内部工具的审计日志:清晰的变更历史模式

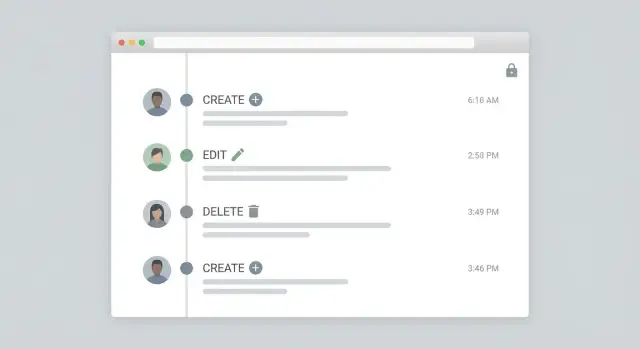

让内部工具的审计日志切实可行:记录每次 CRUD 变更的“谁、做了什么、何时发生”、安全存储差异,并展示可读的管理员活动流。

为什么内部工具需要审计日志(以及它们通常在哪儿出问题)

大多数团队是在出了问题之后才补上审计日志。客户对变更有异议、财务数据出现波动,或者审计人员问“谁批准了这个?”。如果你只有在那时才开始,通常只能从片段线索里重建过去:数据库时间戳、Slack 消息和各种猜测。

对于大多数内部应用来说,“合规层面上足够好”并不意味着要达到完美的取证系统。它意味着你能快速且一致地回答一小套问题:是谁做的更改、哪个记录受影响、发生了什么变化、何时发生,以及来自哪里(界面、导入、API、自动化)。这种清晰度就是让审计日志被信任的关键。

审计日志常常失败的地方不是数据库本身,而是覆盖范围。对于简单编辑,历史看起来没问题,但一旦工作以更快的速度进行,缺口就出现了。常见问题来自批量编辑、导入、定时任务、绕过常规界面的管理员操作(如重置密码或变更角色)以及删除(尤其是硬删除)。

另一个常见问题是把调试日志和审计日志混为一谈。调试日志为开发者设计:噪声多、技术性强且常不一致。审计日志为责任追踪设计:字段一致、措辞清晰、格式稳定,能给非工程人员查看。

举个实际例子:一位客服经理修改了客户的套餐,后来一个自动化又更新了计费详情。如果你只记录了“更新了客户”,就无法判断是人工操作、工作流还是导入覆盖了它。

能回答谁、什么、何时的审计字段

良好的审计日志从一个目标开始:一个人读一条记录就能理解发生了什么,不用猜测。

谁做的

为每次变更保存明确的 actor。大多数团队停留在“用户 id”,但内部工具经常通过多种途径修改数据。

包含 actor 类型和 actor 标识,以便区分员工、服务账户或外部集成。如果你有团队或租户,也存储组织或工作区 id,确保事件不会混淆。

发生了什么以及哪个记录受影响

捕获动作(create、update、delete、restore)以及目标。“目标”既要对人友好,又要精确:表或实体名称、记录 id,最好还有简短的标签(比如订单号)以便快速识别。

一个实用的最小字段集合:

- actor_type、actor_id(如果有则加 actor_display_name)

- action 与 target_type、target_id

- happened_at_utc(以 UTC 存储的时间戳)

- source(screen、endpoint、job、import)和 ip_address(仅在需要时)

- reason(对敏感变更的可选说明)

何时发生的

在数据库中以 UTC 存储时间戳。始终如此。然后在管理员 UI 中以查看者的本地时间显示。这样可以避免审查时出现“我们看到了不同时间”的争论。

如果你处理高风险操作(如角色变更、退款或数据导出),添加一个“reason”字段会很有帮助。即便是一句简短说明,例如“在工单 1842 中由经理批准”,也能把审计痕迹从噪声变成证据。

选择数据模型:事件日志 vs 版本历史

第一个设计决策是把“变更历史的真相”放在哪儿。大多数团队最终采用两种模型之一:append-only 的事件日志,或按实体的版本历史表。

选项 1:事件日志(追加操作表)

事件日志是一张记录每个动作为新行的单表。每行存谁做的、何时发生、触及哪个实体,以及一个 payload(通常是 JSON)描述变更。

这个模型易于添加,并且在数据模型演进时更具弹性。它也天然适合管理员活动流,因为活动流本质上就是“最新事件优先”。

选项 2:版本历史(按实体的版本)

版本历史为每个实体建立历史表,如 Order_history 或 User_versions,每次更新都会创建一个完整的快照(或一组结构化的变更字段)并带上版本号。

这让某个时间点的报告更容易(“这条记录上周二的样子是什么?”)。对于审计人员来说也更清晰,因为每条记录的时间线是自包含的。

实用的选择指南:

- 如果想要一个可以一处搜索、容易做活动流并且当新实体出现时摩擦小,就选事件日志。

- 如果你需要频繁的记录级时间线、某个时间点视图或按实体的易比对差异,选版本历史表。

- 如果存储是顾虑,带字段级差异的事件日志通常比完整快照更轻量。

- 如果主要目标是报告,版本表相比解析事件 payload 更容易查询。

无论哪种选择,都要保持审计条目不可变:不更新、不删除。如果出现错误,新增一条解释更正的记录。

还要考虑加入 correlation_id(或 operation id)。一次用户操作常会触发多次变更(例如“停用用户”会更新用户、撤销会话并取消挂起任务)。共享的 correlation id 能把这些行归为一次可读的操作。

可靠捕获 CRUD 操作(包括删除和批量编辑)

可靠的审计日志从一条规则开始:每个写入都通过一条路径,同时写入审计事件。如果某些更新发生在后台任务、导入或绕开正常保存流程的快速编辑界面,你的日志就会出现空洞。

对于创建,记录 actor 与来源(UI、API、导入)。导入是团队经常丢失“谁”的地方,所以即便数据来自文件或集成也要存明确的“performed by”。存储初始值(完整快照或一小组关键字段)也有助于解释记录为何存在。

更新更微妙。你可以只记录变更字段(小、可读、快速),也可以在每次保存后存储完整快照(查询简单,但数据量大)。一个实用的折中是:普通编辑存字段级 diff,只有对敏感对象(如权限、银行信息或定价规则)才保存快照。

删除不应抹去证据。优先使用软删除(is_deleted 标志加一条审计条目)。如果必须硬删除,先写审计事件并包含记录快照,以便证明被移除的内容。

把恢复(undelete)视为独立的动作。“Restore”不是“Update”,把它分开能让审核与合规检查更容易。

对于批量编辑,避免只写一条含糊的“更新了 500 条记录”。你需要足够的细节以便后来能回答“哪些记录变了?”。实用模式是父事件加每条记录的子事件:

- 父事件:actor、工具/界面、使用的筛选条件和批次大小

- 每条记录的子事件:记录 id、before/after(或变更字段)以及结果(成功/失败)

- 可选:一个共享的 reason 字段(策略更新、清理、迁移)

示例:客服主管批量关闭 120 个工单。父条目记录筛选条件“status=open,超过 30 天”,每个工单都有子条目显示 status open -> closed。

存储变更内容而不制造隐私或存储噩梦

当审计日志要么存太多(每条记录都保存完整快照,且永不删除),要么存太少(只写“编辑了用户”),它们就会快速变成垃圾。目标是既能满足合规又能被管理员读懂的记录。

一个实用默认是:对大多数更新存字段级 diff,只保存发生变化的字段及其 before/after 值。这能降低存储并让活动流易于浏览:“Status: Pending -> Approved” 比一个巨大 JSON 更清晰。

对关键时刻保留完整快照:创建、删除和重大工作流转换。快照更重,但当有人问“客户资料被移除前到底长什么样?”时,它能保护你。

敏感数据需要脱敏规则,否则审计表会变成另一个充满秘密的数据库。常见规则:

- 绝不存储密码、API token 或私钥(只记录“已修改”)

- 对个人数据如邮箱/电话进行掩码或只存部分/哈希值

- 对笔记或自由文本字段存短预览并用一个“已变更”标志

- 记录引用(user_id、order_id)而不是复制整个相关对象

模式变更也会破坏审计历史。如果字段后来被重命名或删除,存一个安全回退值比如“unknown field”并保留原始字段键。对于已删除字段,保留最后已知值并标记为“该字段已从 schema 移除”,以便活动流保持真实性。

最后,让条目对人友好。除了原始键(assignee_id)外并存显示标签(“Assigned to”),并对值做格式化(日期、货币、状态名称)。

逐步模式:在应用流程中实现审计日志

可靠的审计轨迹不是记录更多,而是把一套可复用的模式用到所有地方,避免出现“批量导入没被记录”或“移动端编辑匿名”这样的缺口。

1) 在数据模型中先建审计结构

从数据模型开始,创建一小组表来描述任何变更。

保持简单:一张事件表、一张变更字段表和一个小的 actor 上下文。

audit_event: id、entity_type、entity_id、action(create/update/delete/restore)、created_at、request_idaudit_event_item: id、audit_event_id、field_name、old_value、new_valueactor_context(或把这些字段放在audit_event上):actor_type(user/system)、actor_id、actor_email、ip、user_agent

2) 添加一个共享的“写入 + 审计”子流程

创建一个可重用的子流程:

- 接受实体名、实体 id、动作及 before/after 值。

- 将业务变更写入主表。

- 创建一条

audit_event记录。 - 计算变更字段并插入

audit_event_item行。

规则很严格:每条写入路径必须调用同一个子流程。包括 UI 按钮、API 端点、定时自动化和集成在内的所有写入都要走这条路。

3) 在服务端生成 actor 与时间

不要信任浏览器提供的“谁”和“何时”。从认证会话中读取 actor,并在服务端生成时间戳。如果是自动化运行,将 actor_type 设为 system 并把作业名存为 actor 标签。

4) 用一个具体场景测试

选一个记录(比如一个客服工单):创建它、编辑两个字段(status 与 assignee)、删除它,然后恢复它。你的审计流应显示五个事件,编辑事件下有两个更新项,且每次的 actor 与时间戳以相同方式填充。

构建能真正被使用的管理员活动流

审计日志只有在有人能在复盘或事件处理中快速阅读时才有用。管理员活动流的目标很简单:一眼回答“发生了什么?”,然后能深入查看而不会被原始 JSON 淹没。

从时间线布局入手:最新的在前,每行一条事件,使用清晰的动词如 Created、Updated、Deleted、Restored。每行应显示 actor(人或系统)、目标(记录类型 + 人类可读名称)和时间。

一个实用的行格式:

- 动词 + 对象:"Updated Customer: Acme Co."(更新 客户:Acme Co.)

- Actor:"Maya (Support)" 或 "System: Nightly Sync"

- 时间:绝对时间戳(含时区)

- 变更摘要:"status: Pending -> Approved, limit: 5,000 -> 7,500"

- 标签:Updated、Deleted、Integration、Job

保持“发生了什么”简洁。行内显示 1-3 个字段,然后提供展开面板(抽屉/模态)以查看完整细节:before/after 值、请求来源(web、mobile、API)以及任何 reason/备注字段。

过滤功能让活动流在第一周后仍然可用。优先实现能回答实际问题的过滤:

- Actor(用户或系统)

- 对象类型(Customers、Orders、Permissions)

- 动作类型(Create/Update/Delete/Restore)

- 日期范围

- 文本搜索(记录名称或 ID)

当有权限时展示链接很重要。如果查看者有该记录的访问权限,显示“查看记录”操作;如果没有,显示安全占位(例如“受限记录”)同时保持审计条目可见。

把系统动作明显标注。明确标记定时任务和集成,这样管理员能区分“Dana 删除了它”与“Nightly billing sync 更新了它”。

审计数据的权限与隐私规则

审计日志既是证据,也是敏感数据。把审计当作应用内的一个独立产品来对待:明确访问规则、明确限制,并小心处理个人信息。

决定谁能看到什么。一个常见划分是:系统管理员能看到所有内容;部门经理能看到其团队的事件;记录所有者只能看到与其已有访问权限的记录相关的事件(别的记录不可见)。如果你暴露活动流,确保对每一行应用相同规则,而不仅仅是界面上的限制。

在多租户或跨部门工具中,行级可见性尤为重要。你的审计表应携带与业务数据相同的作用域键(tenant_id、department_id、project_id),以便一致过滤。示例:客服经理应看到其队列中工单的变更,但不应看到 HR 中的薪资调整,哪怕两者都在同一应用中发生。

一个实践可行的策略:

- 管理员:跨租户与部门的全部审计访问

- 经理:按 department_id 或 project_id 限定的审计访问

- 记录所有者:只查看他们能访问的记录的审计

- 审计/合规:只读访问,允许导出,禁止编辑

- 其他人:默认无访问

隐私是第二要点。存够证明发生了什么的数据,但避免把日志变成数据库的完整副本。对于敏感字段(SSN、医疗记录、支付详情),优先脱敏:记录字段变更但不存储旧/新值。你可以记录“email 已变更”同时掩码实际值,或存储可用于验证的哈希指纹。

把安全事件与业务记录变更分流。登录尝试、多因素重置、API key 创建与角色变更等应写入安全审计流,权限更严格且保留期更长。业务编辑(状态更新、审批、工作流变更)可放在通用审计流中。

当有人请求删除个人数据时,不要完全删除审计轨迹。相反:

- 删除或匿名化用户配置资料数据

- 在日志中用稳定的假名替换 actor 标识(例如 “deleted-user-123”)

- 对保存的个人数据字段进行脱敏

- 保留时间戳、动作类型和记录引用以满足合规性

合规的保留、完整性与性能

一个有用的审计日志不仅仅是“我们记录事件”。要合规,你需要证明三件事:你保留了足够长的时间、数据没有被事后篡改、并且在有人查询时能迅速检索。

保留:制定可解释的策略

从与风险匹配的简单规则开始。许多团队为日常排障选择 90 天,为内部合规选择 1 到 3 年,仅对受监管的记录保留更久。写清楚什么会重置时钟(通常是事件时间)以及哪些内容被排除(例如包含不该保留字段的日志)。

如果有多个环境,为不同环境设置不同保留。生产日志通常需要最长的保留期;测试日志通常不需要保留太久。

完整性:让篡改变得困难

把审计日志视为追加只写。不要更新行,也不要允许普通管理员删除它们。如果确实需要删除(法律请求、数据清理),也把该操作记录为一条事件。

常见做法:

- 只有服务端写审计事件,客户端不能直接写

- 常规角色没有对审计表的 UPDATE/DELETE 权限

- 一个独立的“破窗”角色用于极少数的清除操作

- 定期将快照导出存到主应用数据库之外

导出、性能与监控

审计人员常要求 CSV 或 JSON 导出。规划一个能按日期范围和对象类型过滤的导出,以免在系统负载高时手工查询数据库。

为性能建立索引,按你的查询方式:

- created_at(时间范围查询)

- object_type + object_id(单条记录的完整历史)

- actor_id(谁做了什么)

监控静默失败。如果审计写入失败,你会丢失证据且常不会察觉。加入简单告警:如果应用处理写入但审计事件在一段时间内降为零,通知负责人并大幅记录该错误。

会让审计日志无用的常见错误

收集大量回答不了真正问题(谁、改了什么、何时、从哪儿来)的行,是浪费时间的最快方式。

一个常见陷阱是仅依赖数据库触发器。触发器可以记录行发生了变化,但常常缺乏业务上下文:用户用了哪个界面、是什么请求导致的、用户当时拥有什么角色、这是普通编辑还是自动化规则导致的改变。

最常见破坏合规与日常可用性的错误包括:

- 记录完整敏感 payload(密码重置、token、私人备注)而不是最小差异与安全标识

- 允许人去编辑或删除审计记录“以修正”历史

- 忘记非 UI 的写入路径,如 CSV 导入、集成和后台任务

- 使用不一致的动作名称(例如 “Updated”、“Edit”、“Change”、“Modify”),导致活动流像噪声

- 只记录对象 ID,而不记录变更时的人类可读名称(名称会随时间变化)

及早标准化事件词汇(例如:user.created、user.updated、invoice.voided、access.granted),并要求每条写入路径发出一条事件。把审计数据视为写一次的记录:如果有人做了错的更改,记录一条新的更正动作,而不是改写历史。

快速检查清单与下一步

在宣称完成之前,做几个快速检查。好的审计日志在最好情况下是无聊的:完整、一致且在出事时易读。

在测试环境里用真实数据运行下面清单:

- 每次 create、update、delete、restore 和批量编辑都为每条受影响记录产生恰好一条审计事件(无缺口、无重复)。

- 每条事件包含 actor(用户或系统)、时间戳(UTC)、动作和稳定的对象引用(类型 + ID)。

- “发生了什么”视图是可读的:字段名清晰,旧/新值展示,敏感字段被遮蔽或摘要化。

- 管理员可以按时间范围、actor、动作和对象过滤活动流,并能导出结果用于审查。

- 日志难以被篡改:对大多数角色只写不改,审计表本身的更改要么被阻止要么另行审计。

如果你在使用 AppMaster (appmaster.io) 构建内部工具,一种实用方式是把 UI 操作、API 端点、导入和自动化都通过相同的 Business Process 模式路由,在同一流程中写入数据变更和审计事件。这样,当界面和工作流变化时,你的 CRUD 审计轨迹仍然保持一致。

先从一个重要的工作流入手(工单、审批、计费变更),把活动流做到可读,然后扩展直到每条写入路径都发出可预测、可搜索的审计事件。

常见问题

只要工具能修改真实数据就应该加入审计日志。第一次争议或审计请求往往在你认为“还没准备好”之前就会出现,事后补日志大多只是推测历史。

一个有用的审计日志能回答:谁做的、哪个记录受影响、发生了什么变化、何时发生以及来源(UI、API、导入或任务)。如果其中任何一项回答不上,日志就不会被信任。

Debug 日志是给开发者看的,通常杂乱且不一致。审计日志面向责任追溯,需要稳定的字段、清晰的措辞和一个非工程人员也能长期阅读的格式。

覆盖率通常在更改发生在正常编辑界面之外时失败。批量编辑、导入、计划任务、绕过常规屏幕的管理员操作和删除是常见漏记点。

存储 actor 类型和 actor 标识,而不仅仅是用户 ID。这样你能清楚区分员工、系统作业、服务账户或外部集成,避免“是谁做的”这种模糊情况。

在数据库中以 UTC 存储时间戳,然后在管理员界面按查看者本地时区展示。这样可以避免时区争议,并使导出在跨团队和系统间保持一致。

当你希望有一个集中可搜的地方和易用的活动流时,选 append-only 的事件日志。当你经常需要查看单条记录的某个时间点状态时,选按实体的版本历史;在很多应用中,带字段级差异的事件日志能以更少的存储满足多数需求。

优先软删除并显式记录删除操作。如果必须硬删除,先写审计事件并包含记录快照或关键字段,以便日后能够证明被移除了什么。

对更新操作默认保存字段级差异,对创建和删除保存快照。对敏感字段仅记录“已变更”而不存储秘密本身,并对个人数据进行脱敏或屏蔽,避免审计表成为另一个完整数据库副本。

建立一个共享的“写入 + 审计”路径,并强制所有写入都使用它,包括 UI 操作、API、导入和后台任务。在 AppMaster 中,团队通常把这实现为一个可重用的业务流程,它在同一流程中同时执行数据变更和写入审计事件,以避免遗漏。