针对 Go 后端的 CI/CD:构建、测试、迁移与部署

针对 Go 后端的 CI/CD:实用流水线步骤,涵盖构建、测试、迁移,以及在可预测环境中安全部署到 Kubernetes 或虚拟机。

为什么 CI/CD 对 Go 后端很重要

手工部署会在枯燥且可重复的方式上失败。有人在笔记本上用不同的 Go 版本构建,忘记设置环境变量,跳过一次迁移,或者重启了错误的服务。发布“在我这能跑”,但在生产环境却不行,通常要等到用户感受到问题时才发现。

即便使用代码生成器也不能免除发布纪律。当你在更新需求后重生成后端,即便没有手工改过代码,也可能引入新端点、新数据结构或新依赖。正是在这种情况下,你需要流水线作为安全护栏:每次改动都通过同样的检查。

可预测的环境意味着构建和部署步骤在你能命名并重复的条件下运行。几条规则覆盖大多数情况:

- 锁定版本(Go 工具链、基础镜像、操作系统包)。

- 构建一次,所到之处部署相同的制品。

- 将配置放在二进制之外(按环境的环境变量或配置文件)。

- 在每个环境使用相同的迁移工具和流程。

- 让回滚真实可行:保留之前的制品并明确数据库回滚的影响。

CI/CD 对 Go 后端的意义不是为了自动化而自动化,而是为了可重复、压力更小的发布:重生成、运行流水线,并相信产出是可部署的。

如果你使用像 AppMaster 这样的生成器来生成 Go 后端,这点尤为重要。重生成是特性,但只有当从改动到生产的路径一致、经过测试且可预测时,它才让人放心。

先选运行时并提前定义“可预测”

“可预测”意味着相同输入会产生相同结果,不管在哪运行。对 Go 后端的 CI/CD 而言,这从达成哪些要素必须在 dev、staging 与 prod 间保持一致开始。

通常不可妥协的有 Go 版本、基础 OS 镜像、构建标志以及配置的加载方式。如果这些在不同环境间发生变化,你会遇到不同的 TLS 行为、缺少系统包,或者只在生产出现的 bug。

环境漂移通常出现在这些地方:

- 操作系统和系统库(不同发行版版本、缺少 CA 证书、时区差异)

- 配置值(特性开关、超时、允许的来源、外部服务 URL)

- 数据库结构与设置(迁移、扩展、排序规则、连接限制)

- 密钥处理(存放位置、如何轮换、谁能读取)

- 网络假设(DNS、防火墙、服务发现)

在 Kubernetes 与 VM 间选择更多是关于团队能否平静地运行它们,而不是哪个“最好”。

当你需要自动扩缩容、滚动更新和统一运行众多服务的方式时,Kubernetes 很适合。因为 pod 都从相同镜像运行,它也有助于强制一致性。对于只有一两个服务、团队规模小且希望减少复杂度的情况,VM 可能更合适。

你可以通过标准化制品及其契约来保持流水线一致,即便运行时不同。例如:在 CI 中始终构建相同的容器镜像,运行相同的测试步骤,并发布相同的迁移包。然后仅改变部署步骤:Kubernetes 应用新的镜像标签,而 VM 拉取镜像并重启服务。

一个实用的例子:团队从 AppMaster 重生成 Go 后端,部署到 Kubernetes 的 staging,但生产暂时用 VM。如果两者拉取完全相同的镜像并从相同类型的密钥库加载配置,“不同运行时”就只是部署细节,而非错误来源。如果你使用 AppMaster(appmaster.io),这个模型也很契合:你可以部署到受管云目标或导出源码并在自有基础设施上运行相同流水线。

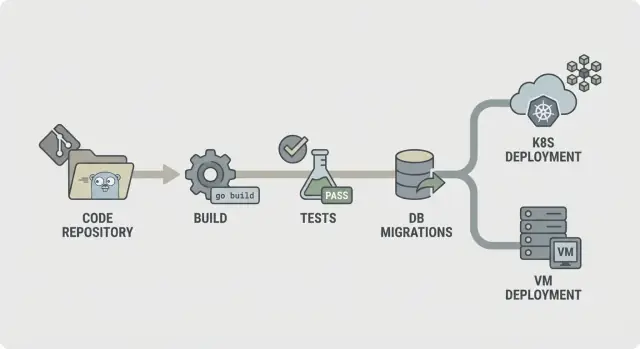

一个任何人都能说明的简单流水线图

可预测的流水线应当易于描述:检查代码、构建、证明可运行、发布你测试过的精确对象,然后每次以相同方式部署。对于被重生成的后端(例如来自 AppMaster),这种清晰尤为重要,因为改动可能同时触及许多文件,你希望快速且一致地收到反馈。

一个直观的 Go 后端 CI/CD 流程大致是:

- Lint 和基础检查

- 构建

- 单元测试

- 集成检查

- 打包(不可变制品)

- 迁移(受控步骤)

- 部署

把它设计成尽早停止失败。如果 lint 失败,后面的步骤都不该运行。如果构建失败,就不该浪费时间启动数据库做集成检查。这样能降低成本,使流水线感觉更快。

并非每个步骤都必须在每次提交上运行。一个常见划分是:

- 每次提交/PR:lint、构建、单元测试

- 主分支:集成检查、打包

- Release tag:迁移、部署

决定保留哪些制品。通常是编译后的二进制或容器镜像(你要部署的东西),再加上迁移日志和测试报告。保留这些能让回滚和审计更简单,因为你可以指向确切被测试并晋级的对象。

逐步:稳定且可复现的构建阶段

构建阶段要回答一个问题:我们能否在今天、明天或不同 runner 上产生相同的二进制。如果不行,后续步骤(测试、迁移、部署)的可信度就会下降。

从锁定环境开始。使用固定的 Go 版本(例如 1.22.x)和固定的 runner 镜像(包含 Linux 发行版和包版本)。避免使用 latest 标签。libc、Git 或 Go 工具链的小改动都可能造成“在我机器能跑”的失败,调试起来很痛苦。

模块缓存有助于加速,但只当你把它当作速度优化而非事实来源时才可用。缓存 Go 构建缓存和模块下载缓存,但应基于 go.sum 作为键(或在 main 上当依赖变化时清理),以便新依赖总能触发干净下载。

在编译前加入快速门禁。保持它足够快以免开发者绕过。典型集合是 gofmt 检查、go vet,以及(如果仍够快)staticcheck。还要对缺失或过期的生成文件失败(这是重生成代码库中的常见问题)。

以可复现方式编译并嵌入版本信息。像 -trimpath 这样的标志有助,且可以用 -ldflags 注入 commit SHA 和构建时间。为每个服务产生一个命名的单一制品,这样更容易追溯正在 Kubernetes 或 VM 上运行的是什么,尤其是在后端被重生成时。

逐步:在部署前能捕捉问题的测试

测试只有在每次以相同方式运行时才有用。优先追求快速反馈,然后加入能在可预测时间内完成的更深层检查。

从每次提交运行单元测试开始。设置硬超时以便卡住的测试会明确失败,而不是挂起整个流水线。同时为团队决定什么是“足够”的覆盖率。覆盖率不是奖杯,但最低门槛有助于防止质量缓慢下滑。

一个稳定的测试阶段通常包括:

- 对每个包运行

go test ./...,并设置包级超时与全局作业超时。 - 将任何触及超时的测试当作真实 bug 来修复,而非“CI 不稳定”。

- 对关键包(认证、计费、权限)设定覆盖期望,而不一定要求整个仓库都达到最高覆盖率。

- 对处理并发的代码(队列、缓存、fan-out worker)加入 race 检测。

race 检测很有价值,但会显著放慢构建。一个折中方案是把它用于 PR 和夜间构建,或者仅在选定包上运行,而不是每次推送都运行。

不稳定(flaky)测试应当让构建失败。如果不得不隔离某个测试,保持其可见:把它移到独立作业中,该作业仍然运行并报告失败,同时要求有负责人和修复截止日期。

存储测试输出,这样调试不需要重跑所有东西。保存原始日志以及简要报告(通过/失败、时长和最慢的测试)。当重生成改动触及许多文件时,这有助于快速发现回归。

带真实依赖但不让构建变慢的集成检查

单元测试告诉你代码在隔离环境下能跑。集成检查告诉你服务在启动、连接真实服务并处理真实请求时是否仍然正确工作。这是捕捉只有在整体连通时才出现问题的安全网。

当代码需要真实依赖才能启动或响应关键请求时,使用临时依赖。为任务临时启动一个 PostgreSQL(如需 Redis 也一并启动)通常就足够。尽量让版本接近生产,但无需复制生产的每一处细节。

优秀的集成阶段有意保持小巧:

- 用生产类似的环境变量启动服务(但用测试用密钥)

- 校验健康检查(例如

/health返回 200) - 调用一两个关键端点并验证状态码与响应格式

- 确认能访问 PostgreSQL(如需 Redis 也一并验证)

对于 API 契约检查,重点放在那些一旦损坏影响最大的端点。你不需要完整的端到端套件。少量的请求/响应断言足矣:必需字段应返回 400、需要认证的请求返回 401、以及 Happy Path 返回 200 并包含预期 JSON 键。

为让集成测试足够常跑,限制范围并控制时钟。优先使用一个带小数据集的数据库,只运行几次请求,并设置硬超时,使卡住的启动在几秒内失败,而不是几分钟。

如果你重生成后端(例如用 AppMaster),这些检查尤为重要:它们能确认重生成后的服务仍能干净启动并保持与 Web/移动端约定的 API 行为一致。

数据库迁移:安全顺序、闸门与回滚现实

先决定迁移在哪运行。把迁移放在 CI 可以早点发现错误,但 CI 通常不应触及生产环境。多数团队在部署时运行迁移(作为独立步骤),或者把迁移设为必须完成才能启动新版本的单独 “migrate” 作业。

一个实用规则是:在 CI 中构建并测试,然后在尽可能接近生产的位置运行迁移,使用生产凭据与类似的限制。在 Kubernetes 中,这通常是一个一次性 Job。在 VM 上,可以在发布步骤中运行脚本命令。

顺序比人们预期的更重要。使用带时间戳的文件(或序号)并强制“按序、仅一次应用”。尽量让迁移幂等,这样重试不会创建重复或半途崩溃。

保持迁移策略简单:

- 优先采用增量性变更(新表/列、可空列、新索引)。

- 部署可以同时兼容旧表结构和新表结构的代码,跨一个发布周期过渡。

- 仅在之后再删除或收紧约束(删除列、改为 NOT NULL)。

- 对长时间运行的操作要小心(例如支持时并发创建索引)。

在任何迁移运行前都加一个安全闸门。可以用数据库锁确保一次只有一个迁移在跑,并采用策略例如“包含破坏性变更必须审批”。例如,如果迁移包含 DROP TABLE 或 DROP COLUMN,在未通过人工审批前让流水线失败。

回滚是现实问题:许多模式变更不可逆。删除列后数据无法恢复。围绕向前修复来规划回滚:只有在真正安全时才保留 down migration,否则依赖备份和向前迁移来修复问题。

为每次迁移配上恢复计划:失败半途中如何处理,或者如果需要回滚应用该怎么做。如果你生成 Go 后端(例如用 AppMaster),把迁移视为发布契约的一部分,以确保重生成的代码与模式保持一致。

打包与配置:值得信赖的制品

当你部署的东西总是你测试过的对象时,流水线才会显得可预测。这归结于打包与配置。将构建产物视为已封存的制品,且把所有环境差异放到制品之外。

打包通常有两条路径。容器镜像是部署到 Kubernetes 时的默认选择,因为它固定了 OS 层并使回滚一致。当你需要 VM 时,VM 包同样可靠,前提是它包含编译后的二进制和运行时需要的一小组文件(例如 CA 证书、模板或静态资源),并以一致方式部署。

配置应外置,而非烘焙进二进制。使用环境变量设置大多数配置(端口、DB host、特性开关)。只有当值较长或结构化时才使用配置文件,并且把它按环境区分。如果你使用配置服务,把它视为依赖:锁定权限、记录审计日志,并有明确回退方案。

密钥是不能跨越的界线。不要把密钥放在仓库、镜像或 CI 日志里。避免在启动时打印连接字符串。把密钥放在 CI 的密钥库里,并在部署时注入。

为了让制品可追踪,在每次构建中写入身份信息:用版本加 commit hash 对制品打标签,在 info 端点包含构建元数据(版本、commit、构建时间),并在部署日志中记录制品标签。要能用一个命令或看一个仪表盘就回答“现在运行的是什么”。

如果你生成 Go 后端(例如用 AppMaster),这种规范更重要:当你的制品命名和配置规则使每次发布易于复现时,重生成才安全。

在 Kubernetes 或 VM 上无惊喜地部署

大多数部署失败并非“代码坏”。而是环境不匹配:配置不同、缺少密钥,或服务启动却并未真正就绪。目标很简单:在所有环境部署相同的制品,仅以配置区分运行环境。

Kubernetes:把部署当作受控滚动发布

在 Kubernetes 上,目标是受控的滚动发布。使用 rolling updates 逐步替换 pod,并添加 readiness 与 liveness 检查,让平台知道何时发流量、何时重启卡住容器。资源请求与限制也很重要,因为在大 runner 上能跑的 Go 服务可能在小节点上被 OOM 杀死。

把配置和密钥从镜像中剥离。在每次提交构建一个镜像,然后在部署时注入环境特定配置(ConfigMaps、Secrets 或你的密钥管理器)。这样 staging 与 production 运行的是相同的位代码。

VM:systemd 已经能提供大部分所需

如果你部署到虚拟机,systemd 可以作为“迷你编排器”。创建一个 unit 文件,明确工作目录、环境文件和重启策略。通过把 stdout/stderr 发到日志采集器或 journald,使日志可预测,避免事故变成 SSH 到处找线索的场景。

你仍然可以在没有集群的情况下做安全回滚。简单的蓝绿发布有效:保留两个目录(或两台 VM),切换负载均衡,并保留前一个版本以便快速回退。金丝雀策略类似:先把少量流量导向新版本再放开。

在标记部署“完成”前,在每个环境运行同样的部署后烟雾检测:

- 确认健康端点返回 OK 且依赖可达

- 运行一个小的真实操作(例如创建并读取一条测试记录)

- 验证服务的版本/构建 ID 与提交一致

- 若检测失败,回滚并告警

如果你重生成后端(例如 AppMaster 生成的 Go 后端),这种做法依然稳定:构建一次,部署该制品,让环境配置驱动差异,而不是 ad-hoc 脚本。

会让流水线不可靠的常见错误

大部分失败发布并非因“代码坏”。是流水线每次运行行为不同。如果你想让 Go 后端的 CI/CD 感觉平静且可预测,注意以下模式。

导致意外失败的常见错误模式

在没有闸门的情况下自动在每次部署时运行数据库迁移是典型错误。一次会锁表的迁移可能拖垮繁忙的服务。把迁移放到显式步骤、在生产需要审批,并确保能安全重跑。

使用 latest 标签或不锁版本的基础镜像,会导致神秘失败。锁定 Docker 镜像和 Go 版本以避免构建环境漂移。

“临时”共享一个数据库跨环境往往会变成永久性行为,这会导致测试数据泄入 staging,甚至 staging 脚本误伤生产。为每个环境使用独立数据库(与凭据),即便模式相同也要区分。

缺少健康与就绪检查会让部署“成功”但服务失效,流量过早被路由。添加能体现真实行为的检查:应用能否启动、能否连接数据库、能否响应请求。

最后,密钥、配置与访问的归属不清会让发布变成猜测。必须有人负责密钥的创建、轮换与注入。

一个现实失败案例:团队合并改动,流水线部署并自动先运行迁移。迁移在 staging(数据量小)完成,但在生产(数据量大)超时。若镜像被锁定、环境隔离并在迁移步骤设闸门,部署会在安全点停住。

如果你生成 Go 后端(例如用 AppMaster),这些规则更重要,因为重生成可能同时触及很多文件。可预测的输入和显式闸门能防止“大改动”变成高风险发布。

可预测 CI/CD 的快速检查清单

把这份清单当作对 Go 后端 CI/CD 的直觉检查。如果每项你都能清楚回答“是”,发布会更容易。

- 锁定环境,而不仅是代码。锁定 Go 版本与构建容器镜像,并在本地与 CI 使用相同设置。

- 让流水线能用 3 个简单命令运行。一个命令构建、一个运行测试、一个产出可部署制品。

- 把迁移当作生产代码。为每次迁移保留日志,并写明回滚对你的应用意味着什么。

- 产出可追溯的不可变制品。构建一次、用 commit SHA 打标签,并在环境间晋级而不重建。

- 部署时用能快速失败的检查。添加 readiness/liveness 健康检查和每次部署都运行的简短烟雾测试。

保持生产访问受限且可审计。CI 应使用专用服务账号来部署,密钥集中管理,任何人工生产操作都应留下清晰记录(谁、做了什么、何时)。

一个现实的例子以及本周可开始的下一步

一个四人小型运维团队每周发布一次。他们经常重生成 Go 后端,因为产品团队不断调整工作流。目标很简单:减少深夜修复和不让发布出乎意料。

一个典型的周五改动:他们给 customers 添加一个新字段(模式变更)并更新写入该字段的 API(代码变更)。流水线把这些当作同一次发布处理:构建一个制品,用该精确制品运行测试,然后再应用迁移并部署。这样数据库不会领先于期待它的新代码,也不会把代码部署到没有匹配模式的环境中。

当包含模式变更时,流水线会加一个安全闸门。它检查迁移是否为增量(比如添加可空列),并标记高风险操作(如删除列或重写大表)。若迁移高风险,发布会在生产前停止。团队要么改写迁移以降低风险,要么安排计划窗口来执行它。

若测试失败,任何步骤都不会继续。若迁移在预生产环境失败亦同。流水线不应尝试“破例”推进改动。

适用于大多数团队的一组简单后续步骤:

- 从一个可安全重置的环境开始(单一 dev 部署)。

- 确保流水线始终产生一个有版本号的构建制品。

- 在 dev 自动运行迁移,但在 production 要求审批。

- 在 dev 稳定数周后再加 staging。

- 添加 production 闸门,要求测试绿色且 staging 部署成功。

如果你用 AppMaster 生成后端,把重生成放在相同流水线阶段内:重生成、构建、测试、在安全环境中迁移,然后部署。把生成的源码当作普通源码处理。每次发布都应能从一个打标签的版本复现,且每次执行相同步骤。

常见问题

将 Go 版本和构建环境固定下来,这样相同的输入才会总是产出相同的二进制或镜像。这样可以消除“在我机器上能跑”的差异,让故障更容易复现和修复。

重生成会改变端点、数据模型和依赖关系,即便没有人手工改代码。流水线能让这些改动每次都经过相同的检查,从而把重生成变成安全的操作,而不是冒险行为。

只构建一次,然后将同一制品在 dev、staging、prod 之间晋级。如果按环境重新构建,可能会不小心部署出你从未测试过的东西,即使提交相同也会有差异。

在每次提交/PR 上运行快速门禁:格式化检查、基础静态检查、构建和带超时的单元测试。保持足够快以免被绕过,同时足够严格以拦下早期破坏性改动。

用小而精的集成阶段:以生产类似的配置启动服务,并连接到真实依赖(如 PostgreSQL)。目标是捕捉“能编译但无法启动”或明显的契约断裂,而不是把 CI 变成数小时的端到端套件。

把迁移当作受控的发布步骤,而不是每次部署时自动运行的东西。运行时要有清晰日志和单运行锁,并且诚实面对回滚:很多架构变更并不能简单回退。

关键是 readiness 检查:只有当 pod 真正准备好后才把流量导向它,同时用 liveness 检查重启卡住的容器。还要设置合理的资源请求与限制,避免在生产中因内存不足被 OOM 杀死。

一个简单的 systemd 单元加上稳定的发布脚本,通常足以在 VM 上实现平稳部署。尽量保持与容器相同的制品模型,并在每次部署后做一个小型烟雾检测,防止“重启成功”掩盖服务不可用。

不要把密钥写进仓库、镜像或 CI 日志。部署时从受管的密钥库注入密钥,限制谁能读取,并把密钥轮换变成常规操作而不是紧急事务。

把重生成放在常规流水线阶段内:重生成、构建、测试、打包,然后在受控环境中迁移和部署并加上闸门。如果你用 AppMaster 生成 Go 后端,把重生成视为普通源码改动的一部分,就能在速度与安全间取得平衡。