Портал самообслуживания клиентов: безопасно раскрывайте данные, защищайте админов

Узнайте, как спроектировать портал самообслуживания, который показывает клиентам только нужные данные, поддерживает ключевые действия и защищает внутренние админ‑процессы.

Какую проблему должен решать портал самообслуживания

Портал самообслуживания клиентов — это небольшой, сфокусированный «вход» в ваши бизнес‑системы. Он позволяет клиентам проверять статус того, что они уже купили или запросили, и выполнять несколько безопасных действий самостоятельно. Это не копия вашего внутреннего админ‑приложения и не должен раскрывать всё, что видит ваша команда.

Прямое показание внутренних данных рискованно, потому что они обычно рассчитаны на сотрудников, а не на клиентов. Одна таблица «Заказы» может содержать внутренние заметки, флаги мошенничества, стоимость у поставщиков, имена сотрудников или ссылки на других клиентов. Даже если вы скрываете несколько полей, легко не заметить что‑то чувствительное и потом трудно объяснить, почему клиент это увидел.

Цель проста: дать достаточно видимости, чтобы сократить обращения в поддержку, не раскрывая лишнего и не создавая новых проблем с безопасностью. Клиентам обычно нужно коротко ответить на несколько вопросов: каков текущий статус? Что изменилось с прошлого раза? Что нужно от меня? Когда следующий шаг?

Пользователи портала также более разнообразны, чем многие команды ожидают. У вас может быть покупатель, который оплачивает счета, запросчик, который открывает сервисные тикеты, и админ со стороны клиента, который управляет профилем компании, пользователями или локациями. Все они принадлежат одной организации, но им нужен разный доступ.

Конкретный пример: если кто‑то спрашивает «Где моя доставка?», портал должен показывать статус отправления, адрес доставки и подтверждение доставки, когда оно доступно. Он не должен раскрывать список сборки на складе, внутренние заметки по эскалации или историю чатов сотрудников.

Рассматривайте портал как собственную продуктовую поверхность: набор чистых экранов, представлений данных и действий, спроектированных в первую очередь для клиентов, а не как зеркало внутренних рабочих процессов.

Решите, что клиенты должны видеть и делать

Портал самообслуживания работает лучше всего, когда отвечает на те же вопросы, что ваша служба поддержки получает весь день. Возьмите 20–50 недавних тикетов или чатов и сгруппируйте их по намерению. Вы пока не проектируете полноценную панель — вы выбираете, что показывать, чтобы клиенты могли помочь себе, не трогая админ‑процессы.

Частые категории с высоким объёмом: проверки статуса (заказ, проект, кейс), счета и платежи, обновления компании и контактов, запросы на перенос/изменение, скачивание документов (чек, контракт, отчёт).

Для каждой категории определите минимальный набор данных, который надёжно отвечает на запрос. «Надёжно» важно: если сотрудники часто вручную корректируют поле, не показывайте его пока. Начните с небольшого набора полей, которым вы доверяете: текущий статус, время последнего обновления, сумма по счету, дата оплаты, окно доставки и номер отслеживания.

Далее выберите несколько действий клиента, которые сокращают переписку. Хорошие действия просты, обратимы и легко аудируются: оплата счета, обновление данных оплаты, загрузка документа, запрос изменения или повторное открытие закрытого тикета. Если действие запускает сложные внутренние шаги, показывайте его как запрос, а не как прямое управление.

Также зафиксируйте, что должно оставаться внутренним. Типичные поля «не показывать»: заметки сотрудников, внутренние статусы (проверки на мошенничество, флаги маржинальности), имена внутренних владельцев, теги эскалации и любые поля, которые раскрывают слабые места процесса.

Практическая проверка: если вы бы не вставили поле в письмо клиенту, его не должно быть в портале.

Установите чёткие границы: роли, тенанты и объём данных

Портал работает только при простых правилах: кто это за пользователь, к какой организации он принадлежит и какие данные он может трогать. Если эти границы расставлены правильно, всё остальное (экраны, кнопки, API) становится безопаснее.

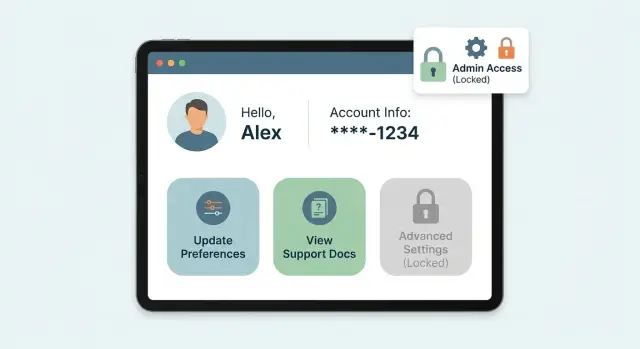

Начните с ролей, которые соответствуют реальному поведению. Большинству порталов нужны три уровня: публичный (без логина), аутентифицированный пользователь клиента и customer‑admin, который может управлять людьми в своей компании. Держите customer‑admin сосредоточенным на задачах клиента: приглашение коллег, настройки уведомлений. Сохраните внутренние админ‑процессы отдельными.

Тенантность — это непреложная линия. Каждая запись, показываемая в портале, должна быть связана с идентификатором тенанта, например account_id или organization_id, и каждый запрос по умолчанию должен фильтровать по этому тенанту. Это сердце контроля доступа портала и предотвращает худший сценарий: клиент видит данные другого клиента.

Правила на уровне записей следуют далее. Даже внутри одной организации не все должны видеть всё. Простой подход — связать записи с владельцем (created_by) и с командой или отделом. Например, обычный пользователь клиента может смотреть только тикеты, которые он сам открыл, а customer‑admin — все тикеты организации.

Правила на уровне полей — последний рубеж. Иногда клиент может видеть счёт, но никогда не должен видеть внутренние заметки, себестоимость, флаги риска или контакты только для сотрудников. Рассматривайте их как отдельные «безопасные для портала» поля, а не просто скрытые элементы интерфейса.

Если нужно записать области видимости, оставьте их краткими правилами:

- Публичный: страница с приглашением к входу и действительно публичные страницы

- Пользователь клиента: читать свои заказы, счета и тикеты; обновлять ограниченные поля

- Customer‑admin: всё вышеперечисленное плюс управление пользователями и профилем компании

- Внутренний админ: полный доступ к утверждениям, редактированию, возвратам и исключениям

Спроектируйте безопасную модель данных для представлений портала

Портал терпит неудачу, когда показывает «правильную» запись, но не то значение. Внутренние таблицы созданы для рабочих процессов сотрудников, аудитов и крайних случаев. Экран портала нужен клиенту, который хочет быстрый ответ и понятные действия. Рассматривайте их как две разные модели.

Создайте отдельную модель представления портала, даже если она частично отражает внутренние данные. Это может быть view в базе, read model или отдельная таблица, заполняемая событиями. Важно, чтобы поля портала были кураторскими, стабильными и безопасными для раскрытия.

Внутренние состояния рабочих процессов обычно грязные: «PendingReview», «BackofficeHold», «RetryPayment», «FraudCheck». Клиентам это не нужно. Сопоставляйте множество внутренних состояний с небольшим набором статус‑меток, понятных клиенту.

Например, заказ может иметь 12 внутренних состояний, но в портале нужны только:

- В обработке

- Отправлен

- Доставлен

- Нужны действия

- Отменён

Отдавайте предпочтение сводкам, затем деталям по запросу. На странице списка показывайте главное (статус, последнее обновление, сумму, референс). На странице детали — позиции заказа, вложения или историю событий. Это ограничивает случайные утечки и делает страницы быстрыми.

Сделайте форматирование последовательным и понятным. Используйте один формат дат по всему порталу, показывайте суммы с обозначением валюты и избегайте внутренних идентификаторов, которые вводят в заблуждение. Если нужно показать ID, предоставьте удобный для клиента референс типа «Счёт INV‑20418», а не UUID из базы.

Простой тест: если клиент сделал скриншот страницы и прислал его в поддержку, поймёт ли команда без перевода внутреннего жаргона? Если нет — доработайте модель представления до состояния, когда она читается как документ для клиента, а не как админская запись.

Планируйте действия клиентов, не раскрывая админ‑процессы

Портал не должен быть только окном для чтения, но самые безопасные порталы ограничивают действия клиентов и оставляют оперативный контроль внутренним инструментам.

Начните с действий, которые клиенты уже запрашивают у поддержки и которые легко проверить. Типичные примеры: обновление контактов и настроек уведомлений, оплата счета или смена метода оплаты, запрос на изменение (адрес, окно доставки, тарифный план), открытие тикета с вложениями и скачивание счетов/квитанций.

Определите допустимые переходы для каждого действия. Думайте в простых состояниях: запрос может быть Draft, Submitted, Approved, Rejected или Completed. Клиенты могут переводить запрос вперёд (Draft → Submitted), но не должны иметь права «завершать» его — это задача админов и бэк‑офиса.

Сформулируйте чёткие правила, что можно менять и когда. Например, разрешите изменить адрес только до тех пор, пока отправление не помечено как Packed. После этого портал должен переключать «Редактировать адрес» на «Запросить изменение», чтобы клиент мог попросить корректировку, не переписывая оперативные данные.

Для необратимых действий добавьте дополнительное подтверждение. «Отменить подписку» и «запрос на возврат» — частые проблемные места. Используйте второй шаг: повторный ввод email, набор слова CANCEL или подтверждение одноразовым кодом. Сообщение должно быть простым: что произойдёт, что нельзя отменить и к кому обращаться в случае ошибки.

Ведите аудит для каждого действия клиента. Фиксируйте, кто это сделал (ID пользователя), что именно (название действия), что изменилось (до/после) и когда (метка времени). Если собираете дополнительные данные — фиксируйте откуда (IP/устройство) последовательно.

Пошагово: строим слой портала (данные, API, UI)

Хороший портал — это не «окно в базу данных». Думайте о нём как о отдельном слое: небольшой набор объектов портала, небольшой набор действий и UI, использующий только эти безопасные кусочки.

Начните с сопоставления внутренних источников с объектами портала. Внутренние таблицы часто содержат поля, которые клиенты видеть не должны (правила скидок, заметки по мошенничеству, внутренние теги). Постройте модель представления портала, включающую только то, что клиентам нужно: Order, Invoice, Shipment и Support Ticket.

Практическая последовательность построения:

- Определите объекты портала и поля, затем задокументируйте, кто какие поля видит (viewer, billing contact, admin).

- Постройте API‑эндпойнты вокруг этих объектов, проверяя ограничения на каждый запрос (тенант, владение, статус, роль).

- Создайте UI‑экраны и навигацию, исходя из задач клиента, а не из админ‑меню.

- Добавьте валидацию и защиты от злоупотреблений для действий (правила ввода, лимиты по частоте, безопасные сообщения об ошибках).

- Протестируйте сквозные сценарии с реальными примерами клиентов до релиза.

Проектируйте эндпойнты вокруг результатов. «Оплатить счёт» безопаснее, чем «обновить счёт». «Запросить изменение адреса» безопаснее, чем «редактировать запись клиента». Каждый эндпойнт должен проверять, кто вызывает, к какому тенанту принадлежит и находится ли объект в разрешённом состоянии.

Для UI держите всё просто: дашборд, список и страница деталей.

Перед релизом тестируйте, как будто вы клиент, пытающийся сломать систему: попытайтесь просмотреть счёт другой организации, быстро повторяйте действия, отправляйте странные данные и используйте старые ссылки. Если портал остаётся «скучным» под давлением — он готов.

Основы безопасности, которые действительно важны

Портал работает только если клиентам можно доверять и команда может спокойно спать. Большинство инцидентов с порталами — это не изощрённые взломы, а простые дыры: «интерфейс скрывает, но бэкенд позволяет» или «ссылка была угадываема».

Начните с идентичности и сессий

Используйте аутентификацию, соответствующую риску. Вход по email с одноразовым кодом достаточен для многих порталов. Для крупных клиентов добавьте SSO, чтобы доступ следовал их правилам увольнения.

Держите сессии достаточно короткими, чтобы уменьшить ущерб, но не такими, чтобы пользователей постоянно выкидывало. Защищайте сессии secure cookie, ротацией после входа и реальным завершением при выходе.

Проверяйте авторизацию на каждом запросе

Не полагайтесь на UI, чтобы скрыть админ‑кнопки. Каждый API‑вызов должен отвечать на вопрос: «Кто этот пользователь и может ли он делать это с этой конкретной записью?» Выполняйте эту проверку даже если запрос выглядит корректным.

Обычная ошибка: клиент открывает URL счёта, затем меняет ID в адресной строке и смотрит чужой счёт. Предотвращайте это, используя нечитаемые идентификаторы (рандомные UUID, а не последовательные ID) и проверяя принадлежность или членство в тенанте на каждом чтении и записи.

Аудит‑логи: ваша страховка

Логи нужны не только команде безопасности. Они помогают поддержке ответить «кто это изменил?» и дают доказательства в спорных случаях.

Минимум — логируйте входы (включая неудачи), чтения чувствительных записей (счета, тикеты, файлы), изменения (обновления, отмены, утверждения), изменения прав и загрузки/скачивания файлов.

Обращайтесь с вложениями как с отдельным продуктом

Файлы — это то место, где порталы чаще всего протекают. Решите, кто может загружать, смотреть, заменять и удалять вложения, и соблюдайте это повсеместно.

Храните файлы за проверками доступа, а не по публичным URL. Сканируйте загрузки, ограничивайте типы и размер файлов и фиксируйте, кто загрузил каждый файл. Если аккаунт клиента закрыт — убедитесь, что доступ к их файлам тоже закрыт.

Типичные ошибки и ловушки

Большинство проблем с порталами — это не «большие взломы». Это мелкие решения, которые тихо раскрывают лишнее или дают клиентам больше прав, чем нужно.

Одна распространённая ошибка — случайное показ внутренних полей. Заметки сотрудников, теги только для персонала и скрытые статусы часто соседствуют с клиентскими данными в одной записи. Портал, который отображает «всё» из базы, рано или поздно что‑то утечёт, особенно когда добавляются новые поля. Рассматривайте представления портала как отдельный контракт: выбирайте только поля, нужные клиенту.

Другая ловушка — полагаться на UI, чтобы скрыть данные или кнопки. Если бэкенд всё ещё разрешает запрос, любопытный пользователь вызовет эндпойнт напрямую и получит данные или выполнит действие. Разрешения должны применяться на сервере, а не только в интерфейсе.

Утечки между тенантами — самые опасные и легко пропускаемые. Достаточно одного запроса, который фильтрует по ID записи, но не по организации. Тогда клиент может угадать чужой ID и увидеть посты. Всегда ограничивайте чтение и запись по тенанту, а не только по «входу в систему».

Будьте осторожны с «полезными» правками клиентов. Позволяя менять суммы, статусы, владельцев или даты, вы можете обойти админ‑процессы и нарушить утверждения. Собирайте запросы на изменения и направляйте их на проверку, вместо правки основного рекорда.

Несколько проверок предотвращают большинство проблем:

- Создавайте представления портала, исключающие внутренние поля по умолчанию

- Применяйте правила доступа в бэкенде к каждому эндпойнту и действию

- Фильтруйте все запросы по тенанту и роли, а не только по ID записи

- Ограничивайте действия клиентов безопасными переходами или запросами

- Ведите аудит‑логи для споров

Быстрая контрольная перед запуском

Перед тем как открыть портал реальным пользователям, сделайте последний проход, сфокусированный на двух вещах: что клиенты видят и что они могут менять. Большинство проблем возникают из‑за мелких упущений, например отсутствующего фильтра на одном экране.

Проведите сухой прогон с двумя тестовыми клиентами из разных организаций. Войдите как Клиент A, найдите номер счёта, принадлежащий Клиенту B, и попробуйте просмотреть его через поиск, изменение параметра URL или через API. Если вы смогли один раз добраться до него, вы сможете и повторить — значит, это брешь.

Короткий предрелизный чек‑лист:

- Изоляция тенанта: каждый список, поиск, экспорт и страница деталей показывают только записи организации клиента

- Гигиена полей: удалите внутренние поля везде (UI, ответы API, экспорты), включая заметки сотрудников, маржу, внутренние коды статусов и теги только для админов

- Безопасные действия: определите правила для каждого действия (оплата, отмена, перенос, обновление данных), показывайте явное подтверждение и делайте результаты понятными

- Авторизация на каждом роуте: защищайте все API‑эндпойнты одинаковыми проверками прав, а не только UI

- Мониторинг: логируйте чувствительные чтения и записи, настраивайте оповещения на подозрительные паттерны вроде быстрого сканирования записей

Когда это пройдёт — можно запускать с уверенностью и исправлять мелкие удобства позже, не рискуя безопасностью админ‑процессов.

Пример: безопасный портал для счетов и доставки

Обычная просьба портала проста: «Покажите мои счета, я заплачу то, что должен, и отследю доставку». Риск тоже прост: как только вы покажете клиентам те же экраны, что и вашей команде, они начнут видеть заметки, флаги и статусы, которые не предназначены для внешней публикации.

Ниже — безопасная схема для портала по счетам и доставкам.

Что видит клиент и что он может делать

Дайте клиентам сфокусированное представление, которое отвечает на их вопросы, не раскрывая, как работает бэк‑офис. Сильное клиентское представление включает списки счетов с суммами, датами и статусами оплаты; детали счёта с позициями и налогами для их аккаунта; историю платежей с возможностью скачать квитанцию; статус доставки с событиями трекинга и ожидаемой датой; и форму «Сообщить о проблеме с доставкой», привязанную к конкретной отправке.

Действия держите узкими и привязанными к записи: оплатить счёт, скачать квитанцию, открыть обращение. Каждое действие должно иметь чёткие правила (например, «Оплатить» видно только для неоплаченных счетов, а «Сообщить о проблеме» — только для доставленных или задержанных отправлений).

Что остаётся внутренним (но использует те же записи)

Служба поддержки и финансы могут работать с теми же счетами и отправлениями, но с полями только для внутреннего пользования и инструментами: флаги кредитного риска и решения по лимитам, комментарии сотрудников и внутренние вложения, внутренние очереди (триаж, эскалация, таймеры SLA) и ручные операции вроде возвратов, списаний или исправления адреса.

Ключ — разделение полей для клиента и полей для операций, даже если они живут в одной записи.

Следующие шаги: безопасный rollout и итерации

Рассматривайте портал как продукт, а не как дамп данных. Самый безопасный запуск начинается с узкой, read‑only части, отвечающей на топ‑вопросы (статус, история, счета, тикеты), затем расширяется, когда вы увидите, как люди реально пользуются им.

Практический путь:

- Выпустите сначала read‑only с явными метками и метками времени

- Добавьте 1–2 низкорискованных обратимых действия (обновление контактов, запрос обратного звонка)

- Поместите каждое действие за явными правами и аудит‑логами

- Запустите для небольшой группы клиентов, затем расширяйте доступ поэтапно

- После каждого изменения пересматривайте правила доступа, а не только перед запуском

После релиза следите за «путанными, но технически корректными» данными. Клиенты путаются из‑за внутренних кодов, частичных статусов или полей, которые выглядят редактируемыми, но не являются таковыми. Заменяйте внутренние термины простым языком и скрывайте всё, что не можете объяснить в одном предложении.

Держите команды в согласии, записав роли и права в одном месте: кто что видит, кто что делает, что происходит после действия и что админы могут переписать. Это предотвращает постепенное расширение доступа, когда добавляются новые поля, поддержка обещает невозможное, и портал медленно раскрывает больше, чем должен.

Если вы хотите построить портал без ручного кодирования, AppMaster поможет моделировать безопасные данные портала, внедрять правила доступа в бизнес‑логике и генерировать production‑готовые бэкенды, веб‑и нативные мобильные приложения. Для гибкости деплоя AppMaster поддерживает облачные развёртывания и экспорт исходного кода, чтобы портал вписался в вашу текущую инфраструктуру (appmaster.io).

Вопросы и ответы

Портал самообслуживания должен сокращать повторяющиеся обращения в поддержку, отвечая на несколько ключевых вопросов, которые клиенты задают чаще всего: текущий статус, что изменилось, что от них требуется и что будет дальше. Он не должен пытаться воспроизвести внутреннее админ-приложение или раскрывать детали внутренних процессов.

Внутренние таблицы часто смешивают данные, предназначенные для клиентов, с полями только для персонала: заметками, флагами мошенничества, себестоимостью и внутренними тегами. Даже если вы скрываете поля в интерфейсе, легко пропустить что‑то чувствительное, а изменения схемы в будущем могут случайно раскрыть новые поля.

Начните с анализа недавних обращений в поддержку, сгруппируйте их по цели и выберите минимальный набор полей, который надёжно отвечает на эти запросы. Если команда часто вручную исправляет какое‑то поле, пока его не показывайте; покажите только то, в чьей корректности вы уверены — статус, суммы, сроки и время последнего обновления.

Хорошим стандартом являются простые, обратимые и легко аудитируемые действия: оплата счета, обновление контактных данных, загрузка документа, повторное открытие тикета. Если действие запускает сложные внутренние процедуры, предоставляйте его как запрос на рассмотрение, а не как прямое редактирование оперативных записей.

Сначала определите область тенанта, а затем применяйте её ко всем чтениям и записи — пользователи должны видеть только записи, связанные с идентификатором их организации. Это предотвращает худший сценарий, когда пользователь меняет ID в URL или API и видит чужие счета или тикеты.

Используйте роли, соответствующие реальному поведению: аутентифицированный пользователь клиента для своих элементов и customer-admin для управления пользователями и настройками компании внутри их организации. Разделяйте внутренние админские права и не превращайте роль customer-admin в скрытую учётную запись персонала.

Treat portal-safe fields как отдельный контракт, а не как «всё, кроме нескольких скрытых полей». Создайте отдельную модель представления для портала (view, read model или кураторская таблица), которая включает только то, что клиенты должны видеть, и сводите запутанные внутренние состояния к небольшому набору понятных статусов.

Ключевые моменты безопасности: проверяйте авторизацию на каждом запросе в бэкенде (не полагайтесь на UI), ограничивайте угадываемые идентификаторы, защищайте сессии и храните вложения за проверками доступа вместо публичных URL.

Логи помогут поддержке и безопасности ответить на вопрос «кто и что сделал». Минимум — фиксируйте входы (включая неудачные), чтения чувствительных записей, изменения, обновления прав и загрузки/скачивание файлов с метками времени и ID пользователей.

Запустите узкую, read-only версию, покрывающую главные вопросы поддержки, затем добавляйте одно‑два низкорискованных действия с явными правилами состояний и подтверждениями. Если не хотите писать весь стек вручную, AppMaster поможет моделировать безопасные данные портала, внедрять правила доступа в бизнес‑логике и генерировать бэкенд и приложения.