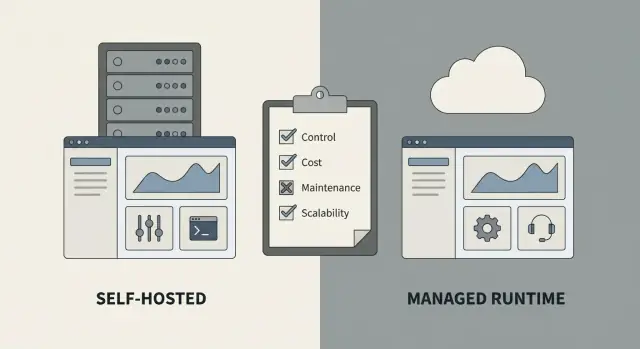

Экспорт исходного кода против управляемого облачного развертывания: чеклист

Используйте этот чеклист «экспорт исходного кода vs управляемое облако», чтобы выбрать между самохостингом и управляемым рантаймом по критериям соответствия, навыков команды и процесса обновлений.

Какое решение вы на самом деле принимаете

Выбор между экспортом исходного кода и управляемым облачным развертыванием — это не только вопрос, где запускается приложение. Речь о том, кто ежедневно отвечает за его работоспособность.

При управляемом рантайме платформа хостит приложение за вас. Вы деплоите, а провайдер берёт на себя большую часть базовой работы: поддержание рантайма, базовый мониторинг и окружение, нужное вашему приложению.

При экспорте исходного кода и самохостинге вы берёте сгенерированный код и запускаете его в собственной инфраструктуре (или в своём облачном аккаунте). Вы получаете контроль над серверами, сетью и политиками, но также берёте на себя работу, которая идёт вместе с этим контролем.

Этот выбор сразу влияет на три вещи: скорость (как быстро вы можете выпускать изменения), риск (что может сломаться и кто это исправляет) и стоимость (не только счета за хостинг, но и время сотрудников).

На практике самые большие различия проявляются в владении инфраструктурой, мониторинге и бэкапах, реагировании на инциденты, потоке обновлений (один клик vs процесс DevOps), доступе к логам и базам данных и в способе подготовки доказательств соответствия.

Если вы используете платформу вроде AppMaster, отличие очень практическое: приложение можно регенерировать при изменении требований. В управляемой среде часть задач по рантайму решается за вас. В самохостинге вы решаете, как будут проходить регенерация, тестирование и выкаты в вашем окружении.

Правильного ответа нет. Стартап, который хочет быстро выпускать, может выбрать управляемый хостинг, чтобы снизить операционную нагрузку. Команда в регулированной среде может экспортировать код, чтобы соответствовать строгим требованиям. Лучший выбор — тот, который соответствует вашим ограничениям и способности эксплуатировать систему каждую неделю, а не только запустить один раз.

Начните с ограничений, а не с предпочтений

Самый быстрый путь принять решение — начать с того, от чего вы не можете отступить. Предпочтения меняются. Ограничения — обычно нет.

Запишите контролы, которые вы обязаны держать под своим контролем. Часто это диктуется контрактами с клиентами, регуляторами или вашей собственной толерантностью к риску. Если какие-то пункты действительно не обсуждаются, это часто указывает в сторону экспорта и самохостинга.

Типичные «обязательно контролировать» ограничения включают место хранения данных (страна, регион или конкретный облачный аккаунт), кто держит ключи шифрования и как их ротируют, сетевые границы (частные подсети, VPN, allowlist), доступ к логам и правила хранения (аудит, SIEM, неизменяемое хранилище) и требования к утверждению изменений (ревью, подписи, доказательства).

Будьте честны насчёт того, что вы готовы отдать на аутсорс. Многие команды не обязаны владеть каждой деталью операций, и управляемые рантаймы снимают много рутинной работы: мониторинг доступности, базовое реагирование на инциденты, патчи ОС и зависимостей, бэкапы и регулярное тестирование восстановления, а также обработку всплесков трафика.

Один вопрос решает многие споры: кто отвечает за инциденты в 2 часа ночи? Если ваша команда не может надёжно покрыть послерабочее время, самохостинг быстро превратится в источник стресса. Если вы всё же самохостите, назначьте владельца, определите эскалацию и что значит «сервис восстановлен».

Пример: небольшая команда операций создаёт внутренний портал. Они хотят «полный контроль», но не готовы к патчам и дежурствам. Если правило соответствия не заставляет их самохостить, управляемый хостинг часто безопаснее по ограничению. С AppMaster вы можете оставить опцию открытой: развернуться в управляемом облаке сейчас и экспортировать исходный код позже при появлении новых требований.

Вопросы по соответствию и безопасности, с которых стоит начать

Если ваше приложение работает с регулированными или чувствительными данными, начните здесь. Требования соответствия часто решают выбор между экспортом и управляемым решением, потому что задают жёсткие правила о том, где данные могут храниться и какие доказательства нужно сохранять.

Чётко определите, какие данные вы храните и какие правила на них распространяются. «Почты клиентов» и «медданные» запускают очень разные требования. Также решите, как долго нужно хранить записи и кто может их удалять. Правила хранения влияют на настройки БД, бэкапы и даже дизайн административных экранов.

Четыре области, которые обычно решают выбор

Эти вопросы помогают выявить неприкосновенные требования до сравнения платформ:

- Регулируемые данные: работаете ли вы с платёжными данными, медицинской информацией, данными о детях или госданными? Нужны ли официальные политики доступа и управления изменениями?

- Резиденция: должны ли данные оставаться в конкретной стране или облачном аккаунте? Нужно ли контролировать точный регион, сеть и ключи шифрования?

- Идентификация: требуется ли SSO через ваш провайдер идентичности, MFA для всех пользователей и RBAC вплоть до отдельных действий?

- Доказательства: можете ли вы предоставить аудиторские следы, кто что и когда делал, а также логи для проверки безопасности и реагирования на инциденты?

Если вы не можете уверенно ответить на вопрос про доказательства, приостановитесь. Многие команды обнаруживают этот пробел только, когда аудитор запрашивает подтверждения доступа, изменений и удалений.

Логирование и доказательства как часть безопасности

Безопасность — это не только предотвращение. Это ещё и возможность доказать, что произошло.

Решите, какие логи нужны (попытки входа, изменения прав, экспорт данных, действия админов) и где они должны храниться. Некоторые организации требуют неизменяемости логов и фиксированных сроков хранения.

Пример: внутренний HR‑инструмент хранит записи сотрудников. Если в компании требуют SSO, строгие права доступа и ежегодный аудит, возможно, стоит предпочесть самохостинг после экспорта кода, чтобы ваша команда безопасности могла управлять сетевыми контролями и хранением логов. Если требования проще, управляемый рантайм снимет большую часть нагрузки, поддерживая стандартные средства аутентификации и управления доступом.

Навыки команды и операционная способность

Самая трудная часть решения — не в технологиях. Она в том, может ли ваша команда эксплуатировать приложение безопасно каждый день, включая ночи, выходные и отпуска.

Начните с реалистичного понимания, что для вас значит «24/7 обслуживание». Если приложение поддерживает клиентов, платежи или критичную внутрненнюю работу, простои становятся проблемой людей: кто заметит, отреагирует и исправит.

Самохостинг обычно требует базовых навыков работы с облаком (серверы, сеть, фаерволы, балансировщики нагрузки), операций с базами данных (бэкапы, восстановление, апгрейды, производительность), операций безопасности (управление секретами, контроль доступа, реагирование на инциденты), работы над надёжностью (мониторинг, алерты, логи, планирование мощности) и наличия владельца на дежурстве.

Затем перечислите «маленькие, но постоянные» задачи, которые накапливаются: патчи ОС и зависимостей, TLS‑сертификаты, ротация секретов и аудит логов. Если это звучит просто, представьте, что вы делаете это во время продакшен‑аварии.

Управляемые рантаймы снижают эту нагрузку, но не снимают полностью ответственность. Кто-то всё равно управляет средами, проверяет изменения и решает, когда выпускать. Платформы вроде AppMaster упрощают обновления тем, что приложение можно регенерировать и аккуратно задеплоить при изменениях, но операционная работа не исчезнет, если вы самохостите экспортированный код.

Наконец, следите за риском ключевого человека. Если один человек знает шаги деплоя, процесс восстановления БД и где хранятся секреты, у вас не команда — у вас единичная точка отказа.

Задайте себе перед решением:

- Если наш ведущий инженер будет недоступен неделю, кто сможет задеплоить и откатить релиз?

- Есть ли у нас проверенные бэкапы и письменный план восстановления?

- Кто получает алерты и какое ожидаемое время реакции?

- Сможем ли мы соблюдать график патчей без срывов?

- Готовы ли мы нести дежурство?

Поток обновлений и управление релизами

Именно в процессе релизов выбор становится реальным. Лучший вариант — тот, который позволяет безопасно выпускать изменения и быстро устранять проблемы, не превращая каждый релиз в мини‑проект.

Будьте честны насчёт частоты релизов. Если вы ожидаете еженедельных улучшений и хотфиксов в тот же день, вам нужен путь, который делает публикацию и откат рутинными. Управляемые рантаймы часто упрощают это, потому что поверхность деплоя меньше. При экспорте и самохостинге вы тоже сможете действовать быстро, но только при наличии отлаженного процесса и исполнителя, способного работать под давлением.

Утверждения, откаты и кто нажимает кнопку

Запишите, как будут проходить утверждения деплоев и что происходит, если что‑то ломается. Простая политика лучше идеальной, которой никто не следует.

- Кто может деплоить в продакшен (один человек, команда или автоматический пайплайн)

- Что значит «готово» (тесты прошли, согласование заинтересованных сторон, тикет изменения)

- Как работает откат (предыдущая сборка, изменения БД, feature‑флаги)

- Целевое время восстановления сервиса после неудачного релиза

- Где фиксируются заметки к релизам и принятые решения

Если вы самохостите экспортированный код, убедитесь, что откаты учитывают изменения данных. Откат кода прост; несогласованные изменения в базе данных — нет.

Относитесь к конфигурации иначе, чем к коду

Многие «аварийные релизы» — это на самом деле правки конфигурации: API‑ключи, строки подключения, настройки почты/SMS или платежных систем вроде Stripe. Отделяйте их от кода, чтобы менять без полной пересборки и деплоя.

Независимо от места запуска, определите одно хранилище конфигурации (и кто может его менять), как хранятся и ротируются секреты и как вы аудитируете изменения (кто что и когда изменил).

Сохраняйте dev, staging и prod консистентными. Малые различия в настройках окружений могут привести к проблемам, которые проявляются только в продакшене. Если вы используете платформу вроде AppMaster, заранее решите, как вы синхронизируете переменные окружения и внешние интеграции между средами.

Пример: порталу поддержки нужно срочно починить проблему входа. При управляемом хостинге вы можете быстро выпустить исправление и при необходимости вернуть откат. При самохостинге то же самое возможно, но только если шаги сборки, деплоя и отката уже заскриптованы и проверены.

Стоимость, масштабирование и компромиссы по поддержке

Деньги — это только половина истории. Настоящие расходы часто проявляются как время: кто отвечает в 2 часа ночи и как быстро вы восстанавливаетесь.

На бумаге самохостинг может выглядеть дешевле, потому что счета за инфраструктуру видимы и легко сравнимы. Но вы берёте на себя ответственность. Управляемый хостинг может стоить дороже в месяц, но сэкономить массу человеко‑часов, поскольку патчи, базовая надёжность и рутинные операции уходят на провайдера.

Команды часто упускают эти статьи затрат:

- Мониторинг и алертинг (дашборды, логи, настройка дежурства)

- Бэкапы и восстановление (тестирование восстановления, а не только бэкапы)

- Реагирование на инциденты (триаж, хотфиксы, постмортемы)

- Поддержка безопасности (обновления ОС, сканирование зависимостей, ротация секретов)

- Доказательства соответствия (отчёты, записи изменений, ревью доступа)

Масштабирование похоже. Если нагрузка предсказуема, самохостинг может быть эффективен и экономичен. Если ожидаются всплески (маркетинговая кампания, сезонные пики или «все залогиниваются в 9:00»), управляемые среды обычно справляются с сюрпризами с меньшими затратами на планирование. При самохостинге нужно заранее проектировать, тестировать и платить за ёмкость или соглашаться на риск.

Поддержка и контракты особенно важны, когда приложение становится критичным для бизнеса. Спросите себя, что вы должны гарантировать: цели доступности, время реакции и чёткое разграничение ответственности. В управляемой схеме (например, развёртывание в AppMaster Cloud или у крупного облачного провайдера) вы получите более чёткие границы по инфраструктурным проблемам. При самохостинге ответственность проще на бумаге (всё ваше), но доказательная база и рабочая нагрузка также ваши.

Полезное правило: если простой стоит дороже, чем плата за управляемый сервис, вы покупаете не только серверы — вы покупаете спокойный сон.

Пошагово: как выбрать менее чем за час

Воспринимайте это как быстрый воркшоп. Вы решаете, кто владеет ежедневными операциями.

Путь принятия решения за 60 минут

- Запишите ваши обязательные требования (10 минут). Ограничьте список до 10 пунктов: расположение данных, журналы аудита, SSO, целевая доступность, правила бэкапов, требования к шифрованию и жёсткие сроки.

- Оцените оба варианта (15 минут). Поставьте каждой опции 1–5 баллов по четырём категориям: соответствие/безопасность, навыки команды/операционная ёмкость, скорость релизов и общая стоимость (включая время на дежурство).

- Назовите главные риски (10 минут). Для каждого варианта запишите топ‑3 сценария провала (например: «никто не может быстро запатчить серверы» или «управляемый рантайм не обеспечивает требуемую резиденцию данных») и одну практическую меру смягчения.

- Запустите маленький пилот (15 минут сейчас, 2–4 недели в реальном времени). Выберите один реальный рабочий поток и выпустите тонкую версию. Измерьте время до релиза, обработку инцидентов и процесс развертывания обновлений.

- Выберите дефолт и установите дату пересмотра (10 минут). Решите, что используете по умолчанию, и запишите, когда пересмотрите выбор (новое требование по соответствию, рост трафика или новый сотрудник).

Шорткат оценки, который сохраняет честность: если вы не можете чётко описать патчинг, мониторинг, бэкапы и план отката, самохостинг, вероятно, не для первого дня.

Пример: небольшая команда может начать с управляемого хостинга, чтобы безопасно выпускать еженедельные обновления. Если позже аудит потребует полного контроля над сетевыми границами, они смогут экспортировать и самохостить, когда появятся владельцы обновлений, реагирования на инциденты и утверждений изменений.

Если вы строите с no‑code платформой вроде AppMaster, добавьте в пилот проверку: как экспорт вписывается в ваш релизный процесс (кто собирает, кто деплоит и как быстро можно регенерировать и отправить изменения).

Типичные ошибки, из‑за которых потом приходится менять модель

Главное сожаление — считать деплой предпочтением, а не моделью работы. Команды часто выбирают то, что кажется знакомым, а затем обнаруживают скрытую работу, когда пользователи начинают зависеть от приложения.

Распространённая ошибка — считать самохостинг автоматически дешевле. Счета облака видимы, а труд — нет: патчи, ротация секретов, мониторинг, инциденты и ответы на запросы по безопасности. Если команда должна останавливать продуктовую работу, чтобы «держать свет», то «дешевле» быстро превращается в дорого.

Обратная ошибка: выбрать управляемый рантайм, а позже понадобиться глубокий контроль над инфраструктурой (специальные сетевые правила, уникальные провайдеры идентификации, агенты мониторинга или жёсткие требования по резиденции). Если такие потребности возможны, проверьте их заранее или планируйте экспорт и самохостинг с первого дня.

Бэкапы и DR — там многие самохосты тихо терпят поражение. Бэкапы, которые никогда не восстанавливались, — это не план. Проводите тесты восстановления и документируйте роли при сбоях.

Проблемы с релизным процессом тоже приводят к простоям. Команды деплоят без понятного changelog, без пути отката или с хотфиксами, которые никто не отслеживает. Независимо от места запуска, нужен простой рабочий процесс релиза, которому команда будет следовать даже в напряг.

Частые причины, которые заставляют переключаться позднее:

- Нет реальной оценки операционной работы (дежурство, патчи, мониторинг)

- Отсутствует план бэкапов, восстановления и тестов DR

- Нет пути отката для плохих релизов и нет записанного changelog

- Недооценена роль управления доступом, отзыва прав и аудиторских следов

- Выбрали управляемый хостинг, требуя при этом глубокого контроля над инфраструктурой

Пример: небольшая команда быстро запускает внутренний портал, затем подрядчик уходит, но у него всё ещё есть доступ к админке, потому что offboarding не формализован. Один такой пробел может стать инцидентом соответствия.

Если вы строите с AppMaster, заранее решите, кто отвечает за runtime‑операции, и запишите задачи «day‑2» (ревью доступа, тесты бэкапов, шаги релиза) до прихода первых реальных пользователей.

Быстрый чеклист принятия решения

Отмечайте каждую строку «Да», «Нет» или «Не уверен». Если у вас больше двух «Не уверен», закройте пробелы прежде чем принимать решение.

Соответствие и риск

- Знаете ли вы точно, где данные должны храниться (страна или регион) и можете ли подтвердить это логами, отчётами или удобным для аудитора способом?

- Можете ли вы предоставить доказательства доступа, изменений и инцидентов по запросу (кто что сделал, когда и зачем)?

- Есть ли у вас чёткий план по секретам и контролю доступа (кто видит ключи, как они ротируются и что происходит при уходе сотрудника)?

Если большинство этих пунктов — жёсткие требования и вы уже управляете совместимой инфраструктурой, экспорт и самохостинг часто подходят лучше. Если вам нужно просто хорошее обеспечение безопасности без тяжёлой отчётности, управляемый хостинг обычно проще.

Операции и обновления

- Назначен ли владелец, ответственный за патчи, реагирование на инциденты и дежурства (включая выходные)?

- Задокументирован ли процесс релизов, включая утверждения, план отката и проверку после отката?

- Определены ли бэкапы (что, как часто, где) и тестировано ли реальное восстановление, а не только «есть снимки»?

Самохостинг работает хорошо только при положительных ответах. Управляемое развертывание лучше, когда вы хотите, чтобы платформа вела эту рутинную работу.

Будущая переносимость

Решите, как вы бы мигрировали позже, если потребуется.

- Можете ли вы в одной странице описать миграцию в другой облак или обратно на on‑prem, включая перенос БД и переключение DNS?

- Знаете ли вы, какие метрики мониторинга нужны (доступность, ошибки, производительность) и кто будет получать оповещения?

Пример: если вы строите внутренний инструмент в AppMaster и ожидаете аудитов в следующем году, можно экспортировать и запустить внутри контролируемой среды компании. Если основной риск — медленные релизы, управляемый хостинг с чётким планом отката безопаснее.

Пример сценария: внутренний инструмент с требованиями соответствия

Небольшая ops‑команда хочет внутренний админ‑инструмент для поддержки клиентов: поиск клиентов, сброс паролей, возвраты платежей и просмотр истории аудита. UI и логику можно быстро собрать в no‑code инструменте вроде AppMaster, но нужно выбрать между экспортом и самохостингом или управляемым рантаймом.

Ограничения очевидны. Данные клиентов чувствительны, и планируется аудит, требующий резиденции, контроля доступа и журналов. В то же время у команды мало времени на операции. Никто не хочет дежурить за тонкой настройкой БД, патчами серверов и 2:00 ночными алертами.

Они проходят чеклист и приходят к практическому разделению:

- Если аудит допускает управляемый рантайм в утверждённом регионе и можно выполнить требования по логам и доступу, начинают с управляемого развертывания, чтобы снизить операционную нагрузку.

- Если ревью требует приватной сети, конкретного облачного аккаунта или строгого контроля ключей, экспортируют и самохостят в корпоративном AWS/Azure/GCP окружении.

В их случае офицер по соответствию требует продакшен в корпоративном облачном аккаунте с приватным доступом к БД и строгими IAM‑правилами. Поэтому они экспортируют исходный код для продакшена, но сохраняют запасной план: использовать управляемый рантайм для staging, чтобы тестировать изменения без ожидания внутренних процессов.

Чтобы избежать хаоса позже, они документируют четыре вещи с первого дня: целевой регион и хранилища данных, требуемые логи и события аудита, шаги релиза (кто утверждает, кто деплоит, правила отката) и что является конфигурацией, а что — кодом. Также ведут инвентаризацию интеграций (Stripe, email/SMS, Telegram) и мест хранения секретов, чтобы будущая смена модели была управляемой миграцией, а не перестройкой.

Следующие шаги: закрепите решение

Решение по развертыванию полезно только в том случае, если вы можете повторить его под давлением. Прежде чем развивать функционал, запишите решение на одной странице: что выбрали, почему, чего не делаем и что заставит пересмотреть.

Держите это практично: ваши топ‑3 причины (например, требования соответствия, текущая операционная ёмкость или скорость обновлений) и топ‑3 риска (например, нагрузка на дежурных, задержки с патчами или ограничения провайдера). Эта страница станет арбитром, когда мнения начнут расходиться.

Далее составьте небольшой ранбук, который новый член команды сможет выполнить без догадок:

- Как деплоить (кто нажимает, где это работает, сколько времени занимает)

- Как откатить (какая команда или команда, и что значит «нормально»)

- Как восстановить (где хранятся бэкапы, как тестировать восстановление)

- Какие алерты важны (доступность, ошибки, место в БД, сертификаты)

- Где хранятся заметки к релизам (что изменилось, когда и кто согласовал)

Выберите дату пересмотра после первого реального цикла релизов. Хорошее время — 2–4 недели после того, как пользователи начнут активно пользоваться приложением. Спросите: были ли обновления безопасными, инциденты обрабатывались гладко, и команда больше времени тратит на фичи или на «присмотр»?

Если вы используете AppMaster, сравните экспорт для самохостинга и развертывание на управляемом рантайме по тем же критериям: доказательства соответствия, кто отвечает за патчи, и как быстро нужно выпускать изменения. Для быстрого пилота AppMaster (appmaster.io) позволяет построить полное приложение и потом выбрать между управляемым хостингом и экспортом исходного кода в зависимости от операционных ограничений.

Наконец, проведите полноразмерный пилот: соберите простое приложение, разверните его, выполните откат и раз восстановление из бэкапа. Если это вызывает трудности — значит, выбор развертывания стоит пересмотреть.

Вопросы и ответы

Управляемое облачное развертывание обычно лучший вариант по умолчанию, если вы хотите быстро запустить продукт и у вас нет выделенного времени на патчи, мониторинг и дежурства. Оно уменьшает количество операционных деталей, за которые вы лично отвечаете, и часто снижает риск в первые месяцы эксплуатации.

При самохостинге вы берёте на себя рантайм и всё, что с ним связано: серверы, сеть, обновления безопасности, мониторинг, бэкапы, восстановление и реагирование на инциденты. При управляемом развертывании большая часть этой повседневной инфраструктурной работы передаётся провайдеру, в то время как вы управляете поведением приложения и релизами.

Когда необходимо контролировать расположение данных в конкретной стране или в конкретном облачном аккаунте, управлять своими ключами шифрования, применять приватные сетевые правила или предоставлять строгие доказательства аудита, экспорт и самохостинг часто являются более безопасным вариантом. Если эти ограничения жёсткие и непренебрежимы — начинайте с самохостинга и заранее планируйте оперативную ответственность.

Составьте список событий, которые вы обязаны фиксировать: успехи/неудачи входа, изменения прав, действия админов, экспорт или удаление данных. Затем решите срок хранения, кто имеет доступ к логам и требуется ли неизменяемость журналов — эти детали влияют на хранение, контроль доступа и подготовку ответов аудиторам.

Простой тест — назвать, кто реагирует на сбой в 2:00 и как будет восстановлена служба. Если вы не можете надёжно покрыть оповещения, патчи и восстановление БД, управляемое развертывание обычно безопаснее до тех пор, пока не появится чёткая ответственность и регламент.

Управляемые развертывания обычно упрощают регулярные релизы и откаты, потому что меньше инфраструктурных областей требуют синхронизации. Самохостинг может быть так же быстрым, но только при наличии отлаженного процесса сборки, деплоя и отката, который задокументирован, автоматизирован и проверен под давлением.

Отделяйте конфигурацию от кода, чтобы менять ключи и настройки без пересборки. Определите единый источник правды для переменных окружения и секретов, ограничьте круг прав на их изменение и держите dev, staging и prod синхронизированными, чтобы избежать «работает в staging» сюрпризов.

На пачке бумаг самохостинг может выглядеть дешевле, но управляемый хостинг часто экономит часы сотрудников на патчах, мониторинге, бэкапах и инцидентах. Самохостинг скрывает трудозатраты: дежурства, поддержка, ответы на запросы по безопасности и восстановление после сбоев.

Одна из главных ошибок — иметь бэкапы, которые никогда не восстанавливали. Планируйте регулярные тесты восстановления и напишите короткий план восстановления. Также определите правила отката, которые учитывают изменения в базе данных: откат кода прост, а откат несовместимых изменений данных — нет.

Сделайте небольшой пилот и засеките, сколько времени уходит на деплой, откат и восстановление из бэкапа. С AppMaster вы можете собрать приложение без кода и сначала развернуть на управляемом рантайме, а в дальнейшем экспортировать исходный код, если новые требования по соответствию потребуют самохостинга.