Безопасная внутренняя панель администрирования платежей: роли и рабочие процессы

Узнайте, как спроектировать безопасную внутреннюю панель для платежей: роли, маскирование данных и практичные рабочие процессы для возвратов, споров и chargeback.

Что делает панели администрирования платежей рискованными

Панель администрирования платежей — это мощный инструмент: через неё можно переводить деньги, получить доступ к чувствительным данным и обойти обычные клиентские процессы. Такое сочетание делает её внутренним инструментом с высоким риском. Основные проблемы обычно возникают при обычной работе в условиях давления: агент поддержки выбирает неправильный тип возврата, сотрудник финансов соглашается без достаточного контекста или кто-то копирует данные в таблицу, которая не должна покидать систему.

Большинство проблем укладываются в три категории: ошибки, мошенничество и утечки.

Ошибки включают двойные возвраты, возврат не тому клиенту или изменение статуса, которое запускает автоматическую выплату. Мошенничество — это, например, когда инсайдер делает возвраты на свои карты, помогает другу обойти проверки или тайно редактирует записи, чтобы скрыть ошибку. Утечки — показ полного номера карты или банковских реквизитов на экране, рассылаемые скриншоты в чате или разрешение многим людям выгружать данные.

Возвраты, споры и chargeback требуют более строгого контроля, чем обычные действия администратора: они высокоэффектные и ограничены по времени. Часто это частичная информация, жёсткие дедлайны и обмен с процессором. Одна неправильная операция может привести к прямым убыткам (вывод денег), косвенным потерям (комиссии) и проблемам с комплаенсом.

В повседневной работе «безопасность» сводится к трём проверяемым принципам:

- Минимум прав: люди могут делать только то, что требуется их роли.

- Видимость: чувствительные поля по умолчанию замаскированы и раскрываются только с указанием причины.

- Отслеживаемость: каждое критическое действие логируется с указанием кто, что, когда и почему.

Это особенно важно, когда поддержка, финансовые операции и риск должны сотрудничать, а инженерия реализует правила, не замедляя работу.

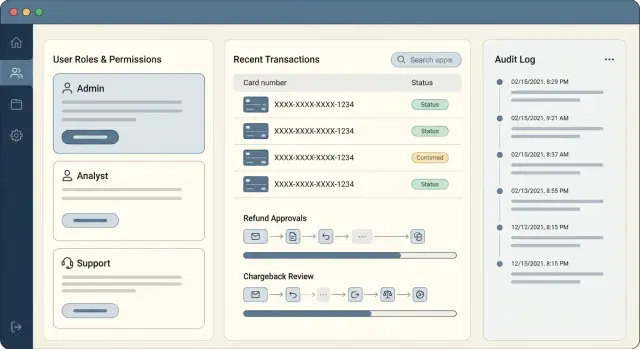

Роли и разделение обязанностей: начните с реальных людей

Безопасная панель для платежей начинается с простого вопроса: кто соприкасается с платёжным инцидентом от начала до конца?

Если один человек может увидеть всё, изменить что угодно и утвердить собственные действия — вы в одном шаге от дорогостоящего инцидента, будь то ошибка или злонамеренное действие.

У большинства команд появляются несколько типичных ролей:

- Агент поддержки: читает контекст клиента, открывает дела, запрашивает действия

- Payments ops: выполняет операционные действия (возвраты, ответы на споры)

- Финансы: сверяет, утверждает крупные выплаты/возвраты, контролирует лимиты

- Risk: проверяет подозрительные шаблоны, ставит блоки, утверждает исключения

- Руководитель/тимлид: решает эскалации, делает оверрайды с обоснованием

Практическое разделение обязанностей — разделить права на три типа: просмотр, действие и утверждение.

Поддержка может видеть то, что нужно для помощи клиенту, но не может выполнять возвраты. Payments ops может действовать, но для некоторых операций требуется утверждение. Аудиторы должны иметь только чтение — доступ к журналам и отчётам, но не к кнопкам.

Задайте правила «четырёх глаз» заранее, ещё до разработки экранов. Хорошие кандидаты на обязательное второе утверждение: крупные возвраты, повторяющиеся возвраты для одного клиента, возвраты после подачи спора и изменение банковских/платёжных реквизитов. Для остального оставляйте одноступенчатые процессы, иначе команда начнёт обходить инструмент.

Пути эскалации должны быть явными и быстрыми. Например:

- Возврат выше установленной суммы идёт на утверждение Finance

- Третий спор в этом месяце идет на проверку Risk

- VIP-клиент или специальное исключение — к тимлиду

Контроль доступа, который просто обслуживать ежедневно

Панели управления платежами обычно ломаются в скучные моменты: кто-то заболел, пришёл новый сотрудник, менеджеру нужен разовый отчёт или агенту поддержки нужно быстро проверить транзакцию. Если модель доступа тяжёлопригодна, люди начнут находить обходы.

Начните с ролей, а не с людей. Определите небольшой набор ролей, соответствующих реальным обязанностям (Support Agent, Payments Ops, Finance Manager, Admin). Затем назначайте пользователей в роли. Когда кто-то меняет команду, перемещайте его между ролями, вместо правок длинных списков индивидуальных разрешений.

После этого добавляйте тонкие права только там, где риск действительно велик. Простой паттерн — разделять чтение, изменение и утверждение. Многие команды также выделяют «экспорт» в отдельное право, потому что это частый путь утечек.

Для редких задач используйте временный повышенный доступ вместо постоянных полномочий. Пример: лидер поддержки получает доступ на экспорт на 30 минут, чтобы ответить регулятору. Предоставьте с истечением и автозапретом.

Изменения доступа тоже должны иметь чёткий рабочий процесс, чтобы это не стало «бэкдором»:

- Запрос: укажите роль/право и причину

- Утверждение: менеджер или владелец подписывает (не сам заявитель)

- Применение: предоставление доступа с началом и окончанием по необходимости

- Запись: сохраняйте кто утвердил, когда и что изменилось

Маскирование чувствительных данных без блокировки работы поддержки

Панель для платежей должна считать чувствительные поля «не показывать» по умолчанию. Некоторая информация просто не нужна для операций, и её показ только увеличивает риск.

Секреты платежей, вроде полного номера карты (PAN) и CVV, не должны появляться в UI, логах или экспортируемых файлах. Если система хранит токены, обходитесь с ними как с секретами — их тоже можно злоупотребить при копировании в ненадёжное место.

Для всего остального — сначала маскируйте, и раскрывайте только при явной необходимости. Поддержке нужно видеть достаточно, чтобы идентифицировать клиента и транзакцию, но не настолько, чтобы создать утечку данных.

Практический вид по умолчанию:

- Карта: бренд + последние 4 цифры (и срок только если он действительно нужен)

- Клиент: частичный email или телефон (например, j***@domain.com)

- Адрес: город/страна видны, строки улицы скрыты

- Идентификаторы: показывайте внутренние ID; внешние ID процессора скрывайте, если они не нужны

- Заметки: избегайте сырых PII в свободном тексте; отдавайте предпочтение структурированным полям

Когда кому-то нужно увидеть больше, сделайте «раскрытие» действием, а не частью стандартного макета. Требуйте короткой причины, повторно проверяйте права и рассматривайте дополнительный шаг для высокорисковых раскрытий (реаутентификация или одобрение супервизора). Ограничьте время раскрытия — данные вновь маскируются через минуту.

Именно в экспортах маскирование часто ломается. Если вы даёте CSV для отчётов по возвратам, экспортируйте замаскированные поля по умолчанию и требуйте отдельного права для не замаскированного экспорта. Вы не сможете полностью остановить скриншоты или копирование, но снизите случайные утечки водяными знаками на чувствительных экранах, ограничением числа раскрывших и записью каждого раскрытия и экспорта в журнал аудита.

Базовая модель данных для возвратов, споров и chargeback

Операции с платежами становятся проще, когда модель данных «скучная» и последовательная. Цель — чтобы любое дело было читаемо в одном месте, даже через месяцы.

Начните с небольшого набора основных сущностей, которые можно переиспользовать:

- Customer (кто платил)

- Payment (оригинальная транзакция)

- Refund (возврат средств, частичный или полный)

- Dispute (претензия от банка или платёжной сети)

- Chargeback (исход спора, когда средства перемещены)

Добавьте две вспомогательных сущности, чтобы история оставалась ясной, не запихивая всё в одно поле: Evidence (файлы, тексты, дедлайны) и Notes (внутренние комментарии, передачи, решения).

Статусы — это где команды чаще всего путаются. Держите небольшой общий словарь статусов для Refund, Dispute и Chargeback, чтобы дашборды и фильтры вели себя одинаково. Распространённые состояния: draft, pending approval, submitted, won, lost и reversed. Если нужно больше детализации — добавляйте отдельное поле reason вместо множества статусов.

У каждого дела должен быть таймлайн, показывающий события в порядке. Не полагайтесь только на «последнее обновление». Смоделируйте таблицу Event и записывайте события при каждом важном изменении:

- created, assigned, approved или denied

- submitted to processor

- evidence added

- deadline changed

- status changed

Храните внешние ссылки как первоклассные поля: PSP/ID процессора, Stripe payment or dispute IDs и любые номера дел от сети. Это ускоряет поддержку и облегчает аудиты, когда спрашивают «какое именно дело у процессора было связано с этим?».

Проектирование рабочих процессов для возвратов, споров и chargeback

Хороший рабочий поток сохраняет скорость там, где это безопасно, и добавляет трение там, где можно потерять деньги. Рассматривайте возвраты, споры и chargeback как разные треки, даже если у них общая запись платежа.

Возвраты: быстрые, но контролируемые

Возвраты обычно начинаются как запрос от поддержки или операций. Далее идёт валидация: проверьте исходный захват, окно для возврата, доступный баланс и есть ли уже открытый спор у клиента.

После валидации добавьте шаг утверждения в зависимости от суммы и риска. Небольшие возвраты можно автоутвердить, в то время как большие требуют второго человека. Затем отправьте возврат через провайдера платежей, сверяйте его после подтверждения провайдера и уведомляйте клиента и внутреннюю команду.

Пример: агент поддержки запрашивает возврат $25 за дублирующийся заказ. Система видит, что сумма ниже лимита автоутверждения, подтверждает отсутствие спора, отправляет возврат и записывает ID возврата провайдера для сверки.

Споры и chargeback: дедлайны в первую очередь

Споры ограничены по времени. Проектируйте поток вокруг дедлайнов и сборов доказательств. Начните с приёма (вебхук от провайдера или форма ops), затем сбор доказательств (детали заказа, подтверждение доставки, переписка с клиентом), внутренний обзор и отправка. Когда приходит исход, обновите статус, добавьте бухучётные заметки и решите: повторно подать представление, вернуть деньги или закрыть.

Chargeback более строгие. Включите шаги репрезентации и правила списания. Если дедлайн близок или доказательства слабы — направляйте на решение о списании с документированными кодами причин.

Ограждения, которые делают процессы безопаснее:

- Лимиты по суммам, меняющие путь утверждения

- Детекция дублей (та же транзакция, та же сумма, та же причина)

- Периоды охлаждения, чтобы предотвратить повторные возвраты

- Таймеры дедлайнов для споров и chargeback

- Односторонние переходы после отправки с исключениями только для админов

Шаг за шагом: логика панели администрирования

Панель для платежей — это в основном логика между кликами: кто может что сделать, когда и какие условия должны быть выполнены перед применением изменений.

Начните с картирования каждого рабочего процесса на одной странице: возврат, ответ на спор, последующие действия по chargeback. Для каждого опишите действия и точки принятия решений. Привязывайте это к реальным ролям (Support, Risk, Finance, Admin), чтобы заметить пробелы, например «кто может отменить возврат после его утверждения?».

Ставьте проверки прав на каждое действие, а не только на экраны. Кто‑то может попасть к эндпоинту по старой закладке, через экспорт или другой внутренний инструмент. Правило должно жить вместе с действием: approve refund, upload evidence, edit customer email, mark as paid.

Добавьте валидации, которые останавливают неверные состояния на раннем этапе:

- Правила допустимости (заказ захвачен, не аннулирован)

- Временные окна (возврат возможен в течение X дней)

- Обязательные поля (код причины, заметки, файлы доказательств)

- Лимиты сумм (частичный возврат не может превышать захваченную сумму)

- Переходы состояний (нельзя утвердить уже отправленный возврат)

Далее проектируйте очереди и утверждения. Решите, кто видит что дальше: Support создаёт заявку, Finance утверждает сверх порога, Risk проверяет помеченное, а система направляет дело в нужную очередь.

Наконец, определите уведомления и таймеры, особенно для споров со строгими дедлайнами:

- оповещение «Dispute opened» в очередь споров

- ежедневное напоминание при отсутствии доказательств

- эскалация за 48 часов до дедлайна

- авто-блокировка редактирования после отправки

Журналы аудита и мониторинг, которыми вы действительно будете пользоваться

Панель для платежей живёт или умирает благодаря следу аудита. Когда что-то идёт не так, вам нужны ответы за минуты, а не спор о том, что, возможно, произошло.

Считайте журнал аудита продуктовой фичей, а не инструментом отладки. Каждое чувствительное действие должно создавать добавляемое только вперёд событие, которое нельзя отредактировать или удалить из админки. Если нужно исправить ошибку, делайте новое действие, которое ссылается на старое.

Как минимум, фиксируйте для каждого события:

- Кто: ID пользователя, роль и информация об имперсонализации (если использовалась)

- Что: название действия и объект (refund, dispute case, payout)

- Когда/откуда: метка времени, IP-адрес, устройство/ID сессии

- До/после: ключевые поля, которые изменились (сумма, статус, владелец)

- Почему: обязательная заметка с причиной для высокорисковых действий

Мониторинг должен фокусироваться на сигналах, которые указывают на реальный риск, а не на шум. Выберите пару оповещений, на которые вы действительно будете реагировать, направляйте их в нужный канал и пересматривайте еженедельно пороги.

Хорошие триггеры для начала:

- Возвраты выше установленной суммы или вне обычных часов работы

- Повторные возвраты по одной и той же платёжной записи или клиенту

- Многочисленные неудачные проверки прав у одного пользователя

- Массовые выгрузки платёжных данных

- Споры, приближающиеся к дедлайнам, без недавних действий

Добавьте простые операционные отчёты для ежедневной работы: ожидания утверждений, стареющие очереди (refunds/disputes/chargebacks) и пропущенные дедлайны.

Типичные ошибки и ловушки

Большинство проблем в инструментах платежных операций не делают хакеры. Они возникают из мелких упрощений, которые накапливаются до момента, когда возврат или спор идут неправильно, и никто не может ясно объяснить, что произошло.

Одна ловушка — «временный» доступ, который никогда не удаляют. Коллега закрывает смену в выходные, получает повышенные права и остаётся с ними через несколько месяцев. Исправление — временные права с датой истечения и простой график ревью.

Ещё одна ошибка — полагаться на скрытие в UI вместо реальных проверок прав. Если бэкенд принимает действие, скрытие кнопки не даёт безопасности. Применяйте проверки прав на каждую write-операцию на сервере, а не только в макете страницы.

Редактирование ключевых платёжных фактов тоже опасно. Работе поддержки часто нужны исправления, но изменение сумм, валют, ID клиента или ссылок процессора без следа создаёт бухгалтерские и юридические проблемы. Сделайте эти поля неизменяемыми после захвата и используйте явные корректирующие записи при необходимости.

Повторяющиеся ловушки:

- Слишком широкие роли ("Ops Admin" может всё) вместо ролей по задачам

- Нет единой модели статусов, поэтому люди полагаются на свободный текст и чат

- Дедлайны по спору в чьём‑то календаре вместо очереди с таймерами

- Ручные возвраты без второго утверждения для больших сумм

- Действия, которые не создают аудиторских событий (who, what, when, before/after)

Пример: агент помечает дело как «resolved», чтобы очистить список, но процессор всё ещё ждёт доказательств. Без разделения внутренних и процессорных статусов дедлайн может тихо пройти.

Контрольный список перед релизом

Перед запуском панели администрирования платежей проведите финальную проверку, сфокусированную на том, что люди действительно будут делать под давлением. Цель — не идеальная безопасность на бумаге, а меньше неправильных кликов, меньше сюрпризов и понятная ответственность.

Начните с ролей. Убедитесь, что каждое право соответствует реальной рабочей задаче, а не названию, которое казалось правильным несколько месяцев назад. Пересматривайте роли минимум раз в квартал и учитывайте крайние случаи (новый уровень поддержки, доступ подрядчика, временное покрытие).

Маскируйте чувствительные данные по умолчанию. Если нужно раскрыть — требуйте причину, которая будет сохранена (например, «проверка последних 4 цифр при обратном звонке клиенту»). Держите раскрытия краткими и явно показывайте на экране, что данные незамаскированы, чтобы скриншоты не становились тихой утечкой.

Короткая проверка перед запуском:

- Роли пересмотрены ежеквартально и привязаны к реальным задачам

- Чувствительные поля замаскированы по умолчанию; раскрытие требует причины

- Каждое действие по возврату, спору или chargeback создаёт событие в журнале аудита

- Утверждение требуется выше установленной суммы и для рискованных шаблонов (повторные возвраты, необычная активность, новый получатель)

- Очереди, дедлайны и исходы видны на одной странице

Тестируйте права как пользователь, а не как админ. Напишите простые тесты для каждой роли, покрывающие и «может просмотреть», и «может выполнить». Например, агент поддержки может просмотреть спор и добавить заметку, но не может отправить доказательства или инициировать возврат на большую сумму.

Пример сценария: запрос на возврат, который превращается в спор

Клиент пишет с просьбой вернуть $79 за подписку, которую он, по его словам, не ожидал. Хорошая панель должна делать это рутинной и повторяемой задачей, а не героическим моментом.

Support (Tier 1) открывает дело и ищет по email. Они видят статус заказа, отметки времени и fingerprint платежа, но данные карты замаскированы (бренд и последние 4). Support также видит, был ли уже возврат и есть ли спор, но не полные платёжные реквизиты.

Ops (Payments) принимает дело дальше. Они видят больше: ID транзакции процессора, AVS/CVV коды и правила допустимости возврата. Полные номера карт им по‑прежнему не видны. Ops выполняет возврат и помечает дело как «Refunded - waiting period», добавив заметку: «Возврат отправлен в процессор, ожидается зачисление 3-5 рабочих дней.»

Через две недели приходит спор по той же транзакции. Дело автоматически переоткрывается и перемещается в очередь Ops со статусом «Dispute received». Тимлид просматривает таймлайн и утверждает отправку доказательств, поскольку теперь есть финансовый и комплаенс‑риск.

Передача остаётся чистой, потому что:

- Каждый шаг добавляет короткую заметку и назначает следующего владельца

- Журналы аудита фиксируют, кто просматривал, изменял, утверждал и экспортировал что‑либо

- Пакет спора собирает только необходимое (чек, текст политики, история поддержки)

Итог: спор решён в пользу клиента, потому что возврат прошёл после подачи спора. Ops учитывает это как «возврат + убыток по спору», обновляет поля в бухгалтерии, а Support отправляет клиенту простое сообщение о сроках возврата и что дальнейших действий не требуется.

Следующие шаги: превращаем дизайн в рабочий внутренний инструмент

Пишите правила сначала понятным языком, затем формализуйте их для реализации и ревью. Компактная матрица «роли→действия» сохранит честность и упростит утверждения.

Компактный формат на одной странице:

- Роли (support, payments ops, finance, admin)

- Действия (view, refund, partial refund, evidence upload, write-off)

- Пороги (лимиты по суммам, дневные лимиты, триггеры высокого риска)

- Утверждения (кто должен утвердить и в каком порядке)

- Исключения (break-glass доступ и когда он разрешён)

Прототипируйте экраны вокруг того, как работа приходит и решается. Очереди и таймлайны обычно лучше простых таблиц. Например, очередь возвратов с фильтрами (pending approval, waiting on customer, blocked) и страницей дела с таймлайном событий (request, approval, payout, reversal) помогает команде действовать быстро, не открывая лишних данных.

Сделайте один рабочий процесс целиком перед добавлением остальных. Возвраты — хороший первый выбор, потому что они затрагивают большинство частей: проверки прав, маскирование данных, утверждения, заметки и журнал аудита. Когда возвраты работают под давлением, распространите те же паттерны на споры и chargeback.

Если вы хотите строить без большого объёма программирования, платформа без кода, например AppMaster (appmaster.io), может подойти для такого внутреннего инструмента: вы моделируете базу PostgreSQL, определяете роли и реализуете потоки утверждений как визуальные бизнес‑процессы, затем генерируете production-ready веб и мобильные приложения.

Держите первую версию тонкой: одна очередь, одна страница дела с таймлайном и одна безопасная кнопка действия, которая принуждает к утверждениям. Когда это устоит под нагрузкой, добавляйте «милые» экраны, не перестраивая основную логику.

Вопросы и ответы

Считайте её высоко-рискованной, потому что через такую панель можно переводить деньги и раскрывать чувствительные данные. Начните с принципа наименьших прав по ролям, добавьте шаги утверждения для действий с большой значимостью и делайте каждое критическое действие аудируемым, чтобы быстро понимать, что произошло и почему.

Разделите права на просмотр, выполнение и утверждение. Support может просматривать контекст и создавать заявки, payments ops выполняют низкорисковые действия, а Finance или Risk утверждают высокие или подозрительные операции, чтобы один человек не мог одновременно инициировать и завершить рискованное изменение.

Ориентируйтесь на небольшое количество ролей, основанных на задачах, и назначайте людей в роли, а не настраивайте персональные наборы прав. Тонкие права добавляйте только для реального риска (возвраты, экспорт, изменение платёжных реквизитов). Для редких случаев используйте временное повышенное право.

Не полагайтесь на скрытие кнопок: проверяйте права на уровне действия (серверная проверка) для каждой операции записи. Это предотвращает обход через старые закладки, альтернативные инструменты или прямые запросы к API.

Никогда не показывайте полные номера карт и CVV, и не раскрывайте секреты или токены в интерфейсе, логах или выгрузках. Маскируйте поля по умолчанию и разрешайте «раскрытие» с ограничением по времени только при необходимости, с обязательной записью причины и записью в журнал аудита.

Сделайте «раскрытие» преднамерённым действием, а не стандартным видом. Требуйте соответствующее право, фиксируйте краткую причину, автоматически повторно маскируйте через короткое время и сохраняйте событие раскрытия в журнале аудита, чтобы доступ к чувствительным данным было видно при проверках.

Используйте простую, последовательную модель: отдельные сущности Payment, Refund, Dispute и Chargeback, плюс Notes и Event timeline. Такое подходящее «скучное» моделирование с дополнениями в виде событий позволяет через месяцы восстановить контекст дела.

Скорость для низкорисковых возвратов и строгие проверки для крупных или необычных случаев. Сначала проверки (право на возврат, сроки, дубликаты), затем маршрутизация на утверждение по сумме или риску, и блокировка/ограничение прав после отправки.

Фиксируйте кто, что, когда и откуда, до/после значимых полей и причину для рискованных действий. Журнал должен быть добавляемым только вперёд и недоступным для редактирования из админки — исправления делаются новой записью, ссылающейся на старую.

Ставьте временные ограничения для повышенных прав и проводите регулярные ревью доступа, чтобы «временные» права не оставались навсегда. Отклоняйтесь от изменения ключевых фактов платежа после захвата: используйте корректирующие записи, чтобы бухгалтерия и расследования имели чёткий след.