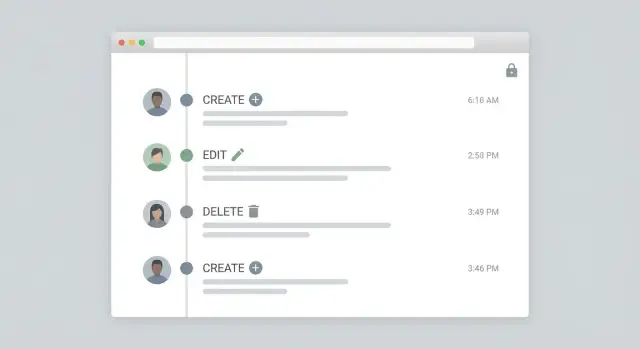

Аудит действий во внутренних инструментах: четкие шаблоны истории изменений

Практичный аудит для внутренних инструментов: фиксируйте кто, что и когда изменил при каждой CRUD‑операции, безопасно храните диффы и показывайте удобную ленту активности администратора.

Почему внутренним инструментам нужны журналы аудита (и где они обычно дают сбой)

Большинство команд добавляют журналы аудита только после того, как что‑то идёт не так. Клиент оспаривает изменение, финансовая цифра сдвинулась, или аудитор спрашивает: «Кто это утвердил?» Если начать только тогда, вы пытаетесь восстановить прошлое по частичным следам: отметкам времени в базе, сообщениям в Slack и предположениям.

Для большинства внутренних приложений «достаточно для соответствия» не означает совершенную криминалистическую систему. Это значит, что вы быстро и последовательно можете ответить на небольшой набор вопросов: кто сделал изменение, какая запись была затронута, что изменилось, когда это произошло и откуда пришло (UI, импорт, API, автоматизация). Эта ясность — то, чему люди действительно начнут доверять в журнале аудита.

Где журналы аудита обычно дают сбой, так это не в базе данных, а в покрытии. История выглядит хорошо для простых правок, но пробелы появляются, как только работа идёт быстро. Частые виновники — массовые правки, импорты, плановые задания, админ‑действия, обходящие обычные экраны (например, сброс паролей или изменение ролей), и удаления (особенно жёсткие удаления).

Ещё одна частая ошибка — смешивать отладочные логи с журналами аудита. Отладочные логи создаются для разработчиков: шумные, технические и часто непоследовательные. Журналы аудита создаются для подотчётности: у них стабильные поля, понятные формулировки и устойчивый формат, который можно показать неинженерам.

Практический пример: менеджер поддержки изменил тариф клиента, затем автоматика обновила данные биллинга. Если вы логируете просто «обновил клиента», вы не поймёте, сделал ли это человек, выполнил ли это workflow или импорт перезаписал данные.

Поля аудита, которые отвечают кто, что и когда

Хороший аудит начинается с одной цели: человек должен уметь прочитать одну запись и понять, что произошло, без догадок.

Кто сделал это

Сохраняйте понятного актёра для каждого изменения. Большинство команд останавливаются на «id пользователя», но внутренние инструменты часто меняют данные через разные двери.

Добавьте тип актёра и его идентификатор, чтобы можно было отличить сотрудника, сервисный аккаунт или внешнюю интеграцию. Если у вас есть команды или арендаторы, также храните id организации или рабочей области, чтобы события не смешивались.

Что произошло и с какой записью

Фиксируйте действие (create, update, delete, restore) и цель. «Цель» должна быть и понятной человеку, и точной: имя таблицы или сущности, id записи и, по возможности, короткая метка (например номер заказа) для быстрого просмотра.

Практический минимум полей:

- actor_type, actor_id (и actor_display_name, если он есть)

- action и target_type, target_id

- happened_at_utc (метка времени, хранимая в UTC)

- source (экран, endpoint, job, import) и ip_address (только если нужно)

- reason (опционально, комментарий для чувствительных изменений)

Когда это произошло

Храните метку времени в UTC. Всегда. А потом показывайте её в локальном времени просматривающего в админ‑интерфейсе. Это предотвращает споры «у двух людей разные времена» при разборе инцидента.

Если вы обрабатываете рисковые действия вроде смен ролей, возвратов средств или экспорта данных, добавьте поле "reason". Даже короткая заметка вроде «Утверждено менеджером в тикете 1842» превращает журнал аудита из шума в доказательство.

Выберите модель данных: журнал событий vs версия на сущность

Первый дизайн‑выбор — где хранится «истина» истории изменений. Большинство команд выбирают одну из двух моделей: append-only журнал событий или таблицы версий на сущность.

Вариант 1: журнал событий (таблица append-only)

Журнал событий — это одна таблица, которая записывает каждое действие как новую строку. Каждая строка хранит, кто это сделал, когда это произошло, какую сущность затронуло и payload (обычно JSON), описывающий изменение.

Эта модель проста в добавлении и гибка при эволюции модели данных. Она также естественно подходит для ленты активности администратора, потому что лента — это по сути «новые события в начале».

Вариант 2: версионированная история (по сущности)

Подход с версиями создаёт таблицы истории для каждой сущности, например Order_history или User_versions, где каждое обновление создаёт новый полный снимок (или структурированный набор изменённых полей) с номером версии.

Это облегчает отчёты по точкам во времени («как выглядела эта запись в прошлый вторник?»). Для аудиторов может быть понятнее, потому что временная линия каждой записи самоcодержательна.

Практический способ выбрать:

- Выберите event log, если вам нужно одно место для поиска, простые ленты активности и низкая трение при появлении новых сущностей.

- Выберите versioned history, если часто нужны хронологии на уровне записи, точки во времени или простые диффы по сущности.

- Если хранение — критично, event log с диффами по полям обычно легче, чем полные снимки.

- Если основная задача — отчётность, таблицы версий могут быть проще для запросов, чем парсинг payload событий.

Вне зависимости от выбора, делайте записи аудита неизменяемыми: никаких обновлений, никаких удалений. Если что‑то было неверно, добавьте новую запись, объясняющую исправление.

Также подумайте о correlation_id (или operation id). Одно пользовательское действие часто вызывает несколько изменений (например, «Деактивировать пользователя» обновляет пользователя, отзывает сессии и отменяет задания). Общий correlation id позволяет сгруппировать эти строки в одну читаемую операцию.

Надёжная фиксация CRUD‑действий (включая удаления и массовые правки)

Надёжный аудит начинается с одного правила: каждая запись должна проходить через единый путь, который также пишет событие аудита. Если какие‑то обновления происходят в фоновой задаче, импорте или быстром экране редактирования, обходящем обычный процесс сохранения, у вас будут дыры в логах.

Для операций создания записывайте актёра и источник (UI, API, импорт). Импорты — место, где команды часто теряют «кто», поэтому храните явное «выполнил» даже если данные пришли из файла или интеграции. Также полезно сохранять начальные значения (полный снимок или набор ключевых полей), чтобы объяснить, почему запись существует.

Обновления сложнее. Можно логировать только изменённые поля (мало места, читаемо и быстро), или хранить полный снимок после каждого сохранения (просто для последующих запросов, но тяжело). Практический компромисс — хранить диффы для обычных правок и хранить снимки только для чувствительных объектов (права доступа, банковские данные, правила ценообразования).

Удаления не должны стирать доказательства. Предпочитайте мягкое удаление (флаг is_deleted плюс запись аудита). Если нужно жёсткое удаление, сначала запишите событие аудита и включите снимок записи, чтобы потом можно было доказать, что было удалено.

Рассматривайте восстановление как отдельное действие. «Восстановить» — не то же самое, что «Обновить», и их разделение упрощает ревью и проверки соответствия.

Для массовых правок избегайте одной размыто сформулированной записи «обновлено 500 записей». Позже вам нужно будет ответить «какие записи изменились?». Практический шаблон — родительское событие плюс дочерние события на запись:

- Родительское событие: актёр, инструмент/экран, применённые фильтры и размер батча

- Дочернее событие на запись: id записи, before/after (или изменённые поля) и результат (успех/ошибка)

- Опционально: одно общее поле reason (обновление политики, уборка, миграция)

Пример: руководитель поддержки массово закрывает 120 тикетов. Родительская запись фиксирует фильтр «status=open, older than 30 days», а каждый тикет получает дочернюю запись, показывающую status open -> closed.

Храните, что изменилось, не создавая проблемы с приватностью или хранением

Журналы аудита быстро превращаются в мусор, когда они либо хранят слишком много (каждую полную запись навсегда), либо слишком мало (лишь «изменил пользователя»). Цель — запись, защищаемая с точки зрения соответствия и читаемая админом.

Практический дефолт — хранить дифф по полям для большинства обновлений. Сохраняйте только поля, которые изменились, с «до» и «после» значениями. Это снижает хранение и делает ленту активности удобной для просмотра: «Status: Pending -> Approved» яснее, чем огромный блоб.

Сохраняйте полные снимки в ключевые моменты: создание, удаление и важные переходы в workflow. Снимок тяжелее, но он защищает вас, когда кто‑то спрашивает «Как именно выглядел профиль клиента до удаления?».

С чувствительными данными применяйте правила маскировки, иначе таблица аудита станет вторичной базой с секретами. Распространённые правила:

- Никогда не храните пароли, API‑токены или приватные ключи (логируйте только «изменено»)

- Маскируйте персональные данные вроде email/телефона (храните частичные или хеш‑значения)

- Для заметок или свободного текста храните короткий превью и флаг «changed»

- Логируйте ссылки (user_id, order_id) вместо копирования связанных объектов целиком

Изменения схемы тоже ломают историю. Если поле переименовали или удалили, храните резервное значение вроде «unknown field» плюс оригинальный ключ поля. Для удалённых полей держите последнее известное значение, помечая его как «поле удалено из схемы», чтобы лента оставалась честной.

И, наконец, делайте записи человекочитаемыми. Храните отображаемые метки («Assigned to») рядом с сырыми ключами («assignee_id») и форматируйте значения (даты, валюты, статусы).

Пошаговый шаблон: реализуйте аудит в потоках приложения

Надёжный след аудита — это не про логирование больше всего подряд. Это про единый повторяемый шаблон везде, чтобы не получить дыры вроде «импорт не был залогирован» или «правки с мобилки выглядят анонимными».

1) Моделируйте данные аудита раз и навсегда

Начните с модели данных и создайте небольшой набор таблиц, который может описать любое изменение.

Держите просто: одна таблица для события, одна для изменённых полей и небольшой контекст актёра.

- audit_event: id, entity_type, entity_id, action (create/update/delete/restore), created_at, request_id

- audit_event_item: id, audit_event_id, field_name, old_value, new_value

- actor_context (или поля в audit_event): actor_type (user/system), actor_id, actor_email, ip, user_agent

2) Добавьте один общий подпроцесс «Write + Audit»

Создайте переиспользуемый подпроцесс, который:

- Принимает имя сущности, id сущности, действие и значения до/после.

- Пишет бизнес‑изменение в основную таблицу.

- Создаёт запись в audit_event.

- Вычисляет изменённые поля и вставляет строки в audit_event_item.

Правило строгое: каждый путь записи должен вызывать этот подпроцесс. Это включает UI‑кнопки, API‑эндпоинты, планировщики и интеграции.

3) Генерируйте актёра и время на сервере

Не доверяйте браузеру в вопросах «кто» и «когда». Читайте актёра из сессии аутентификации и генерируйте метки времени на сервере. Если запускается автоматизация, ставьте actor_type = system и сохраняйте имя задания как метку актёра.

4) Тестируйте на одном сценарии

Выберите одну запись (например тикет клиента): создайте её, измените два поля (status и assignee), удалите, затем восстановите. Лента аудита должна показать пять событий, с двумя item‑ами под событием обновления, и актёр и метка времени должны заполняться одинаково каждый раз.

Постройте ленту активности администратора, которой действительно будут пользоваться

Журнал аудита полезен только если кто‑то может быстро его прочитать при разборе или инциденте. Цель ленты активности проста: ответить «что произошло?» с первого взгляда и дать возможность углубиться, не утопая в сыром JSON.

Начните с таймлайна: новые события сверху, по одной строке на событие, и понятные глаголы вроде Created, Updated, Deleted, Restored. Каждая строка должна показывать актёра (человек или система), цель (тип записи плюс человекочитаемое имя) и время.

Практический формат строки:

- Глагол + объект: «Updated Customer: Acme Co.»

- Актёр: «Maya (Support)» или «System: Nightly Sync»

- Время: абсолютная метка (с часовым поясом)

- Краткое изменение: «status: Pending -> Approved, limit: 5,000 -> 7,500»

- Теги: Updated, Deleted, Integration, Job

Держите «что изменилось» компактным. Показывайте 1–3 поля в строке, затем предлагайте панель детального просмотра (drawer/modal) с полными деталями: before/after, источник запроса (web, mobile, API) и поле reason/comment.

Фильтры делают ленту полезной через неделю после запуска. Сосредоточьтесь на фильтрах, которые решают реальные вопросы:

- Актёр (пользователь или система)

- Тип объекта (Customers, Orders, Permissions)

- Тип действия (Create/Update/Delete/Restore)

- Диапазон дат

- Поиск по тексту (имя записи или ID)

Ссылки важны, но только при разрешении доступа. Если у просматривающего есть доступ к записи, покажите «View record». Если нет — отображайте безопасную заглушку («Restricted record»), оставляя запись аудита видимой.

Делайте системные действия очевидными. Явно помечайте плановые задания и интеграции, чтобы админы различали «Dana удалил это» и «Nightly billing sync обновил это».

Правила доступа и приватности для данных аудита

Журналы аудита — это доказательства, но также и чувствительные данные. Относитесь к аудит‑логам как к отдельному продукту: ясные правила доступа, ограничения и аккуратная обработка персональных данных.

Решите, кто что может видеть. Часто применяют разделение: системные админы видят всё; менеджеры — события по своей команде; владельцы записей — события, привязанные к записям, к которым они уже имеют доступ. Если вы показываете ленту активности, применяйте одни и те же правила ко всем строкам, а не только к экрану.

Уровень видимости по строкам особенно важен в мульти‑тенантных или кросс‑департаментных инструментах. Таблица аудита должна нести те же ключи скоупа, что и бизнес‑данные (tenant_id, department_id, project_id), чтобы вы могли фильтровать согласованно. Пример: менеджер поддержки должен видеть изменения тикетов в своей очереди, но не правки зарплат в HR, даже если оба происходят в одном приложении.

Простая политика, которая хорошо работает на практике:

- Admin: полный доступ ко всему аудиту

- Manager: доступ ограничен department_id или project_id

- Record owner: доступ только к записям, которые они могут просматривать

- Auditor/compliance: доступ только для чтения, экспорт разрешён, редактирование запрещено

- Остальные: по умолчанию доступа нет

Приватность — вторая половина. Храните достаточно, чтобы доказать, что произошло, но избегайте превращения лога в копию БД. Для чувствительных полей (SSN, медицинские заметки, платёжные данные) предпочитайте редактирование: фиксируйте факт изменения без хранения старого/нового значения. Можно логировать «email изменён», маскируя реальное значение, или хранить хеш‑отпечаток для проверки.

Разделяйте события безопасности от бизнес‑изменений. Попытки входа, сбросы MFA, создание API‑ключей и изменения ролей должны идти в security_audit с более строгим доступом и более долгим хранением. Изменения бизнес‑записей (обновления статусов, утверждения, workflow) могут жить в общем потоке аудита.

Когда пользователь просит удалить персональные данные, не удаляйте весь журнал аудита. Вместо этого:

- Удаляйте или анонимизируйте профиль пользователя

- Заменяйте идентификаторы актёров в логах на стабильный псевдоним (например, «deleted-user-123»)

- Редактируйте хранимые значения полей, которые являются персональными данными

- Сохраняйте метки времени, типы действий и ссылки на записи для соответствия

Хранение, целостность и производительность для соответствия

Полезный журнал аудита — это не просто «мы записываем события». Для соответствия нужно доказать три вещи: вы хранили данные достаточно долго, они не были изменены задним числом, и вы можете быстро их извлечь по запросу.

Хранение: определите политику, которую можете объяснить

Начните с простого правила, согласованного с вашим риском. Многие команды выбирают 90 дней для повседневных разборов, 1–3 года для внутреннего соответствия и дольше только для регулируемых записей. Пропишите, что сбрасывает отсчёт (обычно: время события) и что исключено (например, логи, содержащие поля, которые нельзя хранить).

Если у вас несколько окружений, установите разное хранение на окружение. Продуктовые логи обычно хранятся дольше; тестовые логи часто не нужны.

Целостность: затрудните фальсификацию

Относитесь к журналам аудита как к append-only. Не обновляйте строки и не давайте обычным админам их удалять. Если удаление действительно требуется (юридический запрос, уборка), зафиксируйте это как отдельное событие.

Практический шаблон:

- Только сервер пишет события аудита, никогда клиент

- Нет прав UPDATE/DELETE на таблицу аудита для обычных ролей

- Отдельная роль «break glass» для редких действий по очистке

- Периодический экспорт‑снимок, хранимый вне основной БД приложения

Экспорт, производительность и мониторинг

Аудиторы часто просят CSV или JSON. Спланируйте экспорт с фильтрацией по диапазону дат и типу объекта (Invoice, User, Ticket), чтобы не приходилось вручную запрашивать базу в самый неподходящий момент.

Для производительности индексируйте под способы поиска:

- created_at (запросы по времени)

- object_type + object_id (вся история одной записи)

- actor_id (кто что сделал)

Следите за тихим сбоем. Если запись аудита падает, вы теряете доказательства и часто этого не заметите. Добавьте простой алерт: если приложение обрабатывает записи, а события аудита падают до нуля за период — уведомите владельцев и залогируйте ошибку громко.

Частые ошибки, которые делают журналы аудита бесполезными

Самый быстрый способ потерять время — собирать много строк, которые не отвечают на реальные вопросы: кто, что, когда и откуда.

Одна распространённая ловушка — полагаться только на триггеры БД. Триггеры могут зафиксировать факт изменения строки, но часто теряют бизнес‑контекст: с какого экрана пользователь работал, какой запрос это вызвал, какую роль он имел и было ли это обычное редактирование или автоматическое правило.

Ошибки, которые чаще всего ломают соответствие и удобство использования:

- Запись полных чувствительных payloadов (сброс пароля, токены) вместо минимального диффа и безопасных идентификаторов.

- Разрешение людям редактировать или удалять записи аудита «чтобы исправить» историю.

- Забывание непользовательских путей записи: CSV‑импорты, интеграции и фоновые задания.

- Непоследовательные имена действий: «Updated», «Edit», «Change», «Modify», из‑за чего лента превращается в шум.

- Логирование только id объекта без человекочитаемого имени в момент изменения (имена меняются позже).

Стандартизируйте словарь событий рано (например: user.created, user.updated, invoice.voided, access.granted) и требуйте, чтобы каждый путь записи эмитировал одно событие. Рассматривайте данные аудита как write‑once: если кто‑то сделал неправильное изменение, зафиксируйте новое корректирующее действие вместо переписывания истории.

Короткий чек‑лист и следующие шаги

Прежде чем считать задачу выполненной, прогоните несколько быстрых проверок. Хороший журнал аудита скучен в лучшем смысле: полный, последовательный и читаемый, когда что‑то идёт не так.

Используйте этот чек‑лист в тестовом окружении с реалистичными данными:

- Каждое create, update, delete, restore и bulk edit создаёт ровно одно событие аудита на затронутую запись (нет пробелов, нет дубликатов).

- В каждом событии есть актёр (user или system), метка времени (UTC), действие и стабильная ссылка на объект (type + ID).

- Вид «что изменилось» читаем: имена полей понятны, старые/новые значения показаны, чувствительные поля замаскированы или суммированы.

- Админы могут фильтровать ленту по диапазону дат, актёру, действию и объекту, а также экспортировать результаты для ревью.

- Лог сложно подделать: запись только для чтения для большинства ролей, а изменения в самом аудите либо заблокированы, либо отдельно логируются.

Если вы строите внутренние инструменты с AppMaster (appmaster.io), один практичный способ поддерживать покрытие — маршрутить UI‑действия, API‑эндпоинты, импорты и автоматизации через один и тот же Business Process, который пишет и изменение данных, и событие аудита. Так ваш CRUD‑аудит останется последовательным даже при изменении экранов и workflow.

Начните с малого: выберите один важный рабочий процесс (тикеты, согласования, изменения биллинга), сделайте ленту активности читаемой, затем расширяйте, пока каждый путь записи не будет генерировать предсказуемое, индексируемое событие аудита.

Вопросы и ответы

Добавляйте журналы аудита, как только инструмент начнёт менять реальные данные. Первая спорная ситуация или запрос аудитора обычно появляются раньше, чем вы думаете, а восстановление истории задним числом — почти всегда догадки.

Полезный журнал аудита должен быстро ответить: кто сделал изменение, какую запись затронули, что именно изменилось, когда это произошло и откуда пришло (UI, API, импорт или задание). Если на один из этих вопросов нельзя ответить — лог не будет заслуживать доверия.

Отладочные логи нужны разработчикам и обычно шумные и непоследовательные. Журналы аудита нужны для подотчётности: у них стабильные поля, понятные формулировки и формат, который остаётся читаемым для неинженеров.

Покрытие обычно рушится, когда изменения происходят вне обычного экрана редактирования. Массовые правки, импорты, планировщики, админ-ярлыки и удаления — типичные места, где команды забывают сгенерировать событие аудита.

Храните тип и идентификатор актёра, а не только user_id. Так вы сможете ясно отличить сотрудника от системного задания, сервисного аккаунта или внешней интеграции и избежать «кто-то это сделал» неясности.

Храните метки времени в UTC в базе, а в интерфейсе показывайте их в локальном времени пользователя. Это предотвращает споры из‑за часовых поясов и упрощает экспорт для разных команд и систем.

Используйте append-only event log, если хотите одно место для поиска и простую ленту активности. Используйте версионированную историю по сущности, если часто нужны точечные снимки записи; в большинстве случаев event log с диффами полей покрывает потребности с меньшим объёмом хранения.

Предпочитайте мягкие удаления и явно логируйте действие удаления. Если нужно проводить жёсткое удаление, сначала запишите событие аудита и включите снимок записи или ключевые поля, чтобы потом можно было доказать, что именно было удалено.

Практичный подход — хранить диффы по полям для обновлений и снимки для созданий и удалений. Для чувствительных полей фиксируйте факт изменения без сохранения секрета, редактируйте или маскируйте персональные данные, чтобы журнал не превратился в вторую базу данных.

Сделайте единый путь «запись + аудит» и заставьте все операции его использовать: UI, API, импорты и фоновые задания. В AppMaster это часто реализуют как повторно используемый Business Process, который одновременно выполняет изменение данных и записывает событие аудита, предотвращая пробелы.