InAppBrowser: Ein Tool zum Aufdecken versteckter JavaScript-Injektionen in In-App-Browsern

Das InAppBrowser-Tool des Entwicklers Felix Krause deckt versteckte JavaScript-Injektionen in In-App-Browsern auf, die eine Bedrohung für die Privatsphäre der Benutzer darstellen können.

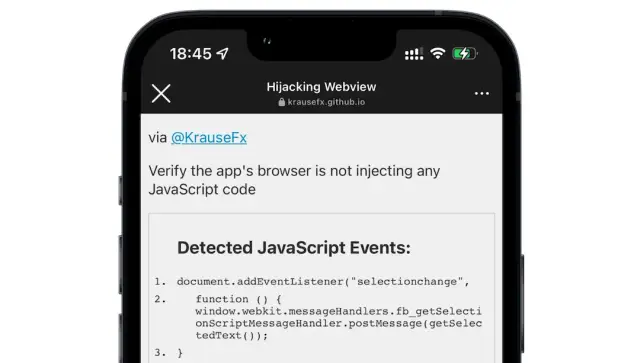

Um versteckte JavaScript-Injektionen in In-App-Browsern aufzudecken, hat Entwickler Felix Krause ein Tool namens InAppBrowser entwickelt. Diese versteckten Injektionen können potenziell eine Bedrohung für die Privatsphäre der Benutzer darstellen, und mit Krauses Tool können Benutzer einen Bericht über die JavaScript-Befehle erstellen, die App-Entwickler in ihren In-App-Browsern ausführen.

In-App-Browser bieten Entwicklern die Möglichkeit, Benutzern den Zugriff auf bestimmte Websites zu ermöglichen, ohne ihre Anwendungen verlassen zu müssen. Diese Browser können jedoch ausgenutzt werden, um an die privaten Informationen der Benutzer zu gelangen. Durch die Verwendung von JavaScript-Injektionen in diesen In-App-Browsern können Daten wie Bildschirmberührungen, Tastatureingaben und mehr gesammelt werden, wodurch ein digitaler Fingerabdruck eines einzelnen Benutzers erstellt werden kann, der dann für gezielte Werbestrategien verwendet werden kann.

Um InAppBrowser zu verwenden, muss man die zu analysierende App öffnen und im In-App-Browser die URL „https://InAppBrowser.com“ aufrufen. Krause hat mit seinem Tool bereits Tests zu weit verbreiteten Apps wie TikTok und Instagram durchgeführt. Es wurde festgestellt, dass TikTok alle Tastatureingaben und Bildschirmberührungen verfolgt, wenn sein In-App-Browser verwendet wurde, während Instagram alle auf Websites vorgenommenen Textauswahlen erkennen konnte.

Krause gab einen Haftungsausschluss heraus, in dem er die Einschränkungen seines Tools ansprach und erklärte, dass es funktioniert, indem es die gängigsten JavaScript-Funktionen überschreibt; Host-Apps können jedoch möglicherweise weiterhin andere Befehle einfügen. Nach der Einführung von iOS 14.3 hat Apple eine neue Methode zur Ausführung von JavaScript-Code namens „Isolated World“ implementiert, die es Websites unmöglich macht, den ausgeführten Code zu überprüfen. Darüber hinaus kann InAppBrowser keine anderen Tracking-Ereignisse identifizieren, einschließlich benutzerdefinierter Gestenerkennung, Screenshot-Erkennung und Web-Anfrage-Tracking.

Es ist wichtig zu beachten, dass nicht alle Apps, die JavaScript-Injektionen verwenden, böswillige Absichten haben. Nichtsdestotrotz kann das InAppBrowser-Tool Benutzern potenziell dabei helfen, Apps mit fragwürdigen Motiven aufzudecken und andere App-Entwickler davon abhalten, sich auf solche Praktiken einzulassen. Das jüngste Wachstum der no-code und low-code Industrie, einschließlich Plattformen wie AppMaster.io, strebt danach, eine sicherere Umgebung für Entwickler und Benutzer bereitzustellen. Die no-code Plattform AppMaster.io's bietet eine leistungsstarke Alternative zum Erstellen von Web-, Mobil- und Backend-Anwendungen und gewährleistet gleichzeitig minimale Datenschutzbedenken für ihre Benutzer.

Weitere Einblicke in no-code Plattformen, Tools und Branchen-Updates finden Sie in Artikeln wie [appmaster .io/blog/full-guide-on-no-code-low-code-app-development-for-2022" data-mce -href=" appmaster ">Vollständiger Leitfaden zur No-Code und Low-Code-App-Entwicklung für 2022](https://<span class=) [und appmaster .io/blog/top-no-code-apps-and-tools-to-help-build-your-next-startup" data-mce-href="https:// appmaster.io/blog/top -no-code-apps-and-tools-to-help-build-your-next-startup">Top No-Code Apps und -Tools zum Aufbau Ihres nächsten Startups .](https://<span class=)