Uploads de arquivos em escala: validação, armazenamento e acesso

Uploads de arquivos em escala exigem validação clara, caminhos de armazenamento organizados, links de download expiráveis e permissões rígidas para proteger arquivos dos usuários.

O que torna uploads de usuários difíceis em escala

Uploads parecem simples com alguns usuários de teste. Ficam difíceis quando pessoas reais começam a enviar arquivos reais: fotos grandes, PDFs escaneados e documentos com extensão errada. A partir daí, uploads em escala deixam de ser um botão num formulário e viram um problema de segurança e operação.

As primeiras falhas aparecem geralmente em três pontos: segurança, custo e privacidade. Atacantes tentam enviar malware, usuários mandam arquivos que seu app não abre, e equipes expõem por acidente documentos sensíveis por uma URL pública. A conta de armazenamento cresce, assim como a banda quando o mesmo arquivo é baixado várias vezes.

Imagens e PDFs geram problemas diferentes. Imagens podem ser enormes, existir em muitos formatos e frequentemente trazem metadados ocultos (como localização). Você também precisa de miniaturas e redimensionamento para manter o app rápido. PDFs são complicados de pré-visualizar com segurança, podem conter conteúdo embutido e muitas vezes trazem registros sensíveis (faturas, documentos de identidade, contratos) que não deveriam ser amplamente acessíveis.

Em escala, normalmente há mais usuários enviando ao mesmo tempo, arquivos maiores e mais armazenamento total, mais downloads e retries por redes instáveis e mais regras: times diferentes, papéis distintos e necessidades de retenção variadas.

O objetivo não é só que os uploads funcionem. É garantir uploads seguros que continuem fáceis de gerenciar meses depois: regras claras, caminhos de armazenamento previsíveis, metadados auditáveis e controles de acesso que reflitam como sua empresa realmente compartilha arquivos.

Mapeie tipos de arquivo e quem deve acessá-los

Antes de ajustar armazenamento ou segurança, defina claramente o que as pessoas vão enviar e quem pode ver. A maioria dos problemas de upload em escala não é realmente sobre storage; são expectativas desencontradas sobre acesso, retenção e risco.

Comece listando categorias reais de arquivo, não apenas “documentos” e “imagens”. Um avatar se comporta de forma bem diferente de um contrato em PDF, e um print de suporte é diferente de um relatório mensal.

Uma forma prática de mapear uploads é ligar cada categoria a um padrão de acesso:

- Avatares e imagens de perfil públicas costumam ser legíveis por muitos e editáveis apenas pelo dono.

- Recibos e faturas são privados por padrão, compartilhados somente com cargos de finanças ou o dono da conta.

- Contratos e arquivos de conformidade são altamente restritos e frequentemente exigem trilhas de auditoria e regras de retenção mais rígidas.

- Relatórios e exports podem ser compartilhados dentro de um time, mas devem estar limitados ao workspace ou cliente correto.

- Anexos de tickets geralmente são privados aos participantes do ticket e às vezes têm acesso limitado no tempo.

Depois, faça um rápido panorama de risco. Uploads podem ocultar malware, vazar dados sensíveis (documentos de identidade, informações bancárias, dados médicos) ou expor permissões quebradas onde adivinhar uma URL dá acesso. Por isso uploads em escala são tanto sobre controle de acesso quanto sobre bytes.

Performance também importa. PDFs grandes, imagens em alta resolução e redes móveis instáveis causam uploads parciais e retries. Decida desde cedo quais uploads precisam de alta confiabilidade (faturas, documentos de identidade) e quais são opcionais (um banner de perfil).

Para cada tipo de arquivo, responda algumas perguntas cedo para evitar reescritas depois:

- Quem pode enviar, ver, substituir e deletar?

- É privado, compartilhado em grupo ou público?

- O acesso deve expirar ou ser revogável instantaneamente?

- O que acontece se o upload for interrompido e refeito?

- Por quanto tempo vocês guardam, e quem pode exportar?

Se você constrói com uma ferramenta como AppMaster, trate essas respostas primeiro como regras de produto e depois implemente no seu modelo de dados e endpoints para que permissões fiquem consistentes entre web e mobile.

Regras de validação de upload que evitam problemas cedo

Se você quer que uploads em escala fiquem seguros e previsíveis, a validação é sua primeira linha de defesa. Boas regras bloqueiam arquivos perigosos antes de chegarem ao storage e reduzem chamados de suporte porque o usuário recebe um feedback claro.

Comece por uma allowlist, não por uma blocklist. Verifique a extensão do nome de arquivo e também o MIME detectado no conteúdo enviado. Confiar apenas na extensão é fácil de contornar. Confiar apenas no MIME pode ser inconsistente entre dispositivos.

Limites de tamanho devem corresponder ao tipo de arquivo e às regras do produto. Imagens podem ser aceitáveis entre 5 e 10 MB, enquanto PDFs podem exigir teto maior. Vídeos são outro problema e geralmente precisam de um pipeline próprio. Se você tem planos pagos, amarre limites ao plano para poder informar algo do tipo “Seu plano permite PDFs de até 10 MB”, em vez de mostrar um erro vago.

Alguns arquivos exigem verificações mais profundas. Para imagens, valide largura e altura (e às vezes proporção) para evitar uploads gigantes que deixam páginas lentas. Para PDFs, a contagem de páginas pode importar quando seu caso de uso espera um intervalo pequeno.

Renomeie arquivos no upload. Nomes de usuários costumam ter espaços, emojis ou nomes repetidos como scan.pdf. Use um ID gerado mais uma extensão segura, e mantenha o nome original nos metadados para exibição.

Uma baseline de validação que funciona para muitas aplicações:

- Tipos allowlist (extensão + MIME), rejeite todo o resto.

- Defina tamanho máximo por tipo (e opcionalmente por plano).

- Valide dimensões de imagem e rejeite tamanhos extremos.

- Valide contagem de páginas de PDF quando isso for relevante.

- Renomeie para um nome seguro e único, guardando o original como metadado.

Quando a validação falhar, mostre uma mensagem clara que o usuário possa agir, como “PDFs devem ter menos de 20 MB e 50 páginas.” Ao mesmo tempo, registre detalhes técnicos para admins (MIME detectado, tamanho, user ID e motivo). No AppMaster, essas checagens podem viver no seu Business Process para que todo caminho de upload siga as mesmas regras.

Modelo de dados para uploads e metadados de arquivo

Um bom modelo de dados torna uploads chatos — e isso é bom. O objetivo é rastrear quem é dono do arquivo, qual é seu propósito e se ele é seguro para uso, sem amarrar seu app a um único provedor de storage.

Um padrão confiável é um fluxo em duas etapas. Primeiro, crie um registro de upload no banco e retorne um upload ID. Segundo, faça o upload binário para o storage usando esse ID. Isso evita arquivos misteriosos no bucket sem uma linha correspondente e permite aplicar permissões antes de qualquer byte ser movido.

Uma tabela uploads simples geralmente basta. No AppMaster, isso mapeia bem para um modelo PostgreSQL no Data Designer e pode ser usado no web e no mobile.

Armazene o que você realmente vai precisar depois para suporte e auditoria:

- Referência do proprietário (

user_id) e escopo (org_idouteam_id) - Propósito (avatar, invoice_pdf, ticket_attachment)

- Nome de arquivo original, MIME detectado e

size_bytes - Ponte para storage (bucket/container,

object_key) mais checksum (opcional) - Timestamps (

created_at,uploaded_at) e IP/dispositivo do uploader (opcional)

Mantenha o modelo de estados pequeno para que seja legível. Quatro estados cobrem a maioria dos produtos:

pending: registro existe, upload não concluídouploaded: bytes armazenadosverified: passou nas checagens e pronto para usoblocked: falhou nas checagens ou por política

Planeje limpeza desde o dia 1. pending abandonados acontecem quando usuários fecham a aba ou perdem conexão. Um job diário pode deletar objetos de storage para rows pending expiradas, marcar linhas como canceladas para relatórios, remover itens blocked após uma janela de retenção e manter arquivos verified até que regras de negócio digam o contrário.

Esse modelo dá rastreabilidade e controle sem adicionar complexidade.

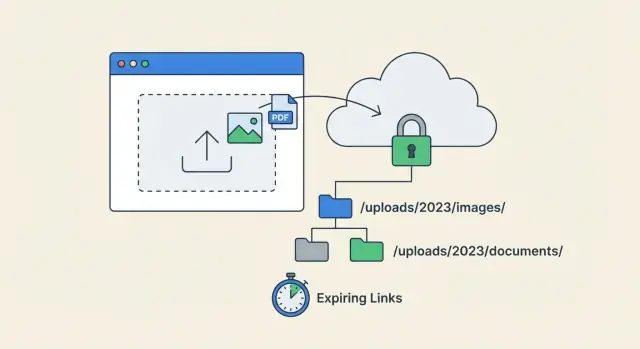

Organização do storage que permanece arrumada com o tempo

Quando uploads em escala começam a se acumular, o maior risco não é o custo de storage — é a bagunça. Se sua equipe não consegue dizer o que é um arquivo, a quem pertence e se está atual, você vai enviar bugs e vazar dados.

Escolha uma estratégia previsível de pastas e mantenha-a. Muitas equipes organizam por tenant (empresa), depois por propósito e depois por data. Outras fazem tenant, usuário, propósito. A escolha exata importa menos que a consistência. Datas ajudam a evitar diretórios gigantes e simplificam jobs de limpeza.

Evite colocar dados pessoais em paths ou nomes de arquivo. Não embuta emails, nomes completos, números de fatura ou telefones. Use IDs aleatórios. Se precisar buscar por significado humano, guarde isso nos metadados do banco, não na chave do objeto.

Separe originais e derivados para que as regras fiquem claras. Guarde o upload original uma vez e armazene miniaturas ou previews sob um prefixo diferente. Isso facilita aplicar políticas de retenção e permissões distintas (um preview pode ser permitido em mais lugares que o original).

Uma abordagem simples e durável de nomes:

- Particione por tenant ID (ou workspace ID)

- Adicione um prefixo de propósito (avatars, invoices, attachments)

- Acrescente um bucket de tempo (YYYY/MM)

- Use um file ID opaco como nome do arquivo

- Armazene derivados sob um prefixo separado (previews, thumbnails)

Decida como lidar com versões. Se usuários podem substituir arquivos, ou sobrescreva a mesma chave (simples, sem histórico) ou crie uma nova versão e marque a antiga como inativa (mais auditável). Muitas equipes guardam histórico para documentos de compliance e sobrescrevem para fotos de perfil.

Escreva suas regras de nomeação. No AppMaster, trate isso como convenção compartilhada: registre nos docs do projeto para que lógica backend, UI builders e integrações futuras gerem os mesmos caminhos.

Padrões de permissões e controle de acesso

Com uploads em escala, permissões são onde atalhos pequenos viram grandes incidentes. Comece com negar-por-padrão: todo arquivo enviado é privado até que uma regra permita explicitamente o acesso.

Ajuda separar duas perguntas: quem pode ver o registro e quem pode buscar os bytes. Não são a mesma coisa. Muitos apps permitem ver metadados (nome, tamanho, data) sem permitir o download.

Padrões comuns de acesso

Escolha um padrão primário por tipo de arquivo e adicione exceções com cuidado:

- Somente dono: apenas o uploader (e contas de serviço) podem baixar.

- Baseado em time: membros do workspace/projeto podem baixar.

- Baseado em função: papéis como Finance ou RH podem baixar através de times.

- Compartilhamento por link: um token especial permite download, normalmente com expiração e escopo.

Casos de borda precisam de regras claras, não consertos pontuais. Decida como admins atuam (acesso global ou apenas em categorias), como suporte obtém acesso temporário (com limite de tempo e logado) e o que ocorre quando um usuário é deletado (manter arquivos para compliance, reatribuir propriedade ou apagar).

Trate metadados e downloads separadamente

Um padrão simples é duas checagens: (1) o usuário pode ler o registro de upload, (2) o usuário pode solicitar a resposta de download. A segunda checagem é onde você aplica “privado a menos que permitido”, mesmo que alguém adivinhe um ID.

Para documentos sensíveis, registre acessos. No mínimo, anote quem baixou (user ID e papel), o que foi baixado (file ID e tipo), quando (timestamp), por que foi permitido (resultado de política, token de compartilhamento, override de admin) e de onde veio (IP ou dispositivo, se apropriado).

No AppMaster, essas regras costumam ficar no Business Process Editor: um fluxo para listar metadados de upload e outro mais restrito para gerar uma resposta de download.

Links de download expiráveis: downloads mais seguros sem atrito

Links de download expiráveis são um bom meio-termo entre “quem tem a URL baixa pra sempre” e “usuários precisam logar toda vez”. Funcionam bem para downloads pontuais, compartilhar por email ou dar acesso temporário a um contratado. Em escala, também reduzem chamados pois você pode conceder acesso sem abrir todo o storage.

Dois padrões comuns:

- Signed URLs expiram automaticamente. São simples e rápidas, mas revogar é difícil se o link já foi compartilhado.

- Um endpoint de download baseado em token dá mais controle. O link contém um token curto, seu app checa permissões em cada requisição e então entrega ou redireciona para o arquivo.

Uma configuração prática:

- Use expirações curtas para links compartilháveis (10 a 60 minutos) e renove sob demanda.

- Mantenha expirações mais longas apenas para sessões autenticadas confiáveis (por exemplo, “baixar novamente” gera um novo link).

- Escopo os links estritamente: um arquivo, um usuário (ou destinatário), uma ação (visualizar vs baixar).

- Registre criação e uso de links para rastrear vazamentos sem adivinhação.

O escopo importa porque visualizar geralmente significa exibir inline, enquanto baixar implica salvar uma cópia. Se precisar de ambos, crie links separados com regras distintas.

Planeje revogação. Se um usuário perde acesso (reembolso, mudança de papel, término de contrato), signed URLs sozinhos podem não bastar. Com um endpoint de token você pode invalidar tokens imediatamente. Com signed URLs, mantenha expirações curtas e rotacione chaves de assinatura apenas quando necessário (rotacionar chaves revoga tudo, então use com cuidado).

Exemplo: um link para uma fatura no portal do cliente enviado ao contador expira em 30 minutos, permite apenas visualização e está atrelado ao ID da fatura mais a conta do cliente. Se o cliente é removido da conta, o token é rejeitado mesmo que o email seja repassado.

Passo a passo: um fluxo de upload escalável

Um fluxo confiável separa três preocupações: o que você permite, para onde os bytes vão e quem pode buscá-los depois. Quando isso se mistura, casos de borda viram incidentes em produção.

Um fluxo prático para imagens, PDFs e a maioria dos arquivos gerados por usuários:

- Defina regras por propósito. Para cada propósito (avatar, invoice, documento de identidade), ajuste tipos permitidos, tamanho máximo e checagens extras como número máximo de páginas.

- Crie uma requisição de upload no backend. O cliente pede permissão para enviar. O backend retorna um alvo de upload (por exemplo, uma chave de objeto mais um token de curta duração) e cria uma nova linha de upload com

pending. - Envie os bytes para o storage e confirme. O cliente faz o upload ao storage, depois chama o backend para confirmar. O backend checa a chave esperada e propriedades básicas, então marca a linha como

uploaded. - Rode verificação assíncrona. Em background, verifique o tipo real do arquivo (idealmente incluindo magic bytes), aplique limites de tamanho, extraia metadados seguros (dimensões, contagem de páginas) e opcionalmente rode antivírus. Se falhar, marque como

blockede impeça downloads. - Sirva downloads por política. No download, verifique que o usuário tem acesso à entidade dona do arquivo (user, org, ticket, order). Então faça proxy do download ou retorne links expiráveis para manter o storage privado.

Adicione limpeza. Delete pending abandonados após uma janela curta e remova arquivos não referenciados (por exemplo, usuário enviou uma imagem mas não salvou o formulário).

Se construir isso no AppMaster, modele uploads como uma entidade com campo de status e referências de propriedade, e aplique as mesmas checagens de permissão em todo Business Process de download.

Exemplo: faturas em um portal do cliente

Um portal onde usuários enviam faturas como PDFs parece simples até ter milhares de empresas, múltiplos papéis e a mesma fatura substituída três vezes.

Para organização do storage, mantenha o arquivo bruto em um caminho previsível que reflita como as pessoas procuram. Por exemplo: invoices/<company_id>/<yyyy-mm>/<upload_id>.pdf. A empresa e o mês facilitam limpeza e relatórios, enquanto upload_id evita colisões quando dois arquivos têm o mesmo nome.

No banco, guarde metadados que expliquem o que é o arquivo e quem pode acessá-lo:

company_idebilling_monthuploaded_by_user_ideuploaded_atoriginal_filenameecontent_typesize_bytese checksum (opcional)- status (active, replaced, quarantined)

Agora o compartilhamento: um gerente de cobrança quer enviar uma fatura a um contador externo por 24 horas. Em vez de mudar permissões globais, gere um link de download expirável atrelado àquela fatura específica, com tempo restrito e propósito único (apenas download). Quando o contador clicar, seu app checa o token, confirma que não expirou e então serve o arquivo.

Se um usuário enviar o PDF errado ou substituir um arquivo, não sobrescreva o objeto antigo. Marque o registro anterior como replaced, mantenha-o para auditoria e aponte a entrada da fatura para o novo upload_id. Se precisar cumprir regras de retenção, delete versões antigas depois com um job agendado.

Quando suporte recebe um chamado “não consigo baixar”, os metadados ajudam a diagnosticar rápido: o link expirou? a fatura foi marcada como substituída? o usuário pertence à empresa correta? o arquivo foi colocado em quarentena? No AppMaster, essas checagens podem viver num Business Process para que todo download siga as mesmas regras.

Erros comuns e como evitá-los

Quando times começam a lidar com uploads em escala, os bugs raramente são misteriosos. Vêm de atalhos previsíveis que parecem ok num demo e são problemáticos depois.

- Confiar só na extensão ou só no MIME. Atacantes renomeiam arquivos e navegadores podem mentir. Cheque ambos e também verifique magic bytes no servidor.

- Usar storage público esperando que permissões sejam suficientes. Um bucket público transforma cada regra perdida em um vazamento. Mantenha storage privado por padrão e’autorize acesso pelo app.

- Colocar nomes fornecidos pelo usuário em paths ou URLs. invoice_john_smith.pdf vaza dados pessoais e facilita adivinhação. Use IDs aleatórios e mostre nomes amigáveis na UI.

- Misturar arquivos de tenants diferentes no mesmo path sem checagens robustas. Um path como /uploads/2026/01/ não é um modelo de permissões. Sempre verifique tenant e direitos do usuário antes de retornar um download.

- Pular limpeza de uploads falhos ou abandonados. Uploads multipart e retries deixam lixo. Adicione um job em background que remova pendentes que nunca se completaram.

Um erro que times esquecem é não ter plano para retries e duplicatas. Redes móveis caem. Usuários apertam duas vezes. Seu sistema deve tratar “enviar o mesmo arquivo outra vez” como normal.

Uma abordagem prática é gerar um upload ID primeiro, aceitar chunks ou um arquivo único e marcar o registro como verified apenas depois que a validação passar. Se o mesmo upload for repetido, retorne o registro existente em vez de criar cópias.

Se construir no AppMaster, mantenha regras centrais no backend para que web e mobile se comportem igual, mesmo que a UI mude.

Checklist rápido antes de liberar

Antes de abrir uploads a usuários reais, revise o básico. A maioria dos problemas com uploads em escala vem de lacunas pequenas que só aparecem com muitos usuários, muitos arquivos e muitos casos de borda.

- Allowlist de tipos e limites de tamanho por caso de uso (avatares vs faturas). Valide extensão e tipo real do conteúdo.

- Salve metadados no banco: quem é dono (usuário, time, conta), propósito e status claro como

pending,verifiedoublocked. - Mantenha storage privado por padrão e aplique checagens de permissão em todo download (não confie em URLs escondidas).

- Use links expiráveis ao compartilhar e mantenha vidas curtas (minutos ou horas, não dias).

- Evite dados pessoais em paths e nomes. Use IDs opacos e mostre um nome amigável na UI.

Tenha uma resposta para uploads abandonados. É normal usuários começarem um upload e nunca terminar, ou substituírem arquivos com frequência.

Um plano simples de limpeza:

- Delete arquivos órfãos que não chegaram a

verifiedapós um tempo definido. - Mantenha janela de retenção para arquivos substituídos e depois remova-os.

- Registre eventos-chave (upload, validação, download, delete) para que suporte investigue.

Se estiver no AppMaster, guarde metadados no PostgreSQL via Data Designer, aplique checagens no Business Process Editor e gere tokens de download de curta duração antes de servir arquivos.

Próximos passos: entregue com segurança, depois melhore aos poucos

A maneira mais rápida de chegar a um release seguro é escolher um caminho de upload e segui-lo com consistência. Decida se os arquivos passam pelo seu backend primeiro ou se fazem upload direto ao object storage com token de curta duração. Depois, escreva os passos exatos e quem é responsável por cada um (cliente, backend, storage). Consistência vence esperteza quando o assunto é upload em escala.

Comece com padrões rígidos. Limite tipos de arquivo ao que realmente precisa, mantenha limites de tamanho conservadores e exija autenticação para tudo que não for público. Se usuários pedirem formatos maiores, afrouxe uma regra por vez e meça o impacto.

Adicione monitoramento básico cedo para que problemas apareçam rápido:

- Taxa de falha de upload (por dispositivo, navegador e tipo de arquivo)

- Tamanho médio e p95 de upload

- Tempo de upload (especialmente em mobile)

- Crescimento de storage por dia/semana

- Erros de download (incluindo link expirado ou proibido)

Se o sistema de uploads faz parte de um app maior, mantenha modelo de dados e permissões próximos da lógica de negócio. Times que usam AppMaster frequentemente colocam registros de upload no PostgreSQL, implementam validação e controle de acesso em Business Processes e reutilizam a mesma lógica entre backend, web e apps nativos.

Uma melhoria útil depois é adicionar previews para formatos comuns, logs de auditoria para documentos sensíveis ou regras simples de retenção (por exemplo, deletar uploads temporários após 30 dias). Pequenas melhorias contínuas mantêm o sistema confiável conforme o uso cresce.

FAQ

Comece listando as categorias reais que você espera: avatares, faturas, contratos, anexos de tickets, exports, etc. Para cada categoria, defina quem pode enviar, quem pode ver, quem pode substituir ou apagar, se o compartilhamento deve expirar e por quanto tempo o arquivo é guardado. Essas decisões direcionam seu modelo de dados e as verificações de permissão, evitando retrabalhos posteriores.

Use uma allowlist e verifique tanto a extensão do arquivo quanto o MIME detectado no conteúdo. Defina limites de tamanho claros por propósito e adicione verificações mais profundas quando for necessário, como dimensões de imagem ou contagem de páginas de PDFs. Renomeie arquivos para um ID gerado e mantenha o nome original como metadado para evitar colisões e nomes inseguros.

Extensões são fáceis de falsificar, e tipos MIME podem variar entre dispositivos e navegadores. Verificar ambos pega muitas tentativas de spoofing, mas uploads de maior risco devem ter também verificação da assinatura do arquivo (magic bytes) no servidor durante a validação. Trate falhas como bloqueadas e impeça downloads até revisão ou remoção.

Crie primeiro um registro no banco e retorne um upload ID, depois faça o upload dos bytes e confirme a conclusão. Isso evita “arquivos misteriosos” no bucket sem dono ou propósito, e permite aplicar permissões antes de qualquer dado ser gravado. Também facilita a limpeza porque você encontra uploads pendentes abandonados com confiabilidade.

Mantenha o armazenamento privado por padrão e faça o controle de acesso pelo seu app. Use chaves de objeto previsíveis sem dados pessoais, combinando IDs de tenant/workspace com um upload ID opaco, e guarde informações legíveis no banco. Separe originais e derivados (miniaturas, previews) para aplicar políticas de retenção e permissões distintas.

Trate acesso a metadados e acesso aos bytes como permissões distintas. Muitas pessoas podem ver que um arquivo existe sem poder baixá-lo. Sempre aplique negar-por-padrão nos downloads, registre acessos para documentos sensíveis e não confie apenas em URLs difíceis de adivinhar como sua principal proteção.

Signed URLs são rápidas e simples, mas dificilmente são revogáveis antes de expirarem. Um endpoint com token permite checar permissões em cada requisição e revogar acesso ao invalidar tokens. Na prática, usar expirações curtas e escopos estreitos (um arquivo, um usuário, uma ação) reduz risco sem muito atrito.

Projete para retries como comportamento normal: conexões móveis caem, usuários tocam duas vezes e uploads são duplicados. Gere um upload ID primeiro, aceite o envio contra esse ID e faça a etapa de confirmação idempotente para que repetições não criem cópias extras. Para reduzir duplicatas, armazene checksum após o upload e detecte re-uploads do mesmo conteúdo para o mesmo propósito.

Uploads pendentes se acumulam quando usuários abandonam formulários ou perdem conexão. Agende limpeza desde o início: expire e delete registros pendentes e seus objetos, mantenha itens bloqueados apenas o tempo necessário para investigação e aplique uma janela de retenção para documentos substituídos antes de removê-los.

Modele uploads como uma entidade no PostgreSQL com status, proprietário, escopo e campos de propósito, e centralize regras em um fluxo backend para que web e mobile se comportem igual. Coloque validação e verificação em um Business Process para aplicar a mesma allowlist, limites e transições de status em todas as rotas. Sirva downloads por um Business Process mais restrito que cheque permissões e gere tokens de download de curta duração quando necessário.