Gerenciamento de segredos e configuração para dev, staging e prod

Aprenda gerenciamento de segredos e configuração para dev, staging e prod com padrões simples para chaves de API, credenciais SMTP e segredos de webhook sem vazamentos.

Qual problema estamos resolvendo

Gerenciamento de segredos e configuração trata de manter valores sensíveis fora de lugares onde podem ser copiados, armazenados em cache ou compartilhados por acidente.

Um segredo é qualquer coisa que concede acesso ou comprova identidade, como uma chave de API, uma senha de banco de dados, um login SMTP ou um segredo de assinatura de webhook. A config normal é um valor que pode ser público sem causar dano, como o nome de uma feature flag, um timeout ou a URL base de um site público.

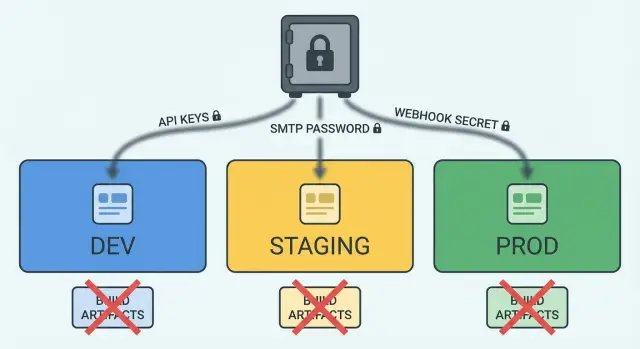

Dev, staging e prod precisam de valores diferentes porque servem objetivos diferentes. Dev é para iteração rápida e testes seguros. Staging deve se parecer com prod, mas permanecer isolado. Prod precisa estar fechado, auditable e estável. Se você reutilizar os mesmos segredos em todos os ambientes, um vazamento em dev pode virar uma violação em prod.

“Vazar para builds” significa que um segredo se torna parte de algo que é empacotado e compartilhado, como um binário backend compilado, um bundle de app mobile ou um bundle front-end. Uma vez que um segredo está num artefato de build, ele pode se espalhar para lugares que você não controla.

Vazamentos acidentais geralmente acontecem por alguns caminhos previsíveis:

- Hardcodar segredos no código-fonte, exemplos ou comentários

- Comitar um arquivo

.envlocal ou um export de configuração para um repositório - Assar segredos em builds front-end ou mobile que rodam em dispositivos de usuários

- Imprimir segredos em logs, relatórios de crash ou saída de build

- Copiar valores de produção para staging “só para um teste rápido”

Um exemplo simples: um desenvolvedor adiciona uma senha SMTP a um arquivo de configuração para “fazer o e-mail funcionar”, o arquivo é comitado ou empacotado em um release. Mesmo que você troque a senha depois, o build antigo pode ainda estar em cache do CI, em um upload da loja de apps ou na pasta de downloads de alguém.

O objetivo é direto: mantenha segredos fora do código e dos builds, e injete os valores certos por ambiente em runtime ou por meio de um passo de deploy seguro.

Princípios básicos que previnem a maioria dos vazamentos

A maior parte da segurança vem de alguns hábitos que você repete sempre.

Mantenha segredos fora do código e das saídas de build. Código se espalha. Ele é copiado, revisado, logado e cacheado. Builds também se espalham: artefatos podem acabar em logs do CI, bundles de apps, registries de container ou pastas compartilhadas. Trate tudo que é comitado ou compilado como público.

Separe credenciais por ambiente (princípio do menor privilégio). Sua chave de dev deve funcionar apenas em dev e ter permissões limitadas. Se uma chave vaza de um laptop ou servidor de teste, o dano fica contido. A mesma ideia vale para usuários SMTP, senhas de banco e segredos de webhook.

Faça a rotação algo rotineiro. Presuma que você vai girar segredos, porque vai. Projete para que seja possível substituir um valor sem editar código e sem rebuildar todos os apps. Para muitos sistemas, isso significa ler segredos em runtime (de variáveis de ambiente ou de um cofre) e suportar mais de um segredo ativo durante a transição.

Limite e registre acessos. Segredos devem ser legíveis apenas pelo serviço que precisa deles, e somente no ambiente onde rodam. Acesso humano deve ser raro, com tempo limitado e auditável.

Se quiser um conjunto pequeno de regras que cobre a maioria dos casos:

- Não comite segredos nem cole-os em tickets, chats ou screenshots.

- Use credenciais separadas para dev, staging e prod.

- Prefira configuração em runtime a embutir valores em imagens ou builds mobile.

- Rode uma rotação periódica e sempre após qualquer suspeita de exposição.

- Restrinja quem e o que pode ler segredos e mantenha logs de acesso.

Esses princípios valem tanto para stacks tradicionais quanto para plataformas no-code como AppMaster. O caminho mais seguro é o mesmo: mantenha segredos fora do build e bem restritos ao lugar onde são usados.

Onde os segredos mais vazam

A maioria dos vazamentos não é um “ataque sofisticado”. Ocorrem durante o trabalho normal: um teste rápido, uma captura de tela útil, um build que imprime demais. Um bom ponto de partida é saber onde esses escorregões acontecem com frequência.

Controle de versão é o clássico. Alguém cola uma chave de API em um arquivo de config “só por enquanto”, commita e ela se espalha por branches, pull requests e comentários de revisão. Mesmo que você remova depois, o segredo pode viver para sempre no histórico ou em patches copiados.

Qualquer coisa que você envia aos usuários é outra grande fonte de vazamento. Bundles front-end e binários mobile são fáceis de inspecionar. Se um segredo está em JavaScript, um app iOS/Android ou uma configuração “assada”, assuma que é público. Apps clientes podem guardar identificadores públicos, mas não chaves privadas.

Segredos também vazam por “ruído útil” em automação e suporte. Exemplos comuns: logs de CI que ecoam variáveis de ambiente, prints de debug com credenciais SMTP, relatórios de crash que capturam configuração e requisições externas, imagens de container e caches de build que armazenam .env, e tickets de suporte com logs ou screenshots copiados.

Um padrão comum é um segredo entrar uma vez no pipeline de build e ser copiado para todo lado: numa camada de container, num artefato em cache, num log e num ticket. A correção raramente é apenas uma ferramenta. É um hábito: mantenha segredos fora do código, dos builds e de qualquer coisa que humanos colem em chat.

Tipos comuns de segredos e seus riscos

Ajuda saber com que tipo de segredo você está lidando, o que ele pode fazer se vazar e onde ele nunca deve aparecer.

Chaves de API (Stripe, mapas, analytics e outros serviços) muitas vezes são credenciais ao nível de projeto. Identificam seu app e permitem ações específicas, como cobrar um cartão ou ler estatísticas. Não são o mesmo que tokens de usuário. Tokens representam sessões e devem expirar. Muitas chaves de API não expiram sozinhas, o que torna vazamentos mais danosos.

Credenciais SMTP são normalmente usuário e senha de um servidor de e-mail. Se vazarem, um atacante pode enviar spam no seu domínio e arruinar a entregabilidade. Provedores de e-mail baseados em API substituem senhas SMTP por chaves API com permissões mais limitadas, o que pode ser mais seguro, mas o risco continua alto se a chave puder enviar e-mails pela sua conta.

Segredos de webhook (segredos de assinatura ou chaves de verificação) protegem requisições de entrada. Se o segredo de assinatura vaza, alguém pode forjar eventos como “pagamento aprovado” ou “assinatura cancelada” e enganar seu sistema. O perigo não é só exposição de dados: é lógica de negócio executada por eventos falsos.

Outros segredos de alto impacto incluem URLs de banco de dados (muitas vezes com senha embutida), credenciais de service accounts e chaves de criptografia. Uma URL de banco de dados vazada pode significar roubo total de dados. Uma chave de criptografia vazada pode tornar dados passados e futuros legíveis, e a rotação pode ser penosa.

Uma forma rápida de pensar no impacto:

- Pode gastar dinheiro ou disparar ações: chaves de pagamentos, chaves admin de API, segredos de assinatura de webhook

- Pode te personificar: senhas SMTP, chaves de envio de e-mail, tokens de bots de mensageria

- Pode expor todos os dados: credenciais de banco, contas de cloud

- Pode quebrar privacidade permanentemente: chaves de criptografia, chaves de assinatura

- Frequentemente seguro enviar: chaves publicáveis para o browser (ainda restrinja por domínio/app)

Nunca envie para apps clientes (web, iOS, Android): chaves de API secretas, senhas SMTP, credenciais de banco, service accounts, chaves privadas de criptografia e segredos de webhook. Se um cliente precisa chamar uma API de terceiros, roteie pela sua backend para que o segredo permaneça no servidor.

Padrões para armazenar segredos sem colocá-los em builds

Um padrão seguro padrão é simples: não asse segredos em nada que seja compilado, exportado ou compartilhado. Trate builds como artefatos públicos, mesmo que você ache privados.

Escolha o recipiente certo para cada ambiente

Para desenvolvimento local, um arquivo de configuração pode ser OK se ficar fora do controle de versão e for fácil de trocar (por exemplo, um arquivo .env local). Para staging e produção, prefira um store de segredos real: o gerenciador de segredos do seu provedor de cloud, um vault dedicado ou as configurações protegidas de ambiente da sua plataforma.

Variáveis de ambiente são uma boa opção porque são fáceis de injetar em runtime e ficam separadas do código. O detalhe chave é o timing: injeção em runtime é mais segura que injeção em tempo de build porque o segredo nunca vira parte do artefato do build ou do bundle do cliente.

Uma divisão prática que funciona para muitas equipes:

- Dev local: variáveis de ambiente locais ou um arquivo de segredos local, único por máquina do desenvolvedor

- Staging: um gerenciador de segredos ou configurações protegidas de ambiente, escopadas só para staging

- Produção: um gerenciador de segredos com controles de acesso mais rígidos, logs de auditoria e rotação

Mantenha nomes e limites consistentes

Use os mesmos nomes de chave em todo ambiente para que o app se comporte igual: SMTP_HOST, SMTP_USER, SMTP_PASS, STRIPE_SECRET_KEY, WEBHOOK_SIGNING_SECRET. Só os valores mudam.

Quando ambientes começam a importar (pagamentos, e-mail, webhooks), use projetos ou contas de cloud separados por ambiente quando possível. Por exemplo, mantenha chaves Stripe de staging num store só de staging para que um erro em staging não alcance produção.

Se você faz deploy com uma plataforma como AppMaster, prefira configurações de ambiente em runtime para serviços backend para que segredos fiquem server-side e não sejam embutidos em código exportado ou apps clientes.

Passo a passo de configuração para dev, staging e prod

Torne o uso incorreto de segredos difícil por padrão.

-

Inventarie o que você tem e onde é usado. Inclua chaves de API, usuários e senhas SMTP, segredos de assinatura de webhook, senhas de banco, chaves de assinatura JWT e tokens de terceiros. Para cada item, anote o dono (time ou fornecedor), o componente que o lê (backend, worker, mobile, web) e com que frequência ele pode ser rotacionado realisticamente.

-

Crie valores separados para dev, staging e prod, além de permissões separadas. Segredos de dev devem ser seguros para uso em laptops e containers locais. Staging deve se parecer com prod, mas nunca compartilhar credenciais de produção ou contas. Prod deve ser legível apenas pela identidade de runtime de produção, não por humanos por padrão.

-

Mova segredos para configuração em runtime, não em tempo de build. Se um segredo está presente durante um build, ele pode acabar em logs de build, camadas do Docker, bundles client ou relatórios de crash. A regra simples: builds produzem artefatos que são seguros de copiar; segredos são injetados apenas quando o app inicia.

-

Use um fluxo de deploy consistente. Uma abordagem que mantém times fora de problemas:

- Crie um store de segredos por ambiente (ou um namespace estrito por ambiente).

- Dê à identidade de runtime do aplicativo acesso de leitura apenas aos segredos do seu próprio ambiente.

- Injete segredos na inicialização via variáveis de ambiente ou arquivos montados, mantendo-os fora das imagens e dos bundles cliente.

- Adicione regras de rotação (datas de expiração, dono e um lembrete periódico) para cada segredo.

- Adicione um teste rígido: deploys em staging devem falhar se tentarem ler um segredo de prod.

Bloquear significa reduzir quem e o que pode ler cada segredo. Evite contas compartilhadas, tokens longos quando possível e mantenha permissões de leitura mais estreitas que permissões de escrita.

Se você usa uma plataforma no-code como AppMaster, a mesma abordagem funciona: mantenha credenciais de terceiros em configurações de runtime específicas por ambiente e trate artefatos gerados como públicos dentro do time. Essa decisão única evita muitos vazamentos acidentais.

Padrões práticos para chaves de API e credenciais SMTP

Muitos vazamentos acontecem quando um app precisa “enviar algo” e a solução rápida é colar credenciais no cliente ou num arquivo de config que vai ser empacotado. Uma regra padrão simples: clients web e mobile nunca devem guardar usuários ou senhas SMTP, nem chaves de provedores que possam enviar mensagens.

Para e-mail, prefira a chave API do provedor de e-mail em vez do SMTP bruto quando possível. Envios baseados em API são mais fáceis de limitar (apenas enviar e nada mais), rotacionar e monitorar. Se precisar usar SMTP, mantenha-o apenas no servidor e faça do backend o único que conversa com o servidor de e-mail.

Uma configuração prática e segura:

- Coloque o envio de e-mail atrás de um endpoint backend (por exemplo: “enviar código de login” ou “enviar fatura”).

- Armazene a chave API ou a senha SMTP como um segredo de ambiente no backend, não em código-fonte ou configurações de UI.

- Use credenciais separadas para dev, staging e prod (idealmente contas e domínios de remetente separados).

- Adicione uma allowlist de destinatários em staging para que só endereços aprovados recebam mensagens.

- Registre resultados de entrega (message ID, resposta do provedor, domínio do destinatário) mas nunca registre credenciais ou corpos completos de mensagem.

A separação entre staging e prod importa mais do que se imagina. Um sistema de staging pode acidentalmente enviar spam para clientes reais se compartilhar regras de remetente e destinatário. Uma proteção simples: em staging, bloqueie todo e-mail de saída exceto para destinatários na allowlist (por exemplo, endereços da sua equipe).

Exemplo: você constrói um portal de clientes no AppMaster. O app mobile dispara “me envie um código de login”. O app chama seu backend, o backend lê o segredo de e-mail de prod ou staging do seu ambiente e envia o e-mail. Se um testador usar staging, a allowlist impede mensagens para clientes reais, e seus logs mostram se o envio deu certo sem expor a chave.

Webhooks: assinatura, verificação e rotação

A segurança de webhooks resume-se a uma regra: verifique toda requisição no servidor com um segredo que nunca sai do backend. Se um segredo é enviado para um web ou mobile app, ele deixa de ser segredo.

Assinatura e verificação

Trate um webhook como um pagamento recebido: não aceite nada até verificar. O provedor envia um header de assinatura calculado a partir do payload e do seu segredo compartilhado. Seu servidor recalcula a assinatura e compara.

Um fluxo de verificação simples:

- Leia o corpo bruto da requisição exatamente como recebido (sem reformatar).

- Calcule a assinatura esperada usando seu segredo de webhook.

- Compare usando comparação em tempo constante.

- Rejeite assinaturas faltantes ou inválidas com um 401 ou 403 claros.

- Só então parseie o JSON e processe o evento.

Use endpoints de webhook separados e segredos distintos para dev, staging e prod. Isso evita que uma ferramenta de dev ou um sistema de teste dispare ações em produção e facilita conter incidentes. No AppMaster, isso normalmente significa configurações de ambiente diferentes para cada deploy, com o segredo do webhook armazenado como variável server-side, não na UI web ou mobile.

Proteção contra replay e rotação

Assinaturas previnem a adulteração, mas não impedem replay automaticamente. Adicione checagens que tornem cada requisição válida apenas uma vez ou apenas por uma janela de tempo curta. Opções comuns incluem um header de timestamp com limite estrito, um nonce ou uma chave de idempotência que você armazena e recusa processar duas vezes.

Planeje a rotação antes de precisar dela. Um padrão seguro é suportar dois segredos ativos por uma sobreposição curta: aceite qualquer um dos segredos durante a atualização do provedor, depois aposente o antigo. Mantenha um horário claro de corte e monitore tráfego que use assinaturas antigas.

Por fim, cuidado com logs. Payloads de webhooks frequentemente incluem e-mails, endereços ou metadados de pagamento. Registre IDs de evento, tipos e resultados da verificação, mas evite imprimir payloads completos ou headers que possam expor dados sensíveis.

Erros comuns e armadilhas a evitar

A maioria dos vazamentos vem de hábitos simples que parecem convenientes durante o desenvolvimento e depois são copiados para staging e produção.

Tratar um .env local como um lugar seguro para sempre é um deslize comum. É ok para seu laptop, mas se torna perigoso no momento em que é copiado para um repo, um zip compartilhado ou uma imagem Docker. Se usar .env, garanta que esteja ignorado pelo controle de versão e substituído por configurações de ambiente em deploys reais.

Usar as mesmas credenciais em todos os lugares é outro problema frequente. Uma única chave reutilizada entre dev, staging e prod significa que qualquer erro em dev pode virar incidente em produção. Chaves separadas também tornam mais fácil rotacionar, revogar e auditar acesso.

Injetar segredos em tempo de build para frontends e apps mobile é especialmente arriscado. Se um segredo acabar dentro de um bundle compilado, assuma que pode ser extraído. Frontends devem receber apenas configuração pública (como URL base da API). Tudo sensível deve permanecer no servidor.

Logs são uma fonte silenciosa de vazamento. Um print de debug “temporário” pode viver por meses e ser enviado. Se precisar confirmar um valor, logue apenas uma versão mascarada (por exemplo, últimos 4 caracteres) e remova a instrução logo em seguida.

Sinais de alerta que geralmente indicam problemas

- Segredos aparecem no histórico Git, mesmo que depois removidos.

- Uma chave funciona em todos os ambientes.

- Um app mobile contém chaves de vendors ou senhas SMTP.

- Tickets de suporte incluem dumps completos de requisições com headers.

- Valores estão “escondidos” com base64 ou em campos de formulário.

Codificar não é proteção, e campos ocultos ainda são visíveis aos usuários.

Se você está construindo com AppMaster, mantenha valores sensíveis em configuração de nível de ambiente para cada alvo de deploy (dev, staging, prod) e passe apenas configurações não sensíveis para apps clientes. Uma checagem rápida: se o navegador pode ver, trate como público.

Checklist rápido antes de enviar

Faça uma passada final com a mentalidade “o que poderia vazar”. A maioria dos incidentes é chata: uma chave colada num ticket, uma screenshot com um painel de config, ou um artefato de build que inclui silenciosamente um segredo.

Antes de enviar, verifique o básico:

- Segredos não estão no histórico do repositório, issues, docs, screenshots ou logs de chat. Se você já colou um, presuma que está comprometido e rota-o.

- Seus builds web e mobile contêm apenas configurações públicas (como URLs base ou feature flags). Chaves privadas, senhas SMTP e segredos de webhook devem ficar server-side ou em stores de segredos específicos por ambiente.

- Staging está isolado de produção. Deve usar suas próprias chaves de API, conta SMTP e endpoints de teste para pagamentos/webhooks. Staging não deve poder ler bancos de dados de prod ou secret managers de prod.

- Logs de CI, monitoramento e relatórios de erro não imprimem valores sensíveis. Verifique saída de build, relatórios de crash e logs de debug. Masque tokens e redija headers como

Authorization. - Você consegue rotacionar e revogar rápido sem mudanças de código. Garanta que segredos sejam injetados no deploy (variáveis de ambiente ou secret manager), assim uma troca de chave é uma atualização de configuração, não um rebuild de emergência.

Se usar AppMaster, trate segredos como configuração em tempo de deploy para cada ambiente, não como valores embutidos em telas ou builds exportados. Um último teste útil é procurar artefatos compilados e logs por padrões comuns como sk_live, Bearer ou hostnames SMTP.

Anote o “kill switch” para cada integração: onde desativar a chave e quem pode fazer isso em menos de cinco minutos.

Cenário de exemplo: pagamentos, e-mail e webhooks

Um time de três pessoas roda um portal de clientes (web), um app mobile companheiro e um job background que envia recibos e sincroniza dados. Eles têm três ambientes: dev em laptops, staging para QA e prod para usuários reais. Querem um setup de segredos e configuração que não atrase o trabalho diário.

No dev, usam apenas chaves sandbox de pagamento e uma conta SMTP de teste. Cada desenvolvedor guarda segredos em variáveis de ambiente locais (ou num arquivo local não rastreado carregado nas env vars), assim nada cai no repo. O web, o mobile e o job leem os mesmos nomes de variável, como PAYMENTS_KEY, SMTP_USER e WEBHOOK_SECRET, mas os valores diferem por ambiente.

No staging, o CI faz o deploy e a plataforma injeta segredos em runtime. Staging usa sua própria conta de pagamentos, credenciais SMTP e segredo de webhook. O QA pode testar fluxos reais sem risco de tocar sistemas de produção.

Na produção, os mesmos artefatos de build são deployados, mas os segredos vêm de um store dedicado de segredos (ou do gerenciador de segredos do provedor de cloud) e estão disponíveis apenas para os serviços em execução. O time também define permissões mais restritas: só o job background lê credenciais SMTP, e só o handler de webhook lê o segredo de webhook.

Quando uma chave é exposta (por exemplo, uma screenshot mostra uma chave de API), eles seguem um playbook fixo:

- Revogar a chave exposta imediatamente e rotacionar segredos relacionados.

- Buscar nos logs por uso suspeito durante a janela de exposição.

- Redeployar serviços para pegar os novos valores.

- Documentar o ocorrido e adicionar uma barreira (por exemplo, uma varredura pre-commit).

Para manter o trabalho local fácil, eles nunca compartilham segredos de produção. Devs usam contas sandbox, e se usam uma ferramenta no-code como AppMaster, armazenam valores de ambiente separados para dev, staging e prod para que a mesma lógica do app rode com segurança em todos os lugares.

Próximos passos: torne isso repetível no seu fluxo

Trate trabalho com segredos como higiene. A primeira vez é chato. Depois disso, deve ficar rotineiro.

Comece escrevendo um mapa simples de segredos em linguagem clara para que qualquer pessoa possa atualizar:

- O que é o segredo (chave de API, senha SMTP, segredo de webhook)

- Onde é usado (serviço, job, app mobile, dashboard do vendor)

- Onde é armazenado por ambiente (dev, staging, prod)

- Quem pode acessá-lo (humanos, CI/CD, runtime apenas)

- Como rotacioná-lo (passos e o que monitorar)

Em seguida, escolha um padrão de armazenamento por ambiente e mantenha-se fiel a ele. Consistência vence inteligência. Por exemplo: desenvolvedores usam um store local de segredos, staging usa segredos gerenciados com acesso limitado, e produção usa os mesmos segredos gerenciados mais auditoria rigorosa.

Adicione um cronograma de rotação e um pequeno plano de incidentes que as pessoas realmente sigam:

- Roteie chaves de alto risco no calendário (e imediatamente após mudanças de pessoal).

- Pressuma que vazamentos acontecem: revogue, substitua e confirme que o tráfego se recupera.

- Registre quem rotacionou o quê, quando e por quê.

- Decida checagens de raio de impacto (pagamentos, envio de e-mail, webhooks).

Se você constrói com AppMaster (appmaster.io), mantenha chaves privadas em configuração server-side e faça deploy por ambiente para que builds web e mobile não embutam segredos. Depois, prove o processo uma vez com staging: rotacione uma chave end-to-end (atualize o store, redeploy, verifique, revogue a antiga). Depois repita para o próximo segredo.

FAQ

Um segredo é qualquer valor que prove identidade ou conceda acesso, como chaves de API, senhas de banco de dados, logins SMTP e segredos de assinatura de webhook. Configuração (config) é um valor que pode ser público sem causar dano, como timeouts, nomes de feature flags ou a URL base de um site público.

Se um valor causaria danos se fosse copiado de uma captura de tela ou de um repositório, trate-o como um segredo.

Use segredos separados para manter o alcance do dano pequeno. Se um laptop de dev, um servidor de teste ou um app de staging vazar uma chave, você não quer que essa chave também desbloqueie produção.

Ambientes separados também permitem permissões mais seguras em dev e staging, e acesso mais restrito e auditável em produção.

Pressupõe-se que qualquer coisa compilada, empacotada, exportada ou enviada pode ser copiada e inspecionada depois. Mantenha segredos fora do código-fonte e das variáveis em tempo de build, e injete-os em runtime por meio de variáveis de ambiente ou de um gerenciador de segredos.

Se você pode trocar um segredo sem rebuildar o app, geralmente você está no caminho mais seguro.

Um arquivo .env local é ok para desenvolvimento pessoal, desde que nunca entre em controle de versão e nunca seja embutido em imagens ou artefatos. Adicione-o ao .gitignore e evite compartilhá-lo por chat, tickets ou arquivos zip.

Para staging e produção, prefira configurações protegidas de ambiente ou um gerenciador de segredos para não depender de arquivos que circulam.

Não coloque chaves privadas, senhas SMTP, credenciais de banco de dados ou segredos de assinatura de webhook em qualquer app cliente. Se o código roda no dispositivo do usuário ou no navegador, assuma que atacantes podem extrair os valores.

Em vez disso, passe ações sensíveis pelo seu backend para que o segredo permaneça no servidor e o cliente apenas faça uma requisição.

Projete a rotação para ser uma mudança de configuração, não uma mudança de código. Armazene segredos fora do código, redeploy os serviços para pegar novos valores e mantenha um responsável e um calendário de lembretes para cada chave.

Quando possível, permita uma sobreposição curta onde tanto o segredo velho quanto o novo funcionem, e então aposente o antigo.

Verifique toda requisição de webhook no servidor usando um segredo que nunca sai do backend. Calcule a assinatura esperada a partir do corpo bruto da requisição exatamente como foi recebida e compare-a de forma segura antes de parsear e processar o evento.

Use endpoints e segredos de webhook diferentes por ambiente para que eventos de teste não disparem ações em produção.

Evite imprimir segredos, headers inteiros ou payloads completos em logs, saídas de build ou relatórios de crash. Se precisar depurar, registre metadados como IDs de evento, códigos de status e valores mascarados, não credenciais.

Considere qualquer log colado em um ticket ou chat como potencialmente público e redija antes de compartilhar.

Staging deve imitar o comportamento de produção, mas permanecer isolado. Use contas ou projetos de vendors separados quando possível, credenciais SMTP separadas, chaves de pagamento separadas e segredos de webhook separados.

Adicione uma proteção para que staging não consiga ler stores de segredos ou bancos de dados de produção, mesmo em caso de configuração errada.

No AppMaster, mantenha valores sensíveis em configurações de runtime específicas por ambiente para cada alvo de deploy, não em telas de UI ou configurações client-side. Assim, builds gerados para web e mobile carregam apenas configurações públicas, enquanto segredos ficam no servidor.

Uma boa prática é manter os mesmos nomes de variáveis em dev, staging e prod e apenas trocar os valores por ambiente.