Portal de autoatendimento do cliente: expor dados com segurança e proteger administradores

Saiba como projetar um portal de autoatendimento que mostra aos clientes apenas o necessário, suporta ações-chave e mantém fluxos administrativos internos protegidos.

Qual problema um portal de autoatendimento deve resolver

Um portal de autoatendimento do cliente é uma entrada pequena e focada para os sistemas da sua empresa. Ele permite que clientes verifiquem o status do que já compraram ou solicitaram e realizem algumas tarefas seguras por conta própria. Não é uma cópia do seu app administrativo interno, e não deve expor tudo o que sua equipe vê.

Mostrar dados internos diretamente é arriscado porque eles costumam ser projetados para funcionários, não para clientes. Uma única tabela “Pedidos” pode incluir notas internas, flags de fraude, custos de fornecedor, nomes de funcionários ou links para outros clientes. Mesmo que você oculte alguns campos, é fácil perder algo sensível e difícil explicar depois por que um cliente viu aquilo.

O objetivo é simples: dar visibilidade suficiente para reduzir chamados de suporte sem compartilhar demais ou criar novos problemas de segurança. Os clientes normalmente querem respostas claras a algumas perguntas: Qual é o status atual? O que mudou desde a última vez? O que vocês precisam de mim? Qual é o próximo passo?

Os usuários do portal também variam mais do que muitas equipes esperam. Você pode ter um comprador que paga faturas, um solicitante que abre tickets de serviço e um admin no lado do cliente que gerencia o perfil da empresa, usuários ou locais. Todos pertencem ao mesmo cliente, mas precisam de acessos diferentes.

Um exemplo concreto: se alguém pergunta “Onde está minha entrega?”, o portal deve mostrar o status da remessa, o endereço de entrega e a prova de entrega quando disponível. Não deve expor sua lista de separação do armazém, notas de escalonamento internas ou histórico de chat dos funcionários.

Trate o portal como sua própria superfície de produto: um conjunto limpo de telas, visualizações de dados e ações desenhadas para clientes primeiro, não um espelho dos fluxos administrativos.

Decida o que os clientes devem ver e fazer

Um portal de autoatendimento funciona melhor quando responde às mesmas perguntas que seu time de suporte recebe o dia todo. Reúna de 20 a 50 tickets ou threads de chat recentes e agrupe-os por intenção. Você não está projetando um dashboard completo ainda. Está escolhendo o que expor para que os clientes possam se ajudar sem tocar nos fluxos administrativos.

Categorias comuns de alto volume incluem checagens de status (pedido, projeto, caso), faturas e pagamentos, atualizações de empresa e contato, solicitações de agendamento ou alteração, e downloads de documentos (recibos, contratos, relatórios).

Para cada categoria, identifique os dados mínimos que respondem de forma confiável. “Confiável” importa: se os funcionários frequentemente corrigem um campo manualmente, não o mostre ainda. Comece com um conjunto pequeno de campos em que você confia, como status atual, hora da última atualização, total da fatura, data de vencimento, janela de entrega e número de rastreamento.

Em seguida, escolha algumas ações do cliente que reduzam o vai e vem. Boas ações no portal são simples, reversíveis e fáceis de auditar: pagar uma fatura, atualizar dados de cobrança, enviar um documento, solicitar uma alteração ou reabrir um ticket fechado. Se uma ação dispara etapas internas complexas, exponha-a como uma solicitação em vez de controle direto.

Também anote o que precisa permanecer interno. Campos típicos “não mostrar” incluem notas da equipe, status internos (como checagens de fraude ou flags de margem), nomes de responsáveis internos, tags de escalonamento e qualquer campo que revele fragilidades do processo.

Um teste prático: se você não colaria um campo num e-mail para o cliente, ele não deve aparecer no portal.

Defina limites claros: funções, tenancy e escopo de dados

Um portal só funciona quando as regras são simples: quem é o usuário, a qual organização ele pertence e quais dados ele pode acessar. Se você acertar esses limites, todo o resto (telas, botões, APIs) fica mais seguro.

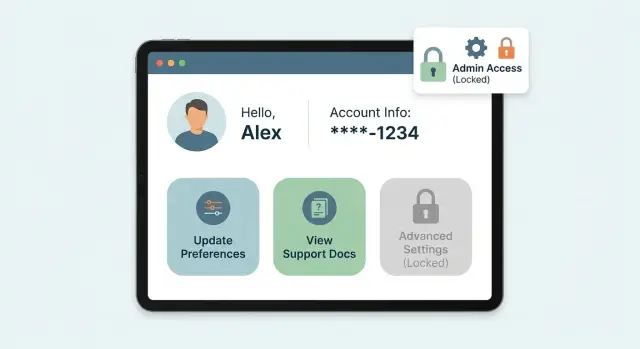

Comece com funções que correspondam ao comportamento real. A maioria dos portais precisa de três níveis: público (sem login), usuários autenticados do cliente e um papel de admin do cliente que pode gerenciar pessoas na própria empresa. Mantenha o admin do cliente focado em tarefas do cliente, como convidar colegas ou definir preferências de notificação. Separe os fluxos administrativos internos.

Tenancy é a linha inegociável. Cada registro que aparece no portal deve estar vinculado a um identificador de tenant como account_id ou organization_id, e cada consulta deve filtrar por esse tenant por padrão. Esse é o coração do controle de acesso do portal e evita o pior cenário: um cliente ver os dados de outro cliente.

Regras por registro vêm em seguida. Mesmo dentro de uma organização, nem todo mundo deve ver tudo. Uma abordagem simples é conectar registros a um proprietário (created_by) e a uma equipe ou departamento. Por exemplo, um usuário cliente pode ver apenas os tickets que abriu, enquanto um admin do cliente pode ver todos os tickets da organização.

Regras ao nível de campo são a última salvaguarda. Às vezes um cliente pode ver uma fatura mas nunca deve ver notas internas, preço de custo, flags de risco ou detalhes de contato apenas para funcionários. Trate esses como campos “seguros para portal” separados, não apenas elementos ocultos da UI.

Se precisar escrever o escopo, mantenha regras curtas:

- Público: prompt de login e páginas realmente públicas apenas

- Usuário cliente: ler seus próprios pedidos, faturas e tickets; atualizar campos limitados

- Admin do cliente: o acima, além de gerenciar usuários e perfil da empresa

- Admin interno: acesso total a aprovações, edições, reembolsos e exceções

Projete um modelo de dados seguro para as visualizações do portal

Um portal falha quando mostra o registro “certo” mas com o significado errado. Tabelas internas são construídas para fluxos de trabalho da equipe, auditorias e casos de borda. Telas do portal são feitas para clientes que querem respostas rápidas e ações claras. Trate esses como dois modelos diferentes.

Crie um modelo de visualização dedicado ao portal, mesmo que ele espelhe partes dos seus dados internos. Isso pode ser uma view de banco de dados, um read model ou uma tabela separada populada a partir de eventos internos. O importante é que os campos do portal sejam curados, estáveis e seguros para expor.

Estados de fluxo de trabalho internos costumam ser confusos: “PendingReview”, “BackofficeHold”, “RetryPayment”, “FraudCheck”. Clientes não precisam disso. Mapeie muitos estados internos para um pequeno conjunto de status amigáveis ao cliente.

Por exemplo, um pedido pode ter 12 estados internos, mas o portal só precisa de:

- Em processamento

- Enviado

- Entregue

- Ação necessária

- Cancelado

Prefira resumos primeiro e depois detalhes sob demanda. Uma página de lista deve mostrar o essencial (status, última atualização, total, referência). Uma página de detalhe pode mostrar itens da linha, anexos ou histórico de eventos. Isso limita vazamentos acidentais e mantém as páginas rápidas.

Faça a formatação consistente e compreensível. Use um formato de data único em todo o portal, mostre valores com moeda e evite identificadores internos que confundem as pessoas. Se precisar exibir um ID, forneça uma referência voltada ao cliente como “Fatura INV-20418” em vez de um UUID do banco de dados.

Um teste simples: se um cliente tirar um print da página e enviar ao suporte, sua equipe entenderá sem traduzir jargões internos? Se não, refine o modelo de visualização do portal até que leia como um documento para o cliente, não um registro administrativo.

Planeje ações do cliente sem expor fluxos administrativos

Um portal não precisa ser apenas uma janela de leitura, mas os portais mais seguros mantêm ações de cliente estreitas e previsíveis, deixando o controle operacional para ferramentas internas.

Comece com ações que os clientes já pedem ao suporte e que são fáceis de validar. Exemplos típicos incluem atualizar dados de contato e preferências de notificação, pagar uma fatura ou atualizar método de pagamento, solicitar uma alteração (endereço, janela de entrega, plano), abrir um ticket com anexos e baixar faturas ou recibos.

Defina transições permitidas para cada ação. Pense em estados simples: uma solicitação pode ser Rascunho, Enviada, Aprovada, Rejeitada ou Concluída. Clientes podem avançar um pedido (Rascunho para Enviada) mas não deveriam poder “concluí-lo”. Essa etapa final pertence a admins e sistemas de back office.

Coloque regras claras sobre o que pode ser alterado e quando. Por exemplo, permita alteração de endereço apenas antes da remessa estar Embalada. Depois disso, o portal deve trocar “Editar endereço” por “Solicitar alteração”, assim o cliente pede sem reescrever dados operacionais.

Para ações irreversíveis, adicione uma confirmação extra. “Cancelar assinatura” e “solicitar reembolso” são pontos problemáticos comuns. Use um segundo passo como digitar o e-mail novamente, escrever CANCELAR ou confirmar via código único. Mantenha a mensagem clara: o que acontecerá, o que não pode ser desfeito e quem contatar em caso de erro.

Mantenha trilhas de auditoria para toda ação voltada ao cliente. Registre quem fez (ID do usuário), o que foi feito (nome da ação), o que mudou (antes/depois) e quando (timestamp). Se coletar, capture onde (IP/dispositivo) de forma consistente.

Passo a passo: construa a camada do portal (dados, API, UI)

Um bom portal não é uma “janela para o seu banco de dados”. Pense nele como uma camada separada: um pequeno conjunto de objetos do portal, um conjunto pequeno de ações e telas que usam apenas essas peças seguras.

Comece mapeando fontes internas para objetos do portal. Tabelas internas costumam conter campos que clientes nunca devem ver (regras de desconto, notas de fraude, tags internas). Construa um modelo de visualização do portal que inclua só o que clientes precisam, como Pedido, Fatura, Remessa e Ticket de Suporte.

Uma sequência prática de construção:

- Defina objetos do portal e campos, depois documente o que cada papel pode ver (visualizador, contato de cobrança, admin).

- Construa endpoints de API em torno desses objetos, aplicando checagens em cada requisição (tenant, propriedade, status, papel).

- Crie telas e navegação baseadas em tarefas do cliente, não no menu administrativo.

- Adicione validação e controles de abuso nas ações (regras de input, limites de taxa, mensagens de erro seguras).

- Teste de ponta a ponta com cenários reais de clientes antes do lançamento.

Projete endpoints em torno de resultados. “Pagar fatura” é mais seguro que “atualizar fatura”. “Solicitar alteração de endereço” é mais seguro que “editar registro do cliente”. Cada endpoint deve verificar quem chama, a qual tenant pertence e se o objeto está em um estado permitido.

Para a UI, mantenha simples: um dashboard, uma lista e uma página de detalhe.

Antes de entrar no ar, teste como se fosse um cliente tentando quebrar: tente ver a fatura de outra conta, repita ações rapidamente, envie inputs estranhos e use links antigos. Se o portal se mantiver incômodo sob pressão, está pronto.

Noções básicas de segurança que mais importam

Um portal só funciona se os clientes confiarem e sua equipe conseguir dormir tranquila. A maioria dos incidentes de portal não é um grande ataque. São lacunas simples como “a UI oculta” ou “o link era previsível”.

Comece pela identidade e sessões

Use autenticação que combine com seu risco. Login por e-mail com código único pode ser suficiente para muitos portais. Para clientes maiores, adicione SSO para que o acesso siga as regras de offboarding deles.

Mantenha sessões curtas o suficiente para reduzir danos, mas não tão curtas que usuários sejam desconectados constantemente. Proteja sessões com cookies seguros, rotação após login e um logout que realmente encerre a sessão.

Aplique autorização em cada requisição

Não confie na UI para esconder botões administrativos. Cada chamada de API deve responder: “Quem é esse usuário e ele pode fazer isso exatamente neste registro?” Rode essa checagem mesmo que a requisição pareça válida.

Uma falha comum é assim: um cliente abre a URL de uma fatura e edita o ID na barra de endereço para ver a fatura de outro. Previna isso usando identificadores seguros (UUIDs aleatórios, não IDs sequenciais) e verificando propriedade ou pertença ao tenant em cada leitura e escrita.

Logs de auditoria: sua rede de segurança

Logs não são só para times de segurança. Ajudam o suporte a responder “quem mudou isto?” e ajudam você a provar o que aconteceu.

No mínimo, registre eventos de login (incluindo falhas), leituras de registros sensíveis (faturas, tickets, arquivos), alterações (atualizações, cancelamentos, aprovações), mudanças de permissão ou papel e uploads/downloads de arquivos.

Trate anexos como um produto separado

Arquivos são onde portais vazam mais dados. Decida quem pode enviar, ver, substituir e excluir anexos, e torne isso consistente em todo o portal.

Armazene arquivos com checagens de acesso, não com URLs públicas. Faça escaneamento de uploads, limite tipos e tamanhos, e registre qual usuário enviou cada arquivo. Se uma conta cliente for encerrada, garanta que o acesso aos arquivos dela também seja encerrado.

Erros comuns e armadilhas

A maioria dos problemas do portal não são “grandes invasões”. São escolhas de design pequenas que expõem o errado ou deixam clientes fazerem mais do que o esperado.

Um erro comum é mostrar acidentalmente campos só para equipe. Notas internas, tags só para staff e status ocultos frequentemente ficam ao lado de dados voltados ao cliente na mesma tabela. Uma página do portal que exibe “tudo” do banco de dados acabará vazando algo, especialmente quando novos campos forem adicionados. Trate visualizações do portal como um contrato separado: escolha apenas os campos que os clientes precisam.

Outra armadilha é confiar na UI para esconder dados ou botões. Se o backend ainda permite a requisição, um usuário curioso pode chamar o endpoint diretamente e obter os dados ou executar a ação. Permissões devem ser aplicadas no servidor, não apenas na interface.

Vazamentos de tenancy são os mais danosos e fáceis de perder. Basta uma consulta que filtre por ID do registro mas não por conta/organização, e um cliente pode adivinhar o ID de outro e ver seus registros. Sempre escopo leituras e escritas por tenancy, não apenas por “está logado”.

Cuidado com edições “úteis” de clientes. Permitir que clientes mudem valores, status, responsáveis ou datas pode burlar fluxos administrativos e quebrar aprovações. Capture uma solicitação e envie para revisão em vez de editar o registro principal.

Algumas checagens previnem a maioria dos problemas:

- Construa visualizações específicas do portal que excluam campos internos por padrão

- Aplique regras de acesso no backend para cada endpoint e ação

- Escopo cada consulta por tenant e papel, não apenas por ID de registro

- Limite ações de clientes a mudanças de estado seguras ou a solicitações

- Mantenha trilha de auditoria para disputas

Checklist rápido antes do lançamento

Antes de abrir um portal para usuários reais, faça uma última revisão focada em duas coisas: o que clientes podem ver e o que podem mudar. A maioria das falhas vem de pequenos esquecimentos como um filtro faltando em uma tela.

Faça um ensaio com dois clientes de teste de organizações diferentes. Entre como Cliente A, encontre um número de fatura que pertença ao Cliente B e tente visualizá-lo pesquisando, alterando um parâmetro de URL ou usando uma chamada de API. Se você conseguir acessá-lo uma vez, poderá acessá-lo de novo.

Um checklist pré-lançamento curto:

- Isolamento de tenancy: todas as listas, buscas, exportações e páginas de detalhe mostram apenas registros da organização do cliente

- Higiene de campos: remova campos internos em todos os lugares (UI, respostas de API, exportações), incluindo notas da equipe, margem, códigos de status internos e tags só para administradores

- Ações seguras: defina regras para cada ação (pagar, cancelar, reagendar, atualizar detalhes), mostre confirmação clara e torne os resultados fáceis de entender

- Autorização em todas as rotas: proteja cada endpoint da API com as mesmas checagens de permissão, não apenas a UI

- Monitoramento: registre leituras e gravações sensíveis e alerte sobre padrões suspeitos como varredura rápida de registros

Quando isso passar, você pode lançar com confiança e corrigir pequenos problemas de usabilidade depois sem arriscar a proteção dos fluxos administrativos.

Exemplo: um portal de faturas e entregas que permanece seguro

Um pedido comum do portal é simples: “Deixe-me ver minhas faturas, pagar o que devo e rastrear entregas.” O risco também é simples: no momento em que você expõe as mesmas telas que sua equipe usa, os clientes começam a ver notas, flags e status que nunca deveriam sair da empresa.

Aqui está um padrão seguro para um portal de faturas e entregas.

O que o cliente vê e pode fazer

Dê aos clientes uma visão focada que responda suas perguntas sem revelar como sua equipe roda o back office. Uma boa visualização inclui listas de faturas com totais, datas de vencimento e status de pagamento; detalhes da fatura com itens e impostos para a própria conta; histórico de pagamentos com opção de baixar recibo após o pagamento; status da entrega com eventos de rastreamento e data prevista; e um formulário “Reportar problema na entrega” ligado a uma remessa específica.

Para ações, mantenha-as estreitas e baseadas em registros: pagar uma fatura, baixar um recibo, abrir uma reclamação. Cada ação deve ter regras claras (por exemplo, “Pagar” aparece apenas em faturas em aberto e “Reportar problema” apenas em remessas entregues ou atrasadas).

O que fica interno (mas ainda usa os mesmos registros)

Suporte e finanças podem trabalhar nas mesmas faturas e entregas, mas com campos e ferramentas apenas internas: flags de risco de crédito e decisões de limite, comentários da equipe e anexos internos, estados de fila internos (triagem, escalonamentos, timers de SLA) e overrides manuais como reembolsos, baixas ou correções de endereço.

A chave é separar campos voltados ao cliente dos campos operacionais, mesmo que morem no mesmo registro subjacente.

Próximos passos: lançar com segurança e iterar

Trate seu portal como um produto, não um despejo de dados. O lançamento mais seguro começa com uma fatia restrita e só-leitura que responde às principais perguntas (status, histórico, faturas, tickets) e então expande conforme você vê como as pessoas realmente usam.

Um caminho prático de rollout:

- Lançar só-leitura primeiro, com rótulos e timestamps claros

- Adicionar 1 ou 2 ações de baixo risco e reversíveis (atualizar dados de contato, solicitar retorno)

- Colocar cada ação atrás de permissões explícitas e logs de auditoria

- Liberar para um pequeno grupo de clientes, depois ampliar em estágios

- Revisar regras de acesso após cada mudança, não só no lançamento

Após o lançamento, observe dados “confusos mas tecnicamente corretos”. Clientes ficam presos em códigos internos, status parciais ou campos que parecem editáveis mas não são. Substitua termos internos por linguagem simples e esconda tudo que você não consegue explicar em uma frase.

Mantenha as equipes alinhadas escrevendo funções e permissões em um só lugar: quem vê o quê, quem faz o quê, o que acontece após uma ação e o que admins podem sobrescrever. Isso evita deriva silenciosa em que novos campos são adicionados, o suporte promete algo e o portal gradualmente expõe mais do que deveria.

Se você quiser construir um portal sem codificação manual, AppMaster pode ajudar a modelar dados seguros para o portal, aplicar regras de acesso na lógica de negócio e gerar backends prontos para produção, web apps e apps mobile nativos. Se precisar de flexibilidade no deploy, AppMaster suporta implantações em nuvem e exportação de código-fonte, então o portal pode se encaixar no seu ambiente existente (appmaster.io).

FAQ

Um portal de autoatendimento deve reduzir solicitações repetitivas ao suporte respondendo às poucas perguntas que os clientes fazem com frequência: status atual, o que mudou, o que é preciso deles e quais são os próximos passos. Não deve tentar replicar sua aplicação administrativa interna nem expor detalhes dos fluxos de trabalho internos.

As tabelas internas frequentemente misturam dados voltados ao cliente com campos apenas para equipe, como notas, flags de fraude, custos e tags internas. Mesmo que você esconda campos na UI, é fácil perder algo sensível, e mudanças futuras no esquema podem expor novos campos acidentalmente.

Comece revisando tickets recentes de suporte e agrupe-os por intenção; depois escolha o menor conjunto de campos que respondam de forma confiável a essas solicitações. Se sua equipe corrige um campo manualmente com frequência, não o mostre ainda; mostre o que você pode manter preciso com confiança, como status, totais, datas de vencimento e carimbos de data/hora de última atualização.

Por padrão, ofereça ações simples, reversíveis e fáceis de auditar, como pagar uma fatura, atualizar dados de contato, enviar um documento ou reabrir um ticket. Se uma ação desencadear etapas internas complexas, exponha-a como uma solicitação que sua equipe reveja em vez de permitir que o cliente altere diretamente registros operacionais.

Defina primeiro o escopo de tenancy e aplique-o em todas as leituras e gravações para que os usuários só vejam registros vinculados ao identificador da organização deles. Isso evita o pior cenário em que um usuário altera um ID na URL ou em uma chamada de API e vê faturas ou tickets de outro cliente.

Use funções que reflitam comportamentos reais: um usuário autenticado do cliente para seus próprios itens e um admin do cliente para gerenciar usuários e configurações da empresa dentro da organização. Mantenha permissões administrativas internas separadas e evite que o papel “admin do cliente” se torne uma conta com privilégios de equipe.

Trate campos seguros para o portal como um contrato separado, em vez de “tudo menos alguns campos ocultos”. Crie um modelo de visualização do portal (view, read model ou tabela curada) que inclua apenas o que os clientes devem ver, e mapeie estados internos variados para um pequeno conjunto de status amigáveis ao cliente.

Aplique autorização em cada requisição no backend, não apenas na interface, e faça com que todas as consultas considerem tenancy e papel. Use identificadores não previsíveis, mantenha sessões seguras e garanta que anexos sejam armazenados atrás de checagens de acesso, não em URLs públicas.

Registre quem fez o quê, em qual registro e quando, para que o suporte responda a disputas e você possa investigar incidentes. No mínimo, capture logins (incluindo falhas), leituras de registros sensíveis, alterações, atualizações de permissões e uploads/downloads de arquivos com timestamps e IDs de usuário consistentes.

Comece com um lançamento restrito só leitura que cubra as principais perguntas do suporte e, então, adicione uma ou duas ações de baixo risco com regras claras de estado e confirmações. Se quiser evitar codificar toda a pilha, AppMaster pode ajudar a modelar dados seguros para o portal, impor regras de acesso na lógica de negócio e gerar backend e apps para iterar sem soluções improvisadas.