Painel administrativo interno seguro para pagamentos: papéis e fluxos

Aprenda a projetar um painel administrativo interno de pagamentos seguro com papéis claros, dados mascarados e fluxos práticos para reembolsos, disputas e chargebacks.

O que torna painéis administrativos de pagamentos arriscados

Um painel administrativo de pagamentos é poderoso porque pode mover dinheiro, expor detalhes sensíveis e sobrepor fluxos normais do cliente. Essa combinação faz dele uma ferramenta interna de alto risco. Os maiores problemas geralmente surgem de trabalho cotidiano sob pressão: um agente de suporte clica no tipo de reembolso errado, alguém de operações financeiras aprova algo sem contexto suficiente, ou alguém copia dados para uma planilha que nunca deveria sair do sistema.

A maioria dos problemas cabe em três categorias: erros, fraude e vazamentos.

Erros incluem reembolsos duplicados, reembolsar o cliente errado ou alterar um status que aciona um pagamento automático. Fraude inclui pessoas internas emitindo reembolsos para seus próprios cartões, ajudando um amigo a contornar checagens ou editando registros para esconder uma decisão ruim. Vazamentos incluem mostrar número completo de cartão ou dados bancários na tela, compartilhar capturas em chat ou permitir que muitas pessoas exportem dados.

Reembolsos, disputas e chargebacks exigem controles mais rígidos do que ações administrativas comuns porque têm alto impacto e são sensíveis ao tempo. Frequentemente envolvem informação parcial, prazos apertados e idas e vindas com um processador. Uma ação equivocada pode gerar perda direta (dinheiro saindo), perda indireta (taxas) e problemas de conformidade.

No dia a dia, “seguro” se resume a três coisas que você pode verificar:

- Menor acesso: as pessoas só podem fazer o que seu papel exige.

- Visibilidade: campos sensíveis são mascarados por padrão e revelados apenas com um motivo.

- Rastreabilidade: toda ação crítica é registrada com quem, o quê, quando e por quê.

Isso importa especialmente quando suporte, operações financeiras e risco precisam colaborar, e engenharia precisa transformar regras em realidade sem atrasar todo mundo.

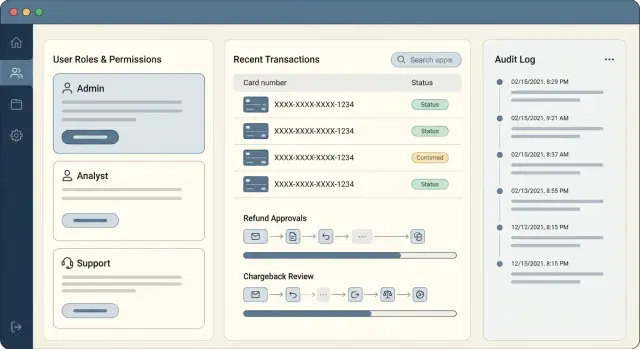

Papéis e separação de deveres: comece com pessoas reais

Um painel de pagamentos seguro começa com uma pergunta simples: quem lida com um problema de pagamento do início ao fim?

Se uma pessoa pode ver tudo, alterar qualquer coisa e aprovar suas próprias ações, você está a um erro (ou a um ator malicioso) de um incidente custoso.

A maioria das equipes acaba com alguns papéis comuns:

- Agente de suporte: lê o contexto do cliente, abre casos, solicita ações

- Operações de pagamentos: realiza ações operacionais (reembolsos, respostas a disputas)

- Financeiro: reconcilia, aprova pagamentos/reembolsos de alto valor, controla limites

- Risk: revisa padrões suspeitos, aplica bloqueios, aprova exceções

- Líder de equipe ou gerente: lida com escalamentos, faz overrides com justificativa

Uma separação prática de deveres é dividir permissões em três tipos: ver, atuar e aprovar.

O suporte pode ver o que precisa para ajudar o cliente, mas não pode executar reembolsos. Operações de pagamentos pode agir, mas certas ações exigem aprovação. Auditores devem ser somente leitura, com acesso a logs e relatórios, não a botões.

Defina regras de "quatro olhos" cedo, antes de construir telas. Bons candidatos incluem reembolsos de alto valor, reembolsos repetidos para o mesmo cliente, reembolsos após uma disputa ser aberta e alterações em dados bancários ou de pagamento. Mantenha o resto em passo único, caso contrário sua equipe vai contornar a ferramenta.

Caminhos de escalamento devem ser explícitos e rápidos. Por exemplo:

- Reembolso acima de um valor definido vai para aprovação da Financeira

- Terceira disputa no mês vai para revisão do Risk

- Cliente VIP ou exceção especial vai para o Líder de Equipe

Controle de acesso que seja simples de operar no dia a dia

Painéis de administração de pagamentos geralmente falham nos momentos tediosos: alguém está doente, um novo contratado começa, um gerente precisa de um relatório pontual ou um agente de suporte precisa checar uma transação rapidamente. Se seu modelo de acesso for difícil de operar, as pessoas vão contorná‑lo.

Comece por papéis, não por pessoas. Defina um conjunto reduzido de papéis que correspondam a trabalhos reais (Agente de Suporte, Operações de Pagamentos, Gerente Financeiro, Admin). Depois atribua usuários a papéis. Quando alguém muda de time, mova‑o entre papéis em vez de editar uma longa lista de permissões personalizadas.

Depois disso, acrescente permissões finas apenas onde o risco é real. Um padrão simples é separar leitura, alteração e aprovação. Muitas equipes também isolam “exportar” como uma permissão própria por ser um caminho comum de vazamento.

Para tarefas raras, use acesso elevado temporário em vez de poder permanente. Exemplo: um líder de suporte precisa de acesso para exportar por 30 minutos para atender uma solicitação de um regulador. Conceda com tempo de expiração e revogação automática.

Mudanças de acesso também precisam de um fluxo claro para não virarem um canal paralelo:

- Solicitar: declarar o papel/permissão e o motivo

- Aprovar: gerente ou dono assina (não o solicitante)

- Aplicar: conceder acesso, com início e fim se necessário

- Registrar: guardar quem aprovou, quando e o que mudou

Mascaramento de dados sensíveis sem bloquear o trabalho do suporte

Um painel de pagamentos deve tratar campos sensíveis como “nunca mostrar” por padrão. Alguns dados simplesmente não são necessários para operações, e exibi‑los só cria risco.

Segredos de pagamento como número completo do cartão (PAN) e CVV nunca devem aparecer na UI administrativa, logs ou exports. Se seu sistema armazena tokens, trate‑os como segredos também — podem ser mal utilizados se copiados para o lugar errado.

Para todo o resto, masque primeiro e revele somente quando houver um motivo claro. O suporte deve ver o que precisa para identificar o cliente e a transação, mas não o suficiente para gerar um vazamento de dados.

Uma visualização padrão prática:

- Cartão: bandeira + 4 últimos dígitos (e validade somente se realmente for necessária)

- Cliente: e-mail ou telefone parcial (por exemplo, j***@domain.com)

- Endereço: cidade/país visíveis, linhas de endereço ocultas

- IDs: mostrar IDs internas; ocultar identificadores externos do processador a menos que necessário

- Notas: evitar PII em texto livre; preferir campos estruturados

Quando alguém precisar ver mais, faça da “revelação” uma ação, não um layout de página. Exija um motivo curto, verifique permissões novamente e considere um passo extra para revelações de alto risco (reautenticação ou aprovação de supervisor). Limite o tempo da revelação para que o valor seja remascarado após um minuto.

Os exports são onde o mascaramento frequentemente falha. Se permitir exportar CSV para relatórios de reembolso, exporte campos mascarados por padrão e exija uma permissão separada para exportações sem máscara. Você não pode impedir completamente capturas de tela ou cópia, mas pode reduzir acidentes com watermark em visualizações sensíveis, limitando quem pode revelar e fazendo toda revelação e exportação serem registradas nos logs de auditoria.

Noções básicas do modelo de dados para reembolsos, disputas e chargebacks

Operações de pagamento ficam mais fáceis quando o modelo de dados é simples e consistente. O objetivo é tornar cada caso legível em um só lugar, mesmo meses depois.

Comece com um pequeno conjunto de registros centrais que você pode reutilizar entre fluxos:

- Customer (quem pagou)

- Payment (a transação original)

- Refund (dinheiro retornando, parcial ou total)

- Dispute (uma reclamação aberta pelo banco ou rede do cartão)

- Chargeback (resultado da disputa que movimenta fundos)

Adicione dois objetos de suporte que deixem o histórico claro sem enfiar tudo em um único campo: Evidence (arquivos, textos, prazos) e Notes (comentários internos, handoffs, decisões).

Statuses são onde as equipes se complicam. Mantenha um vocabulário compartilhado e reduzido entre Refund, Dispute e Chargeback para que dashboards e filtros se comportem do mesmo jeito. Estados comuns: draft, pending approval, submitted, won, lost e reversed. Se precisar de detalhe extra, adicione um campo de reason em vez de 20 status diferentes.

Cada caso deve ter uma linha do tempo que mostre o que aconteceu em ordem. Não dependa só de “last updated”. Modele uma tabela Event e escreva eventos sempre que algo importante mudar:

- created, assigned, approved ou denied

- submitted ao processador

- evidence adicionada

- prazo alterado

- status alterado

Armazene referências externas como campos de primeira classe: IDs do PSP/processador, Stripe payment ou dispute IDs e qualquer número de caso da rede. Isso acelera o suporte e facilita auditorias quando alguém perguntar: “Qual era o caso exato no processador?”

Design de workflow para reembolsos, disputas e chargebacks

Um bom workflow mantém velocidade onde é seguro e adiciona atrito onde o dinheiro pode ser perdido. Trate reembolsos, disputas e chargebacks como trilhas diferentes, mesmo que compartilhem o mesmo registro de pagamento.

Reembolsos: rápidos, mas controlados

Reembolsos geralmente começam como uma solicitação do suporte ou operações. O próximo passo é validação: conferir captura original, janela de reembolso, saldo disponível e se o cliente já tem uma disputa aberta.

Após validação, adicione uma etapa de aprovação que dependa do valor e do risco. Reembolsos pequenos podem ser autoaprovados; os maiores exigem segunda pessoa. Em seguida, envie o reembolso ao provedor de pagamento, reconcilie quando o provedor confirmar e notifique cliente e time interno.

Exemplo: um agente de suporte solicita reembolso de US$25 por pedido duplicado. O sistema identifica que está abaixo do limite de autoaprovacao, confirma que não há disputa, submete e registra o ID do provedor para conciliação.

Disputas e chargebacks: prazos em primeiro lugar

Disputas são limitadas por prazos. Projete o fluxo em torno de deadlines e evidências. Comece com intake (via webhook do provedor ou formulário de ops), depois coleta de evidências (detalhes do pedido, prova de entrega, mensagens do cliente), revisão interna e submissão. Quando o resultado chegar, atualize o status, registre notas contábeis e decida entre tentar representment, reembolsar ou encerrar.

Chargebacks são mais rígidos. Inclua etapas de representment e regras de baixas. Se o prazo estiver apertado ou a evidência fraca, roteie para decisão de write-off com códigos de razão documentados.

Guardrails que tornam workflows mais seguros:

- Limites de valor que mudam o caminho de aprovação

- Detecção de duplicatas (mesmo pagamento, mesmo valor, mesmo motivo)

- Períodos de cooldown para evitar reembolsos repetidos

- Temporizadores para prazos de disputas e chargebacks

- Portas unidirecionais após submissão, com exceções só para admins

Passo a passo: projetando a lógica do painel administrativo

Um painel administrativo de pagamentos é, na maior parte, a lógica entre cliques: quem pode fazer o quê, quando pode e o que deve ser verdadeiro antes de aceitar uma mudança.

Comece mapeando cada workflow em uma única página: reembolso, resposta a disputa, acompanhamento de chargeback. Para cada um, liste ações e pontos de decisão. Mantenha ligado a papéis reais (Suporte, Risk, Finance, Admin) para identificar lacunas como “quem pode cancelar um reembolso depois de aprovado?”

Coloque checagens de permissão em cada ação, não só nas telas. Alguém pode acessar um endpoint por bookmark antigo, fluxo de exportação ou outra ferramenta interna. A regra deve viver com a ação: approve refund, upload evidence, edit customer email, mark as paid.

Adicione validações que parem estados ruins cedo:

- Regras de elegibilidade (pedido está capturado, não voided)

- Janelas de tempo (reembolso permitido dentro de X dias)

- Campos obrigatórios (reason code, notas, arquivos de evidência)

- Limites de valor (reembolso parcial não pode exceder o valor capturado)

- Transições de estado (não é possível aprovar reembolso já enviado)

Depois, desenhe aprovações e filas. Decida quem vê o quê a seguir: Suporte cria a solicitação, Finance aprova acima do limite, Risk revisa itens sinalizados e o sistema roteia o caso para a fila correta.

Por fim, defina notificações e timers, especialmente para disputas com prazos rígidos:

- Alerta “Dispute opened” para a fila de disputas

- Lembrete diário quando falta evidência

- Escalonamento quando faltam 48 horas

- Bloqueio automático de edições após submissão

Logs de auditoria e monitoramento que você realmente use

Um painel administrativo de pagamentos vive ou morre pelo seu rastro de auditoria. Quando algo dá errado, você precisa de respostas em minutos, não de um debate sobre o que provavelmente aconteceu.

Trate o log de auditoria como um recurso de produto, não apenas uma ferramenta de debug. Toda ação sensível deve criar um evento append-only que não possa ser editado ou excluído pela UI administrativa. Se alguém precisar corrigir um erro, faça isso com uma nova ação que referencie a anterior.

No mínimo, capture estes campos para cada evento:

- Quem: user ID, papel e info de impersonation (se usada)

- O quê: nome da ação e objeto afetado (refund, dispute case, payout)

- Quando/onde: timestamp, endereço IP, device/session ID

- Antes/depois: campos-chave que mudaram (amount, status, owner)

- Por quê: nota de motivo obrigatória para ações de alto risco

O monitoramento deve focar sinais que indicam risco real, não ruído. Escolha alguns alertas que você realmente responderá, direcione‑os ao canal certo e revise semanalmente para ajustar thresholds.

Gatilhos úteis para começar:

- Reembolsos acima de um valor definido ou fora do horário normal

- Reversões repetidas no mesmo pagamento ou cliente

- Várias falhas de checagem de permissão pelo mesmo usuário

- Exportações em massa de dados relacionados a pagamento

- Disputas próximas do prazo sem ação recente

Adicione relatórios operacionais simples que suportem o trabalho diário: aprovações pendentes, filas envelhecidas (reembolsos/disputas/chargebacks) e prazos perdidos.

Erros comuns e armadilhas para evitar

A maioria dos problemas em ferramentas de pagamento não vem de hackers. Vem de pequenos atalhos que se acumulam até que um reembolso ou disputa dá errado e ninguém consegue explicar claramente o que aconteceu.

Uma armadilha é acesso “temporário” que nunca é removido. Alguém cobre um plantão, recebe permissões elevadas e meses depois ainda as tem. Corrija isso com acesso com expiração e um cronograma simples de revisão.

Outro erro comum é confiar em esconder elementos da UI em vez de checar permissões de verdade. Se o backend aceita uma ação, esconder um botão não é segurança. Aplique permissões em toda operação de escrita no servidor, não só no layout da página.

Editar fatos centrais do pagamento também é arriscado. Trabalhos de suporte às vezes precisam corrigir, mas alterar valores, moedas, IDs de cliente ou referências do processador sem rastro cria problemas contábeis e legais. Torne esses campos imutáveis após a captura e use registros de ajuste explícitos quando algo precisar mudar.

Armadilhas recorrentes:

- Papéis muito amplos (“Ops Admin” faz tudo) em vez de papéis baseados em tarefas

- Modelo de status inconsistente, levando pessoas a depender de notas de texto livre e mensagens em chat

- Prazos de disputa rastreados na agenda de alguém em vez de uma fila com timers

- Reembolsos manuais sem segunda aprovação para valores altos

- Ações que não geram eventos de auditoria (quem, o quê, quando, antes/depois)

Exemplo: um agente marca um caso como “resolvido” para limpar a lista, mas a disputa no processador ainda está em “needs evidence”. Sem status internos separados dos do processador, o prazo pode passar silenciosamente.

Checklist rápido antes de lançar

Antes de colocar um painel administrativo de pagamentos em uso diário, faça uma verificação final voltada ao que as pessoas realmente farão sob pressão. O objetivo não é segurança perfeita no papel. É menos cliques errados, menos surpresas e responsabilidade mais clara.

Comece pelos papéis. Garanta que cada permissão mapeie para uma necessidade real de trabalho, não um título que fez sentido meses atrás. Reveja papéis trimestralmente e inclua casos de borda (novo nível de suporte, acesso de contratados, cobertura temporária).

Masque dados sensíveis por padrão. Se alguém precisar revelar, exija um motivo que será salvo (por exemplo, “verificar últimos 4 dígitos para retorno de chamada do cliente”). Mantenha revelações de curta duração e deixe óbvio na tela quando os dados estão desmascarados para evitar que capturas de tela virem vazamentos.

Uma checagem de sanidade curta antes do lançamento:

- Papéis revisados trimestralmente e atrelados a necessidades reais do trabalho

- Campos sensíveis mascarados por padrão; revelação exige motivo

- Cada reembolso, disputa ou chargeback cria um evento de auditoria

- Aprovação exigida acima de um valor definido e para padrões de risco (reembolsos repetidos, velocidade incomum, novo recebedor)

- Filas, prazos e resultados visíveis em uma única tela

Teste permissões como usuário, não como admin. Escreva casos de teste simples para cada papel cobrindo “pode ver” e “pode agir”. Exemplo: um agente de suporte pode ver uma disputa e adicionar notas, mas não pode enviar evidência ou emitir um reembolso de alto valor.

Cenário exemplo: pedido de reembolso que vira disputa

Um cliente escreve pedindo reembolso de uma renovação de assinatura de US$79 que diz não ter esperado. Um bom painel de pagamentos torna isso entediante e repetível, não um momento de heroísmo.

Suporte (Tier 1) abre um caso e busca por e‑mail. Ele vê o status do pedido, carimbos de tempo e a impressão do pagamento, mas dados de cartão estão mascarados (bandeira + últimos 4). Suporte também vê se o pagamento já foi reembolsado e se há disputa, mas não os dados completos de cobrança.

Operações (Payments) pega o caso a seguir. Eles veem mais: ID da transação do processador, códigos AVS/CVV e regras de elegibilidade para reembolso. Ainda não veem números completos do cartão. Operações emite um reembolso e marca o caso como “Reembolsado - período de espera”, adicionando nota: “Refunded in processor, expected to settle in 3-5 business days.”

Duas semanas depois, chega uma disputa para a mesma transação. O caso reabre automaticamente e volta para Operações com status “Dispute received”. Um líder de equipe revisa a linha do tempo e aprova o envio de evidência porque agora há risco financeiro e de conformidade.

A passagem de bastão fica limpa porque:

- Cada etapa adiciona uma nota curta e atribui o próximo dono

- Logs de auditoria capturam quem viu, alterou, aprovou e exportou qualquer coisa

- O pacote de disputa puxa só o necessário (recibo, texto de política, histórico de suporte)

Resultado final: a disputa é resolvida a favor do cliente porque o reembolso foi contabilizado depois que a disputa foi aberta. Operações concilia como “refund + dispute loss”, atualiza campos do livro-razão e o Suporte envia uma mensagem simples confirmando o prazo do reembolso e que nenhuma ação adicional é necessária.

Próximos passos: transformar o design em uma ferramenta interna funcional

Escreva suas regras em linguagem simples primeiro e então transforme em algo que possa ser construído e revisado. Uma matriz compacta de papéis-para-ações mantém você honesto e facilita aprovações.

Um formato enxuto que cabe em uma página:

- Papéis (suporte, operações de pagamentos, financeiro, admin)

- Ações (ver, reembolsar, reembolso parcial, upload de evidência, write-off)

- Limites (valores, tetos diários, gatilhos de alto risco)

- Aprovações (quem deve aprovar e em que ordem)

- Exceções (acesso break-glass e quando é permitido)

Protótipo as telas em torno de como o trabalho chega e é resolvido. Filas e linhas do tempo geralmente vencem tabelas cruas. Por exemplo, uma fila de reembolso com filtros (pending approval, waiting on customer, blocked) mais uma página de caso com linha do tempo de eventos (request, approval, payout, reversal) ajuda a equipe a agir rápido sem expor dados extras.

Construa um fluxo completo antes de adicionar outros. Reembolsos são um bom primeiro alvo porque tocam a maioria das peças móveis: checagens de papéis, dados mascarados, aprovações, notas e trilha de auditoria. Quando reembolsos estiverem sólidos, expanda os mesmos padrões para disputas e chargebacks.

Se quiser construir sem muita programação, uma plataforma no-code como AppMaster (appmaster.io) pode ser um ajuste prático para esse tipo de ferramenta interna: você pode modelar um banco PostgreSQL, definir papéis e impor fluxos de aprovação como processos de negócio visuais, então gerar apps web e móveis prontos para produção.

Mantenha a primeira versão enxuta: uma fila, uma página de caso com linha do tempo e um botão de ação seguro que imponha aprovações. Quando isso funcionar sob pressão, adicione telas “bons de ter” sem refazer a lógica central.

FAQ

Trate-o como de alto risco porque pode mover dinheiro e expor dados sensíveis. Comece com o princípio de menor privilégio por papel, adicione passos de aprovação para ações de alto impacto e faça com que cada ação crítica seja auditável para que você possa ver rapidamente o que aconteceu e por quê.

Divida permissões em ver, atuar e aprovar. O suporte pode ver o contexto e criar solicitações, a equipe de pagamentos executa ações de baixo risco, e a financeira ou risk aprova ações de alto valor ou suspeitas — assim uma pessoa não inicia e finaliza a mesma mudança arriscada.

Padronize papéis pequenos baseados em funções reais e atribua pessoas a papéis em vez de conjuntos de permissões personalizados. Adicione permissões finas apenas para ações realmente arriscadas (reembolsos, exportações, alteração de dados de pagamento) e use acesso elevado temporário para casos raros.

Não basta ocultar botões; aplique as verificações de permissão na própria ação (server-side) para toda operação que escreva dados. Isso evita que alguém acesse um endpoint antigo, fluxo com bookmark ou outra ferramenta que pule as checagens da interface.

Nunca mostre números completos de cartão nem CVV, e evite expor segredos ou tokens na UI, logs ou exportações. Masque campos sensíveis por padrão e permita uma “revelação” temporária apenas quando necessária, exigindo motivo e registrando no log de auditoria.

Faça da “revelação” uma ação deliberada, não a visualização padrão. Exija permissão adequada, capture um motivo curto, remasque automaticamente após um tempo curto e registre a revelação nos logs de auditoria para que o acesso sensível seja visível e passível de revisão.

Use um modelo consistente e simples com registros separados para Payment, Refund, Dispute e Chargeback, além de Notes e uma linha do tempo de Events. Manter o histórico como eventos append-only faz os casos legíveis meses depois e evita perder contexto em campos de texto livre.

Mantenha reembolsos rápidos para casos de baixo risco e mais rígidos quando o valor ou o padrão for incomum. Valide primeiro (eligibilidade, janelas de tempo, duplicatas), depois roteie para aprovações por valor ou risco, e bloqueie/ limite edições depois do envio.

Registre quem fez, o que foi mudado, quando e de onde, quais eram os valores antes/depois e por quê, para ações de alto risco. Torne o log append-only na UI administrativa para que correções sejam feitas com novos eventos em vez de editar entradas anteriores.

Use acesso elevado com expiração e revisões periódicas para que permissões “temporárias” não fiquem permanentes. Evite editar fatos centrais do pagamento após a captura; faça ajustes com registros explícitos para preservar a trilha contábil e facilitar investigações.