Exportação de código-fonte vs implantação gerenciada em nuvem: um checklist

Use este checklist de exportação de código-fonte vs implantação em nuvem gerenciada para decidir entre self-hosting e runtime gerenciado com base em compliance, habilidades e atualizações.

A decisão que você está realmente tomando

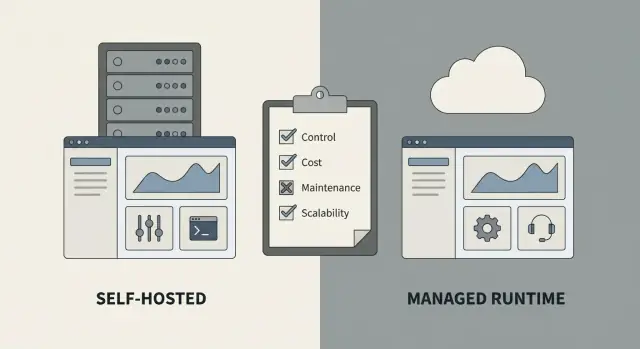

Escolher entre exportação de código-fonte e implantação em nuvem gerenciada não é só sobre onde seu app roda. É sobre quem assume o trabalho diário de mantê-lo saudável.

Em um runtime gerenciado, a plataforma hospeda a aplicação para você. Você faz o deploy, e o provedor cuida de grande parte do trabalho subjacente: manter o runtime, monitoramento básico e o ambiente de que seu app precisa.

Com exportação de código-fonte e self-hosting, você pega o código gerado e roda na sua própria infraestrutura (ou dentro da conta de nuvem da sua empresa). Você ganha controle sobre servidores, redes e políticas, e também assume o trabalho que vem com esse controle.

Essa escolha impacta três coisas de imediato: velocidade (com que rapidez você entrega), risco (o que pode quebrar e quem conserta) e custo (não só faturas de hospedagem, mas tempo da equipe).

Na prática, as maiores diferenças aparecem em propriedade da infraestrutura, monitoramento e backups, resposta a incidentes, fluxo de atualização (um clique vs processo de release estilo DevOps), controle de acesso a logs e bancos, e como você gera evidência de conformidade.

Se você usa uma plataforma como AppMaster, a diferença é muito prática: o app pode ser regenerado quando os requisitos mudam. Em uma configuração gerenciada, o lado do runtime é em grande parte tratado para você. Em self-hosting, você decide como regeneração, testes e rollout acontecem no seu ambiente.

Não há uma resposta única certa. Uma startup que precisa entregar rápido pode optar por hospedagem gerenciada para reduzir trabalho de ops. Uma equipe regulada pode exportar código para cumprir controles rígidos. A melhor escolha é a que bate com suas restrições e sua capacidade de operar o sistema toda semana, não só no lançamento.

Comece pelas restrições, não pelas preferências

A forma mais rápida de decidir é começar pelo que você não pode comprometer. Preferências mudam. Restrições normalmente não.

Anote os controles que você precisa manter. Muitas vezes vêm de contratos com clientes, reguladores ou da sua tolerância a risco. Se algum desses itens for realmente inegociável, normalmente apontam para exportar e self-hosting.

Restrições comuns de “preciso controlar” incluem onde os dados residem (país, região ou uma conta de nuvem específica), quem detém chaves de criptografia e como elas são rotacionadas, limites de rede (subnets privadas, VPNs, allowlists), acesso e retenção de logs (auditoria, SIEM, armazenamento imutável) e requisitos de aprovação de mudanças (revisões, assinaturas, evidências).

Depois seja honesto sobre o que você aceita terceirizar. Muitas equipes não precisam possuir cada detalhe operacional, e runtimes gerenciados podem remover muito trabalho contínuo, como monitoramento de uptime, resposta básica a incidentes, patching de SO e dependências, backups e testes rotineiros de restauração, além de lidar com picos de tráfego.

Uma pergunta resolve muitos debates: quem assume incidentes às 2h da manhã? Se sua equipe não consegue cobrir suporte fora do horário, self-hosting vira rapidamente fonte de estresse. Se você optar por self-hosting, nomeie um responsável, defina escalonamento e determine o que significa “serviço restaurado”.

Exemplo: uma pequena equipe de ops está construindo um portal interno. Eles querem “controle total”, mas não conseguem se comprometer com patching e on-call. A menos que uma regra de compliance force self-hosting, hospedagem gerenciada costuma ser a escolha mais segura baseada em restrições. Com AppMaster, você pode manter a opção aberta: deployar em nuvem gerenciada agora e exportar código-fonte depois se um cliente ou auditor exigir.

Questões de compliance e segurança para perguntar primeiro

Se seu app lida com dados regulados ou sensíveis, comece por aqui. Necessidades de compliance frequentemente decidem a escolha exportar vs gerenciado porque estabelecem regras rígidas sobre onde os dados podem ficar e que evidência é exigida.

Seja claro sobre quais dados você armazena e quais regras se aplicam. “E-mails de clientes” e “dados de saúde” disparam requisitos bem diferentes. Também decida por quanto tempo deve reter registros e quem pode apagá-los. Regras de retenção afetam configurações de banco, backups e até o desenho de telas administrativas.

As quatro áreas que normalmente decidem

Essas perguntas ajudam a revelar inegociáveis antes de comparar plataformas:

- Regulação: você trata dados de pagamento, dados de saúde, dados de crianças ou dados governamentais? Precisa de políticas formais para acesso e gestão de mudanças?

- Residência: os dados devem ficar em um país ou conta de nuvem específica? Precisa controlar região, rede exata e chaves de criptografia?

- Identidade: você exige SSO com seu provedor de identidade, MFA para todo usuário e controle de acesso por função até ações específicas?

- Evidência: consegue produzir trilhas de auditoria mostrando quem fez o que e quando, além de logs para revisão de segurança e resposta a incidentes?

Se você não consegue responder com confiança sobre evidência, pause. Muitas equipes só descobrem essa lacuna quando um auditor pede prova de acessos, mudanças e deleções.

Logs e prova também fazem parte da segurança

Segurança não é só prevenção. É também ser capaz de provar o que aconteceu.

Decida quais logs são necessários (tentativas de login, mudanças de permissão, exportações de dados, ações administrativas) e onde eles devem ser guardados. Algumas organizações exigem que logs sejam imutáveis e retidos por um período fixo.

Exemplo: uma ferramenta interna de RH pode armazenar registros de funcionários. Se a empresa exige SSO, papéis de acesso rígidos e auditoria anual, você pode preferir self-hosting após exportar o código para que o time de segurança gerencie controles de rede e retenção de logs. Se suas necessidades forem mais leves, um runtime gerenciado reduz o esforço e ainda oferece controles comuns como autenticação e regras de acesso.

Habilidades da equipe e capacidade operacional

A parte mais difícil dessa decisão não é tecnológica. É saber se sua equipe consegue rodar o app com segurança todo dia, incluindo noites, fins de semana e férias.

Comece sendo realista sobre o que “operação 24/7” significa para vocês. Se o app atende clientes, pagamentos ou trabalho interno crítico, downtime vira um problema de pessoas: alguém precisa notar, responder e consertar.

Self-hosting normalmente exige pelo menos uma base de conhecimento em operações cloud (servidores, redes, firewalls, load balancers), operações de banco de dados (backups, restores, upgrades, performance), operações de segurança (gerenciamento de segredos, controle de acesso, resposta a incidentes), trabalho de confiabilidade (monitoramento, alertas, logs, planejamento de capacidade) e um responsável on-call.

Depois, liste as tarefas “pequenas mas constantes” que se acumulam: patches de SO e dependências, certificados TLS, rotação de segredos e logging de auditoria. Se isso parece simples, imagine fazer durante um outage em produção.

Runtimes gerenciados reduzem essa carga, mas não eliminam totalmente a propriedade. Ainda há alguém para gerenciar ambientes, revisar mudanças e decidir quando liberar. Plataformas como AppMaster podem facilitar atualizações porque a aplicação pode ser regenerada e redeployada quando os requisitos mudam, mas o trabalho operacional não desaparece se você self-hostear o código exportado.

Finalmente, fique atento ao risco de pessoa-chave. Se uma pessoa conhece todos os passos de deploy, recuperação de banco e onde moram os segredos, você não tem uma equipe — tem um ponto único de falha.

Pergunte antes de se comprometer:

- Se nosso engenheiro principal ficar fora por uma semana, quem pode deployar e fazer rollback?

- Temos backups testados e um runbook escrito de restauração?

- Quem recebe alertas e qual é a expectativa de tempo de resposta?

- Conseguimos cumprir nossa agenda de patches sem atrasos?

- Estamos dispostos a manter uma rotação de on-call?

Fluxo de atualização e gestão de releases

O fluxo de releases é onde essa escolha vira realidade. A melhor opção geralmente é a que permite entregar mudanças com segurança e corrigir problemas rápido, sem transformar cada release em um mini-projeto.

Seja honesto sobre a frequência de releases. Se você espera melhorias semanais e hotfixes no mesmo dia, precisa de um caminho que torne publicação e rollback rotineiros. Runtimes gerenciados costumam simplificar porque a superfície de deploy é menor. Se você exporta e self-host, ainda pode manter rapidez, mas somente se já tiver um processo forte e alguém que execute sob pressão.

Aprovações, rollbacks e quem aperta o botão

Escreva como as implantações serão aprovadas e o que acontece quando algo quebra. Uma política simples que é seguida vale mais que uma perfeita que ninguém cumpre.

- Quem pode deployar em produção (uma pessoa, um time ou pipeline automatizado)

- O que significa “pronto” (testes passados, aprovação de stakeholders, ticket de mudança)

- Como funciona o rollback (build anterior, mudanças no banco, feature flags)

- Tempo alvo para restaurar serviço após um release ruim

- Onde notas de release e decisões são registradas

Se você self-hostear código exportado, garanta que rollbacks incluam mudanças de dados. Voltar o código é fácil; reverter uma mudança incompatível no banco não é.

Trate mudanças de configuração diferente de mudanças de código

Muitas “releases de emergência” são, na verdade, atualizações de configuração: chaves de API, strings de conexão, configurações de email/SMS ou ajustes de pagamento como Stripe. Separe isso do código para que possa alterar sem rebuildar e redeployar tudo.

Independente de onde o app roda, defina um lugar único para configuração (e quem pode editá-la), como segredos são armazenados e rotacionados, e como você audita mudanças (quem mudou o quê e quando).

Mantenha dev, staging e prod consistentes. Pequenas diferenças nas configurações de ambiente podem causar problemas que só aparecem em produção. Se usar uma plataforma como AppMaster, decida como vai espelhar variáveis de ambiente e integrações externas entre ambientes antes do primeiro release.

Exemplo: um portal de suporte precisa de conserto no login no mesmo dia. Com hospedagem gerenciada, você pode enviar o fix e rollbackar rapidamente se necessário. Com self-hosting, o mesmo é possível, mas apenas se passos de build, deploy e rollback já estiverem roteirizados e testados.

Custos, escalabilidade e trade-offs de suporte

Dinheiro é só metade da história. O custo real frequentemente aparece como tempo: quem responde quando algo quebra às 2h e quão rápido você consegue recuperar.

Self-hosting pode parecer mais barato no papel porque faturas de infra são visíveis e fáceis de comparar. Mas você também assume responsabilidade. Hospedagem gerenciada pode custar mais por mês, mas poupa muitas horas de trabalho porque patching, confiabilidade básica e operações rotineiras são tratados para você.

Times costumam esquecer estes itens de custo:

- Monitoramento e alertas (dashboards, logs, setup de on-call)

- Backups e restores (testar restaurações, não apenas tirar backups)

- Resposta a incidentes (triagem, hotfixes, postmortems)

- Manutenção de segurança (atualizações de SO, scanning de dependências, rotação de segredos)

- Evidência de compliance (relatórios, registros de mudança, revisões de acesso)

Escalar é parecido. Se sua carga é previsível, self-hosting pode ser eficiente e econômico. Se espera picos (campanha de marketing, sazonalidade, ou “todo mundo entra às 9:00”), ambientes gerenciados normalmente lidam com surpresas com menos planejamento. Ao self-hostear, você precisa projetar para picos, testar e pagar por capacidade ou aceitar risco.

Suporte e contratos importam mais quando o app vira crítico para o negócio. Pergunte o que precisa prometer internamente ou a clientes: metas de uptime, tempos de resposta e propriedade clara. Em um setup gerenciado (por exemplo, deploy em AppMaster Cloud ou um grande provedor de nuvem), você pode ter limites mais claros sobre responsabilidade por problemas de infraestrutura. Com self-hosting, a propriedade é mais simples no papel (é sua), mas a carga de prova e o trabalho também passam a ser seus.

Uma regra útil: se downtime custa mais que a taxa do serviço gerenciado, você não está apenas comprando servidores. Está comprando tranquilidade.

Passo a passo: como escolher em menos de uma hora

Trate isso como um workshop rápido. Você está decidindo quem assume operações diárias.

Fluxo de decisão em 60 minutos

- Escreva seus “must-haves” (10 minutos). Limite-se a 10 itens: localização de dados, logs de auditoria, SSO, meta de uptime, regras de backup, necessidades de criptografia e prazos rígidos.

- Pontue ambas as opções (15 minutos). Dê 1–5 em quatro categorias: compliance/segurança, habilidades da equipe/capacidade, velocidade para entregar e custo total (incluindo tempo on-call).

- Nomeie os maiores riscos (10 minutos). Para cada opção, escreva as 3 principais formas de falha (por exemplo: “ninguém consegue patchar servidores rápido” ou “runtime gerenciado não atende uma regra de residência”) e uma mitigação prática.

- Rode um piloto pequeno (15 minutos agora, 2–4 semanas em tempo real). Escolha um fluxo real e envie uma versão fina. Meça tempo até o release, como incidentes foram tratados e como updates são deployados.

- Escolha um padrão e marque uma revisão (10 minutos). Defina o que será usado por padrão e escreva quando revisar (nova exigência de compliance, crescimento de tráfego ou nova contratação).

Um atalho de pontuação que mantém honestidade: se você não consegue descrever claramente seu plano de patching, monitoramento, backups e rollback, self-hosting provavelmente é algo para depois, não para o dia 1.

Exemplo: uma pequena equipe de ops constrói uma ferramenta interna e pode começar em hospedagem gerenciada para entregar atualizações semanais com segurança. Se uma auditoria exigir controle total de fronteiras de rede, eles podem exportar e self-hostear quando tiverem donos claros para updates, resposta a incidentes e aprovações de mudança.

Se está construindo com uma plataforma no-code como AppMaster, acrescente um check no piloto: como as exportações se encaixam no seu processo de releases (quem constrói, quem deploya e quão rápido é regenerar e enviar mudanças).

Erros comuns que forçam mudanças dolorosas depois

O maior arrependimento é tratar o deployment como preferência em vez de modelo operacional. Equipes escolhem o que parece familiar e só descobrem o trabalho oculto quando usuários começam a depender do app.

Um erro comum é assumir que self-hosting é automaticamente mais barato. Faturas de nuvem são fáceis de ver, mas o trabalho humano não é: patchar servidores, rotacionar segredos, vigiar logs, responder incidentes e preencher questionários de segurança. Se sua equipe precisa parar de trabalhar no produto para manter o sistema funcionando, “mais barato” vira caro rápido.

O erro oposto também acontece: escolher runtime gerenciado e mais tarde precisar de controle profundo de infraestrutura (regras de rede customizadas, provedores de identidade especiais, agentes de monitoramento incomuns ou regras rígidas de residência). Se esses requisitos são prováveis, valide cedo ou planeje exportação e self-hosting desde o início.

Backups e disaster recovery são onde muitos projetos self-hosted fracassam silenciosamente. Backups que nunca são restaurados são só esperança. Agende testes de restore e documente quem faz o quê quando algo quebra.

Problemas de fluxo de release também causam outages. Equipes deployam sem changelog claro, sem plano de rollback ou com hotfixes não rastreados. Seja gerenciado ou self-hosted, você precisa de uma rotina simples de releases que as pessoas sigam mesmo em semanas ocupadas.

Problemas que mais frequentemente forçam uma troca posterior:

- Não estimar o trabalho operacional real (on-call, patching, monitoramento)

- Falta de plano para backups, restores e testes de DR

- Sem caminho de rollback para releases ruins e sem changelog escrito

- Subestimar gestão de acesso, offboarding e trilhas de auditoria

- Escolher hospedagem gerenciada quando já é necessário controle profundo de infra

Exemplo: uma equipe lança um portal interno rapidamente, um contratado sai e ainda tem acesso ao painel admin porque o offboarding nunca foi formalizado. Essa única falha pode virar um incidente de compliance.

Se constrói com AppMaster, decida cedo quem possui operações de runtime e documente tarefas do dia 2 (revisões de acesso, testes de backup, passos de release) antes dos primeiros usuários reais chegarem.

Checklist rápido de decisão

Marque cada linha com Sim, Não ou Não sei. Se tiver mais de duas respostas “Não sei”, preencha as lacunas antes de se comprometer.

Compliance e risco

- Sabe exatamente onde os dados devem ficar (país ou região) e pode provar com logs, relatórios ou trilhas auditáveis?

- Consegue produzir evidência de acessos, mudanças e incidentes sob demanda (quem fez o quê, quando e por quê)?

- Tem um plano claro para segredos e controle de acesso (quem vê chaves, como rotacionam e o que acontece quando alguém sai)?

Se a maioria disso for requisito rígido e você já opera infraestrutura compatível, exportar e self-hosting costuma se encaixar. Se você precisa de boa segurança sem prova pesada, hospedagem gerenciada é mais simples.

Operações e atualizações

- Existe um responsável nomeado por patches de segurança, resposta a incidentes e decisões on-call, inclusive finais de semana?

- O processo de release está documentado, incluindo aprovações, plano de rollback e como verificar a correção após rollback?

- Backups estão definidos (o quê, frequência, onde) e vocês já testaram uma restauração real, não só “temos snapshots”?

Self-hosting funciona bem somente quando essas respostas são sólidas. Implantação gerenciada é melhor quando você quer que a plataforma cuide do trabalho operacional contínuo.

Preparar-se para o futuro

Decida como migraria depois, se precisar.

- Consegue explicar em uma página como migraria para outra nuvem ou de volta on-prem, incluindo movimentação de banco de dados e corte de DNS?

- Sabe qual monitoramento precisa (uptime, erros, performance) e quem receberá alertas?

Exemplo: se construir uma ferramenta interna em AppMaster e esperar auditorias no ano seguinte, talvez exporte e rode no ambiente controlado da empresa. Se o risco principal é releases lentos, hospedagem gerenciada com rollback claro pode ser a opção mais segura.

Exemplo: ferramenta interna com preocupações de compliance

Uma pequena equipe de operações quer um painel administrativo interno: buscar clientes, resetar senhas, reembolsar pagamentos e ver histórico de auditoria. Podem montar a UI e a lógica rapidamente em uma ferramenta no-code como AppMaster, mas ainda precisam decidir entre exportar e self-hosting ou usar runtime gerenciado.

As restrições são claras. Dados de clientes são sensíveis e há uma revisão de compliance que exige residência clara, controle de acesso e trilhas de auditoria. Ao mesmo tempo, têm ops limitados. Ninguém quer ficar on-call para tuning de banco, patching de servidores ou alertas às 2h.

Eles seguem a checklist e chegam a uma divisão prática:

- Se compliance permitir runtime gerenciado em uma região aprovada e for possível atender logging e requisitos de acesso, começam com deployment gerenciado para reduzir carga operacional.

- Se o revisor exigir networking privado, conta de nuvem específica ou controle mais rígido sobre chaves, exportam e self-hostam na AWS/Azure/GCP da empresa.

Nesse caso, o responsável de compliance exige produção na conta cloud da empresa com acesso privado ao banco e políticas IAM estritas. Então eles exportam código para produção, mas mantêm um plano de contingência: usar runtime gerenciado para staging para testar mudanças sem esperar pela infraestrutura interna.

Para evitar caos depois, documentam quatro coisas desde o dia zero: região alvo e stores de dados, logs e eventos de auditoria necessários, passos de release (quem aprova, quem deploya, regras de rollback) e o que é configuração vs código. Também mantêm um inventário de integrações (Stripe, email/SMS, Telegram) e onde os segredos vivem, para que uma migração futura seja controlada, não uma reconstrução.

Próximos passos: faça a escolha valer

Uma decisão de deployment só ajuda se for repetível sob pressão. Antes de construir mais features, escreva a decisão em uma página: o que você escolheu, por quê, o que não está fazendo e o que faria reconsiderar.

Seja prático: seus 3 principais motivos (por exemplo, compliance, capacidade de ops existente ou velocidade de atualização) e seus 3 maiores riscos (por exemplo, carga on-call, patches mais lentos ou limites do fornecedor). Essa página serve como critério quebra-empate quando opiniões mudarem.

Em seguida, crie um runbook curto que um novo colega consiga seguir sem adivinhar:

- Como fazer deploy (quem aciona, onde roda, quanto tempo leva)

- Como fazer rollback (qual comando ou botão, e o que significa “bom”)

- Como restaurar (onde ficam os backups, como testar um restore)

- Quais alertas importam (uptime, erros, espaço do banco, certificados)

- Onde ficam as notas de release (o que mudou, quando e quem aprovou)

Marque uma data de revisão após seu primeiro ciclo real de releases. Um bom momento é 2–4 semanas depois que usuários começam a depender do app. Pergunte: atualizações pareceram seguras, incidentes foram tratados bem e a equipe passou mais tempo entregando ou apenas mantendo a operação?

Se usar AppMaster, faça uma comparação direta entre exportar para self-hosting e deployar em runtime gerenciado usando a mesma checklist, especialmente sobre evidência de compliance, quem cuida de patching e quão rápido precisa entregar. Se quiser pilotar ambos os caminhos rapidamente, AppMaster (appmaster.io) foi projetado para permitir construir um app completo e então escolher entre implantação gerenciada ou exportação de código com base nas suas restrições operacionais.

Por fim, rode um pequeno piloto de ponta a ponta: construa um app simples, deploye, faça um rollback e restaure de backup. Se isso for doloroso, sua escolha de deployment provavelmente precisa de ajuste.

FAQ

O deployment gerenciado na nuvem costuma ser a melhor opção padrão quando você quer lançar rápido e não tem tempo dedicado para patching, monitoramento e on-call. Reduz o número de responsabilidades operacionais que você precisa manter, o que normalmente diminui o risco operacional nos primeiros meses.

Self-hosting significa que você assume o runtime e o trabalho ao redor dele: servidores, redes, atualizações de segurança, monitoramento, backups, restaurações e resposta a incidentes. A implantação gerenciada transfere grande parte desse trabalho diário de infraestrutura para o provedor, enquanto você ainda mantém responsabilidade pelo comportamento do app e pelas decisões de release.

Quando você precisa controlar a residência dos dados em um país específico ou em uma conta de nuvem específica, gerenciar suas próprias chaves de criptografia, impor regras de rede privada ou atender exigências rigorosas de evidência de auditoria, exportar e self-hosting costuma ser a opção mais segura. Se essas restrições forem inegociáveis, comece por aí e planeje a propriedade operacional desde o início.

Comece listando exatamente quais eventos você precisa capturar: logins, mudanças de permissões, ações de admin, exportações de dados e deleções. Depois defina retenção, quem pode acessar os logs e se eles precisam ser imutáveis — esses detalhes impactam armazenamento, controles de acesso e como você responde a auditorias.

O teste mais simples é nomear quem responde a um incidente às 2h da manhã e como o serviço é restaurado. Se sua equipe não consegue cobrir alertas, patching e recuperação de banco de dados de forma confiável, a implantação gerenciada geralmente é a escolha mais saudável até vocês terem uma propriedade clara e um runbook.

Implantações gerenciadas tendem a tornar releases e rollbacks mais rotineiros porque existe menos infraestrutura a coordenar. Self-hosting pode ser igualmente rápido, mas somente se você já tiver um processo de build, deploy e rollback confiável — scriptado, testado e repetível mesmo sob pressão.

Trate configuração separada do código para que seja possível alterar chaves e parâmetros sem reconstruir tudo. Defina uma fonte única de verdade para variáveis de ambiente e segredos, restrinja quem pode editá-los e mantenha dev, staging e produção alinhados para evitar surpresas “funciona no staging”.

A hospedagem gerenciada pode custar mais em taxas mensais, mas frequentemente economiza tempo de equipe com patching, monitoramento, backups e resposta a incidentes. O self-hosting pode parecer mais barato no papel, mas o custo oculto é trabalho humano e o risco de recuperação lenta quando algo quebra.

Backups que nunca são restaurados não são um plano. Agende testes de restauração e escreva um runbook curto de recuperação. Além disso, defina regras de rollback que incluam mudanças no banco de dados: voltar código é simples; reverter dados incompatíveis nem sempre é.

Faça um piloto pequeno e cronometre quanto tempo leva para deployar, rollbackar e restaurar de backup uma vez. Com AppMaster, você pode construir o app com ferramentas no-code e manter flexibilidade: implantar primeiro em runtime gerenciado e depois exportar o código-fonte se novas exigências de compliance exigirem self-hosting.