Assinaturas Stripe sem código: erros que vazam receita

Assinaturas Stripe sem código: evite vazamento de receita corrigindo tratamento de webhooks, lógica de trial, casos de prorrata e retentativas de pagamento com um checklist de QA.

Onde o vazamento de receita em assinaturas costuma começar

O vazamento de receita em assinaturas raramente é dramático. Ele aparece como pequenos erros repetidos: clientes mantendo acesso quando não deveriam, upgrades que não cobram o valor completo ou créditos aplicados duas vezes. Um caso limite ruim pode se repetir discretamente por semanas, especialmente conforme as assinaturas escalam.

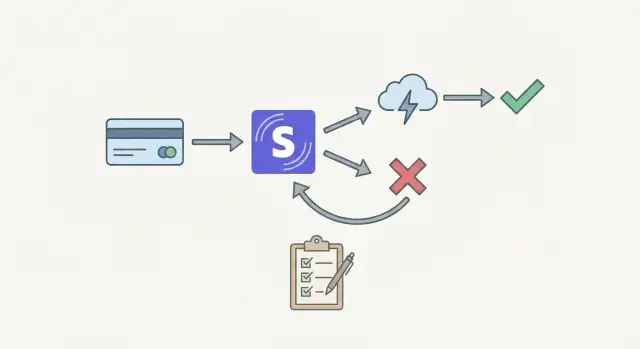

Mesmo se você está criando assinaturas Stripe sem código, a cobrança ainda tem lógica. Stripe é o motor de cobrança, mas seu app decide o que significa “ativo”, quando desbloquear recursos e como reagir a renovações e falhas de pagamento. Ferramentas no-code removem muito trabalho, mas não conseguem adivinhar suas regras.

A maioria dos vazamentos começa em quatro lugares:

- Webhooks não tratados corretamente (eventos perdidos, duplicados, ordem errada)

- Trials que não terminam como você espera (acesso de trial continua após cancelamento ou não pagamento)

- Prorrata durante mudanças de plano (upgrades e downgrades cobrando de menos ou criando créditos-surpresa)

- Pagamentos falhados e retentativas (acesso permanece durante dunning ou é cortado cedo demais)

Um padrão comum é “funciona no teste do caminho feliz”. Você assina, recebe acesso, a primeira fatura é paga. Então a vida real acontece: um cartão falha, um cliente faz upgrade no meio do ciclo, alguém cancela durante o trial ou Stripe retenta um pagamento durante a madrugada. Se seu app verifica apenas um campo (ou só escuta um evento), ele pode conceder tempo gratuito ou gerar créditos duplos por acidente.

Se você usa uma plataforma como AppMaster, é fácil montar telas e fluxos rapidamente. O risco é assumir que o fluxo padrão equivale a uma política de cobrança correta. Você ainda precisa definir suas regras de acesso e verificar que seu backend reage aos eventos Stripe de forma consistente.

Decida qual é a fonte de verdade para acesso

Se você está executando assinaturas Stripe sem código, uma decisão evita muitos vazamentos depois: que sistema decide se um usuário tem acesso neste exato momento.

Há duas opções comuns:

- Stripe é a fonte de verdade: você consulta o estado da assinatura no Stripe sempre que precisa decidir o acesso.

- Seu banco de dados é a fonte de verdade: você armazena um estado de acesso e o atualiza quando eventos de cobrança acontecem.

A segunda opção costuma ser mais rápida para o app e mais fácil de manter consistente entre web e mobile, mas só se você a atualizar de forma confiável.

Uma abordagem prática para muitos produtos é: Stripe é a fonte de verdade para cobrança; seu banco de dados é a fonte de verdade para acesso. Seu banco de dados não deve ser editado manualmente nem por botões de UI como “marcar como pago”. Deve ser derivado de eventos do Stripe (e ocasionalmente reconciliado).

Para fazer isso, você precisa de identificadores estáveis. No mínimo, armazene estes campos no registro do usuário ou da conta:

- Stripe customer ID (quem está pagando)

- Stripe subscription ID (em qual plano estão)

- Latest invoice ID (o que foi faturado, incluindo prorrata)

- Latest payment_intent ID (o que tentou efetuar o pagamento)

Em seguida, defina o que cada estado de assinatura significa dentro do seu produto. Escreva isso como regras simples antes de construir telas, automações ou webhooks.

Uma política padrão clara que muitas equipes usam:

- ativo: acesso total

- trialing: acesso total até

trial_end, depois reverificar status - past_due: acesso limitado (por exemplo, somente leitura) por um curto período de carência

- unpaid: bloquear recursos pagos; permitir acesso à página de cobrança e exportação de dados

- canceled: manter acesso até

current_period_endse você permitir, depois bloquear

Evite lacunas de “grátis para sempre”. Se você permite acesso total em past_due, precisa de um corte rígido (baseado em datas que você armazena), não de um “vamos consertar depois”.

Se estiver construindo no AppMaster, trate a decisão de acesso como lógica de negócio: armazene o estado atual de acesso na conta, atualize-o a partir de eventos do Stripe e faça sua UI web e mobile consultar esse único campo de forma consistente. Isso mantém o comportamento previsível mesmo quando eventos do Stripe chegam atrasados ou fora de ordem.

Webhooks: padrões que evitam eventos perdidos e processamento duplo

Webhooks são o lugar silencioso onde os vazamentos de receita começam. Stripe pode enviar eventos mais de uma vez, enviá-los fora de ordem ou entregá-los horas depois. Trate todo webhook como “possivelmente atrasado” e “possivelmente duplicado” e projete suas atualizações de acesso para permanecerem corretas mesmo assim.

Eventos que importam (e aqueles que você geralmente pode ignorar)

Restringa-se a um pequeno conjunto de eventos que representam mudanças reais de estado de assinatura. Para a maioria das configurações, estes cobrem quase tudo que você precisa:

checkout.session.completed(quando usa Checkout para iniciar uma assinatura)customer.subscription.created,customer.subscription.updated,customer.subscription.deletedinvoice.paid(o momento em que um período de cobrança foi realmente pago)invoice.payment_failed(o momento em que não foi)

Muitas equipes reagem exageradamente a eventos ruidosos como charge.updated ou payment_intent.* e acabam com regras contraditórias. Se você já trata faturas e assinaturas bem, eventos de nível inferior frequentemente só adicionam confusão.

Idempotência: evite liberar acesso em dobro quando Stripe retenta

Stripe retenta webhooks. Se você “conceder acesso” toda vez que vir invoice.paid, alguns clientes receberão tempo extra, créditos repetidos ou benefícios em duplicidade.

Um padrão simples funciona:

- Armazene

event.idcomo processado antes de qualquer ação irreversível - Se você vir o mesmo

event.idnovamente, saia cedo - Registre o que mudou (usuário/conta, subscription ID, estado de acesso anterior, novo estado de acesso)

No AppMaster, isso mapeia bem para uma tabela no banco de dados mais um Business Process que verifica “já processado?” antes de atualizar o acesso.

Ordem de eventos: projete para mensagens atrasadas e fora de ordem

Não presuma que customer.subscription.updated chegue antes de invoice.paid, ou que você verá todo evento em sequência. Baseie o acesso no estado mais recente conhecido da assinatura e da fatura, não no que você esperava que acontecesse a seguir.

Quando algo parecer inconsistente, busque a assinatura atual no Stripe e reconcilie.

Também armazene os payloads brutos dos webhooks (pelo menos por 30 a 90 dias). Quando o suporte perguntar “por que perdi acesso?” ou “por que fui cobrado duas vezes?”, esse histórico de auditoria transforma um mistério em uma resposta.

Erros de webhook que criam acesso gratuito ou confusão de cobrança

Webhooks são as mensagens que o Stripe envia quando algo realmente aconteceu. Se seu app as ignora ou reage ao momento errado, você pode conceder acesso de graça ou causar comportamento de cobrança inconsistente.

Um erro comum é liberar acesso quando o checkout termina em vez de quando o dinheiro é coletado. “Checkout completed” pode significar que o cliente iniciou uma assinatura, não que a primeira fatura foi paga. Cartões falham, 3D Secure pode ser abandonado e alguns métodos de pagamento liquida depois. Para acesso, trate invoice.paid (ou um payment intent bem-sucedido vinculado à fatura) como o momento de ligar recursos.

Outra fonte de vazamento é escutar apenas o caminho feliz. Assinaturas mudam ao longo do tempo: upgrades, downgrades, cancelamentos, pausas e estados past_due. Se você nunca processa atualizações de assinatura, um cliente cancelado pode manter acesso por semanas.

Quatro armadilhas a observar:

- Confiar no cliente (front end) para dizer que a assinatura está ativa, em vez de atualizar seu banco de dados a partir de webhooks

- Não verificar assinaturas de webhook, o que facilita requisições falsas que viram o acesso

- Misturar eventos de teste e produção (por exemplo, aceitar webhooks em modo de teste na produção)

- Tratar apenas um tipo de evento e presumir que o resto vai “se resolver”

Um caso real de falha: um cliente completa o checkout, seu app desbloqueia o premium e a primeira fatura falha. Se seu sistema nunca processar o evento de falha, ele permanece premium sem pagar.

Se você constrói assinaturas Stripe sem código em uma plataforma como AppMaster, o objetivo é o mesmo: mantenha um registro de acesso server-side e altere-o somente quando webhooks verificados do Stripe disserem que o pagamento teve sucesso, falhou ou o status da assinatura mudou.

Trials: evite tempo gratuito que nunca acaba

Um trial não é apenas “cobrança grátis”. É uma promessa clara: o que o cliente pode usar, por quanto tempo e o que acontece em seguida. O maior risco é tratar um trial como um rótulo na UI em vez de uma regra de acesso com prazo.

Decida o que “acesso em trial” significa no seu produto. É acesso total, ou limites de assentos, recursos ou uso? Decida como lembrará as pessoas antes do trial acabar (email, banner no app) e o que sua página de cobrança mostra quando um cliente não adicionou um cartão.

Vincule o acesso a datas que você pode verificar, não a um booleano local como is_trial = true. Conceda acesso de trial quando o Stripe indicar que a assinatura foi criada com trial e remova o acesso de trial quando o trial terminar, a menos que a assinatura esteja ativa e paga. Se seu app armazena trial_ends_at, atualize-o a partir de eventos do Stripe, não de um clique do usuário.

O momento da coleta do cartão é onde o “grátis para sempre” geralmente aparece. Se você inicia trials sem coletar um método de pagamento, planeje o caminho de conversão:

- Mostre um passo claro de “adicionar método de pagamento” antes do fim do trial

- Decida se permite iniciar o trial sem cartão algum

- Se o pagamento falhar na conversão, reduza o acesso imediatamente ou após um curto período de carência

- Sempre mostre a data exata de término do trial no app

Casos extremos importam porque trials são editados. O suporte pode estender um trial, ou um usuário pode cancelar no dia 1. Usuários também fazem upgrade durante trials e esperam o novo plano imediatamente. Escolha regras simples e mantenha-as consistentes: upgrade durante o trial deve ou manter a data de término do trial, ou terminar o trial e iniciar a cobrança agora. Seja o que for, torne previsível e visível.

Um padrão comum de falha: você concede acesso de trial quando o usuário clica em “Iniciar trial”, mas só o remove quando ele clica em “Cancelar”. Se fechar a aba ou seu webhook falhar, ele mantém o acesso. Em um app sem código (incluindo AppMaster), baseie o acesso no status da assinatura e nos timestamps de fim de trial recebidos dos webhooks do Stripe, não em uma flag manual definida pelo frontend.

Prorrata: evite subcobrança acidental durante mudanças de plano

Prorrata é o que acontece quando um cliente muda uma assinatura no meio do ciclo e o Stripe ajusta a cobrança para que paguem apenas pelo que usaram. Stripe pode criar uma fatura prorata quando alguém faz upgrade, downgrade, altera quantidade (como assentos) ou troca para um preço diferente.

O vazamento de receita mais comum é subcobrar em upgrades. Isso acontece quando seu app libera recursos do novo plano imediatamente, mas a alteração de cobrança entra em vigor depois, ou a fatura de prorrata nunca é paga. O cliente fica no plano superior de graça até a próxima renovação.

Escolha uma política de prorrata e mantenha-se fiel a ela

Upgrades e downgrades não devem ser tratados da mesma forma, a menos que você queira isso intencionalmente.

Um conjunto simples e consistente de políticas:

- Upgrades: aplicar imediatamente, cobrar a diferença prorata agora

- Downgrades: aplicar na próxima renovação (sem reembolsos no meio do ciclo)

- Aumentos de quantidade (mais assentos): aplicar imediatamente com prorrata

- Reduções de quantidade: aplicar na renovação

- Opcional: permitir “sem prorrata” somente para casos especiais (como contratos anuais), não por acidente

Se você está construindo assinaturas Stripe sem código no AppMaster, garanta que o fluxo de mudança de plano e as regras de controle de acesso coincidam com a política. Se upgrades devem cobrar agora, não desbloqueie recursos premium até o Stripe confirmar que a fatura de prorrata foi paga.

Mudanças no meio do ciclo podem ser complicadas com assentos ou tiers de uso. Um time pode adicionar 20 assentos no dia 25 e remover 15 no dia 27. Se sua lógica for inconsistente, você pode conceder assentos extras sem cobrar ou criar créditos confusos que disparem reembolsos e tickets de suporte.

Explique a prorrata antes do cliente clicar

Disputas de prorrata vêm muitas vezes de faturas-surpresa, não de má-fé. Adicione uma frase curta perto do botão de confirmação que combine com sua política e tempo:

- “Upgrades começam hoje e você será cobrado um valor prorata agora.”

- “Downgrades começam na sua próxima data de cobrança.”

- “Adicionar assentos cobra imediatamente; remover assentos passa a valer no próximo ciclo.”

Expectativas claras reduzem chargebacks, reembolsos e mensagens tipo “por que fui cobrado duas vezes?”.

Pagamentos falhados e retentativas: deixe o dunning e o acesso corretos

Pagamentos falhados são onde configurações de assinaturas silenciosamente vazam dinheiro. Se seu app mantém o acesso aberto para sempre após uma cobrança falhar, você entrega o serviço sem ser pago. Se cortar acesso cedo demais, cria tickets de suporte e churn desnecessário.

Conheça os estados que importam

Após uma cobrança falhada, o Stripe pode mover uma assinatura por past_due e depois para unpaid (ou cancelamento, dependendo das configurações). Trate esses estados de forma diferente. past_due geralmente significa que o cliente ainda é recuperável e o Stripe está retentando. unpaid geralmente significa que a fatura não será paga e você deve interromper o serviço.

Um erro comum em assinaturas Stripe sem código é checar apenas um campo (como “subscription is active”) e nunca reagir a falhas de fatura. O acesso deve seguir sinais de cobrança, não suposições.

Um plano de dunning simples que protege a receita

Decida seu cronograma de retentativas e período de carência desde o início, depois codifique isso como regras que seu app possa aplicar. Stripe cuida das retentativas se configurado, mas seu app ainda decide o que acontece com o acesso durante a janela de retentativas.

Um modelo prático:

- Em

invoice.payment_failed: marque a conta como “problema de pagamento”, mantenha o acesso por um curto período de carência (por exemplo 3 a 7 dias) - Enquanto a assinatura estiver

past_due: mostre um banner no app e envie uma mensagem para “atualizar cartão” - Quando o pagamento tiver sucesso (

invoice.paidouinvoice.payment_succeeded): remova a flag de problema de pagamento e restaure o acesso completo - Quando a assinatura virar

unpaid(ou for cancelada): mude para modo somente leitura ou bloqueie ações-chave, não apenas esconda a página de cobrança - Registre o status da última fatura e a próxima hora de retentativa para que o suporte veja o que está acontecendo

Evite carência infinita armazenando um prazo rígido no seu lado. Por exemplo, quando receber o primeiro evento de falha, calcule um timestamp de fim de carência e aplique-o, mesmo que eventos posteriores cheguem atrasados ou sejam perdidos.

Para o fluxo de “atualizar cartão”, não presuma que o problema foi resolvido quando o cliente inserir novos dados. Confirme a recuperação somente depois que o Stripe mostrar uma fatura paga ou um evento de pagamento bem-sucedido. No AppMaster, isso pode ser um Business Process claro: quando um webhook de sucesso de pagamento chega, volte o usuário para ativo, desbloqueie recursos e envie uma mensagem de confirmação.

Cenário de exemplo: uma jornada do cliente, quatro armadilhas comuns

Maya se inscreve para um trial de 14 dias. Ela insere um cartão, inicia o trial, faz upgrade no dia 10 e depois o banco dela recusa uma renovação. Isso é normal, e é exatamente onde os vazamentos de receita acontecem.

Linha do tempo passo a passo (e o que seu app deve fazer)

- Início do trial: o Stripe cria a assinatura e define um fim de trial. Você normalmente verá

customer.subscription.createde (dependendo da configuração) uma fatura prevista. Seu app deve conceder acesso porque a assinatura está em trial e registrar quando o trial termina para que o acesso mude automaticamente.

Armadilha 1: conceder acesso apenas na “assinatura bem-sucedida” e nunca atualizá-lo quando o trial termina.

- Upgrade durante o trial: Maya troca do Basic para o Pro no dia 10. Stripe atualiza a assinatura e pode gerar uma fatura ou prorrata. Você pode ver

customer.subscription.updated,invoice.created,invoice.finalizede entãoinvoice.paidse o dinheiro for coletado.

Armadilha 2: tratar “plano alterado” como acesso imediatamente pago, mesmo se a fatura estiver em aberto ou o pagamento for falho depois.

- Renovação: no dia 14 o primeiro período pago começa e, no mês seguinte, a fatura de renovação é tentada.

Armadilha 3: confiar em um único webhook e perder outros, de modo que ou você falha em remover o acesso após invoice.payment_failed ou remove acesso mesmo após invoice.paid (duplicatas e eventos fora de ordem).

- Cartão falha: Stripe marca a fatura como unpaid e inicia retentativas conforme suas configurações.

Armadilha 4: bloquear o usuário instantaneamente em vez de usar um curto período de carência e um caminho claro para “atualizar cartão”.

O que armazenar para que o suporte corrija problemas rápido

Mantenha um pequeno histórico de auditoria: Stripe customer ID, subscription ID, status atual, trial_end, current_period_end, latest invoice ID, última data de pagamento bem-sucedido e o último event.id de webhook processado com timestamp.

Quando Maya contatar o suporte no meio de um problema, sua equipe deve responder rapidamente a duas perguntas: o que o Stripe diz agora e o que nosso app aplicou por último?

Checklist de QA: valide o comportamento de cobrança antes de lançar

Trate cobrança como um recurso que precisa ser testado, não como um interruptor que você ativa. A maioria dos vazamentos de receita acontece nas lacunas entre eventos do Stripe e o que seu app decide sobre acesso.

Comece separando “o Stripe pode cobrar?” de “o app concede acesso?” e teste ambos no ambiente exato que você vai utilizar em produção.

Verificações de pré-lançamento

- Confirme separação teste vs produção: chaves, endpoints de webhook, produtos/preços, variáveis de ambiente

- Verifique segurança do endpoint de webhook: verificação de assinatura ativada e eventos sem assinatura ou malformados são rejeitados

- Cheque idempotência: eventos repetidos não criam benefícios extras, faturas ou emails duplicados

- Torne o logging utilizável: armazene event ID, customer, subscription e sua decisão final de acesso

- Valide seu mapeamento: cada conta de usuário mapeia para exatamente um Stripe customer (ou você tem uma regra clara de multi-customer)

No AppMaster, isso normalmente significa confirmar sua integração Stripe, configurações de ambiente e Business Process que gravam um histórico limpo para cada evento de webhook e mudança de acesso resultante.

Casos de teste de comportamento de assinatura

Execute estes como uma sessão de QA roteirizada curta. Use papéis reais (um usuário normal, um admin) e anote o que “acesso ligado/desligado” significa no seu produto.

- Trials: iniciar um trial, cancelar durante o trial, deixar terminar, estender uma vez, confirmar que a conversão ocorre só quando o pagamento tem sucesso

- Prorrata: fazer upgrade no meio do ciclo, downgrade no meio do ciclo, fazer duas mudanças de plano no mesmo dia; confirmar que a fatura e o acesso batem com sua política

- Créditos/reembolsos: emitir um crédito ou reembolso e verificar que você não mantém o acesso premium para sempre (ou remove cedo demais)

- Pagamentos falhados: simular uma renovação falha, verificar cronograma de retentativas e período de carência, confirmar quando o acesso é limitado ou removido

- Recuperação: após um pagamento falhado, completar o pagamento e confirmar que o acesso retorna imediatamente (e apenas uma vez)

Para cada teste, capture três fatos: a linha do tempo de eventos do Stripe, o estado do seu banco de dados e o que o usuário realmente pode fazer no app. Quando esses três discordam, você encontrou o vazamento.

Próximos passos: implemente com segurança e mantenha a cobrança previsível

Escreva suas regras de cobrança em linguagem simples e mantenha-as específicas: quando o acesso começa, quando para, o que conta como “pago”, como os trials terminam e o que acontece em mudanças de plano. Se duas pessoas lerem e imaginarem resultados diferentes, seu fluxo vai vazar dinheiro.

Transforme essas regras em um plano de testes repetível que você rode sempre que mudar a lógica de cobrança. Alguns clientes de teste dedicados no Stripe e um roteiro fixo vencem o “clicar por aí e ver o que acontece”.

Enquanto testa, mantenha uma trilha de auditoria. Suporte e financeiro vão precisar de respostas rápidas como “por que este usuário manteve acesso?” ou “por que cobramos duas vezes?”. Registre mudanças chave de assinatura e fatura (status, datas de período atual, fim de trial, fatura mais recente, resultado do payment intent) e armazene o event.id do webhook para provar o que aconteceu e evitar processar o mesmo evento duas vezes.

Se você está implementando isso sem código, AppMaster (appmaster.io) pode ajudar a manter a estrutura consistente. Você pode modelar dados de cobrança no Data Designer (PostgreSQL), processar webhooks do Stripe no Business Process Editor com checagens de idempotência e controlar o acesso com um único campo “fonte da verdade” que sua UI web e mobile lê.

Finalize com um dry run que pareça vida real: um colega se inscreve, usa o app, faz upgrade, tem um pagamento recusado e depois resolve. Se cada passo corresponder às suas regras escritas, você está pronto.

Próximo passo: tente construir um fluxo mínimo de assinaturas Stripe no AppMaster e então rode o checklist de QA antes de ir para produção.