Portail client en libre-service : exposer les données en toute sécurité, protéger les admins

Apprenez à concevoir un portail client en libre-service qui montre aux clients seulement l’essentiel, supporte des actions clés et protège les workflows admin internes.

Quel problème un portail en libre-service doit-il résoudre ?

Un portail client en libre-service est une porte d’entrée petite et ciblée vers vos systèmes métier. Il permet aux clients de vérifier le statut de ce qu’ils ont déjà acheté ou demandé, et d’accomplir quelques tâches sûres par eux-mêmes. Ce n’est pas une copie de votre application admin interne, et il ne doit pas exposer tout ce que votre équipe peut voir.

Afficher directement les données internes est risqué parce qu’elles sont généralement conçues pour le personnel, pas pour les clients. Une même table « Commandes » peut contenir des notes internes, des drapeaux anti-fraude, des coûts fournisseurs, des noms d’employés ou des liens vers d’autres clients. Même en masquant quelques champs, il est facile d’en manquer un sensible, et difficile d’expliquer plus tard pourquoi un client l’a vu.

L’objectif est simple : donner assez de visibilité pour réduire les tickets support sans surpartager ni créer de nouveaux problèmes de sécurité. Les clients veulent en général des réponses claires à quelques questions : quel est le statut actuel ? Qu’est-ce qui a changé depuis la dernière fois ? De quoi avez-vous besoin de ma part ? Quelle est la prochaine étape ?

Les utilisateurs du portail varient aussi plus que beaucoup d’équipes l’imaginent. Vous pouvez avoir un acheteur qui paie les factures, un demandeur qui ouvre des tickets de service, et un admin côté client qui gère le profil de l’entreprise, les utilisateurs ou les sites. Ils appartiennent tous au même client, mais ont des accès différents.

Exemple concret : si quelqu’un demande « Où est ma livraison ? », le portail doit afficher le statut de l’envoi, l’adresse de livraison et la preuve de livraison si disponible. Il ne doit pas exposer votre pick list d’entrepôt, des notes d’escalade internes ou l’historique de chat des employés.

Considérez le portail comme sa propre surface produit : un ensemble épuré d’écrans, de vues de données et d’actions conçus d’abord pour les clients, pas un miroir des workflows internes.

Décidez ce que les clients doivent voir et faire

Un portail réussi répond aux mêmes questions que votre support reçoit toute la journée. Récupérez 20 à 50 tickets ou fils de discussion récents et regroupez-les par intention. Vous ne concevez pas encore un tableau de bord complet. Vous choisissez ce qu’il faut exposer pour que les clients se débrouillent sans toucher aux workflows admin.

Les catégories à fort volume incluent souvent les vérifications de statut (commande, projet, dossier), les factures et paiements, les mises à jour d’entreprise et de contact, les demandes de planification ou de modification, et le téléchargement de documents (reçus, contrats, rapports).

Pour chaque catégorie, identifiez les données minimales qui répondent de façon fiable. « Fiable » compte : si le personnel corrige souvent un champ manuellement, ne l’affichez pas encore. Commencez par un petit ensemble de champs dignes de confiance, comme le statut actuel, la date de dernière mise à jour, le total de la facture, la date d’échéance, la fenêtre de livraison et le numéro de suivi.

Ensuite, choisissez quelques actions client qui réduisent les allers-retours. Les bonnes actions sont simples, réversibles et faciles à auditer : payer une facture, mettre à jour les coordonnées de facturation, téléverser un document, demander une modification ou rouvrir un ticket clos. Si une action déclenche des étapes internes complexes, exposez-la comme une demande plutôt que comme un contrôle direct.

Écrivez aussi ce qui doit rester interne. Les champs typiques « ne pas montrer » incluent les notes du personnel, les statuts internes (contrôles anti-fraude, marges), les noms des responsables internes, les tags d’escalade et tout champ révélant des faiblesses de processus.

Un test pratique : si vous ne colleriez pas un champ dans un e‑mail au client, il ne devrait pas apparaître dans le portail.

Définissez des limites claires : rôles, locataires et périmètre des données

Un portail client fonctionne seulement quand les règles sont simples : qui est l’utilisateur, à quelle organisation il appartient, et quelles données il peut toucher. Si vous fixez bien ces limites, tout le reste (écrans, boutons, API) devient plus sûr.

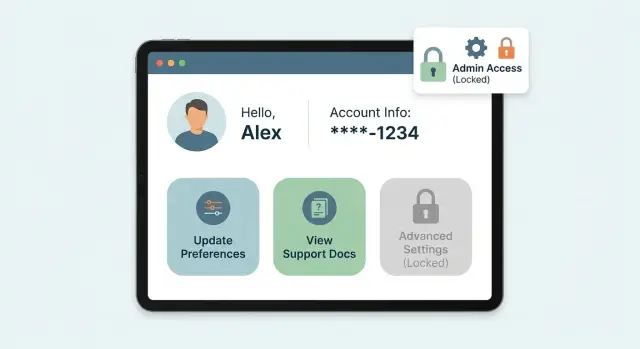

Commencez par des rôles qui correspondent au comportement réel. La plupart des portails ont trois niveaux : public (pas de connexion), utilisateurs clients authentifiés, et un rôle customer-admin qui peut gérer les personnes de sa propre entreprise. Gardez customer-admin concentré sur des tâches client comme inviter des coéquipiers ou définir des préférences de notification. Séparez les workflows admin internes.

La notion de locataire est la ligne non négociable. Chaque enregistrement visible dans le portail doit être lié à un identifiant de locataire comme account_id ou organization_id, et chaque requête doit filtrer par ce locataire par défaut. C’est le cœur du contrôle d’accès du portail, et cela évite le pire scénario : un client voyant les données d’un autre client.

Les règles au niveau des enregistrements suivent. Même au sein d’une même organisation, tout le monde ne doit pas tout voir. Une approche simple est d’associer les enregistrements à un propriétaire (created_by) et à une équipe ou un département. Par exemple, un utilisateur client peut consulter seulement les tickets qu’il a ouverts, tandis qu’un customer-admin peut voir tous les tickets de l’organisation.

Les règles au niveau des champs sont la dernière garde‑fou. Parfois un client peut voir une facture mais ne devrait jamais voir les notes internes, le prix de revient, les drapeaux de risque ou les coordonnées réservées au personnel. Traitez ces champs comme des champs « sûrs pour le portail », pas seulement des éléments cachés dans l’UI.

Si vous devez formaliser le périmètre, gardez-le en règles courtes :

- Public : invitation à se connecter et pages vraiment publiques uniquement

- Utilisateur client : lire ses propres commandes, factures et tickets ; mettre à jour des champs limités

- Customer-admin : ce qui précède, plus gérer les utilisateurs et le profil de l’entreprise

- Admin interne : accès complet aux approbations, modifications, remboursements et exceptions

Concevez un modèle de données sûr pour les vues du portail

Un portail rate son objectif lorsqu’il affiche le « bon » enregistrement mais le mauvais sens. Les tables internes sont construites pour les workflows du personnel, les audits et les cas limites. Les écrans du portail sont conçus pour des clients qui veulent des réponses rapides et des actions nettes. Traitez-les comme deux modèles différents.

Créez un modèle de vue dédié au portail, même s’il reflète des parties de vos données internes. Cela peut être une vue de base de données, un read model ou une table séparée alimentée par des événements internes. L’important est que les champs du portail soient sélectionnés, stables et sûrs à exposer.

Les états de workflow internes sont souvent désordonnés : « PendingReview », « BackofficeHold », « RetryPayment », « FraudCheck ». Les clients n’en ont pas besoin. Mappez plusieurs états internes en un petit ensemble de statuts lisibles par le client.

Par exemple, une commande peut avoir 12 états internes, mais le portail ne nécessitera que :

- En cours de traitement

- Expédiée

- Livrée

- Action requise

- Annulée

Préférez d’abord des résumés, puis des détails à la demande. Une page de liste doit montrer l’essentiel (statut, dernière mise à jour, total, référence). Une page de détail peut montrer les lignes, pièces jointes ou l’historique d’événements. Cela limite les fuites accidentelles et garde les pages rapides.

Uniformisez le formatage et rendez-le compréhensible. Utilisez un seul format de date dans tout le portail, affichez les montants avec la devise, et évitez les identifiants internes qui perturbent les clients. Si vous devez afficher un ID, fournissez une référence orientée client comme « Facture INV-20418 » plutôt qu’un UUID de base de données.

Test simple : si un client fait une capture d’écran de la page et l’envoie au support, votre équipe comprendra-t-elle sans traduire le jargon interne ? Si non, affinez le modèle de vue du portail jusqu’à ce qu’il ressemble à un document client, pas à un enregistrement admin.

Planifiez les actions client sans exposer les workflows admins

Un portail ne doit pas être une fenêtre en lecture seule, mais les portails les plus sûrs restreignent les actions clients et laissent le contrôle opérationnel aux outils internes.

Commencez par les actions que les clients demandent déjà au support et qui sont faciles à valider. Exemples typiques : mise à jour des coordonnées et préférences de notification, paiement d’une facture ou mise à jour d’un moyen de paiement, demande de changement (adresse, fenêtre de livraison, niveau d’abonnement), ouverture d’un ticket avec pièces jointes, et téléchargement de factures ou reçus.

Définissez les transitions autorisées pour chaque action. Pensez en états simples : une demande peut être Brouillon, Soumise, Approuvée, Rejetée ou Complétée. Les clients peuvent avancer une demande (Brouillon → Soumise) mais ne doivent pas la « compléter » : cette dernière étape revient aux admins et aux systèmes back-office.

Mettez des règles claires sur ce qui peut être changé et quand. Par exemple, autorisez une modification d’adresse seulement avant que l’envoi ne soit Emballé. Après cela, le portail doit passer de « Modifier l’adresse » à « Demander un changement », pour que le client puisse solliciter une correction sans réécrire directement la donnée opérationnelle.

Pour les actions irréversibles, ajoutez une confirmation supplémentaire. « Annuler l’abonnement » et « demande de remboursement » sont des zones à risque. Utilisez une seconde étape comme la ressaisie d’un e‑mail, taper ANNULER, ou confirmer via un code à usage unique. Restez clair : ce qui va se passer, ce qui est irréversible, et qui contacter en cas d’erreur.

Conservez une piste d’audit pour chaque action client. Enregistrez qui l’a faite (ID utilisateur), l’action (nom), ce qui a changé (avant/après) et quand (horodatage). Si vous collectez l’origine, capturez aussi l’IP/appareil de façon cohérente.

Étape par étape : construire la couche portail (données, API, UI)

Un bon portail n’est pas une « fenêtre sur votre base ». Pensez-le comme une couche séparée : un petit ensemble d’objets portail, un petit ensemble d’actions, et des écrans UI qui n’utilisent que ces éléments sûrs.

Commencez par mapper les sources internes aux objets portail. Les tables internes contiennent souvent des champs que les clients ne doivent jamais voir (règles de remise, notes anti-fraude, tags internes). Construisez un modèle de vue portail qui n’inclut que ce dont les clients ont besoin : Commande, Facture, Envoi, Ticket de support.

Séquence de construction pratique :

- Définissez les objets et champs du portail, puis documentez ce que chaque rôle peut voir (viewer, contact facturation, admin).

- Construisez des endpoints API autour de ces objets, en appliquant des vérifications à chaque requête (locataire, propriété, statut, rôle).

- Créez des écrans UI et une navigation basés sur les tâches client, pas sur le menu admin.

- Ajoutez validation et contrôles d’abus sur les actions (règles d’entrée, limites de fréquence, messages d’erreur sûrs).

- Testez bout en bout avec des scénarios clients réels avant le lancement.

Concevez les endpoints autour des résultats attendus. « Payer une facture » est plus sûr que « mettre à jour une facture ». « Demander un changement d’adresse » est plus sûr que « éditer l’enregistrement client ». Chaque endpoint doit vérifier qui appelle, à quel locataire il appartient, et si l’objet est dans un état autorisé.

Pour l’UI, gardez la simplicité : un tableau de bord, une liste et une page de détail.

Avant la mise en production, testez comme si vous étiez un client cherchant à le casser : tentez de voir la facture d’un autre compte, répétez des actions rapidement, soumettez des entrées étranges, utilisez d’anciens liens. Si le portail reste inintéressant sous pression, il est prêt.

Principes de sécurité qui comptent le plus

Un portail client ne fonctionne que si les clients lui font confiance et si votre équipe peut dormir la nuit. La plupart des incidents ne sont pas des hacks sophistiqués. Ce sont des lacunes simples comme « l’UI le cache » ou « le lien était devinable ».

Commencez par l’identité et les sessions

Utilisez une authentification adaptée au niveau de risque. La connexion par e‑mail avec code à usage unique suffit pour beaucoup de portails. Pour les grands clients, ajoutez un SSO pour que l’accès suive leurs règles d’offboarding.

Gardez les sessions assez courtes pour réduire les dommages, sans trop déconnecter les utilisateurs. Protégez les sessions avec des cookies sécurisés, une rotation après connexion, et une déconnexion qui termine réellement la session.

Faites appliquer l’autorisation sur chaque requête

Ne comptez pas sur l’UI pour cacher les boutons admin. Chaque appel API doit répondre : « Qui est cet utilisateur, et peut‑il faire cela sur cet enregistrement précis ? » Exécutez cette vérification même si la requête semble valide.

Un échec courant : un client ouvre une URL de facture puis édite l’ID dans la barre d’adresse pour voir la facture de quelqu’un d’autre. Prévenez cela en utilisant des identifiants sûrs (UUID aléatoires, pas des ID séquentiels) et en vérifiant la propriété ou l’appartenance au locataire sur chaque lecture et écriture.

Logs d’audit : votre filet de sécurité

La journalisation n’est pas seulement pour les équipes sécurité. Elle aide le support à répondre « qui a changé ceci ? » et vous permet de prouver ce qui s’est passé.

Au minimum, logguez les connexions (y compris les échecs), les lectures d’enregistrements sensibles (factures, tickets, fichiers), les modifications (mises à jour, annulations, validations), les changements de permissions/roles, et les téléversements/téléchargements de fichiers.

Traitez les pièces jointes comme un produit séparé

Les fichiers sont souvent la source des fuites. Décidez qui peut téléverser, voir, remplacer et supprimer les pièces jointes, et appliquez cela de manière cohérente dans le portail.

Stockez les fichiers avec contrôles d’accès, pas par des URLs publiques. Scannez les téléversements, limitez les types et tailles de fichiers, et enregistrez l’utilisateur ayant téléversé chaque fichier. Si un compte client est fermé, assurez‑vous que son accès aux fichiers est révoqué.

Erreurs courantes et pièges

La plupart des problèmes ne sont pas des « gros hacks ». Ce sont des choix de conception mineurs qui exposent silencieusement la mauvaise information ou permettent aux clients d’en faire plus que prévu.

Une erreur fréquente est d’afficher par accident des champs réservés au personnel. Notes internes, tags staff et statuts masqués se trouvent souvent à côté de données client‑compatibles dans la même table. Une page portail qui affiche « tout » finira par fuiter quelque chose, surtout quand de nouveaux champs sont ajoutés. Traitez les vues portail comme un contrat séparé : choisissez seulement les champs nécessaires.

Un autre piège est de compter sur l’UI pour masquer des données ou des boutons. Si le backend continue d’autoriser la requête, un utilisateur curieux peut appeler l’endpoint directement et obtenir la donnée ou exécuter l’action. Les permissions doivent être appliquées côté serveur, pas seulement dans l’interface.

Les fuites de locataire sont les plus dommageables et aussi faciles à manquer. Il suffit d’une requête qui filtre par ID d’enregistrement mais pas par organisation. Alors un client peut deviner un ID et voir d’autres enregistrements. Scopez toujours les lectures et écritures par locataire, pas seulement par « connecté ».

Soyez prudent avec les « modifications utiles » côté client. Laisser un client changer des montants, statuts, propriétaires ou dates peut contourner des workflows admin et casser des approbations. Capturez une demande et routez‑la pour révision plutôt que d’éditer l’enregistrement principal.

Quelques vérifications préviennent la plupart des problèmes :

- Construisez des vues spécifiques au portail qui excluent par défaut les champs internes

- Faites appliquer les règles d’accès côté backend pour chaque endpoint et action

- Filtrez chaque requête par locataire et rôle, pas seulement par ID d’enregistrement

- Limitez les actions client aux changements d’état sûrs ou aux demandes

- Conservez une piste d’audit pour les litiges

Checklist rapide avant le lancement

Avant d’ouvrir le portail aux utilisateurs réels, faites une dernière vérification centrée sur deux choses : ce que les clients peuvent voir, et ce qu’ils peuvent changer. La plupart des problèmes proviennent d’un oubli mineur comme un filtre manquant sur un écran.

Faites une répétition avec deux comptes tests de différentes organisations. Connectez‑vous en tant que Client A, trouvez un numéro de facture appartenant au Client B, et tentez de le voir par recherche, modification d’un paramètre d’URL ou appel API. Si vous pouvez y accéder une fois, vous pourrez y accéder à nouveau.

Liste de contrôle pré‑lancement courte :

- Isolation des locataires : toutes les listes, recherches, exports et pages de détail montrent uniquement les enregistrements de l’organisation du client

- Hygiène des champs : retirez partout les champs internes (UI, réponses API, exports), y compris notes staff, marge, codes de statut internes et tags admin

- Actions sûres : définissez des règles pour chaque action (payer, annuler, replanifier, mettre à jour), affichez une confirmation claire et rendez les résultats faciles à comprendre

- Autorisation sur chaque route : protégez chaque endpoint API avec les mêmes vérifications de permission, pas seulement l’UI

- Monitoring : journalisez les lectures et écritures sensibles et alertez sur les patterns suspects comme le scanning rapide d’enregistrements

Quand cela est validé, vous pouvez lancer en confiance et corriger les petits problèmes d’ergonomie ensuite sans risquer d’exposer les workflows admin.

Exemple : un portail factures et livraisons qui reste sûr

Une demande courante est simple : « Faites‑moi voir mes factures, payer ce que je dois et suivre mes livraisons. » Le risque est aussi simple : dès que vous exposez les mêmes écrans que votre équipe, les clients voient des notes, des drapeaux et des statuts jamais destinés à sortir de l’entreprise.

Voici un modèle sûr pour un portail factures et livraisons.

Ce que voit le client et peut faire

Offrez une vue ciblée qui répond aux questions sans révéler le fonctionnement interne du back office. Une bonne vue client contient : des listes de factures avec totaux, dates d’échéance et statut de paiement ; détails de factures avec lignes et taxes pour le compte ; historique de paiements avec téléchargement de reçu après paiement ; statut de livraison avec événements de suivi et date prévue ; et un formulaire « Signaler un problème de livraison » lié à un envoi spécifique.

Pour les actions, gardez‑les ciblées et basées sur l’enregistrement : payer une facture, télécharger un reçu, ouvrir un incident. Chaque action doit avoir des règles claires (par exemple, « Payer » n’apparaît que sur les factures impayées, et « Signaler un problème » n’apparaît que sur les livraisons livrées ou retardées).

Ce qui reste interne (mais utilise les mêmes enregistrements)

Support et finance peuvent travailler sur les mêmes factures et livraisons, mais avec des champs et outils réservés au personnel : drapeaux de risque/crédit, commentaires et pièces jointes internes, états de file interne (triage, escalade, timers SLA), et overrides manuels comme remboursements, radiations ou corrections d’adresse.

L’essentiel est de séparer les champs orientés client des champs opérationnels, même s’ils reposent sur le même enregistrement sous‑jacent.

Étapes suivantes : déployer prudemment et itérer

Considérez votre portail comme un produit, pas un dump de données. Le lancement le plus sûr commence par une tranche étroite en lecture seule qui répond aux questions principales (statut, historique, factures, tickets), puis s’étend une fois que vous voyez comment les gens l’utilisent réellement.

Parcours de déploiement pratique :

- Livrez d’abord en lecture seule, avec étiquettes claires et horodatages

- Ajoutez 1 ou 2 actions à faible risque et réversibles (mise à jour des coordonnées, demande de rappel)

- Soumettez chaque action à des permissions explicites et à des logs d’audit

- Déployez à un petit groupe de clients puis élargissez par paliers

- Passez en revue les règles d’accès après chaque changement, pas seulement au lancement

Après la mise en ligne, surveillez les données « techniquement correctes mais confuses ». Les clients bloquent souvent sur des codes internes, des statuts partiels, ou des champs qui semblent modifiables mais ne le sont pas. Remplacez les termes internes par un langage simple et cachez tout ce que vous ne pouvez pas expliquer en une phrase.

Alignez les équipes en écrivant rôles et permissions en un seul endroit : qui voit quoi, qui peut faire quoi, ce qui arrive après une action, et ce que les admins peuvent outrepasser. Cela évite la dérive silencieuse où de nouveaux champs sont ajoutés, le support promet quelque chose, et le portail finit par exposer plus que prévu.

Si vous voulez construire un portail sans tout coder, AppMaster peut vous aider à modéliser des données sûres pour le portail, appliquer des règles d’accès dans la logique métier et générer des backends prêts pour la production, des apps web et mobiles natives. Si vous avez besoin de flexibilité de déploiement, AppMaster prend en charge les déploiements cloud et l’export du code source, pour que le portail s’intègre à votre infrastructure existante.

FAQ

Un portail en libre-service doit réduire les demandes répétitives au support en répondant aux quelques questions que les clients posent le plus : statut actuel, ce qui a changé, ce dont vous avez besoin d’eux et la suite. Il ne doit pas reproduire votre application admin interne ni exposer les détails des workflows internes.

Les tables internes mélangent souvent des données destinées aux clients et des champs réservés au personnel : notes, drapeaux anti-fraude, coûts et tags internes. Même si vous cachez des champs dans l’UI, il est facile d’en oublier un, et des évolutions du schéma peuvent exposer de nouveaux champs par inadvertance.

Commencez par analyser les tickets récents et regroupez-les par intention, puis choisissez le plus petit ensemble de champs qui répond de façon fiable à ces demandes. Si votre équipe corrige souvent un champ manuellement, ne l’affichez pas encore ; montrez seulement ce que vous pouvez maintenir exact, comme le statut, les totaux, les échéances et les horodatages de dernière mise à jour.

Offrez des actions simples, réversibles et faciles à auditer : payer une facture, mettre à jour des coordonnées, téléverser un document ou rouvrir un ticket. Si une action déclenche des étapes internes complexes, exposez-la comme une demande à revoir plutôt que comme un changement direct des enregistrements opérationnels.

Définissez d’abord le périmètre du locataire, puis appliquez-le à chaque lecture et écriture : les utilisateurs ne doivent voir que les enregistrements liés à l’identifiant de leur organisation. Cela évite le pire scénario où un utilisateur modifie un paramètre d’URL ou un ID et accède aux factures ou tickets d’un autre client.

Adoptez des rôles qui reflètent les comportements réels : un utilisateur client authentifié pour ses propres éléments et un customer-admin pour gérer les utilisateurs et paramètres de l’organisation. Gardez les permissions admin internes séparées et évitez que le rôle customer-admin ne devienne un pseudo-compte staff.

Considérez les champs sûrs pour le portail comme un contrat distinct. Créez un modèle de vue dédié au portail (vue, read model ou table triée) contenant uniquement ce que les clients doivent voir, et mappez les états internes complexes vers un petit ensemble de statuts compréhensibles par les clients.

Faites appliquer l’autorisation à chaque requête côté serveur, pas seulement dans l’interface. Filtrez toujours par locataire et rôle, utilisez des identifiants non devinables, protégez les sessions et assurez-vous que les pièces jointes sont servies derrière des contrôles d’accès plutôt que par des URLs publiques.

Journalisez qui a fait quoi, sur quel enregistrement et quand, pour que le support puisse résoudre les litiges et que vous puissiez enquêter sur des incidents. À minima, capturez les connexions (y compris les échecs), les lectures de données sensibles, les modifications, les changements de rôles et les téléversements/téléchargements de fichiers avec horodatages et IDs utilisateurs cohérents.

Lancez d’abord une version restreinte en lecture seule qui couvre les principales questions du support, puis ajoutez une ou deux actions à faible risque avec règles d’état et confirmations claires. Si vous ne voulez pas tout coder, AppMaster peut vous aider à modéliser des données sûres pour le portail, appliquer des règles d’accès dans la logique métier et générer backend et applications pour itérer sans accumuler de solutions bricolées.