Export du code source vs déploiement cloud géré : une checklist

Utilisez cette checklist export du code source vs déploiement cloud géré pour choisir entre auto-hébergement et runtime géré selon la conformité, les compétences et les mises à jour.

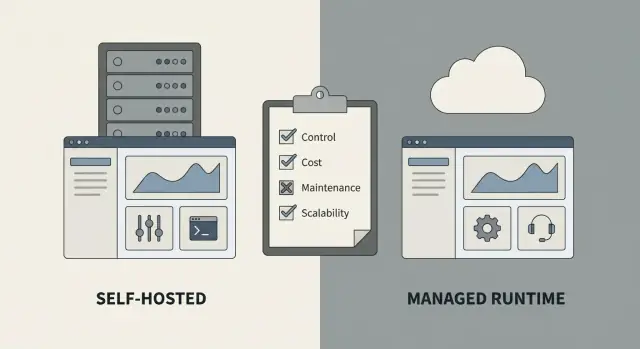

Quelle décision prenez-vous vraiment

Choisir entre l’export du code source et un déploiement cloud géré ne porte pas seulement sur l’endroit où tourne votre appli. Il s’agit de savoir qui prend en charge le travail quotidien pour la maintenir en bonne santé.

Avec un runtime géré, la plateforme héberge l’application pour vous. Vous déployez, et le fournisseur s’occupe d’une grande partie du travail sous-jacent : maintien du runtime, surveillance de base et de l’environnement nécessaire à votre appli.

Avec l’export du code source et l’auto-hébergement, vous prenez le code généré et l’exécutez dans votre propre infrastructure (ou dans votre propre compte cloud). Vous contrôlez serveurs, réseaux et politiques, et vous prenez aussi la charge opérationnelle associée à ce contrôle.

Ce choix influence immédiatement trois choses : la vitesse (à quelle rapidité vous pouvez livrer), le risque (ce qui peut casser et qui le corrige) et le coût (pas seulement les factures d’hébergement, mais aussi le temps des équipes).

En pratique, les plus grandes différences apparaissent souvent dans la propriété de l’infrastructure, la surveillance et les sauvegardes, la réponse aux incidents, le flux de mises à jour (déploiement en un clic vs processus de type DevOps), l’accès aux logs et aux bases de données, et la manière dont vous produisez des preuves de conformité.

Si vous utilisez une plateforme comme AppMaster, la différence est très concrète : l’application peut être régénérée quand les exigences changent. Dans une configuration gérée, le côté runtime est majoritairement pris en charge pour vous. En auto-hébergement, c’est vous qui décidez comment la régénération, les tests et le déploiement sont effectués dans votre environnement.

Il n’existe pas de bonne réponse universelle. Une startup qui veut livrer vite choisira souvent l’hébergement géré pour réduire le travail d’exploitation. Une équipe soumise à des règles strictes pourra exporter le code pour satisfaire aux contrôles. Le meilleur choix est celui qui correspond à vos contraintes et à votre capacité à faire fonctionner le système chaque semaine, pas seulement au lancement.

Commencez par les contraintes, pas par les préférences

Le moyen le plus rapide de décider est de partir de ce que vous ne pouvez pas compromettre. Les préférences changent. Les contraintes tiennent généralement.

Notez les contrôles que vous devez garder. Ils sont souvent dictés par des contrats clients, des régulateurs ou votre propre appétit pour le risque. Si l’un d’eux est vraiment non négociable, cela pointe souvent vers l’export et l’auto-hébergement.

Parmi les contraintes « must control » fréquentes : où les données résident (pays, région ou compte cloud précis), qui détient les clés de chiffrement et leur rotation, les limites réseau (sous-réseaux privés, VPN, listes d’autorisation), l’accès et la rétention des logs (audit, SIEM, stockage immuable) et les exigences d’approbation des changements (revues, signatures, preuves).

Puis soyez honnête sur ce que vous êtes prêt à externaliser. Beaucoup d’équipes n’ont pas besoin de posséder chaque détail opérationnel, et les runtimes gérés peuvent supprimer beaucoup de travail continu : monitoring de l’uptime, réponse basique aux incidents, patchs OS et dépendances, sauvegardes et tests de restauration, et gestion des pics de trafic.

Une question règle souvent les débats : qui gère les incidents à 2h du matin ? Si votre équipe ne peut pas couvrir la prise en charge hors heures, l’auto-hébergement peut vite devenir source de stress. Si vous vous auto-hébergez, nommez un responsable, définissez l’escalade et précisez ce que signifie « service rétabli ».

Exemple : une petite équipe ops construit un portail interne. Elle veut le « contrôle total », mais ne peut pas s’engager à patcher et assurer l’astreinte. À moins qu’une règle de conformité n’impose l’auto-hébergement, l’hébergement géré est souvent le choix le plus sûr basé sur les contraintes. Avec AppMaster, vous pouvez laisser l’option ouverte : déployez sur un cloud géré maintenant et exportez le code plus tard si un client ou un audit l’exige.

Questions de conformité et de sécurité à poser en premier

Si votre appli traite des données réglementées ou sensibles, commencez par là. Les besoins de conformité décident souvent du choix export vs géré parce qu’ils imposent des règles strictes sur l’emplacement des données et les preuves à conserver.

Soyez clair sur les données que vous stockez et les règles qui s’appliquent. « Emails clients » et « données de santé » n’engendrent pas les mêmes exigences. Décidez aussi de la durée de conservation des enregistrements et de qui peut les supprimer. Les règles de rétention affectent les réglages de la base, les sauvegardes et même la conception des écrans d’administration.

Les quatre domaines qui tranchent généralement

Ces questions font ressortir les non-négociables avant de comparer les plateformes :

- Réglementation : traitez-vous des paiements, des données de santé, des données d’enfants ou des données gouvernementales ? Avez-vous besoin de politiques formelles pour l’accès et la gestion des changements ?

- Résidence : les données doivent-elles rester dans un pays, une région ou un compte cloud spécifique ? Devez-vous contrôler la région exacte, le réseau et les clés de chiffrement ?

- Identité : exigez-vous SSO avec votre fournisseur d’identités, MFA pour chaque utilisateur et un contrôle d’accès par rôle jusqu’au niveau des actions ?

- Preuves : pouvez-vous produire des trails d’audit montrant qui a fait quoi et quand, ainsi que des logs pour les revues de sécurité et la réponse aux incidents ?

Si vous ne pouvez pas répondre avec confiance à la question des preuves, marquez une pause. Beaucoup d’équipes découvrent cette lacune seulement lorsqu’un auditeur demande des preuves d’accès, de modifications ou de suppressions.

Les logs et les preuves font partie de la sécurité

La sécurité n’est pas que prévention. C’est aussi pouvoir prouver ce qui s’est passé.

Décidez quels logs vous devez conserver (tentatives de connexion, changements de permissions, exportations de données, actions admin) et où ils doivent être stockés. Certaines organisations exigent des logs immuables et conservés pendant une période fixe.

Exemple : un outil RH interne peut stocker des dossiers employés. Si votre entreprise exige SSO, des rôles stricts et un audit annuel, vous préférerez peut‑être l’auto-hébergement après export du code pour que votre équipe sécurité gère les contrôles réseau et la rétention des logs. Si vos besoins sont plus légers, un runtime géré peut réduire la charge tout en prenant en charge des contrôles communs comme l’authentification et la gestion des accès.

Compétences de l’équipe et capacité opérationnelle

La partie la plus difficile de cette décision n’est pas technologique. C’est de savoir si votre équipe peut faire fonctionner l’appli en toute sécurité au quotidien, y compris la nuit, les week-ends et pendant les vacances.

Commencez par être réaliste sur ce que signifie « opération 24/7 » pour vous. Si l’appli soutient des clients, des paiements ou un travail interne critique, les interruptions deviennent un problème humain : quelqu’un doit remarquer, répondre et réparer.

L’auto-hébergement requiert généralement au moins des compétences de base en opérations cloud (serveurs, réseau, pare-feux, load balancers), en bases de données (sauvegardes, restaurations, mises à jour, performance), en sécurité opérationnelle (gestion des secrets, contrôle d’accès, réponse aux incidents), en fiabilité (monitoring, alertes, logs, planification de capacité) et un responsable d’astreinte.

Ensuite, listez les « petites tâches constantes » qui s’accumulent : patchs OS et dépendances, certificats TLS, rotation des secrets et journalisation d’audit. Si cela vous paraît simple, imaginez le faire pendant une panne en production.

Les runtimes gérés réduisent cette charge, mais n’annulent pas entièrement la responsabilité. Quelqu’un gère toujours les environnements, révise les changements et décide du moment de publication. Des plateformes comme AppMaster peuvent simplifier les mises à jour parce que l’application peut être régénérée et redéployée proprement quand les exigences changent, mais le travail opérationnel ne disparaît pas si vous auto-hébergez le code exporté.

Enfin, méfiez-vous du risque lié à une personne clé. Si une seule personne connaît les étapes de déploiement, la procédure de restauration de la base et l’emplacement des secrets, vous n’avez pas d’équipe — vous avez un point de défaillance unique.

Posez-vous ces questions avant de vous engager :

- Si notre ingénieur principal est indisponible pendant une semaine, qui peut déployer et faire un rollback ?

- Avons-nous des sauvegardes testées et un runbook de restauration écrit ?

- Qui reçoit les alertes et quel est le délai de réponse attendu ?

- Pouvons-nous respecter notre calendrier de patchs sans retard ?

- Sommes-nous prêts à assurer une rotation d’astreinte ?

Flux de mises à jour et gestion des releases

Le flux de publication est l’endroit où ce choix devient concret. L’option la mieux adaptée est souvent celle qui vous permet de livrer des changements en toute sécurité et de corriger rapidement, sans transformer chaque release en mini-projet.

Soyez honnête sur la fréquence des publications. Si vous attendez des améliorations hebdomadaires et des correctifs le jour même, vous avez besoin d’un chemin qui rend la publication et le rollback routiniers. Les runtimes gérés simplifient souvent cela car la surface de déploiement est plus réduite. Si vous exportez et vous auto-hébergez, vous pouvez rester rapide, mais seulement si vous avez déjà un processus robuste et quelqu’un capable de l’exécuter sous pression.

Approbations, rollbacks et qui appuie sur le bouton

Rédigez la façon dont les déploiements seront approuvés et ce qui se passe en cas de problème. Une politique simple vaut mieux qu’une politique parfaite que personne n’applique.

- Qui peut déployer en production (une personne, une équipe ou un pipeline automatisé)

- Ce que signifie « terminé » (tests passés, validation des parties prenantes, ticket de changement)

- Comment fonctionne le rollback (build précédent, changements de base de données, feature flags)

- Délai cible pour restaurer le service après une mauvaise release

- Où sont consignées les notes de publication et les décisions

Si vous vous auto-hébergez avec du code exporté, assurez-vous que les rollbacks incluent les changements de données. Un rollback de code est facile ; une modification de base incompatible ne l’est pas.

Traitez différemment les changements de configuration et les changements de code

Beaucoup d’« urgences » sont en réalité des changements de configuration : clés API, chaînes de connexion, paramètres email/SMS ou réglages de paiement comme Stripe. Séparez-les du code afin de pouvoir les modifier sans reconstruire et redéployer tout le système.

Quel que soit l’endroit d’exécution, définissez un emplacement unique pour la configuration (et qui peut l’éditer), comment les secrets sont stockés et tournés, et comment vous auditez les changements (qui a modifié quoi et quand).

Conservez dev, staging et prod cohérents. De petites différences d’environnement peuvent provoquer des problèmes qui n’apparaissent qu’en production. Si vous utilisez une plateforme comme AppMaster, décidez comment vous allez refléter les variables d’environnement et les intégrations externes entre les environnements avant la première release.

Exemple : un portail support a besoin d’un correctif le jour même pour un problème de connexion. En hébergement géré, vous pouvez publier le correctif et revenir en arrière rapidement si besoin. En auto-hébergement, vous pouvez faire la même chose, mais seulement si les étapes de build, déploiement et rollback sont déjà scriptées et testées.

Coûts, montée en charge et compromis de support

L’argent n’est qu’une moitié de l’histoire. Le vrai coût se manifeste souvent en temps : qui est responsable quand quelque chose casse à 2h du matin et à quelle vitesse vous pouvez récupérer.

L’auto-hébergement peut sembler moins cher à première vue parce que les factures d’infrastructure sont visibles et faciles à comparer. Mais vous endossez aussi la responsabilité. L’hébergement géré peut coûter plus par mois, et pourtant économiser beaucoup d’heures-personnes parce que le patching, la fiabilité de base et les opérations de routine sont prises en charge.

Les équipes oublient souvent ces postes de coût :

- Monitoring et alerting (dashboards, logs, configuration d’astreinte)

- Sauvegardes et restaurations (tester les restaurations, pas seulement prendre des backups)

- Réponse aux incidents (triage, hotfixes, post-mortems)

- Maintenance sécurité (mises à jour OS, scan de dépendances, rotation des secrets)

- Preuves de conformité (rapports, enregistrements de changements, revues d’accès)

La montée en charge est similaire. Si votre charge est prévisible, l’auto-hébergement peut être efficace et stable. Si vous attendez des pics (campagne marketing, saisons, ou « tout le monde se connecte à 9h »), les environnements gérés gèrent généralement mieux les surprises sans préparation lourde. En auto-hébergement, vous devez concevoir pour les pics en amont, les tester et payer la capacité ou accepter le risque.

Le support et les contrats prennent toute leur importance quand l’application devient critique pour l’entreprise. Demandez-vous ce que vous devez promettre en interne ou aux clients : niveaux de disponibilité, temps de réponse et responsabilité claire. Dans une configuration gérée (par exemple, déployer sur AppMaster Cloud ou un grand fournisseur cloud), vous pouvez obtenir des frontières de responsabilité plus nettes pour les problèmes d’infrastructure. En auto-hébergement, la responsabilité est plus claire sur le papier (c’est à vous), mais la preuve et la charge de travail deviennent aussi les vôtres.

Une règle utile : si le coût des interruptions dépasse les frais du service géré, vous n’achetez pas seulement des serveurs. Vous achetez du sommeil.

Étape par étape : comment choisir en moins d’une heure

Considérez ceci comme un atelier rapide. Vous décidez qui possède les opérations quotidiennes.

Un flux de décision en 60 minutes

- Écrivez vos incontournables (10 minutes). Limitez-vous à 10 éléments : emplacement des données, logs d’audit, SSO, objectif de disponibilité, règles de sauvegarde, besoins de chiffrement, et échéances strictes.

- Notez les options (15 minutes). Donnez une note de 1 à 5 pour quatre catégories : conformité/sécurité, compétences de l’équipe/capacité ops, vitesse de livraison, et coût total (y compris le temps d’astreinte).

- Nommez les plus grands risques (10 minutes). Pour chaque option, décrivez les 3 principales façons dont elle peut échouer (par ex. « personne ne peut patcher les serveurs rapidement » ou « le runtime géré ne respecte pas une règle de résidence ») et une mitigation pratique.

- Réalisez un petit pilote (15 minutes maintenant, 2–4 semaines en réel). Choisissez un flux réel et livrez une version fine. Mesurez le temps de publication, la gestion des incidents et la façon dont les mises à jour sont déployées.

- Choisissez un défaut et fixez un déclencheur de révision (10 minutes). Décidez de la solution par défaut et notez quand vous la réviserez (nouvelle exigence de conformité, croissance du trafic ou recrutement d’une nouvelle personne).

Un raccourci de notation qui garde l’honnêteté : si vous ne pouvez pas décrire clairement votre plan de patching, monitoring, sauvegardes et rollback, l’auto-hébergement est probablement une étape ultérieure, pas un choix du jour 1.

Exemple : une petite équipe ops peut commencer en hébergement géré pour livrer des mises à jour hebdomadaires en toute sécurité. Si un audit exige plus tard le contrôle total des frontières réseau, elle pourra exporter et s’auto-héberger une fois qu’elle aura des responsables pour les mises à jour, la réponse aux incidents et les approbations de changement.

Si vous construisez avec un outil no-code comme AppMaster, ajoutez une vérification pilote supplémentaire : comment les exports s’intègrent-ils à votre processus de release (qui build, qui déploie et à quelle vitesse vous pouvez régénérer et livrer les changements).

Erreurs courantes qui forcent des changements douloureux plus tard

Le regret le plus fréquent est de traiter le déploiement comme une préférence plutôt que comme un modèle opérationnel. Les équipes choisissent souvent ce qui leur semble familier, puis découvrent du travail caché seulement quand des utilisateurs dépendent de l’appli.

Une erreur fréquente est de supposer que l’auto-hébergement est automatiquement moins cher. Les factures cloud sont faciles à voir, mais la main-d’œuvre ne l’est pas : patchs serveurs, rotation des secrets, surveillance des logs, gestion d’incidents et réponses aux questionnaires de sécurité. Si votre équipe doit arrêter le travail produit pour garder les lumières allumées, le « moins cher » devient rapidement coûteux.

L’erreur inverse existe aussi : choisir un runtime géré puis avoir besoin de contrôles d’infrastructure profonds (règles réseau personnalisées, fournisseurs d’identité spéciaux, agents de monitoring particuliers ou règles strictes de résidence). Si ces besoins sont probables, validez-les tôt ou planifiez l’export et l’auto-hébergement dès le départ.

Les sauvegardes et la reprise après sinistre sont des points où beaucoup de projets auto-hébergés échouent discrètement. Des sauvegardes jamais restaurées ne sont que de l’espoir. Planifiez des tests de restauration et documentez qui fait quoi quand quelque chose casse.

Les problèmes de workflow de release provoquent aussi des pannes. Des équipes publient sans changelog clair, sans plan de rollback ou avec des correctifs non tracés. Que vous soyez sur runtime géré ou auto-hébergé, il vous faut une routine de publication simple que l’on applique même les semaines chargées.

Les problèmes qui forcent le plus souvent un changement ultérieur :

- Pas d’estimation réaliste du travail opérationnel (astreinte, patchs, monitoring)

- Pas de plan pour sauvegardes, restaurations et tests DR

- Pas de chemin de rollback pour les mauvaises releases, et pas de changelog écrit

- Sous-estimation de la gestion des accès, du offboarding et des traces d’audit

- Choisir l’hébergement géré tout en exigeant un contrôle d’infrastructure poussé

Exemple : une petite équipe lance rapidement un portail interne, puis un contractuel part mais conserve l’accès au panneau admin parce que l’offboarding n’a jamais été formalisé. Ce seul manquement peut devenir un incident de conformité.

Si vous construisez avec AppMaster, décidez tôt qui possède les opérations runtime et notez vos tâches day‑2 (revues d’accès, tests de sauvegarde, étapes de publication) avant l’arrivée des premiers utilisateurs réels.

Checklist de décision rapide

Marquez chaque ligne Oui, Non ou Pas sûr. Si vous avez plus de deux « Pas sûr », comblez les lacunes avant de vous engager.

Conformité et risque

- Savez-vous exactement où les données doivent résider (pays ou région) et pouvez-vous le prouver avec des logs, rapports ou une piste d’audit exploitable ?

- Pouvez-vous produire des preuves d’accès, de modifications et d’incidents sur demande (qui a fait quoi, quand et pourquoi) ?

- Avez-vous un plan clair pour les secrets et le contrôle d’accès (qui peut voir les clés, comment elles tournent et quoi faire lors d’un départ) ?

Si la plupart de ces points sont des exigences strictes et que vous opérez déjà une infrastructure conforme, l’export et l’auto-hébergement conviennent souvent. Si vous avez surtout besoin d’une bonne sécurité sans preuve lourde, l’hébergement géré est généralement plus simple.

Opérations et mises à jour

- Y a‑t‑il un propriétaire nommé responsable des patchs de sécurité, de la réponse aux incidents et des décisions d’astreinte, week-ends inclus ?

- Le processus de release est‑il écrit, avec approbations, plan de rollback et vérification après rollback ?

- Les sauvegardes sont‑elles définies (quoi, fréquence, emplacement) et avez‑vous testé une vraie restauration, pas seulement « on a des snapshots » ?

L’auto-hébergement ne fonctionne bien que lorsque ces réponses sont solides. Le déploiement géré fonctionne mieux si vous voulez que la plateforme prenne en charge le travail opérationnel continu.

Pérennité

Décidez comment vous migreriez plus tard si besoin.

- Pouvez-vous expliquer en une page comment migrer vers un autre cloud ou revenir on‑prem, incluant le déplacement de la base et la bascule DNS ?

- Savez-vous quel monitoring vous faut (uptime, erreurs, performance) et qui reçoit les alertes ?

Exemple : si vous construisez un outil interne dans AppMaster et attendez des audits l’année suivante, vous pouvez exporter et l’exécuter dans votre environnement contrôlé. Si votre risque principal est la lenteur des releases, l’hébergement géré avec une routine de rollback claire peut être le choix le plus sûr.

Scénario exemple : outil interne avec contraintes de conformité

Une petite équipe ops veut un outil admin interne : rechercher des clients, réinitialiser des mots de passe, rembourser des paiements et consulter l’historique d’audit. Ils peuvent construire l’UI et la logique rapidement avec un outil no-code comme AppMaster, mais doivent choisir entre l’export + auto-hébergement et le runtime géré.

Leurs contraintes sont claires. Les données clients sont sensibles et un audit exige une résidence claire, un contrôle d’accès et des pistes d’audit. En même temps, ils ont peu de temps ops. Personne ne veut être d’astreinte pour la tuning DB, le patching des serveurs ou courir après des alertes à 2h du matin.

Ils passent la checklist et trouvent un compromis pratique :

- Si la conformité autorise un runtime géré dans une région approuvée et qu’ils peuvent répondre aux exigences de logging et d’accès, ils commencent en déploiement géré pour réduire la charge opérationnelle.

- Si le contrôleur exige un réseau privé, un compte cloud spécifique ou un contrôle plus strict des clés de chiffrement, ils exportent et s’auto-hébergent dans l’environnement AWS/Azure/GCP de l’entreprise.

Dans ce cas, l’officier conformité exige que la production vive dans le compte cloud de l’entreprise avec accès base privé et politiques IAM strictes. Ils exportent donc le code pour la production, mais gardent un plan de secours : utiliser un runtime géré pour l’environnement de staging afin que les changements produit soient testés sans attendre l’infra interne.

Pour éviter le chaos, ils documentent quatre choses dès le jour 1 : région cible et stores de données, logs et événements d’audit requis, étapes de publication (qui approuve, qui déploie, règles de rollback) et ce qui est configuration vs code. Ils tiennent aussi un inventaire des intégrations (Stripe, email/SMS, Telegram) et de l’emplacement des secrets, afin qu’un futur switch soit une migration contrôlée, pas une reconstruction.

Prochaines étapes : ancrer la décision

Une décision de déploiement n’a d’effet que si vous pouvez la répéter sous pression. Avant de développer plus de fonctionnalités, écrivez la décision sur une page : ce que vous avez choisi, pourquoi, ce que vous n’allez pas faire, et ce qui vous ferait reconsidérer.

Restez pragmatique : vos 3 raisons principales (par ex. exigences de conformité, capacité ops existante, vitesse de livraison) et vos 3 principaux risques (par ex. charge d’astreinte, lenteur des patchs, limites du fournisseur). Cette page sert de brise-tie quand les opinions changent.

Ensuite, créez un petit runbook qu’un nouveau collègue pourrait suivre sans deviner :

- Comment déployer (qui appuie, où ça tourne, combien de temps)

- Comment faire un rollback (quel bouton ou commande, et à quoi ressemble un état « bon »)

- Comment restaurer (où sont les sauvegardes, comment tester une restauration)

- Quelles alertes importent (uptime, erreurs, stockage DB, certificats)

- Où vivent les notes de publication (quoi a changé, quand et qui a approuvé)

Choisissez une date de revue après votre premier cycle de publication réel. Un bon moment est 2 à 4 semaines après que des utilisateurs réels commencent à dépendre de l’app. Demandez : les mises à jour étaient‑elles sûres, les incidents gérés proprement et l’équipe a‑t‑elle passé plus de temps à livrer ou à surveiller ?

Si vous utilisez AppMaster, faites une comparaison directe entre l’export pour auto‑hébergement et le déploiement vers un runtime géré en utilisant la même checklist, surtout pour la preuve de conformité, la responsabilité des patchs et la rapidité de livraison. Si vous voulez piloter rapidement les deux options, AppMaster (appmaster.io) est conçu pour vous permettre de construire une application complète puis de choisir entre déploiement géré et export de source selon vos contraintes opérationnelles.

Enfin, réalisez un petit pilote complet : construisez une application simple, déployez-la, faites un rollback une fois et restaurez depuis une sauvegarde une fois. Si cela vous paraît pénible, votre choix de déploiement doit probablement être ajusté.

FAQ

Le déploiement cloud géré est généralement le meilleur choix par défaut quand vous voulez lancer rapidement et que vous n’avez pas le temps dédié pour les patchs, la supervision et l’astreinte. Il réduit le nombre de responsabilités opérationnelles que vous devez gérer, ce qui diminue souvent le risque opérationnel pendant les premiers mois.

L’auto-hébergement signifie que vous possédez le runtime et tout le travail autour : serveurs, réseau, mises à jour de sécurité, supervision, sauvegardes, restaurations et réponse aux incidents. Le déploiement géré transfère une grande partie de ce travail d’infrastructure quotidien au fournisseur, tandis que vous gardez la responsabilité du comportement de l’application et des décisions de publication.

Si vous devez contrôler la résidence des données dans un pays ou un compte cloud spécifique, gérer vos propres clés de chiffrement, appliquer des règles de réseau privé ou produire des preuves d’audit strictes, l’export et l’auto-hébergement conviennent souvent mieux. Quand ces contraintes sont non négociables, commencez par là et planifiez à l’avance la responsabilité opérationnelle.

Commencez par lister précisément les événements que vous devez capturer : connexions, changements de permissions, actions admin, exportations ou suppressions de données. Décidez ensuite de la durée de conservation, de qui peut accéder aux logs et si les logs doivent être immuables — ces détails influencent le stockage, les contrôles d’accès et la manière dont vous répondez aux audits.

Le test le plus simple : nommez la personne qui répondra à une panne à 2h du matin et décrivez comment le service sera rétabli. Si vous ne pouvez pas couvrir les alertes, les patchs et la récupération de la base de données de façon fiable, le déploiement géré est en général un choix plus sûr jusqu’à ce que vous ayez une responsabilité claire et un runbook.

Les environnements gérés rendent généralement les publications et les rollbacks plus routiniers parce qu’il y a moins d’infrastructure à coordonner. L’auto-hébergement peut être aussi rapide, mais seulement si vous disposez déjà d’un processus de build, déploiement et rollback automatisé, testé et reproductible sous pression.

Traitez la configuration séparément du code afin de pouvoir changer des clés ou des paramètres sans tout reconstruire. Définissez une source de vérité pour les variables d’environnement et les secrets, restreignez qui peut les modifier et gardez dev, staging et production alignés pour éviter les surprises du type « ça marche en staging ».

L’hébergement géré peut coûter plus cher en frais mensuels, mais il économise souvent du temps d’équipe sur les patchs, la supervision, les sauvegardes et la réponse aux incidents. L’auto-hébergement peut sembler moins cher sur le papier, mais le coût caché est le travail humain et le risque d’une récupération lente quand quelque chose casse.

Ne pas tester les restaurations est une erreur classique : les sauvegardes qui ne sont jamais restaurées ne constituent pas un plan. Programmez des tests de restauration et rédigez un court runbook de récupération. Définissez aussi des règles de rollback qui incluent les changements de base de données, car revenir en arrière sur du code est simple tandis que corriger des changements de données incompatibles l’est beaucoup moins.

Construisez un petit pilote et mesurez combien de temps il faut pour déployer, faire un rollback et restaurer une sauvegarde. Avec AppMaster, vous pouvez construire l’application avec des outils no-code et garder la flexibilité : déployez d’abord sur un runtime géré, puis exportez le code source plus tard si des exigences de conformité l’exigent.