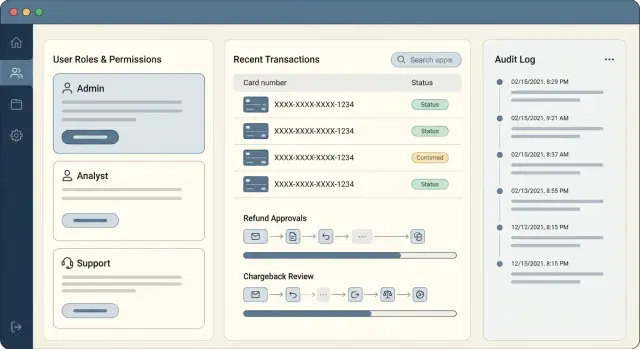

Sicheres internes Admin-Panel für Zahlungen: Rollen und Workflows

Erfahren Sie, wie Sie ein sicheres internes Admin-Panel für Zahlungen entwerfen — mit klaren Rollen, Maskierung sensibler Daten und praktischen Workflows für Rückerstattungen, Streitfälle und Chargebacks.

Was Zahlungen-Admin-Panels riskant macht

Ein Zahlungs-Admin-Panel ist mächtig, weil es Geld bewegen, sensible Details offenbaren und normale Kundenprozesse überschreiben kann. Diese Kombination macht es zu einem internen Tool mit hohem Risiko. Die größten Probleme entstehen meist aus alltäglicher Arbeit unter Druck: ein Support-Agent klickt den falschen Rückerstattungstyp, ein Finance-Ops-Kollege genehmigt etwas ohne ausreichenden Kontext oder jemand kopiert Daten in eine Tabelle, die das System niemals verlassen darf.

Die meisten Probleme lassen sich in drei Kategorien einteilen: Fehler, Betrug und Leaks.

Fehler umfassen doppelte Rückerstattungen, die falsche Kundenerstattung oder das Ändern eines Status, der eine automatische Auszahlung auslöst. Betrug schließt Insider ein, die Rückerstattungen auf eigene Karten ausstellen, Freund:innen bei Kontrollen helfen oder heimlich Datensätze bearbeiten, um Fehlentscheidungen zu verbergen. Lecks umfassen das Anzeigen vollständiger Karten- oder Bankdaten auf dem Bildschirm, das Teilen von Screenshots im Chat oder das Zulassen zu vieler Exporte.

Rückerstattungen, Streitfälle und Chargebacks brauchen strengere Kontrollen als normale Admin-Aktionen, weil sie hohe Auswirkungen haben und zeitkritisch sind. Sie beinhalten oft Teilinformationen, strikte Fristen und Hin-und-Her mit einem Prozessor. Eine falsche Aktion kann direkten Verlust (abgehendes Geld), indirekte Kosten (Gebühren) und Compliance-Probleme verursachen.

Im Alltag lässt sich „sicher“ auf drei prüfbare Dinge herunterbrechen:

- Minimaler Zugriff: Personen dürfen nur, was ihre Rolle erfordert.

- Sichtbarkeit: sensible Felder sind standardmäßig maskiert und werden nur mit Begründung angezeigt.

- Nachvollziehbarkeit: jede kritische Aktion wird mit wer, was, wann und warum protokolliert.

Das ist besonders wichtig, wenn Support, Finance Ops und Risk zusammenarbeiten und Engineering Regeln umsetzen muss, ohne den Betrieb zu verlangsamen.

Rollen und Trennung der Aufgaben: bei echten Personen anfangen

Ein sicheres Zahlungs-Admin-Panel beginnt mit einer einfachen Frage: Wer berührt ein Zahlungsproblem vom Anfang bis zum Ende?

Wenn eine Person alles sehen, alles ändern und ihre eigenen Aktionen genehmigen kann, sind Sie einen Fehler (oder einen böswilligen Akteur) von einem teuren Vorfall entfernt.

Die meisten Teams haben einige typische Rollen:

- Support-Agent: liest Kundenkontext, eröffnet Fälle, fordert Aktionen an

- Payments Ops: führt operative Aktionen aus (Rückerstattungen, Streitfallantworten)

- Finance: stimmt ab, genehmigt hochpreisige Auszahlungen/Rückerstattungen, kontrolliert Limits

- Risk: prüft verdächtige Muster, setzt Sperren, genehmigt Ausnahmen

- Teamlead oder Manager: handhabt Eskalationen, überschreibt mit Begründung

Eine praktische Trennung der Aufgaben ist, Berechtigungen in drei Typen aufzuteilen: ansehen, ausführen und genehmigen.

Support darf das sehen, was für die Kundenhilfe nötig ist, aber keine Rückerstattungen ausführen. Payments Ops kann Aktionen durchführen, aber bestimmte Aktionen erfordern eine Genehmigung. Auditoren sollten nur Leserechte haben, mit Zugriff auf Logs und Reports, nicht auf Buttons.

Legen Sie Vier-Augen-Regeln früh fest, bevor Sie Bildschirme bauen. Gute Kandidaten sind hochpreisige Rückerstattungen, wiederholte Rückerstattungen für denselben Kunden, Rückerstattungen nachdem ein Streitfall eröffnet wurde und das Ändern von Bank- oder Auszahlungdetails. Lassen Sie den Rest einstufig, sonst arbeiten Teams um das Tool herum.

Eskalationspfade sollten explizit und schnell sein. Zum Beispiel:

- Rückerstattung über einem festen Betrag geht an Finance zur Genehmigung

- Dritter Streitfall im Monat geht an Risk-Review

- VIP-Kunde oder Sonderfall geht an einen Team Lead

Zugriffskontrolle, die sich im Alltag einfach handhaben lässt

Zahlungs-Admin-Panels scheitern oft in den langweiligen Momenten: jemand ist krank, ein neuer Mitarbeiter fängt an, ein Manager braucht einen einmaligen Report oder ein Support-Agent muss schnell eine Transaktion prüfen. Wenn Ihr Zugriffsmodell schwer zu bedienen ist, werden Leute Workarounds finden.

Beginnen Sie mit Rollen, nicht mit einzelnen Personen. Definieren Sie eine kleine Menge Rollen, die echten Jobs entsprechen (Support Agent, Payments Ops, Finance Manager, Admin). Ordnen Sie dann Benutzer diesen Rollen zu. Wenn jemand das Team wechselt, verschieben Sie sie zwischen Rollen statt eine lange Liste individueller Berechtigungen zu editieren.

Fügen Sie danach nur fein granulare Berechtigungen hinzu, wo echtes Risiko besteht. Ein einfaches Muster ist die Trennung von Lesen, Ändern und Genehmigen. Viele Teams trennen außerdem „Export“ als eigene Berechtigung, weil das ein häufiger Leak-Pfad ist.

Für seltene Aufgaben nutzen Sie temporär erhöhte Zugriffe statt dauerhafter Macht. Beispiel: ein Support-Lead braucht 30 Minuten Export-Zugriff für eine Regulierungsanfrage. Gewähren Sie ihn mit Ablaufzeit und automatischer Rücknahme.

Zugriffsänderungen brauchen außerdem einen klaren Workflow, damit sie nicht zum Hintertürchen werden:

- Anfordern: Rolle/Berechtigung und Grund angeben

- Genehmigen: Manager oder Owner genehmigt (nicht der Antragsteller)

- Anwenden: Zugriff gewähren, mit Start- und Endzeit falls nötig

- Aufzeichnen: wer genehmigt hat, wann und was geändert wurde

Sensible Daten maskieren, ohne Support-Arbeit zu blockieren

Ein Zahlungs-Admin-Panel sollte sensible Felder standardmäßig als „nicht anzeigen“ behandeln. Manche Daten werden für den Betrieb schlicht nicht gebraucht; ihre Anzeige schafft nur Risiko.

Zahlungsgeheimnisse wie vollständige Kartennummer (PAN) und CVV sollten niemals in der Admin-UI, in Logs oder in Exporten erscheinen. Wenn Ihr System Tokens speichert, behandeln Sie diese ebenfalls als Geheimnisse. Sie können missbraucht werden, wenn sie an die falsche Stelle kopiert werden.

Für alles andere: zuerst maskieren und nur bei klarem Grund offenbaren. Support sollte genau das sehen, was zur Identifikation von Kunde und Transaktion nötig ist, aber nicht so viel, dass ein Datenleck entsteht.

Eine praktische Default-Ansicht:

- Karte: Marke plus letzte 4 (Ablaufdatum nur, wenn wirklich nötig)

- Kunde: teilweise E-Mail oder Telefon (z. B. j***@domain.com)

- Adresse: Stadt/Land sichtbar, Straßenzeilen verborgen

- IDs: interne IDs anzeigen; externe Prozessor-IDs nur, wenn nötig

- Notizen: rohe PII in Freitext vermeiden; strukturierte Felder bevorzugen

Wenn jemand mehr sehen muss, machen Sie „Enthüllen" zu einer Aktion, nicht zum Seitenlayout. Fordern Sie einen kurzen Grund an, prüfen Sie Berechtigungen erneut und erwägen Sie einen zusätzlichen Schritt bei hohem Risiko (Re-Auth oder Vorgesetzten-Genehmigung). Zeitbegrenzen Sie Enthüllungen, sodass nach einer Minute wieder maskiert wird.

Exporte sind oft der Punkt, an dem Maskierung bricht. Wenn Sie CSV-Exporte für Rückerstattungsberichte erlauben, exportieren Sie standardmäßig maskierte Felder und verlangen Sie eine separate Berechtigung für unmaskierte Exporte. Screenshots oder Kopieren können Sie nicht vollständig verhindern, aber Sie können Unfälle reduzieren, indem Sie sensitive Ansichten mit Wasserzeichen versehen, die Enthüllung einschränken und jede Enthüllung sowie jeden Export in Audit-Logs sichtbar machen.

Datenmodell-Basics für Rückerstattungen, Streitfälle und Chargebacks

Payments-Operationen werden einfacher, wenn das Datenmodell langweilig und konsistent ist. Ziel ist, jeden Fall an einer Stelle lesbar zu machen, selbst Monate später.

Beginnen Sie mit einer kleinen Menge Kern-Records, die Sie in verschiedenen Flows wiederverwenden können:

- Customer (wer bezahlt hat)

- Payment (die ursprüngliche Transaktion)

- Refund (Geldrückfluss, partiell oder vollständig)

- Dispute (eine Claim, eröffnet durch die Bank oder das Karten-Netzwerk des Kunden)

- Chargeback (das Dispute-Ergebnis, das Gelder bewegt)

Fügen Sie zwei unterstützende Objekte hinzu, die die Historie klar halten, ohne alles in ein Feld zu stopfen: Evidence (Dateien, Text, Fristen) und Notes (interne Kommentare, Übergaben, Entscheidungen).

Statuses sind ein Bereich, in dem Teams unordentlich werden. Halten Sie ein kleines gemeinsames Vokabular über Refund, Dispute und Chargeback hinweg, damit Dashboards und Filter konsistent funktionieren. Übliche Zustände sind draft, pending approval, submitted, won, lost und reversed. Wenn Sie mehr Details brauchen, fügen Sie ein separates Grund-Feld hinzu statt 20 Stati.

Jeder Fall sollte eine Timeline haben, die zeigt, was nacheinander passiert ist. Verlassen Sie sich nicht allein auf „zuletzt aktualisiert“. Modellieren Sie eine Event-Tabelle und schreiben Sie Events, wann immer etwas Wichtiges sich ändert:

- erstellt, zugewiesen, genehmigt oder abgelehnt

- an Prozessor übermittelt

- Evidence hinzugefügt

- Frist geändert

- Status geändert

Speichern Sie externe Referenzen als First-Class-Felder: PSP/Prozessor-IDs, Stripe payment- oder dispute-IDs und jede Fallnummer vom Netzwerk. Das hält Support schnell und macht Audits sauberer, wenn jemand fragt: „Welcher exakte Prozessor-Fall war das?"

Workflow-Design für Rückerstattungen, Streitfälle und Chargebacks

Ein guter Workflow behält Geschwindigkeit dort, wo sie sicher ist, und fügt Reibung dort hinzu, wo Geld verloren gehen kann. Behandeln Sie Rückerstattungen, Streitfälle und Chargebacks als verschiedene Tracks, auch wenn sie denselben Payment-Record teilen.

Rückerstattungen: schnell, aber kontrolliert

Rückerstattungen beginnen meist als Anfrage von Support oder Operations. Der nächste Schritt ist die Validierung: prüfen Sie die ursprüngliche Capture, das Rückerstattungsfenster, verfügbares Guthaben und ob der Kunde bereits einen offenen Streitfall hat.

Nach der Validierung fügen Sie einen Genehmigungsschritt hinzu, der vom Betrag und Risiko abhängt. Kleine Rückerstattungen können automatisch genehmigt werden; größere erfordern eine zweite Person. Reichen Sie dann die Rückerstattung beim Zahlungsanbieter ein, stimmen Sie sie ab, wenn der Provider bestätigt, und benachrichtigen Sie Kunde und internes Team.

Beispiel: Ein Support-Agent beantragt eine Rückerstattung von $25 für eine doppelte Bestellung. Das System erkennt das Auto-Approve-Limit, bestätigt, dass kein Streitfall besteht, reicht die Rückerstattung ein und protokolliert die Provider-Refund-ID für die Abstimmung.

Streitfälle und Chargebacks: zuerst Deadlines

Streitfälle sind zeitgebunden. Entwerfen Sie den Ablauf um Fristen und Evidence. Beginnen Sie mit Intake (per Provider-Webhook oder Ops-Formular), dann Evidence-Sammlung (Bestelldetails, Liefernachweis, Kundenkommunikation), interne Prüfung und Einreichung. Wenn ein Ergebnis eintrifft, aktualisieren Sie den Status, buchen Sie Buchungshinweise und entscheiden, ob Sie erneut einreichen, erstatten oder schließen.

Chargebacks sind strenger. Bauen Sie Repräsentment-Schritte und Abschreibungsregeln ein. Wenn die Frist zu knapp ist oder Evidence schwach ist, routen Sie zur Abschreibungsentscheidung mit dokumentierten Reason-Codes.

Guardrails, die Workflows sicherer machen:

- Betragslimits, die den Genehmigungsweg ändern

- Duplikaterkennung (gleiche Zahlung, gleicher Betrag, gleicher Grund)

- Cooldown-Perioden, um wiederholte Rückerstattungen zu verhindern

- Fristen-Timer für Streitfälle und Chargebacks

- Einbahnstraßen nach Einreichung, Ausnahmen nur für Admins

Schritt für Schritt: die Admin-Panel-Logik entwerfen

Ein Zahlungs-Admin-Panel dreht sich hauptsächlich um die Logik zwischen Klicks: wer darf was, wann und welche Bedingungen müssen erfüllt sein, bevor eine Änderung akzeptiert wird.

Beginnen Sie damit, jeden Workflow auf einer Seite zu skizzieren: Rückerstattung, Streitfallantwort, Chargeback-Nachverfolgung. Listen Sie für jeden die Aktionen und Entscheidungspunkte auf. Halten Sie es an realen Rollen (Support, Risk, Finance, Admin), damit Sie Lücken erkennen wie „wer darf eine Rückerstattung stornieren, nachdem sie genehmigt wurde?"

Platzieren Sie Berechtigungsprüfungen auf jede Aktion, nicht nur auf Bildschirme. Jemand könnte einen Endpunkt aus einem alten Lesezeichen, einem Export-Flow oder einem anderen internen Tool aufrufen. Die Regel sollte bei der Aktion leben: refund genehmigen, Evidence hochladen, Kunden-E-Mail bearbeiten, als bezahlt markieren.

Fügen Sie Validierungen hinzu, die schlechte Zustände früh stoppen:

- Eligibility-Regeln (Order ist captured, nicht voided)

- Zeitfenster (Rückerstattung erlaubt innerhalb X Tagen)

- Pflichtfelder (Reason-Code, Notes, Evidence-Dateien)

- Betragslimits (partielle Rückerstattung darf nicht mehr als der captured amount sein)

- Zustandsübergänge (man kann keine Rückerstattung genehmigen, die bereits gesendet wurde)

Danach designen Sie Genehmigungen und Queues. Entscheiden Sie, wer als Nächstes sieht: Support erstellt eine Anfrage, Finance genehmigt über Schwellenwert, Risk prüft Flagged-Cases, und das System routet den Fall an die richtige Queue.

Definieren Sie schließlich Benachrichtigungen und Timer, besonders für Disputes, wo Fristen streng sind:

- „Dispute opened"-Alarm an die Dispute-Queue

- tägliche Erinnerung, wenn Evidence fehlt

- Eskalation, wenn 48 Stunden verbleiben

- automatische Sperre für Edits nach Einreichung

Audit-Logs und Monitoring, die Sie tatsächlich nutzen

Ein Zahlungs-Admin-Panel lebt oder stirbt an seiner Audit-Trail. Wenn etwas schiefgeht, brauchen Sie Antworten in Minuten, nicht eine Debatte darüber, was wahrscheinlich passiert ist.

Behandeln Sie das Audit-Log als Produkt-Feature, nicht als Debug-Tool. Jede sensible Aktion sollte ein append-only Event erzeugen, das in der Admin-UI nicht editiert oder gelöscht werden kann. Wenn jemand einen Fehler korrigieren muss, macht er das mit einer neuen Aktion, die sich auf die alte bezieht.

Mindestens sollten Sie diese Felder für jedes Event erfassen:

- Wer: User-ID, Rolle und Impersonation-Info (falls genutzt)

- Was: Aktionsname und betroffenes Objekt (Refund, Dispute-Case, Payout)

- Wann/wo: Timestamp, IP-Adresse, Device/Session-ID

- Vorher/Nachher: wichtige Felder, die sich geändert haben (Betrag, Status, Owner)

- Warum: eine verpflichtende Begründungsnotiz für hochriskante Aktionen

Monitoring sollte sich auf Signale fokussieren, die echtes Risiko anzeigen, nicht auf Rauschen. Wählen Sie ein paar Alarme, auf die Sie tatsächlich reagieren, routen Sie sie in den richtigen Kanal und prüfen Sie sie wöchentlich, um Schwellen anzupassen.

Gute Start-Trigger:

- Rückerstattungen über einem gesetzten Betrag oder außerhalb normaler Arbeitszeiten

- Wiederholte Reversals bei derselben Zahlung oder demselben Kunden

- Mehrere fehlgeschlagene Berechtigungschecks durch denselben Nutzer

- Bulk-Exporte von zahlungsrelevanten Daten

- Disputes, die Fristen nahe sind und keine jüngste Aktion haben

Fügen Sie einfache operative Reports hinzu, die die tägliche Arbeit unterstützen: wartende Genehmigungen, Aging-Queues (Refunds/Disputes/Chargebacks) und verpasste Fristen.

Häufige Fehler und Fallen, die Sie vermeiden sollten

Die meisten Probleme in Payment-Ops-Tools werden nicht von Hackern verursacht. Sie entstehen durch kleine Abkürzungen, die sich aufsummieren, bis eine Rückerstattung oder ein Streitfall schiefgeht und niemand klar erklären kann, was passiert ist.

Eine Falle ist „temporärer" Zugriff, der nie entfernt wird. Ein Kollege übernimmt einen Wochenenddienst, bekommt erhöhte Rechte und Monate später hat er sie immer noch. Lösen Sie das mit zeitgebundenen Rechten (Expiry-Daten) und einem einfachen Überprüfungsplan.

Ein weiterer häufiger Fehler ist, sich auf UI-Verstecken zu verlassen statt auf echte Berechtigungsprüfungen. Wenn das Backend eine Aktion akzeptiert, ist das Verstecken eines Buttons keine Sicherheit. Erzwingen Sie Berechtigungen bei jeder Schreib-Operation serverseitig.

Das Bearbeiten von Kerndaten einer Zahlung ist ebenfalls riskant. Support-Arbeit braucht oft Korrekturen, aber das Ändern von Beträgen, Währungen, Kunden-IDs oder Prozessor-Referenzen ohne Spur erzeugt Buchhaltungs- und Rechtsprobleme. Machen Sie diese Felder nach der Capture unveränderlich und nutzen Sie explizite Anpassungs-Records, wenn etwas geändert werden muss.

Wiederkehrende Fallen:

- Zu breite Rollen („Ops Admin" darf alles) statt aufgabenbasierte Rollen

- Kein konsistentes Statusmodell, weshalb Leute sich auf Freitextnotizen und Chat verlassen

- Streitfallfristen in persönlichen Kalendern statt in einer Queue mit Timern

- Manuelle Rückerstattungen ohne zweite Genehmigung bei großen Beträgen

- Aktionen, die keine Audit-Events erzeugen (wer, was, wann, vorher/nachher)

Beispiel: Ein Agent markiert einen Fall als „resolved“, um die Liste zu leeren, aber der Prozessor-Streitfall ist noch „needs evidence“. Ohne getrennte interne und Prozessor-Status kann die Frist stillschweigend verpasst werden.

Kurze Checkliste vor dem Rollout

Bevor Sie ein Zahlungs-Admin-Panel in den täglichen Betrieb bringen, machen Sie eine letzte Durchsicht mit Fokus auf das, was Leute unter Druck wirklich tun werden. Ziel ist nicht perfekte Sicherheit auf dem Papier, sondern weniger schlechte Klicks, weniger Überraschungen und klarere Verantwortlichkeiten.

Starten Sie mit Rollen. Stellen Sie sicher, dass jede Berechtigung einem echten Jobbedürfnis entspricht, nicht einem Titel, der vor Monaten sinnvoll klang. Überprüfen Sie Rollen mindestens quartalsweise und schließen Sie Randfälle ein (neue Support-Stufe, Contractor-Zugriff, temporäre Vertretung).

Maskieren Sie sensible Daten standardmäßig. Wenn jemand sie enthüllen muss, verlangen Sie einen Grund, der gespeichert wird (z. B. „letzte 4 zur Kundenbestätigung“). Halten Sie Enthüllungen kurzlebig und machen Sie offensichtlich sichtbar, wenn Daten unmaskiert sind, damit Screenshots nicht unbemerkt zu Leaks werden.

Eine kurze Vorab-Prüfung vor dem Launch:

- Rollen quartalsweise überprüft und an echte Jobbedürfnisse gebunden

- Sensible Felder standardmäßig maskiert; Enthüllen erfordert einen Grund

- Jede Rückerstattungs-, Streitfall- oder Chargeback-Aktion erzeugt ein Audit-Event

- Genehmigung erforderlich über einem festen Betrag und für riskante Muster (wiederholte Rückerstattungen, ungewöhnliche Velocity, neue Zahlungsempfänger)

- Queues, Fristen und Outcomes auf einer Seite sichtbar

Testen Sie Berechtigungen wie ein normaler Benutzer, nicht wie ein Admin. Schreiben Sie einfache Testfälle für jede Rolle, die sowohl „darf sehen" als auch „darf handeln" abdecken. Beispiel: Ein Support-Agent darf einen Streitfall ansehen und Notizen hinzufügen, aber keine Evidence einreichen oder eine hochpreisige Rückerstattung auslösen.

Beispiel-Szenario: Rückerstattungsanfrage, die zu einem Streitfall wird

Ein Kunde schreibt und bittet um Rückerstattung für eine $79-Aboverlängerung, die er nicht erwartet hat. Ein gutes Zahlungs-Admin-Panel macht das langweilig und wiederholbar, nicht zur Heldentat.

Support (Tier 1) öffnet einen Fall und sucht per E-Mail. Sie sehen Bestellstatus, Zeitstempel und die Zahlungs-Fingerprint, aber Kartendaten sind maskiert (Kartentyp plus letzte 4). Support sieht auch, ob die Zahlung bereits erstattet wurde und ob ein Streitfall existiert, aber nicht die vollständigen Rechnungsdetails.

Ops (Payments) übernimmt den Fall. Sie sehen mehr: die Prozessor-Transaktions-ID, AVS/CVV-Resultcodes und Refund-Eligibility-Regeln. Sie sehen immer noch nicht die vollständigen Kartennummern. Ops führt eine Rückerstattung durch und markiert den Fall als „Refunded - waiting period“ mit einer Notiz: „Bei Prozessor erstattet, erwartet in 3–5 Werktagen.“

Zwei Wochen später kommt ein Streitfall zur selben Transaktion. Der Fall öffnet sich automatisch wieder und geht an Ops mit Status „Dispute received“. Ein Team Lead prüft die Timeline und genehmigt die Evidence-Einreichung, weil nun finanzielles und Compliance-Risiko besteht.

Der Handoff bleibt sauber, weil:

- Jeder Schritt eine kurze Notiz hinzufügt und den nächsten Besitzer zuweist

- Audit-Logs erfassen, wer angesehen, geändert, genehmigt und exportiert hat

- Das Streitfall-Paket nur das zieht, was nötig ist (Beleg, Richtlinientext, Support-Historie)

Endergebnis: Der Streitfall wird zugunsten des Kunden entschieden, weil die Rückerstattung nach Einreichung des Streitfalls gebucht wurde. Ops gleicht als „Refund + Dispute Loss“ ab, aktualisiert Ledger-Felder und Support sendet eine einfache Nachricht mit Bestätigung des Rückerstattungszeitraums und dass keine weiteren Schritte nötig sind.

Nächste Schritte: Design in ein funktionierendes internes Tool überführen

Schreiben Sie Ihre Regeln zuerst in einfacher Sprache, dann machen Sie sie baubar und prüfbar. Eine einfache Rollen-zu-Aktionen-Matrix hält Sie ehrlich und macht Genehmigungen leichter.

Ein kompaktes Format, das auf eine Seite passt:

- Rollen (Support, Payments Ops, Finance, Admin)

- Aktionen (view, refund, partial refund, evidence upload, write-off)

- Schwellenwerte (Betragslimits, Tageskappen, High-Risk-Trigger)

- Genehmigungen (wer muss genehmigen und in welcher Reihenfolge)

- Ausnahmen (Break-glass-Zugriff und wann er erlaubt ist)

Prototypen Sie Bildschirme um den Arbeitsfluss herum. Queues und Timelines schlagen rohe Tabellen. Zum Beispiel übertrifft eine Refund-Queue mit Filtern (pending approval, waiting on customer, blocked) plus einer Fall-Timeline (request, approval, payout, reversal) oft einfache Tabellen, weil sie dem Team hilft, schnell zu handeln, ohne unnötig Daten offenzulegen.

Bauen Sie einen Workflow vollständig durch, bevor Sie mehr hinzufügen. Rückerstattungen sind ein guter erster Fall, weil sie die meisten beweglichen Teile berühren: Rollenprüfungen, maskierte Daten, Genehmigungen, Notizen und Audit-Trail. Wenn Rückerstattungen stabil laufen, übertragen Sie die gleichen Muster auf Disputes und Chargebacks.

Wenn Sie ohne viel Programmierung bauen möchten, kann eine No-Code-Plattform wie AppMaster (appmaster.io) für dieses interne Tool praktisch sein: Sie können eine PostgreSQL-Datenbank modellieren, Rollen definieren und Genehmigungs-Workflows als visuelle Geschäftsprozesse erzwingen und dann produktionsbereite Web- und Mobile-Apps generieren.

Halten Sie die erste Version schlank: eine Queue, eine Fallseite mit Timeline und eine sichere Aktions-Schaltfläche, die Genehmigungen durchsetzt. Wenn das unter Belastung funktioniert, können Sie zusätzliche "Nice-to-have"-Screens hinzufügen, ohne die Kernlogik neu bauen zu müssen.

FAQ

Behandeln Sie es als hochriskant, weil es Geldbewegungen auslösen und sensible Daten offenbaren kann. Beginnen Sie mit minimalem Zugriff pro Rolle, fügen Sie Genehmigungsschritte für wirkungsvolle Aktionen hinzu und sorgen Sie dafür, dass jede kritische Aktion auditierbar ist, damit Sie schnell sehen können, was passiert ist und warum.

Teilen Sie Berechtigungen in Ansicht, Ausführen und Genehmigen auf. Support darf Kontext einsehen und Anfragen erstellen, Payments Ops kann niedrigriskante Aktionen ausführen, und Finance oder Risk genehmigt hochpreisige oder verdächtige Aktionen, sodass nicht dieselbe Person etwas initiieren und gleichzeitig abschließen kann.

Setzen Sie standardmäßig auf eine kleine Menge rollenbasierter Zugriffsrollen und ordnen Sie Personen diesen Rollen zu, statt individuelle Berechtigungspakete zu pflegen. Fügen Sie feinere Berechtigungen nur für wirklich riskante Aktionen wie Rückerstattungen, Exporte oder Änderungen an Auszahlungskonten hinzu und verwenden Sie temporäre erhöhte Zugriffe für Sonderfälle.

Verlassen Sie sich nicht auf das Verstecken von Buttons – erzwingen Sie Berechtigungen serverseitig bei jeder Schreib-Operation. So verhindert man, dass jemand über alte Endpunkte, Lesezeichen oder alternative Tools Aktionen ausführt, die die UI-Sperren umgehen.

Zeigen Sie niemals vollständige Kartennummern oder CVV an und vermeiden Sie das Offenlegen von Geheimnissen oder Tokens in UI, Logs oder Exporten. Maskieren Sie sensible Felder standardmäßig und erlauben Sie nur zeitlich begrenzte Enthüllungen mit begründetem Vermerk und Audit-Eintrag.

Machen Sie „Enthüllen" zur bewussten Aktion statt zur Standardansicht. Erfordern Sie die richtige Berechtigung, erfassen Sie einen kurzen Grund, maskieren Sie automatisch nach kurzer Zeit wieder und protokollieren Sie das Enthüllen im Audit-Log, damit sensibler Zugriff sichtbar und prüfbar bleibt.

Nutzen Sie ein einfaches, konsistentes Modell mit separaten Datensätzen für Payment, Refund, Dispute und Chargeback sowie Notes und einer Event-Timeline. Append-only-Historie macht Fälle auch Monate später noch verständlich und verhindert, dass Kontext in Freitext verloren geht.

Rückerstattungen sollten für geringes Risiko schnell sein und für hohe Beträge strenger. Bauen Sie zuerst Validierungen ein (Eligibility, Zeitfenster, Duplikat-Checks), routen Sie dann zur Genehmigung nach Betrag oder Risiko und sperren oder begrenzen Änderungen nach Einreichung.

Erfassen Sie, wer was wann und von wo gemacht hat, welche Vorher-/Nachher-Werte betroffen sind und den Grund für hochriskante Aktionen. Machen Sie das Log append-only in der Admin-Oberfläche, sodass Fehler durch neue Aktionen korrigiert werden müssen, nicht durch Editieren der Historie.

Vergeben Sie zeitlich befristete erhöhte Zugriffe und führen Sie regelmäßige Überprüfungen ein, damit temporäre Berechtigungen nicht dauerhaft bleiben. Ändern Sie Kern-Zahlungsdaten nach Erfassung nicht direkt; nutzen Sie stattdessen Anpassungs- oder Korrekturbuchungen, damit Buchhaltung und Prüfungen eine saubere Spur haben.