Self‑Service‑Kundenportal: Daten sicher freigeben, Admins schützen

Erfahren Sie, wie Sie ein Self‑Service‑Kundenportal gestalten, das Kund:innen nur das zeigt, was sie brauchen, zentrale Aktionen unterstützt und interne Admin‑Workflows schützt.

Welches Problem sollte ein Self‑Service‑Portal lösen

Ein Self‑Service‑Kundenportal ist eine kleine, fokussierte Eingangstür zu Ihren Geschäftssystemen. Es ermöglicht Kund:innen, den Status von bereits gekauften oder angefragten Leistungen zu prüfen und einige sichere Aufgaben selbst zu erledigen. Es ist keine Kopie Ihrer internen Admin‑App und sollte nicht alles offenlegen, was Ihr Team sehen kann.

Interne Daten direkt anzuzeigen ist riskant, weil sie meist für Mitarbeiter:innen und nicht für Kunden ausgelegt sind. Eine einzige „Orders“-Tabelle kann interne Notizen, Fraud‑Flags, Lieferantenkosten, Mitarbeitende‑Namen oder Links zu anderen Kund:innen enthalten. Selbst wenn Sie einige Felder ausblenden, ist es leicht, etwas Sensitives zu übersehen, und schwer später zu erklären, warum ein Kunde es gesehen hat.

Das Ziel ist einfach: ausreichend Transparenz, um Supporttickets zu reduzieren, ohne zu viel preiszugeben oder neue Sicherheitsprobleme zu schaffen. Kund:innen wollen in der Regel klare Antworten auf ein paar Fragen: Wie ist der aktuelle Status? Was hat sich seit dem letzten Mal geändert? Was brauchen Sie von mir? Wann ist der nächste Schritt?

Portal‑Nutzer:innen sind oft vielfältiger, als viele Teams erwarten. Sie haben vielleicht eine zahlende Person, jemanden, der Serviceanfragen stellt, und eine kundenseitige Admin‑Person, die das Firmenprofil, Nutzer oder Standorte verwaltet. Alle gehören zur gleichen Kund:innen‑Organisation, benötigen aber unterschiedliche Zugriffe.

Ein konkretes Beispiel: Fragt jemand „Wo ist meine Lieferung?“, sollte das Portal den Versandstatus, Lieferadresse und, falls vorhanden, den Zustellnachweis zeigen. Es darf nicht Ihre Lager‑Pickliste, interne Eskalationsnotizen oder Chatverläufe von Mitarbeitenden offenlegen.

Betrachten Sie das Portal als eigenes Produkt‑Surface: ein klares Set an Bildschirmen, Datenansichten und Aktionen, die zuerst für Kund:innen gestaltet sind, nicht als Spiegel interner Workflows.

Entscheiden Sie, was Kund:innen sehen und tun dürfen

Ein Self‑Service‑Portal funktioniert am besten, wenn es die gleichen Fragen beantwortet, die Ihr Support den ganzen Tag gestellt bekommt. Ziehen Sie 20–50 aktuelle Tickets oder Chatverläufe heran und gruppieren Sie diese nach Intention. Sie entwerfen noch kein vollständiges Dashboard, sondern wählen aus, was freigegeben werden soll, damit Kund:innen sich selbst helfen können, ohne Admin‑Workflows zu berühren.

Häufige, volumenstarke Kategorien sind Statusabfragen (Bestellung, Projekt, Fall), Rechnungen und Zahlungen, Firmen‑ und Kontaktaktualisierungen, Termin‑ oder Änderungswünsche sowie Dokumenten‑Downloads (Belege, Verträge, Berichte).

Identifizieren Sie für jede Kategorie die minimalen Daten, die die Frage zuverlässig beantworten. „Zuverlässig“ ist wichtig: Wenn Mitarbeitende ein Feld häufig manuell korrigieren, zeigen Sie es noch nicht. Starten Sie mit einer kleinen Menge vertrauenswürdiger Felder wie aktuellem Status, Zeitstempel der letzten Aktualisierung, Rechnungsbetrag, Fälligkeitsdatum, Lieferfenster und Sendungsverfolgungsnummer.

Wählen Sie dann ein paar Kundenaktionen, die Hin‑und‑her reduzieren. Gute Portalaktionen sind einfach, reversibel und leicht auditierbar: Rechnung bezahlen, Zahlungsdaten aktualisieren, ein Dokument hochladen, eine Änderung anfragen oder ein geschlossenes Ticket wieder öffnen. Löst eine Aktion komplexe interne Schritte aus, stellen Sie sie als Anfrage dar statt als direkten Eingriff.

Schreiben Sie auch auf, was intern bleiben muss. Typische „nicht zeigen“-Felder sind Mitarbeitenden‑Notizen, interne Status (z. B. Fraud‑Checks oder Margenflags), interne Owner‑Namen, Eskalations‑Tags und jedes Feld, das Prozessschwächen offenlegt.

Ein praktischer Test: Wenn Sie ein Feld nicht ungefiltert in eine E‑Mail an die Kund:in kopieren würden, gehört es nicht ins Portal.

Klare Grenzen setzen: Rollen, Mandanten und Datenumfang

Ein Kundenportal funktioniert nur, wenn die Regeln einfach sind: wer die Nutzer:in ist, zu welcher Organisation sie gehört und welche Daten sie anfassen kann. Wenn diese Grenzen stimmen, werden Bildschirme, Buttons und APIs sicherer.

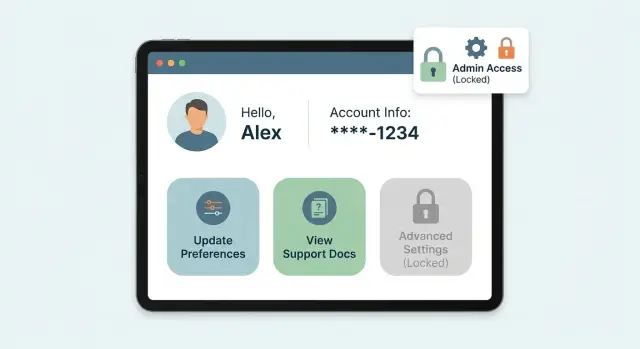

Starten Sie mit Rollen, die echtem Verhalten entsprechen. Die meisten Portale brauchen drei Ebenen: öffentlich (kein Login), authentifizierte Kund:innen und eine Kunden‑Admin‑Rolle, die Personen in der eigenen Firma verwaltet. Halten Sie Customer‑Admin auf kundenspezifische Aufgaben wie Einladungen oder Benachrichtigungseinstellungen fokussiert. Interne Admin‑Workflows gehören getrennt.

Mandantentrennung ist die nicht verhandelbare Linie. Jeder Datensatz, der im Portal erscheint, sollte an eine Mandantenkennung wie account_id oder organization_id gebunden sein, und jede Abfrage sollte standardmäßig nach diesem Mandanten filtern. Das ist das Herz der Portal‑Zugriffssteuerung und verhindert das schlimmste Szenario: dass ein Kunde die Daten eines anderen Kunden sieht.

Regeln auf Record‑Ebene kommen als Nächstes. Selbst innerhalb einer Organisation sollte nicht jede:r alles sehen. Eine einfache Vorgehensweise ist, Datensätze an einen Owner (created_by) und ein Team oder eine Abteilung zu koppeln. Beispielsweise kann eine Kund:innen‑User nur Tickets sehen, die sie selbst eröffnet hat, während eine Customer‑Admin alle Tickets der Organisation einsehen kann.

Feld‑Level Regeln sind die letzte Schutzschicht. Manchmal darf ein Kunde eine Rechnung sehen, aber niemals interne Notizen, Einkaufspreise, Risiko‑Flags oder Mitarbeitenden‑Kontaktdaten. Behandeln Sie diese als separate „portal‑sichere“ Felder, nicht nur als versteckte UI‑Elemente.

Wenn Sie Scope aufschreiben müssen, halten Sie es als kurze Regeln:

- Öffentlich: Login‑Aufforderung und wirklich öffentliche Seiten nur

- Customer‑User: eigene Bestellungen, Rechnungen und Tickets lesen; begrenzte Felder aktualisieren

- Customer‑Admin: das Vorhergehende plus Nutzer:innen und Firmenprofil verwalten

- Interner Admin: Vollzugriff auf Genehmigungen, Bearbeitungen, Rückerstattungen und Ausnahmen

Ein sicheres Datenmodell für Portal‑Ansichten entwerfen

Ein Portal scheitert, wenn es den „richtigen“ Datensatz, aber die falsche Bedeutung zeigt. Interne Tabellen sind für Mitarbeitenden‑Workflows, Audits und Randfälle gebaut. Portal‑Screens sind für Kund:innen, die schnelle Antworten und klare Aktionen wollen. Behandeln Sie diese als zwei verschiedene Modelle.

Erstellen Sie ein dediziertes Portal‑Ansichtsmodell, auch wenn es Teile Ihrer internen Daten spiegelt. Das kann eine Datenbank‑View, ein Read‑Model oder eine separate Tabelle sein, die aus internen Events gefüllt wird. Wichtig ist, dass Portal‑Felder kuratiert, stabil und sicher offenlegbar sind.

Interne Workflow‑Zustände sind oft unordentlich: „PendingReview“, „BackofficeHold“, „RetryPayment“, „FraudCheck“. Kund:innen brauchen das nicht. Mappen Sie viele interne Zustände auf eine kleine Menge kundenfreundlicher Statuswerte.

Beispiel: Eine Bestellung kann 12 interne Zustände haben, aber das Portal braucht nur:

- In Bearbeitung

- Versandt

- Zugestellt

- Handlung erforderlich

- Storniert

Bevorzugen Sie zuerst Zusammenfassungen, dann Details auf Nachfrage. Eine Listenansicht sollte das Wesentliche zeigen (Status, letzte Aktualisierung, Betrag, Referenz). Eine Detailseite kann Positionen, Anhänge oder Ereignisverlauf zeigen. Das begrenzt versehentliche Leaks und hält Seiten schnell.

Machen Sie die Darstellung konsistent und verständlich. Verwenden Sie ein einheitliches Datumsformat, zeigen Sie Beträge mit Währung und vermeiden Sie interne Identifikatoren, die verwirren. Wenn Sie eine ID zeigen müssen, verwenden Sie eine kundenfreundliche Referenz wie „Rechnung INV‑20418“ statt einer Datenbank‑UUID.

Ein einfacher Test: Wenn eine Kund:in die Seite screenshotet und an den Support schickt, versteht Ihr Team das ohne Übersetzung interner Begriffe? Wenn nicht, verfeinern Sie das Portal‑Ansichtsmodell, bis es wie ein kundengerechtes Dokument wirkt, nicht wie ein Admin‑Datensatz.

Kundenaktionen planen, ohne Admin‑Workflows offenzulegen

Ein Portal sollte kein reines Lesefenster sein, aber die sichersten Portale halten Aktionen eng und vorhersehbar und überlassen operative Kontrollen internen Tools.

Beginnen Sie mit Aktionen, nach denen Kund:innen Support fragen und die leicht zu validieren sind. Typische Beispiele: Kontaktdaten und Benachrichtigungseinstellungen aktualisieren, eine Rechnung bezahlen oder Zahlungsmethode ändern, eine Adress‑ oder Lieferfensteränderung anfragen, ein Ticket mit Anhängen eröffnen und Rechnungen/Belege herunterladen.

Definieren Sie erlaubte Zustandsübergänge für jede Aktion. Denken Sie in einfachen Zuständen: Eine Anfrage kann Entwurf, Eingereicht, Genehmigt, Abgelehnt oder Abgeschlossen sein. Kund:innen können sie vorantreiben (Entwurf → Eingereicht), aber das abschließende „Abschließen“ gehört zu Admins und Backoffice‑Systemen.

Setzen Sie klare Regeln, was wann geändert werden darf. Erlauben Sie z. B. eine Adressänderung nur vor dem Status Packed. Danach sollte das Portal von „Adresse bearbeiten“ auf „Änderung anfragen“ umschalten, sodass Kund:innen eine Anfrage stellen können, ohne operative Daten direkt zu überschreiben.

Bei irreversiblen Aktionen fügen Sie eine zusätzliche Bestätigung hinzu. „Abonnement kündigen“ und „Rückerstattungsanfrage“ sind häufige Problemfelder. Nutzen Sie einen zweiten Schritt wie E‑Mail‑Eingabe, Eintippen von CANCEL oder Bestätigung via Einmalcode. Formulieren Sie klar: was passiert, was ist unwiderruflich und wen man bei Fehlern kontaktiert.

Führen Sie für jede kundenorientierte Aktion ein Prüfprotokoll. Erfassen Sie wer es war (User‑ID), was gemacht wurde (Aktionsname), was sich geändert hat (Vorher/Nachher) und wann (Zeitstempel). Wenn Sie es erfassen, speichern Sie auch Herkunft (IP/Gerät) konsistent.

Schritt für Schritt: die Portal‑Schicht bauen (Daten, API, UI)

Ein gutes Portal ist kein „Fenster in Ihre Datenbank“. Denken Sie an eine separate Schicht: ein kleines Set an Portal‑Objekten, wenige Aktionen und UI‑Screens, die nur diese sicheren Teile verwenden.

Beginnen Sie damit, interne Quellen auf Portal‑Objekte zu mappen. Interne Tabellen enthalten oft Felder, die Kund:innen nie sehen sollten (Discount‑Regeln, Fraud‑Notizen, interne Tags). Bauen Sie ein Portal‑Ansichtsmodell, das nur das enthält, was Kund:innen brauchen: z. B. Order, Invoice, Shipment, Support Ticket.

Eine praktische Build‑Reihenfolge:

- Definieren Sie Portal‑Objekte und Felder und dokumentieren Sie, welche Rolle was sehen kann (Viewer, Billing‑Contact, Admin).

- Bauen Sie API‑Endpoints um diese Objekte, die Prüfungen bei jeder Anfrage durchsetzen (Mandant, Ownership, Status, Rolle).

- Erstellen Sie UI‑Screens und Navigation basierend auf Kundenaufgaben, nicht Ihrem Admin‑Menü.

- Fügen Sie Validierung und Missbrauchskontrollen für Aktionen hinzu (Eingaberegeln, Rate‑Limits, sichere Fehlermeldungen).

- Testen Sie End‑to‑End mit realen Kundenszenarien vor dem Livegang.

Entwerfen Sie Endpunkte um Ergebnisse. „Rechnung bezahlen“ ist sicherer als „Rechnung aktualisieren“. „Adressänderung anfragen“ ist sicherer als „Kundenstammdaten editieren“. Jeder Endpunkt sollte prüfen, wer anruft, zu welchem Mandanten die Ressource gehört und ob das Objekt in einem erlaubten Zustand ist.

Für die UI halten Sie es einfach: ein Dashboard, eine Liste und eine Detailseite.

Vor dem Livegang testen Sie, als wären Sie ein:e Kund:in, der/die versucht, das System zu brechen: versuchen Sie, eine Rechnung eines anderen Kontos einzusehen, Aktionen schnell zu wiederholen, merkwürdige Eingaben zu senden und alte Links zu verwenden. Bleibt das Portal unter Druck langweilig, ist es bereit.

Sicherheitsgrundlagen, die wirklich zählen

Ein Kundenportal funktioniert nur, wenn Kund:innen ihm vertrauen und Ihr Team ruhig schlafen kann. Die meisten Vorfälle sind keine raffinierten Hacks, sondern einfache Lücken wie „die UI blendet es aus“ oder „der Link war erratbar“.

Beginnen Sie mit Identität und Sessions

Verwenden Sie eine Authentifizierung, die zu Ihrem Risiko passt. E‑Mail‑Login mit Einmalcode reicht für viele Portale. Für größere Kund:innen ergänzen Sie SSO, damit Zugang den Abmelde‑Regeln der Organisation folgt.

Halten Sie Sessions kurz genug, um Schaden zu begrenzen, aber nicht so kurz, dass Nutzer:innen ständig ausgeloggt werden. Schützen Sie Sessions mit sicheren Cookies, Rotation nach Login und einem Logout, der die Session wirklich beendet.

Autorisierung bei jeder Anfrage durchsetzen

Verlassen Sie sich nicht darauf, dass die UI Admin‑Buttons versteckt. Jede API‑Anfrage muss beantworten: „Wer ist diese Nutzer:in und darf sie dies an genau diesem Datensatz tun?“ Führen Sie diese Prüfung durch, auch wenn die Anfrage auf den ersten Blick valide aussieht.

Ein typischer Fehler: Eine Kund:in öffnet eine Rechnungs‑URL und ändert die ID in der Adresszeile, um die Rechnung einer anderen Kund:in zu sehen. Verhindern Sie das durch sichere Identifikatoren (zufällige UUIDs, nicht sequentielle IDs) und prüfen Sie Besitz oder Mandantenmitgliedschaft bei jedem Lese‑ und Schreibzugriff.

Audit‑Logs: Ihr Sicherheitsnetz

Logging ist nicht nur für Sicherheitsteams. Es hilft dem Support zu beantworten „wer hat das geändert?“ und Ihnen nachzuweisen, was passierte.

Mindestens sollten Sie Login‑Ereignisse (inkl. Fehlschläge), Lesezugriffe auf sensible Datensätze (Rechnungen, Tickets, Dateien), Änderungen (Updates, Stornos, Genehmigungen), Berechtigungs‑ oder Rollenänderungen sowie Datei‑Uploads/‑Downloads protokollieren.

Anhänge wie ein eigenes Produkt behandeln

Dateien sind die Stelle, an der Portale am ehesten Daten leaken. Entscheiden Sie, wer Dateien hochladen, ansehen, ersetzen und löschen darf, und machen Sie das konsistent im ganzen Portal.

Speichern Sie Dateien mit Zugriffsprüfungen, nicht als öffentliche URLs. Scannen Sie Uploads, begrenzen Sie Dateitypen und Größe und protokollieren Sie, welche Nutzer:in welche Datei hochgeladen hat. Wenn ein Kundenkonto geschlossen wird, stellen Sie sicher, dass der Dateizugriff mitgeschlossen wird.

Häufige Fehler und Fallstricke

Die meisten Portalprobleme sind keine „großen Hacks“. Es sind kleine Designentscheidungen, die stillschweigend das Falsche offenlegen oder Kund:innen mehr tun lassen, als beabsichtigt.

Ein häufiger Fehler ist, versehentlich interne Felder anzuzeigen. Interne Notizen, staff‑only Tags und versteckte Status sitzen oft direkt neben kundenfreundlichen Daten in derselben Tabelle. Eine Portalseite, die „alles“ aus der Datenbank anzeigt, wird irgendwann etwas leaken, besonders wenn später Felder hinzugefügt werden. Behandeln Sie Portal‑Views als separaten Vertrag: wählen Sie nur die Felder, die Kund:innen brauchen.

Eine weitere Falle ist, sich auf die UI zum Verstecken von Daten oder Buttons zu verlassen. Wenn das Backend die Anfrage noch zulässt, kann eine neugierige Person den Endpoint direkt aufrufen und Daten erhalten oder Aktionen ausführen. Berechtigungen müssen serverseitig durchgesetzt werden, nicht nur in der Oberfläche.

Mandantenlecks sind am schädlichsten und gleichzeitig leicht zu übersehen. Es reicht eine Abfrage, die nach Datensatz‑ID filtert, aber nicht nach Account oder Organisation. Dann kann ein Kunde eine andere ID erraten und Datensätze sehen. Scopen Sie immer Lese‑ und Schreibzugriffe nach Mandant, nicht nur nach „eingeloggt“.

Seien Sie vorsichtig mit „hilfreichen“ Kundenänderungen. Kund:innen Beträge, Status, Owner oder Daten ändern zu lassen, kann Admin‑Workflows umgehen und Genehmigungen brechen. Erfassen Sie eine Anfrage und leiten Sie sie zur Prüfung, statt den Hauptdatensatz direkt zu ändern.

Ein paar Checks verhindern die meisten Probleme:

- Bauen Sie portal‑spezifische Views, die interne Felder standardmäßig ausschließen

- Erzwingen Sie Zugriffsregeln im Backend für jeden Endpoint und jede Aktion

- Scopen Sie jede Abfrage nach Mandant und Rolle, nicht nur nach Datensatz‑ID

- Beschränken Sie Kundenaktionen auf sichere Zustandsänderungen oder Anfragen

- Führen Sie ein Prüfprotokoll für Streitfälle

Kurze Checkliste vor dem Launch

Bevor Sie ein Portal für echte Nutzer:innen öffnen, machen Sie einen letzten Durchgang mit Fokus auf zwei Dinge: was Kund:innen sehen können und was sie ändern können. Die meisten Probleme entstehen durch kleine Auslassungen wie einen fehlenden Filter auf einer Seite.

Führen Sie einen Trockenlauf mit zwei Testkund:innen aus unterschiedlichen Organisationen durch. Melden Sie sich als Kund:in A an, suchen Sie eine Rechnungsnummer, die zu Kund:in B gehört, und versuchen Sie, sie durch Suche, Ändern eines URL‑Parameters oder einen API‑Aufruf einzusehen. Wenn Sie einmal darauf zugreifen können, können Sie es wieder tun.

Eine kurze Pre‑Launch‑Checkliste:

- Mandantenisolation: Jede Liste, Suche, Export und Detailseite zeigt nur Datensätze der eigenen Organisation

- Feldhygiene: Entfernen Sie interne Felder überall (UI, API‑Antworten, Exporte), inklusive Notizen, Margen, interne Statuscodes und Admin‑Tags

- Sichere Aktionen: Definieren Sie Regeln für jede Aktion (bezahlen, stornieren, neu terminieren, Details aktualisieren), zeigen Sie klare Bestätigungen und machen Sie Ergebnisse verständlich

- Autorisierung auf jeder Route: Schützen Sie jede API‑Route mit den gleichen Prüfungen, nicht nur die UI

- Monitoring: Protokollieren Sie sensible Lese‑ und Schreibzugriffe und alarmieren Sie bei auffälligen Mustern wie schnellem Records‑Scannen

Wenn das besteht, können Sie mit Zuversicht launchen und kleinere Usability‑Probleme später beheben, ohne Admin‑Workflows zu gefährden.

Beispiel: Ein Rechnungs‑ und Lieferservice‑Portal, das sicher bleibt

Eine übliche Portalanforderung ist simpel: „Zeig mir meine Rechnungen, ich zahle, und ich verfolge Lieferungen.“ Das Risiko ist ebenfalls simpel: Sobald Sie die gleichen Bildschirme freigeben, die Ihr Team verwendet, sehen Kund:innen Notizen, Flags und Status, die nie das Unternehmen verlassen sollten.

Hier ein sicheres Muster für ein Rechnungs‑ und Lieferportal.

Was die Kund:in sieht und tun kann

Bieten Sie eine fokussierte Ansicht, die Fragen beantwortet, ohne zu zeigen, wie Ihr Team das Backoffice betreibt. Eine gute Kundenansicht enthält Rechnungslisten mit Summen, Fälligkeiten und Zahlungsstatus; Rechnungsdetails mit Positionen und Steuern für das eigene Konto; Zahlungsübersicht mit Downloadmöglichkeit eines Belegs nach Zahlung; Lieferstatus mit Tracking‑Ereignissen und erwartetem Datum; und ein Formular „Lieferproblem melden“, das an eine spezifische Sendung gebunden ist.

Bei Aktionen halten Sie es eng und datensatzbezogen: Rechnung bezahlen, Beleg herunterladen, Problem melden. Jede Aktion sollte klare Regeln haben (z. B. erscheint „Bezahlen“ nur bei offenen Rechnungen, „Problem melden“ nur bei zugestellten oder verspäteten Sendungen).

Was intern bleibt (nutzt aber dieselben Datensätze)

Support und Finance können an denselben Rechnungen und Lieferungen arbeiten, aber mit intern‑nur Feldern und Tools: Kreditrisiko‑Flags und Kreditlimit‑Entscheidungen, Mitarbeitenden‑Kommentare und interne Anhänge, interne Queue‑Zustände (Triage, Eskalation, SLA‑Timer) und manuelle Overrides wie Rückerstattungen, Abschreibungen oder Adresskorrekturen.

Der Schlüssel ist, kundenorientierte Felder von Betriebsfeldern zu trennen, selbst wenn sie auf demselben zugrunde liegenden Datensatz liegen.

Nächste Schritte: Sicher ausrollen und iterieren

Behandeln Sie Ihr Portal wie ein Produkt, nicht als Daten‑Dump. Der sicherste Launch beginnt mit einem engen, schreibgeschützten Ausschnitt, der Top‑Fragen beantwortet (Status, Historie, Rechnungen, Tickets) und erweitert sich, wenn Sie sehen, wie Menschen es tatsächlich nutzen.

Ein praktischer Rollout‑Pfad:

- Zuerst read‑only veröffentlichen, mit klaren Labels und Zeitstempeln

- 1–2 risikoarme, reversierbare Aktionen hinzufügen (Kontaktdaten aktualisieren, Rückruf anfragen)

- Jede Aktion hinter expliziten Berechtigungen und Audit‑Logs absichern

- In kleinen Kundengruppen ausrollen und dann schrittweise erweitern

- Zugriffsregeln nach jeder Änderung überprüfen, nicht nur beim Launch

Beobachten Sie nach dem Release „verwirrende, aber technisch korrekte“ Daten. Kund:innen bleiben an internen Codes, Teil‑Status oder Feldern hängen, die bearbeitbar aussehen, es aber nicht sind. Ersetzen Sie interne Begriffe durch einfache Sprache und verbergen Sie alles, was Sie nicht in einem Satz erklären können.

Halten Sie Teams synchron, indem Sie Rollen und Berechtigungen an einem Ort dokumentieren: wer was sehen kann, wer was tun darf, was nach einer Aktion passiert und was Admins überschreiben dürfen. So verhindern Sie stilles Ausufern, bei dem neue Felder hinzugefügt werden, Support etwas verspricht und das Portal langsam mehr offenlegt, als es sollte.

Wenn Sie ein Portal ohne viel Hand‑Coding bauen möchten, kann AppMaster Ihnen helfen, portal‑sichere Daten zu modellieren, Zugriffsregeln in der Business‑Logik durchzusetzen und produktionsreife Backends, Web‑Apps und native Mobile‑Apps zu generieren. Für flexible Deployments unterstützt AppMaster Cloud‑Deployments und den Export von Quellcode, sodass das Portal in Ihre bestehende Infrastruktur passt. appmaster.io

FAQ

Ein Self‑Service‑Portal sollte wiederkehrende Supportanfragen reduzieren, indem es die wenigen Fragen beantwortet, die Kund:innen am häufigsten stellen: aktueller Status, was sich geändert hat, was von ihnen benötigt wird und was als Nächstes passiert. Es soll nicht versuchen, Ihre interne Admin‑Anwendung zu kopieren oder interne Workflows offenzulegen.

Interne Tabellen mischen oft kundenorientierte Daten mit staff‑only Feldern wie Notizen, Fraud‑Flags, Kosten und internen Tags. Selbst wenn Sie Felder in der UI ausblenden, ist es leicht, etwas Sensitives zu übersehen, und zukünftige Schemaänderungen können neue Felder unbeabsichtigt freigeben.

Beginnen Sie mit der Analyse aktueller Support‑Tickets und gruppieren Sie diese nach Intention. Wählen Sie dann die kleinste Menge an Feldern, die diese Anfragen zuverlässig beantwortet. Wenn Ihr Team ein Feld häufig manuell korrigiert, zeigen Sie es noch nicht; zeigen Sie verlässliche Felder wie Status, Summen, Fälligkeitstermine und Zeitstempel der letzten Aktualisierung.

Als Default bieten sich einfache, umkehrbare und leicht prüfbare Aktionen an: Rechnung bezahlen, Kontaktdaten aktualisieren, Dokumente hochladen oder ein Ticket wieder öffnen. Löst eine Aktion komplexe interne Schritte aus, stellen Sie sie als Anfrage dar, die Ihr Team prüft, anstatt dem Kunden direkte Änderungen am operativen Datensatz zu erlauben.

Definieren Sie zuerst den Mandanten‑Scope und wenden Sie ihn auf jedes Lesen und Schreiben an, sodass Nutzer:innen nur Datensätze sehen, die an ihre Organisations‑Kennung gebunden sind. So verhindern Sie den schlimmsten Fehlerfall: dass ein Nutzer durch Ändern einer ID in der URL oder API die Datensätze einer anderen Kundengruppe sieht.

Nutzen Sie Rollen, die dem realen Verhalten entsprechen: eine authentifizierte Kunden‑User‑Rolle für eigene Einträge und eine Customer‑Admin‑Rolle für Verwaltung von Nutzern und Unternehmenseinstellungen innerhalb der eigenen Organisation. Halten Sie interne Admin‑Berechtigungen getrennt und vermeiden Sie, dass Customer‑Admin‑Rollen heimlich zu Mini‑Mitarbeiterkonten werden.

Behandeln Sie portal‑sichere Felder als eigenes Vertragswerk statt „alles außer ein paar versteckten Feldern“. Erstellen Sie ein dediziertes Portal‑Ansichtsmodell (View, Read‑Model oder kuratierte Tabelle), das nur das enthält, was Kund:innen sehen dürfen, und mapen Sie unordentliche interne Zustände in eine kleine Menge kundenfreundlicher Statuswerte.

Setzen Sie Autorisierung bei jeder Anfrage auf dem Backend durch, nicht nur in der UI, und scopen Sie jede Abfrage nach Mandant und Rolle. Verwenden Sie nicht‑erratbare Identifikatoren, sichern Sie Sessions und stellen Sie sicher, dass Anhänge hinter Zugriffsprüfungen liegen statt öffentliche Datei‑URLs zu verwenden.

Protokollieren Sie, wer was an welchem Datensatz und wann gemacht hat, damit Support Streitfälle klären und Sie Vorfälle untersuchen können. Mindestens sollten Sie Logins (inkl. Fehlschläge), Lesezugriffe auf sensible Datensätze, Änderungen, Rollenanpassungen sowie Datei‑Uploads/‑Downloads mit konsistenten Zeitstempeln und Nutzer‑IDs erfassen.

Starten Sie mit einer engen, schreibgeschützten Version, die die wichtigsten Supportfragen abdeckt, und ergänzen Sie dann ein oder zwei risikoarme Aktionen mit klaren Zustandsregeln und Bestätigungen. Wenn Sie das nicht alles von Hand kodieren möchten, kann AppMaster Ihnen helfen, portal‑sichere Daten zu modellieren, Zugriffsregeln in der Business‑Logik durchzusetzen und Backend und Apps zu generieren (appmaster.io).