Quellcode-Export vs. verwaltete Cloud-Bereitstellung: eine Checkliste

Nutze diese Checkliste Quellcode-Export vs. verwaltete Cloud-Bereitstellung, um zwischen Self-Hosting und verwalteter Laufzeit anhand von Compliance, Teamfähigkeiten und Update-Workflows zu entscheiden.

Welche Entscheidung triffst du wirklich?

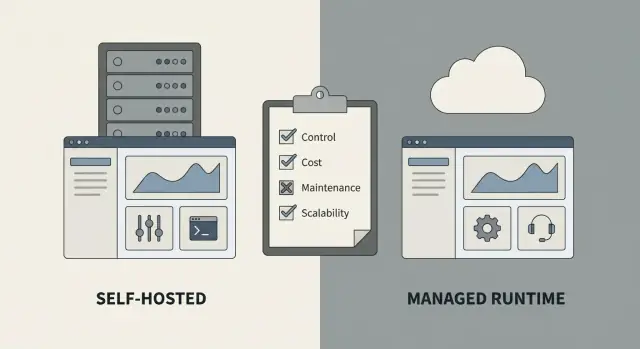

Die Wahl zwischen Quellcode-Export und einer verwalteten Cloud-Bereitstellung geht nicht nur darum, wo deine App läuft. Es geht darum, wer die tägliche Arbeit übernimmt, damit sie gesund bleibt.

Bei einer verwalteten Laufzeit hostet die Plattform die Anwendung für dich. Du deployst, und der Anbieter kümmert sich um einen Großteil der zugrundeliegenden Aufgaben: Wartung der Laufzeit, Basis-Monitoring und die Umgebung, die deine App benötigt.

Beim Quellcode-Export und Self-Hosting nimmst du den generierten Code und betreibst ihn in deiner eigenen Infrastruktur (oder in deinem eigenen Cloud-Account). Du erhältst Kontrolle über Server, Netzwerke und Richtlinien — übernimmst aber auch die Aufgaben, die mit dieser Kontrolle einhergehen.

Diese Entscheidung wirkt sich sofort auf drei Dinge aus: Geschwindigkeit (wie schnell du liefern kannst), Risiko (was kaputtgehen kann und wer es repariert) und Kosten (nicht nur Hosting-Gebühren, sondern auch Zeit des Personals).

In der Praxis zeigen sich die größten Unterschiede meist bei Eigentum an der Infrastruktur, Monitoring und Backups, Incident-Response, Update-Flow (ein-Klick-Deploy vs DevOps-artiger Release-Prozess), Zugriffskontrolle auf Logs und Datenbanken und wie du Compliance-Nachweise erstellst.

Wenn du eine Plattform wie AppMaster nutzt, ist der Unterschied sehr praktisch: Die App kann neu generiert werden, wenn sich Anforderungen ändern. In einer verwalteten Umgebung wird die Laufzeit größtenteils für dich gehandhabt. Bei Self-Hosting entscheidest du, wie Regeneration, Tests und Rollout in deiner Umgebung ablaufen.

Es gibt nicht die eine richtige Antwort. Ein Startup, das schnell liefert, wählt vielleicht verwaltetes Hosting, um weniger Ops-Arbeit zu haben. Ein reguliertes Team exportiert eventuell Code, um strenge Kontrollen einzuhalten. Die bessere Wahl passt zu deinen Einschränkungen und deiner Fähigkeit, das System jede Woche zu betreiben — nicht nur einmalig zu starten.

Beginne mit Einschränkungen, nicht mit Präferenzen

Der schnellste Weg zur Entscheidung ist, mit Dingen zu starten, auf die du nicht verzichten kannst. Präferenzen ändern sich. Einschränkungen meistens nicht.

Schreibe die Kontrollen auf, die du in der Hand behalten musst. Diese werden oft durch Kundenverträge, Aufsichtsbehörden oder eure eigene Risikotoleranz bestimmt. Sind einige davon wirklich nicht verhandelbar, deuten sie meist auf Export und Self-Hosting hin.

Typische „muss-kontrolliert-werden“-Einschränkungen sind der Aufenthaltsort der Daten (Land, Region oder ein bestimmter Cloud-Account), wer die Verschlüsselungsschlüssel hält und wie sie rotiert werden, Netzwerkgrenzen (private Subnetze, VPNs, Allowlists), Zugriff auf Logs und Aufbewahrungsregeln (Auditing, SIEM, unveränderlicher Speicher) und Änderungsfreigaben (Reviews, Sign-offs, Nachweise).

Sei dann ehrlich darüber, was du gerne auslagern würdest. Viele Teams müssen nicht jede operative Einzelheit besitzen, und verwaltete Laufzeiten nehmen viel laufende Arbeit ab, wie Verfügbarkeitsmonitoring, Basis-Incident-Response, OS- und Abhängigkeits-Patching, Backups und routinemäßige Restore-Tests sowie das Handling von Traffic-Spitzen.

Eine Frage klärt viele Debatten: Wer ist für Vorfälle um 2 Uhr morgens verantwortlich? Wenn dein Team keinen verlässlichen Bereitschaftsdienst abdecken kann, wird Self-Hosting schnell stressig. Wenn du selbst hostest, nenne einen Verantwortlichen, definiere Eskalationen und lege fest, was „Service wiederhergestellt“ bedeutet.

Beispiel: Ein kleines Ops-Team baut ein internes Portal. Sie wollen „volle Kontrolle“, können sich aber nicht verpflichten, Patches und On-Call zu übernehmen. Sofern eine Compliance-Regel Self-Hosting nicht erzwingt, ist verwaltetes Hosting oft die sicherere, einschränkungsbasierte Wahl. Mit AppMaster kannst du die Option offenhalten: Zuerst in einer verwalteten Cloud deployen und später Quellcode exportieren, falls ein Kunde oder Audit es verlangt.

Compliance- und Sicherheitsfragen zuerst

Wenn deine App mit regulierten oder sensiblen Daten zu tun hat, beginne hier. Compliance-Anforderungen entscheiden oft über Export vs Managed, weil sie harte Regeln vorgeben, wo Daten liegen dürfen und welche Nachweise du vorlegen musst.

Sei klar darüber, welche Daten du speicherst und welche Regeln dafür gelten. „Kunden-E-Mails“ und „Gesundheitsdaten“ lösen sehr unterschiedliche Anforderungen aus. Entscheide auch, wie lange du Aufzeichnungen behalten musst und wer sie löschen darf. Aufbewahrungsregeln beeinflussen Datenbank-Einstellungen, Backups und sogar das Design von Admin-Oberflächen.

Die vier Bereiche, die meist entscheiden

Diese Fragen helfen, Nicht-Verhandelbares aufzudecken, bevor du Plattformen vergleichst:

- Regulierte Daten: Verarbeitest du Zahlungsdaten, Gesundheitsdaten, Daten von Kindern oder Regierungsdaten? Brauchst du formale Richtlinien für Zugriff und Änderungsmanagement?

- Residenz: Müssen Daten in einem bestimmten Land oder Cloud-Account verbleiben? Musst du Region, Netzwerk und Verschlüsselungsschlüssel exakt kontrollieren?

- Identität: Brauchst du SSO mit deinem Identity-Provider, MFA für alle Nutzer und rollenbasierte Zugriffskontrolle bis hin zu einzelnen Aktionen?

- Nachweis: Kannst du Audit-Trails liefern, die zeigen, wer was wann getan hat, plus Logs für Sicherheitsprüfungen und Incident-Response?

Wenn du die Frage nach Nachweisen nicht sicher beantworten kannst, halte an. Viele Teams entdecken diese Lücke erst, wenn ein Auditor Belege für Zugriff, Änderungen und Löschungen verlangt.

Logging und Proof sind Teil der Sicherheit

Sicherheit ist nicht nur Prävention. Es geht auch darum, nachweisen zu können, was passiert ist.

Entscheide, welche Logs du brauchst (Anmeldeversuche, Berechtigungsänderungen, Datenexporte, Admin-Aktionen) und wo sie gespeichert werden müssen. Manche Organisationen verlangen, dass Logs unveränderlich und für einen festen Zeitraum aufbewahrt werden.

Beispiel: Ein internes HR-Tool speichert Mitarbeiterdaten. Wenn dein Unternehmen SSO, strikte Rollen und jährliche Audits verlangt, ziehst du vielleicht Self-Hosting nach Quellcode-Export vor, damit dein Sicherheitsteam Netzwerkgrenzen und Log-Aufbewahrung managen kann. Bei geringeren Anforderungen kann eine verwaltete Laufzeit den Aufwand reduzieren und gleichzeitig gängige Kontrollen wie Authentifizierung und Zugriff unterstützen.

Team-Fähigkeiten und operative Kapazität

Der schwierigste Teil dieser Entscheidung ist nicht die Technik. Es ist die Frage, ob dein Team die App täglich sicher betreiben kann — auch nachts, an Wochenenden und im Urlaub.

Sei realistisch, was „24/7-Betrieb" für euch bedeutet. Unterstützt die App Kunden, Zahlungen oder kritische interne Arbeit, wird Downtime zu einem Personalproblem: Jemand muss es bemerken, reagieren und reparieren.

Self-Hosting erfordert in der Regel Grundkenntnisse in Cloud-Operationen (Server, Netzwerk, Firewalls, Load Balancer), Datenbankbetrieb (Backups, Restore, Upgrades, Performance), Sicherheitsbetrieb (Secrets-Management, Zugriffskontrolle, Incident-Response), Zuverlässigkeit (Monitoring, Alerts, Logs, Kapazitätsplanung) und einen On-Call-Verantwortlichen.

Liste dann die „kleinen, aber konstanten" Aufgaben auf, die sich über die Zeit summieren: OS- und Abhängigkeits-Patches, TLS-Zertifikate, Schlüsselrotation und Audit-Logging. Wenn das einfach klingt, stell dir vor, du machst das während eines Produktionsausfalls.

Verwaltete Laufzeiten reduzieren diese Last, nehmen sie aber nicht komplett weg. Jemand muss weiterhin Umgebungen verwalten, Änderungen überprüfen und entscheiden, wann veröffentlicht wird. Plattformen wie AppMaster können Updates vereinfachen, weil die Anwendung sauber regeneriert und redeployt werden kann, aber die Betriebsarbeit verschwindet nicht, wenn du exportierten Code selbst hostest.

Achte außerdem auf Key-Person-Risiko. Wenn nur eine Person die Deploy-Schritte, Datenbank-Wiederherstellung und Lage der Secrets kennt, hast du kein Team — du hast einen Single Point of Failure.

Frage dich vor dem Commit:

- Wer kann deployen und zurückrollen, wenn unser Lead-Engineer eine Woche offline ist?

- Haben wir getestete Backups und ein schriftliches Restore-Runbook?

- Wer erhält Alerts und wie schnell soll reagiert werden?

- Können wir unseren Sicherheits-Patch-Zeitplan einhalten?

- Sind wir bereit, eine On-Call-Rotation zu tragen?

Update-Workflow und Release-Management

Der Release-Workflow ist der Moment, in dem diese Entscheidung real wird. Die bessere Option ist meist diejenige, die es dir erlaubt, Änderungen sicher zu liefern und Probleme schnell zu beheben, ohne jeden Release in ein Mini-Projekt zu verwandeln.

Sei ehrlich, wie häufig du releasen willst. Erwartest du wöchentliche Verbesserungen und Same-Day-Hotfixes, brauchst du einen Weg, der Veröffentlichen und Zurückrollen zur Routine macht. Verwaltete Laufzeiten vereinfachen das oft, weil die Oberfläche zum Deployen kleiner ist. Beim Export und Self-Hosting kannst du auch schnell sein, aber nur wenn du bereits einen starken Prozess hast und jemand ihn unter Druck ausführen kann.

Freigaben, Rollbacks und wer den Knopf drückt

Schreibe auf, wie Deploys genehmigt werden und was passiert, wenn etwas schiefgeht. Eine einfache Policy ist besser als eine perfekte, die niemand befolgt.

- Wer darf in Produktion deployen (eine Person, ein Team oder eine automatisierte Pipeline)

- Was „done“ bedeutet (Tests bestanden, Stakeholder-Freigabe, Change-Ticket)

- Wie Rollback funktioniert (vorheriger Build, Datenbank-Änderungen, Feature-Flags)

- Zielzeit zur Wiederherstellung nach einem fehlerhaften Release

- Wo Release-Notes und Entscheidungen dokumentiert werden

Wenn du exportierten Code self-hostest, stell sicher, dass Rollbacks auch Datenänderungen berücksichtigen. Ein Code-Rollback ist einfach; eine inkompatible Datenänderung ist es nicht.

Behandle Konfigurationsänderungen anders als Code-Änderungen

Viele „Notfall-Releases" sind eigentlich Konfig-Updates: API-Keys, Connection Strings, E-Mail/SMS-Settings oder Zahlungs-Einstellungen wie Stripe. Trenne diese von Code, damit du sie ändern kannst, ohne alles neu zu bauen und zu deployen.

Definiere unabhängig von der Laufzeit einen einzigen Ort für Konfiguration (und wer sie bearbeiten darf), wie Secrets gespeichert und rotiert werden und wie Änderungen auditiert werden (wer hat was wann geändert).

Halte Dev, Staging und Prod konsistent. Kleine Unterschiede in Umgebungsvariablen können Probleme verursachen, die nur in der Produktion auftreten. Wenn du eine Plattform wie AppMaster nutzt, entscheide, wie du Umgebungsvariablen und externe Integrationen zwischen Umgebungen spiegeln willst, bevor du das erste Release machst.

Beispiel: Ein Support-Portal benötigt eine Same-Day-Fix für ein Login-Problem. Bei verwaltetem Hosting kannst du den Fix schnell ausrollen und bei Bedarf zurückrollen. Beim Self-Hosting geht das genauso, aber nur, wenn Build-, Deploy- und Rollback-Schritte bereits skriptiert und getestet sind.

Kosten, Skalierung und Support-Trade-offs

Geld ist nur die halbe Geschichte. Die eigentlichen Kosten treten oft in Form von Zeit auf: Wer ist verantwortlich, wenn um 2 Uhr morgens etwas kaputtgeht, und wie schnell kann man wiederherstellen?

Self-Hosting wirkt auf dem Papier günstiger, weil Infrastrukturkosten sichtbar und vergleichbar sind. Du übernimmst aber Verantwortung. Verwaltetes Hosting kann monatlich teurer sein, spart jedoch oft viele Personenstunden, weil Patching, Basis-Zuverlässigkeit und Routine-Ops vom Anbieter übernommen werden.

Teams übersehen oft diese Kostenpunkte:

- Monitoring und Alerting (Dashboards, Logs, On-Call-Setup)

- Backups und Restores (Restore-Tests, nicht nur Backups erstellen)

- Incident-Response (Triage, Hotfixes, Postmortems)

- Sicherheitsaufwand (OS-Updates, Dependency-Scanning, Secret-Rotation)

- Compliance-Nachweise (Reports, Änderungsprotokolle, Zugriffskontrollen)

Skalierung verhält sich ähnlich. Bei vorhersehbarem Load kann Self-Hosting effizient sein. Erwartest du Spitzen (Marketing-Kampagne, saisonale Peaks), geht eine verwaltete Umgebung meist mit weniger Planung durch Überraschungen. Beim Self-Hosting musst du für Spitzen planen, testen und Kapazität zahlen oder Risiko akzeptieren.

Support und Verträge werden wichtig, wenn die App geschäftskritisch wird. Frage, was du intern oder gegenüber Kunden versprechen musst: Uptime-Ziele, Reaktionszeiten und klare Zuständigkeiten. In einer verwalteten Umgebung (z. B. Deployment zu AppMaster Cloud oder einem großen Cloud-Anbieter) sind die Grenzen für Infrastrukturprobleme oft klarer. Beim Self-Hosting ist die Zuständigkeit zwar auf dem Papier einfacher (es gehört dir), aber Beweislast und Arbeitsaufwand ebenfalls.

Eine nützliche Regel: Wenn Downtime mehr kostet als die Managed-Gebühr, kaufst du nicht nur Server — du kaufst Schlaf.

Schritt-für-Schritt: Wie du in unter einer Stunde wählst

Behandle das als schnelles Workshop-Format. Du entscheidest, wer den täglichen Betrieb übernimmt.

Ein 60-Minuten-Entscheidungsablauf

- Schreibe deine Muss-Anforderungen (10 Minuten). Beschränke dich auf 10 Punkte: Datenort, Audit-Logs, SSO, Uptime-Ziel, Backup-Regeln, Verschlüsselungsanforderungen und harte Deadlines.

- Punkte beide Optionen (15 Minuten). Vergib für jede Option 1–5 Punkte in vier Kategorien: Compliance/Sicherheit, Team-Fähigkeiten/Operations-Kapazität, Geschwindigkeit beim Ausliefern und Gesamtkosten (inkl. On-Call-Zeit).

- Nenne die größten Risiken (10 Minuten). Für jede Option schreibe die Top-3-Ausfallwege (z. B. „niemand kann Server schnell patchen" oder „verwaltete Laufzeit erfüllt nicht eine spezielle Residenzanforderung") und je eine praktische Gegenmaßnahme.

- Führe einen kleinen Pilot durch (15 Minuten jetzt, 2–4 Wochen in Echtzeit). Wähle einen echten Workflow und liefere eine dünne Version. Messe Time-to-Release, Incident-Handling und wie Updates deployt werden.

- Wähle eine Default-Option und setze einen Review-Trigger (10 Minuten). Entscheide, was standardmäßig genutzt wird, und notiere, wann du die Entscheidung erneut prüfst (neue Compliance-Anforderung, Traffic-Wachstum oder neue Team-Mitglieder).

Eine Bewertungs-Abkürzung, die ehrlich bleibt: Wenn du Patching, Monitoring, Backups und Rollback-Prozesse nicht klar beschreiben kannst, ist Self-Hosting wahrscheinlich ein späterer Schritt, nicht etwas für Tag 1.

Beispiel: Ein kleines Ops-Team baut ein internes Tool und startet oft mit verwaltetem Hosting, um wöchentliche Updates sicher zu liefern. Wenn ein Audit später volle Kontrolle über Netzwerkgrenzen verlangt, kann der Quellcode exportiert und in die eigene Umgebung gebracht werden, sobald es Owner für Updates, Incident-Response und Change-Approvals gibt.

Wenn du mit einer No-Code-Plattform wie AppMaster arbeitest, füge einen Pilot-Check hinzu: Wie passt der Export in euren Release-Prozess (wer baut, wer deployt und wie schnell kann neu generiert und ausgeliefert werden).

Häufige Fehler, die später schmerzhafte Wechsel verursachen

Der größte Ärger entsteht, wenn Deployment als Präferenz statt als Betriebsmodell behandelt wird. Teams wählen oft, was sich vertraut anfühlt, und entdecken die versteckte Arbeit erst, wenn Nutzer von der App abhängen.

Ein häufiger Irrtum ist anzunehmen, Self-Hosting sei automatisch günstiger. Cloud-Rechnungen sind leicht sichtbar, Arbeitsaufwand nicht: Patching, Secrets-Rotation, Logs überwachen, Incidents beheben und Sicherheitsfragen beantworten. Wenn das Team Produktarbeit pausieren muss, um den Betrieb aufrechtzuerhalten, wird „günstiger" schnell teuer.

Der umgekehrte Fehler ist, eine verwaltete Laufzeit zu wählen und später tiefere Infrastrukturkontrolle zu brauchen (spezielle Netzwerkregeln, ungewöhnliche Identity-Provider, spezielle Monitoring-Agenten oder strikte Residenzregeln). Wenn solche Bedürfnisse wahrscheinlich sind, validiere sie früh oder plane den Export und Self-Hosting von Anfang an mit ein.

Backups und Disaster Recovery sind häufige stille Fehlerquellen bei Self-Hosting. Backups, die nie wiederhergestellt werden, sind nur Hoffnung. Plane Restore-Tests und dokumentiere Verantwortlichkeiten.

Release-Workflow-Probleme führen ebenfalls oft zu Ausfällen. Deploys ohne Changelog, ohne Rollback-Plan oder mit Hotfixes, die niemand nachverfolgt, sind riskant. Egal ob verwaltet oder self-hosted: Du brauchst eine einfache Release-Routine, die auch in stressigen Zeiten befolgt wird.

Die Probleme, die am häufigsten später einen erzwungenen Wechsel auslösen:

- Keine echte Schätzung für operativen Aufwand (On-Call, Patching, Monitoring)

- Fehlender Plan für Backups, Restores und DR-Tests

- Kein Rollback-Pfad für schlechte Releases und kein schriftliches Changelog

- Zugangskontrolle, Offboarding und Audit-Trails unterschätzt

- Managed-Hosting gewählt, obwohl tiefe Infrastrukturkontrolle benötigt wird

Beispiel: Ein kleines Ops-Team startet schnell ein internes Portal, danach verlässt ein Auftragnehmer das Projekt, hat aber weiterhin Admin-Zugriff, weil Offboarding nie formalisiert wurde. Diese einzelne Lücke kann zu einem Compliance-Vorfall führen.

Wenn du mit AppMaster baust, bestimme früh, wer Runtime-Operationen übernimmt, und notiere deine Day-2-Aufgaben (Zugriffsüberprüfungen, Backup-Tests, Release-Schritte), bevor die ersten echten Nutzer kommen.

Schnelle Entscheidungs-Checkliste

Markiere jede Zeile mit Ja, Nein oder Nicht sicher. Bei mehr als zwei "Nicht sicher"-Antworten fülle die Lücken, bevor du dich festlegst.

Compliance und Risiko

- Weißt du genau, wo Daten liegen müssen (Land oder Region) und kannst das mit Logs, Reports oder für Auditoren sichtbaren Spuren belegen?

- Kannst du Nachweise über Zugriff, Änderungen und Vorfälle auf Nachfrage liefern (wer hat was wann und warum getan)?

- Hast du einen klaren Plan für Secrets und Zugriffskontrolle (wer kann Schlüssel sehen, wie werden sie rotiert und was passiert beim Offboarding)?

Wenn die meisten dieser Punkte harte Anforderungen sind und du bereits konforme Infrastruktur betreibst, passt Export und Self-Hosting meist gut. Wenn du vorwiegend gute Sicherheit ohne aufwändige Nachweise brauchst, ist verwaltetes Hosting meist einfacher.

Betrieb und Updates

- Gibt es einen benannten Owner für Security-Patches, Incident-Response und On-Call, auch an Wochenenden?

- Ist euer Release-Prozess dokumentiert inklusive Freigaben, Rollback-Plan und Verifikation nach Rollback?

- Sind Backups definiert (was, wie oft, wo) und habt ihr einen echten Restore getestet, nicht nur „wir haben Snapshots"?

Self-Hosting funktioniert gut nur, wenn diese Antworten solide sind. Managed Deployment eignet sich besser, wenn du möchtest, dass die Plattform die laufende Betriebsarbeit übernimmt.

Zukunftssicherheit

Plane, wie du später wechseln würdest, falls nötig.

- Kannst du auf einer Seite erklären, wie du in eine andere Cloud oder zurück on-prem migrieren würdest, inklusive Datenbank-Migration und DNS-Cutover?

- Weißt du, welches Monitoring du brauchst (Uptime, Fehler, Performance) und wer alarmiert wird?

Beispiel: Wenn du ein internes Tool in AppMaster baust und nächstes Jahr Audits erwartest, könntest du Quellcode exportieren und es in deiner kontrollierten Umgebung betreiben. Ist die größte Gefahr langsame Releases, ist verwaltetes Hosting mit klarer Rollback-Routine oft die sichere Wahl.

Beispiel-Szenario: Internes Tool mit Compliance-Anforderungen

Ein kleines Operations-Team möchte ein internes Admin-Tool bauen: Kunden suchen, Passwörter zurücksetzen, Rückerstattungen auslösen und Audit-Historie einsehen. Sie können UI und Logik schnell in einem No-Code-Tool wie AppMaster bauen, müssen aber zwischen Quellcode-Export/Self-Hosting und verwalteter Laufzeit wählen.

Ihre Einschränkungen sind klar. Kundendaten sind sensibel und ein Compliance-Review verlangt klare Residenz, Zugriffskontrolle und Audit-Trails. Gleichzeitig haben sie begrenzte Ops-Zeit. Niemand will On-Call für Datenbank-Tuning, Server-Patching oder 2-Uhr-Alarme sein.

Sie durchlaufen die Checkliste und wählen eine praktische Aufteilung:

- Wenn Compliance eine verwaltete Laufzeit in einer genehmigten Region erlaubt und Logging- sowie Zugriffsanforderungen erfüllbar sind, starten sie mit verwalteter Bereitstellung, um den Betriebsaufwand zu reduzieren.

- Fordert der Prüfer private Netzwerke, einen spezifischen Cloud-Account oder striktere Schlüssel-Kontrolle, exportieren sie den Quellcode und hosten in der Firmen-AWS/Azure/GCP-Umgebung.

In diesem Fall verlangt der Compliance-Beauftragte, dass Produktion im Firmen-Cloud-Account mit privatem DB-Zugriff und strikten IAM-Richtlinien läuft. Sie exportieren den Quellcode für Produktion, behalten aber einen Fallback: eine verwaltete Laufzeit für Staging, damit Produktänderungen getestet werden können, ohne auf interne Infrastruktur warten zu müssen.

Um späteres Chaos zu vermeiden, dokumentieren sie von Tag 1 vier Dinge: Zielregion und Datenspeicher, erforderliche Logs und Audit-Events, Release-Schritte (wer genehmigt, wer deployt, Rollback-Regeln) und was Konfiguration vs Code ist. Sie führen außerdem ein Inventar der Integrationen (Stripe, E-Mail/SMS, Telegram) und wo Secrets liegen, damit ein späterer Wechsel kontrolliert abläuft und kein komplettes Rebuild nötig ist.

Nächste Schritte: Sorge dafür, dass die Entscheidung hält

Eine Deployment-Entscheidung hilft nur, wenn sie unter Druck reproduzierbar ist. Bevor du weitere Features baust, schreibe die Entscheidung auf eine Seite: Was du gewählt hast, warum, was du nicht tust und welche Faktoren eine Neubewertung auslösen.

Halte es praktisch: Deine Top-3-Gründe (z. B. Compliance-Anforderungen, vorhandene Ops-Kapazität oder Update-Geschwindigkeit) und deine Top-3-Risiken (z. B. On-Call-Belastung, langsamere Patches oder Anbieter-Grenzen). Diese Seite ist der Tiebreaker, wenn Meinungen später auseinandergehen.

Erstelle als Nächstes ein kleines Runbook, dem ein neuer Kollege folgen könnte, ohne zu raten:

- Wie deployt wird (wer drückt den Knopf, wo läuft es, wie lange dauert es)

- Wie zurückgerollt wird (welcher Befehl oder Button und wie sieht „gut“ aus)

- Wie wiederhergestellt wird (wo Backups liegen, wie ein Restore getestet wird)

- Welche Alerts wichtig sind (Uptime, Fehler, DB-Speicher, Zertifikate)

- Wo Release-Notes liegen (was geändert wurde, wann und wer freigegeben hat)

Wähle ein Review-Datum nach dem ersten echten Release-Zyklus. Gut ist 2–4 Wochen nachdem Nutzer abhängig geworden sind. Frage: Fühlten sich Updates sicher an, wurden Vorfälle glatt gehandhabt und hat das Team mehr Zeit mit Produktarbeit oder mit Aufpassen verbracht?

Wenn du AppMaster verwendest, vergleiche direkt Export fürs Self-Hosting und Deployment auf einer verwalteten Laufzeit anhand derselben Checkliste — besonders bei Compliance-Nachweisen, wer Patching übernimmt und wie schnell du liefern musst. Wenn du beide Wege pilotieren willst, ist AppMaster (appmaster.io) so konzipiert, dass du eine vollständige App bauen und dann zwischen verwalteter Bereitstellung und Quellcode-Export je nach Betriebsanforderungen wählen kannst.

Zum Schluss: Führe einen kleinen End-to-End-Pilot durch: Baue eine einfache App, deploye sie, rolle sie einmal zurück und stelle einmal aus dem Backup wieder her. Wenn das unangenehm ist, muss deine Deploy-Entscheidung wahrscheinlich angepasst werden.

FAQ

Managed Cloud-Bereitstellung ist in der Regel die beste Voreinstellung, wenn du schnell starten willst und keine festen Ressourcen für Patching, Monitoring und Bereitschaftsdienste hast. Sie reduziert die Anzahl der operativen Aspekte, die dein Team selbst pflegen muss, und verringert so in den ersten Monaten oft das Betriebsrisiko.

Beim Self-Hosting übernimmst du die Laufzeit und alles rundherum: Server, Netzwerke, Sicherheitsupdates, Monitoring, Backups, Wiederherstellungen und Incident Response. Bei verwalteter Bereitstellung übernimmt der Anbieter einen Großteil dieser Infrastruktur-Aufgaben, während du die App-Logik und Release-Entscheidungen behältst.

Wenn du Datenresidenz in einem bestimmten Land oder Cloud-Account kontrollieren musst, eigene Schlüssel verwalten willst, private Netzwerke erzwingen musst oder strenge Audit-Anforderungen hast, ist Quellcode-Export und Self-Hosting oft die sicherere Wahl. Wenn diese Einschränkungen wirklich nicht verhandelbar sind, beginne mit Self-Hosting und plane die Betriebsverantwortung im Voraus.

Liste die genauen Ereignisse auf, die erfasst werden müssen — z. B. Logins, Berechtigungsänderungen, Admin-Aktionen, Datenexporte und Löschungen. Bestimme dann Aufbewahrungsfristen, wer Zugriff auf die Logs hat und ob die Logs unveränderlich sein müssen. Diese Entscheidungen beeinflussen Speicher, Zugriffskontrolle und Antworten an Auditoren.

Der einfachste Test: Nenne die Person, die auf einen Ausfall um 2 Uhr morgens reagiert, und beschreibe, wie der Service wiederhergestellt wird. Wenn ihr Alerts, Patching und Datenbankwiederherstellung nicht zuverlässig abdecken könnt, ist verwaltete Bereitstellung meistens die bessere Wahl, bis klare Verantwortlichkeiten und Runbooks vorhanden sind.

Verwaltete Bereitstellungen machen Releases und Rollbacks oft routinierter, weil weniger Infrastruktur koordiniert werden muss. Self-Hosting kann genauso schnell sein, aber nur, wenn ihr bereits einen getesteten, automatisierten Build-, Deploy- und Rollback-Prozess habt, der unter Druck funktioniert.

Behandle Konfiguration getrennt vom Code, damit du Schlüssel und Einstellungen ändern kannst, ohne alles neu zu bauen. Definiere eine einzige Quelle der Wahrheit für Umgebungsvariablen und Secrets, beschränke Bearbeitungsrechte und sorge dafür, dass Dev, Staging und Prod konsistent sind, um Überraschungen in der Produktion zu vermeiden.

Managed Hosting kann monatlich teurer erscheinen, spart aber oft Personalzeit für Patching, Monitoring, Backups und Incident Response. Self-Hosting wirkt auf dem Papier günstiger, die versteckten Kosten sind jedoch Arbeitszeit und das Risiko einer langsamen Wiederherstellung bei Problemen.

Die häufigste operative Fehlerquelle: Backups, die nie wiederhergestellt werden. Plane regelmäßige Restore-Tests und schreibe ein kurzes Recovery-Runbook. Definiere außerdem Rollback-Regeln, die Datenbankänderungen berücksichtigen — Code zurückzusetzen ist einfach, inkompatible Datenänderungen sind es meist nicht.

Baue einen kleinen Pilot und messe, wie lange Deploy, Rollback und Restore in der Praxis dauern. Mit AppMaster kannst du die App ohne Code erstellen und flexibel zuerst auf einer verwalteten Laufzeit deployen und später Quellcode exportieren, falls neue Compliance-Anforderungen Self-Hosting nötig machen.