Geheimnisse- und Konfigurationsmanagement für Dev, Staging und Prod

Lerne Geheimnisse- und Konfigurationsmanagement für Dev, Staging und Prod: einfache Muster für API-Schlüssel, SMTP-Zugangsdaten und Webhook-Secrets, ohne Leaks.

Welches Problem lösen wir?

Geheimnisse- und Konfigurationsmanagement bedeutet, sensible Werte aus Orten fernzuhalten, wo sie versehentlich kopiert, gecached oder geteilt werden können.

Ein Secret ist alles, was Zugang gewährt oder Identität beweist, wie ein API-Schlüssel, ein Datenbankpasswort, ein SMTP-Login oder ein Webhook-Signing-Secret. Normale Konfiguration ist ein Wert, der öffentlich sein kann, ohne Schaden anzurichten, etwa ein Feature-Flag-Name, ein Timeout oder die Basis-URL einer öffentlichen Seite.

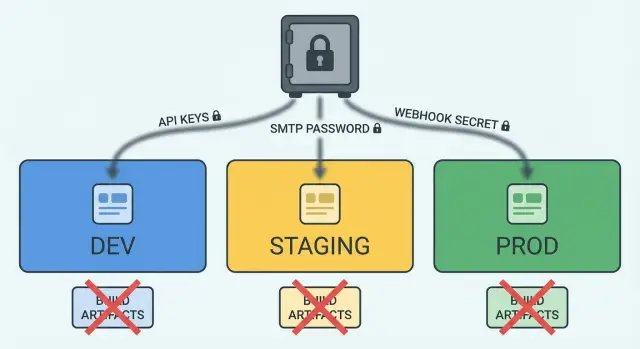

Dev, Staging und Prod benötigen unterschiedliche Werte, weil sie unterschiedlichen Zwecken dienen. Dev ist für schnelles Iterieren und sicheres Testen. Staging sollte wie Prod aussehen, aber isoliert bleiben. Prod muss abgesichert, auditierbar und stabil sein. Wenn du dieselben Secrets überall wiederverwendest, kann ein Leak in Dev zu einem Vorfall in Prod führen.

"In Builds leaken" bedeutet, dass ein Secret Teil von etwas wird, das verpackt und verteilt wird — z. B. ein kompiliertes Backend-Binary, ein Mobile-App-Paket oder ein Frontend-Bundle. Sobald ein Secret in einem Build-Artefakt steckt, kann es an Orte gelangen, die du nicht kontrollierst.

Unbeabsichtigte Leaks passieren meist über einige vorhersehbare Pfade:

- Secrets im Quellcode, in Beispielen oder in Kommentaren hardcoden

- Eine lokale

.env-Datei oder einen Config-Export in ein Repo committen - Secrets in Frontend- oder Mobile-Builds backen, die auf Nutzergeräten laufen

- Secrets in Logs, Crash-Reports oder Build-Ausgaben ausgeben

- Produktionswerte in Staging kopieren "nur für einen schnellen Test"

Ein einfaches Beispiel: Ein Entwickler fügt ein SMTP-Passwort in eine Konfigurationsdatei ein, um „E-Mails zum Laufen zu bringen“, dann wird die Datei committet oder in einen Release-Build gepackt. Selbst wenn du das Passwort später rotierst, kann der alte Build noch in einem CI-Cache, einem App-Store-Upload oder im Download-Ordner einer Person liegen.

Das Ziel ist klar: Halte Secrets aus dem Code und aus Builds und injiziere die passenden Werte pro Umgebung zur Laufzeit oder über einen sicheren Deployment-Schritt.

Grundprinzipien, die die meisten Leaks verhindern

Die meiste Sicherheit kommt durch einige Gewohnheiten, die du jedes Mal befolgst.

Secrets aus Code und Build-Outputs fernhalten. Code verbreitet sich: Er wird kopiert, reviewed, geloggt, gecached und hochgeladen. Auch Builds verbreiten sich: Artefakte können in CI-Logs, App-Bundles, Container-Registries oder gemeinsamen Ordnern landen. Behandle alles, was committet oder kompiliert wird, als öffentlich.

Zugriffsdaten pro Umgebung trennen (Least Privilege). Dein Dev-Key sollte nur in Dev funktionieren und eingeschränkte Rechte haben. Wenn ein Schlüssel von einem Laptop oder Testserver leakt, bleibt der Schaden begrenzt. Dasselbe gilt für SMTP-User, Datenbankpasswörter und Webhook-Signing-Secrets.

Rotation langweilig machen. Geh davon aus, dass du Secrets rotieren wirst, denn das passiert. Gestalte es so, dass du einen Wert ersetzen kannst, ohne Code zu ändern oder jede App neu zu bauen. Das bedeutet oft, Secrets zur Laufzeit zu lesen (aus Umgebungsvariablen oder einem Secret-Store) und während eines Übergangs mehr als ein aktives Secret zu erlauben.

Zugriff begrenzen und protokollieren. Secrets sollten nur von dem Dienst lesbar sein, der sie benötigt, und nur in der Umgebung, in der er läuft. Menschlicher Zugriff sollte selten, zeitlich begrenzt und auditierbar sein.

Wenn du eine kurze Regelmenge willst, die die meisten Fälle abdeckt:

- Committe keine Secrets und füge sie nicht in Tickets, Chats oder Screenshots ein.

- Nutze getrennte Zugangsdaten für Dev, Staging und Prod.

- Bevorzuge Laufzeit-Konfiguration statt Werte in Images oder Mobile-Builds einzubacken.

- Rotieren nach Plan und nach jedem Verdacht auf Exposure.

- Beschränke, wer und was Secrets lesen kann, und führe Zugrifflogs.

Diese Prinzipien gelten unabhängig davon, ob du einen traditionellen Code-Stack oder eine No-Code-Plattform wie AppMaster nutzt. Der sicherere Weg ist derselbe: Secrets außerhalb des Builds halten und eng auf den Verwendungsort beschränken.

Wo Secrets am häufigsten leaken

Die meisten Leaks sind keine „Hacks“. Sie passieren während normaler Arbeit: ein schneller Test, ein hilfreicher Screenshot, ein Build, der zu viel ausgibt. Ein guter Startpunkt ist zu wissen, wo diese kleinen Ausrutscher typischerweise passieren.

Quellcodeverwaltung ist das klassische Beispiel. Jemand fügt einen API-Schlüssel in eine Konfigurationsdatei ein "nur für jetzt", committet ihn und er verbreitet sich über Branches, Pull Requests und Code-Review-Kommentare. Selbst wenn du ihn später entfernst, kann der Schlüssel ewig in der Historie oder in einem kopierten Patch bleiben.

Alles, was du an Nutzer verschickst, ist eine weitere große Leckquelle. Frontend-Bundles und Mobile-App-Binaries sind leicht zu untersuchen. Wenn ein Secret in JavaScript, einer iOS/Android-App oder einer "eingebackenen" Konfiguration steckt, behandle es als öffentlich. Client-Apps dürfen öffentliche Identifikatoren haben, aber keine privaten Schlüssel.

Secrets leaken auch durch „hilfreiches Rauschen“ in Automatisierung und Support. Beispiele sind CI-Logs, die Umgebungsvariablen echoen, Debug-Prints mit SMTP-Zugangsdaten, Crash-Reports, die Konfiguration und ausgehende Requests einfange, Container-Images und Build-Caches, die versehentlich .env-Dateien speichern, und Support-Tickets mit kopierten Logs oder Screenshots von Einstellungsseiten.

Ein häufiges Muster ist, dass ein Secret einmal in die Build-Pipeline gelangt und dann überallhin kopiert wird: in eine Container-Schicht, in ein gecachtes Artefakt, in ein Log und in ein Ticket. Die Lösung ist selten nur ein Tool. Es ist eine Gewohnheit: Halte Secrets aus Code, aus Builds und aus allem, was Menschen in Chats einfügen.

Gängige Secret-Typen und ihre Risiken

Es hilft zu wissen, mit welcher Art von Secret du es zu tun hast, was passiert, wenn es leakt, und wo es nie auftauchen darf.

API-Schlüssel (Stripe, Maps, Analytics und andere) sind oft Projekt-Schlüssel. Sie identifizieren deine App und erlauben bestimmte Aktionen, z. B. eine Zahlung auszulösen oder Nutzungsdaten zu lesen. Sie sind nicht dasselbe wie User-Tokens. Tokens repräsentieren eine bestimmte Nutzersession und sollten ablaufen. Viele API-Schlüssel laufen nicht von alleine ab, was Leaks schädlicher macht.

SMTP-Zugangsdaten sind meist Benutzername und Passwort für einen Mailserver. Leaken diese, kann ein Angreifer Spam von deiner Domain senden und die Zustellbarkeit ruinieren. API-basierte E-Mail-Anbieter ersetzen rohe SMTP-Passwörter oft durch API-Schlüssel mit eingeschränkten Rechten, was sicherer sein kann, aber das Risiko bleibt hoch, wenn der Schlüssel E-Mails aus deinem Account senden darf.

Webhook-Secrets (Signing-Secrets oder Verifikations-Keys) schützen eingehende Anfragen. Wenn das Signing-Secret leakt, kann jemand gefälschte „Zahlung erfolgreich“- oder „Abonnement gekündigt“-Events fälschen und dein System täuschen. Die Gefahr ist nicht nur Datenexposure: Geschäftslogik kann durch gefälschte Events ausgeführt werden.

Weitere hochwirksame Secrets sind Datenbank-URLs (häufig mit eingebetteten Passwörtern), Service-Account-Credentials und Verschlüsselungsschlüssel. Eine geleakte Datenbank-URL kann vollständigen Datenklau bedeuten. Ein geleakter Verschlüsselungsschlüssel kann vergangene und zukünftige Daten lesbar machen und Rotation sehr aufwändig machen.

Eine einfache Einteilung nach Auswirkung:

- Kann Geld ausgeben oder Aktionen auslösen: Zahlungsschlüssel, Admin-API-Keys, Webhook-Signing-Secrets

- Kann dich impersonifizieren: SMTP-Passwörter, E-Mail-Sende-Keys, Messaging-Bot-Tokens

- Kann alle Daten offenlegen: Datenbank-Zugangsdaten, Cloud-Service-Accounts

- Kann Privatsphäre dauerhaft brechen: Verschlüsselungs- und Signier-Schlüssel

- Oft sicher zu verschicken: publishable keys für den Browser (trotzdem per Domain/App einschränken)

Lege diese niemals in Client-Apps ab (Web, iOS, Android): private API-Schlüssel, SMTP-Zugangsdaten, Datenbank-Passwörter, Service-Accounts, private Verschlüsselungsschlüssel und Webhook-Signing-Secrets. Wenn ein Client eine Drittanbieter-API aufrufen muss, leite die Anfrage über dein Backend, damit das Secret serverseitig bleibt.

Muster zum Speichern von Secrets, ohne sie in Builds zu packen

Eine sichere Default-Regel ist simpel: Backe keine Secrets in Dinge, die kompiliert, exportiert oder geteilt werden. Behandle Builds als öffentliche Artefakte, selbst wenn du denkst, sie seien privat.

Wähle den richtigen Container für jede Umgebung

Für lokale Entwicklung kann eine Konfigurationsdatei okay sein, wenn sie aus der Versionskontrolle ausgesperrt ist und leicht ersetzt werden kann (z. B. eine lokale .env). Für Staging und Produktion ziehe einen echten Secret-Store vor: den Secret Manager deines Cloud-Providers, ein dediziertes Vault oder die geschützten Umgebungs-Einstellungen deiner Plattform.

Umgebungsvariablen sind ein guter Default, weil sie sich leicht zur Laufzeit injizieren lassen und getrennt vom Code verbleiben. Der entscheidende Punkt ist der Zeitpunkt: Laufzeit-Injektion ist sicherer als Build-Zeit-Injektion, weil das Secret nie Teil des Build-Outputs oder Client-Bundles wird.

Eine praktische Aufteilung, die für viele Teams funktioniert:

- Lokale Entwicklung: lokale Env-Variablen oder eine lokale Secrets-Datei, einzigartig pro Entwickler-Maschine

- Staging: ein Secret-Manager oder geschützte Umgebungs-Einstellungen, nur für Staging

- Produktion: ein Secret-Manager mit strengeren Zugriffsregeln, Audit-Logs und Rotation

Benennung und Grenzen konsistent halten

Verwende in allen Umgebungen dieselben Schlüsselnamen, damit sich die App gleich verhält: SMTP_HOST, SMTP_USER, SMTP_PASS, STRIPE_SECRET_KEY, WEBHOOK_SIGNING_SECRET. Nur die Werte ändern sich.

Wenn Umgebungen wichtig werden (Zahlungen, E-Mail, Webhooks), nutze getrennte Projekte oder Cloud-Accounts pro Umgebung, wenn möglich. Halte z. B. Staging-Stripe-Keys und Webhook-Secrets in einem nur für Staging zugänglichen Store, damit ein Staging-Fehler Prod nicht berührt.

Wenn du mit einer Plattform wie AppMaster deployest, bevorzuge Laufzeit-Umgebungs-Einstellungen für Backend-Services, damit Secrets serverseitig bleiben und nicht in exportiertem Code oder Client-Apps landen.

Schritt-für-Schritt-Setup für Dev, Staging und Prod

Mache es schwer, Secrets falsch zu verwenden.

-

Inventar erstellen. Notiere API-Schlüssel, SMTP-Benutzer/Passwörter, Webhook-Signing-Secrets, Datenbank-Passwörter, JWT-Signing-Keys und Drittanbieter-Tokens. Für jedes Secret notiere den Owner (Team oder Anbieter), die Komponente, die es liest (Backend, Worker, Mobile, Web) und wie oft es realistisch rotiert werden kann.

-

Separate Werte für Dev, Staging und Prod sowie getrennte Berechtigungen erstellen. Dev-Secrets sollten sicher von Laptops und lokalen Containern nutzbar sein. Staging sollte wie Prod aussehen, aber nie Prod-Zugangsdaten teilen. Prod sollte nur von der Produktions-Laufzeitidentität lesbar sein, nicht standardmäßig von Menschen.

-

Secrets zur Laufzeit konfigurieren, nicht zur Build-Zeit. Wenn ein Secret während eines Builds vorhanden ist, kann es in Build-Logs, Docker-Layern, Client-Bundles oder Crash-Reports landen. Regel: Builds erzeugen Artefakte, die sicher kopiert werden können; Secrets werden nur beim Start der App injiziert.

-

Einen konsistenten Deployment-Flow verwenden. Ein Ansatz, der Teams schützt:

- Erstelle einen Secret-Store pro Umgebung (oder einen strikten Namespace pro Umgebung).

- Gib der Laufzeit-Identität der Anwendung Leserechte nur auf ihre eigenen Environment-Secrets.

- Injektieren Secrets beim Start via Umgebungsvariablen oder gemountete Dateien und halte sie aus Images und Client-Bundles heraus.

- Füge Rotationsregeln hinzu (Ablaufdatum, Owner und Erinnerungsrhythmus) für jedes Secret.

- Baue einen harten Test ein: Staging-Deployments müssen fehlschlagen, wenn sie versuchen, ein Prod-Secret zu lesen.

Lockdown bedeutet größtenteils, zu reduzieren, wer und was jedes Secret lesen kann. Vermeide geteilte Accounts, vermeide langlebige Tokens, wo möglich, und halte Leseberechtigungen enger als Schreibberechtigungen.

Wenn du eine No-Code-Plattform wie AppMaster nutzt, gilt derselbe Ansatz: Halte Drittanbieter-Zugangsdaten in umgebungsspezifischen Laufzeit-Einstellungen und betrachte generierte Build-Artefakte als innerhalb deines Teams öffentlich. Diese eine Entscheidung verhindert viele versehentliche Leaks.

Praktische Muster für API-Keys und SMTP-Zugangsdaten

Viele Leaks passieren, wenn eine App etwas „senden“ muss und die schnellste Lösung ist, Zugangsdaten in den Client oder in eine Konfigurationsdatei zu kopieren, die ins Build gelangt. Eine gute Default-Regel: Web- und Mobile-Clients sollten niemals SMTP-User, SMTP-Passwörter oder Provider-Keys halten, die Nachrichten senden können.

Für E-Mail bevorzuge einen E-Mail-Provider-API-Key statt roher SMTP-Daten, wenn möglich. API-basiertes Senden ist leichter einzuschränken (nur Sende-Rechte), zu rotieren und zu überwachen. Wenn du SMTP verwenden musst, halte es serverseitig und mache das Backend zur einzigen Instanz, die mit dem Mailserver spricht.

Ein praktisches Setup, das sicher bleibt:

- Lege das Versenden von E-Mails hinter ein Backend-Endpoint (z. B. „Passwort zurücksetzen senden“ oder „Rechnung senden“).

- Speichere den API-Key oder das SMTP-Passwort als Umgebungs-Secret im Backend, nicht im Quellcode oder in UI-Settings.

- Verwende separate Zugangsdaten für Dev, Staging und Prod (idealerweise separate Accounts und Sender-Domains).

- Füge eine Staging-Empfänger-Whitelist hinzu, sodass nur freigegebene Adressen E-Mails empfangen können.

- Logge Zustellungsresultate (Message-ID, Provider-Antwort, Empfänger-Domain), aber logge niemals Credentials oder vollständige Nachrichteninhalte.

Die Trennung zwischen Staging und Prod ist wichtiger, als viele denken. Ein Staging-System kann versehentlich echte Kunden zuspammen, wenn es dieselben Sender- und Empfängerregeln teilt. Eine einfache Schutzmaßnahme: In Staging alle ausgehenden E-Mails blocken, außer wenn der Empfänger auf einer Whitelist steht (z. B. Team-Adressen).

Beispiel: Du baust ein Kundenportal in AppMaster. Die Mobile-App löst „schick mir einen Login-Code“ aus. Die App ruft dein Backend auf, das Backend liest das Prod- oder Staging-Mail-Secret aus seiner Umgebung und sendet die E-Mail. Wenn ein Tester Staging nutzt, verhindert die Whitelist Nachrichten an echte Kunden, und deine Logs zeigen, ob das Senden erfolgreich war, ohne den Key offenzulegen.

Webhook-Secrets: Signieren, Verifizieren und Rotieren

Webhook-Sicherheit reduziert sich auf eine Regel: Verifiziere jede Anfrage auf dem Server mit einem Secret, das niemals dein Backend verlässt. Wenn ein Secret in eine Web- oder Mobile-App gelangt, ist es kein Secret mehr.

Signieren und Verifizieren

Behandle einen Webhook wie eine eingehende Kartenzahlung: Akzeptiere nichts, bis es verifiziert ist. Der Provider sendet einen Signatur-Header, der aus Payload und deinem geteilten Secret berechnet wurde. Dein Server berechnet die Signatur neu und vergleicht sie.

Ein einfacher Verifikationsablauf:

- Lese den rohen Request-Body genau so, wie er empfangen wurde (keine Neuformatierung).

- Berechne die erwartete Signatur mit deinem Webhook-Secret.

- Vergleiche in konstanter Zeit.

- Lehne fehlende oder ungültige Signaturen mit einem klaren 401 oder 403 ab.

- Parse erst dann JSON und verarbeite das Event.

Nutze getrennte Webhook-Endpunkte und getrennte Secrets für Dev, Staging und Prod. Das verhindert, dass ein Dev-Tool oder ein Testsystem Prod-Aktionen auslöst, und macht Vorfälle leichter eingrenzbar. In AppMaster bedeutet das meist unterschiedliche Environment-Configs pro Deployment, wobei das Webhook-Secret als serverseitige Variable gespeichert wird, nicht in der Web- oder Mobile-UI.

Replay-Schutz und Rotation

Signaturen verhindern Manipulation, stoppen aber nicht automatisch Replays. Füge Prüfungen hinzu, damit jede Anfrage nur einmal gilt oder nur innerhalb eines kurzen Zeitfensters. Häufige Optionen sind ein Timestamp-Header mit strenger Zeitgrenze, ein Nonce oder ein Idempotency-Key, den du speicherst und nicht ein zweites Mal verarbeitest.

Plane Rotation, bevor du sie brauchst. Ein sicheres Muster ist, kurzzeitig zwei aktive Secrets zu unterstützen: Akzeptiere während des Updates entweder den alten oder den neuen Secret, dann deaktiviere den alten. Halte eine klare Cutoff-Zeit und überwache alte Signaturzugriffe.

Sei vorsichtig mit Logs: Webhook-Payloads enthalten oft E-Mails, Adressen oder Zahlungsmetadaten. Logge Event-IDs, Typen und Verifikations-Ergebnisse, aber vermeide das vollständige Ausgeben von Payloads oder Headern, die sensible Daten enthalten könnten.

Häufige Fehler und Fallen

Die meisten Leaks sind einfache Gewohnheiten, die während der Entwicklung bequem erscheinen und dann in Staging und Prod kopiert werden.

Eine lokale .env-Datei für immer als sicheren Ort betrachten ist ein häufiger Fehler. Sie ist auf deinem Laptop in Ordnung, wird aber gefährlich, sobald sie in ein Repo, ein geteiltes Zip oder ein Docker-Image gelangt. Wenn du .env verwendest, stelle sicher, dass sie von der Versionskontrolle ignoriert wird und durch Umgebungs-Einstellungen in echten Deployments ersetzt wird.

Die gleichen Zugangsdaten überall verwenden ist ein weiteres häufiges Problem. Ein einzelner API-Key, der in jeder Umgebung funktioniert, bedeutet, dass jeder Fehler in Dev zu einem Prod-Zwischenfall werden kann. Getrennte Keys erleichtern Rotation, Widerruf und Audit.

Secrets zur Build-Zeit in Web-Frontends und Mobile-Apps injizieren ist besonders riskant. Wenn ein Secret in einem kompilierten Bundle oder App-Paket landet, kann es extrahiert werden. Frontends sollten nur öffentliche Konfiguration erhalten (z. B. Basis-API-URL). Alles Sensible bleibt auf dem Server.

Logs sind eine stille Leckquelle. Ein „temporärer“ Debug-Print kann Monate leben und verteilt werden. Wenn du einen Wert bestätigen musst, logge nur eine maskierte Version (z. B. die letzten 4 Zeichen) und entferne die Ausgabe sofort.

Warnsignale, die meist Ärger ankündigen

- Secrets erscheinen in der Git-Historie, selbst wenn sie später entfernt wurden.

- Ein Key funktioniert in jeder Umgebung.

- Eine Mobile-App enthält Vendor-Keys oder SMTP-Passwörter.

- Support-Tickets enthalten vollständige Request-Dumps mit Headern.

- Werte werden „versteckt“ mit Base64 oder in Formularfeldern.

Encoding ist kein Schutz, und versteckte Felder sind für Benutzer sichtbar.

Wenn du mit AppMaster baust, halte sensible Werte in umgebungsspezifischer Konfiguration für jedes Deployment-Ziel und gib nur nicht sensible Einstellungen an Client-Apps weiter. Ein schneller Realitätscheck: Wenn der Browser es sehen kann, behandle es als öffentlich.

Checkliste vor dem Shipping

Mach einen finalen Durchgang mit der Frage „Was könnte leaken“. Die meisten Vorfälle sind langweilig: ein Schlüssel, der in ein Ticket kopiert wurde, ein Screenshot mit einer Konfigurationsseite oder ein Build-Artefakt, das still ein Secret enthält.

Vor dem Release prüfe diese Grundlagen:

- Secrets sind nicht in Repo-Historie, Issues, Dokumenten, Screenshots oder Chat-Logs. Wenn du jemals einen gepostet hast, geh davon aus, dass er kompromittiert ist und rotiere ihn.

- Web- und Mobile-Builds enthalten nur öffentliche Einstellungen (z. B. API-Basis-URLs oder Feature-Flags). Private Keys, SMTP-Passwörter und Webhook-Signing-Secrets müssen serverseitig oder in umgebungsspezifischen Secret-Stores liegen.

- Staging ist von Produktion isoliert. Es sollte eigene API-Keys, eigene SMTP-Accounts und Test-Zahlungs/Webhooks verwenden. Staging sollte nicht Prod-Datenbanken oder Prod-Secret-Stores lesen können.

- CI-Logs, Monitoring und Fehlerberichte geben keine sensiblen Werte aus. Prüfe Build-Output, Crash-Reports und Debug-Logging. Maskiere Tokens und schwärze Header wie

Authorization. - Du kannst schnell rotieren und widerrufen, ohne Code zu ändern. Stelle sicher, dass Secrets zur Deploy-Zeit injiziert werden (Umgebungsvariablen oder Secret-Manager), sodass ein Key-Wechsel eine Konfigurationsänderung ist, kein Notfall-Rebuild.

Wenn du AppMaster nutzt, behandle Secrets als Deployment-Zeit-Konfiguration pro Umgebung und nicht als Werte, die in UI-Screens oder exportierten Builds eingebettet sind. Eine nützliche letzte Prüfung ist, kompilierte Artefakte und Logs nach häufigen Mustern wie sk_live, Bearer oder SMTP-Hostnamen zu durchsuchen.

Schreibe für jede Integration den „Kill-Switch“ auf: wo du den Key deaktivierst und wer das in unter fünf Minuten tun kann.

Beispiel-Szenario: Zahlungen, E-Mail und Webhooks

Ein Dreier-Team betreibt ein Kundenportal (Web), eine Begleit-Mobile-App und einen kleinen Hintergrundjob, der Quittungen versendet und Daten synchronisiert. Sie haben drei Umgebungen: Dev auf Laptops, Staging für QA und Prod für echte Nutzer. Sie wollen ein Setup für Secrets und Konfiguration, das die tägliche Arbeit nicht ausbremst.

In Dev verwenden sie nur Sandbox-Zahlungsschlüssel und einen Test-SMTP-Account. Jeder Entwickler hält Secrets in lokalen Umgebungsvariablen (oder in einer lokalen, nicht getrackten Datei, die in Env-Variablen geladen wird), sodass nichts im Repo landet. Web-App, Mobile-App und Background-Job lesen dieselben Variablennamen, z. B. PAYMENTS_KEY, SMTP_USER und WEBHOOK_SECRET, aber die Werte unterscheiden sich pro Umgebung.

In Staging deployed CI das Build, und die Plattform injiziert Secrets zur Laufzeit. Staging nutzt ein eigenes Zahlungs-Konto, eigene SMTP-Zugangsdaten und ein eigenes Webhook-Signing-Secret. QA kann echte Abläufe testen, ohne Prod-Systeme zu berühren.

In Prod werden dieselben Build-Artefakte deployed, aber die Secrets stammen aus einem dedizierten Secret-Store (oder dem Secret-Manager des Cloud-Providers) und sind nur für laufende Services verfügbar. Das Team setzt außerdem engere Berechtigungen, sodass nur der Background-Job SMTP-Zugangsdaten lesen kann und nur der Webhook-Handler das Webhook-Secret lesen darf.

Wenn ein Schlüssel exponiert wird (z. B. ein Screenshot zeigt einen API-Key), folgen sie einem festen Playbook:

- Hebe den exponierten Key sofort auf und rotiere zugehörige Secrets.

- Durchsuche Logs nach verdächtiger Nutzung im Exposure-Zeitraum.

- Redeploye Services, damit sie die neuen Werte ziehen.

- Dokumentiere den Vorfall und füge eine Schutzmaßnahme hinzu (z. B. einen Pre-Commit-Scan).

Um die lokale Arbeit einfach zu halten, teilen sie niemals Prod-Secrets. Devs nutzen Sandbox-Accounts, und wenn sie ein No-Code-Tool wie AppMaster verwenden, speichern sie separate Umgebungswerte für Dev, Staging und Prod, sodass dieselbe App-Logik überall sicher läuft.

Nächste Schritte: Wiederholbar in deinen Workflow bringen

Behandle Secrets-Arbeit wie Hygiene. Das erste Mal ist mühsam. Danach sollte es sich routiniert anfühlen.

Beginne damit, eine einfache Secret-Übersicht in Klartext zu schreiben, damit jeder sie aktualisieren kann:

- Was das Secret ist (API-Key, SMTP-Passwort, Webhook-Secret)

- Wo es verwendet wird (Service, Job, Mobile-App, Vendor-Dashboard)

- Wo es gespeichert ist pro Umgebung (Dev, Staging, Prod)

- Wer Zugriff hat (Menschen, CI/CD, nur Laufzeit)

- Wie es rotiert wird (Schritte und was zu überwachen ist)

Als Nächstes wähle für jede Umgebung ein Speicher-Muster und halte dich daran. Konsistenz schlägt Raffinesse. Beispiel: Entwickler nutzen einen lokalen Secret-Store, Staging nutzt verwaltete Secrets mit eingeschränktem Zugriff und Produktion nutzt denselben verwalteten Secret-Store mit zusätzlichem Audit.

Füge einen Rotationsplan und einen kleinen Incident-Plan hinzu, dem Leute tatsächlich folgen werden:

- Rotier Hochrisiko-Schlüssel regelmäßig (und sofort nach Mitarbeiterwechseln).

- Geh davon aus, dass Leaks passieren: Widerrufen, Ersetzen und prüfen, ob der Traffic sich erholt.

- Logge, wer was rotiert hat, wann und warum.

- Entscheide die Blast-Radius-Checks (Zahlungen, E-Mail-Versand, Webhooks).

Wenn du mit AppMaster (appmaster.io) baust, halte private Schlüssel in serverseitiger Konfiguration und deploye pro Umgebung, damit Web- und Mobile-Builds keine Secrets einbetten. Beweise den Prozess einmal mit Staging: rotiere einen Schlüssel end-to-end (Store aktualisieren, redeployen, verifizieren, alten Key widerrufen). Wiederhole das dann für das nächste Secret.

FAQ

Ein Secret ist jeder Wert, der Identität beweist oder Zugriff gewährt, wie API-Schlüssel, Datenbankpasswörter, SMTP-Logins und Webhook-Signing-Keys. Konfiguration sind Werte, die öffentlich sein können, ohne Schaden zu verursachen, zum Beispiel Timeouts, Feature-Flag-Namen oder die Basis-URL einer öffentlichen Seite.

Wenn ein Wert in einem Screenshot oder Repo kopiert werden könnte und Schaden anrichten würde, behandle ihn als Secret.

Verwende getrennte Secrets, um die Blast-Region klein zu halten. Wenn ein Dev-Laptop, Testserver oder eine Staging-Instanz einen Schlüssel leakt, soll dieser Schlüssel nicht auch die Produktion freischalten.

Getrennte Umgebungen erlauben außerdem sicherere Berechtigungen in Dev/Staging und strengere, prüfbare Zugriffe in Prod.

Gehe davon aus, dass alles, was kompiliert, gebündelt oder exportiert wird, später kopiert und untersucht werden kann. Halte Secrets aus dem Quellcode und aus Build-Zeit-Variablen heraus und injiziere sie zur Laufzeit über Umgebungsvariablen oder einen Secret-Manager.

Wenn du ein Secret ohne Rebuild austauschen kannst, bist du auf dem sicheren Weg.

Eine lokale .env-Datei ist für die persönliche Entwicklung in Ordnung, solange sie nie in die Versionskontrolle gelangt und nicht in Images oder Artefakte eingebrannt wird. Füge sie in .gitignore ein und teile sie nicht per Chat, Ticket oder Zip.

Für Staging und Produktion sind geschützte Umgebungs-Einstellungen oder ein Secret-Manager vorzuziehen, damit Dateien nicht hin und her kopiert werden müssen.

Lege keine privaten Schlüssel, SMTP-Passwörter, Datenbank-Zugangsdaten oder Webhook-Signing-Secrets in Client-Apps ab. Wenn Code auf einem Nutzergerät oder im Browser läuft, können Angreifer Werte extrahieren.

Leite sensitive Aktionen über dein Backend, sodass das Secret serverseitig bleibt und der Client nur eine Anfrage sendet.

Gestalte Rotation als Konfigurationsänderung, nicht als Code-Änderung. Lege Secrets außerhalb des Codes ab, redeploye Services, damit sie neue Werte lesen, und definiere einen klaren Besitzer und Erinnerungstakt für jeden Schlüssel.

Wenn möglich, erlaube eine kurze Überlappungsphase, in der alter und neuer Schlüssel parallel gültig sind, und stelle den alten danach ab.

Verifiziere jede eingehende Webhook-Anfrage serverseitig mit einem Secret, das niemals das Backend verlässt. Berechne die erwartete Signatur aus dem rohen Request-Body genau so, wie er empfangen wurde, und vergleiche sie sicher, bevor du das Ereignis verarbeitest.

Nutze für jede Umgebung getrennte Endpunkte und Secrets, damit Testevents keine Produktionsaktionen auslösen können.

Drucke keine Secrets, vollständigen Header oder Payloads in Logs, Build-Ausgaben oder Crash-Reports. Wenn du zur Fehlersuche etwas loggen musst, nutze Metadaten wie Event-IDs, Statuscodes und maskierte Werte, aber keine Zugangsdaten.

Behandle jedes eingefügte Log in einem Ticket oder Chat als potentiell öffentlich und schwärze es vor dem Teilen.

Staging sollte sich wie Produktion verhalten, aber isoliert bleiben. Verwende getrennte Vendor-Accounts oder Projekte, eigene SMTP-Zugangsdaten, eigene Zahlungsschlüssel und eigene Webhook-Secrets.

Baue eine Sicherung ein, sodass Staging nicht auf Produktions-Secret-Stores oder -Datenbanken zugreifen kann, selbst bei Fehlkonfigurationen.

In AppMaster solltest du sensible Werte in umgebungsspezifischen Laufzeiteinstellungen für jedes Deployment-Ziel speichern, nicht in UI-Screens oder clientseitiger Konfiguration. So enthalten generierte Web- und Mobile-Builds nur öffentliche Einstellungen, während Secrets serverseitig bleiben.

Eine gute Praxis ist, dieselben Variablennamen in Dev, Staging und Prod zu verwenden und nur die Werte pro Umgebung zu ändern.