Datei-Uploads in großem Maßstab: Validierung, Speicherung und Zugriff

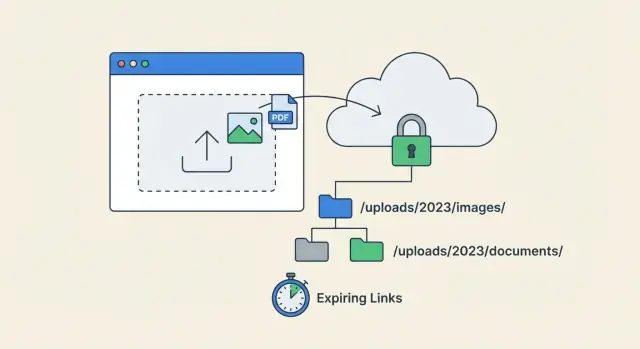

Datei-Uploads in großem Maßstab brauchen klare Validierung, ordentliche Speicherpfade, ablaufende Download-Links und strenge Berechtigungen, um Nutzerdaten zu schützen.

Was Datei-Uploads im großen Maßstab schwierig macht

Uploads wirken mit ein paar Testnutzern einfach. Schwieriger werden sie, sobald echte Menschen echte Dateien schicken: große Fotos, gescannte PDFs und Dateien mit falscher Endung. Ab diesem Punkt ist der Upload-Button auf einem Formular kein kleiner Komfort mehr, sondern ein Sicherheits- und Betriebsproblem.

Die ersten Schwachstellen zeigen sich meist an drei Stellen: Sicherheit, Kosten und Datenschutz. Angreifer versuchen, Malware hochzuladen, Nutzer laden Dateien hoch, die deine App nicht öffnen kann, und Teams setzen versehentlich sensible Dokumente über eine öffentliche URL frei. Die Speicherkosten steigen, und die Bandbreite wächst, wenn dieselbe Datei immer wieder heruntergeladen wird.

Bilder und PDFs bringen unterschiedliche Herausforderungen mit sich. Bilder können sehr groß sein, in vielen Formaten vorliegen und oft versteckte Metadaten enthalten (z. B. Standort). Du brauchst außerdem Thumbnails und Resizing, damit die App schnell bleibt. PDFs sind schwierig sicher zu previewen, können eingebettete Inhalte enthalten und oft sensible Daten (Rechnungen, Ausweise, Verträge) beinhalten, die nicht breit zugänglich sein sollten.

Im großen Maßstab hast du meist mehr Nutzer, die gleichzeitig hochladen, größere Dateien und mehr Gesamtspeicher, mehr Downloads und Retries bei instabilen Netzen und mehr Regeln: verschiedene Teams, Rollen und Aufbewahrungsanforderungen.

Das Ziel ist nicht nur, dass Uploads funktionieren. Das Ziel sind sichere Uploads, die sich auch Monate später noch einfach verwalten lassen: klare Regeln, vorhersehbare Speicherpfade, auditfreundliche Metadaten und Zugriffskontrollen, die zum tatsächlichen Teilen im Geschäft passen.

Kartiere deine Dateitypen und wer darauf zugreifen sollte

Bevor du Speicher oder Sicherheit einstellst, kläre, was Leute hochladen werden und wer es sehen darf. Die meisten Probleme bei Uploads im großen Maßstab sind keine Speicherprobleme. Es sind falsche Erwartungen bezüglich Zugriff, Aufbewahrung und Risiko.

Beginne damit, reale Dateikategorien aufzulisten, nicht nur „Dokumente“ und „Bilder“. Ein Avatar verhält sich anders als ein Vertrags-PDF, und ein Support-Screenshot ist nicht dasselbe wie ein Monatsbericht.

Eine praktische Methode ist, jede Kategorie an ein Zugriffsmuster zu binden:

- Avatare und öffentliche Profilbilder sind oft für viele lesbar und nur vom Besitzer editierbar.

- Belege und Rechnungen sind standardmäßig privat und werden nur mit Finanzrollen oder dem Kontoinhaber geteilt.

- Verträge und Compliance-Dateien sind stark eingeschränkt und benötigen häufig Prüfpfade und strengere Aufbewahrungsregeln.

- Berichte und Exporte können teamintern geteilt werden, sollten aber auf das richtige Workspace- oder Kunden-Scope begrenzt sein.

- Ticket-Anhänge sind normalerweise nur für Ticket-Teilnehmer privat und manchmal zeitlich begrenzt.

Mache dann eine kurze Risiko-Einschätzung. Uploads können Malware verbergen, sensible Daten (Ausweise, Bankdaten, medizinische Informationen) offenlegen oder gebrochene Berechtigungen zeigen, bei denen das Raten einer URL Zugriff gewährt. Deshalb geht es bei Datei-Uploads im großen Maßstab genauso sehr um Zugriffssteuerung wie um Bytes.

Performance zählt ebenfalls. Große PDFs, hochauflösende Bilder und instabile mobile Netze verursachen partielle Uploads und Retries. Entscheide vorab, welche Uploads zuverlässig gelingen müssen (Rechnungen, Ausweise) und welche optional sind (ein Profilbanner).

Für jeden Dateityp beantworte ein paar Fragen frühzeitig, damit du später nicht umschreiben musst:

- Wer kann hochladen, ansehen, ersetzen und löschen?

- Ist die Datei privat, innerhalb einer Gruppe geteilt oder öffentlich?

- Soll der Zugriff ablaufen oder sofort widerrufbar sein?

- Was passiert, wenn der Upload unterbrochen wird und erneut versucht wird?

- Wie lange behältst du die Datei und wer darf sie exportieren?

Wenn du mit einem Tool wie AppMaster baust, behandle diese Antworten zuerst als Produktregeln und implementiere sie dann in deinem Datenmodell und deinen Endpunkten, damit Berechtigungen sowohl über Web als auch Mobile konsistent bleiben.

Validierungsregeln für Uploads, die Probleme früh verhindern

Wenn Datei-Uploads im großen Maßstab sicher und vorhersagbar bleiben sollen, ist Validierung die erste Verteidigungslinie. Gute Regeln stoppen schlechte Dateien, bevor sie Speicher erreichen, und verringern Supportfälle, weil Nutzer klare Rückmeldungen bekommen.

Beginne mit einer Allowlist, nicht mit einer Blocklist. Prüfe die Dateiendung und verifiziere auch den MIME-Typ aus dem hochgeladenen Inhalt. Sich nur auf die Endung zu verlassen ist leicht zu umgehen. Sich nur auf MIME zu verlassen kann zwischen Geräten inkonsistent sein.

Größenlimits sollten zum Dateityp und zu deinen Produktregeln passen. Bilder können bei 5–10 MB in Ordnung sein, während PDFs ein höheres Limit brauchen. Videos sind ein eigenes Thema und benötigen meist eine eigene Pipeline. Wenn du bezahlte Pläne hast, knüpfe Limits an den Plan, damit du sagen kannst: „Ihr Plan erlaubt bis zu 10 MB PDFs“, statt eine vage Fehlermeldung anzuzeigen.

Einige Dateien brauchen tiefere Prüfungen. Bei Bildern prüfe Breite und Höhe (und manchmal Seitenverhältnis), um riesige Uploads zu vermeiden, die Seiten verlangsamen. Bei PDFs kann die Seitenzahl relevant sein, wenn dein Anwendungsfall einen kleinen Bereich erwartet.

Benenne Dateien beim Upload um. Nutzernamen enthalten oft Leerzeichen, Emojis oder wiederholte Namen wie scan.pdf. Verwende eine generierte ID plus eine sichere Endung und speichere den Originalnamen in den Metadaten zur Anzeige.

Eine Validierungsbasis, die für viele Apps funktioniert, sieht so aus:

- Allowlist für Typen (Endung + MIME), alles andere ablehnen.

- Maximalgrößen pro Typ festlegen (optional pro Plan).

- Bilddimensionen validieren und extreme Größen ablehnen.

- PDF-Seitenzahl validieren, wenn der Anwendungsfall das erfordert.

- In eine sichere, eindeutige Datei umbenennen und den Originalnamen als Metadaten speichern.

Wenn die Validierung fehlschlägt, zeige eine klare, umsetzbare Meldung wie „PDFs müssen unter 20 MB und 50 Seiten haben.“ Logge gleichzeitig die technischen Details für Admins (erkannter MIME, Größe, Nutzer-ID und Grund). In AppMaster können diese Prüfungen im Business Process leben, sodass jeder Upload-Pfad dieselben Regeln anwendet.

Datenmodell für Uploads und Dateimetadaten

Ein gutes Datenmodell macht Uploads langweilig. Ziel ist es, zu verfolgen, wem eine Datei gehört, wofür sie gedacht ist und ob sie sicher nutzbar ist, ohne deine App an einen Speicheranbieter zu binden.

Ein verlässliches Muster ist ein zweistufiger Ablauf. Zuerst erstellst du einen Upload-Eintrag in der Datenbank und gibst eine Upload-ID zurück. Dann lädst du die Binärdaten mit dieser ID in den Speicher. Das vermeidet mysteriöse Dateien in einem Bucket ohne passende Zeile und erlaubt dir, Berechtigungen durchzusetzen, bevor Bytes verschoben werden.

Eine einfache uploads-Tabelle (oder Collection) reicht meist aus. In AppMaster bildet sich das sauber auf ein PostgreSQL-Modell im Data Designer ab und kann sowohl web- als auch mobilseitig genutzt werden.

Speichere, was du später wirklich brauchst für Support und Audits:

- Besitzer-Referenz (

user_id) und Scope (org_idoderteam_id) - Zweck (avatar, invoice_pdf, ticket_attachment)

- Originaler Dateiname, erkannter MIME-Typ und

size_bytes - Speicherzeiger (Bucket/Container,

object_key) plus Prüfsumme (optional) - Zeitstempel (

created_at,uploaded_at) und IP/Device des Uploaders (optional)

Halte das Zustandsmodell klein, damit es lesbar bleibt. Vier Zustände decken die meisten Produkte ab:

pending: Datensatz existiert, Upload nicht abgeschlossenuploaded: Bytes gespeichertverified: Prüfungen bestanden und einsatzbereitblocked: Prüfungen fehlgeschlagen oder Richtlinie greift

Plane Aufräumarbeiten von Tag eins. Verwaiste pending-Uploads entstehen, wenn Nutzer ein Tab schließen oder die Verbindung verlieren. Ein täglicher Job kann Speicherobjekte für abgelaufene pending-Zeilen löschen, Zeilen für Reporting als abgebrochen markieren, alte blocked-Items nach einem Aufbewahrungsfenster entfernen und verified-Dateien so lange behalten, wie die Geschäftsregeln es verlangen.

Dieses Modell gibt dir Nachvollziehbarkeit und Kontrolle ohne unnötige Komplexität.

Speicherorganisation, die über die Zeit ordentlich bleibt

Wenn Datei-Uploads im großen Maßstab sich ansammeln, ist das größte Risiko nicht die Speicherkosten. Es ist das Chaos. Wenn dein Team nicht sagen kann, was eine Datei ist, wem sie gehört und ob sie noch aktuell ist, wirst du Bugs ausliefern und Daten leaken.

Wähle eine vorhersehbare Ordnerstrategie und halte dich daran. Viele Teams organisieren nach Tenant (Firma), dann nach Zweck und dann nach Datum. Andere machen Tenant, Nutzer, Zweck. Die genaue Wahl ist weniger wichtig als Konsistenz. Daten helfen, Verzeichnisse vor unendlichem Wachstum zu schützen und erleichtern Aufräumjobs.

Vermeide, personenbezogene Daten in Pfade oder Dateinamen zu packen. Keine E‑Mails, vollständigen Namen, Rechnungsnummern oder Telefonnummern in Pfaden. Verwende stattdessen zufällige IDs. Wenn du nach menschenlesbarer Bedeutung suchen musst, speichere diese in den Datenbank-Metadaten, nicht im Objekt-Key.

Halte Originals und Derivate getrennt, damit Regeln klar bleiben. Speichere das Original einmal und lege Thumbnails oder Previews unter einem anderen Prefix ab. So kannst du leichter unterschiedliche Aufbewahrungsrichtlinien und Berechtigungen anwenden (ein Preview darf an mehr Orten erlaubt sein als das Original).

Ein einfacher, langlebiger Namensansatz:

- Partioniere nach Tenant-ID (oder Workspace-ID)

- Füge einen Zweck-Prefix hinzu (avatars, invoices, attachments)

- Füge ein Zeitbucket hinzu (YYYY/MM)

- Verwende eine undurchsichtige Datei-ID als Dateiname

- Speichere Derivate unter einem separaten Prefix (previews, thumbnails)

Entscheide, wie du mit Versionen umgehst. Können Nutzer Dateien ersetzen, überschreibe dasselbe Objekt (einfach, ohne Historie) oder erstelle eine neue Version und markiere die alte als inaktiv (auditfreundlicher). Viele Teams behalten Historie für Compliance-Dokumente und überschreiben für Profilbilder.

Schreibe deine Namensregeln auf. In AppMaster behandle es wie eine gemeinsame Konvention: Halte sie in den Projektdokumenten, damit Backend-Logik, UI-Builder und zukünftige Integrationen dieselben Pfade erzeugen.

Berechtigungs- und Zugriffskontrollmuster

Bei Datei-Uploads im großen Maßstab sind Berechtigungen der Punkt, an dem kleine Abkürzungen zu großen Vorfällen werden. Beginne mit deny-by-default: jede hochgeladene Datei ist privat, bis eine Regel explizit Zugriff erlaubt.

Es hilft, zwei Fragen zu trennen: Wer kann den Datensatz sehen und wer kann die Bytes abrufen. Das ist nicht dasselbe. Viele Apps sollten es erlauben, Metadaten (Dateiname, Größe, Upload-Datum) zu sehen, ohne den Download zu gestatten.

Häufige Zugriffsmuster

Wähle pro Dateityp ein primäres Muster und füge Ausnahmen sparsam hinzu:

- Owner-only: nur der Uploader (und Service-Accounts) können herunterladen.

- Team-basiert: Workspace-/Projekt-Mitglieder können herunterladen.

- Rollen-basiert: Rollen wie Finance oder HR können über Teams hinweg herunterladen.

- Share-by-link: ein spezielles Token gewährt Download, üblicherweise mit Ablauf und Scope.

Edge-Cases brauchen klare Regeln, keine einmaligen Fixes. Entscheide, wie Admins arbeiten (globaler Zugriff oder nur bestimmte Kategorien), wie Support temporären Zugriff bekommt (zeitlich begrenzt und geloggt) und was passiert, wenn ein Nutzer gelöscht wird (Dateien für Compliance behalten, Eigentum neu zuweisen oder löschen).

Metadaten und Downloads getrennt behandeln

Ein einfaches Muster sind zwei Prüfungen: (1) Kann der Nutzer den Upload-Datensatz lesen, (2) Kann der Nutzer eine Download-Antwort anfordern. Die zweite Prüfung ist dort, wo du „privat, es sei denn erlaubt“ durchsetzt, selbst wenn jemand eine ID errät.

Bei sensiblen Dokumenten protokolliere Zugriffe. Mindestens solltest du speichern, wer heruntergeladen hat (User-ID und Rolle), was heruntergeladen wurde (Datei-ID und Typ), wann (Timestamp), warum es erlaubt war (Policy-Resultat, Share-Token, Admin-Override) und woher (IP oder Gerät, falls passend).

In AppMaster leben diese Regeln oft im Business Process Editor: ein Flow zum Auflisten von Upload-Metadaten und ein strengerer Flow zum Generieren einer Download-Antwort.

Ablaufende Download-Links: sichere Downloads ohne Reibung

Ablaufende Download-Links sind ein guter Mittelweg zwischen „Jeder mit der URL kann ewig herunterladen“ und „Nutzer müssen sich jedes Mal einloggen“. Sie funktionieren gut für einmalige Downloads, das Teilen per E‑Mail oder temporären Zugriff für einen Auftragnehmer. Im großen Maßstab reduzieren sie außerdem Supportfälle, weil du Zugriff gewähren kannst, ohne deinen gesamten Speicher offen zu legen.

Zwei verbreitete Muster:

- Signed URLs laufen automatisch ab. Sie sind einfach und schnell, aber Widerruf ist schwer, wenn der Link bereits verbreitet wurde.

- Ein token-basierter Download-Endpunkt gibt dir mehr Kontrolle. Der Link enthält ein kurzes Token, deine App prüft bei jedem Request Berechtigungen und liefert dann die Datei oder leitet zum Objekt weiter.

Ein praktisches Setup:

- Verwende kurze Ablaufzeiten für geteilte Links (10–60 Minuten) und erneuere bei Bedarf.

- Halte längere Ablaufzeiten nur für vertrauenswürdige, eingeloggte Sessions (z. B. „Erneut herunterladen“ erzeugt einen neuen Link).

- Scrope Links eng: eine Datei, ein Nutzer (oder Empfänger), eine Aktion (ansicht vs. download).

- Protokolliere Erstellung und Nutzung von Links, damit du Lecks rückverfolgen kannst.

Der Scope ist wichtig, weil „Ansehen“ meist Inline-Darstellung bedeutet, während „Download“ das Speichern einer Kopie erlaubt. Wenn du beides brauchst, erstelle getrennte Links mit getrennten Regeln.

Plane Widerruf ein. Wenn ein Nutzer den Zugriff verliert (Rückerstattung, Rollenwechsel, Vertragsende), sind Signed URLs allein eventuell nicht ausreichend. Mit einem Token-Endpunkt kannst du Tokens sofort ungültig machen. Bei Signed URLs halte Ablauffristen kurz und rotiere Signierschlüssel nur, wenn nötig (Key-Rotation macht alles ungültig und sollte vorsichtig eingesetzt werden).

Beispiel: Ein Kundenportal-Rechnungslink, per E‑Mail an einen Buchhalter geschickt, läuft nach 30 Minuten ab, erlaubt nur Ansicht und ist an die Invoice-ID plus Kundenkonto gebunden. Wenn der Buchhalter aus dem Konto entfernt wird, wird das Token abgelehnt, selbst wenn die E‑Mail weitergeleitet wurde.

Schritt-für-Schritt: ein skalierbarer Upload-Flow

Ein verlässlicher Upload-Flow trennt drei Anliegen: was du erlaubst, wohin die Bytes gehen und wer sie später abrufen darf. Wenn das vermischt ist, werden kleine Edge-Cases zu Produktionsproblemen.

Ein praktischer Ablauf für Bilder, PDFs und die meisten nutzergenerierten Dateien:

- Definiere zweckbasierte Regeln. Für jeden Zweck (avatar, invoice, ID-Dokument) setze erlaubte Typen, Maximalgröße und zusätzliche Prüfungen wie maximale Seitenzahl.

- Erzeuge eine Upload-Anfrage im Backend. Der Client fragt um Erlaubnis zu uploaden. Das Backend gibt ein Upload-Ziel zurück (z. B. ein Objekt-Speicher-Key plus ein kurzlebiges Token) und legt eine neue Upload-Zeile mit

pendingan. - Lade Bytes in den Speicher hoch und bestätige. Der Client lädt ins Objekt-Storage, dann ruft er dein Backend auf, um den Abschluss zu bestätigen. Das Backend prüft den erwarteten Key und Basis-Eigenschaften und markiert die Zeile

uploaded. - Führe asynchrone Verifikation durch. Im Hintergrund verifiziere den echten Dateityp (idealerweise inklusive Magic Bytes), überprüfe Größe, extrahiere sichere Metadaten (Dimensionen, Seitenzahl) und führe optional Malware-Scans aus. Bei Fehler markiere den Upload

blockedund sperre Downloads. - Serviere Downloads durch Policy. Beim Download prüfe, ob der Nutzer Zugriff auf die zugehörige Entität (User, Org, Ticket, Order) hat. Dann proxy die Datei oder gib ablaufende Download-Links zurück, um den Speicher privat zu halten.

Füge Cleanup hinzu. Lösche verwaiste pending-Uploads nach einem kurzen Fenster und entferne nicht referenzierte Dateien (z. B. ein Nutzer hat ein Bild hochgeladen, aber das Formular nie gespeichert).

Wenn du das in AppMaster baust, modellier Uploads als eigene Entity mit einem Status-Feld und Besitzer-Referenzen und setze dieselben Berechtigungsprüfungen in jedem Download-Business-Process durch.

Beispiel: Rechnungen in einem Kundenportal

Ein Kundenportal, in dem Nutzer Rechnungen als PDFs hochladen, klingt einfach, bis du tausende Firmen, mehrere Rollen und dieselbe Rechnung dreimal ersetzt hast.

Für die Speicherorganisation halte die Rohdatei in einem vorhersehbaren Pfad, der zu der Art passt, wie Leute suchen. Zum Beispiel: invoices/<company_id>/<yyyy-mm>/<upload_id>.pdf. Firma und Monat erleichtern Aufräum- und Reporting-Jobs, während upload_id Kollisionen vermeidet, wenn zwei Dateien denselben Namen haben.

In der Datenbank speichere Metadaten, die erklären, was die Datei ist und wer darauf zugreifen darf:

company_idundbilling_monthuploaded_by_user_idunduploaded_atoriginal_filenameundcontent_typesize_bytesund Prüfsumme (optional)- status (active, replaced, quarantined)

Beim Teilen: Ein Billing-Manager möchte eine Rechnung 24 Stunden an einen externen Buchhalter senden. Statt globale Berechtigungen zu ändern, generiere einen ablaufenden Download-Link, der an diese spezifische Rechnung gebunden ist, mit strikter Ablaufzeit und einzigem Zweck (Download). Wenn der Buchhalter klickt, prüft deine App das Token, bestätigt, dass es nicht abgelaufen ist, und liefert die Datei.

Wenn ein Nutzer die falsche PDF hochlädt oder eine Datei ersetzt, überschreibe nicht das alte Objekt. Markiere den vorherigen Eintrag als replaced, behalte ihn für das Audit und weise die Rechnungsreferenz auf die neue upload_id. Wenn du Aufbewahrungsregeln einhalten musst, kannst du ersetzte Dateien später per Job löschen.

Bei Support-Tickets wie „kann nicht herunterladen“ helfen Metadaten schnell bei der Diagnose: Ist der Link abgelaufen, ist die Rechnung als ersetzt markiert, gehört der Nutzer zur richtigen Firma oder wurde die Datei unter Quarantäne gestellt? In AppMaster können diese Prüfungen in einem Business Process zentralisiert werden, sodass jeder Download denselben Regeln folgt.

Häufige Fehler und wie du sie vermeidest

Wenn Teams erstmals Datei-Uploads im großen Maßstab handhaben, sind die Bugs selten mysteriös. Sie stammen aus ein paar vorhersehbaren Abkürzungen, die in einer Demo funktionieren und später schaden.

- Nur der Dateiendung oder nur dem MIME-Typ zu vertrauen. Angreifer können Endungen ändern und Browser können falsche MIME-Typen senden. Prüfe beides und verifiziere serverseitig die Magic Bytes.

- Öffentlichen Speicher verwenden und hoffen, dass Berechtigungen reichen. Ein öffentlicher Bucket/Container macht aus jeder vergessenen Regel ein Datenleck. Halte Speicher standardmäßig privat und gate den Zugriff über deine App.

- Nutzerangaben in Pfade oder URLs verwenden. Namen wie invoice_john_smith.pdf leaken persönliche Daten und erleichtern das Raten. Nutze zufällige IDs für Objekt-Keys und zeige den freundlichen Namen als Metadaten an.

- Tenant-Dateien im gleichen Pfad mischen ohne starke Prüfungen. Ein Pfad wie /uploads/2026/01/ ist kein Berechtigungsmodell. Prüfe immer Tenant- und Nutzerrechte, bevor du einen Download zurückgibst.

- Aufräumen für fehlgeschlagene oder verwaiste Uploads überspringen. Multipart-Uploads und Retries hinterlassen Müll. Füge einen Hintergrundjob hinzu, der

pending-Uploads löscht, die nie abgeschlossen wurden.

Ein Fehler, den Teams oft vergessen, ist keine Strategie für Retries und Duplikate zu haben. Mobile Netze brechen ab. Nutzer drücken zweimal. Dein System sollte „die gleiche Datei nochmal hochladen“ als normal behandeln.

Ein praktischer Ansatz ist, zuerst eine Upload-ID zu erzeugen, dann Chunks oder eine einzelne Datei zu akzeptieren und den Datensatz erst nach erfolgreicher Verifikation als verified zu markieren. Wenn derselbe Upload erneut passiert, gib den bestehenden Datensatz zurück statt eine zweite Kopie anzulegen.

Wenn du das in AppMaster baust, halte die Kernregeln an einer Stelle (Backend-Logik), damit Web und Mobile sich gleich verhalten, selbst wenn sich die UI ändert.

Schnelle Checkliste vor dem Launch

Bevor du Uploads für echte Nutzer freigibst, mache eine kurze Überprüfung der Basics. Die meisten Probleme bei Datei-Uploads im großen Maßstab kommen von kleinen Lücken, die erst sichtbar werden, wenn viele Nutzer, viele Dateien und viele Edge-Cases auftreten.

- Allowliste für Dateitypen und Größenlimits pro Use Case (Avatar vs. Rechnung). Validierung von Endung und echtem Inhaltstyp.

- Speichere Upload-Metadaten in der Datenbank: wem es gehört (User, Team, Account), wofür es ist und ein klarer Status wie

pending,verifiedoderblocked. - Halte Speicher standardmäßig privat und führe bei jedem Download Berechtigungsprüfungen durch (verlasse dich nicht auf versteckte URLs).

- Verwende ablaufende Download-Links beim Teilen und halte Lebenszeiten kurz (Minuten oder Stunden, nicht Tage).

- Vermeide personenbezogene Daten in Pfaden und Dateinamen. Nutze zufällige IDs und zeige einen freundlichen Anzeigenamen in der UI.

Habe eine Antwort für verwaiste Uploads. Es ist normal, dass Nutzer einen Upload starten und nie fertig machen oder Dateien oft ersetzen.

Ein einfaches Aufräumkonzept:

- Lösche verwaiste Dateien, die nach einer bestimmten Zeit nicht

verifiedwurden. - Behalte ersetzte Dateien für ein Aufbewahrungsfenster, dann entferne sie.

- Logge Schlüsselereignisse (Upload, Validierung, Download, Löschen), damit der Support untersuchen kann.

Wenn du mit AppMaster baust, speichere Metadaten in PostgreSQL über den Data Designer, setze Prüfungen im Business Process Editor durch und generiere kurzlebige Download-Tokens, bevor Dateien ausgeliefert werden.

Nächste Schritte: sicher ausliefern, dann in kleinen Schritten verbessern

Der schnellste Weg zu einem sicheren Release ist, einen Upload-Ansatz zu wählen und dabei zu bleiben. Entscheide, ob Dateien zuerst durch dein Backend gehen oder direkt mit einem kurzlebigen Token in den Objekt-Speicher geladen werden. Schreibe dann die genauen Schritte und wer welche Verantwortung hat (Client, Backend, Storage) auf. Konsistenz schlägt Cleverness, wenn du mit Datei-Uploads in großem Maßstab arbeitest.

Beginne mit strengen Defaults. Beschränke Dateitypen auf das, was du wirklich brauchst, halte Größenlimits konservativ und erfordere Authentifizierung für alles, was nicht öffentlich sein soll. Wenn Nutzer größere Dateien oder mehr Formate verlangen, lockere eine Regel nach der anderen und messe die Auswirkungen.

Füge früh grundlegendes Monitoring hinzu, damit Probleme schnell sichtbar werden:

- Upload-Fehlerrate (nach Gerät, Browser und Dateityp)

- Durchschnittliche und p95 Upload-Größe

- Zeit bis zum Upload (besonders auf Mobil)

- Speicherwachstum pro Tag oder Woche

- Download-Fehler (inkl. abgelaufener oder forbidden Links)

Wenn dieses Upload-System Teil einer größeren App ist, halte Datenmodell und Berechtigungen nahe an deiner Geschäftslogik. Teams, die AppMaster nutzen, legen Upload-Records in PostgreSQL ab, implementieren Validierung und Dateizugriffskontrolle in Business Processes und teilen dieselbe Logik zwischen Backend, Web-App und nativen Mobil-Apps.

Eine sinnvolle nächste Verbesserung ist, Previews für gängige Formate hinzuzufügen, Audit-Logs für sensible Dokumente zu erweitern oder einfache Aufbewahrungsregeln zu implementieren (z. B. temporäre Uploads nach 30 Tagen automatisch löschen). Kleine, stetige Verbesserungen halten das System zuverlässig, während die Nutzung wächst.

FAQ

Beginne damit, die realen Kategorien aufzuschreiben, die du erwartest: Avatare, Rechnungen, Verträge, Ticket-Anhänge, Exporte usw. Für jede Kategorie entscheide, wer hochladen darf, wer sehen darf, wer ersetzen oder löschen darf, ob das Teilen ablaufen soll und wie lange die Dateien aufbewahrt werden. Diese Entscheidungen bestimmen dein Datenmodell und die Berechtigungsprüfungen, sodass du später nicht alles umbauen musst.

Nutze eine Allowlist und prüfe sowohl die Dateiendung als auch den erkannten MIME-Typ aus dem Inhalt. Setze klare Größenlimits pro Verwendungszweck und füge dort tiefere Prüfungen hinzu, wo sie wichtig sind — z. B. Bildmaße oder Seitenzahl bei PDFs. Benenne Dateien bei Upload um in eine generierte ID und speichere den originalen Namen als Metadaten, um Kollisionen und unsichere Dateinamen zu vermeiden.

Endungen sind leicht zu fälschen, und MIME-Typen können je nach Gerät und Browser variieren. Die Kombination aus beidem schließt viele offensichtliche Täuschungen aus, aber bei höherem Risiko solltest du serverseitig auch die Dateisignatur (magic bytes) verifizieren. Alles, was die Prüfung nicht besteht, sollte als blocked gekennzeichnet und nicht zum Download freigegeben werden, bis es geprüft oder entfernt wurde.

Lege zuerst einen Datenbankeintrag an und gib eine Upload-ID zurück, dann lade die Bytes hoch und bestätige den Abschluss. Das verhindert „mysteriöse Dateien“ im Speicher ohne Besitzer oder Zweck und erlaubt dir, Berechtigungen durchzusetzen, bevor Daten verschoben werden. Zudem vereinfacht es das Aufräumen, weil verwaiste pending-Uploads leicht gefunden werden können.

Halte den Speicher standardmäßig privat und steuere den Zugriff über die Logik deiner App. Verwende vorhersehbare, aber nicht personenbezogene Objekt-Keys — z. B. Tenant- oder Workspace-ID plus eine undurchsichtige Upload-ID — und speichere menschenlesbare Details in der Datenbank. Trenne Originals und Derivate (Thumbnails, Previews), damit sich Aufbewahrung und Berechtigungen nicht vermischen.

Behandle Metadatenzugriff und Byte-Zugriff als getrennte Berechtigungen. Viele Nutzer dürfen sehen, dass eine Datei existiert, aber nicht zwangsläufig herunterladen. Durchsetze immer ein deny-by-default für Downloads, protokolliere Zugriffe bei sensiblen Dateien und verlasse dich nicht auf „unratbare URLs“ als primäre Sicherheitsmaßnahme.

Signed URLs sind schnell und einfach, aber einmal geteilt schwer zu widerrufen. Ein token-basierter Download-Endpunkt erlaubt dir, bei jedem Request Berechtigungen zu prüfen und Zugriffe sofort zu widerrufen, indem Tokens ungültig gemacht werden. Praktisch sind kurze Ablaufzeiten plus enge Bindung an eine Datei und einen Zweck — das reduziert Risiko ohne viel Reibung.

Plane Retries als normale Fälle ein: Mobile Verbindungen brechen ab, Nutzer tippen zweimal, Uploads werden dupliziert. Generiere zuerst eine Upload-ID, akzeptiere Uploads gegen diese ID und mache den Bestätigungsschritt idempotent, sodass Wiederholungen keine Duplikate erzeugen. Wenn du Duplikate weiter reduzieren willst, speichere nach dem Upload eine Prüfsumme und erkenne wiederholte Uploads desselben Inhalts.

Pending-Uploads sammeln sich an, wenn Nutzer ein Formular abbrechen oder die Verbindung verlieren. Plane Aufräumjobs von Anfang an: Verfalle und lösche alte pending-Records und dazugehörige Speicherobjekte, bewahre gesperrte Items nur so lange wie nötig, und entferne ersetzte Dokumente nach Ablauf des Aufbewahrungsfensters.

Modelliere Uploads als eigene Entität in PostgreSQL mit Feldern für Status, Besitzer, Scope und Zweck, und setze Regeln in einem zentralen Backend-Flow durch, damit Web und Mobile sich gleich verhalten. Lege Validierungs- und Verifikationsschritte in einen Business Process, sodass jeder Upload-Pfad dieselbe Allowlist, dieselben Limits und Statusübergänge nutzt. Liefere Downloads über einen strengeren Business Process, der Berechtigungen prüft und bei Bedarf kurzlebige Download-Token erzeugt.