Checkliste für idempotente Zahlungs‑Webhooks für sichere Abrechnungs‑Updates

Checkliste für idempotente Zahlungs‑Webhooks: Events deduplizieren, Retries behandeln und Rechnungen, Abonnements und Berechtigungen sicher aktualisieren.

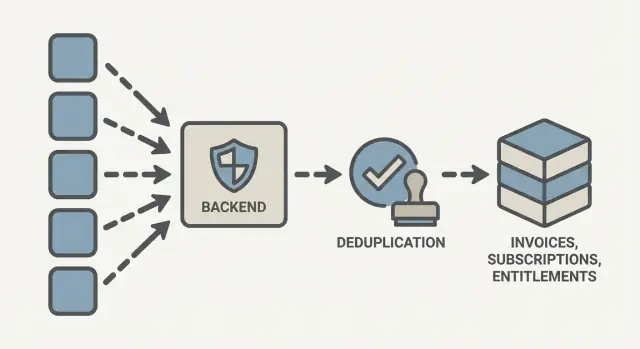

Warum Zahlungs‑Webhooks doppelte Aktualisierungen erzeugen

Ein Zahlungs‑Webhook ist eine Nachricht, die dein Zahlungsanbieter an dein Backend sendet, wenn etwas Wichtiges passiert — zum Beispiel eine Zahlung erfolgreich ist, eine Rechnung bezahlt wurde, ein Abo erneuert wurde oder eine Rückerstattung ausgeführt wurde. Im Grunde sagt der Anbieter: „Das ist passiert. Aktualisiere deine Daten.“

Duplikate entstehen, weil die Zustellung von Webhooks auf Zuverlässigkeit ausgelegt ist, nicht auf „genau einmal“. Wenn dein Server langsam ist, ein Timeout zurückgibt, einen Fehler liefert oder kurz nicht erreichbar ist, versucht der Anbieter normalerweise, dasselbe Event erneut zu senden. Du kannst außerdem zwei verschiedene Events sehen, die dieselbe reale Aktion betreffen (z. B. ein Invoice-Event und ein Payment-Event für dieselbe Zahlung). Events können auch in anderer Reihenfolge ankommen, besonders bei schnellen Folgeaktionen wie Rückerstattungen.

Wenn dein Handler nicht idempotent ist, kann er dasselbe Event zweimal anwenden, was sofort Probleme für Kunden und Buchhaltung verursacht:

- Eine Rechnung wird zweimal als bezahlt markiert und erzeugt doppelte Buchungssätze

- Eine Verlängerung wird zweimal angewandt und gewährt zu lange Zugang

- Berechtigungen werden doppelt vergeben (zusätzliche Credits, Seats oder Features)

- Rückerstattungen oder Chargebacks kehren den Zugang nicht korrekt um

Das ist nicht nur „Best Practice“. Es ist der Unterschied zwischen einer verlässlichen Abrechnung und einer, die Support‑Tickets erzeugt.

Das Ziel dieser Checkliste ist einfach: Behandle jedes eingehende Event so, als müsse es „höchstens einmal angewendet werden“. Du speicherst eine stabile Kennung für jedes Event, gehst sicher mit Retries um und aktualisierst Rechnungen, Abos und Berechtigungen kontrolliert. Wenn du das Backend in einem No‑Code‑Tool wie AppMaster aufbaust, gelten dieselben Regeln: Du brauchst ein klares Datenmodell und einen wiederholbaren Handler‑Ablauf, der unter Retries korrekt bleibt.

Idempotenz‑Grundlagen, die du auf Webhooks anwenden kannst

Idempotenz bedeutet, dass die mehrfache Verarbeitung derselben Eingabe zum gleichen Endzustand führt. In Abrechnungsbegriffen: Eine Rechnung wird einmal bezahlt, ein Abo einmal aktualisiert und Zugang einmal gewährt — selbst wenn der Webhook zweimal zugestellt wird.

Anbieter wiederholen Events, wenn dein Endpoint timeouts, 5xx‑Fehler oder Netzwerkabbrüche erlebt. Diese Retries wiederholen dasselbe Event. Das unterscheidet sich von einem separaten Event, das eine echte Änderung darstellt, z. B. eine Rückerstattung Tage später. Neue Events haben andere IDs.

Für das Funktionieren brauchst du zwei Dinge: stabile Identifikatoren und ein kleines „Gedächtnis“ darüber, was du bereits gesehen hast.

Welche IDs wichtig sind (und was du speichern solltest)

Die meisten Zahlungsplattformen liefern eine Event‑ID, die für das Webhook‑Event eindeutig ist. Manche enthalten außerdem eine Request‑ID, einen Idempotency‑Key oder eine eindeutige Zahlungsobjekt‑ID (wie einen Charge oder PaymentIntent) im Payload.

Speichere, was dir hilft, eine Frage zu beantworten: „Habe ich dieses genaue Event bereits angewendet?"

Ein praktisches Minimum:

- Event‑ID (eindeutiger Schlüssel)

- Event‑Typ (nützlich zum Debuggen)

- Empfangs‑Timestamp

- Verarbeitungsstatus (processed/failed)

- Referenz auf betroffenen Kunden, Rechnung oder Abo

Der entscheidende Schritt ist, die Event‑ID in einer Tabelle mit Unique‑Constraint zu speichern. Dann kann dein Handler sicher so arbeiten: Event‑ID zuerst einfügen; falls sie bereits existiert, abbrechen und 200 zurückgeben.

Wie lange Dedupe‑Einträge aufbewahren

Bewahre Dedupe‑Einträge lange genug, um späte Retries und Untersuchungen abzudecken. Ein üblicher Zeitraum sind 30 bis 90 Tage. Wenn du mit Chargebacks, Streitfällen oder längeren Abo‑Zyklen zu tun hast, bewahre sie länger auf (6 bis 12 Monate) und lösche alte Zeilen, damit die Tabelle performant bleibt.

In einem generierten Backend wie AppMaster lässt sich das sauber in ein einfaches WebhookEvents‑Modell mit einem Unique‑Feld auf der Event‑ID und einem Business Process, der bei Duplikat frühzeitig aussteigt, abbilden.

Entwirf ein einfaches Datenmodell zum Deduplizieren von Events

Ein guter Webhook‑Handler ist größtenteils ein Datenproblem. Wenn du jedes Anbieter‑Event genau einmal aufzeichnest, wird alles, was danach kommt, sicherer.

Beginne mit einer Tabelle, die wie ein Empfangsprotokoll funktioniert. In PostgreSQL (einschließlich Modellierung in AppMaster’s Data Designer) halte sie klein und strikt, damit Duplikate schnell fehlschlagen.

Das Minimum, das du brauchst

Hier ein praktisches Baseline‑Schema für eine webhook_events‑Tabelle:

provider(Text, z. B. "stripe")provider_event_id(Text, Pflichtfeld)status(Text, z. B. "received", "processed", "failed")processed_at(Timestamp, nullable)raw_payload(jsonb oder Text)

Füge eine Unique‑Constraint auf (provider, provider_event_id) hinzu. Diese einzelne Regel ist deine wichtigste Dedupe‑Absicherung.

Du brauchst außerdem die Business‑IDs, mit denen du die Datensätze findest, die du aktualisieren willst. Diese unterscheiden sich von der Webhook‑Event‑ID.

Gängige Beispiele sind customer_id, invoice_id und subscription_id. Bewahre sie als Text auf, weil Anbieter oft nicht‑numerische IDs verwenden.

Raw Payload vs. geparste Felder

Speichere den Raw‑Payload, damit du debuggen und später nachverarbeiten kannst. Geparste Felder machen Abfragen und Reporting einfacher, speichere aber nur, was du wirklich nutzt.

Ein einfacher Ansatz:

- Immer

raw_payloadspeichern - Zusätzlich ein paar häufig abgefragte IDs parsen (customer, invoice, subscription)

- Ein normalisiertes

event_type(Text) zum Filtern speichern

Wenn z. B. ein invoice.paid Event zweimal ankommt, blockiert deine Unique‑Constraint das zweite Insert. Du hast weiterhin den Raw‑Payload für Audits, und die geparste Invoice‑ID macht es einfach, die Rechnung zu finden, die du beim ersten Mal aktualisiert hast.

Schritt für Schritt: ein sicherer Webhook‑Handler‑Flow

Ein sicherer Handler ist absichtlich langweilig. Er verhält sich jedes Mal gleich, selbst wenn der Anbieter dasselbe Event erneut sendet oder Events außerhalb der Reihenfolge ankommen.

Der 5‑Schritte‑Ablauf, dem du jedes Mal folgen solltest

-

Verifiziere die Signatur und parse den Payload. Lehne Anfragen ab, die die Signaturprüfung nicht bestehen, einen unerwarteten Event‑Typ haben oder nicht geparst werden können.

-

Schreibe den Event‑Eintrag, bevor du Abrechnungsdaten anfasst. Speichere die Provider‑Event‑ID, Type, Erstellungszeit und den Raw‑Payload (oder einen Hash). Falls die Event‑ID bereits existiert, behandle es als Duplikat und beende die Verarbeitung.

-

Mappe das Event auf einen einzelnen „Owner“-Datensatz. Entscheide, was du aktualisierst: Rechnung, Abo oder Kunde. Speichere externe IDs auf deinen Datensätzen, damit du sie direkt nachschlagen kannst.

-

Wende eine sichere Zustandsänderung an. Bewege den Zustand nur vorwärts. Setze z. B. eine bezahlte Rechnung nicht zurück, weil ein spätes

invoice.updatedeintrifft. Zeichne auf, was du angewendet hast (alter Zustand, neuer Zustand, Timestamp, Event‑ID) für Audits. -

Antworte schnell und logge das Ergebnis. Gib Erfolg zurück, sobald das Event sicher gespeichert und entweder verarbeitet oder ignoriert wurde. Protokolliere, ob es verarbeitet, dedupliziert oder abgelehnt wurde und warum.

In AppMaster wird das meist zu einer Datenbanktabelle für Webhook‑Events plus einem Business Process, der „Event‑ID schon gesehen?“ prüft und dann die minimalen Update‑Schritte ausführt.

Umgang mit Retries, Timeouts und Auslieferung außerhalb der Reihenfolge

Anbieter wiederholen Webhooks, wenn sie keine schnelle Erfolgsantwort erhalten. Sie können Events auch in anderer Reihenfolge senden. Dein Handler muss sicher bleiben, wenn das gleiche Update zweimal ankommt oder ein späteres Update zuerst eingeht.

Eine praktische Regel: antworte schnell, mache die eigentliche Arbeit später. Betrachte die Webhook‑Anfrage als Quittung, nicht als Ort für schwere Logik. Wenn du Dritt‑APIs aufrufst, PDFs generierst oder Konten innerhalb der Anfrage neu berechnest, erhöhst du die Wahrscheinlichkeit von Timeouts und damit Retries.

Außer Reihenfolge: behalte die neueste Wahrheit

Out‑of‑order Zustellung ist normal. Bevor du eine Änderung anwendest, nutze zwei Prüfungen:

- Zeitstempel vergleichen: Wende ein Event nur an, wenn es neuer ist als der gespeicherte Zustand für dieses Objekt (Rechnung, Abo, Berechtigung).

- Status‑Priorität nutzen, wenn Zeitstempel knapp oder unklar sind: paid schlägt open, canceled schlägt active, refunded schlägt paid.

Wenn du bereits eine Rechnung als bezahlt aufgezeichnet hast und ein später eintreffendes „open“-Event ankommt, ignoriere es. Wenn du „canceled“ erhalten hast und später ein älteres „active“-Update erscheint, behalte canceled.

Ignorieren vs. in die Warteschlange stellen

Ignoriere ein Event, wenn du beweisen kannst, dass es veraltet oder bereits angewendet ist (gleiche Event‑ID, älterer Zeitstempel, niedrigere Status‑Priorität). Stelle ein Event in die Warteschlange, wenn es von Daten abhängt, die du noch nicht hast, z. B. wenn ein Abo‑Update vor dem Kunden‑Datensatz eintrifft.

Ein praktisches Muster:

- Speichere das Event sofort mit einem Verarbeitungsstatus (received, processing, done, failed)

- Wenn Abhängigkeiten fehlen, markiere es als waiting und wiederhole die Verarbeitung im Hintergrund

- Setze ein Retry‑Limit und alarmiere nach wiederholten Fehlern

In AppMaster passt das gut zu einer Webhook‑Events‑Tabelle plus einem Business Process, der die Anfrage schnell bestätigt und wartende Events asynchron verarbeitet.

Rechnungen, Abonnements und Berechtigungen sicher aktualisieren

Sobald die Deduplizierung stimmt, ist das nächste Risiko ein geteilter Abrechnungszustand: die Rechnung sagt bezahlt, aber das Abo ist noch in Verzug, oder der Zugang wurde doppelt gewährt und nie widerrufen. Behandle jedes Webhook als Zustandsübergang und wende ihn in einer atomaren Aktualisierung an.

Rechnungen: Statusänderungen monoton halten

Rechnungen durchlaufen Zustände wie paid, voided und refunded. Es kann auch Teilzahlungen geben. Schalte eine Rechnung nicht einfach basierend auf dem zuletzt angekommenen Event um. Speichere den aktuellen Status plus wichtige Summen (amount_paid, amount_refunded) und erlaube nur vorwärts sichere Übergänge.

Praktische Regeln:

- Markiere eine Rechnung nur einmal als bezahlt — beim ersten Mal, wenn du ein paid‑Event siehst.

- Bei Rückerstattungen erhöhe

amount_refundedbis zur Rechnungssumme; verringere den Wert niemals. - Wenn eine Rechnung voided ist, stoppe Fulfillment‑Aktionen, behalte den Datensatz aber für Audits.

- Bei Teilzahlungen aktualisiere Beträge, gewähre aber keine „voll bezahlt“ Vorteile, solange die Summe nicht erreicht ist.

Abonnements und Berechtigungen: einmal gewähren, einmal entziehen

Abos beinhalten Erneuerungen, Kündigungen und Kulanzzeiträume. Bewahre Abo‑Status und Periodenbegrenzungen (current_period_start/end) und leite daraus Berechtigungsfenster ab. Berechtigungen sollten explizite Datensätze sein, nicht nur ein einzelnes Boolean.

Für Zugriffskontrolle:

- Eine Berechtigungsgewährung pro Nutzer/Produkt/Periode

- Einen Widerrufdatensatz, wenn der Zugang endet (Kündigung, Rückerstattung, Chargeback)

- Eine Audit‑Spur, die festhält, welches Webhook‑Event jede Änderung verursacht hat

Eine Transaktion verwenden, um geteilte Zustände zu vermeiden

Wende Rechnung, Abo‑ und Berechtigungsänderungen in einer einzigen Datenbanktransaktion an. Lies aktuelle Zeilen, prüfe, ob dieses Event bereits angewendet wurde, und schreibe dann alle Änderungen zusammen. Wenn etwas fehlschlägt, rolle zurück, damit du nicht mit „bezahlt, aber kein Zugang“ oder umgekehrt dastehst.

In AppMaster passt das oft zu einem einzigen Business Process‑Flow, der PostgreSQL in einem kontrollierten Pfad aktualisiert und gleichzeitig einen Audit‑Eintrag schreibt.

Sicherheit und Datensicherheits‑Checks für Webhook‑Endpoints

Webhook‑Sicherheit ist Teil der Korrektheit. Wenn ein Angreifer deinen Endpoint anrufen kann, kann er versuchen, gefälschte „paid“-Zustände zu erzeugen. Selbst mit Deduplizierung musst du beweisen, dass das Event echt ist und Kundendaten sicher bleiben.

Den Sender prüfen, bevor du Abrechnungsdaten anfasst

Validiere die Signatur bei jeder Anfrage. Bei Stripe bedeutet das typischerweise, den Stripe-Signature Header zu prüfen, den rohen Request‑Body (nicht ein neu serialisiertes JSON) zu verwenden und Events mit altem Timestamp abzulehnen. Fehlende Header als harten Fehler behandeln.

Prüfe grundlegende Dinge früh: korrekte HTTP‑Methode, Content-Type und erforderliche Felder (Event‑ID, Typ und das Objekt‑ID, mit der du eine Rechnung oder ein Abo findest). Wenn du das in AppMaster baust, bewahre das Signing‑Secret in Umgebungsvariablen oder sicherer Konfiguration auf, niemals in der Datenbank oder Client‑Code.

Eine schnelle Sicherheits‑Checkliste:

- Lehne Anfragen ohne gültige Signatur und frischen Timestamp ab

- Fordere erwartete Header und Content‑Type ein

- Verwende Least‑Privilege DB‑Zugriff für den Webhook‑Handler

- Bewahre Secrets außerhalb deiner Tabellen (Env/Config) auf und rotiere sie bei Bedarf

- Gib 2xx nur zurück, nachdem du das Event sicher persistiert hast

Logs nützlich halten, ohne Geheimnisse zu leaken

Logge genug, um Retries und Streitfälle zu debuggen, aber vermeide sensible Werte. Bewahre eine sichere Teilmenge von PII: Provider‑Customer‑ID, interne User‑ID und eventuell eine maskierte E‑Mail (z. B. a***@domain.com). Speichere niemals vollständige Kartendaten, vollständige Adressen oder rohe Authorization‑Header.

Logge, was dir hilft, den Ablauf zu rekonstruieren:

- Provider Event‑ID, Typ, Erstellungszeit

- Verifikationsergebnis (Signatur ok/fehlgeschlagen) ohne die Signatur zu speichern

- Dedupe‑Entscheidung (neu vs. bereits verarbeitet)

- Interne Datensatz‑IDs, die berührt wurden (invoice/subscription/entitlement)

- Fehlergrund und Retry‑Count (wenn du Retries queue‑st)

Füge grundlegenden Missbrauchsschutz hinzu: Rate‑Limit nach IP und (wenn möglich) nach Kunden‑ID, und prüfe ggf. nur bekannte Provider‑IP‑Bereiche, falls deine Infrastruktur das unterstützt.

Häufige Fehler, die doppelte Abbuchungen oder doppelten Zugang verursachen

Die meisten Abrechnungsfehler sind nicht mathematisch. Sie passieren, wenn du ein Webhook wie eine einzelne, zuverlässige Nachricht behandelst.

Fehler, die am häufigsten zu doppelten Updates führen:

- Deduplizieren anhand von Zeitstempel oder Betrag statt Event‑ID. Verschiedene Events können denselben Betrag haben, und Retries können Minuten später ankommen. Nutze die eindeutige Event‑ID des Anbieters.

- Die Datenbank aktualisieren, bevor die Signatur verifiziert ist. Erst verifizieren, dann parsen, dann handeln.

- Jedes Event als alleinige Quelle der Wahrheit behandeln, ohne den aktuellen Zustand zu prüfen. Markiere nicht blind eine Rechnung als bezahlt, wenn sie bereits bezahlt, erstattet oder void ist.

- Mehrere Berechtigungen für denselben Kauf erzeugen. Retries können doppelte Zeilen erzeugen. Bevorzuge ein Upsert wie „sorge dafür, dass Berechtigung für subscription_id existiert“, und aktualisiere dann Daten/Zeiträume.

- Das Webhook fehlschlagen lassen, weil ein Benachrichtigungsdienst down ist. E‑Mail, SMS, Slack oder Telegram sollten die Abrechnung nicht blockieren. Queue Notifications und gib trotzdem Erfolg zurück, nachdem die Kern‑Abrechnungsspeicherung sicher ist.

Ein einfaches Beispiel: Ein Erneuerungs‑Event kommt doppelt an. Die erste Zustellung erstellt eine Berechtigung. Der Retry erstellt eine zweite Zeile, und deine App sieht „zwei aktive Berechtigungen“ und gewährt zusätzliche Seats oder Credits.

In AppMaster liegt die Lösung meist im Flow: zuerst verifizieren, den Event‑Datensatz mit Unique‑Constraint einfügen, Abrechnungsaktualisierungen mit Zustandsprüfungen anwenden und Nebenwirkungen (E‑Mails, Belege) asynchron ausführen, damit sie keinen Retry‑Sturm auslösen.

Realistisches Beispiel: doppelte Erneuerung + spätere Rückerstattung

Dieses Muster wirkt beängstigend, ist aber beherrschbar, wenn dein Handler sicher mehrfach ausführbar ist.

Ein Kunde hat einen Monatsplan. Stripe sendet ein Erneuerungs‑Event (zum Beispiel invoice.paid). Dein Server empfängt es, aktualisiert die Datenbank, braucht aber zu lange, um 200 zurückzugeben (Cold Start, busy DB). Stripe nimmt an, es sei fehlgeschlagen und schickt dasselbe Event erneut.

Bei der ersten Zustellung gewährst du Zugang. Beim Retry erkennst du, dass es dasselbe Event ist, und tust nichts. Später kommt ein Refund‑Event (charge.refunded) und du entziehst den Zugang einmal.

So kannst du den Zustand in deiner DB modellieren (Tabellen, die du im AppMaster Data Designer bauen kannst):

webhook_events(event_id UNIQUE, type, processed_at, status)invoices(invoice_id UNIQUE, subscription_id, status, paid_at, refunded_at)entitlements(customer_id, product, active, valid_until, source_invoice_id)

Wie die Datenbank nach jedem Event aussehen sollte

Nach Event A (Erneuerung, erste Zustellung): webhook_events enthält eine neue Zeile für event_id=evt_123 mit status=processed. invoices wird als bezahlt markiert. entitlements.active=true und valid_until wird um eine Abrechnungsperiode nach vorne gesetzt.

Nach Event A erneut (Erneuerung, Retry): Das Einfügen in webhook_events schlägt fehl (Unique event_id) oder dein Handler erkennt, dass es bereits verarbeitet wurde. Keine Änderungen an invoices oder entitlements.

Nach Event B (Rückerstattung): Eine neue webhook_events‑Zeile für event_id=evt_456. invoices.refunded_at wird gesetzt und status=refunded. entitlements.active=false (oder valid_until wird auf jetzt gesetzt) unter Verwendung von source_invoice_id, um den Zugang genau einmal zu entziehen.

Wichtig ist der Zeitpunkt: Die Dedupe‑Prüfung geschieht, bevor eine Gewährungs‑ oder Widerruf‑Schreiboperation erfolgt.

Pre‑Launch Schnellcheckliste

Bevor du Live‑Webhooks einschaltest, solltest du beweisen, dass ein reales Event die Abrechnungsdaten genau einmal aktualisiert — selbst wenn der Anbieter es zweimal (oder zehnmal) sendet.

Verwende diese Checkliste, um dein Setup End‑to‑End zu validieren:

- Bestätige, dass jedes eingehende Event zuerst gespeichert wird (Raw‑Payload, Event‑ID, Type, Created‑Time und Signatur‑Verifikations‑Ergebnis), auch wenn spätere Schritte fehlschlagen.

- Prüfe, dass Duplikate früh erkannt werden (gleiche Provider‑Event‑ID) und der Handler ohne Änderung an Rechnungen, Abonnements oder Berechtigungen beendet.

- Beweise, dass das Business‑Update einmalig ist: eine Rechnungsstatus‑Änderung, ein Abo‑Status‑Wechsel, eine Berechtigungsgewährung oder ein Widerruf.

- Stelle sicher, dass Fehler mit ausreichenden Details aufgezeichnet werden, um sicher nachzuverarbeiten (Fehlermeldung, Schritt, der fehlgeschlagen ist, Retry‑Status).

- Teste, dass dein Handler schnell antwortet: Bestätige den Empfang, sobald das Event gespeichert ist, und vermeide langsame Arbeit innerhalb der Anfrage.

Du brauchst kein großes Observability‑Setup, um zu starten, aber Signale sind nötig. Tracke diese Metriken über Logs oder einfache Dashboards:

- Anstieg doppelter Zustellungen (normal, aber große Sprünge können auf Timeouts oder Anbieterprobleme hinweisen)

- Hohe Fehlerquote nach Event‑Typ (z. B. invoice payment failed)

- Wachsende Warteschlange von Events, die in Retry stecken

- Abgleichsfehler (bezahlte Rechnung aber fehlende Berechtigung, widerrufenes Abo aber noch aktiver Zugang)

- Plötzlicher Anstieg der Verarbeitungszeit

Wenn du AppMaster nutzt, halte die Event‑Speicherung in einer dedizierten Tabelle im Data Designer und mache „mark processed“ zu einem einzigen, atomaren Entscheidungspunkt im Business Process.

Nächste Schritte: testen, überwachen und in einem No‑Code‑Backend bauen

Testen ist der Ort, an dem Idempotenz sich beweist. Spiele nicht nur den Happy Path durch. Repliziere dasselbe Event mehrfach, sende Events außer Reihenfolge und erzwinge Timeouts, damit der Anbieter retried. Die zweite, dritte und zehnte Zustellung sollten nichts ändern.

Plane für Backfills. Irgendwann willst du vergangene Events nach einem Bugfix, Schema‑Änderung oder einem Anbieter‑Zwischenfall neu verarbeiten. Wenn dein Handler wirklich idempotent ist, wird Backfilling zum „Events durch dieselbe Pipeline wiedergeben“, ohne Duplikate zu erzeugen.

Der Support braucht außerdem ein kleines Runbook, damit Probleme nicht zu Ratespielen werden:

- Finde die Event‑ID und prüfe, ob sie als verarbeitet verzeichnet ist.

- Prüfe die Rechnung oder den Abo‑Datensatz und bestätige erwarteten Zustand und Zeitstempel.

- Überprüfe den Berechtigungsdatensatz (welcher Zugang wann und warum gewährt wurde).

- Falls nötig, führe die Verarbeitung für diese einzelne Event‑ID in einem sicheren Reprocess‑Modus erneut aus.

- Bei Dateninkonsistenzen eine korrigierende Aktion vornehmen und dokumentieren.

Wenn du dies ohne viel Boilerplate implementieren willst, lässt dich AppMaster (appmaster.io) die Kern‑Tabellen modellieren und den Webhook‑Flow als visuellen Business Process bauen, während echtes Quellcode‑Backend generiert wird.

Baue den Webhook‑Handler Ende‑zu‑Ende in einem No‑Code‑generierten Backend und stelle sicher, dass er unter Retries sicher bleibt, bevor du Traffic und Umsatz skalierst.

FAQ

Doppelte Webhook-Zustellungen sind normal, weil Anbieter auf mindestens einmal Zustellung optimieren. Wenn dein Endpoint timeoutet, einen 5xx zurückgibt oder die Verbindung kurz abbricht, sendet der Anbieter das gleiche Event erneut, bis er eine erfolgreiche Antwort erhält.

Verwende die eindeutige Event-ID des Anbieters (die Kennung des Webhook-Events), nicht Betrag, Zeitstempel oder Kunden-E-Mail. Speichere diese Event-ID mit einer Unique-Constraint, damit ein Retry sofort erkannt und sicher ignoriert werden kann.

Speichere das Event zuerst, bevor du Rechnungen, Abonnements oder Berechtigungen änderst. Falls das Insert fehlschlägt, weil die Event-ID bereits existiert, beende die Verarbeitung und gib Erfolg zurück, damit Retries keine doppelten Änderungen erzeugen.

Bewahre die Dedupe-Einträge so lange auf, dass verspätete Retries und Untersuchungen abgedeckt sind. Ein praktischer Standard sind 30–90 Tage; bei Streitfällen oder langen Abonnements eher 6–12 Monate. Alte Zeilen regelmäßig löschen, damit die Tabelle schnell bleibt.

Prüfe die Signatur, bevor du Abrechnungsdaten veränderst, dann parse und validiere die notwendigen Felder. Wenn die Signaturprüfung fehlschlägt, lehne die Anfrage ab und schreibe keine Abrechnungsänderungen — Deduplizierung schützt nicht vor gefälschten "paid"-Events.

Gebe die Empfangsbestätigung schnell, nachdem das Event sicher gespeichert ist, und verschiebe schwere Arbeit in Hintergrundprozesse. Langsame Handler verursachen mehr Timeouts, mehr Retries und damit größere Chancen auf doppelte Updates, wenn etwas nicht vollständig idempotent ist.

Wende nur Änderungen an, die den Zustand voranbringen, und ignoriere veraltete Events. Nutze Event-Zeitstempel, wenn verfügbar, und eine einfache Status-Priorität (z. B. sollte refunded nicht durch paid überschrieben werden und canceled nicht durch active).

Erstelle nicht bei jedem Event eine neue Berechtigungszeile. Verwende ein Upsert-Muster wie „sorge dafür, dass pro Nutzer/Produkt/Zeitraum genau eine Berechtigung existiert“ und aktualisiere dann Daten und Limits. Halte außerdem fest, welche Event-ID die Änderung verursacht hat.

Schreibe Rechnung, Abo- und Berechtigungsänderungen in einer einzigen Datenbanktransaktion, damit sie gemeinsam gelingen oder fehlschlagen. So vermeidest du geteilte Zustände wie „Rechnung bezahlt“ aber „kein Zugang gewährt“ oder umgekehrt.

Ja. Das passt gut: Lege ein WebhookEvents-Modell mit einer eindeutigen Event-ID an und baue einen Business Process, der "bereits gesehen?" prüft und frühzeitig abbricht. Modelle Rechnungen/Abos/Berechtigungen explizit im Data Designer, damit Retries und Replays keine doppelten Zeilen erzeugen.