Audit‑Protokollierung für interne Tools: saubere Muster für Änderungsverläufe

Praxisnahe Audit‑Protokollierung für interne Tools: Nachverfolgen, wer wann welche CRUD‑Änderung vorgenommen hat, Diffs sicher speichern und einen Admin‑Aktivitätsfeed anzeigen.

Warum interne Tools Audit‑Protokolle brauchen (und wo sie meist versagen)

Die meisten Teams fügen Audit‑Protokolle erst hinzu, wenn etwas schiefgeht. Ein Kunde bestreitet eine Änderung, eine Finanzzahl verschiebt sich oder ein Prüfer fragt: "Wer hat das genehmigt?" Wenn Sie erst dann anfangen, versuchen Sie die Vergangenheit aus Teilhinweisen zusammenzusetzen: Datenbank‑Zeitstempel, Slack‑Nachrichten und Mutmaßungen.

Für die meisten internen Anwendungen bedeutet "gut genug für Compliance" nicht ein perfektes forensisches System. Es bedeutet, dass Sie eine kleine Menge Fragen schnell und konsistent beantworten können: wer die Änderung vorgenommen hat, welcher Datensatz betroffen war, was sich geändert hat, wann es passiert ist und woher die Änderung kam (UI, Import, API, Automation). Diese Klarheit ist es, die ein Audit‑Log vertrauenswürdig macht.

Wo Audit‑Logs oft versagen, ist selten die Datenbank. Es ist die Abdeckung. Die Historie sieht bei einfachen Änderungen gut aus, dann entstehen Lücken sobald Arbeit schnell erledigt wird. Häufige Verursacher sind Massenänderungen, Importe, geplante Jobs, Admin‑Aktionen, die normale Bildschirme umgehen (z. B. Zurücksetzen von Passwörtern oder Rollenänderungen) und Löschungen (insbesondere Hard Deletes).

Ein weiterer häufiger Fehler ist, Debug‑Logs mit Audit‑Logs zu vermischen. Debug‑Logs sind für Entwickler: laut, technisch und oft inkonsistent. Audit‑Logs dienen der Rechenschaftspflicht: konsistente Felder, klare Formulierungen und ein stabiles Format, das Sie Nicht‑Ingenieurinnen zeigen können.

Ein praktisches Beispiel: Ein Support‑Manager ändert den Tarif eines Kunden, später aktualisiert eine Automation die Abrechnungsdaten. Wenn Sie nur "Kunde aktualisiert" protokollieren, können Sie nicht erkennen, ob eine Person, ein Workflow oder ein Import die Änderung verursacht hat.

Die Audit‑Felder, die wer, was, wann beantworten

Gutes Audit‑Logging beginnt mit einem Ziel: Eine Person soll einen Eintrag lesen und verstehen können, was passiert ist, ohne raten zu müssen.

Wer hat es gemacht

Speichern Sie für jede Änderung einen klaren Actor. Die meisten Teams halten bei "User‑ID" an, aber interne Tools verändern Daten oft über verschiedene Wege.

Fügen Sie einen Actor‑Typ und einen Actor‑Identifier hinzu, damit Sie zwischen einem Mitarbeiter, einem Service‑Account oder einer externen Integration unterscheiden können. Wenn Sie Teams oder Mandanten haben, speichern Sie außerdem die Organisations‑ oder Workspace‑ID, damit Ereignisse nie vermischt werden.

Was passiert ist und welcher Datensatz betroffen ist

Erfassen Sie die Aktion (create, update, delete, restore) sowie das Ziel. "Ziel" sollte sowohl menschenlesbar als auch präzise sein: Tabellen‑ oder Entitätsname, Datensatz‑ID und idealerweise ein kurzer Label (z. B. Bestellnummer) für schnelle Ansicht.

Praktische Mindestfelder:

- actor_type, actor_id (und actor_display_name, falls vorhanden)

- action und target_type, target_id

- happened_at_utc (Zeitstempel in UTC)

- source (Screen, Endpoint, Job, Import) und ip_address (nur falls nötig)

- reason (optionaler Kommentar für sensible Änderungen)

Wann es passiert ist

Speichern Sie den Zeitstempel in UTC. Immer. Und zeigen Sie ihn im Admin‑UI in der lokalen Zeit des Betrachters an. So vermeiden Sie Streitigkeiten, dass "zwei Personen unterschiedliche Zeiten gesehen haben".

Wenn Sie riskante Aktionen wie Rollenänderungen, Rückerstattungen oder Datenexporte handhaben, fügen Sie ein "reason"‑Feld hinzu. Auch eine kurze Notiz wie "Genehmigt durch Manager in Ticket 1842" kann eine Audit‑Spur von Rauschen zu Beweismaterial machen.

Wählen Sie ein Datenmodell: Event‑Log vs. versionierte Historie

Die erste Designentscheidung ist, wo die "Wahrheit" der Änderungs‑Historie liegt. Die meisten Teams entscheiden sich für eines von zwei Modellen: ein append‑only Event‑Log oder pro‑Entity Versionstabelle.

Option 1: Event‑Log (append‑only actions table)

Ein Event‑Log ist eine einzige Tabelle, die jede Aktion als neue Zeile speichert. Jede Zeile enthält wer es getan hat, wann es passierte, welche Entität betroffen war und eine Payload (oft JSON), die die Änderung beschreibt.

Dieses Modell ist einfach hinzuzufügen und flexibel, wenn sich Ihr Datenmodell weiterentwickelt. Es passt auch natürlich zu einem Admin‑Aktivitätsfeed, weil der Feed im Grunde "neueste Ereignisse zuerst" ist.

Option 2: Versionierte Historie (pro‑Entity Versions)

Die versionierte Historie erstellt History‑Tabellen pro Entität, wie Order_history oder User_versions, wo bei jedem Update ein neues Vollsnapshot (oder eine strukturierte Menge geänderter Felder) mit einer Versionsnummer angelegt wird.

Das macht Point‑in‑Time‑Reporting einfacher ("Wie sah dieser Datensatz letzten Dienstag aus?"). Für Prüfer kann es klarer wirken, da die Timeline eines Datensatzes selbst‑enthalten ist.

Eine praktische Entscheidungshilfe:

- Wählen Sie ein Event‑Log, wenn Sie einen zentralen Ort zum Suchen, einfache Activity‑Feeds und geringe Reibung bei neuen Entitäten wollen.

- Wählen Sie versionierte History, wenn Sie häufig Datensatz‑Timelines, Point‑in‑Time‑Ansichten oder einfache Diffs pro Entität brauchen.

- Wenn Speicher ein Thema ist, sind Event‑Logs mit Feld‑Diffs meist leichter als vollständige Snapshots.

- Wenn Reporting das Hauptziel ist, sind Versionstabellen oft einfacher zu queryen als das Parsen von Event‑Payloads.

Egal welches Modell Sie wählen: Halten Sie Audit‑Einträge unveränderlich: keine Updates, keine Deletes. Wenn etwas falsch war, fügen Sie einen neuen Eintrag hinzu, der die Korrektur erklärt.

Überlegen Sie außerdem, eine correlation_id (oder Operation‑ID) hinzuzufügen. Eine Nutzeraktion löst oft mehrere Änderungen aus (z. B. "User deaktivieren" aktualisiert den User, widerruft Sessions und storniert offene Tasks). Eine gemeinsame correlation_id erlaubt es, diese Zeilen zu einer lesbaren Operation zu gruppieren.

CRUD‑Aktionen zuverlässig erfassen (inkl. Löschungen und Massenbearbeitungen)

Zuverlässiges Audit‑Logging beginnt mit einer Regel: Jeder Schreibvorgang muss über einen einzigen Pfad laufen, der auch ein Audit‑Event schreibt. Wenn Updates in einem Hintergrundjob, einem Import oder einem Schnell‑Edit‑Screen passieren, der den normalen Save‑Flow umgeht, entstehen Lücken.

Bei Creates protokollieren Sie Actor und Source (UI, API, Import). Bei Importen verlieren Teams oft das "Wer", also speichern Sie auch hier explizit ein "performed by", selbst wenn die Daten aus einer Datei oder Integration stammen. Es ist außerdem nützlich, Anfangswerte zu speichern (entweder ein Vollsnapshot oder eine kleine Menge Schlüssel‑Felder), damit Sie erklären können, warum ein Datensatz existiert.

Updates sind kniffliger. Sie können nur die geänderten Felder protokollieren (klein, lesbar und schnell) oder nach jedem Speichern ein Vollsnapshot speichern (später einfach zu queryen, aber speicherintensiv). Ein praktischer Mittelweg ist, bei normalen Änderungen Diffs zu speichern und Snapshots nur für sensible Objekte (z. B. Berechtigungen, Bankdaten oder Preisregeln) zu behalten.

Löschungen sollten keine Beweise auslöschen. Bevorzugen Sie ein Soft Delete (ein is_deleted‑Flag plus ein Audit‑Eintrag). Wenn ein Hard Delete unvermeidbar ist, schreiben Sie das Audit‑Event zuerst und fügen Sie einen Snapshot des Datensatzes hinzu, damit nachgewiesen werden kann, was entfernt wurde.

Behandeln Sie Wiederherstellung als eigene Aktion. "Restore" ist nicht dasselbe wie "Update". Die Trennung macht Reviews und Compliance‑Checks deutlich einfacher.

Bei Massenänderungen vermeiden Sie einen einzelnen vagen Eintrag wie "500 Datensätze aktualisiert." Später müssen Sie noch beantworten können: "Welche Datensätze haben sich geändert?" Ein praktisches Muster ist ein Parent‑Event plus pro‑Datensatz Child‑Events:

- Parent‑Event: Actor, Tool/Screen, verwendete Filter und Batch‑Größe

- Child‑Event pro Datensatz: record_id, before/after (oder geänderte Felder) und Ergebnis (success/fail)

- Optional: ein gemeinsames Reason‑Feld (Policy‑Update, Cleanup, Migration)

Beispiel: Ein Support‑Lead schließt 120 Tickets per Bulk. Der Parent erfasst den Filter "status=open, older than 30 days" und jedes Ticket erhält ein Child‑Event, das status open -> closed zeigt.

Protokollieren, was sich geändert hat, ohne ein Datenschutz‑ oder Speicherchaos zu erzeugen

Audit‑Logs verfallen schnell, wenn sie entweder zu viel speichern (jede Vollkopie eines Datensatzes, für immer) oder zu wenig (nur "Benutzer bearbeitet"). Ziel ist ein Protokoll, das für Compliance verteidigbar und für Admins lesbar ist.

Ein praktischer Default ist, bei den meisten Updates Feld‑Diffs zu speichern. Speichern Sie nur die Felder, die sich geändert haben, mit "before" und "after" Werten. Das reduziert Speicher und macht den Activity‑Feed leicht scannbar: "Status: Pending -> Approved" ist klarer als ein riesiger Blob.

Bewahren Sie Vollsnapshots für die Momente, die zählen: Erstellen, Löschen und große Workflow‑Übergänge. Ein Snapshot ist schwerer, schützt Sie aber, wenn jemand fragt: "Wie genau sah das Kundenprofil aus, bevor es gelöscht wurde?"

Sensible Daten brauchen Maskierungsregeln, sonst wird die Audit‑Tabelle zur zweiten Geheimdatenbank. Übliche Regeln:

- Speichern Sie niemals Passwörter, API‑Tokens oder private Keys (nur "geändert" loggen)

- Maskieren Sie personenbezogene Daten wie E‑Mail/Telefon (teilweise oder gehasht speichern)

- Für Notizen oder Freitextfelder nur eine kurze Vorschau und ein "changed"‑Flag speichern

- Loggen Sie Referenzen (user_id, order_id) statt komplette verwandte Objekte zu kopieren

Schema‑Änderungen können Audit‑Historie brechen. Wenn ein Feld später umbenannt oder entfernt wird, speichern Sie einen sicheren Fallback wie "unknown field" plus den ursprünglichen Feld‑Key. Für gelöschte Felder behalten Sie den letzten bekannten Wert, markieren ihn aber als "field removed from schema", damit der Feed ehrlich bleibt.

Machen Sie Einträge zuletzt noch menschenfreundlich. Speichern Sie Anzeige‑Labels ("Assigned to") neben Roh‑Keys ("assignee_id") und formatieren Sie Werte (Datum, Währung, Status‑Namen).

Schritt‑für‑Schritt‑Muster: Audit‑Logging in Ihre App‑Flows implementieren

Eine verlässliche Audit‑Spur bedeutet nicht: mehr loggen. Es bedeutet, ein wiederholbares Muster überall zu verwenden, damit Sie keine Lücken wie "Bulk‑Import wurde nicht protokolliert" oder "Mobile Änderungen sind anonym" bekommen.

1) Modellieren Sie die Audit‑Daten einmal

Starten Sie im Datenmodell und erstellen Sie eine kleine Menge Tabellen, die jede Änderung beschreiben können.

Halten Sie es einfach: eine Tabelle für Events, eine für geänderte Felder und einen kleinen Actor‑Kontext.

- audit_event: id, entity_type, entity_id, action (create/update/delete/restore), created_at, request_id

- audit_event_item: id, audit_event_id, field_name, old_value, new_value

- actor_context (oder Felder auf audit_event): actor_type (user/system), actor_id, actor_email, ip, user_agent

2) Fügen Sie einen gemeinsamen "Write + Audit"‑Unterprozess hinzu

Erstellen Sie einen wiederverwendbaren Unterprozess, der:

- den Entity‑Namen, die Entity‑ID, die Aktion und die Before/After‑Werte entgegennimmt.

- die Business‑Änderung in der Haupttabelle schreibt.

- ein audit_event anlegt.

- die geänderten Felder ermittelt und audit_event_item‑Zeilen einfügt.

Die Regel ist strikt: Jeder Schreibpfad muss diesen Unterprozess aufrufen. Das umfasst UI‑Buttons, API‑Endpunkte, geplante Automationen und Integrationen.

3) Erzeugen Sie Actor und Zeit auf dem Server

Vertrauen Sie dem Browser nicht bei "wer" und "wann." Lesen Sie den Actor aus der Auth‑Session und generieren Sie Zeitstempel serverseitig. Läuft eine Automation, setzen Sie actor_type auf system und speichern Sie den Job‑Namen als Actor‑Label.

4) Testen Sie mit einem konkreten Szenario

Wählen Sie einen einzelnen Datensatz (z. B. ein Support‑Ticket): erzeugen Sie ihn, ändern Sie zwei Felder (Status und Assignee), löschen Sie ihn und stellen Sie ihn wieder her. Ihr Audit‑Feed sollte fünf Ereignisse zeigen, mit zwei Update‑Items unter dem Edit‑Event und Actor sowie Zeitstempel jeweils gleich gefüllt.

Einen Admin‑Aktivitätsfeed bauen, den Menschen tatsächlich nutzen

Ein Audit‑Log ist nur nützlich, wenn jemand es schnell lesen kann während eines Reviews oder eines Vorfalls. Ziel des Admin‑Feeds ist simpel: "Was ist passiert?" auf einen Blick beantworten und dann ein tieferes Detail erlauben, ohne die Leute in rohem JSON zu ertränken.

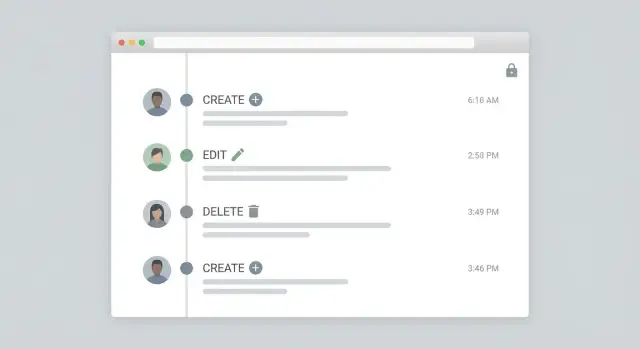

Beginnen Sie mit einem Timeline‑Layout: neueste zuerst, eine Zeile pro Event, und klare Verben wie Created, Updated, Deleted, Restored. Jede Zeile sollte den Actor (Person oder System), das Ziel (Typ + menschenlesbarer Name) und die Zeit zeigen.

Ein praktisches Zeilenformat:

- Verb + Objekt: "Updated Customer: Acme Co."

- Actor: "Maya (Support)" oder "System: Nightly Sync"

- Zeit: absoluter Zeitstempel (mit Zeitzone)

- Change‑Summary: "status: Pending -> Approved, limit: 5.000 -> 7.500"

- Tags: Updated, Deleted, Integration, Job

Halten Sie "was sich geändert hat" kompakt. Zeigen Sie 1–3 Felder inline und bieten Sie dann ein Drill‑Down‑Panel (Drawer/Modal) an, das vollständige Details offenbart: before/after Werte, Request‑Quelle (Web, Mobile, API) und das Reason/Comment Feld.

Filter machen den Feed nach der ersten Woche nutzbar. Konzentrieren Sie sich auf Filter, die echten Fragen entsprechen:

- Actor (User oder System)

- Objekt‑Typ (Customers, Orders, Permissions)

- Aktionstyp (Create/Update/Delete/Restore)

- Datumsbereich

- Textsuche (Name oder ID des Datensatzes)

Verlinkung ist sinnvoll, aber nur wenn erlaubt. Hat der Betrachter Zugriff auf den betroffenen Datensatz, zeigen Sie eine "Record ansehen"‑Aktion. Ansonsten zeigen Sie einen sicheren Platzhalter (z. B. "Eingeschränkter Datensatz"), während der Audit‑Eintrag sichtbar bleibt.

Machen Sie System‑Aktionen deutlich erkennbar. Kennzeichnen Sie geplante Jobs und Integrationen deutlich, damit Admins unterscheiden können, ob "Dana es gelöscht hat" oder "Nightly billing sync hat es aktualisiert."

Berechtigungen und Datenschutzregeln für Audit‑Daten

Audit‑Logs sind Beweismittel, aber auch sensible Daten. Behandeln Sie Audit‑Logging wie ein eigenes Produkt in Ihrer App: klare Zugriffsregeln, klare Limits und vorsichtiger Umgang mit personenbezogenen Daten.

Entscheiden Sie, wer was sehen darf. Eine übliche Aufteilung ist: System‑Admins sehen alles; Abteilungsleiter sehen Ereignisse für ihr Team; Record‑Owner sehen Ereignisse zu Datensätzen, auf die sie ohnehin Zugriff haben (und nichts darüber hinaus). Wenn Sie einen Aktivitätsfeed ausliefern, wenden Sie dieselben Regeln auf jede Zeile an, nicht nur auf den Screen.

Row‑level Visibility ist besonders wichtig in Multi‑Tenant oder abteilungsübergreifenden Tools. Ihre Audit‑Tabelle sollte dieselben Scoping‑Keys tragen wie die Business‑Daten (tenant_id, department_id, project_id), damit Sie konsistent filtern können. Beispiel: Ein Support‑Manager soll Änderungen an Tickets in seinem Queue sehen, aber keine Gehaltsänderungen in HR, selbst wenn beides in derselben App passiert.

Eine einfache Policy, die in der Praxis funktioniert:

- Admin: voller Audit‑Zugriff über Mandanten und Abteilungen hinweg

- Manager: Audit‑Zugriff beschränkt nach department_id oder project_id

- Record‑Owner: Audit‑Zugriff nur für Datensätze, die sie sehen dürfen

- Auditor/Compliance: Nur‑Lesen, Exporte erlaubt, Änderungen gesperrt

- Alle anderen: standardmäßig kein Zugriff

Datenschutz ist die zweite Hälfte. Speichern Sie genug, um zu beweisen, was passiert ist, aber vermeiden Sie, das Log zur Kopie Ihrer Datenbank zu machen. Bei sensiblen Feldern (SSNs, medizinische Notizen, Zahlungsdaten) bevorzugen Sie Redaktion: protokollieren Sie, dass sich ein Feld geändert hat, ohne alte/neue Werte zu speichern. Sie können "E‑Mail geändert" loggen und den tatsächlichen Wert maskieren oder einen gehashten Fingerabdruck zur Verifikation speichern.

Halten Sie Sicherheitsereignisse getrennt von Business‑Änderungen. Login‑Versuche, MFA‑Resets, API‑Key‑Erstellungen und Rollenänderungen sollten in einen security_audit‑Stream mit engeren Zugriffen und längerer Aufbewahrung. Business‑Edits (Status‑Updates, Genehmigungen, Workflow‑Änderungen) können im allgemeinen Audit‑Stream leben.

Wenn jemand die Löschung personenbezogener Daten verlangt, löschen Sie nicht die gesamte Audit‑Spur. Stattdessen:

- Löschen oder anonymisieren Sie das Benutzerprofil

- Ersetzen Sie Actor‑Identifier in Logs durch ein stabiles Pseudonym (z. B. "deleted-user-123")

- Redigieren Sie gespeicherte Feldwerte, die personenbezogene Daten sind

- Bewahren Sie Zeitstempel, Aktionstypen und Referenzen zu Datensätzen für Compliance auf

Aufbewahrung, Integrität und Performance für Compliance

Ein nützliches Audit‑Log ist nicht nur "wir zeichnen Ereignisse auf." Für Compliance müssen Sie drei Dinge nachweisen: Sie haben die Daten lange genug aufbewahrt, sie wurden nicht nachträglich verändert, und Sie können sie schnell abrufen, wenn jemand fragt.

Aufbewahrung: Legen Sie eine nachvollziehbare Policy fest

Starten Sie mit einer einfachen Regel, die zu Ihrem Risiko passt. Viele Teams wählen 90 Tage für Alltags‑Troubleshooting, 1–3 Jahre für interne Compliance und länger nur für regulierte Datensätze. Legen Sie fest, was die Uhr zurücksetzt (oft: Event‑Zeit) und was ausgeschlossen wird (z. B. Logs mit Feldern, die Sie nicht behalten sollten).

Wenn Sie mehrere Umgebungen haben, setzen Sie unterschiedliche Retention‑Regeln. Produktionslogs brauchen in der Regel die längste Aufbewahrung; Testlogs meist gar keine.

Integrität: Machen Sie Manipulation schwierig

Behandeln Sie Audit‑Logs als append‑only. Aktualisieren Sie keine Zeilen und erlauben Sie normalen Admins nicht, sie zu löschen. Wenn ein Löschen wirklich nötig ist (rechtliche Anfrage, Datenbereinigung), protokollieren Sie diese Aktion ebenfalls als eigenes Event.

Ein praktisches Muster:

- Nur der Server schreibt Audit‑Events, nie der Client

- Keine UPDATE/DELETE‑Rechte auf der Audit‑Tabelle für reguläre Rollen

- Eine separate "break glass"‑Rolle für seltene Löschaktionen

- Periodische Export‑Snapshots außerhalb der Hauptdatenbank speichern

Exporte, Performance und Monitoring

Prüfer möchten oft CSV oder JSON. Planen Sie Exporte, die nach Datumsbereich und Objekttyp filtern (z. B. Invoice, User, Ticket), damit Sie nicht in der ungünstigsten Situation die Datenbank abfragen müssen.

Für Performance indexen Sie für Ihre häufigen Suchmuster:

- created_at (Zeitbereichsabfragen)

- object_type + object_id (vollständige Historie eines Datensatzes)

- actor_id (wer hat was getan)

Achten Sie auf stilles Versagen. Wenn das Schreiben von Audit‑Events fehlschlägt, verlieren Sie Beweise und merken es oft nicht. Fügen Sie eine einfache Warnung hinzu: Fallen die Audit‑Events auf null, während die App weiterhin Schreiboperationen verarbeitet, benachrichtigen Sie die Verantwortlichen und loggen den Fehler auffällig.

Häufige Fehler, die Audit‑Logs nutzlos machen

Die schnellste Art, Zeit zu verschwenden, ist massenhaft Zeilen zu sammeln, die die echten Fragen nicht beantworten: wer hat was geändert, wann und von wo.

Eine häufige Falle sind ausschließlich Datenbank‑Trigger. Trigger können dokumentieren, dass eine Zeile sich geändert hat, aber sie verpassen oft den Business‑Kontext: Welcher Screen wurde genutzt, welche Anfrage es war, welche Rolle der Nutzer hatte und ob es ein normaler Edit oder eine automatisierte Regel war.

Fehler, die Compliance und Nutzbarkeit am häufigsten kaputtmachen:

- Vollständige sensible Payloads (Passwort‑Resets, Tokens, private Notizen) speichern statt eines minimalen Diffs und sicherer Identifikatoren

- Leuten erlauben, Audit‑Einträge zu bearbeiten oder zu löschen, um "History zu korrigieren"

- Nicht‑UI Schreibpfade wie CSV‑Importe, Integrationen und Hintergrundjobs vergessen

- Inkonsistente Aktionsnamen verwenden wie "Updated", "Edit", "Change", "Modify", sodass der Feed wie Rauschen liest

- Nur die Objekt‑ID loggen, ohne den menschenfreundlichen Objektnamen zum Zeitpunkt der Änderung (Namen ändern sich später)

Standardisieren Sie Ihr Event‑Vokabular früh (z. B. user.created, user.updated, invoice.voided, access.granted) und verlangen Sie, dass jeder Schreibpfad genau ein Event emittiert. Behandeln Sie Audit‑Daten als Write‑Once: Hat jemand falsch gehandelt, loggen Sie eine neue korrigierende Aktion statt die History umzuschreiben.

Schnelle Checkliste und nächste Schritte

Bevor Sie fertig erklären, führen Sie ein paar schnelle Checks durch. Ein gutes Audit‑Log ist im besten Sinne langweilig: komplett, konsistent und leicht lesbar, wenn etwas schiefgeht.

Nutzen Sie diese Checkliste in einer Testumgebung mit realistischen Daten:

- Jedes Create, Update, Delete, Restore und jede Massenbearbeitung erzeugt genau ein Audit‑Event pro betroffenem Datensatz (keine Lücken, keine Duplikate).

- Jedes Event enthält Actor (User oder System), Zeitstempel (UTC), Aktion und eine stabile Objekt‑Referenz (Typ + ID).

- Die "was hat sich geändert"‑Ansicht ist lesbar: Feldnamen sind klar, alte/neue Werte werden gezeigt und sensible Felder sind maskiert oder zusammengefasst.

- Admins können den Aktivitätsfeed nach Zeitbereich, Actor, Aktion und Objekt filtern und Ergebnisse für Reviews exportieren.

- Das Log ist schwer manipulierbar: für die meisten Rollen write‑only, und Änderungen am Audit‑Log selbst sind entweder blockiert oder separat auditiert.

Wenn Sie interne Tools mit AppMaster (appmaster.io) bauen, ist ein praktischer Weg, die Abdeckung hoch zu halten, UI‑Aktionen, API‑Endpunkte, Importe und Automationen durch dasselbe Business‑Process‑Pattern zu leiten, das sowohl die Datenänderung als auch das Audit‑Event schreibt. So bleibt Ihre CRUD‑Audit‑Spur konsistent, auch wenn sich Bildschirme und Workflows ändern.

Starten Sie klein mit einem wichtigen Workflow (Tickets, Genehmigungen, Abrechnungsänderungen), machen Sie den Activity‑Feed lesbar und erweitern Sie dann, bis jeder Schreibpfad ein vorhersehbares, durchsuchbares Audit‑Event erzeugt.

FAQ

Fügen Sie Audit‑Protokolle hinzu, sobald das Tool echte Daten ändern kann. Die erste Streitfrage oder Prüfungsanfrage kommt meistens früher als gedacht, und das Nachtragen von Historie ist größtenteils Ratenarbeit.

Ein nützliches Audit kann beantworten: wer es getan hat, welcher Datensatz betroffen war, was sich geändert hat, wann es passiert ist und woher die Änderung kam (UI, API, Import oder Job). Wenn Sie eine dieser Fragen nicht schnell beantworten können, wird das Log nicht vertraut.

Debug‑Logs sind für Entwickler: oft laut und inkonsistent. Audit‑Logs dienen der Verantwortlichkeit, also brauchen sie stabile Felder, klare Formulierungen und ein Format, das auch Nicht‑Ingenieure über die Zeit lesen können.

Die Abdeckung scheitert meist, wenn Änderungen außerhalb des normalen Editierbildschirms passieren. Massenbearbeitungen, Importe, geplante Jobs, Admin‑Shortcuts und Löschungen sind häufige Stellen, an denen Audit‑Events vergessen werden.

Speichern Sie einen Actor‑Typ und einen Actor‑Identifier, nicht nur eine Benutzer‑ID. So unterscheiden Sie klar zwischen einem Mitarbeiter, einem Systemjob, einem Service‑Account oder einer externen Integration und vermeiden das ‚jemand hat es getan‘‑Problem.

Speichern Sie Zeitstempel in UTC in der Datenbank und zeigen Sie sie in der Admin‑UI in der lokalen Zeit des Betrachters an. Das verhindert Streitigkeiten über Zeitzonen und macht Exporte konsistent.

Wählen Sie ein append‑only Event‑Log, wenn Sie einen zentralen Ort zum Suchen und einfache Aktivitätsfeeds wollen. Verwenden Sie versionierte History‑Tabellen, wenn Sie häufig punktgenaue Ansichten eines einzelnen Datensatzes brauchen; oft deckt ein Event‑Log mit Feld‑Diffs die meisten Fälle bei geringerem Speicherbedarf ab.

Bevorzugen Sie Soft Deletes und protokollieren Sie die Löschaktion explizit. Wenn ein Hard Delete nötig ist, schreiben Sie das Audit‑Event zuerst und fügen Sie eine Snapshot‑ oder Schlüsselwerte hinzu, damit später nachgewiesen werden kann, was entfernt wurde.

Ein praktischer Standard ist, bei Updates Feld‑Diffs zu speichern und Snapshots bei Erstellen und Löschen zu behalten. Bei sensiblen Feldern protokollieren Sie nur, dass sich ein Wert geändert hat, ohne das Geheimnis selbst zu speichern, und redigieren oder maskieren personenbezogene Daten.

Erstellen Sie einen gemeinsamen ‚Write + Audit‘‑Pfad und zwingen Sie jede Schreiboperation dazu – UI‑Aktionen, API‑Endpunkte, Importe und Background‑Jobs. In AppMaster (appmaster.io) implementieren Teams das oft als wiederverwendbaren Business Process, der die Datenänderung und das Audit‑Event im gleichen Ablauf schreibt.