Zarządzanie sekretami i konfiguracją dla dev, staging i prod

Naucz się zarządzania sekretami i konfiguracją w środowiskach dev, staging i prod — proste wzorce dla kluczy API, poświadczeń SMTP i sekretów webhooków, aby uniknąć wycieków.

Jaki problem rozwiązujemy

Zarządzanie sekretami i konfiguracją polega na trzymaniu wrażliwych wartości poza miejscami, gdzie mogą zostać skopiowane, zbuforowane lub udostępnione przypadkowo.

Sekret to wszystko, co daje dostęp lub potwierdza tożsamość — na przykład klucz API, hasło do bazy danych, login SMTP lub sekret do podpisywania webhooków. Zwykła konfiguracja to wartość, która może być publiczna bez szkody, np. nazwa flagi funkcjonalnej, timeout czy bazowy URL publicznej strony.

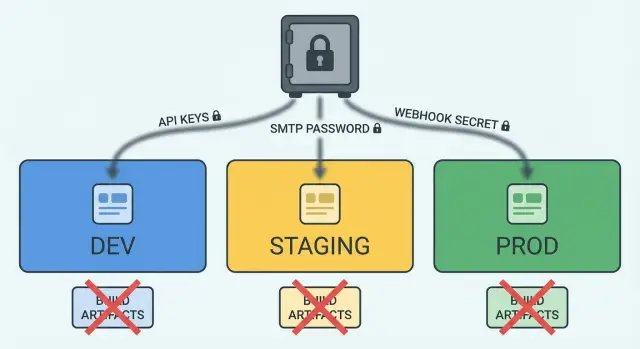

Dev, staging i prod potrzebują różnych wartości, bo mają różne cele. Dev służy szybkiej iteracji i bezpiecznemu testowaniu. Staging powinien wyglądać jak prod, ale być odizolowany. Prod musi być zamknięty, audytowalny i stabilny. Jeśli używasz tych samych sekretów wszędzie, jeden wyciek w dev może stać się wyciekiem w prod.

„Wyciekanie do buildów” oznacza, że sekret staje się częścią czegoś, co jest pakowane i udostępniane, np. skompilowany binarny backend, paczka aplikacji mobilnej lub bundle front-endowy. Gdy sekret znajdzie się w artefakcie builda, może rozprzestrzenić się poza twoją kontrolę.

Przypadkowe wycieki zwykle zdarzają się przez kilka przewidywalnych dróg:

- Wpisanie sekretów w kod źródłowy, przykłady lub komentarze

- Zacommitowanie lokalnego pliku

.envlub eksportu konfiguracji do repo - Wbudowanie sekretów w buildy front-endowe lub mobilne, które uruchamiają się na urządzeniach użytkowników

- Wypisywanie sekretów w logach, raportach o awariach lub outputcie builda

- Skopiowanie wartości produkcyjnych do staging „na szybki test”

Prosty przykład: deweloper dodaje hasło SMTP do pliku konfiguracyjnego „żeby działał e-mail”, potem plik zostaje zacommitowany lub spakowany do release. Nawet jeśli później obrócisz hasło, stary build może wciąż leżeć w cache CI, w przesłaniu do sklepu z aplikacjami lub w czyimś folderze z pobranymi plikami.

Cel jest prosty: trzymać sekrety poza kodem i buildami, i wstrzykiwać właściwe wartości per środowisko w czasie uruchamiania lub przez bezpieczny krok wdrożeniowy.

Podstawowe zasady, które zapobiegają większości wycieków

Większość bezpieczeństwa pochodzi z kilku nawyków, które stosujesz za każdym razem.

Trzymaj sekrety poza kodem i wynikami buildów. Kod się rozprzestrzenia: kopiowany, przeglądany, logowany, cache’owany i uploadowany. Buildy też się rozprzestrzeniają: artefakty trafiają do logów CI, paczek aplikacji, rejestrów kontenerów czy współdzielonych folderów. Traktuj wszystko, co jest commitowane lub kompilowane, jako publiczne.

Oddziel poświadczenia per środowisko (zasada najmniejszych uprawnień). Twój klucz dev powinien działać tylko w dev i mieć ograniczone uprawnienia. Jeśli klucz wycieknie z laptopa lub serwera testowego, szkody pozostaną ograniczone. To samo dotyczy użytkowników SMTP, haseł do baz i sekretów webhooków.

Zrób z rotacji rutynę. Zakładaj, że będziesz rotować sekrety, bo tak będzie. Projektuj system tak, żeby można było zastąpić wartość bez edycji kodu i bez przebudowywania wszystkich aplikacji. W praktyce oznacza to odczytywanie sekretów w czasie wykonywania (ze zmiennych środowiskowych lub magazynu sekretów) i obsługę więcej niż jednego aktywnego sekretu podczas przejścia.

Ograniczaj i loguj dostęp. Sekrety powinny być czytelne tylko przez usługę, która ich potrzebuje, i tylko w środowisku, w którym działają. Dostęp ludzi powinien być rzadki, czasowy i audytowany.

Mały zestaw zasad, który wystarczy w większości przypadków:

- Nie commituj sekretów ani nie wklejaj ich do ticketów, czatów czy zrzutów ekranu.

- Używaj oddzielnych poświadczeń dla dev, staging i prod.

- Preferuj konfigurację w czasie uruchamiania zamiast wypiekania wartości do obrazów czy buildów mobilnych.

- Rotuj zgodnie z harmonogramem i po każdej podejrzanej ekspozycji.

- Ograniczaj, kto i co może czytać sekrety, i rejestruj dostęp.

Te zasady działają niezależnie od stosu technologicznego czy użycia platformy no-code takiej jak AppMaster. Bezpieczna droga jest zawsze ta sama: trzymaj sekrety poza buildem i ściśle ogranicz ich użycie tam, gdzie są potrzebne.

Skąd najczęściej wyciekają sekrety

Większość wycieków to nie „hakowanie”. Dzieją się podczas normalnej pracy: szybki test, pomocny zrzut ekranu, build, który wypisuje za dużo. Dobry punkt startowy to wiedzieć, gdzie zdarzają się te małe potknięcia.

Kontrola źródła to klasyk. Ktoś wkleja klucz API do pliku konfiguracyjnego „na chwilę”, commit, i rozchodzi się przez gałęzie, pull requesty i komentarze. Nawet jeśli usuniesz go później, sekret może pozostawać w historii lub w skopiowanej poprawce.

Wszystko, co wysyłasz użytkownikom to kolejny główny źródło wycieku. Bundles front-endowe i binaria mobilne łatwo przejrzeć. Jeśli sekret jest w JavaScript, iOS/Android lub „wypiekanym” configu, traktuj to jako publiczne. Aplikacje klienckie mogą zawierać publiczne identyfikatory, ale nie prywatne klucze.

Sekrety wyciekają też przez „pomocny szum” w automatyzacji i wsparciu: logi CI, które echo’ują zmienne środowiskowe, debug printy zawierające dane SMTP, raporty awarii z konfiguracją i żądaniami wychodzącymi, obrazy kontenerów i cache builda przechowujące przypadkowo pliki .env, czy tickety wsparcia z wklejonymi logami lub zrzutami ustawień.

Typowy wzorzec to sekret, który raz wchodzi do pipeline’u builda, a potem jest kopiowany wszędzie: do warstwy kontenera, do zcache’owanego artefaktu, do loga i do ticketu. Naprawa rzadko oznacza jedno narzędzie — to nawyk: trzymaj sekrety poza kodem, poza buildami i poza tym, co ludzie wklejają do chata.

Typowe rodzaje sekretów i ich ryzyka

Warto wiedzieć, z jakim rodzajem sekretu masz do czynienia, co może zrobić, jeśli wycieknie, i gdzie nigdy nie powinien się pojawić.

Klucze API (Stripe, mapy, analityka i inne) często są poświadczeniami na poziomie projektu. Identyfikują aplikację i pozwalają na konkretne akcje, np. obciążenie karty lub odczyt statystyk. To nie to samo, co tokeny sesji użytkownika — tokeny wygasają. Wiele kluczy API samoistnie nie wygasa, więc wyciek jest bardziej dotkliwy.

Poświadczenia SMTP to zwykle nazwa użytkownika i hasło do serwera e-mail. Jeśli wyciekną, ktoś może wysyłać spam z Twojej domeny i zniszczyć dostarczalność. Dostawcy e-mailów oferują często klucze API z ograniczonymi uprawnieniami, co bywa bezpieczniejsze, ale ryzyko pozostaje, jeśli klucz może wysyłać wiadomości z Twojego konta.

Sekrety webhooków (sekrety podpisywania lub klucze weryfikacyjne) chronią przychodzące żądania. Jeśli sekret podpisu wycieknie, ktoś może sfałszować zdarzenia „płatność zakończona” lub „subskrypcja anulowana” i oszukać system. Nie chodzi tylko o ujawnienie danych — to wykonywanie logiki biznesowej na fałszywych zdarzeniach.

Inne wysokiego ryzyka sekrety to URL-e baz danych (często z wbudowanym hasłem), poświadczenia kont usługowych i klucze szyfrujące. Wykradziony URL bazy może oznaczać kradzież całych danych. Wykradziony klucz szyfrujący może odsłonić przeszłe i przyszłe dane, a rotacja może być uciążliwa.

Szybki sposób myślenia o wpływie:

- Może wydawać pieniądze lub uruchamiać akcje: klucze płatnicze, admin API keys, sekrety webhooków

- Może się podszywać pod Ciebie: hasła SMTP, klucze wysyłkowe e-mail, tokeny botów

- Może ujawnić wszystkie dane: poświadczenia bazy danych, konta chmurowe

- Może na stałe złamać prywatność: klucze szyfrujące, klucze podpisujące

- Często bezpieczne do wysyłki: klucze publiczne przeznaczone do przeglądarki (i tak ogranicz je domeną/aplikacją)

Nigdy nie wysyłaj do aplikacji klienckich (web, iOS, Android): prywatnych kluczy API, haseł SMTP, haseł do bazy, poświadczeń kont usługowych ani prywatnych kluczy szyfrujących czy sekretów webhooków. Jeśli klient musi wywołać zewnętrzne API, kieruj to przez backend, żeby sekret pozostał po stronie serwera.

Wzorce przechowywania sekretów bez wkładania ich do buildów

Bezpieczny domyślny sposób jest prosty: nie piecz sekretów do niczego, co jest kompilowane, eksportowane lub udostępniane. Traktuj buildy jak artefakty publiczne, nawet jeśli uważasz je za prywatne.

Wybierz właściwy „pojemnik” dla każdego środowiska

Do lokalnego developmentu plik konfiguracyjny jest w porządku, jeśli nie trafia do kontroli wersji i jest łatwy do zastąpienia (np. lokalny plik .env). Dla stagingu i produkcji preferuj prawdziwy magazyn sekretów: secret manager dostawcy chmury, dedykowane Vault lub chronione ustawienia środowiska platformy.

Zmienne środowiskowe są dobrym domyślnym wyborem — łatwo je wstrzyknąć w czasie uruchamiania i trzymać poza kodem. Kluczowy szczegół to moment wstrzyknięcia: wstrzyknięcie w czasie uruchamiania jest bezpieczniejsze niż w czasie budowania, bo sekret nigdy nie trafia do artefaktu builda.

Praktyczny podział, który działa w wielu zespołach:

- Lokalny dev: lokalne zmienne środowiskowe lub lokalny plik sekretów, unikalny per maszynę dewelopera

- Staging: menedżer sekretów lub chronione ustawienia środowiska, zakres ograniczony do stagingu

- Production: menedżer sekretów z ostrzejszymi kontrolami dostępu, logami audytu i rotacją

Utrzymuj spójne nazewnictwo i granice

Używaj tych samych nazw kluczy we wszystkich środowiskach, żeby aplikacja zachowywała się tak samo: SMTP_HOST, SMTP_USER, SMTP_PASS, STRIPE_SECRET_KEY, WEBHOOK_SIGNING_SECRET. Zmieniaj tylko wartości.

Gdy środowiska zaczynają mieć znaczenie (płatności, e-mail, webhooki), używaj oddzielnych projektów lub kont chmurowych, jeśli to możliwe. Na przykład trzymaj klucze Stripe i sekrety webhooków dla stagingu w oddzielnym magazynie stagingowym, żeby błąd w stagingu nie dotknął produkcji.

Jeśli wdrażasz na platformie takiej jak AppMaster, preferuj ustawienia środowiskowe w czasie uruchamiania dla usług backendowych, żeby sekrety zostały po stronie serwera i nie trafiły do eksportowanego kodu czy aplikacji klienckich.

Krok po kroku: konfiguracja dla dev, staging i prod

Utrudnij niewłaściwe użycie sekretów domyślnie.

-

Wykonaj inwentaryzację tego, co masz i gdzie się używa. Uwzględnij klucze API, loginy i hasła SMTP, sekrety webhooków, poświadczenia baz danych, klucze podpisujące JWT i tokeny zewnętrznych dostawców. Dla każdego zanotuj właściciela (zespół lub vendor), komponent, który go odczytuje (backend, worker, mobile, web) i jak często realnie da się go rotować.

-

Utwórz oddzielne wartości dla dev, staging i prod oraz oddzielne uprawnienia. Sekrety dev powinny być bezpieczne do używania z laptopów i kontenerów lokalnych. Staging ma wyglądać jak prod, ale nigdy nie udostępniać poświadczeń prod. Prod powinien być czytelny tylko przez tożsamość runtime produkcji, nie przez ludzi domyślnie.

-

Przenieś sekrety do konfiguracji w czasie uruchamiania, nie w czasie budowania. Jeśli sekret jest obecny podczas builda, może trafić do logów builda, warstw Dockera, paczek klienta lub raportów awarii. Prosta zasada: buildy produkują artefakty, które bezpiecznie się kopiują; sekrety są wstrzykiwane dopiero przy starcie aplikacji.

-

Stosuj spójny flow wdrożeniowy. Jedno podejście, które ogranicza błędy zespołów:

- Utwórz jeden magazyn sekretów per środowisko (lub ścisłą przestrzeń nazw per środowisko).

- Nadaj tożsamościom runtime aplikacji uprawnienia do odczytu tylko do sekretów ich środowiska.

- Wstrzykuj sekrety przy starcie przez zmienne środowiskowe lub montowane pliki; trzymaj je poza obrazami i bundle’ami klienta.

- Dodaj reguły rotacji (daty wygaśnięcia, właściciel i przypomnienia) dla każdego sekretu.

- Dodaj twardy test: deploymenty do staging muszą się nie powieść, jeśli próbują odczytać sekret prod.

Zamknięcie (lockdown) oznacza głównie ograniczenie, kto i co może czytać każdy sekret. Unikaj kont współdzielonych, długo żyjących tokenów gdzie to możliwe i trzymaj uprawnienia do odczytu węższe niż uprawnienia do zapisu.

Jeśli używasz narzędzia no-code jak AppMaster, to samo podejście działa: trzymaj poświadczenia zewnętrzne w ustawieniach środowiskowych runtime i traktuj wygenerowane artefakty builda jako publiczne wewnątrz zespołu. Ta jedna decyzja zapobiega wielu przypadkowym wyciekom.

Praktyczne wzorce dla kluczy API i poświadczeń SMTP

Wiele wycieków odbywa się, gdy aplikacja musi „coś wysłać”, a najszybsza naprawa to wklejenie poświadczeń do klienta lub pliku konfiguracyjnego, który trafia do builda. Dobra reguła: web i mobile nie powinny przechowywać kont SMTP, haseł SMTP ani kluczy dostawców, które mogą wysyłać wiadomości.

Do wysyłania e-maili preferuj klucz API dostawcy e-mail zamiast surowego SMTP, jeśli to możliwe. Wysyłanie przez API łatwiej ograniczyć (tylko wysyłka), rotować i monitorować. Jeśli musisz użyć SMTP, trzymaj to po stronie serwera i niech backend będzie jedynym miejscem, które rozmawia z serwerem pocztowym.

Praktyczna, bezpieczna konfiguracja:

- Umieść wysyłkę e-mail za endpointem backendowym (np. „wyślij reset hasła” lub „wyślij fakturę”).

- Trzymaj klucz API lub hasło SMTP jako sekret środowiskowy na backendzie, nie w kodzie ani w ustawieniach UI.

- Używaj oddzielnych poświadczeń dla dev, staging i prod (najlepiej oddzielne konta i domeny nadawcy).

- Dodaj allowlistę odbiorców w stagingu, żeby tylko zatwierdzone adresy mogły otrzymywać wiadomości.

- Loguj wyniki dostarczenia (ID wiadomości, odpowiedź providera, domenę odbiorcy), ale nigdy nie loguj poświadczeń ani pełnych treści wiadomości.

Oddzielenie stagingu i prod ma większe znaczenie, niż myślą niektórzy. System stagingowy może przypadkowo spamować prawdziwych klientów, jeśli dzieli nadawcę i reguły odbiorców. Proste zabezpieczenie: w stagingu blokuj cały ruch wychodzący poza allowlistę (np. adresy zespołu).

Przykład: budujesz portal klienta w AppMaster. Aplikacja mobilna wywołuje „wyślij kod logowania”. Aplikacja wywołuje backend, backend odczytuje sekret mailowy prod lub staging ze swojego środowiska i wysyła e-mail. Jeśli tester używa stagingu, allowlista blokuje wysyłkę do prawdziwych klientów, a logi pokazują, czy wysyłka się powiodła bez ujawniania klucza.

Webhooki: podpisywanie, weryfikacja i rotacja

Bezpieczeństwo webhooków sprowadza się do jednej zasady: weryfikuj każde żądanie po stronie serwera sekretami, które nigdy nie opuszczają backendu. Jeśli sekret trafi do aplikacji web lub mobilnej, przestaje być sekretem.

Podpisywanie i weryfikacja

Traktuj webhook jak przychodzącą płatność kartą: nic nie akceptuj, dopóki nie będzie zweryfikowane. Dostawca wysyła nagłówek z podpisem obliczonym z payloadu i twojego sekretu. Twój serwer ponownie oblicza podpis i porównuje go.

Prosty flow weryfikacji:

- Odczytaj surowe ciało żądania dokładnie tak, jak przyszło (bez zmiany formatu).

- Oblicz oczekiwany podpis przy użyciu sekretu webhooka.

- Porównaj przy użyciu porównania czasowo stałego (constant-time).

- Odrzuć brakujący lub nieprawidłowy podpis z jasnym 401 lub 403.

- Dopiero potem parsuj JSON i przetwarzaj zdarzenie.

Używaj oddzielnych endpointów webhooków i oddzielnych sekretów dla dev, staging i prod. To zapobiega wyzwalaniu akcji produkcyjnych przez narzędzia testowe i ułatwia ograniczanie incydentów. W AppMaster zwykle oznacza to różne konfiguracje środowiska dla każdego deploymentu, z sekretem webhooka przechowywanym jako zmienna po stronie serwera, a nie w UI web lub mobile.

Ochrona przed replay i rotacja

Podpisy chronią przed manipulacją, ale niekoniecznie przed replay. Dodaj zabezpieczenia, które sprawiają, że każde żądanie jest ważne tylko raz lub tylko przez krótki czas. Typowe opcje to nagłówek z timestampem z krótkim oknem, nonce albo klucz idempotentności, który zapisujesz i odrzucasz powtórki.

Planuj rotację zanim będzie potrzebna. Bezpieczny wzorzec to wsparcie dwóch aktywnych sekretów przez krótki okres: akceptuj oba podczas aktualizacji providera, potem wycofaj stary. Miej jasny czas wyłączenia i monitoruj ruch starymi podpisami.

Na koniec uważaj na logi. Payloady webhooków często zawierają e-maile, adresy czy metadane płatności. Loguj ID zdarzeń, typy i wyniki weryfikacji, ale unikaj wypisywania pełnych payloadów lub nagłówków, które mogłyby ujawnić dane wrażliwe.

Częste błędy i pułapki do unikania

Większość wycieków to proste nawyki, które wydają się wygodne w trakcie developmentu, a potem kopiują się do stagingu i produkcji.

Traktowanie lokalnego .env jak bezpiecznego miejsca na zawsze to częsty błąd. Dobrze na laptopie, ale niebezpieczne, gdy plik zostanie skopiowany do repo, współdzielonego zipa lub obrazu Dockera. Jeśli używasz .env, upewnij się, że jest ignorowany przez VCS i zastąp go ustawieniami środowiskowymi w prawdziwych wdrożeniach.

Używanie tych samych poświadczeń wszędzie to kolejny problem. Jeden klucz użyty w dev, staging i prod sprawia, że każdy błąd w dev może doprowadzić do incydentu produkcyjnego. Oddzielne klucze ułatwiają rotację, unieważnianie i audyt.

Wstrzykiwanie sekretów w czasie budowania dla frontendów i aplikacji mobilnych jest szczególnie ryzykowne. Jeśli sekret trafi do skompilowanej paczki lub pakietu aplikacji, załóż, że można go wydobyć. Frontendy powinny otrzymywać tylko publiczną konfigurację (np. bazowy URL API). Wrażliwe rzeczy muszą zostać na serwerze.

Logi to ciche źródło wycieków. „Tymczasowy” debug print może żyć miesiącami i zostać przesłany. Jeśli trzeba potwierdzić wartość, loguj tylko postać zamaskowaną (np. cztery ostatnie znaki) i usuń wpis od razu.

Czerwone flagi, które zwykle oznaczają kłopoty

- Sekrety pojawiają się w historii Git, nawet jeśli później usunięte.

- Jeden klucz działa we wszystkich środowiskach.

- Aplikacja mobilna zawiera klucze vendorów lub hasła SMTP.

- Tickety wsparcia zawierają pełne zrzuty żądań z nagłówkami.

- Wartości „ukryte” są zakodowane base64 lub w polach formularzy.

Kodowanie to nie ochrona, a ukryte pola nadal są widoczne dla użytkowników.

Jeśli budujesz w AppMaster, trzymaj wartości wrażliwe w konfiguracji per środowisko i przekazuj do aplikacji klienckich tylko ustawienia niesekretne. Prosty test realności: jeśli przeglądarka może to zobaczyć, traktuj to jako publiczne.

Szybka lista kontrolna przed wysyłką

Zrób ostatni przegląd z mindsetem „co może wyciec”. Większość incydentów jest nudna: klucz wklejony w ticket, zrzut ekranu z panelem konfiguracyjnym lub artefakt builda, który przypadkowo zawiera sekret.

Przed wysyłką sprawdź:

- Sekrety nie znajdują się w historii repo, issue’ach, dokumentacji, zrzutach ekranu ani logach czatu. Jeśli kiedykolwiek wkleiłeś sekret publicznie, załóż, że jest skompromitowany i rotuj go.

- Twoje buildy web i mobile zawierają tylko ustawienia publiczne (np. bazowe URL-e API, flagi). Prywatne klucze, hasła SMTP i sekrety webhooków muszą być po stronie serwera lub w magazynach sekretów specyficznych dla środowiska.

- Staging jest odizolowany od produkcji: osobne klucze API, osobne konto SMTP i testowe endpointy płatności/webhooków. Staging nie powinien mieć odczytu produkcyjnych baz danych ani magazynów sekretów.

- Logi CI, monitoring i raporty błędów nie wypisują wrażliwych wartości. Sprawdź output builda, raporty awarii i debug logging. Maskuj tokeny i redaguj nagłówki typu

Authorization. - Możesz szybko rotować i unieważniać bez zmian w kodzie. Upewnij się, że sekrety są wstrzykiwane przy wdrożeniu (zmienne środowiskowe lub menedżer sekretów), żeby zmiana klucza była zmianą konfiguracji, a nie awaryjną przebudową.

Jeśli używasz AppMaster, traktuj sekrety jako konfigurację wdrożeniową per środowisko, a nie jako wartości zapiekane w ekranach UI czy eksportowanych buildach. Przydatny ostatni test to wyszukanie w skompilowanych artefaktach i logach wzorców takich jak sk_live, Bearer lub nazwy hostów SMTP.

Spisz „kill switch” dla każdej integracji: gdzie unieważniasz klucz i kto może to zrobić w ciągu pięciu minut.

FAQ

Sekret to dowolna wartość potwierdzająca tożsamość lub dająca dostęp — np. klucze API, hasła do bazy, loginy SMTP czy sekrety do podpisywania webhooków. Konfiguracja to wartość, która może być publiczna bez szkody, np. timeouty, nazwy flag funkcjonalnych lub publiczny adres bazowy strony.

Jeśli skopiowanie wartości z zrzutu ekranu lub repo mogłoby wyrządzić szkody, traktuj ją jak sekret.

Używaj oddzielnych sekretów, aby ograniczyć zakres szkód. Jeśli laptop dewelopera, serwer testowy lub środowisko staging wycieknie, nie chcesz, żeby ten sam klucz odblokowywał produkcję.

Oddzielne środowiska pozwalają też stosować łagodniejsze uprawnienia w dev/staging i surowsze, audytowane reguły w prod.

Zakładaj, że wszystko skompilowane, spakowane lub wysłane można skopiować i przejrzeć. Trzymaj sekrety poza kodem i poza zmiennymi w czasie budowania; wstrzykuj je w czasie uruchamiania przez zmienne środowiskowe lub menedżer sekretów.

Jeśli możesz zamienić sekret bez przebudowy aplikacji, jesteś zwykle na bezpiecznej ścieżce.

Lokalny plik .env jest w porządku do prywatnego rozwoju, o ile nigdy nie trafia do kontroli wersji i nie jest wbudowywany w obrazy czy artefakty. Dodaj go do .gitignore i nie dziel przez chaty czy zipy.

Dla staging i prod lepiej użyć chronionych ustawień środowiskowych lub menedżera sekretów.

Nie umieszczaj w aplikacji klienckiej prywatnych kluczy, haseł SMTP, poświadczeń do bazy ani sekretów do podpisywania webhooków. Kod, który działa na urządzeniu użytkownika lub w przeglądarce, można odszyfrować.

Zamiast tego kieruj wrażliwe wywołania przez backend, żeby sekret pozostał po stronie serwera.

Projektuj rotację jako zmianę konfiguracji, a nie zmianę kodu. Przechowuj sekrety poza repozytorium, redeployuj usługi, aby pobrały nowe wartości, i miej wyznaczonego właściciela oraz przypomnienia dla każdego klucza.

Jeśli to możliwe, pozwól na krótkie współdziałanie starego i nowego sekretu, a potem wycofaj stary.

Weryfikuj każdy przychodzący webhook na serwerze, używając sekretu, który nigdy nie opuszcza backendu. Oblicz oczekiwany podpis z surowego ciała żądania i porównaj go bezpiecznie przed parsowaniem i przetwarzaniem zdarzenia.

Używaj oddzielnych endpointów i sekretów webhooków dla każdego środowiska, żeby testy nie mogły wywołać akcji produkcyjnych.

Nie wypisuj sekretów, pełnych nagłówków ani pełnych payloadów w logach, outputach builda czy raportach o błędach. Jeśli potrzebujesz debugować, loguj metadane takie jak ID zdarzenia, kody statusu i maskowane wartości, nie poświadczenia.

Traktuj każdy wklejony log w ticketach lub chatach jako potencjalnie publiczny i przed udostępnieniem cenzuruj go.

Staging powinien naśladować zachowanie produkcji, ale być odizolowany. Używaj osobnych kont dostawców lub projektów, osobnych poświadczeń SMTP, osobnych kluczy płatniczych i osobnych sekretów webhooków.

Dodaj zabezpieczenie, by staging nie miał dostępu do produkcyjnych magazynów sekretów ani baz danych, nawet przy błędnej konfiguracji.

W AppMaster trzymaj wartości wrażliwe w ustawieniach środowiskowych specyficznych dla danego targetu deploymentu, a nie w ekranach UI czy konfiguracji klienta. Dzięki temu generowane buildy web i mobile będą zawierać tylko ustawienia publiczne, a sekrety pozostaną po stronie serwera.

Dobrą praktyką jest używać tych samych nazw zmiennych w dev, staging i prod i zmieniać tylko ich wartości per środowisko.