Przesyłanie plików na dużą skalę: walidacja, przechowywanie i dostęp

Przesyłanie plików na dużą skalę wymaga jasnej walidacji, uporządkowanych ścieżek przechowywania, wygasających linków do pobierania i silnych uprawnień, aby chronić pliki użytkowników.

Co sprawia, że przesyłanie plików przez użytkowników jest trudne na dużą skalę

Przesyłanie przez użytkowników wydaje się proste przy kilku testowych użytkownikach. Robi się trudne, gdy prawdziwi ludzie zaczynają wysyłać prawdziwe pliki: duże zdjęcia, zeskanowane PDF-y i zagadkowe dokumenty z niewłaściwym rozszerzeniem. Wtedy przesyłania przestają być jednym przyciskiem w formularzu i stają się problemem bezpieczeństwa i operacji.

Pierwsze pęknięcia zwykle pojawiają się w trzech obszarach: bezpieczeństwo, koszty i prywatność. Atakujący próbują wgrywać malware, użytkownicy przesyłają pliki, których twoja aplikacja nie potrafi otworzyć, a zespoły przez przypadek ujawniają wrażliwe dokumenty przez publiczny URL. Rosną rachunki za storage i transfer, gdy ten sam plik jest pobierany wielokrotnie.

Obrazy i PDF-y stwarzają różne problemy. Obrazy mogą być ogromne, występują w wielu formatach i często zawierają ukryte metadane (np. lokalizację). Potrzebujesz też miniatur i zmiany rozmiaru, aby utrzymać szybkość aplikacji. PDF-y trudno bezpiecznie podglądać, mogą zawierać osadzone treści i często zawierają wrażliwe dane (rachunki, dowody tożsamości, umowy), które nie powinny być szeroko dostępne.

Na dużą skalę zwykle masz więcej jednoczesnych przesłań od użytkowników, większe pliki i więcej ogólnego miejsca na dysku, więcej pobrań i ponowień przy niestabilnych sieciach oraz więcej zasad: różne zespoły, role i potrzeby retencji.

Celem nie są same działające przesyłania. Celem są bezpieczne przesyłania, które pozostają łatwe w zarządzaniu miesiącami później: jasne reguły, przewidywalne ścieżki przechowywania, metadane przyjazne audytowi i kontrola dostępu zgodna z rzeczywistymi sposobami udostępniania plików w firmie.

Zmapuj typy plików i kto powinien mieć do nich dostęp

Zanim dostroisz storage czy zabezpieczenia, ustal, co ludzie będą przesyłać i kto może to zobaczyć. Większość problemów przy dużej skali nie jest naprawdę problemem storage — to niezgodne oczekiwania dotyczące dostępu, retencji i ryzyka.

Zacznij od wypisania rzeczywistych kategorii plików, nie tylko dokumentów i obrazów. Avatar zachowuje się inaczej niż kontrakt w PDF, a zrzut ekranu z supportu różni się od miesięcznego raportu.

Praktyczny sposób mapowania przesłań to powiązanie każdej kategorii z wzorcem dostępu:

- Avatary i publiczne zdjęcia profilowe są często czytelne dla wielu osób i edytowalne tylko przez właściciela.

- Rachunki i faktury są domyślnie prywatne, udostępniane tylko działowi księgowości lub właścicielowi konta.

- Kontrakty i pliki zgodności są wysoce ograniczone i często wymagają ścieżek audytowych oraz surowszych zasad retencji.

- Raporty i eksporty mogą być współdzielone w zespole, ale powinny być ograniczone do właściwego workspace lub klienta.

- Załączniki do ticketów są zwykle prywatne dla uczestników zgłoszenia i czasami mają ograniczony czas dostępności.

Zrób szybki przegląd ryzyka. Przesyłane pliki mogą ukrywać malware, wyciekać wrażliwe dane (dowody tożsamości, dane bankowe, informacje medyczne) lub ujawniać błędne uprawnienia, gdzie odgadnięcie URL daje dostęp. Dlatego przesyłania plików na dużą skalę dotyczą tyle samo kontroli dostępu, co megabajtów.

Wydajność też ma znaczenie. Duże PDF-y, obrazy o wysokiej rozdzielczości i niestabilne sieci mobilne powodują częściowe przesyłania i ponowienia. Zdecyduj wcześniej, które przesyłania muszą zakończyć się niezawodnie (rachunki, dowody tożsamości), a które są opcjonalne (baner profilowy).

Dla każdego typu pliku odpowiedz wcześnie na kilka pytań, żeby nie musieć przepisywać wszystkiego później:

- Kto może przesyłać, przeglądać, zastępować i usuwać plik?

- Czy jest prywatny, współdzielony w grupie czy publiczny?

- Czy dostęp powinien wygasać lub być możliwy do natychmiastowego cofnięcia?

- Co się dzieje, jeśli przesyłanie zostanie przerwane i powtórzone?

- Jak długo go przechowujesz i kto może go eksportować?

Jeśli budujesz z narzędziem takim jak AppMaster, traktuj te odpowiedzi najpierw jako reguły produktowe, a potem zaimplementuj je w modelu danych i endpointach, aby uprawnienia były spójne w web i mobile.

Zasady walidacji plików, które zapobiegają problemom na wczesnym etapie

Jeśli chcesz, aby przesyłania plików na dużą skalę pozostały bezpieczne i przewidywalne, walidacja to pierwsza linia obrony. Dobre reguły zatrzymują złe pliki zanim trafią do storage i zmniejszają liczbę zgłoszeń do supportu, bo użytkownicy dostają jasny komunikat zwrotny.

Zacznij od allowlisty, nie od blocklisty. Sprawdź rozszerzenie nazwy pliku i zweryfikuj też typ MIME z zawartości. Poleganie wyłącznie na rozszerzeniu łatwo obejść. Poleganie wyłącznie na MIME może być niekonsekwentne na różnych urządzeniach.

Limity rozmiaru powinny odpowiadać typowi pliku i zasadom produktu. Obrazy mogą być akceptowalne w zakresie 5–10 MB, podczas gdy PDF-y mogą wymagać wyższych limitów. Wideo to inny problem i zwykle wymaga osobnego pipeline’u. Jeśli masz plany płatne, powiąż limity z planem, żeby móc komunikować „Twój plan pozwala na PDF-y do 10 MB” zamiast pokazywać niejasny błąd.

Niektóre pliki wymagają głębszych kontroli. Dla obrazów waliduj szerokość i wysokość (a czasem proporcje), aby uniknąć gigantycznych przesłań, które spowolnią stronę. Dla PDF-ów liczba stron może mieć znaczenie, jeśli przypadek użycia oczekuje małego zakresu.

Zmieniaj nazwy plików przy przesyłaniu. Nazwy od użytkowników często zawierają spacje, emoji lub powtarzające się nazwy jak scan.pdf. Użyj wygenerowanego ID plus bezpiecznego rozszerzenia i przechowuj oryginalną nazwę w metadanych do wyświetlania.

Podstawowa walidacja, która działa dla wielu aplikacji, wygląda tak:

- Allowlist typów (rozszerzenie + MIME), odrzucaj wszystko inne.

- Ustal maksymalny rozmiar per typ (i opcjonalnie per plan).

- Waliduj wymiary obrazu i odrzucaj ekstremalne rozmiary.

- Waliduj liczbę stron PDF, gdy to ma znaczenie.

- Zmieniaj nazwy na bezpieczne, unikalne nazwy i przechowuj oryginalną jako metadane.

Gdy walidacja zawiedzie, pokaż jeden jasny komunikat, na którym użytkownik może zadziałać, np. „PDF-y muszą mieć mniej niż 20 MB i 50 stron.” Jednocześnie loguj techniczne szczegóły dla adminów (wykryty MIME, rozmiar, ID użytkownika i powód). W AppMaster te kontrole mogą żyć w Business Process, aby każda ścieżka przesyłania stosowała te same reguły.

Model danych dla przesłań i metadanych plików

Dobry model danych sprawia, że przesyłania stają się nudne. Celem jest śledzić, kto jest właścicielem pliku, do czego służy i czy jest bezpieczny do użycia, bez związania aplikacji z jednym dostawcą storage.

Niezawodny wzorzec to przepływ w dwóch krokach. Najpierw utwórz rekord przesyłania w bazie i zwróć upload ID. Następnie prześlij binarkę do storage używając tego ID. To zapobiega tajemniczym plikom w bucketach bez odpowiadającego wiersza i pozwala egzekwować uprawnienia zanim trafią bajty.

Prosta tabela uploads (lub kolekcja) zwykle wystarcza. W AppMaster ładnie mapuje się to na model PostgreSQL w Data Designerze i można używać tego zarówno w web, jak i mobile.

Przechowuj to, czego faktycznie będziesz potrzebować później do wsparcia i audytów:

- Odniesienie do właściciela (

user_id) i zakres (org_idlubteam_id) - Cel (avatar, invoice_pdf, ticket_attachment)

- Oryginalna nazwa pliku, wykryty typ MIME i

size_bytes - Wskaźnik storage (bucket/container,

object_key) oraz suma kontrolna (opcjonalnie) - Znaczniki czasu (

created_at,uploaded_at) oraz IP/urządzenie przesyłającego (opcjonalnie)

Utrzymuj model stanów krótki, aby był czytelny. Cztery stany wystarczą dla większości produktów:

pending: rekord istnieje, przesłanie nie zostało ukończoneuploaded: bajty zapisaneverified: przeszedł kontrole i gotowy do użyciablocked: nie przeszedł kontroli lub polityki

Planuj sprzątanie od pierwszego dnia. Porzucone pending występują, gdy użytkownicy zamkną kartę lub stracą połączenie. Codzienna praca porządkowa może usuwać obiekty storage dla przeterminowanych pending wierszy, oznaczać wiersze jako anulowane do raportowania, usuwać stare blocked po oknie retencji i trzymać verified pliki tak długo, jak nakazują zasady biznesowe.

Ten model daje Ci śledzenie i kontrolę bez dodawania zbędnej złożoności.

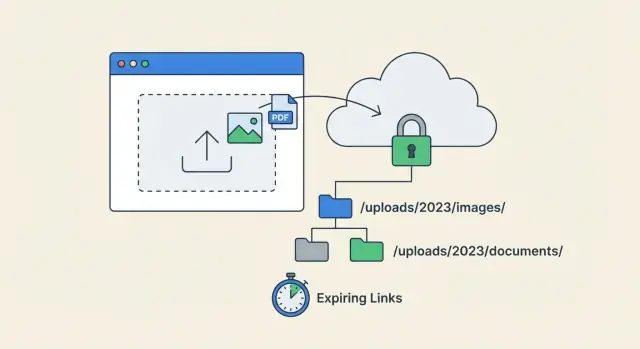

Organizacja przechowywania, która pozostaje uporządkowana z czasem

Gdy przesyłania zaczynają się kumulować, największym ryzykiem nie jest koszt storage. To bałagan. Jeśli zespół nie potrafi powiedzieć, czym jest plik, do kogo należy i czy jest aktualny, zaczną się błędy i wycieki danych.

Wybierz jedną przewidywalną strategię folderów i trzymaj się jej. Wiele zespołów organizuje według tenant (firma), potem celu, potem daty. Inni robią tenant, user, cel. Dokładny wybór ma mniejsze znaczenie niż konsekwencja. Daty pomagają utrzymać katalogi pod kontrolą i ułatwiają zadania porządkowe.

Unikaj umieszczania danych osobowych w ścieżkach lub nazwach plików. Nie osadzaj adresów e-mail, pełnych imion i nazwisk, numerów faktur ani telefonów. Używaj losowych ID zamiast tego. Jeśli musisz wyszukiwać po znaczeniu dla człowieka, przechowuj to w metadanych bazy danych, nie w kluczu obiektu.

Trzymaj oryginały i pochodne oddzielnie, aby reguły były jasne. Przechowuj oryginalne przesłanie raz, a miniatury lub podglądy pod innym prefiksem. Dzięki temu łatwiej stosować różne polityki retencji i uprawnienia (podgląd może być dostępny w większej liczbie miejsc niż oryginał).

Proste, trwałe podejście do nazewnictwa:

- Partycjonuj według tenant ID (lub workspace ID)

- Dodaj prefiks celu (avatars, invoices, attachments)

- Dodaj kubeł czasu (YYYY/MM)

- Użyj niejawnego ID pliku jako nazwy pliku

- Przechowuj pochodne pod oddzielnym prefiksem (previews, thumbnails)

Zdecyduj, jak obsługiwać wersje. Jeśli użytkownicy mogą zastępować pliki, albo nadpisuj ten sam object key (proste, bez historii), albo twórz nową wersję i oznacz starą jako nieaktywną (bardziej przyjazne audytowi). Wiele zespołów zachowuje historię dla dokumentów zgodności i nadpisuje dla zdjęć profilowych.

Spisz reguły nazewnictwa. W AppMaster traktuj to jak konwencję współdzieloną: trzymaj ją w dokumentacji projektu, aby logika backendu, narzędzia UI i przyszłe integracje generowały te same ścieżki.

Wzorce uprawnień i kontroli dostępu

Przy przesyłaniach na dużą skalę to właśnie uprawnienia są miejscem, gdzie małe skróty zamieniają się w duże incydenty. Zacznij od deny-by-default: każdy przesłany plik jest prywatny, dopóki reguła nie pozwoli inaczej.

Pomaga rozdzielić dwa pytania: kto może zobaczyć rekord, i kto może pobrać bajty. To nie to samo. Wiele aplikacji powinno pozwalać na przeglądanie metadanych (nazwa pliku, rozmiar, data przesłania) bez możliwości pobrania pliku.

Typowe wzorce dostępu

Wybierz jeden główny wzorzec dla każdego typu pliku, a potem dodawaj wyjątki ostrożnie:

- Tylko właściciel: tylko uploader (i konta serwisowe) mogą pobierać.

- Zespół: członkowie workspace/projektu mogą pobierać.

- Oparte na roli: role jak Finance lub HR mogą pobierać między zespołami.

- Udostępnianie przez link: specjalny token daje pobranie, zwykle z wygaśnięciem i ograniczonym zakresem.

Edge case’y wymagają jasnych reguł, a nie doraźnych poprawek. Określ, jak działają administratorzy (globalny dostęp czy tylko do określonych kategorii), jak support uzyskuje tymczasowy dostęp (ograniczony czasowo i logowany) i co się dzieje, gdy użytkownik zostaje usunięty (przechować pliki dla zgodności, przypisać właściciela na nowo lub usunąć).

Traktuj metadane i pobrania osobno

Prosty wzorzec to dwa sprawdzenia: (1) czy użytkownik może odczytać rekord przesyłania, (2) czy użytkownik może zażądać odpowiedzi z pobraniem. To drugie sprawdzenie to miejsce, gdzie wymuszysz „prywatne, chyba że dozwolone”, nawet jeśli ktoś odgadnie ID.

Dla wrażliwych dokumentów loguj dostęp. Przynajmniej zapisuj, kto pobrał (ID użytkownika i rola), co pobrano (ID pliku i typ), kiedy to było (timestamp), dlaczego było to dozwolone (wynik polityki, token udostępnienia, nadpisanie admina) i skąd to pochodziło (IP lub urządzenie, jeśli stosowne).

W AppMaster te reguły często mieszkają w Business Process Editor: jeden flow do listowania metadanych przesłań i surowszy flow do generowania odpowiedzi pobrania.

Wygasające linki do pobierania: bezpieczniejsze pobierania bez utrudnień

Wygasające linki do pobierania to dobry kompromis między „każdy z linkiem może pobrać na zawsze” a „użytkownicy muszą się logować za każdym razem”. Działają dobrze dla jednorazowych pobrań, udostępniania dokumentu mailem lub tymczasowego dostępu dla kontrahenta. Na dużą skalę zmniejszają też problemy wsparcia, bo możesz przyznać dostęp bez otwierania całego storage.

Dwa popularne wzorce:

- Podpisane URL-e wygasają automatycznie. Są proste i szybkie, ale ich unieważnienie jest trudne, jeśli link już krąży.

- Tokenowy endpoint do pobierania daje więcej kontroli. Link zawiera krótki token, aplikacja sprawdza uprawnienia przy każdym żądaniu, a następnie serwuje lub przekierowuje do pliku.

Praktyczne ustawienie:

- Używaj krótkich wygaszeń dla linków współdzielonych (10–60 minut) i odnawiaj na żądanie.

- Dłuższe wygaszenia tylko dla zaufanych, zalogowanych sesji (np. „Pobierz ponownie” generuje nowy link).

- Ściśle ogranicz linki: jeden plik, jeden użytkownik (lub odbiorca), jedna akcja (podgląd vs pobranie).

- Loguj tworzenie i użycie linków, aby móc wyśledzić wycieki bez zgadywania.

Zakres ma znaczenie, bo podgląd zwykle oznacza wyświetlenie inline, a pobranie — zapis kopii. Jeśli potrzebujesz obu, twórz oddzielne linki z oddzielnymi regułami.

Plan na unieważnianie. Jeśli użytkownik traci dostęp (zwrot, zmiana roli, koniec kontraktu), podpisane URL-e mogą nie wystarczyć. Z tokenowym endpointem możesz natychmiast unieważnić tokeny. W przypadku podpisanych URL-i stosuj krótkie terminy ważności i rotację kluczy podpisujących tylko gdy to konieczne (rotacja kluczy unieważnia wszystko, więc używaj ostrożnie).

Przykład: link do faktury w portalu klienta wysłany księgowemu wygasa po 30 minutach, pozwala tylko na podgląd i jest powiązany z ID faktury oraz kontem klienta. Jeśli klient zostanie usunięty z konta, token zostanie odrzucony nawet jeśli e-mail z linkiem zostanie przekazany dalej.

Krok po kroku: skalowalny przepływ przesyłania

Niezawodny przepływ rozdziela trzy zagadnienia: co pozwalasz, gdzie trafiają bajty i kto może je pobrać później. Gdy te sprawy są pomieszane, małe edge case’y zamieniają się w incydenty produkcyjne.

Praktyczny przepływ dla obrazów, PDF-ów i większości plików generowanych przez użytkowników:

- Określ reguły oparte na celu. Dla każdego celu (avatar, faktura, dokument tożsamości) ustaw dozwolone typy, maksymalny rozmiar i dodatkowe kontrole jak maksymalna liczba stron.

- Utwórz żądanie przesyłania na backendzie. Klient prosi o pozwolenie na przesłanie. Backend zwraca cel przesyłania (np. klucz obiektu plus krótkotrwały token) i tworzy nowy wiersz przesyłania ze statusem

pending. - Prześlij bajty do storage, a potem potwierdź. Klient przesyła do object storage, potem wywołuje backend, aby potwierdzić zakończenie. Backend sprawdza oczekiwany klucz i podstawowe właściwości, a następnie oznacza wiersz jako

uploaded. - Uruchom asynchroniczną weryfikację. W tle weryfikuj rzeczywisty typ pliku (najlepiej z uwzględnieniem magic bytes), egzekwuj rozmiar, ekstraktuj bezpieczne metadane (wymiary, liczba stron) i opcjonalnie uruchom skanowanie antywirusowe. Jeśli to zawiedzie, oznacz przesłanie jako

blockedi zabroń pobrań. - Serwuj pobrania przez politykę. Przy pobieraniu weryfikuj, czy użytkownik ma dostęp do jednostki właściciela pliku (user, org, ticket, order). Potem proxy’uj pobranie lub zwróć wygasające linki, aby storage pozostał prywatny.

Dodaj sprzątanie. Usuwaj porzucone pending przesłania po krótkim oknie i usuwaj nieodwołane pliki (np. użytkownik wgrał obraz, ale nigdy nie zapisał formularza).

Jeśli budujesz to w AppMaster, modeluj przesłania jako własny byt ze statusem i referencjami właściciela, potem egzekwuj te same sprawdzenia uprawnień w każdym Business Process obsługującym pobrania.

Przykład: faktury w portalu klienta

Portal klienta, w którym użytkownicy przesyłają faktury w PDF, brzmi prosto, dopóki nie masz tysięcy firm, wielu ról i tej samej faktury zastąpionej trzy razy.

Dla organizacji przechowywania trzymaj surowy plik w przewidywalnej ścieżce, która pasuje do sposobu wyszukiwania. Na przykład: invoices/<company_id>/<yyyy-mm>/<upload_id>.pdf. Firma i miesiąc ułatwiają sprzątanie i raportowanie, a upload_id unika kolizji, gdy dwa pliki mają tę samą nazwę.

W bazie przechowuj metadane, które wyjaśniają, czym jest plik i kto ma do niego dostęp:

company_idibilling_monthuploaded_by_user_idiuploaded_atoriginal_filenameicontent_typesize_bytesi checksum (opcjonalnie)- status (active, replaced, quarantined)

Teraz udostępnianie: menedżer rozliczeń chce wysłać jedną fakturę zewnętrznemu księgowemu na 24 godziny. Zamiast zmieniać globalne uprawnienia, wygeneruj wygasający link do pobrania powiązany z konkretną fakturą, z surowym czasem wygaśnięcia i jednym przeznaczeniem (tylko pobranie). Kiedy księgowy kliknie, aplikacja sprawdza token, potwierdza, że nie wygasł, a potem serwuje plik.

Jeśli użytkownik wgra zły PDF albo zastąpi plik, nie nadpisuj starego obiektu. Oznacz poprzedni rekord jako replaced, zachowaj go do audytu i wskaż wpis faktury na nowe upload_id. Jeśli trzeba przestrzegać zasad retencji, możesz usunąć zastąpione pliki później zadaniem harmonogramowanym.

Gdy support dostaje ticket „nie można pobrać”, metadane pomagają szybko zdiagnozować: czy link wygasł, czy faktura jest oznaczona jako zastąpiona, czy użytkownik należy do właściwej firmy, czy plik został oznaczony jako kwarantanna? W AppMaster te sprawdzenia mogą być w Business Process, więc każde pobranie podlega tym samym regułom.

Częste błędy i jak ich unikać

Gdy zespoły po raz pierwszy obsługują przesyłania plików na dużą skalę, błędy rzadko są tajemnicze. Wynikają z kilku przewidywalnych skrótów, które wyglądają dobrze na demonstracji, a bolą później.

- Zaufanie tylko do rozszerzenia pliku lub tylko do typu MIME. Atakujący mogą zmienić nazwę pliku, a przeglądarki mogą kłamać. Sprawdzaj oba i dodatkowo weryfikuj magic bytes po stronie serwera.

- Używanie publicznego storage i poleganie na uprawnieniach. Publiczny bucket/container zamienia każde pominięcie reguły w wyciek danych. Trzymaj storage prywatny domyślnie i udostępniaj przez aplikację.

- Umieszczanie nazw dostarczonych przez użytkownika w ścieżkach lub URL-ach. Nazwy typu invoice_john_smith.pdf ujawniają dane osobowe i ułatwiają zgadywanie. Używaj losowych ID dla kluczy obiektów, a nazwę wyświetlaj z metadanych.

- Mieszanie plików różnych tenantów w tej samej ścieżce bez silnych sprawdzeń. Ścieżka jak /uploads/2026/01/ nie jest modelem uprawnień. Zawsze weryfikuj prawa tenant i użytkownika przed zwróceniem pobrania.

- Pomijanie sprzątania dla nieudanych lub porzuconych przesłań. Multipart i ponowienia zostawiają śmieci. Dodaj zadanie tła, które usuwa pending przesłania, które nigdy się nie zakończyły.

Jeden błąd, o którym zespoły zapominają, to brak planu na ponowienia i duplikaty. Sieci mobilne zrywają. Użytkownicy klikają dwa razy. System powinien traktować „prześlij ten sam plik ponownie” jako normalne zachowanie.

Praktyczne podejście to wygenerować upload ID najpierw, potem przyjmować kawałki lub cały plik, i oznaczać rekord jako zweryfikowany dopiero po przejściu walidacji. Jeśli to samo przesłanie jest powtórzone, zwróć istniejący rekord zamiast tworzyć drugą kopię.

Jeśli budujesz to w AppMaster, trzymaj reguły w jednym miejscu (logika backendu), aby web i mobile zachowywały się tak samo, nawet gdy UI się zmienia.

Szybka lista kontrolna przed uruchomieniem

Zanim udostępnisz przesyłania prawdziwym użytkownikom, zrób szybki przegląd podstaw. Większość problemów z przesyłaniami na dużą skalę wynika z małych luk, które ujawniają się dopiero przy wielu użytkownikach, plikach i edge case’ach.

- Allowlistuj typy plików i ustal limity rozmiaru dla każdego przypadku użycia (avatary vs faktury). Waliduj zarówno rozszerzenie, jak i rzeczywisty typ zawartości.

- Zapisuj metadane przesyłania w bazie: kto jest właścicielem (user, team, account), do czego służy i wyraźny status jak

pending,verifiedlubblocked. - Trzymaj storage prywatny domyślnie i egzekwuj sprawdzenia uprawnień przy każdym pobraniu (nie polegaj na ukrytych URL-ach).

- Używaj wygasających linków do pobierania przy udostępnianiu i ustawiaj krótkie czasy życia (minuty lub godziny, nie dni).

- Unikaj danych osobowych w ścieżkach i nazwach plików. Używaj losowych ID i pokazuj przyjazną nazwę w UI.

Miej plan na porzucone przesyłania. To normalne, że użytkownicy zaczynają przesyłać, ale nie kończą, albo często zastępują pliki.

Prosty plan sprzątania:

- Usuwaj porzucone pliki, które nie osiągnęły statusu

verifiedpo określonym czasie. - Trzymaj okno retencji dla zastąpionych plików, potem je usuwaj.

- Loguj kluczowe zdarzenia (upload, walidacja, download, delete), aby support mógł badać przypadki.

Jeśli budujesz to w AppMaster, przechowuj metadane w PostgreSQL przez Data Designer, egzekwuj kontrole w Business Process Editor i generuj krótkotrwałe tokeny do pobrań przed serwowaniem plików.

Kolejne kroki: wypuść bezpiecznie, potem usprawniaj małymi krokami

Najszybsza droga do bezpiecznego wydania to wybrać jeden sposób przesyłania i się go trzymać. Zdecyduj, czy pliki przechodzą przez backend najpierw, czy uploadują się bezpośrednio do object storage z krótkotrwałym tokenem. Potem spisz dokładne kroki i przypisz odpowiedzialności (klient, backend, storage). Konsekwencja bije pomysłowość, gdy obsługujesz przesyłania plików na dużą skalę.

Zacznij od surowych domyślnych ustawień. Ogranicz typy plików do tych naprawdę potrzebnych, ustaw konserwatywne limity rozmiaru i wymagaj uwierzytelnienia dla wszystkiego, co nie ma być publiczne. Jeśli użytkownicy będą prosić o większe pliki lub więcej formatów, luzuj jedną regułę na raz i mierz wpływ.

Dodaj podstawowy monitoring wcześnie, aby problemy pojawiały się szybko:

- Wskaźnik niepowodzeń przesłań (według urządzenia, przeglądarki i typu pliku)

- Średni i p95 rozmiar przesyłania

- Czas przesyłania (zwłaszcza na sieciach mobilnych)

- Przyrost storage na dzień/tydzień

- Błędy pobrań (w tym wygasłe lub zabronione linki)

Jeśli system przesyłania jest częścią większej aplikacji, trzymaj model danych i uprawnienia blisko logiki biznesowej. Zespoły korzystające z AppMaster często umieszczają rekordy przesłań w PostgreSQL, implementują walidację i kontrolę dostępu w Business Processes i współdzielą tę samą logikę między backendem, webem i natywnymi aplikacjami mobilnymi.

Jedno użyteczne kolejne ulepszenie to dodanie podglądów dla popularnych formatów, logów audytowych dla wrażliwych dokumentów albo prostych reguł retencji (np. automatyczne usuwanie tymczasowych przesłań po 30 dniach). Małe, stałe ulepszenia utrzymują system niezawodnym w miarę wzrostu użycia.

FAQ

Zacznij od spisania rzeczywistych kategorii, których się spodziewasz: avatary, faktury, umowy, załączniki do zgłoszeń, eksporty itp. Dla każdej kategorii określ, kto może przesyłać, kto może przeglądać, kto może zastępować lub usuwać, czy udostępnianie ma wygasać i jak długo plik ma być przechowywany. Te decyzje napędzają model bazy danych i sprawdzenia uprawnień, dzięki czemu nie będziesz musiał przebudowywać wszystkiego później.

Używaj allowlisty i sprawdzaj zarówno rozszerzenie pliku, jak i wykryty typ MIME z zawartości. Ustal jasne limity rozmiaru dla każdego przeznaczenia pliku i dodaj głębsze kontrole tam, gdzie to istotne — np. wymiary obrazu albo liczba stron PDF. Zmieniaj nazwy plików na wygenerowane ID i zapisz oryginalną nazwę w metadanych, aby uniknąć kolizji i niebezpiecznych nazw.

Rozszerzenia łatwo podrobić, a typy MIME mogą być niekonsekwentne na różnych urządzeniach i przeglądarkach. Sprawdzenie obu pomaga wyłapać oczywiste próby oszustwa, ale przy plikach o wyższym ryzyku warto też zweryfikować sygnaturę pliku (magic bytes) po stronie serwera. Traktuj wszystko, co nie przejdzie kontroli, jako zablokowane i nie dopuszczaj do pobrań, dopóki plik nie zostanie sprawdzony lub usunięty.

Najbezpieczniejszy wzorzec to najpierw utworzyć rekord w bazie danych i zwrócić ID przesyłania, a potem przesłać bajty i potwierdzić zakończenie. Zapobiega to „tajemniczym plikom” w storage bez właściciela czy celu, pozwala egzekwować uprawnienia zanim przesuną się dane i upraszcza sprzątanie porzuconych przesłań.

Trzymaj storage prywatny domyślnie i kontroluj dostęp przez logikę aplikacji. Stosuj przewidywalne, ale nieosobowe klucze obiektów: tenant lub workspace ID + niejawne upload ID, a czytelne dla ludzi informacje trzymaj w bazie. Oddziel oryginały od pochodnych (miniatury, podglądy), aby móc stosować różne zasady retencji i uprawnienia.

Traktuj dostęp do metadanych i dostęp do bajtów jako oddzielne uprawnienia. Wiele osób może zobaczyć, że plik istnieje, bez możliwości jego pobrania. Zawsze stosuj zasadę deny-by-default dla pobrań, loguj dostęp do wrażliwych dokumentów i nie polegaj głównie na „nieodgadnionych URL-ach” jako zabezpieczeniu.

Signed URLs (podpisane URL-e) są szybkie i proste, ale gdy link zostanie rozesłany, zwykle nie da się go natychmiast unieważnić. Tokenowy endpoint do pobierania pozwala weryfikować uprawnienia przy każdym żądaniu i natychmiast unieważniać uprawnienia. W praktyce krótkie czasy ważności połączone ze scopingiem do jednego pliku i jednej akcji zmniejszają ryzyko bez dużego utrudnienia.

Projektuj z myślą o ponawianiach: połączenia mobilne padają, użytkownicy odświeżają, przesyłania się duplikują. Wygeneruj najpierw upload ID, przyjmuj przesyłanie wobec tego ID, a krok potwierdzenia niech będzie idempotentny, aby powtórzenia nie tworzyły dodatkowych kopii. Aby zmniejszyć duplikaty, zapisz checksumę po przesłaniu i wykrywaj ponowne przesłania tej samej zawartości dla tego samego celu.

Pending uploads będą się kumulować, gdy użytkownicy porzucą formularze lub stracą połączenie, dlatego zaplanuj sprzątanie od pierwszego dnia. Usuwaj przeterminowane pending rekordy i ich obiekty w storage, trzymaj blocked elementy tylko tak długo, jak potrzebne do śledztwa, i pozwól na okno retencji dla zastąpionych plików przed ich usunięciem.

W AppMaster modeluj przesłania jako osobny byt w PostgreSQL z polem statusu, właścicielem, zakresem i celem, a reguły egzekwuj w jednym backendowym flow, by web i mobile zachowywały się jednakowo. Umieść walidację i weryfikację w Business Process, aby każda ścieżka przesyłania stosowała tę samą allowlistę, limity i przejścia statusów. Pobierania obsługuj przez surowszy Business Process, który sprawdza uprawnienia i wydaje krótkotrwałe tokeny do pobrania przy udostępnianiu.