Portal samoobsługowy dla klientów: bezpieczne udostępnianie danych, ochrona administratorów

Dowiedz się, jak zaprojektować portal samoobsługowy, który pokazuje klientom tylko niezbędne informacje, wspiera kluczowe działania i chroni wewnętrzne workflowy administratorów.

Jaki problem powinien rozwiązywać portal samoobsługowy

Portal samoobsługowy to niewielkie, skoncentrowane wejście do systemów firmy. Pozwala klientom sprawdzić status tego, co już kupili lub zgłosili, i wykonać kilka bezpiecznych czynności samodzielnie. To nie jest kopia wewnętrznej aplikacji administracyjnej i nie powinien ujawniać wszystkiego, co widzi zespół.

Bezpośrednie pokazywanie danych wewnętrznych jest ryzykowne, ponieważ zazwyczaj są one zaprojektowane dla pracowników, nie dla klientów. Jedna tabela „Zamówienia” może zawierać notatki wewnętrzne, flagi oszustw, koszty dostawcy, nazwiska pracowników lub linki do innych klientów. Nawet jeśli ukryjesz kilka pól, łatwo przeoczyć coś wrażliwego i trudno potem wytłumaczyć, dlaczego klient to zobaczył.

Cel jest prosty: dać wystarczającą widoczność, aby zmniejszyć liczbę zgłoszeń do supportu, bez nadmiernego udostępniania lub tworzenia nowych problemów bezpieczeństwa. Klienci zwykle chcą jasnych odpowiedzi na kilka pytań: jaki jest aktualny status? Co się zmieniło od ostatnio? Czego od nich potrzebujecie? Jaki jest następny krok?

Użytkownicy portalu także są bardziej różnorodni, niż wiele zespołów zakłada. Możesz mieć osobę opłacającą faktury, zgłaszającego usługę, oraz administratora po stronie klienta, który zarządza profilem firmy, użytkownikami lub lokalizacjami. Wszyscy należą do tej samej organizacji, ale potrzebują różnych poziomów dostępu.

Konkretny przykład: jeśli ktoś pyta „Gdzie jest moja dostawa?”, portal powinien pokazać status przesyłki, adres dostawy i potwierdzenie doręczenia, jeśli jest dostępne. Nie powinien natomiast ujawniać listy kompletacyjnej magazynu, wewnętrznych notatek eskalacyjnych ani historii czatu pracowników.

Traktuj portal jako własny produkt: zestaw przejrzystych ekranów, widoków danych i akcji zaprojektowanych przede wszystkim dla klientów, nie jako lustro wewnętrznych procesów.

Zdecyduj, co klienci powinni widzieć i robić

Portal samoobsługowy działa najlepiej, gdy odpowiada na te same pytania, które cały dzień dostaje twój zespół wsparcia. Wyciągnij 20–50 ostatnich zgłoszeń lub wątków z czatu i pogrupuj je według intencji. Nie projektujesz jeszcze pełnego dashboardu — wybierasz, co udostępnić, aby klienci mogli pomóc sobie sami, bez naruszania workflowów administratorów.

Typowe kategorie o dużym wolumenie to sprawdzanie statusu (zamówienie, projekt, sprawa), faktury i płatności, aktualizacje firmy i kontaktów, prośby o terminy lub zmiany oraz pobieranie dokumentów (paragony, umowy, raporty).

Dla każdej kategorii zidentyfikuj minimalne dane, które na nią wiarygodnie odpowiadają. „Wiarygodnie” jest ważne: jeśli pracownicy często ręcznie poprawiają pole, nie pokazuj go jeszcze. Zacznij od niewielkiego zestawu pól, którym ufasz, jak bieżący status, czas ostatniej aktualizacji, suma faktury, termin płatności, okno dostawy i numer śledzenia.

Następnie wybierz kilka akcji klienta, które zmniejszą wymianę wiadomości. Dobre akcje portalu są proste, odwracalne i łatwe do audytu: zapłata faktury, aktualizacja danych rozliczeniowych, przesłanie dokumentu, prośba o zmianę lub ponowne otwarcie zamkniętego zgłoszenia. Jeśli akcja uruchamia złożone wewnętrzne kroki, udostępnij ją jako żądanie zamiast bezpośredniej kontroli.

Zapisz także, co musi pozostać wewnętrzne. Typowe pola „niepokazywane” to notatki personelu, statusy wewnętrzne (np. kontrole oszustw lub flagi marży), nazwiska właścicieli wewnętrznych, tagi eskalacji i każde pole, które ujawnia słabości procesu.

Praktyczny test: jeśli nie wstawiłbyś pola do e-maila do klienta, nie powinno go być w portalu.

Ustal wyraźne granice: role, tenanty i zakres danych

Portal działa tylko wtedy, gdy zasady są proste: kim jest użytkownik, do jakiej organizacji należy i do jakich danych ma dostęp. Jeśli te granice ustawisz poprawnie, wszystko inne (ekrany, przyciski, API) stanie się bezpieczniejsze.

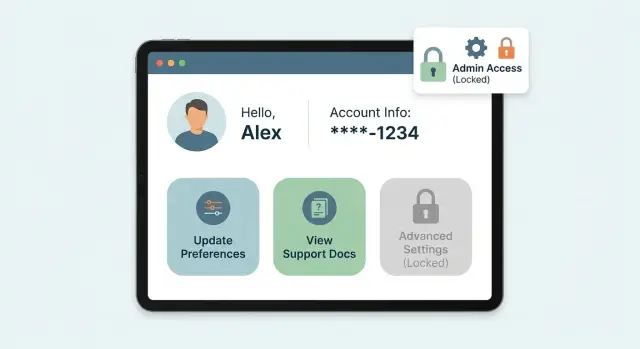

Zacznij od ról odpowiadających rzeczywistemu zachowaniu. Większość portali potrzebuje trzech poziomów: publiczny (bez logowania), uwierzytelniony użytkownik klienta oraz administrator klienta, który może zarządzać ludźmi w swojej firmie. Trzymaj rolę administratora klienta skupioną na zadaniach klienta, takich jak zapraszanie współpracowników czy ustawianie powiadomień. Oddziel wewnętrzne workflowy administracyjne.

Tenancy to nienegocjowalna granica. Każdy rekord wyświetlany w portalu powinien być powiązany z identyfikatorem najemcy, takim jak account_id lub organization_id, i każde zapytanie powinno domyślnie filtrować po tym identyfikatorze. To serce kontroli dostępu w portalu i zapobiega najgorszemu scenariuszowi: klient widzący dane innego klienta.

Reguły na poziomie rekordu są kolejną warstwą. Nawet w obrębie jednej organizacji nie każdy powinien widzieć wszystko. Proste podejście to powiązanie rekordów z właścicielem (created_by) i zespołem lub działem. Na przykład użytkownik klienta może przeglądać tylko zgłoszenia, które sam otworzył, a administrator klienta może widzieć wszystkie zgłoszenia organizacji.

Reguły na poziomie pól to ostatnia zapora. Czasem klient może zobaczyć fakturę, ale nigdy nie powinien widzieć notatek wewnętrznych, ceny kosztowej, flag ryzyka czy kontaktów tylko dla pracowników. Traktuj te pola jako osobne „pola bezpieczne dla portalu”, a nie tylko ukryte elementy UI.

Jeśli musisz to zapisać, trzymaj reguły krótkie:

- Publiczny: zachęta do logowania i tylko naprawdę publiczne strony

- Użytkownik klienta: czyta własne zamówienia, faktury i zgłoszenia; aktualizuje ograniczone pola

- Administrator klienta: powyższe plus zarządzanie użytkownikami i profilem firmy

- Wewnętrzny administrator: pełny dostęp do zatwierdzeń, edycji, zwrotów i wyjątków

Zaprojektuj bezpieczny model danych dla widoków portalu

Portal zawodzi, gdy pokazuje „właściwy” rekord, ale z niewłaściwym znaczeniem. Wewnętrzne tabele są budowane do workflowów pracowniczych, audytów i przypadków brzegowych. Ekrany portalu są tworzone dla klientów, którzy chcą szybkich odpowiedzi i przejrzystych akcji. Traktuj je jako dwa różne modele.

Stwórz dedykowany model widoku portalu, nawet jeśli odzwierciedla części danych wewnętrznych. Może to być widok bazy danych, read model lub osobna tabela zasilana zdarzeniami wewnętrznymi. Kluczowe jest, by pola portalu były wyselekcjonowane, stabilne i bezpieczne do ujawnienia.

Stany workflowów wewnętrznych są zwykle nieporadne: „PendingReview”, „BackofficeHold”, „RetryPayment”, „FraudCheck”. Klienci tego nie potrzebują. Mapuj wiele stanów wewnętrznych na mały zestaw przyjaznych klientowi statusów.

Na przykład zamówienie może mieć 12 stanów wewnętrznych, ale w portalu wystarczy:

- Processing

- Shipped

- Delivered

- Action needed

- Canceled

Wol preferuj podsumowania, a potem szczegóły na żądanie. Strona listy powinna pokazywać podstawowe informacje (status, ostatnia aktualizacja, suma, referencja). Strona szczegółów może pokazywać pozycje, załączniki lub historię zdarzeń. To ogranicza przypadkowe wycieki i przyspiesza ładowanie stron.

Utrzymuj spójne i zrozumiałe formatowanie. Używaj jednego formatu dat w całym portalu, pokazuj kwoty z walutą i unikaj wewnętrznych identyfikatorów, które wprowadzają w błąd. Jeśli musisz wyświetlić ID, zapewnij przyjazne dla klienta odniesienie, np. „Faktura INV-20418” zamiast UUID z bazy danych.

Prosty test: jeśli klient zrobi zrzut ekranu strony i wyśle go do supportu, czy zespół zrozumie go bez tłumaczenia wewnętrznego żargonu? Jeśli nie, dopracuj model widoku portalu, aż będzie czytelny jak dokument dla klienta, a nie zapis administracyjny.

Zaplanuj akcje klienta bez ujawniania workflowów adminów

Portal nie powinien być tylko oknem do odczytu, ale najbezpieczniejsze portale utrzymują akcje klientów w wąskich, przewidywalnych granicach, pozostawiając kontrolę operacyjną wewnętrznym narzędziom.

Zacznij od akcji, o które klienci już proszą support i które łatwo zweryfikować. Typowe przykłady to aktualizacja danych kontaktowych i preferencji powiadomień, zapłata faktury lub zmiana metody płatności, żądanie zmiany (adres, okno dostawy, plan), otwarcie zgłoszenia z załącznikami oraz pobieranie faktur lub potwierdzeń.

Zdefiniuj dozwolone przejścia dla każdej akcji. Myśl w prostych stanach: żądanie może być Szkic, Złożone, Zatwierdzone, Odrzucone lub Zrealizowane. Klienci mogą przesuwać je do przodu (Szkic → Złożone), ale nie powinni móc „zrealizować” samodzielnie — ten krok należy do administratorów i systemów back office.

Ustal jasne zasady, co można zmienić i kiedy. Na przykład pozwól na zmianę adresu tylko przed etapem Packed. Po nim portal powinien zmienić opcję z „Edytuj adres” na „Poproś o zmianę”, dzięki czemu klient może poprosić o korektę bez bezpośredniej modyfikacji danych operacyjnych.

Dla działań nieodwracalnych dodaj dodatkowe potwierdzenie. „Anuluj subskrypcję” i „żądanie zwrotu” to typowe newralgiczne punkty. Użyj drugiego kroku, jak ponowne wpisanie e-maila, wpisanie SŁOWA CANCEL lub potwierdzenie kodem jednorazowym. Komunikat trzymaj prosty: co się stanie, co jest nieodwracalne i do kogo się zgłosić w razie pomyłki.

Prowadź ślad audytu dla każdej akcji widocznej dla klienta. Zapisuj, kto to zrobił (ID użytkownika), co zrobił (nazwa akcji), co się zmieniło (przed/po) i kiedy (znacznik czasu). Jeśli to zbierasz, rejestruj też skąd (IP/urządzenie) konsekwentnie.

Krok po kroku: zbuduj warstwę portalu (dane, API, UI)

Dobry portal to nie „okno do bazy danych”. Traktuj go jako oddzielną warstwę: mały zestaw obiektów portalu, kilka akcji i ekrany UI korzystające tylko z tych bezpiecznych elementów.

Zacznij od mapowania źródeł wewnętrznych na obiekty portalu. Wewnętrzne tabele często zawierają pola, których klienci nigdy nie powinni zobaczyć (reguły rabatowe, notatki o oszustwach, wewnętrzne tagi). Zbuduj model widoku portalu, który zawiera tylko to, czego klienci potrzebują, jak Order, Invoice, Shipment i Support Ticket.

Praktyczna sekwencja budowy:

- Zdefiniuj obiekty portalu i pola, a potem udokumentuj, co każda rola może zobaczyć (viewer, billing contact, admin).

- Zbuduj endpointy API wokół tych obiektów, wymuszając kontrole przy każdym żądaniu (tenant, właściciel, status, rola).

- Stwórz ekrany UI i nawigację oparte na zadaniach klienta, nie na menu administracyjnym.

- Dodaj walidację i kontrolę nadużyć dla akcji (reguły inputu, ograniczenia tempa, bezpieczne komunikaty o błędach).

- Przetestuj end-to-end na prawdziwych scenariuszach klientów przed uruchomieniem.

Projektuj endpointy wokół wyników. „Zapłać fakturę” jest bezpieczniejsze niż „zaktualizuj fakturę”. „Poproś o zmianę adresu” jest bezpieczniejsze niż „edytuj rekord klienta”. Każdy endpoint powinien weryfikować, kto wywołuje, do którego tenant należy i czy obiekt znajduje się w dozwolonym stanie.

Dla UI trzymaj to proste: dashboard, lista i strona szczegółów.

Przed uruchomieniem testuj tak, jakbyś był klientem próbującym to złamać: próbuj wyświetlić fakturę innego konta, powtarzaj akcje szybko, wysyłaj dziwne dane, używaj starych linków. Jeśli portal pozostaje nudny pod obciążeniem, jest gotowy.

Podstawy bezpieczeństwa, które mają największe znaczenie

Portal działa tylko wtedy, gdy klienci mu ufają, a twój zespół może spać w nocy. Większość incydentów to nie fantazyjne włamania, lecz proste luki jak „UI to ukrywa” albo „link był możliwy do odgadnięcia”.

Zacznij od tożsamości i sesji

Używaj uwierzytelniania dopasowanego do ryzyka. Logowanie przez e-mail z kodem jednorazowym jest wystarczające dla wielu portali. Dla większych klientów dodaj SSO, aby dostęp podążał za procesem offboardingu.

Utrzymuj sesje na tyle krótkie, aby zredukować szkody, ale nie na tyle krótkie, by użytkownicy ciągle byli wylogowywani. Zabezpiecz sesje przy pomocy bezpiecznych ciasteczek, rotacji po zalogowaniu i wylogowania, które faktycznie kończy sesję.

Wymuszaj autoryzację przy każdym żądaniu

Nie polegaj na UI, by ukryć przyciski administracyjne. Każde wywołanie API musi odpowiedzieć na pytanie: „Kim jest ten użytkownik i czy może to zrobić dla tego dokładnego rekordu?” Wykonuj tę kontrolę nawet jeśli żądanie wygląda poprawnie.

Częstym błędem jest: klient otwiera URL faktury, potem edytuje ID w pasku adresu, żeby zobaczyć czyjąś inną fakturę. Zapobiegaj temu, używając bezpiecznych identyfikatorów (losowe UUID, nie sekwencyjne ID) i weryfikuj członkostwo lub własność rekordu przy każdym odczycie i zapisie.

Dzienniki audytu: sieć bezpieczeństwa

Logi nie służą tylko zespołowi bezpieczeństwa. Pomagają supportowi odpowiedzieć „kto to zmienił?” i pomagają udowodnić, co się stało.

Minimum do logowania to zdarzenia logowania (w tym nieudane), odczyty wrażliwych rekordów (faktury, zgłoszenia, pliki), zmiany (aktualizacje, anulowania, zatwierdzenia), zmiany uprawnień lub ról oraz przesyłanie/pobieranie plików.

Traktuj załączniki jak osobny produkt

Pliki są miejscem, gdzie portale najczęściej wyciekają dane. Zdecyduj, kto może przesyłać, oglądać, zastępować i usuwać załączniki, i stosuj to konsekwentnie w całym portalu.

Przechowuj pliki z kontrolami dostępu, nie jako publiczne URL-e. Skanuj przesyłane pliki, ogranicz typy i rozmiary, i zapisuj, który użytkownik przesłał dany plik. Jeśli konto klienta zostanie zamknięte, upewnij się, że dostęp do jego plików również zostanie odebrany.

Częste błędy i pułapki

Większość problemów z portalem to nie „duże włamania”. To drobne decyzje projektowe, które po cichu ujawniają niewłaściwe rzeczy lub pozwalają klientom robić więcej niż zamierzałeś.

Jednym z częstych błędów jest przypadkowe pokazanie pól tylko wewnętrznych. Notatki wewnętrzne, tagi tylko dla personelu i ukryte statusy często leżą tuż obok danych przyjaznych klientowi w tym samym rekordzie. Strona portalu, która pokazuje „wszystko” z bazy, prędzej czy później coś wycieknie, zwłaszcza gdy potem pojawią się nowe pola. Traktuj widoki portalu jako oddzielny kontrakt: wybierz tylko pola, których klienci potrzebują.

Inną pułapką jest poleganie na UI przy ukrywaniu danych lub przycisków. Jeśli backend dalej pozwala na żądanie, ciekawy użytkownik może wywołać endpoint bezpośrednio i uzyskać dane lub wykonać akcję. Uprawnienia muszą być egzekwowane po stronie serwera, nie tylko w interfejsie.

Wycieki tenantów są najbardziej szkodliwe i też łatwe do przeoczenia. Wystarczy jedno zapytanie filtrujące po ID rekordu, ale nie po koncie lub organizacji, i wtedy ktoś zgadnie ID innego klienta i zobaczy jego dane. Zawsze filtruj odczyty i zapisy po tenant, nie tylko po „zalogowanym".

Uważaj na „pomocne” edycje klienta. Pozwolenie klientom na zmianę kwot, statusów, właścicieli czy dat może obejść workflowy administracyjne i złamać zasady zatwierdzania. Zbierz żądanie i skieruj je do przeglądu zamiast edytować główny rekord.

Kilka kontroli zapobiega większości problemów:

- Buduj specyficzne widoki portalu, które domyślnie wykluczają pola wewnętrzne

- Egzekwuj reguły dostępu po stronie backendu dla każdego endpointu i akcji

- Filtruj każde zapytanie po tenant i roli, nie tylko po ID rekordu

- Ogranicz akcje klienta do bezpiecznych zmian stanu lub żądań

- Prowadź ślad audytu dla sporów

Szybka lista kontrolna przed uruchomieniem

Zanim otworzysz portal dla rzeczywistych użytkowników, zrób jedno ostatnie sprawdzenie skoncentrowane na dwóch rzeczach: co klienci mogą zobaczyć i co mogą zmienić. Większość problemów wynika z drobnych przeoczeń, jak brakujący filtr na jednym ekranie.

Zrób suchy test z dwoma testowymi klientami z różnych organizacji. Zaloguj się jako Klient A, znajdź numer faktury należący do Klienta B i spróbuj go wyświetlić przez wyszukiwanie, zmianę parametru w URL lub wywołanie API. Jeśli uda się raz, uda się znów.

Krótka lista przed startem:

- Izolacja tenantów: każda lista, wyszukiwanie, eksport i strona szczegółów pokazuje tylko rekordy organizacji klienta

- Higiena pól: usuń pola wewnętrzne wszędzie (UI, odpowiedzi API, eksporty), w tym notatki personelu, marże, wewnętrzne kody statusu i tagi tylko dla administratorów

- Bezpieczne akcje: zdefiniuj reguły dla każdej akcji (zapłać, anuluj, przełóż, zaktualizuj dane), pokaż jasne potwierdzenie i spraw, by wyniki były zrozumiałe

- Autoryzacja na każdej trasie: chroń każdy endpoint API tymi samymi kontrolami uprawnień, a nie tylko UI

- Monitorowanie: loguj wrażliwe odczyty i zapisy oraz alertuj przy podejrzanych wzorcach jak szybkie skanowanie rekordów

Gdy to przejdzie, możesz uruchomić z pewnością i naprawiać mniejsze problemy użyteczności później, bez ryzyka naruszenia workflowów administracyjnych.

Przykład: bezpieczny portal faktur i dostaw

Typowe żądanie portalu jest proste: „Chcę zobaczyć moje faktury, zapłacić to, co zalegam, i śledzić dostawy.” Ryzyko też jest proste: jeśli pokażesz te same ekrany, których używa zespół, klienci zaczną widzieć notatki, flagi i statusy, które nigdy nie powinny opuścić firmy.

Oto bezpieczny wzorzec dla portalu faktur i dostaw.

Co klient widzi i może zrobić

Daj klientom skoncentrowany widok, który odpowiada na ich pytania bez ujawniania, jak działa back office. Dobry widok klienta zawiera listę faktur z sumami, terminami i statusem płatności; szczegóły faktury z pozycjami i podatkami dla ich konta; historię płatności z możliwością pobrania potwierdzenia po zapłacie; status dostawy z wydarzeniami śledzenia i przewidywaną datą; oraz formularz „Zgłoś problem z dostawą” powiązany z konkretną przesyłką.

Dla akcji trzymaj je wąskie i związane z rekordem: zapłać fakturę, pobierz potwierdzenie, otwórz zgłoszenie. Każda akcja powinna mieć jasne reguły (np. „Zapłać” widoczny tylko przy nieopłaconych fakturach, „Zgłoś problem” widoczny tylko przy dostarczonych lub opóźnionych przesyłkach).

Co pozostaje wewnętrzne (ale nadal korzysta z tych samych rekordów)

Support i finanse mogą pracować na tych samych fakturach i dostawach, ale z polami i narzędziami tylko wewnętrznymi: flagi ryzyka kredytowego i decyzje o limicie kredytowym, komentarze personelu i wewnętrzne załączniki, wewnętrzne stany kolejki (triage, eskalacje, timery SLA) oraz ręczne nadpisania jak zwroty, umorzenia czy korekty adresów.

Kluczowe jest oddzielenie pól widocznych dla klienta od pól operacyjnych, nawet jeśli żyją na tym samym rekordzie.

Następne kroki: bezpieczne wdrożenie i iteracja

Traktuj portal jak produkt, a nie zrzut danych. Najbezpieczniejsze uruchomienie zaczyna się od wąskiego, tylko do odczytu wycinka, który odpowiada na najważniejsze pytania (status, historia, faktury, zgłoszenia), a potem rozszerza funkcje w oparciu o sposób użycia.

Praktyczna ścieżka wdrożenia:

- Najpierw wypuść tryb tylko do odczytu z jasnymi etykietami i znacznikami czasu

- Dodaj 1–2 niskiego ryzyka, odwracalne akcje (aktualizacja danych kontaktowych, prośba o kontakt)

- Każdą akcję umieść za wyraźnymi uprawnieniami i dziennikami audytu

- Wdróż do małej grupy klientów, potem stopniowo zwiększaj dostęp

- Przeglądaj reguły dostępu po każdej zmianie, nie tylko przy starcie

Po wydaniu obserwuj „mylące, ale technicznie poprawne” dane. Klienci ugrzęzną na wewnętrznych kodach, niepełnych statusach lub polach, które wyglądają na edytowalne, ale nie są. Zastąp wewnętrzne terminy językiem prostym i ukryj wszystko, czego nie potrafisz wytłumaczyć jednym zdaniem.

Trzymaj zespoły w zgodzie, zapisując role i uprawnienia w jednym miejscu: kto co widzi, kto co może zrobić, co się dzieje po akcji i co administratorzy mogą nadpisać. To zapobiega cichej erozji, gdy pojawiają się nowe pola, support obiecuje coś, a portal powoli ujawnia więcej niż powinien.

Jeśli chcesz zbudować portal bez ręcznego kodowania, AppMaster może pomóc zamodelować dane bezpieczne dla portalu, wymusić reguły dostępu w logice biznesowej i wygenerować produkcyjne backendy, aplikacje webowe i natywne mobilne. Jeśli potrzebujesz elastycznego wdrożenia, AppMaster wspiera chmurowe deploymenty i eksport kodu źródłowego, więc portal można dopasować do istniejącego środowiska (appmaster.io).

FAQ

Portal samoobsługowy powinien zmniejszać liczbę powtarzających się zgłoszeń do supportu, odpowiadając na najczęściej zadawane pytania: jaki jest aktualny status, co się zmieniło, czego potrzebujecie ode mnie i co będzie dalej. Nie powinien próbować odtwarzać wewnętrznej aplikacji administracyjnej ani ujawniać szczegółów wewnętrznych procesów.

Tabele wewnętrzne często mieszają dane widoczne dla klienta z polami tylko dla pracowników, takimi jak notatki, flagi oszustw, koszty czy wewnętrzne tagi. Nawet jeśli ukryjesz pola w UI, łatwo przeoczyć coś wrażliwego, a przyszłe zmiany schematu mogą przypadkowo ujawnić nowe pola.

Zacznij od przejrzenia ostatnich zgłoszeń do supportu i pogrupowania ich według intencji, a następnie wybierz minimalny zestaw pól, który wiarygodnie odpowiada na te zapytania. Jeśli zespół często ręcznie poprawia jakieś pole, na razie go nie pokazuj; pokaż to, co możesz utrzymać jako dokładne, np. status, sumy, terminy płatności i czas ostatniej aktualizacji.

Dobrym domyślnym wyborem są proste, odwracalne i łatwe do audytu akcje, takie jak zapłata faktury, aktualizacja danych kontaktowych, przesłanie dokumentu czy ponowne otwarcie zgłoszenia. Jeśli akcja uruchamia złożone wewnętrzne kroki, udostępnij ją jako żądanie do weryfikacji przez zespół zamiast pozwalać klientowi bezpośrednio zmieniać rekordy operacyjne.

Najpierw określ zakres tenantów, a potem stosuj go do każdego odczytu i zapisu, aby użytkownicy widzieli tylko rekordy powiązane z identyfikatorem ich organizacji. Dzięki temu zapobiegniesz najgorszemu scenariuszowi, gdy użytkownik zmienia ID w URL lub w wywołaniu API i widzi faktury albo zgłoszenia innego klienta.

Używaj ról odzwierciedlających rzeczywiste zachowania: uwierzytelniony użytkownik klienta do przeglądania swoich pozycji oraz administrator klienta do zarządzania użytkownikami i ustawieniami firmy w ramach swojej organizacji. Oddziel uprawnienia wewnętrznych administratorów i unikaj nadawania ról "administrator klienta", które niepostrzeżenie stają się mini-kontami pracowników.

Traktuj pola bezpieczne dla portalu jako oddzielny kontrakt zamiast pokazywania wszystkiego poza kilkoma ukrytymi polami. Stwórz dedykowany model widoku portalu (widok, read model lub wyselekcjonowana tabela), który zawiera tylko to, co klient powinien widzieć, i mapuj złożone stany wewnętrzne na mały zestaw przyjaznych klientowi statusów.

Wymuszaj autoryzację dla każdego żądania po stronie serwera, a nie tylko w UI, oraz filtruj zapytania według tenant i roli. Używaj niełatwych do odgadnięcia identyfikatorów, zabezpieczaj sesje i upewnij się, że załączniki są przechowywane za kontrolą dostępu, a nie jako publiczne linki.

Loguj, kto co zrobił, do którego rekordu i kiedy, aby support mógł odpowiedzieć na spory, a Ty zbadać incydenty. Minimum to zapisy logowań (w tym nieudanych), odczytów wrażliwych rekordów, zmian, aktualizacji ról oraz przesyłania/pobierania plików z dokładnymi znacznikami czasu i identyfikatorami użytkowników.

Zacznij od wąskiego, tylko do odczytu wydania obejmującego najważniejsze pytania supportu, potem dodaj jedną lub dwie niskiego ryzyka akcje z jasnymi regułami stanu i potwierdzeniami. Jeśli chcesz uniknąć ręcznego kodowania, AppMaster pomoże zamodelować dane bezpieczne dla portalu, wymusić reguły dostępu w logice biznesowej i wygenerować backend oraz aplikacje, abyś mógł iterować bez tworzenia trudnych do utrzymania obejść.