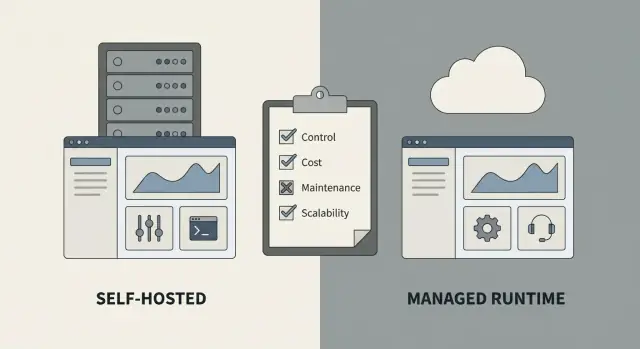

Eksport kodu źródłowego vs zarządzane wdrożenie w chmurze — lista kontrolna

Skorzystaj z tej listy kontrolnej eksportu kodu źródłowego kontra zarządzane wdrożenie w chmurze, aby zdecydować między samodzielnym hostowaniem a zarządzanym środowiskiem, biorąc pod uwagę zgodność, kompetencje zespołu i proces aktualizacji.

Jaką decyzję tak naprawdę podejmujesz

Wybór między eksportem kodu źródłowego a zarządzanym wdrożeniem w chmurze to nie tylko kwestia miejsca uruchomienia aplikacji. To pytanie, kto na co dzień odpowiada za jej utrzymanie.

W zarządzanym środowisku platforma hostuje aplikację za Ciebie. Ty wdrażasz, a dostawca zajmuje się większością pracy leżącej u podstaw: utrzymaniem runtime'u, podstawowym monitoringiem i środowiskiem potrzebnym aplikacji.

Przy eksporcie kodu źródłowego i samodzielnym hostingu bierzesz wygenerowany kod i uruchamiasz go we własnej infrastrukturze (albo we własnym koncie chmurowym). Zyskujesz kontrolę nad serwerami, siecią i politykami — ale też bierzesz na siebie pracę związaną z tą kontrolą.

Ten wybór wpływa natychmiast na trzy rzeczy: szybkość (jak szybko możesz wypuszczać zmiany), ryzyko (co może się zepsuć i kto to naprawi) oraz koszty (nie tylko rachunki za hosting, ale i czas zespołu).

W praktyce największe różnice zwykle widać w własności infrastruktury, monitoringu i backupach, reagowaniu na incydenty, przepływie aktualizacji (jednoprzyciskowe wdrożenie vs proces w stylu DevOps), dostępie do logów i baz danych oraz sposobie przygotowywania dowodów zgodności.

Jeśli korzystasz z platformy takiej jak AppMaster, różnica jest bardzo praktyczna: aplikację można zregenerować, gdy zmienią się wymagania. W konfiguracji zarządzanej warstwa runtime jest w dużej mierze obsługiwana za Ciebie. W samodzielnym hostingu ty decydujesz, jak przebiegnie regeneracja, testy i rollout w Twoim środowisku.

Nie ma jednej poprawnej odpowiedzi. Startup, który musi szybko wypuszczać funkcje, wybierze często hosting zarządzany, żeby zmniejszyć pracę operacyjną. Zespół w regulowanym środowisku może eksportować kod, by spełnić rygorystyczne wymagania. Lepszy wybór to ten, który pasuje do twoich ograniczeń i możliwości operowania systemem co tydzień, a nie tylko jego jednorazowego uruchomienia.

Zacznij od ograniczeń, nie od preferencji

Najszybszy sposób na decyzję to zaczęcie od tego, czego nie możesz poświęcić. Preferencje się zmieniają. Ograniczenia zwykle nie.

Wypisz kontrole, które musisz trzymać w swoich rękach. Często wynikają one z umów z klientami, regulatorów lub własnego apetytu na ryzyko. Jeśli któreś z nich jest nienegocjowalne, często wskazuje to na eksport i samodzielne hostowanie.

Typowe „musisz kontrolować” to miejsce przechowywania danych (kraj, region lub konkretne konto chmurowe), kto trzyma klucze szyfrujące i jak są rotowane, granice sieci (private subnety, VPN, allowlisty), dostęp do logów i zasady retencji (audyt, SIEM, niezmienne przechowywanie) oraz wymagania dotyczące akceptacji zmian (przeglądy, podpisy, dowody).

Bądź też szczery w kwestii tego, co chcesz outsourcować. Wiele zespołów nie musi posiadać wszystkich szczegółów operacyjnych, a zarządzane środowiska mogą zdjąć dużo stałej pracy: monitoring dostępności, podstawową reakcję na incydenty, patchowanie systemów i zależności, backupy i rutynowe testy przywracania oraz radzenie sobie ze skokami ruchu.

Jedno pytanie rozstrzyga wiele sporów: kto odpowiada za incydenty o 2:00 w nocy? Jeśli zespół nie może solidnie pokryć dyżurów, samodzielne hostowanie szybko stanie się źródłem stresu. Jeśli wybierasz samodzielne hostowanie, wyznacz właściciela, zdefiniuj eskalacje i ustal, co oznacza „usługa przywrócona”.

Przykład: mały zespół operacyjny buduje portal wewnętrzny. Chcą „pełnej kontroli”, ale nie mogą zobowiązać się do patchowania i bycia na dyżurze. Jeśli zasada zgodności tego nie wymusza, hosting zarządzany jest często bezpieczniejszym wyborem. W AppMaster możesz jednak zachować opcję: wdrożyć na zarządzanej chmurze teraz, a wyeksportować kod później, jeśli klient lub audyt tego zażąda.

Pytania dotyczące zgodności i bezpieczeństwa — zacznij od nich

Jeśli aplikacja przetwarza dane regulowane lub wrażliwe, zacznij tutaj. Wymogi zgodności często decydują o wyborze, bo ustalają twarde reguły, gdzie dane mogą przebywać i jakie dowody musisz przechowywać.

Bądź jasny, jakie dane przechowujesz i jakie zasady je obejmują. „E-maile klientów” i „dane zdrowotne” wywołują zupełnie inne wymagania. Ustal też, jak długo musisz przechowywać zapisy i kto może je usuwać. Zasady retencji wpływają na ustawienia baz danych, backupy, a nawet projekt ekranów administracyjnych.

Cztery obszary, które zwykle decydują

Te pytania pomagają wyłonić nienegocjowalne wymagania przed porównaniem platform:

- Reguły regulacyjne: Czy przetwarzasz dane płatnicze, zdrowotne, dane dzieci lub dane rządowe? Czy potrzebujesz formalnych polityk dostępu i zarządzania zmianą?

- Rezydencja: Czy dane muszą pozostać w konkretnym kraju lub koncie chmurowym? Czy musisz kontrolować dokładny region, sieć i klucze szyfrujące?

- Tożsamość: Czy wymagane jest SSO z waszym dostawcą tożsamości, MFA dla każdego użytkownika i RBAC aż do konkretnych akcji?

- Dowody: Czy potraficie wygenerować ślady audytu pokazujące, kto, kiedy i co zrobił, oraz logi do przeglądów bezpieczeństwa i reakcji na incydenty?

Jeśli nie potraficie pewnie odpowiedzieć na pytanie o dowody, wstrzymaj się. Wiele zespołów odkrywa tę lukę dopiero, gdy audytor poprosi o dowód dostępu, zmian i usunięć.

Logi i dowody to też część bezpieczeństwa

Bezpieczeństwo to nie tylko zapobieganie. To też umiejętność udokumentowania, co się wydarzyło.

Zdecyduj jakie logi są ci potrzebne (próby logowań, zmiany uprawnień, eksporty danych, działania administracyjne) i gdzie muszą być przechowywane. Niektóre organizacje wymagają, by logi były niezmienne i przechowywane przez określony czas.

Przykład: narzędzie HR może przechowywać rekordy pracownicze. Jeśli firma wymaga SSO, restrykcyjnych ról dostępu i corocznego audytu, możesz preferować samodzielne hostowanie po eksporcie kodu, żeby zespół bezpieczeństwa mógł kontrolować granice sieci i retencję logów. Jeśli potrzeby są lżejsze, zarządzany runtime zmniejszy obciążenie, przy jednoczesnym wsparciu typowych kontrolek jak uwierzytelnianie i reguły dostępu.

Umiejętności zespołu i zdolność operacyjna

Najtrudniejsza część decyzji to nie technologia. To pytanie, czy zespół potrafi bezpiecznie uruchamiać aplikację na co dzień, także nocami, weekendami i w czasie urlopów.

Zacznij od realistycznej oceny, co znaczy dla was „24/7”. Jeśli aplikacja obsługuje klientów, płatności lub krytyczne prace wewnętrzne, przestoje stają się problemem personalnym: ktoś musi zauważyć, zareagować i naprawić.

Samodzielne hostowanie zwykle wymaga przynajmniej podstawowych kompetencji w:

- operacjach chmurowych (serwery, sieci, firewalle, load balancery),

- operacjach bazodanowych (backupy, przywrócenia, aktualizacje, wydajność),

- operacjach bezpieczeństwa (zarządzanie sekretami, kontrola dostępu, reakcja na incydenty),

- pracy nad niezawodnością (monitoring, alerty, logi, planowanie pojemności),

- oraz posiadania właściciela na dyżur.

Potem wypisz „małe, ale stałe” zadania, które się kumulują: patchowanie systemu i zależności, certyfikaty TLS, rotacja sekretów i logging audytowy. Jeśli brzmią prosto, wyobraź sobie wykonywanie ich podczas awarii produkcyjnej.

Zarządzane runtime'y zmniejszają to obciążenie, ale nie eliminują odpowiedzialności całkowicie. Ktoś nadal zarządza środowiskami, przegląda zmiany i decyduje o wydaniu. Platformy takie jak AppMaster ułatwiają aktualizacje, bo aplikacja może być zregenerowana i czysto wdrożona, gdy zmieniają się wymagania, ale jeśli eksportujesz kod i samodzielnie hostujesz, praca operacyjna nie znika.

Na koniec obserwuj ryzyko jednej osoby. Jeśli jedna osoba zna kroki wdrożenia, proces odzyskiwania bazy i miejsce, gdzie trzymane są sekrety, to nie macie zespołu — macie pojedynczy punkt awarii.

Zadaj te pytania zanim się zobowiążesz:

- Jeśli nasz główny inżynier będzie niedostępny przez tydzień, kto potrafi wdrożyć i wycofać zmiany?

- Czy mamy przetestowane backupy i opisany runbook przywracania?

- Kto odbiera alerty i jakie są oczekiwania czasowe reakcji?

- Czy dotrzymamy harmonogramu łatek bezpieczeństwa bez opóźnień?

- Czy jesteśmy gotowi na rotację dyżurów?

Przepływ aktualizacji i zarządzanie wydaniami

Proces wydań to moment, w którym wybór staje się realny. Lepsza opcja to ta, która pozwala bezpiecznie wypuszczać zmiany i szybko naprawiać problemy, bez zamieniania każdego wydania w mały projekt.

Bądź szczery co do częstotliwości wydań. Jeśli spodziewasz się cotygodniowych poprawek i hotfixów tego samego dnia, potrzebujesz ścieżki, która czyni publikowanie i rollback rutyną. Zarządzane runtime'y często upraszczają to, bo powierzchnia do wdrożenia jest mniejsza. Przy eksporcie i samodzielnym hostingu możesz być równie szybki, ale tylko jeśli masz już silny proces i kogoś, kto potrafi go wykonać pod presją.

Zatwierdzenia, rollbacky i kto naciska przycisk

Spisz, jak będą zatwierdzane wdrożenia i co się stanie, gdy coś pójdzie nie tak. Prosta polityka przebije perfekcyjną, której nikt nie stosuje.

- Kto może wdrażać na produkcję (jedna osoba, zespół czy zautomatyzowany pipeline)

- Co oznacza „gotowe” (testy przeszły, zgoda interesariuszy, ticket zmian)

- Jak działa rollback (poprzedni build, zmiany w bazie danych, feature flags)

- Docelowy czas przywrócenia usługi po złym wydaniu

- Gdzie są zapisywane notatki wydania i decyzje

Jeśli eksportujesz kod i samodzielnie hostujesz, upewnij się, że rollback obejmuje zmiany danych. Wycofanie kodu jest proste; niezgodne zmiany w bazie danych — niekoniecznie.

Traktuj zmiany konfiguracji inaczej niż zmiany kodu

Wiele „awaryjnych wydań” to w rzeczywistości zmiany konfiguracji: klucze API, connection stringi, ustawienia e-mail/SMS, czy ustawienia płatności jak Stripe. Oddziel je od kodu, aby można było zmieniać je bez przebudowy i pełnego wdrożenia.

Niezależnie od miejsca uruchomienia, zdefiniuj jedno miejsce dla konfiguracji (i kto ją edytuje), jak przechowywane są sekrety i jak audytujesz zmiany (kto co zmienił i kiedy).

Utrzymuj dev, staging i prod spójnymi. Małe różnice w ustawieniach środowiskowych powodują problemy, które pojawiają się tylko w produkcji. Jeśli używasz platformy takiej jak AppMaster, zdecyduj jak będziesz odzwierciedlać zmienne środowiskowe i integracje zewnętrzne między środowiskami przed pierwszym wydaniem.

Przykład: portal wsparcia klienta potrzebuje poprawki logowania tego samego dnia. W hostingu zarządzanym możesz wdrożyć i szybko wycofać poprawkę. Przy samodzielnym hostingu możesz zrobić to samo, ale tylko jeśli kroki build→deploy→rollback są już zautomatyzowane i przetestowane.

Koszty, skalowanie i kompromisy wsparcia

Pieniądze to tylko połowa historii. Prawdziwy koszt często ujawnia się jako czas: kto odpowiada, gdy coś psuje się o 2:00 w nocy i jak szybko potraficie to naprawić.

Samodzielne hostowanie może wyglądać taniej „na papierze”, bo rachunki infrastruktury są widoczne i łatwe do porównania. Ale bierzesz na siebie też odpowiedzialność. Hosting zarządzany może kosztować więcej miesięcznie, lecz oszczędza wiele godzin pracy, bo patchowanie, podstawowa niezawodność i rutynowe operacje są obsługiwane przez dostawcę.

Zespoły często pomijają te kategorie kosztów:

- Monitoring i alerty (dashboardy, logi, konfiguracja dyżurów)

- Backupy i przywrócenia (testowanie przywróceń, nie tylko wykonywanie backupów)

- Reakcja na incydenty (triage, hotfixy, postmortemy)

- Utrzymanie bezpieczeństwa (aktualizacje OS, skanowanie zależności, rotacja sekretów)

- Dowody zgodności (raporty, zapisy zmian, przeglądy dostępu)

Skalowanie jest podobne. Jeśli obciążenie jest przewidywalne, samodzielne hostowanie może być efektywne i stabilne. Jeśli spodziewasz się skoków (kampania marketingowa, sezonowe szczyty lub „wszyscy logują się o 9:00”), zarządzane środowiska z reguły radzą sobie z niespodziankami przy mniejszym planowaniu. Przy samodzielnym hostingu musisz zaprojektować skalowanie z wyprzedzeniem, przetestować je i zapłacić za pojemność lub zaakceptować ryzyko.

Wsparcie i umowy stają się kluczowe, gdy aplikacja staje się krytyczna biznesowo. Zapytaj, co musisz obiecać wewnętrznie lub klientom: cele dostępności, czasy reakcji i jasna własność. W konfiguracji zarządzanej (np. wdrożenie na AppMaster Cloud lub u dużego dostawcy chmury) możesz mieć wyraźniejsze granice odpowiedzialności za infrastrukturę. Przy samodzielnym hostingu własność na papierze jest prostsza (to twoje), ale dowód i obciążenie pracy również stają się twoje.

Przydatna zasada: jeśli koszt przestojów przewyższa opłatę za zarządzanie, nie kupujesz tylko serwerów. Kupujesz sen.

Krok po kroku: jak wybrać w godzinę

Traktuj to jak szybki warsztat. Decydujesz, kto odpowiada za codzienne operacje.

60-minutowy przebieg decyzji

- Wypisz must-have'y (10 minut). Ogranicz się do 10 pozycji: lokalizacja danych, logi audytowe, SSO, cel dostępności, zasady backupów, potrzeby szyfrowania i wszelkie twarde terminy.

- Oceń obie opcje (15 minut). Przyznaj każdej 1–5 punkty w czterech kategoriach: zgodność/bezpieczeństwo, umiejętności zespołu/zdolność operacyjna, szybkość wdrożeń i całkowity koszt (w tym czas na dyżury).

- Wskaż największe ryzyka (10 minut). Dla każdej opcji zapisz top 3 sposoby, w jakie może zawieść (np. „nikt nie potrafi szybko patchować serwerów” lub „zarządzany runtime nie spełni konkretnej reguły rezydencji danych”) i jedną praktyczną mitigację.

- Przeprowadź mały pilotaż (15 minut teraz, 2–4 tygodnie w czasie rzeczywistym). Wybierz jedną prawdziwą ścieżkę i wyślij cienką wersję. Mierz czas do wydania, obsługę incydentów i sposób wdrażania aktualizacji.

- Wybierz domyślną opcję i ustal moment przeglądu (10 minut). Zdecyduj, czego będziesz używać domyślnie, i zapisz, kiedy to zrewidujesz (nowe wymagania zgodności, wzrost ruchu lub zatrudnienie nowego członka zespołu).

Skrót ocen, który utrzymuje rzeczowość: jeśli nie potrafisz jasno opisać patchowania, monitoringu, backupów i planu rollbacku, samodzielne hostowanie prawdopodobnie nie powinno być krokiem na dzień pierwszy.

Przykład: mały zespół operacyjny budujący narzędzie wewnętrzne może zacząć od hostingu zarządzanego, by bezpiecznie wypuszczać cotygodniowe aktualizacje. Jeśli audyt później wymusi pełną kontrolę nad granicami sieci, mogą wyeksportować i samodzielnie hostować, gdy będą mieli właścicieli do obsługi aktualizacji, reakcji na incydenty i zatwierdzania zmian.

Jeśli budujesz z użyciem narzędzia no-code takiego jak AppMaster, dodaj jeden test pilotażowy: jak eksporty pasują do procesu wydawania (kto buduje, kto wdraża i jak szybko można zregenerować i wypchnąć zmiany).

Częste błędy, które powodują bolesne przełączanie później

Największe żale wynikają z traktowania wdrożenia jak preferencji, a nie modelu operacyjnego. Zespoły często wybierają to, co im się wydaje wygodne, a ukrytą pracę odkrywają dopiero, gdy użytkownicy zaczynają polegać na aplikacji.

Typowy błąd to założenie, że samodzielne hostowanie jest automatycznie tańsze. Rachunki chmury są łatwe do zobaczenia, ale praca nie: patchowanie, rotacja sekretów, monitoring, reakcja na incydenty i odpowiadanie na kwestionariusze bezpieczeństwa. Jeśli zespół musi przestać robić funkcje produktowe, żeby utrzymywać infrastrukturę, „tańsze” szybko staje się drogie.

Drugi błąd to wybór zarządzanego runtime'u i późniejsza potrzeba głębokiej kontroli infrastruktury (niestandardowe reguły sieciowe, niestandardowe dostawcy tożsamości, specjalne agenty monitoringu czy surowe reguły rezydencji). Jeśli takie potrzeby są prawdopodobne, zweryfikuj je wcześnie albo planuj eksport i samodzielne hostowanie od początku.

Backupy i odzyskiwanie są miejscem, gdzie wiele projektów samodzielnych cicho przegrywa. Backupy, które nigdy nie były przywracane, to tylko nadzieja. Harmonogramuj testy przywróceń i dokumentuj, kto co robi, gdy coś się zepsuje.

Problemy z workflowem wydań też powodują awarie. Zespoły wdrażają bez changeloga, bez planu rollbacku lub z hotfixami, których nikt nie śledzi. Niezależnie od środowiska potrzebujesz prostego rytuału wydań, którego ludzie będą przestrzegać nawet w trudnych tygodniach.

Problemy, które najczęściej wymuszają późniejszą zmianę:

- Brak realnej oceny pracy operacyjnej (dyżury, patchowanie, monitoring)

- Brak planu na backupy, przywrócenia i testy DR

- Brak ścieżki rollbacku dla złych wydań i brak zapisanego changeloga

- Niedoszacowanie zarządzania dostępem, offboardingu i śladów audytu

- Wybór hostingu zarządzanego przy jednoczesnym wymaganiu głębokiej kontroli infrastruktury

Przykład: mały zespół szybko uruchamia portal wewnętrzny, potem wykonawca odchodzi i wciąż ma dostęp do panelu admina, ponieważ offboarding nigdy nie został formalnie zrobiony. Ta jedna luka może stać się incydentem zgodności.

Jeśli budujesz z AppMaster, zdecyduj wcześnie, kto odpowiada za operacje runtime i spisz zadania day-2 (przeglądy dostępu, testy backupów, kroki wydania) zanim pojawią się pierwsi użytkownicy.

Szybka lista kontrolna decyzji

Oznacz każdą pozycję Tak, Nie lub Nie wiem. Jeśli masz więcej niż dwie odpowiedzi "Nie wiem", uzupełnij luki zanim się zobowiążesz.

Zgodność i ryzyko

- Czy dokładnie wiesz, gdzie dane muszą przebywać (kraj lub region) i czy potrafisz to udowodnić logami, raportami lub śladami przyjaznymi dla audytora?

- Czy potrafisz na żądanie przedstawić dowody dostępu, zmian i incydentów (kto co zrobił, kiedy i dlaczego)?

- Czy masz jasny plan zarządzania sekretami i kontrolą dostępu (kto widzi klucze, jak je rotujesz i co się dzieje przy odejściu pracownika)?

Jeśli większość z tych wymagań jest rygorystyczna i już operujecie zgodną infrastrukturą, eksport i samodzielne hostowanie często pasuje. Jeśli potrzebujesz głównie dobrej ochrony bez ciężkich dowodów, hosting zarządzany jest zwykle prostszy.

Operacje i aktualizacje

- Czy jest wyznaczony właściciel odpowiedzialny za łaty bezpieczeństwa, reakcję na incydenty i decyzje on-call, również w weekendy?

- Czy proces wydań jest spisany, łącznie z zatwierdzeniami, planem rollbacku i sposobem weryfikacji naprawy po rollbacku?

- Czy backupy są określone (co, jak często, gdzie) i czy przeprowadziliście rzeczywiste przywrócenie, a nie tylko „mamy snapshoty"?

Samodzielne hostowanie działa dobrze tylko przy solidnych odpowiedziach na te pytania. Wdrożenie zarządzane sprawdza się, gdy chcesz, aby platforma obsługiwała ciągłą pracę operacyjną.

Przygotowanie na przyszłość

Zdecyduj jak migracja później miałaby wyglądać.

- Czy potrafisz w jednym dokumencie opisać migrację do innej chmury lub z powrotem on-prem, łącznie z przeniesieniem bazy danych i zmianą DNS?

- Czy wiesz, jaki monitoring potrzebujesz (dostępność, błędy, wydajność) i kto dostaje alerty?

Przykład: jeśli budujesz narzędzie wewnętrzne w AppMaster i spodziewasz się audytów w przyszłym roku, możesz wyeksportować i uruchomić je we własnym środowisku. Jeśli głównym ryzykiem są wolne wydania, hosting zarządzany z jasnym planem rollbacku będzie bezpieczniejszym wyborem.

Przykładowy scenariusz: narzędzie wewnętrzne z wymaganiami zgodności

Mały zespół operacyjny chce narzędzie admina: wyszukiwanie klientów, reset haseł, zwroty płatności i przegląd historii audytu. Mogą szybko zbudować UI i logikę w narzędziu no-code jak AppMaster, ale nadal muszą wybrać między eksportem i samodzielnym hostowaniem a wdrożeniem zarządzanym.

Ich ograniczenia są jasne. Dane klientów są wrażliwe i mają przegląd zgodności wymagający wyraźnej rezydencji, kontroli dostępu i śladów audytowych. Jednocześnie mają ograniczony czas operacyjny. Nikt nie chce być na dyżurze dla strojenia bazy czy gonitwy za alertami o 2:00.

Stosują checklistę i dochodzą do praktycznego podziału:

- Jeśli zgodność pozwala na zarządzane środowisko w zatwierdzonym regionie i można spełnić wymagania logowania i dostępu, zaczynają od wdrożenia zarządzanego, by zmniejszyć obciążenie operacyjne.

- Jeśli recenzent wymaga prywatnej sieci, konkretnego konta chmurowego lub ścisłej kontroli kluczy, eksportują i hostują w firmowym AWS/Azure/GCP.

W tym przypadku oficer ds. zgodności wymaga, by produkcja była w firmowym koncie chmurowym z prywatnym dostępem do bazy i restrykcyjnymi politykami IAM. Więc eksportują kod dla produkcji, ale zachowują plan awaryjny: użyć środowiska zarządzanego dla stagingu, by zmiany produktowe mogły być testowane bez czekania na infrastrukturę wewnętrzną.

Aby uniknąć chaosu, dokumentują od pierwszego dnia cztery rzeczy: docelowy region i magazyny danych, wymagane logi i zdarzenia audytu, kroki wydania (kto zatwierdza, kto wdraża, zasady rollbacku) oraz co jest konfiguracją, a co kodem. Trzymają też inwentarz integracji (Stripe, email/SMS, Telegram) i miejsca przechowywania sekretów, żeby przyszła zmiana (z hostingu zarządzanego na samodzielny lub odwrotnie) była kontrolowaną migracją, a nie przebudową.

Następne kroki: spraw, by wybór się utrzymał

Decyzja odnośnie wdrożenia ma sens tylko wtedy, gdy można ją powtórzyć pod presją. Zanim zbudujesz więcej funkcji, spisz decyzję na jednej stronie: co wybrałeś, dlaczego, czego nie robisz i co sprawi, że to zmienisz.

Bądź praktyczny: Twoje top 3 powody (np. wymagania zgodności, dostępne zasoby operacyjne, szybkość wydawania) i top 3 ryzyka (np. obciążenie dyżurami, wolniejsze łaty, limity dostawcy). Ta strona będzie tłem decydującym, gdy opinie się zmienią.

Następnie przygotuj krótki runbook, który nowy członek zespołu wykona bez zgadywania:

- Jak wdrożyć (kto naciska, gdzie to działa, ile trwa)

- Jak wycofać (jaki przycisk lub komenda i jak wygląda „dobrze")

- Jak przywrócić (gdzie są backupy, jak testować przywrócenie)

- Jakie alerty są ważne (dostępność, błędy, miejsce na dysku bazy, certyfikaty)

- Gdzie są notatki wydania (co zmieniono, kiedy i kto zatwierdził)

Wybierz datę przeglądu po pierwszym realnym cyklu wydań. Dobry moment to 2–4 tygodnie po rozpoczęciu korzystania przez użytkowników. Zapytaj: czy aktualizacje były bezpieczne, czy incydenty obsłużono płynnie i czy zespół spędzał więcej czasu na wdrażaniu czy na pilnowaniu?

Jeśli używasz AppMaster, porównaj bezpośrednio eksport do samodzielnego hostingu i wdrożenie zarządzane używając tej samej checklisty, zwłaszcza w obszarach dowodów zgodności, kto odpowiada za patchowanie i jak szybko musicie wypuszczać zmiany. Jeśli chcesz szybko przetestować obie ścieżki, AppMaster (appmaster.io) umożliwia zbudowanie pełnej aplikacji i wybór między wdrożeniem zarządzanym a eksportem źródła w oparciu o twoje ograniczenia operacyjne.

Na koniec przeprowadź mały pilotaż end-to-end: zbuduj prostą aplikację, wdroż ją, wycofaj raz i przywróć z backupu raz. Jeśli to sprawia trudność, oznacza to, że wybór wdrożenia wymaga korekty.

FAQ

Zarządzane wdrożenie w chmurze to zwykle najlepszy domyślny wybór, gdy chcesz szybko wypuścić produkt i nie masz dedykowanego czasu na patchowanie, monitoring i dyżury. Zmniejsza liczbę elementów, którymi musisz się osobiście zajmować, co często obniża ryzyko operacyjne w pierwszych miesiącach.

Samodzielne hostowanie oznacza, że odpowiadasz za środowisko uruchomieniowe i wszystko z nim związane: serwery, sieć, aktualizacje bezpieczeństwa, monitoring, backupy, przywracanie i reakcję na incydenty. Wdrożenie zarządzane przenosi większość codziennej pracy infrastrukturalnej na dostawcę, pozostawiając Tobie decyzje dotyczące zachowania aplikacji i wydań.

Jeśli musisz kontrolować rezydencję danych w konkretnym kraju lub konkretnym koncie chmurowym, zarządzać własnymi kluczami szyfrującymi, wymuszać prywatne reguły sieciowe lub spełniać ścisłe wymagania dotyczące dowodów audytowych, eksport i samodzielne hostowanie często będą bezpieczniejszym wyborem. Gdy te ograniczenia są naprawdę niepodważalne, zacznij od planu operacyjnego dla takiego wdrożenia.

Wypisz dokładne zdarzenia, które musisz rejestrować, np. logowania, zmiany uprawnień, działania admina, eksporty i usunięcia danych. Ustal czas przechowywania, kto ma dostęp do logów i czy muszą być niezmienne — te szczegóły wpływają na magazyn, kontrole dostępu i sposób odpowiadania na audyty.

Najprostsym testem jest wskazanie, kto reaguje na awarię o 2:00 w nocy i jak przywraca się usługę. Jeśli nie jesteście w stanie pokryć alertów, patchowania i odzyskiwania bazy danych w sposób wiarygodny, wdrożenie zarządzane jest zwykle zdrowszym wyborem, dopóki nie ustalicie odpowiedzialności i runbooka.

Wdrożenia zarządzane zwykle upraszczają wydania i rollbacki, bo jest mniejsza powierzchnia infrastruktury do koordynowania. Samodzielne hostowanie może być równie szybkie, ale tylko wtedy, gdy macie już niezawodny, zautomatyzowany i przetestowany proces budowy, wdrożenia i wycofania zmian, wykonalny pod presją.

Traktuj konfigurację jako oddzielną od kodu, żeby zmieniać klucze i ustawienia bez przebudowywania wszystkiego. Zdefiniuj jedno źródło prawdy dla zmiennych środowiskowych i sekretów, ogranicz kto może je edytować i trzymaj dev, staging i prod spójnymi, żeby uniknąć niespodzianek.

Zarządzanie chmurą może kosztować więcej w miesięcznych opłatach, ale często oszczędza czas zespołu na patchowaniu, monitoringu, backupach i reakcji na incydenty. Samodzielne hostowanie może wydawać się tańsze w prostym porównaniu kosztów infrastruktury, lecz ukrytym kosztem jest praca ludzka i ryzyko wolniejszego przywracania po awarii.

Największym błędem operacyjnym po wyborze samodzielnego hostowania jest poleganie na backupach, które nigdy nie były przywrócone. Harmonogramuj testy przywracania i napisz krótki runbook odzyskiwania. Zdefiniuj też zasady rollbacku obejmujące zmiany w bazie danych — cofnięcie kodu jest proste, cofnięcie niekompatybilnych zmian w danych często nie jest.

Zrób mały pilotaż i mierz ile trwa wdrożenie, rollback i przywrócenie z backupu. Przy użyciu AppMaster możesz zbudować aplikację bez kodu i zachować elastyczność: wdrożyć najpierw na środowisku zarządzanym, a potem wyeksportować kod, jeśli nowe wymagania zgodności będą tego wymagać.