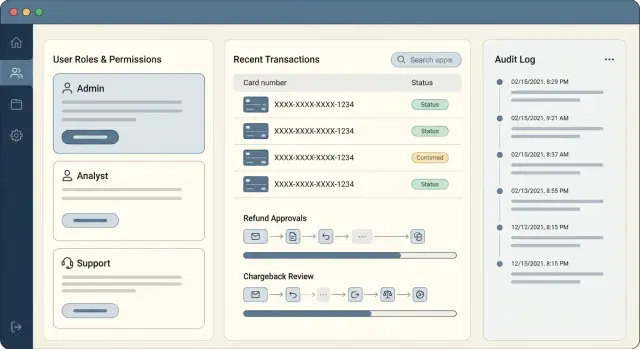

Bezpieczny wewnętrzny panel administracyjny dla płatności: role i procesy

Dowiedz się, jak zaprojektować bezpieczny wewnętrzny panel administracyjny dla płatności z jasnymi rolami, maskowaniem danych i praktycznymi procesami dla zwrotów, sporów i chargebacków.

Co sprawia, że panele administracyjne płatności są ryzykowne

Panel administracyjny do płatności jest potężny, bo może przemieszczać pieniądze, ujawniać wrażliwe dane i omijać normalne ścieżki klienta. To połączenie czyni go wewnętrznym narzędziem wysokiego ryzyka. Największe problemy zwykle wynikają z codziennej pracy pod presją: agent supportu kliknie niewłaściwy typ zwrotu, osoba z finansów zatwierdzi coś bez wystarczającego kontekstu, albo ktoś skopiuje dane do arkusza, który nigdy nie powinien opuścić systemu.

Większość problemów mieści się w trzech kategoriach: pomyłki, oszustwa i wycieki.

Pomyłki obejmują podwójne zwroty, zwrot niewłaściwemu klientowi lub zmianę statusu, która uruchamia automatyczną wypłatę. Oszustwa to działania insiderów wydających zwroty na własne karty, pomaganie znajomym obejść kontrole albo ciche edytowanie rekordów, by ukryć złą decyzję. Wycieki to pokazywanie pełnych danych karty lub konta, dzielenie się zrzutami ekranu w czacie albo pozwalanie zbyt wielu osobom na eksport danych.

Zwroty, spory i chargebacki wymagają surowszych kontroli niż zwykłe akcje admina, bo mają duży wpływ i są wrażliwe na czas. Często zawierają częściowe informacje, sztywne terminy i wymianę z procesorem. Jedna zła decyzja może spowodować bezpośrednią stratę (wyjście pieniędzy), koszty pośrednie (opłaty) i problemy z zgodnością.

Na co dzień „bezpieczeństwo" sprowadza się do trzech rzeczy, które da się zweryfikować:

- Najmniejszy dostęp: ludzie mogą robić tylko to, czego wymaga ich rola.

- Widoczność: wrażliwe pola są domyślnie zamaskowane i odkrywane tylko z uzasadnieniem.

- Śledzenie: każda krytyczna akcja jest logowana z informacją kto, co, kiedy i dlaczego.

To ma największe znaczenie, gdy support, finance ops i risk muszą współpracować, a inżynieria musi wprowadzić reguły w życie bez hamowania pracy całego zespołu.

Role i rozdział obowiązków: zacznij od realnych ludzi

Bezpieczny panel płatniczy zaczyna się od prostego pytania: kto dotyka sprawy płatności od początku do końca?

Jeśli jedna osoba może wszystko zobaczyć, wszystko zmienić i zatwierdzać własne działania, jesteś o jedną pomyłkę (lub złego aktora) od kosztownego incydentu.

Większość zespołów ma kilka typowych ról:

- Agent supportu: czyta kontekst klienta, otwiera sprawy, zgłasza prośby o akcje

- Payments ops: wykonuje operacyjne akcje (zwroty, odpowiedzi na spory)

- Finanse: uzgadnia, zatwierdza wysokowartościowe wypłaty/zwroty, kontroluje limity

- Risk: przegląda podejrzane wzorce, ustawia blokady, zatwierdza wyjątki

- Lider zespołu lub menedżer: obsługuje eskalacje, nadpisuje z uzasadnieniem

Praktyczny rozdział obowiązków to podział uprawnień na trzy typy: podgląd, działanie i zatwierdzenie.

Support może widzieć to, co potrzebne do pomocy klientowi, ale nie może wykonywać zwrotów. Payments ops może działać, ale niektóre akcje wymagają zatwierdzenia. Audytorzy powinni mieć tylko dostęp do odczytu, logów i raportów, nie do przycisków.

Zdefiniuj zasady „czterech oczu" wcześnie, zanim zbudujesz ekrany. Dobre kandydaty to wysokowartościowe zwroty, powtarzające się zwroty dla tego samego klienta, zwroty po złożeniu sporu oraz zmiany danych bankowych lub wypłat. Resztę zostaw jako jednoszczeblową ścieżkę, inaczej zespół zacznie omijać narzędzie.

Ścieżki eskalacji powinny być jawne i szybkie. Na przykład:

- Zwrot powyżej ustalonej kwoty idzie do zatwierdzenia przez Finance

- Trzeci spór w tym miesiącu idzie do przeglądu Risk

- Klient VIP lub specjalny wyjątek idzie do Lidera Zespołu

Kontrola dostępu prosta w codziennym użyciu

Panele administracyjne do płatności zwykle zawodzą w nudnych momentach: ktoś jest na zwolnieniu, nowy pracownik zaczyna, menedżer potrzebuje jednorazowego raportu lub agent supportu musi szybko sprawdzić transakcję. Jeśli model dostępu jest trudny w obsłudze, ludzie będą go omijać.

Zacznij od ról, nie od osób. Zdefiniuj mały zestaw ról odpowiadających realnym zadaniom (Agent Supportu, Payments Ops, Finance Manager, Admin). Następnie przypisuj użytkowników do ról. Gdy ktoś zmienia zespół, przesuń go między rolami zamiast edytować długą listę niestandardowych uprawnień.

Potem dodaj drobne uprawnienia tylko tam, gdzie ryzyko jest rzeczywiste. Prosty wzorzec to oddzielenie odczytu, zmiany i zatwierdzania. Wiele zespołów także wydziela „eksport" jako osobne uprawnienie, bo to częsty kanał wycieku.

Dla rzadkich zadań używaj tymczasowego podwyższenia dostępu zamiast stałej mocy. Przykład: lider supportu potrzebuje dostępu do eksportu na 30 minut, by odpowiedzieć regulatorowi. Przyznaj z wygaśnięciem i automatycznie odbierz po czasie.

Zmiany dostępu też potrzebują jasnego workflow, by nie stały się kanałem równoległym:

- Żądanie: podaj rolę/uprawnienie i powód

- Zatwierdzenie: podpis menedżera lub właściciela (nie wnioskodawcy)

- Zastosowanie: przyznaj dostęp, z czasem rozpoczęcia i zakończenia jeśli potrzebne

- Rejestracja: zachowaj kto zatwierdził, kiedy i co zmieniono

Maskowanie wrażliwych danych bez blokowania pracy supportu

Panel płatniczy powinien traktować wrażliwe pola jako „nigdy nie pokazuj" domyślnie. Niektóre dane po prostu nie są potrzebne w operacjach, a ich pokazywanie zwiększa ryzyko.

Sekrety płatnicze, jak pełny numer karty (PAN) i CVV, nigdy nie powinny pojawiać się w UI admina, logach ani eksportach. Jeśli system przechowuje tokeny, traktuj je jak sekrety — można je źle wykorzystać, gdy zostaną skopiowane w niewłaściwe miejsce.

Dla wszystkiego innego: najpierw maskuj, odkrywaj tylko gdy jest jasny powód. Support powinien widzieć tyle, ile potrzeba do identyfikacji klienta i transakcji, ale nie na tyle, by stworzyć wyciek danych.

Praktyczny widok domyślny:

- Karta: marka plus ostatnie 4 cyfry (i data ważności tylko jeśli naprawdę potrzeba)

- Klient: częściowy email lub telefon (np. j***@domain.com)

- Adres: miasto/kraj widoczne, linie ulicy ukryte

- ID: pokaż wewnętrzne identyfikatory; ukryj zewnętrzne ID procesora chyba że są potrzebne

- Notatki: unikaj surowego PII w polach tekstowych; preferuj pola strukturalne

Gdy ktoś musi zobaczyć więcej, zrób z „odkrycia" akcję, nie standardowy układ strony. Wymagaj krótkiego powodu, ponownie sprawdź uprawnienia i rozważ dodatkowy krok dla wysokiego ryzyka (ponowna autoryzacja lub zatwierdzenie przełożonego). Ogranicz czas odkrycia, aby pole znowu się maskowało po minucie.

Eksporty to miejsce, gdzie maskowanie często się łamie. Jeśli pozwalasz na eksport CSV do raportów zwrotów, eksportuj domyślnie pola zamaskowane i wymagaj oddzielnego uprawnienia dla eksportu niezamaskowanego. Nie zatrzymasz zrzutów ekranu czy kopiowania, ale zmniejszysz przypadki przez znak wodny na wrażliwych widokach, ograniczenie kto może odkrywać i zapisywanie każdego odkrycia i eksportu w logach audytu.

Podstawy modelu danych dla zwrotów, sporów i chargebacków

Operacje płatnicze stają się łatwiejsze, gdy model danych jest nudny i spójny. Celem jest, by każda sprawa była czytelna w jednym miejscu, nawet po miesiącach.

Zacznij od małego zestawu głównych rekordów, które można używać we wszystkich przepływach:

- Customer (kto zapłacił)

- Payment (oryginalna transakcja)

- Refund (pieniądze zwrócone, częściowe lub pełne)

- Dispute (roszczenie zgłoszone przez bank lub sieć kartową)

- Chargeback (wynik sporu, który powoduje przesunięcie środków)

Dodaj dwa obiekty pomocnicze, które utrzymują historię czytelną bez zapychania jednego pola: Evidence (pliki, tekst, terminy) i Notes (wewnętrzne komentarze, przekazania, decyzje).

Statusy to miejsce, gdzie zespoły się gubią. Trzymaj mały, wspólny słownik dla Refund, Dispute i Chargeback, żeby pulpity i filtry działały tak samo. Typowe stany to draft, pending approval, submitted, won, lost i reversed. Jeśli potrzebujesz więcej szczegółów, dodaj osobne pole reason zamiast tworzyć 20 statusów.

Każda sprawa powinna mieć oś czasu pokazującą zdarzenia w kolejności. Nie polegaj tylko na „ostatnia aktualizacja". Zaimplementuj tabelę Event i zapisuj zdarzenia za każdym razem, gdy coś ważnego się zmienia:

- created, assigned, approved or denied

- submitted to processor

- evidence added

- deadline changed

- status changed

Przechowuj zewnętrzne referencje jako pola pierwszej klasy: PSP/processor IDs, Stripe payment or dispute IDs oraz dowolny numer sprawy od sieci. To przyspiesza support i ułatwia audyty, gdy ktoś pyta „który dokładnie case procesora to obejmuje?".

Projektowanie workflowów dla zwrotów, sporów i chargebacków

Dobry workflow zachowuje szybkość tam, gdzie jest bezpiecznie, i dodaje tarcie tam, gdzie można stracić pieniądze. Traktuj zwroty, spory i chargebacki jako odrębne ścieżki, nawet jeśli odnoszą się do tego samego rekordu płatności.

Zwroty: trzymaj je szybkie, ale kontrolowane

Zwroty zwykle zaczynają się jako prośba od supportu lub ops. Następny krok to walidacja: sprawdź oryginalne rozliczenie, okno zwrotu, dostępny balans i czy klient nie ma już otwartego sporu.

Po walidacji dodaj krok zatwierdzający zależny od kwoty i ryzyka. Małe zwroty mogą być autozatwierdzane, większe wymagają drugiej osoby. Potem wyślij zwrot przez dostawcę płatności, uzgadniaj gdy dostawca potwierdzi i powiadom klienta oraz wewnętrzny zespół.

Przykład: agent supportu prosi o zwrot $25 za zdublowane zamówienie. System widzi, że to poniżej limitu autozatwierdzania, potwierdza brak sporu, wysyła zwrot i zapisuje ID zwrotu od dostawcy do uzgodnienia.

Spory i chargebacki: najpierw terminy

Spory mają ograniczenia czasowe. Projektuj przepływ wokół terminów i dowodów. Zacznij od przyjęcia sprawy (webhook od dostawcy lub formularz ops), potem zbieranie dowodów (szczegóły zamówienia, potwierdzenie dostawy, wiadomości z klientem), wewnętrzny przegląd i wysyłka. Gdy przyjdzie wynik, zaktualizuj status, uzupełnij noty księgowe i zdecyduj czy spróbować ponownie, zwrócić pieniądze czy zamknąć sprawę.

Chargebacki są surowsze. Wbuduj kroki reprezentacji i reguły odpisów. Jeśli termin jest zbyt bliski lub dowody słabe, skieruj do decyzji o odpisie z udokumentowanymi kodami powodów.

Zabezpieczenia, które czynią workflowy bezpieczniejszymi:

- Limity kwot wpływające na ścieżkę zatwierdzeń

- Wykrywanie duplikatów (ta sama płatność, ta sama kwota, ten sam powód)

- Okresy odczekania by zapobiec powtarzającym się zwrotom

- Timery terminów dla sporów i chargebacków

- Jednokierunkowe kroki po wysłaniu z wyjątkiem adminów

Krok po kroku: projektowanie logiki panelu admina

Panel płatniczy to w dużej mierze logika między kliknięciami: kto może co zrobić, kiedy może to zrobić i co musi być prawdą zanim zmiana zostanie zaakceptowana.

Zacznij od mapowania każdego workflowu na jednej stronie: refund, odpowiedź na spór, follow-up chargebacku. Dla każdego wymień akcje i punkty decyzyjne. Trzymaj to powiązane z realnymi rolami (Support, Risk, Finance, Admin), by wychwycić luki typu „kto może anulować zwrot po jego zatwierdzeniu?".

Umieść sprawdzanie uprawnień na każdej akcji, nie tylko na ekranach. Ktoś może wywołać endpoint ze starego zakładki, przepływu eksportu lub innego narzędzia wewnętrznego. Reguła powinna żyć przy samej akcji: approve refund, upload evidence, edit customer email, mark as paid.

Dodaj walidacje, które zatrzymują złe stany wcześnie:

- Reguły uprawnień (order jest zaksięgowany, nie unieważniony)

- Okna czasowe (zwrot dozwolony w ciągu X dni)

- Wymagane pola (kod powodu, notatki, pliki dowodowe)

- Limity kwot (częściowy zwrot nie może przekroczyć kwoty rozliczenia)

- Przejścia stanów (nie można zatwierdzić zwrotu, który już został wysłany)

Potem zaprojektuj zatwierdzenia i kolejki. Ustal kto widzi co dalej: Support tworzy prośbę, Finance zatwierdza powyżej progu, Risk przegląda wszystko oznaczone, a system kieruje sprawę do odpowiedniej kolejki.

Na koniec zdefiniuj powiadomienia i timery, zwłaszcza dla sporów, gdzie terminy są kluczowe:

- Powiadomienie „Spór otwarty" do kolejki sporów

- Codzienne przypomnienie, gdy brakuje dowodów

- Eskalacja na 48 godzin przed terminem

- Auto-lock edycji po wysłaniu

Logi audytu i monitoring, których faktycznie użyjesz

Panel żyje lub umiera dzięki śladowi audytu. Gdy coś pójdzie nie tak, musisz mieć odpowiedzi w minutach, nie debatować o tym, co się prawdopodobnie stało.

Traktuj log audytu jako funkcję produktu, nie tylko narzędzie debugowania. Każda wrażliwa akcja powinna tworzyć zdarzenie dodawane na końcu, którego nie da się edytować ani usunąć z poziomu UI. Jeśli ktoś musi naprawić błąd, robi to przez nową akcję odnoszącą się do starej.

Minimum pól dla każdego zdarzenia:

- Kto: ID użytkownika, rola i info o podszywaniu się (jeśli użyte)

- Co: nazwa akcji i obiekt (refund, sprawa sporu, wypłata)

- Kiedy/skąd: znacznik czasu, adres IP, urządzenie/ID sesji

- Przed/po: kluczowe pola, które się zmieniły (kwota, status, właściciel)

- Dlaczego: wymagane uzasadnienie dla akcji wysokiego ryzyka

Monitoring powinien skupiać się na sygnałach wskazujących realne ryzyko, nie na hałasie. Wybierz kilka alertów, na które naprawdę zareagujesz, kieruj je do odpowiedniego kanału i przeglądaj co tydzień, by dostroić progi.

Dobre wyzwalacze na start:

- Zwroty powyżej ustalonej kwoty lub poza normalnymi godzinami

- Powtarzające się odwrócenia na tej samej płatności lub kliencie

- Wielokrotne nieudane sprawdzenia uprawnień przez tego samego użytkownika

- Masowe eksporty danych związanych z płatnościami

- Spory bliskie terminowi bez ostatnich działań

Dodaj proste raporty operacyjne wspierające codzienną pracę: oczekujące zatwierdzenia, starzejące się kolejki (zwroty/spory/chargebacki) i przegapione terminy.

Typowe błędy i pułapki do unikania

Większość problemów w narzędziach płatniczych nie wynika z ataków hakerskich. Wynikają z małych skrótów, które się kumulują, aż dojdzie do zwrotu lub sporu, a nikt nie potrafi jasno wyjaśnić, co się stało.

Jedna pułapka to „tymczasowy" dostęp, który nigdy nie zostaje usunięty. Ktoś obsługuje weekend, dostaje podwyższone uprawnienia i miesiące później nadal je ma. Rozwiąż to przez dostęp czasowy (daty wygaśnięcia) i prosty harmonogram przeglądów.

Inny częsty błąd to poleganie na ukrywaniu w UI zamiast na realnych sprawdzeniach uprawnień. Jeśli backend akceptuje akcję, ukrycie przycisku nie zabezpiecza. Egzekwuj uprawnienia po stronie serwera dla każdej operacji zapisu, nie tylko w układzie stron.

Edycja kluczowych faktów płatności też jest ryzykowna. Support często potrzebuje korekt, ale zmiana kwot, walut, ID klienta czy referencji procesora bez śladu tworzy problemy księgowe i prawne. Uczyń te pola niemodyfikowalnymi po zarejestrowaniu, a gdy trzeba zmienić — stosuj jawne zapisy korekcyjne.

Powtarzające się pułapki:

- Zbyt szerokie role („Ops Admin" może wszystko) zamiast ról zadaniowych

- Brak spójnego modelu statusów, więc ludzie polegają na notatkach i czatach

- Terminy sporów śledzone w czyimś kalendarzu zamiast kolejki z timerami

- Ręczne zwroty bez drugiego zatwierdzenia dla dużych kwot

- Akcje, które nie tworzą zdarzeń audytu (kto, co, kiedy, przed/po)

Przykład: agent oznacza sprawę jako „rozwiązana", żeby ją usunąć z listy, ale spór procesora nadal wymaga dowodu. Bez oddzielnych statusów wewnętrznych i procesora termin może minąć niezauważony.

Szybka lista kontrolna przed wdrożeniem

Zanim wprowadzisz panel do codziennego użytku, zrób ostatnie sprawdzenie skupione na tym, co ludzie faktycznie będą robić pod presją. Celem nie jest idealne bezpieczeństwo na papierze — to mniej złych kliknięć, mniej niespodzianek i jaśniejsza odpowiedzialność.

Zacznij od ról. Upewnij się, że każde uprawnienie odpowiada realnej potrzebie pracy, a nie tytułowi sprzed miesięcy. Przeglądaj role co najmniej kwartalnie i uwzględniaj przypadki brzegowe (nowy poziom wsparcia, dostęp kontraktora, tymczasowe zastępstwo).

Maskuj wrażliwe dane domyślnie. Jeśli ktoś musi je odkryć, wymagaj powodu, który zostanie zapisany (np. „weryfikacja ostatnich 4 cyfr przy połączeniu z klientem"). Utrzymuj odkrycia krótkotrwałe i wyraźnie informuj na ekranie, gdy dane są odsłonięte, aby zrzuty ekranu nie stały się cichym wyciekiem.

Krótka kontrola przed uruchomieniem:

- Role przeglądane kwartalnie i powiązane z realnymi potrzebami pracy

- Wrażliwe pola maskowane domyślnie; odkrycie wymaga powodu

- Każda akcja zwrotu, sporu lub chargebacku tworzy zdarzenie audytu

- Zatwierdzenie wymagane powyżej ustalonej kwoty i dla ryzykownych wzorców (powtarzające się zwroty, nietypowa prędkość, nowy odbiorca)

- Kolejki, terminy i wyniki widoczne na jednej stronie

Testuj uprawnienia jak użytkownik, nie jak admin. Napisz proste przypadki testowe dla każdej roli obejmujące zarówno „może widzieć", jak i „może działać". Na przykład: agent supportu może zobaczyć spór i dodać notatki, ale nie może wysłać dowodów ani wystawić zwrotu o wysokiej wartości.

Przykładowy scenariusz: prośba o zwrot, która zamienia się w spór

Klient pisze z prośbą o zwrot za subskrypcję 79 USD twierdząc, że się tego nie spodziewał. Dobry panel powinien uczynić to nudnym i powtarzalnym, a nie wymagać bohaterstwa.

Support (Tier 1) otwiera sprawę i wyszukuje po emailu. Widzi status zamówienia, znaczniki czasu i fingerprint płatności, ale dane karty są zamaskowane (marka karty plus ostatnie 4). Support widzi też, czy płatność została już zwrócona i czy istnieje spór, ale nie pełne dane billingowe.

Ops (Payments) przejmuje sprawę dalej. Widzi więcej: ID transakcji procesora, wyniki AVS/CVV i reguły uprawniające do zwrotu. Nadal nie widzi pełnych numerów kart. Ops wykonuje zwrot i oznacza sprawę jako „Refunded - waiting period", dodając notatkę: „Zwrócono w procesorze, spodziewane rozliczenie 3–5 dni roboczych."

Dwa tygodnie później przychodzi spór dla tej samej transakcji. Sprawa automatycznie się ponownie otwiera i przechodzi do Opsi z statusem „Dispute received". Lider zespołu przegląda oś czasu i zatwierdza przesłanie dowodów, bo teraz istnieje ryzyko finansowe i zgodności.

Przekazanie pozostaje czytelne, ponieważ:

- Każdy krok dodaje krótką notatkę i przypisuje następnego właściciela

- Logi audytu rejestrują, kto oglądał, zmieniał, zatwierdzał i eksportował cokolwiek

- Pakiet sporu zawiera tylko to, co potrzebne (paragon, polityka, historia supportu)

Wynik końcowy: spór rozstrzygnięty na korzyść klienta, bo zwrot zaksięgował się po zgłoszeniu sporu. Ops uzgadnia to jako „zwrot + strata sporu", aktualizuje pola księgowe, a Support wysyła wiadomość potwierdzającą harmonogram zwrotu i informującą, że nie jest potrzebna dalsza akcja.

Następne kroki: przekształcenie projektu w działające narzędzie wewnętrzne

Najpierw zapisz reguły w prostym języku, a potem przetłumacz je na coś, co da się zbudować i przejrzeć. Kompaktowa macierz ról-do-aktów utrzymuje uczciwość i ułatwia zatwierdzenia.

Kompaktowy format mieszczący się na jednej stronie:

- Role (support, payments ops, finance, admin)

- Akcje (view, refund, partial refund, evidence upload, write-off)

- Progi (limity kwot, dzienne limity, wyzwalacze wysokiego ryzyka)

- Zatwierdzenia (kto musi zatwierdzić i w jakiej kolejności)

- Wyjątki (break-glass access i kiedy jest dozwolony)

Prototypuj ekrany wokół tego, jak praca napływa i jak jest rozwiązywana. Kolejki i oś czasu zwykle przewyższają surowe tabele. Na przykład kolejka zwrotów z filtrami (pending approval, waiting on customer, blocked) plus strona przypadku z osią zdarzeń (request, approval, payout, reversal) pomaga zespołowi działać szybko bez ujawniania dodatkowych danych.

Zbuduj jeden workflow end-to-end zanim dodasz kolejne. Zwroty to dobry pierwszy wybór, bo dotykają większości elementów: sprawdzanie ról, maskowanie danych, zatwierdzenia, notatki i ślad audytu. Gdy zwroty będą solidne, zastosuj te same wzorce do sporów i chargebacków.

Jeśli chcesz budować bez ciężkiego kodowania, platforma no-code taka jak AppMaster (appmaster.io) może być praktycznym wyborem do tego typu narzędzia wewnętrznego: możesz zaprojektować bazę PostgreSQL, zdefiniować role i wymusić flowy zatwierdzeń jako wizualne procesy biznesowe, a potem wygenerować produkcyjne aplikacje webowe i mobilne.

Trzymaj pierwszą wersję cienką: jedna kolejka, jedna strona sprawy z osią zdarzeń i jeden bezpieczny przycisk akcji wymuszający zatwierdzenia. Gdy to działa pod presją, dodasz „fajne" ekrany bez przebudowywania logiki rdzenia.

FAQ

Traktuj go jako narzędzie wysokiego ryzyka, bo może przesuwać pieniądze i ujawniać wrażliwe dane. Zacznij od zasady najmniejszego dostępu według ról, dodaj kroki zatwierdzające dla operacji o dużym wpływie i spraw, by każda krytyczna akcja była audytowalna, dzięki czemu szybko zobaczysz, co się stało i dlaczego.

Podziel uprawnienia na widok, działanie i zatwierdzanie. Support może widzieć kontekst i tworzyć zgłoszenia, payments ops wykonuje niskoryzykowne akcje, a finance lub risk zatwierdza wysokie wartości lub podejrzane przypadki, tak by jedna osoba nie mogła jednocześnie inicjować i finalizować ryzykownej zmiany.

Domyślnie stosuj niewielki zestaw ról opartych na zadaniach i przydzielaj ludzi do ról, a nie do zestawów pojedynczych uprawnień. Dodawaj drobne uprawnienia tylko tam, gdzie ryzyko jest realne (zwroty, eksporty, zmiana danych wypłat), a rzadkie przypadki obsługuj przez tymczasowe podwyższenie uprawnień.

Nie polegaj na ukrywaniu przycisków; egzekwuj uprawnienia po stronie serwera dla każdej operacji zapisu. Dzięki temu nikt nie ominie kontroli przez stare zakładki, alternatywne narzędzie czy bezpośrednie wywołanie końcówki API.

Nigdy nie pokazuj pełnych numerów kart ani CVV; unikaj też ujawniania sekretów czy tokenów w UI, logach lub eksportach. Domyślnie maskuj wrażliwe pola i pozwalaj na ich czasowe odkrycie tylko z wymaganą przyczyną oraz zapisem w logu audytu.

Zrób z „odkrycia" świadomą akcję, a nie widok domyślny. Wymagaj odpowiedniego uprawnienia, zapisz krótkie uzasadnienie, automatycznie ponownie maskuj po krótkim czasie i rejestruj każde odkrycie w logach audytu, żeby dostęp do wrażliwych danych był widoczny i możliwy do przeglądu.

Użyj prostego, spójnego modelu z oddzielnymi rekordami Payment, Refund, Dispute i Chargeback oraz dodatkowymi tabelami Notes i Event timeline. Historia jako zdarzenia dodawane do końca (append-only) sprawia, że sprawy są czytelne nawet miesiącami później i nie gubią kontekstu w wolnym tekście.

Zwroty powinny być szybkie dla niskiego ryzyka i bardziej restrykcyjne dla wysokich kwot lub nietypowych wzorców. Najpierw walidacje (uprawnienia, okno czasowe, duplikaty), potem trasa zatwierdzania w zależności od kwoty lub ryzyka, i blokady/ograniczenia po wysłaniu zwrotu.

Rejestr powinien zawierać kto wykonał akcję, co zostało zmienione, kiedy i skąd, jakie były wartości przed/po oraz uzasadnienie dla akcji wysokiego ryzyka. Zrób log append-only w UI, tak żeby poprawki były robione jako nowe zdarzenia odnoszące się do poprzednich, a nie przez edycję istniejących wpisów.

Wprowadź wygasające podwyższenia uprawnień i regularne przeglądy dostępu, żeby tymczasowe uprawnienia nie zostały na stałe. Nie zezwalaj na edycję kluczowych faktów płatności po ich zarejestrowaniu; stosuj zapisy korekcyjne, by zachować jasność księgową i dowody w postępowaniach.