Téléversements de fichiers à l'échelle : validation, stockage et accès

Les uploads de fichiers à l'échelle demandent une validation claire, des chemins de stockage ordonnés, des liens de téléchargement expirants et des permissions strictes pour protéger les fichiers utilisateurs.

Pourquoi les uploads d'utilisateurs posent problème à grande échelle

Les uploads semblent simples avec quelques utilisateurs de test. Ils deviennent compliqués quand de vraies personnes commencent à envoyer de vrais fichiers : photos volumineuses, PDF scannés, et documents avec une extension incorrecte. À ce moment-là, les uploads à l'échelle ne sont plus un simple bouton de formulaire mais deviennent un enjeu de sécurité et d'exploitation.

Les premières fissures apparaissent généralement sur trois axes : sécurité, coût et confidentialité. Des attaquants essaient d'uploader des malwares, des utilisateurs envoient des fichiers que votre appli ne peut pas ouvrir, et des équipes exposent accidentellement des documents sensibles via une URL publique. Les factures de stockage augmentent, et la bande passante aussi lorsque le même fichier est téléchargé encore et encore.

Images et PDF posent des problèmes différents. Les images peuvent être très lourdes, exister en de nombreux formats et contenir des métadonnées cachées (comme la géolocalisation). Il faut aussi gérer les miniatures et le redimensionnement pour garder l'application réactive. Les PDF sont délicats à prévisualiser en sécurité, peuvent contenir du contenu embarqué, et incluent souvent des informations sensibles (factures, pièces d'identité, contrats) qui ne doivent pas être accessibles largement.

À grande échelle, on gère généralement plus d'utilisateurs qui uploadent en même temps, des fichiers plus gros et un stockage total plus important, plus de téléchargements et de retries sur des réseaux instables, et plus de règles : équipes différentes, rôles et besoins de rétention.

L'objectif n'est pas seulement d'avoir des uploads qui fonctionnent. L'objectif est d'avoir des uploads sûrs et faciles à maintenir des mois plus tard : règles claires, chemins de stockage prévisibles, métadonnées auditables et contrôles d'accès qui reflètent la façon dont votre activité partage réellement les fichiers.

Cartographiez vos types de fichiers et qui doit y accéder

Avant d'ajuster le stockage ou la sécurité, clarifiez ce que les gens vont téléverser et qui est autorisé à le voir. La plupart des problèmes d'uploads à l'échelle ne sont pas des problèmes de stockage, mais des attentes mal alignées sur l'accès, la rétention et le risque.

Commencez par lister des catégories réelles de fichiers, pas seulement « documents » et « images ». Un avatar se comporte très différemment d'un contrat PDF, et une capture d'écran de support est différente d'un rapport mensuel.

Une façon pratique de cartographier les uploads est d'attacher chaque catégorie à un schéma d'accès :

- Les avatars et images de profil publiques sont souvent lisibles par beaucoup de personnes, et modifiables seulement par le propriétaire.

- Les reçus et factures sont privés par défaut, partagés uniquement avec les rôles finance ou le propriétaire du compte.

- Les contrats et fichiers de conformité sont fortement restreints et nécessitent souvent des traces d'audit et des règles de rétention strictes.

- Les rapports et exports peuvent être partagés au sein d'une équipe mais doivent être limités au workspace ou client approprié.

- Les pièces jointes de tickets sont généralement privées aux participants du ticket et parfois limitées dans le temps.

Faites ensuite un rapide état des risques. Les uploads peuvent cacher des malwares, divulguer des données sensibles (ID, informations bancaires, données médicales) ou exposer des permissions défaillantes où deviner une URL donne accès. C'est pourquoi les uploads à l'échelle concernent autant le contrôle d'accès que les octets.

La performance compte aussi. Les PDF volumineux, images haute résolution et réseaux mobiles instables provoquent des uploads partiels et des retries. Décidez d'avance quels uploads doivent absolument réussir (factures, pièces d'identité) et lesquels sont optionnels (une bannière de profil).

Pour chaque type de fichier, répondez tôt à quelques questions pour éviter de tout réécrire après :

- Qui peut téléverser, voir, remplacer et supprimer ?

- Est-il privé, partagé dans un groupe, ou public ?

- L'accès doit-il expirer ou être révoqué instantanément ?

- Que se passe-t-il si l'upload est interrompu et relancé ?

- Combien de temps le gardez-vous, et qui peut l'exporter ?

Si vous construisez avec un outil comme AppMaster, considérez ces réponses d'abord comme des règles produit, puis implémentez-les dans votre modèle de données et vos endpoints pour que les permissions restent cohérentes sur le web et le mobile.

Règles de validation d'upload qui empêchent les problèmes tôt

La validation est votre première ligne de défense si vous voulez que les uploads restent sûrs et prévisibles. De bonnes règles stoppent les fichiers mauvais avant qu'ils n'atteignent le stockage, et réduisent les tickets de support car les utilisateurs reçoivent des retours clairs.

Commencez par une allowlist, pas une blocklist. Vérifiez l'extension du nom de fichier et vérifiez aussi le type MIME détecté dans le contenu uploadé. Se fier à l'extension seule est facile à contourner. Se fier uniquement au MIME peut être incohérent selon les appareils.

Les limites de taille doivent correspondre au type de fichier et à vos règles produit. Les images peuvent être acceptables entre 5 et 10 Mo, tandis que les PDF peuvent nécessiter un plafond plus élevé. Les vidéos sont un autre cas et ont généralement besoin d'un pipeline dédié. Si vous avez des paliers payants, liez les limites au plan pour pouvoir indiquer « Votre plan permet jusqu'à 10 Mo pour les PDF » plutôt que d'afficher une erreur vague.

Certains fichiers nécessitent des contrôles plus approfondis. Pour les images, validez la largeur et la hauteur (et parfois le ratio) pour éviter des uploads gigantesques qui ralentissent les pages. Pour les PDF, le nombre de pages peut importer quand votre cas d'usage attend une fourchette limitée.

Renommez les fichiers à l'upload. Les noms fournis par les utilisateurs contiennent souvent des espaces, emojis, ou des noms répétés comme scan.pdf. Utilisez un ID généré plus une extension sûre, et conservez le nom d'origine dans les métadonnées pour l'affichage.

Une base de validation qui fonctionne pour beaucoup d'apps ressemble à ceci :

- Allowlist des types (extension + MIME), rejeter tout le reste.

- Fixer une taille max par type (et éventuellement par plan).

- Valider les dimensions d'image et rejeter les tailles extrêmes.

- Valider le nombre de pages PDF quand le cas d'usage l'exige.

- Renommer en un nom de fichier unique et sûr et garder l'original en métadonnée.

Quand la validation échoue, affichez un message clair que l'utilisateur peut comprendre, par exemple « Les PDFs doivent faire moins de 20 Mo et 50 pages. ». En parallèle, journalisez les détails techniques pour les admins (MIME détecté, taille, ID utilisateur et raison). Dans AppMaster, ces vérifications peuvent vivre dans votre Business Process afin que chaque chemin d'upload applique les mêmes règles.

Modèle de données pour les uploads et les métadonnées

Un bon modèle de données rend les uploads banals. L'objectif est de suivre qui possède un fichier, à quoi il sert, et s'il est sûr à utiliser, sans lier votre appli à un fournisseur de stockage unique.

Un schéma fiable est un flux en deux étapes. D'abord, créez un enregistrement d'upload en base et retournez un upload ID. Ensuite, téléversez le binaire vers le stockage en utilisant cet ID. Cela évite d'avoir des fichiers mystérieux dans un bucket sans ligne correspondante, et vous permet d'appliquer des permissions avant que des octets ne bougent.

Une table uploads simple suffit généralement. Dans AppMaster, cela se mappe proprement sur un modèle PostgreSQL dans le Data Designer et peut être utilisé sur le web et le mobile.

Stockez ce dont vous aurez réellement besoin plus tard pour le support et les audits :

- Référence du propriétaire (

user_id) et périmètre (org_idouteam_id) - But (avatar, invoice_pdf, ticket_attachment)

- Nom de fichier d'origine, type MIME détecté et

size_bytes - Pointeur de stockage (bucket/container,

object_key) plus checksum (optionnel) - Horodatages (

created_at,uploaded_at) et IP/appareil de l'uploader (optionnel)

Gardez le modèle d'état petit pour qu'il reste lisible. Quatre états couvrent la plupart des produits :

pending: enregistrement créé, upload non terminéuploaded: octets stockésverified: vérifications passées et prêt à l'emploiblocked: a échoué aux contrôles ou politique

Prévoyez le nettoyage dès le départ. Les pending abandonnés apparaissent lorsque les utilisateurs ferment un onglet ou perdent la connexion. Un job quotidien peut supprimer les objets de stockage pour les lignes pending expirées, marquer les lignes comme annulées pour le reporting, supprimer les éléments blocked après une fenêtre de rétention, et conserver les fichiers verified jusqu'à ce que les règles métier disent le contraire.

Ce modèle vous donne traçabilité et contrôle sans complexifier inutilement.

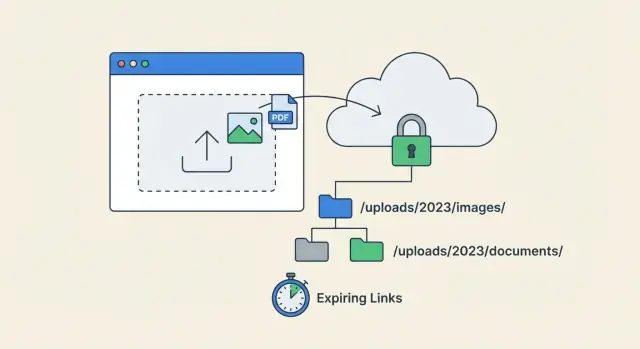

Organisation du stockage qui reste propre dans le temps

Quand les uploads s'accumulent, le risque le plus important n'est pas le coût de stockage mais le désordre. Si votre équipe ne sait plus dire ce qu'est un fichier, à qui il appartient et s'il est à jour, vous allez déployer des bugs et fuir des données.

Choisissez une stratégie de dossiers prévisible et tenez-vous-y. Beaucoup d'équipes organisent par tenant (entreprise), puis par objectif, puis par date. D'autres font tenant, utilisateur, objectif. Le choix exact importe moins que la consistance. Les dates aident à limiter la croissance d'un répertoire et simplifient les tâches de nettoyage.

Évitez de mettre des données personnelles dans les chemins ou noms de fichiers. N'intégrez pas d'adresses e-mail, de noms complets, numéros de facture ou téléphones. Utilisez des IDs aléatoires à la place. Si vous devez rechercher par sens humain, stockez cela en métadonnée en base, pas dans la clé d'objet.

Séparez originaux et dérivés pour que les règles restent claires. Stockez l'original une fois, et placez les miniatures ou aperçus sous un préfixe différent. Cela facilite l'application de politiques de rétention et de permissions différentes (un aperçu peut être affiché plus largement que l'original).

Une approche simple et durable pour nommer les objets :

- Partitionnez par tenant ID (ou workspace ID)

- Ajoutez un préfixe d'objectif (avatars, invoices, attachments)

- Ajoutez un bucket temporel (YYYY/MM)

- Utilisez un ID d'objet opaque comme nom de fichier

- Stockez les dérivés sous un préfixe séparé (previews, thumbnails)

Décidez comment gérer les versions. Si les utilisateurs peuvent remplacer des fichiers, soit vous écrasez la même clé d'objet (simple, sans historique), soit vous créez une nouvelle version et marquez l'ancienne inactive (plus orienté audit). Beaucoup d'équipes conservent l'historique pour les documents de conformité et écrasent pour les photos de profil.

Documentez vos règles de nommage. Dans AppMaster, traitez-les comme une convention partagée : gardez-les dans la documentation du projet pour que la logique backend, les UI builders et les intégrations futures génèrent les mêmes chemins.

Modèles de permissions et contrôle d'accès

Avec des uploads à l'échelle, les permissions sont l'endroit où de petits raccourcis deviennent de gros incidents. Commencez par deny-by-default : chaque fichier uploadé est privé jusqu'à ce qu'une règle autorise explicitement l'accès.

Il est utile de séparer deux questions : qui peut voir l'enregistrement, et qui peut récupérer les octets. Ce ne sont pas la même chose. Beaucoup d'apps devraient permettre de voir les métadonnées (nom, taille, date) sans pouvoir télécharger le fichier.

Schémas d'accès communs

Choisissez un schéma principal par type de fichier, puis ajoutez des exceptions avec parcimonie :

- Owner-only : seul l'uploader (et les comptes de service) peuvent télécharger.

- Team-based : les membres du workspace/projet peuvent télécharger.

- Role-based : des rôles comme Finance ou RH peuvent télécharger à travers les équipes.

- Share-by-link : un jeton spécial donne le droit de télécharger, généralement avec expiration et périmètre.

Les cas limites nécessitent des règles claires, pas des solutions ad hoc. Décidez comment les admins opèrent (accès global ou seulement certaines catégories), comment le support obtient un accès temporaire (borné dans le temps et journalisé), et ce qui arrive quand un utilisateur est supprimé (conserver les fichiers pour conformité, réassigner la propriété ou supprimer).

Traitez métadonnées et téléchargements séparément

Un schéma simple est deux vérifications : (1) l'utilisateur peut-il lire l'enregistrement d'upload, (2) l'utilisateur peut-il demander une réponse de téléchargement. Cette seconde vérification est l'endroit où vous appliquez le « privé sauf autorisé », même si quelqu'un devine un ID.

Pour les documents sensibles, journalisez les accès. Au minimum, enregistrez qui a téléchargé (ID utilisateur et rôle), ce qui a été téléchargé (ID fichier et type), quand (timestamp), pourquoi c'était autorisé (résultat de la politique, jeton de partage, override admin) et d'où (IP ou appareil, si pertinent).

Dans AppMaster, ces règles vivent souvent dans le Business Process Editor : un flux pour lister les métadonnées d'upload, et un flux plus strict pour générer une réponse de téléchargement.

Liens de téléchargement expirants : des téléchargements plus sûrs sans friction

Les liens de téléchargement expirants sont un bon compromis entre « quiconque a l'URL peut télécharger indéfiniment » et « les utilisateurs doivent se connecter à chaque fois ». Ils fonctionnent bien pour des téléchargements ponctuels, partager un document par e-mail ou donner un accès temporaire à un prestataire. À l'échelle, ils réduisent aussi les tickets car vous pouvez donner l'accès sans exposer tout votre stockage.

Deux schémas communs :

- Les URL signées expirent automatiquement. Elles sont simples et rapides, mais la révocation est difficile si le lien circule déjà.

- Un endpoint de téléchargement basé sur token offre plus de contrôle. Le lien contient un court token, votre appli vérifie les permissions à chaque requête, puis sert ou redirige vers le fichier.

Une configuration pratique :

- Utilisez des expirations courtes pour les liens partagés (10 à 60 minutes) et rafraîchissez à la demande.

- Gardez des expirations plus longues uniquement pour des sessions authentifiées de confiance (par exemple, « Télécharger à nouveau » génère un nouveau lien).

- Ciblez étroitement les liens : un seul fichier, un seul utilisateur (ou destinataire), une seule action (visualiser vs télécharger).

- Journalisez la création et l'utilisation des liens pour tracer les fuites sans avoir à deviner.

Le périmètre importe car « voir » implique généralement un affichage inline, tandis que « télécharger » implique sauvegarder une copie. Si vous avez besoin des deux, créez des liens séparés avec des règles distinctes.

Prévoyez la révocation. Si un utilisateur perd l'accès (remboursement, changement de rôle, fin de contrat), les URL signées seules peuvent être insuffisantes. Avec un endpoint token, vous pouvez invalider les tokens immédiatement. Avec les URL signées, gardez les expirations courtes et faites la rotation des clés de signature seulement quand nécessaire (la rotation révoque tout, donc utilisez-la prudemment).

Exemple : un lien de facture dans un portail client envoyé à un comptable expire en 30 minutes, permet uniquement l'affichage et est lié à l'ID de la facture plus le compte client. Si le client est retiré du compte, le token est rejeté même si l'e-mail est transféré.

Étape par étape : un flux d'upload évolutif

Un flux d'upload fiable sépare trois préoccupations : ce que vous autorisez, où vont les octets, et qui peut les récupérer plus tard. Quand tout est mélangé, de petits cas limites deviennent des incidents en production.

Un flux pratique pour images, PDF et la plupart des fichiers générés par les utilisateurs :

- Définissez des règles par objectif. Pour chaque objectif (avatar, facture, pièce d'identité), fixez les types autorisés, la taille max et les contrôles supplémentaires comme le nombre maximal de pages.

- Créez une requête d'upload sur votre backend. Le client demande la permission d'uploader. Le backend renvoie une cible d'upload (par exemple une clé d'objet plus un token courte durée) et crée une nouvelle ligne d'upload en

pending. - Téléversez les octets vers le stockage, puis confirmez. Le client envoie vers le stockage objet, puis appelle votre backend pour confirmer la complétion. Le backend vérifie la clé attendue et les propriétés basiques, puis marque la ligne

uploaded. - Lancez une vérification asynchrone. En arrière-plan, vérifiez le type réel du fichier (idéalement en incluant les magic bytes), appliquez les limites de taille, extrayez des métadonnées sûres (dimensions, nombre de pages) et, si besoin, lancez un scan antivirus. En cas d'échec, marquez l'upload

blockedet empêchez les téléchargements. - Servez les téléchargements via la politique. Au téléchargement, vérifiez que l'utilisateur a accès à l'entité propriétaire du fichier (utilisateur, org, ticket, commande). Ensuite proxifiez le téléchargement ou retournez des liens de téléchargement expirants pour garder le stockage privé.

Ajoutez le nettoyage. Supprimez les pending abandonnés après une fenêtre courte, et retirez les fichiers non référencés (par exemple, un utilisateur a uploadé une image mais n'a jamais sauvegardé le formulaire).

Si vous construisez cela dans AppMaster, modélisez les uploads comme une entité avec un champ statut et des références de propriétaire, puis appliquez les mêmes contrôles de permission dans chaque Business Process de téléchargement.

Exemple : factures dans un portail client

Un portail client où les utilisateurs uploadent des factures en PDF paraît simple jusqu'à ce que vous ayez des milliers d'entreprises, plusieurs rôles, et la même facture remplacée trois fois.

Pour l'organisation du stockage, gardez le fichier brut dans un chemin prévisible qui correspond à la façon dont les gens recherchent. Par exemple : invoices/<company_id>/<yyyy-mm>/<upload_id>.pdf. L'entreprise et le mois facilitent le nettoyage et le reporting, tandis que upload_id évite les collisions quand deux fichiers ont le même nom.

En base, stockez des métadonnées qui expliquent ce qu'est le fichier et qui peut y accéder :

company_idetbilling_monthuploaded_by_user_idetuploaded_atoriginal_filenameetcontent_typesize_byteset checksum (optionnel)- statut (active, replaced, quarantined)

Pour le partage : un responsable facturation veut envoyer une facture à un comptable externe pendant 24 heures. Plutôt que de changer les permissions globales, générez un lien de téléchargement expirant lié spécifiquement à cette facture, avec une durée stricte et un usage unique (téléchargement seulement). Quand le comptable clique, votre appli vérifie le token, confirme qu'il n'est pas expiré, puis sert le fichier.

Si un utilisateur upload le mauvais PDF ou remplace un fichier, n'écrasez pas l'ancien objet. Marquez l'enregistrement précédent comme replaced, conservez-le pour l'audit, et pointez l'entrée facture vers le nouveau upload_id. Si vous devez respecter des règles de rétention, supprimez les fichiers remplacés plus tard via un job planifié.

Quand le support reçoit un ticket « impossible de télécharger », les métadonnées aident au diagnostic rapide : le lien est-il expiré, la facture est-elle marquée replaced, l'utilisateur appartient-il à la bonne entreprise, ou le fichier a-t-il été mis en quarantaine ? Dans AppMaster, ces vérifications peuvent vivre dans un Business Process afin que chaque téléchargement suive les mêmes règles.

Erreurs fréquentes et comment les éviter

Quand les équipes gèrent les uploads à l'échelle pour la première fois, les bugs ne sont pas mystérieux. Ils proviennent de quelques raccourcis prévisibles qui passent bien en démo mais coûtent cher ensuite.

- Faire confiance uniquement à l'extension ou uniquement au type MIME. Les attaquants peuvent renommer des fichiers, et les navigateurs peuvent mentir. Vérifiez les deux, et vérifiez aussi les magic bytes côté serveur.

- Utiliser un stockage public en espérant que les permissions suffisent. Un bucket/container public transforme chaque règle manquée en fuite de données. Gardez le stockage privé par défaut et contrôlez l'accès via votre appli.

- Mettre des noms fournis par l'utilisateur dans les chemins ou URLs. Des noms comme invoice_john_smith.pdf exposent des données personnelles et facilitent le guessing. Utilisez des IDs aléatoires pour les clés d'objet, affichez un nom utilisateur en UI via les métadonnées.

- Mélanger les fichiers de tenants différents dans le même chemin sans vérifications solides. Un chemin comme /uploads/2026/01/ n'est pas un modèle de permission. Vérifiez toujours tenant et droits utilisateur avant de retourner un téléchargement.

- Omettre le nettoyage des uploads échoués ou abandonnés. Les uploads multipart et les retries laissent des débris. Ajoutez un job en arrière-plan qui supprime les pending qui ne se sont jamais complétés.

Une erreur que les équipes oublient est de ne pas planifier les retries et les doublons. Les réseaux mobiles tombent. Les utilisateurs tapent deux fois. Votre système doit considérer « téléverser le même fichier à nouveau » comme normal.

Une approche pratique est de générer d'abord un upload ID, puis d'accepter des chunks ou un fichier complet, et de marquer l'enregistrement vérifié seulement après la validation. Si le même upload est répété, retournez l'enregistrement existant au lieu de créer une seconde copie.

Si vous construisez cela dans AppMaster, conservez les règles centrales en un seul endroit (logique backend) pour que vos apps web et mobiles se comportent de la même façon, même si l'UI change.

Checklist rapide avant le lancement

Avant d'ouvrir les uploads aux utilisateurs réels, vérifiez les basiques. La plupart des problèmes à l'échelle proviennent de petites lacunes qui n'apparaissent qu'avec beaucoup d'utilisateurs, de fichiers et de cas limites.

- Allowlistez les types et fixez des limites de taille par usage (avatars vs factures). Validez à la fois l'extension et le type réel.

- Sauvegardez les métadonnées en base : qui possède le fichier (utilisateur, équipe, compte), son usage, et un statut clair comme

pending,verifiedoublocked. - Gardez le stockage privé par défaut et appliquez des vérifications de permission à chaque téléchargement (ne vous fiez pas aux URLs cachées).

- Utilisez des liens de téléchargement expirants pour le partage et gardez-les courts (minutes ou heures, pas des jours).

- Évitez les données personnelles dans les chemins et noms de fichiers. Utilisez des IDs aléatoires et affichez un nom convivial dans l'UI.

Ayez une stratégie pour les uploads abandonnés. Il est normal que les utilisateurs commencent un upload et n'aillent pas au bout, ou qu'ils remplacent souvent des fichiers.

Un plan de nettoyage simple :

- Supprimez les fichiers orphelins qui n'ont jamais atteint

verifiedaprès un délai fixé. - Conservez une fenêtre de rétention pour les fichiers remplacés, puis supprimez-les.

- Journalisez les événements clés (upload, validation, téléchargement, suppression) pour que le support puisse enquêter.

Si vous utilisez AppMaster, stockez les métadonnées dans PostgreSQL via le Data Designer, appliquez les contrôles dans le Business Process Editor, et générez des tokens de téléchargement courte durée avant de servir les fichiers.

Prochaines étapes : livrez en sécurité, puis améliorez pas à pas

La façon la plus rapide d'atteindre une release sûre est de choisir une approche d'upload et de vous y tenir. Décidez si les fichiers passent d'abord par votre backend, ou s'ils sont envoyés directement au stockage objet avec un token courte durée. Ensuite, documentez les étapes exactes et qui est responsable (client, backend, stockage). La cohérence l'emporte sur l'astuce quand on gère des uploads à l'échelle.

Commencez avec des paramètres stricts par défaut. Limitez les types aux seuls nécessaires, gardez des limites de taille conservatrices, et exigez l'authentification pour tout ce qui n'est pas public. Si les utilisateurs demandent des tailles ou formats plus larges, assouplissez une règle à la fois et mesurez l'impact.

Ajoutez une surveillance basique tôt pour que les problèmes remontent vite :

- Taux d'échec d'upload (par appareil, navigateur et type de fichier)

- Taille moyenne et p95 des uploads

- Temps d'upload (surtout sur mobile)

- Croissance du stockage par jour/semaine

- Erreurs de téléchargement (liens expirés ou interdits)

Si ce système d'upload fait partie d'une appli plus large, gardez le modèle de données et les permissions proches de la logique métier. Les équipes qui utilisent AppMaster mettent souvent les enregistrements d'upload en PostgreSQL, implémentent validation et contrôle d'accès dans des Business Processes, et réutilisent la même logique pour le backend, le web et le mobile.

Une amélioration utile suivante est d'ajouter des aperçus pour les formats courants, des logs d'audit pour les documents sensibles, ou des règles simples de rétention (par exemple suppression automatique des uploads temporaires après 30 jours). Des améliorations petites et régulières maintiennent la fiabilité au fur et à mesure que l'usage augmente.

FAQ

Commencez par écrire les catégories réelles que vous attendez : avatars, factures, contrats, pièces jointes de tickets, exports, etc. Pour chaque catégorie, décidez qui peut téléverser, qui peut voir, qui peut remplacer ou supprimer, si le partage doit expirer et combien de temps vous conservez les fichiers. Ces décisions pilotent votre modèle de données et vos contrôles d'accès, afin d'éviter de tout reconstruire plus tard.

Utilisez une allowlist et vérifiez à la fois l'extension du fichier et le type MIME détecté dans le contenu. Fixez des limites de taille claires selon l'usage, et ajoutez des contrôles plus profonds là où c'est nécessaire (dimensions d'image, nombre de pages PDF). Renommez les fichiers en un ID généré et conservez le nom d'origine en métadonnée pour éviter collisions et noms dangereux.

Les extensions se falsifient facilement et les types MIME peuvent varier selon les devices et navigateurs. Vérifier les deux permet d'attraper beaucoup de falsifications évidentes, mais pour les uploads à risque élevé vérifiez aussi la signature du fichier (magic bytes) côté serveur pendant la vérification. Tout élément qui échoue doit être marqué bloqué et inaccessible tant qu'il n'est pas revu ou retiré.

Créez d'abord un enregistrement en base et renvoyez un ID d'upload, puis téléversez les octets et confirmez la complétion. Cela évite d'avoir des « fichiers mystères » dans le bucket sans propriétaire ni usage, et vous permet d'appliquer des permissions avant tout transfert. C'est aussi plus simple pour le nettoyage : on retrouve facilement les uploads « pending » abandonnés.

Rendez le stockage privé par défaut et conditionnez l'accès via la logique de permission de votre appli. Gardez des clés d'objet prévisibles mais sans données personnelles : utilisez l'ID du tenant ou workspace plus un upload ID opaque, et stockez les informations lisibles en base. Séparez les originaux des dérivés (thumbnails, previews) pour appliquer des politiques de rétention et d'accès différentes.

Traitez séparément l'accès aux métadonnées et l'accès aux octets. Beaucoup d'utilisateurs peuvent voir qu'un fichier existe sans pouvoir le télécharger. Appliquez une règle par défaut « deny » sur les téléchargements, journalisez l'accès pour les documents sensibles et n'utilisez pas une URL difficile à deviner comme seul mécanisme de sécurité.

Les URL signées sont rapides et simples, mais une fois partagées il est souvent impossible de les révoquer avant leur expiration. Un endpoint de téléchargement basé sur des tokens vous permet de vérifier les permissions à chaque requête et de révoquer l'accès immédiatement en invalidant les tokens. En pratique, des expirations courtes et un périmètre restreint (un fichier, un destinataire, une action) réduisent les risques sans ajouter beaucoup de friction.

Concevez les retries comme un comportement normal : les connexions mobiles tombent, les utilisateurs retapent, les uploads se dupliquent. Générez d'abord un upload ID, acceptez les chunks ou le fichier entier contre cet ID, et rendez l'étape de confirmation idempotente pour qu'une répétition ne crée pas de copies supplémentaires. Pour réduire davantage les doublons, calculez et stockez un checksum et détectez les ré-uploads du même contenu pour le même usage.

Les uploads en attente s'accumulent quand un utilisateur abandonne un formulaire ou perd la connexion, donc prévoyez un nettoyage dès le jour 1. Expirez et supprimez les enregistrements pending et leurs objets de stockage, conservez les items bloqués le temps nécessaire pour l'investigation, et appliquez une fenêtre de rétention pour les documents remplacés avant suppression automatique.

Modélisez les uploads comme une entité en PostgreSQL avec statut, propriétaire, périmètre et champ « purpose », puis appliquez les règles dans un flux backend unique pour que web et mobile se comportent de la même façon. Placez la validation et la vérification dans un Business Process afin que chaque chemin d'upload applique la même allowlist, les mêmes limites et les mêmes transitions d'état. Servez les téléchargements via un Business Process plus strict qui vérifie les permissions et émet des tokens de téléchargement courte durée quand le partage est nécessaire.