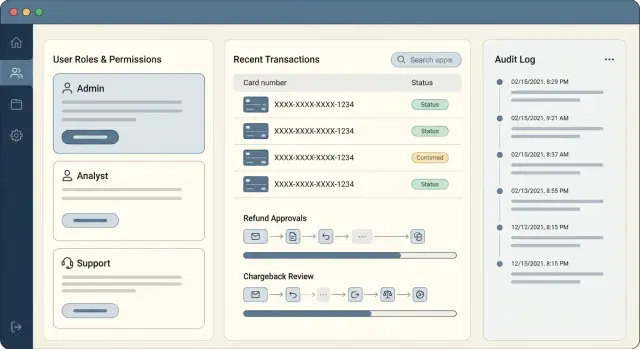

Panneau admin interne paiements sécurisé : rôles et workflows

Apprenez à concevoir un panneau admin interne paiements sécurisé avec rôles clairs, masquage des données et workflows pratiques pour remboursements, litiges et rétrofacturations.

Qu’est-ce qui rend les panneaux admin de paiements risqués

Un panneau admin paiements est puissant parce qu’il peut déplacer de l’argent, exposer des détails sensibles et contourner les parcours clients normaux. Cette combinaison en fait un outil interne à haut risque. Les problèmes les plus fréquents viennent souvent d’un travail ordinaire sous pression : un agent support clique le mauvais type de remboursement, un collègue finance approuve sans assez de contexte, ou quelqu’un copie des données dans un tableur qui ne devrait jamais sortir du système.

La plupart des problèmes tiennent en trois catégories : erreurs, fraude et fuites.

Les erreurs incluent double remboursement, remboursement du mauvais client, ou changement d’un statut qui déclenche un paiement automatique. La fraude inclut des initiés émettant des remboursements sur leurs propres cartes, aidant un ami à contourner des contrôles, ou modifiant discrètement des enregistrements pour cacher une mauvaise décision. Les fuites incluent l’affichage complet des numéros de carte ou coordonnées bancaires à l’écran, le partage de captures d’écran en chat, ou le fait de laisser trop de personnes exporter des données.

Les remboursements, litiges et rétrofacturations nécessitent des contrôles plus stricts que les actions admin normales, car ils sont à fort impact et sensibles au temps. Ils impliquent souvent des informations partielles, des délais stricts et des échanges avec un processeur. Une mauvaise action peut causer une perte directe (argent sorti), une perte indirecte (frais) et des problèmes de conformité.

Au quotidien, « sécurisé » se résume à trois choses vérifiables :

- Accès minimum : les personnes ne font que ce que leur rôle exige.

- Visibilité : les champs sensibles sont masqués par défaut et révélés seulement avec une raison.

- Traçabilité : chaque action critique est journalisée avec qui, quoi, quand et pourquoi.

Ceci importe surtout quand support, finance ops et risk doivent collaborer, et que l’ingénierie doit concrétiser des règles sans ralentir tout le monde.

Rôles et séparation des tâches : partez des vraies personnes

Un panneau admin paiements sécurisé commence par une question simple : qui touche un problème de paiement du début à la fin ?

Si une personne peut tout voir, tout modifier et approuver ses propres actions, vous êtes à une erreur (ou un mauvais acteur) d’un incident coûteux.

La plupart des équipes ont quelques rôles communs :

- Agent support : lit le contexte client, ouvre des dossiers, demande des actions

- Opérations paiements : exécute les actions opérationnelles (remboursements, réponses aux litiges)

- Finance : rapprochements, approuve paiements/remboursements à haute valeur, contrôle les limites

- Risk : examine les patterns suspects, pose des blocages, approuve les exceptions

- Chef d’équipe ou manager : gère les escalades, effectue des overrides avec justification

Une séparation pratique des tâches consiste à diviser les permissions en trois types : voir, agir et approuver.

Le support peut voir ce dont il a besoin pour aider le client, mais ne peut pas exécuter de remboursements. Les opérations paiements peuvent agir, mais certaines actions requièrent une approbation. Les auditeurs doivent être en lecture seule, avec accès aux logs et rapports, pas aux boutons.

Définissez tôt des règles à « quatre yeux », avant de construire les écrans. De bons candidats : remboursements de grande valeur, remboursements répétés pour le même client, remboursements après ouverture d’un litige, et modification des coordonnées bancaires ou de paiement. Gardez le reste en une seule étape, sinon l’équipe contournera l’outil.

Les chemins d’escalade doivent être explicites et rapides. Par exemple :

- Remboursement au-dessus d’un montant fixé passe par Finance pour approbation

- Troisième litige ce mois-ci passe en revue Risk

- Client VIP ou exception spéciale va au chef d’équipe

Contrôle d’accès simple à gérer au quotidien

Les panneaux admin paiements échouent souvent dans les moments ennuyeux : quelqu’un est malade, une nouvelle recrue arrive, un manager a besoin d’un rapport ponctuel, ou un agent support doit vérifier une transaction rapidement. Si votre modèle d’accès est difficile à opérer, les gens le contourneront.

Commencez par les rôles, pas par les personnes. Définissez un petit ensemble de rôles qui correspondent à des tâches réelles (Agent Support, Ops Paiements, Manager Finance, Admin). Ensuite assignez les utilisateurs aux rôles. Quand quelqu’un change d’équipe, déplacez-le entre rôles au lieu d’éditer une longue liste de permissions personnalisées.

Ensuite, ajoutez des permissions fines seulement là où le risque est réel. Un schéma simple sépare lecture, modification et approbation. Beaucoup d’équipes séparent aussi l’« export » comme permission distincte car c’est une voie fréquente de fuite.

Pour les tâches rares, utilisez un accès élevé temporaire au lieu d’un pouvoir permanent. Exemple : un lead support a besoin d’accès export pendant 30 minutes pour répondre à une demande d’un régulateur. Accordez-le avec une durée d’expiration et révoquez automatiquement.

Les changements d’accès ont aussi besoin d’un workflow clair pour ne pas devenir une porte dérobée :

- Demande : préciser le rôle/permission et la raison

- Approbation : le manager ou propriétaire valide (pas le demandeur)

- Application : accorder l’accès, avec date de début et de fin si nécessaire

- Enregistrement : conserver qui a approuvé, quand et ce qui a changé

Masquer les données sensibles sans bloquer le support

Un panneau admin paiements doit considérer les champs sensibles comme « à ne jamais afficher » par défaut. Certaines données ne servent pas aux opérations, et les afficher crée du risque.

Les secrets de paiement comme le numéro de carte complet (PAN) et le CVV ne doivent jamais apparaître dans l’UI, les logs ou les exports. Si votre système stocke des tokens, traitez-les aussi comme des secrets. Ils peuvent être réutilisés s’ils sont copiés au mauvais endroit.

Pour le reste, masque d’abord et révélez seulement s’il y a une raison claire. Le support doit voir ce dont il a besoin pour identifier un client et une transaction, mais pas assez pour créer une fuite de données.

Vue par défaut pratique :

- Carte : marque plus 4 derniers chiffres (et date d’expiration seulement si vraiment nécessaire)

- Client : email ou téléphone partiel (par exemple j***@domain.com)

- Adresse : ville/pays visibles, lignes de rue cachées

- IDs : montrer les IDs internes; cacher les identifiants externes du processeur sauf si nécessaire

- Notes : éviter le PII brut en texte libre; préférer des champs structurés

Quand quelqu’un doit voir plus, faites de la « révélation » une action, pas une mise en page. Exigez une courte raison, revérifiez les permissions et envisagez une étape supplémentaire pour les révélations à haut risque (ré-authentification ou approbation d’un superviseur). Limitez la durée de la révélation pour que les données se remasquent après une minute.

Les exports sont l’endroit où le masquage casse souvent. Si vous autorisez l’export CSV pour des rapports de remboursements, exportez les champs masqués par défaut et exigez une permission séparée pour un export non masqué. Vous ne pouvez pas empêcher entièrement les captures d’écran ou le copier-coller, mais vous pouvez réduire les accidents en ajoutant des filigranes aux vues sensibles, en limitant qui peut révéler, et en inscrivant chaque révélation et export dans les logs d’audit.

Principes de modèle de données pour remboursements, litiges et rétrofacturations

Les opérations paiements deviennent plus simples quand le modèle de données est ennuyeux et cohérent. L’objectif est qu’un dossier soit lisible en un seul endroit, même des mois plus tard.

Commencez par un petit ensemble d’objets centraux réutilisables :

- Customer (qui a payé)

- Payment (la transaction originale)

- Refund (argent retourné, partiel ou total)

- Dispute (une réclamation ouverte par la banque ou le réseau)

- Chargeback (issue du litige qui déplace des fonds)

Ajoutez deux objets de support qui gardent l’historique clair sans tout entasser dans un champ : Evidence (fichiers, textes, délais) et Notes (commentaires internes, handoffs, décisions).

Les statuts sont là où les équipes s’embrouillent. Gardez un petit vocabulaire partagé entre Refund, Dispute et Chargeback pour que tableaux de bord et filtres se comportent de la même manière. États courants : draft, pending approval, submitted, won, lost, reversed. Si vous avez besoin de détail, ajoutez un champ raison séparé au lieu d’empiler 20 statuts.

Chaque dossier doit avoir une timeline montrant ce qui s’est passé dans l’ordre. Ne vous fiez pas seulement au « dernier mis à jour ». Modelez une table Event et écrivez des événements quand quelque chose d’important change :

- created, assigned, approved or denied

- soumis au processeur

- preuve ajoutée

- délai modifié

- statut changé

Stockez les références externes comme champs de première classe : IDs PSP/processeur, identifiants Stripe payment ou dispute, et tout numéro de dossier réseau. Cela accélère le support et facilite les audits quand on demande « Quel dossier processeur exact est-ce ? »

Conception des workflows pour remboursements, litiges et rétrofacturations

Un bon workflow garde la vitesse là où c’est sûr et ajoute de la friction là où l’on peut perdre de l’argent. Traitez remboursements, litiges et rétrofacturations comme des pistes distinctes, même s’ils partagent la même transaction.

Remboursements : rapides mais contrôlés

Les remboursements partent souvent d’une demande du support ou des opérations. L’étape suivante est la validation : vérifier la capture initiale, la fenêtre de remboursement, le solde disponible et si le client a déjà un litige ouvert.

Après validation, ajoutez une étape d’approbation dépendant du montant et du risque. Les petits remboursements peuvent être auto-approuvés, les plus gros exigent une seconde personne. Ensuite soumettez le remboursement via votre prestataire, rapprochez-le quand le prestataire confirme, et informez le client et l’équipe interne.

Exemple : un agent support demande un remboursement de 25 $ pour une commande en double. Le système voit que c’est sous la limite d’auto-approbation, confirme qu’il n’y a pas de litige en cours, le soumet et enregistre l’ID du remboursement fourni par le prestataire pour le rapprochement.

Litiges et rétrofacturations : les délais d’abord

Les litiges sont cadrés par le temps. Concevez le flux autour des deadlines et des preuves. Commencez par la réception (webhook du prestataire ou formulaire ops), puis collecte des preuves (détails de commande, preuve de livraison, messages client), revue interne et soumission. Quand une décision arrive, mettez à jour le statut, postez les notes comptables et décidez de représenter, rembourser ou clore.

Les rétrofacturations sont plus strictes. Intégrez des étapes de représentement et des règles d’extourne. Si la deadline est trop proche ou les preuves faibles, orientez vers une décision d’extourne documentée avec des codes de raison.

Garde-fous qui rendent les workflows plus sûrs :

- Limites de montant qui modifient le chemin d’approbation

- Détection de doublons (même paiement, même montant, même motif)

- Périodes de refroidissement pour éviter les remboursements répétés

- Timers de délai pour litiges et rétrofacturations

- Portes unidirectionnelles après soumission, exceptions seulement pour admins

Étape par étape : concevoir la logique du panneau admin

Un panneau admin paiements concerne surtout la logique entre les clics : qui peut faire quoi, quand et quelles conditions doivent être vraies avant qu’une modification soit acceptée.

Commencez par cartographier chaque workflow sur une page : remboursement, réponse à un litige, suivi de rétrofacturation. Pour chacun, listez actions et points de décision. Restez lié aux rôles réels (Support, Risk, Finance, Admin) pour repérer les lacunes comme « qui peut annuler un remboursement après approbation ? »

Placez des contrôles de permission sur chaque action, pas seulement sur les écrans. Quelqu’un peut appeler un endpoint depuis un ancien favori, un flux d’export ou un autre outil interne. La règle doit vivre avec l’action elle-même : approuver un remboursement, uploader une preuve, modifier l’email client, marquer comme payé.

Ajoutez des validations qui arrêtent les mauvais états tôt :

- Règles d’éligibilité (commande capturée, non annulée)

- Fenêtres temporelles (remboursement permis dans X jours)

- Champs requis (code raison, notes, fichiers de preuve)

- Limites de montant (le partiel ne peut pas dépasser le montant capturé)

- Transitions d’état (on ne peut pas approuver un remboursement déjà envoyé)

Puis concevez approbations et files. Décidez qui voit quoi ensuite : le Support crée une demande, Finance approuve au-dessus d’un seuil, Risk revoit les cas signalés, et le système route le dossier vers la file appropriée.

Enfin, définissez notifications et timers, surtout pour les litiges où les délais sont stricts :

- alerte « Litige ouvert » vers la file litige

- rappel quotidien quand une preuve manque

- escalade quand il reste 48 heures

- verrouillage auto des éditions après soumission

Journaux d’audit et monitoring que vous utiliserez vraiment

Un panneau admin paiements vit ou meurt par sa piste d’audit. Quand quelque chose tourne mal, vous devez avoir des réponses en minutes, pas un débat sur ce qui s’est probablement passé.

Considérez le journal d’audit comme une fonctionnalité produit, pas un simple outil de debug. Chaque action sensible doit créer un événement append-only qui ne peut pas être édité ou supprimé depuis l’UI. Si quelqu’un doit corriger une erreur, il le fait avec une nouvelle action qui référence l’ancienne.

À minima, capturez ces champs pour chaque événement :

- Qui : ID utilisateur, rôle, et information d’usurpation (si utilisée)

- Quoi : nom de l’action et objet affecté (refund, dossier de litige, payout)

- Quand/où : horodatage, adresse IP, ID de device/session

- Avant/après : champs clés modifiés (montant, statut, propriétaire)

- Pourquoi : une note de raison requise pour les actions à haut risque

Le monitoring doit se concentrer sur des signaux indiquant un risque réel, pas du bruit. Choisissez quelques alertes auxquelles vous répondrez effectivement, routez-les vers le bon canal, et révisez-les chaque semaine pour ajuster les seuils.

Bonnes triggers pour commencer :

- Remboursements au-dessus d’un montant fixé ou en heures inhabituelles

- Reversals répétés sur le même paiement ou client

- Échecs répétés de vérifications de permission par le même utilisateur

- Exports massifs de données liées aux paiements

- Litiges proches des deadlines sans action récente

Ajoutez des rapports opérationnels simples qui aident le travail quotidien : approbations en attente, files vieillissantes (remboursements/litiges/rétrofacturations), et délais manqués.

Erreurs courantes et pièges à éviter

La plupart des problèmes dans les outils ops paiements ne viennent pas de hackers. Ils viennent de petits raccourcis qui s’accumulent jusqu’à ce qu’un remboursement ou un litige tourne mal et que personne ne puisse clairement expliquer ce qui s’est passé.

Un piège est l’accès « temporaire » qui n’est jamais retiré. Un collègue couvre un week-end, obtient des permissions élevées, et des mois plus tard il les a toujours. Corrigez ça avec des accès datés (date d’expiration) et un calendrier de revue simple.

Une autre erreur fréquente est de compter sur le masquage UI au lieu de vraies vérifications de permission. Si le backend accepte une action, cacher un bouton n’est pas de la sécurité. Faites appliquer les permissions côté serveur pour chaque écriture, pas seulement dans la mise en page.

Modifier des faits de paiement de base est aussi risqué. Le support doit parfois corriger, mais changer montants, devises, IDs client ou références processeur sans trace crée des problèmes comptables et juridiques. Rendez ces champs immuables après capture et utilisez des enregistrements d’ajustement explicites quand un changement est nécessaire.

Pièges récurrents :

- Rôles trop larges (« Ops Admin » peut tout faire) au lieu de rôles basés sur les tâches

- Pas de modèle de statut cohérent, donc dépendance aux notes en texte libre et aux chats

- Deadlines de litige dans le calendrier de quelqu’un au lieu d’une file avec timers

- Remboursements manuels sans seconde approbation pour les gros montants

- Actions qui ne créent pas d’événements d’audit (qui, quoi, quand, avant/après)

Exemple : un agent marque un dossier comme « résolu » pour nettoyer sa file, mais le processeur a toujours le litige en « needs evidence ». Sans statuts séparés internes et processeur, la deadline peut passer silencieusement.

Checklist rapide avant le déploiement

Avant de mettre un panneau admin paiements en production, faites une passe finale centrée sur ce que les gens feront réellement sous pression. L’objectif n’est pas une sécurité parfaite sur le papier, mais moins de mauvais clics, moins de surprises et une responsabilité claire.

Commencez par les rôles. Vérifiez que chaque permission correspond à un besoin réel du poste, pas à un titre qui semblait correct il y a des mois. Revoyez les rôles au moins trimestriellement et incluez les cas limites (nouveau niveau de support, accès prestataire, couverture temporaire).

Masquez les données sensibles par défaut. Si quelqu’un doit les révéler, exigez une raison enregistrée (par exemple « vérifier les 4 derniers chiffres pour rappel client »). Gardez les révélations de courte durée et affichez clairement à l’écran quand les données sont démasquées pour éviter que des captures d’écran deviennent une fuite silencieuse.

Un contrôle de cohérence avant lancement :

- Rôles revus trimestriellement et liés à des besoins métiers réels

- Champs sensibles masqués par défaut ; révélation requiert une raison

- Chaque action de remboursement, litige ou rétrofacturation crée un événement d’audit

- Approbation requise au-dessus d’un montant fixé et pour patterns à risque (remboursements répétés, vélocité inhabituelle, nouveau bénéficiaire)

- Files, deadlines et issues visibles sur une seule page

Testez les permissions comme un utilisateur, pas comme admin. Rédigez des cas tests simples pour chaque rôle couvrant « peut voir » et « peut agir ». Exemple : un agent support peut voir un litige et ajouter des notes, mais ne peut pas soumettre des preuves ni émettre un remboursement à haute valeur.

Scénario exemple : demande de remboursement qui devient un litige

Un client demande un remboursement de 79 $ pour un renouvellement d’abonnement qu’il dit ne pas avoir prévu. Un bon panneau admin paiements doit rendre cela ennuyeux et répétable, pas héroïque.

Le support (Tier 1) ouvre un dossier et cherche par email. Il voit le statut de la commande, les horodatages et l’empreinte de paiement, mais les données de carte sont masquées (marque + 4 derniers chiffres seulement). Le support voit aussi si la transaction a déjà été remboursée et si un litige existe, mais pas les détails de facturation complets.

Les opérations (Payments) prennent le relais. Elles voient plus : l’ID de transaction du processeur, résultats AVS/CVV, et règles d’éligibilité au remboursement. Elles ne voient toujours pas les numéros de carte complets. Ops émet un remboursement et marque le dossier « Refunded - waiting period », ajoutant une note : « Remboursé chez le processeur, règlement attendu sous 3-5 jours ouvrés. »

Deux semaines plus tard, un litige arrive pour la même transaction. Le dossier se rouvre automatiquement et revient en Ops avec le statut « Dispute received ». Un chef d’équipe examine la timeline et approuve l’envoi de preuves parce qu’il y a maintenant un risque financier et de conformité.

Le passage de relais reste propre parce que :

- Chaque étape ajoute une note courte et assigne le prochain propriétaire

- Les journaux d’audit capturent qui a vu, changé, approuvé et exporté quoi que ce soit

- Le paquet de litige extrait seulement ce qui est nécessaire (reçu, texte de politique, historique support)

Issue finale : le litige est résolu en faveur du client parce que le remboursement a été posté après l’ouverture du litige. Ops rapproche comme « remboursement + perte litige », met à jour les champs de grand livre et le support envoie un message simple confirmant le calendrier du remboursement et qu’aucune action supplémentaire n’est nécessaire.

Étapes suivantes : transformer le design en outil interne fonctionnel

Rédigez vos règles d’abord en langage clair, puis transformez-les en artefacts constructibles et relisables. Une matrice simple rôles-actions vous garde honnête et facilite les approbations.

Un format compact qui tient sur une page :

- Rôles (support, ops paiements, finance, admin)

- Actions (voir, rembourser, remboursement partiel, upload preuve, extourne)

- Seuils (limites de montant, plafonds journaliers, triggers à haut risque)

- Approvals (qui doit approuver, et dans quel ordre)

- Exceptions (accès break-glass et quand il est permis)

Prototypez des écrans autour de la façon dont le travail arrive et se résout. Les files et timelines l’emportent souvent sur de simples tableaux. Exemple : une file de remboursements avec filtres (en attente d’approbation, en attente client, bloqué) plus une timeline de cas (demande, approbation, paiement, reversal) aide l’équipe à agir vite sans exposer de données superflues.

Construisez un workflow complet avant d’en ajouter d’autres. Les remboursements sont un bon premier choix car ils touchent la plupart des pièces : vérifications de rôle, données masquées, approbations, notes et piste d’audit. Une fois les remboursements stables, étendez les mêmes patterns aux litiges et rétrofacturations.

Si vous voulez construire sans beaucoup de code, une plateforme no-code comme AppMaster peut convenir pour ce type d’outil interne : vous pouvez modéliser une base PostgreSQL, définir les rôles et appliquer des flux d’approbation comme processus métiers visuels, puis générer des apps web et mobiles prêtes pour la production.

Gardez la première version mince : une file, une page de cas avec timeline et un bouton d’action sécurisé qui applique les approbations. Quand cela tient sous pression, ajoutez les écrans « agréables à avoir » sans reconstruire la logique core.

FAQ

Considérez-le comme à haut risque car il peut déplacer de l’argent et exposer des données sensibles. Commencez par limiter les accès selon le rôle, ajoutez des étapes d’approbation pour les actions à fort impact et rendez chaque action critique traçable pour pouvoir voir rapidement ce qui s’est passé et pourquoi.

Séparez les permissions en voir, agir et approuver. Le support peut voir le contexte et créer des demandes, les opérations paiements peuvent exécuter les actions à faible risque, et Finance ou Risk approuvent les actions à forte valeur ou suspectes afin qu’une même personne ne puisse pas initier et finaliser un changement risqué.

Privilégiez un petit ensemble de rôles basés sur le métier et assignez les personnes à ces rôles plutôt qu’à des lots personnalisés de permissions. N’ajoutez des permissions fines que pour les actions réellement risquées (remboursements, export, changement de coordonnées de paiement) et utilisez des accès temporaires élevés pour les cas rares.

Ne vous fiez pas au simple masquage des boutons ; appliquez les vérifications de permission côté serveur pour chaque opération d’écriture. Ainsi, on empêche quelqu’un d’appeler un ancien endpoint, d’utiliser un favori ou un outil alternatif qui contournerait l’UI.

Ne montrez jamais les numéros de carte complets ni le CVV, et évitez d’exposer des secrets ou tokens dans l’UI, les logs ou les exports. Masquez les champs sensibles par défaut et n’autorisez une « révélation » qu’avec une raison obligatoire et une entrée dans le journal d’audit, limitée dans le temps.

Faites de la révélation une action délibérée plutôt qu’une vue par défaut. Exigez la permission adéquate, capturez une courte raison, remasquez automatiquement après un délai court et enregistrez la révélation dans les logs d’audit pour que tout accès sensible soit visible et révisable.

Un modèle simple et cohérent : enregistrez Payment, Refund, Dispute et Chargeback séparément, plus Notes et une timeline d’Events. Des événements append-only rendent un dossier lisible des mois après et évitent de perdre le contexte dans des champs en texte libre.

Accélérez les remboursements pour les cas à faible risque et durcissez les contrôles pour les montants élevés ou les comportements inhabituels. Implémentez d’abord des validations (éligibilité, fenêtres temporelles, détection de doublons), puis routez vers des approbations par montant ou risque, et verrouillez les edits après soumission.

Enregistrez qui a fait l’action, ce qui a été changé, quand et d’où, les valeurs avant/après, et pourquoi pour les actions à haut risque. Faites du journal d’audit un flux append-only dans l’UI : corrigez une erreur par une nouvelle action qui référence l’ancienne, pas par une édition.

Supprimez les accès temporaires qui ne sont jamais révoqués en imposant des durées d’expiration et des revues régulières. Évitez aussi de modifier les faits de paiement après capture : créez des enregistrements d’ajustement explicites pour garder une traçabilité comptable et légale claire.