Gestion des secrets et de la configuration pour dev, staging et prod

Apprenez la gestion des secrets et de la configuration pour dev, staging et prod avec des modèles simples pour les clés API, identifiants SMTP et secrets de webhook afin d’éviter les fuites.

Quel problème résolvons‑nous

La gestion des secrets et de la configuration consiste à tenir les valeurs sensibles à l’écart des endroits où elles peuvent être copiées, mises en cache ou partagées accidentellement.

Un secret est tout ce qui donne accès ou prouve une identité, comme une clé API, un mot de passe de base de données, un identifiant SMTP ou un secret de signature de webhook. La config normale est une valeur qui peut être publique sans dommage, comme un nom de feature flag, un timeout ou une URL de base pour un site public.

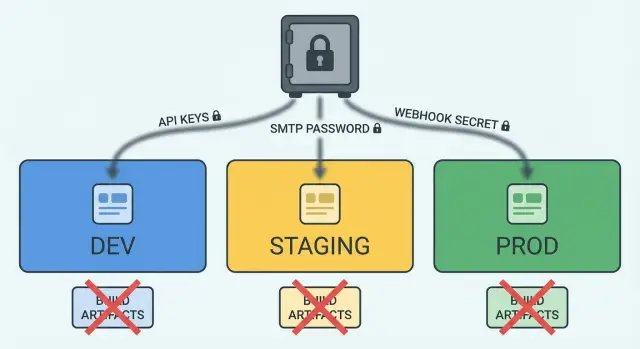

Dev, staging et prod ont besoin de valeurs différentes parce qu’ils servent des objectifs différents. Dev sert l’itération rapide et les tests sûrs. Staging doit ressembler à la production tout en restant isolé. Prod doit être verrouillée, auditable et stable. Si vous réutilisez les mêmes secrets partout, une fuite en dev peut devenir une violation en prod.

« Fuite dans les builds » signifie qu’un secret devient partie d’un élément empaqueté et partagé, comme un binaire back-end compilé, un bundle d’application mobile ou un bundle front-end. Une fois qu’un secret est dans un artefact de build, il peut se diffuser dans des endroits que vous ne contrôlez pas.

Les fuites accidentelles surviennent généralement par quelques chemins prévisibles :

- Hardcoder des secrets dans le code source, des exemples ou des commentaires

- Committer un fichier

.envlocal ou une exportation de configuration dans un repo - Intégrer des secrets dans des builds front-end ou mobiles qui tournent sur les appareils des utilisateurs

- Imprimer des secrets dans les logs, rapports de crash ou sorties de build

- Copier des valeurs de production dans staging « juste pour un test rapide »

Un exemple simple : un développeur ajoute un mot de passe SMTP dans un fichier de config pour « faire marcher l’e-mail », puis le fichier est committé ou empaqueté dans une release. Même si vous faites une rotation du mot de passe plus tard, l’ancien build peut rester dans le cache du CI, une archive de l’app store ou le dossier de téléchargement de quelqu’un.

L’objectif est clair : garder les secrets hors du code et des builds, et injecter les bonnes valeurs par environnement à l’exécution ou via une étape de déploiement sécurisée.

Principes de base qui évitent la plupart des fuites

La sécurité provient surtout de quelques habitudes que vous appliquez systématiquement.

Ne mettez pas les secrets dans le code ou les sorties de build. Le code se diffuse : il est copié, relu, loggé, mis en cache et uploadé. Les artefacts de build se diffusent aussi : ils peuvent finir dans des logs CI, des bundles d’apps, des registres de conteneurs ou des dossiers partagés. Traitez tout ce qui est committé ou compilé comme public.

Séparez les identifiants par environnement (principe du moindre privilège). Votre clé dev ne doit fonctionner qu’en dev, et ses permissions doivent être limitées. Si une clé fuit depuis un laptop ou un serveur de test, les dégâts restent contenus. La même idée s’applique aux utilisateurs SMTP, mots de passe de base de données et secrets de webhook.

Rendez la rotation banale. Supposez que vous devrez faire des rotations — parce que vous le ferez. Concevez pour pouvoir remplacer une valeur sans éditer le code ni reconstruire toutes les apps. Pour beaucoup de systèmes, cela signifie lire les secrets à l’exécution (via des variables d’environnement ou un gestionnaire de secrets) et supporter plus d’un secret actif pendant une transition.

Limiter et journaliser les accès. Les secrets doivent être lisibles uniquement par le service qui en a besoin, et seulement dans l’environnement où il s’exécute. L’accès humain doit être rare, limité dans le temps et auditable.

Si vous voulez un petit ensemble de règles couvrant la plupart des cas :

- Ne commitez pas de secrets et ne les collez pas dans des tickets, chats ou captures d’écran.

- Utilisez des identifiants séparés pour dev, staging et prod.

- Préférez la configuration à l’exécution plutôt que d’incorporer des valeurs dans des images ou builds mobiles.

- Faites des rotations régulières et après toute exposition suspectée.

- Restreignez qui et quoi peut lire les secrets, et conservez des logs d’accès.

Ces principes s’appliquent que vous utilisiez une stack traditionnelle ou une plateforme no‑code comme AppMaster. Le chemin sûr reste le même : gardez les secrets hors du build et restreints à leur usage.

D’où proviennent le plus souvent les fuites

La plupart des fuites ne sont pas des « hacks ». Elles arrivent pendant le travail normal : un test rapide, une capture d’écran utile, une build qui imprime trop d’informations. Un bon point de départ est de savoir où ces petites erreurs surviennent habituellement.

Le contrôle de version est le classique. Quelqu’un colle une clé API dans un fichier de config « pour l’instant », la commite, et elle se propage dans des branches, des pull requests et des commentaires de revue. Même si vous la retirez ensuite, le secret peut vivre éternellement dans l’historique ou dans un patch copié.

Tout ce que vous livrezz aux utilisateurs est une autre source majeure de fuite. Les bundles front-end et les binaires mobiles sont faciles à analyser. Si un secret est dans du JavaScript, une app iOS/Android ou une config « cuite », supposez qu’il est public. Les applications clientes peuvent contenir des identifiants publics, pas des clés privées.

Les secrets fuient aussi via le « bruit utile » de l’automatisation et du support. Exemples courants : logs CI qui réaffichent des variables d’environnement, prints de debug contenant des identifiants SMTP, rapports de crash qui capturent la configuration et les requêtes sortantes, images de conteneurs et caches de build qui stockent accidentellement des fichiers .env, et tickets de support avec des logs ou captures d’écran copiés.

Un schéma fréquent : un secret entre une fois dans la pipeline de build, puis est copié partout : dans une couche de conteneur, un artefact en cache, un log, et un ticket. La solution n’est rarement qu’un seul outil. C’est une habitude : garder les secrets hors du code, hors des builds et hors de tout ce que les humains collent dans un chat.

Types de secrets courants et leurs risques

Il aide de savoir quel type de secret vous avez, ce qu’il peut faire s’il fuit, et où il ne doit jamais apparaître.

Clés API (Stripe, maps, analytics, etc.) sont souvent des identifiants « niveau projet ». Elles identifient votre app et autorisent des actions spécifiques, comme facturer une carte ou lire des stats. Ce ne sont pas des tokens utilisateur. Les tokens représentent une session utilisateur et doivent expirer. Beaucoup de clés API n’expirent pas automatiquement, ce qui rend une fuite plus dommageable.

Identifiants SMTP sont généralement un nom d’utilisateur et un mot de passe pour un serveur d’e‑mail. S’ils fuient, un attaquant peut envoyer du spam depuis votre domaine et ruiner la délivrabilité. Les fournisseurs d’e‑mail basés sur API remplacent souvent les mots de passe SMTP par des clés API à permissions restreintes, ce qui est plus sûr, mais le risque demeure si la clé peut envoyer des messages depuis votre compte.

Secrets de webhook (secrets de signature ou clés de vérification) protègent les requêtes entrantes. Si le secret de signature fuit, quelqu’un peut forger des événements « paiement réussi » ou « abonnement annulé » et tromper votre système. Le danger n’est pas seulement l’exposition de données : c’est l’exécution de logique métier sur de faux événements.

D’autres secrets à fort impact incluent les URLs de base de données (souvent avec mot de passe inclus), les identifiants de comptes de service et les clés de chiffrement. Une URL de base de données divulguée peut permettre le vol complet des données. Une clé de chiffrement divulguée peut rendre lisibles les données passées et futures, et la rotation peut être coûteuse.

Une façon rapide de raisonner sur l’impact :

- Peut dépenser de l’argent ou déclencher des actions : clés de paiement, clés API admin, secrets de signature de webhook

- Peut usurper votre identité : mots de passe SMTP, clés d’envoi d’e‑mails, tokens de bots de messagerie

- Peut exposer toutes les données : identifiants de base de données, comptes cloud

- Peut briser la confidentialité définitivement : clés de chiffrement, clés de signature

- Souvent sûr à intégrer : clés destinées au navigateur (restreintes par domaine/app)

Ne livrez jamais ces éléments aux apps clientes (web, iOS, Android) : clés API secrètes, mots de passe SMTP, identifiants de base de données, comptes de service, clés privées de chiffrement et secrets de webhook. Si un client doit appeler une API tierce, faites passer la requête par votre backend pour que le secret reste côté serveur.

Modèles pour stocker les secrets sans les inclure dans les builds

Une règle sûre par défaut est simple : ne cuisez pas les secrets dans quoi que ce soit qui soit compilé, exporté ou partagé. Traitez les builds comme des artefacts publics, même si vous pensez qu’ils sont privés.

Choisir le bon contenant par environnement

Pour le développement local, un fichier de config peut convenir s’il reste hors du contrôle de version et facile à remplacer (par exemple un fichier local .env). Pour staging et production, préférez un vrai gestionnaire de secrets : le secret manager de votre cloud, un vault dédié, ou les paramètres d’environnement protégés de votre plateforme.

Les variables d’environnement sont un bon choix par défaut car elles sont faciles à injecter à l’exécution et distinctes du code. Le détail clé est le moment : l’injection à l’exécution est plus sûre que l’injection au build car le secret ne devient jamais partie du build ou du bundle client.

Une répartition pratique qui fonctionne pour beaucoup d’équipes :

- Local dev : variables d’environnement locales ou fichier de secrets local, unique par machine développeur

- Staging : un gestionnaire de secrets ou paramètres d’environnement protégés, scoped à staging seulement

- Production : un gestionnaire de secrets avec contrôles d’accès plus stricts, logs d’audit et rotation

Garder des noms et des frontières cohérents

Utilisez les mêmes noms de clé dans chaque environnement pour que l’app se comporte pareil : SMTP_HOST, SMTP_USER, SMTP_PASS, STRIPE_SECRET_KEY, WEBHOOK_SIGNING_SECRET. Seules les valeurs changent.

Lorsque les environnements prennent de l’importance (paiements, e‑mail, webhooks), utilisez des projets séparés ou des comptes cloud par environnement quand c’est possible. Par exemple, gardez les clés Stripe de staging et les secrets de webhook dans un store réservé à staging afin qu’une erreur en staging ne puisse pas toucher la production.

Si vous déployez avec une plateforme comme AppMaster, préférez les paramètres d’environnement à l’exécution pour les services backend afin que les secrets restent côté serveur et ne soient pas intégrés dans du code exporté ou des apps clientes.

Mise en place pas à pas pour dev, staging et prod

Rendez l’usage des secrets difficile à mal utiliser par défaut.

-

Inventoriez ce que vous avez et où c’est utilisé. Incluez clés API, identifiants SMTP, secrets de webhook, mots de passe de base de données, clés de signature JWT et tokens tiers. Pour chacun, notez le propriétaire (équipe ou fournisseur), le composant qui le lit (backend, worker, mobile, web) et la fréquence réaliste de rotation.

-

Créez des valeurs séparées pour dev, staging et prod, plus des permissions distinctes. Les secrets dev doivent être sûrs à utiliser depuis des laptops et conteneurs locaux. Staging doit ressembler à la prod, mais ne jamais partager d’identifiants ou de comptes prod. Prod doit être lisible uniquement par l’identité runtime de production, pas par des humains par défaut.

-

Déplacez les secrets vers la configuration à l’exécution, pas au moment de la build. Si un secret est présent pendant une build, il peut finir dans les logs de build, les couches Docker, les bundles clients ou les rapports de crash. La règle simple : les builds produisent des artefacts sûrs à copier ; les secrets sont injectés uniquement au démarrage de l’app.

-

Utilisez un flux de déploiement cohérent. Une approche qui limite les erreurs :

- Créez un store de secrets par environnement (ou un namespace strict par environnement).

- Donnez à l’identité runtime de l’application l’accès en lecture uniquement à ses secrets d’environnement.

- Injectez les secrets au démarrage via des variables d’environnement ou des fichiers montés, et gardez‑les hors des images et des bundles frontaux.

- Ajoutez des règles de rotation (dates d’expiration, propriétaire et rappel).

- Ajoutez un test dur : les déploiements de staging doivent échouer s’ils essaient de lire un secret prod.

Verrouiller l’accès signifie surtout réduire qui et quoi peut lire chaque secret. Évitez les comptes partagés, les tokens longue durée quand c’est possible, et gardez les permissions de lecture plus restreintes que celles d’écriture.

Si vous utilisez un outil no‑code comme AppMaster, la même approche s’applique : conservez les identifiants tiers dans des paramètres d’exécution spécifiques à l’environnement et considérez les artefacts générés comme publics dans votre équipe. Cette seule décision évite beaucoup de fuites accidentelles.

Modèles pratiques pour clés API et identifiants SMTP

Beaucoup de fuites surviennent quand une app doit « envoyer quelque chose » et que la solution la plus rapide est de coller des identifiants dans le client ou dans un fichier de config empaqueté. Une règle par défaut : les clients web et mobiles ne doivent jamais contenir des noms d’utilisateur SMTP, mots de passe SMTP ou clés fournisseur capables d’envoyer des messages.

Pour l’e‑mail, préférez la clé API du fournisseur plutôt que le SMTP brut quand c’est possible. L’envoi via API est plus simple à restreindre (envoyer des e‑mails seulement), à faire pivoter et à surveiller. Si vous devez utiliser SMTP, gardez‑le côté serveur uniquement et faites du backend le seul endroit qui parle au serveur mail.

Un setup pratique et sûr :

- Placez l’envoi d’e‑mail derrière un endpoint backend (par exemple : « envoyer un code de réinitialisation » ou « envoyer une facture »).

- Stockez la clé API ou le mot de passe SMTP comme secret d’environnement sur le backend, pas dans le code source ou les paramètres UI.

- Utilisez des identifiants séparés pour dev, staging et prod (idéalement des comptes et domaines d’envoi distincts).

- Ajoutez une allowlist de destinataires en staging pour n’autoriser que les adresses approuvées.

- Loggez les résultats de livraison (ID du message, réponse du fournisseur, domaine du destinataire) mais ne loggez jamais les identifiants ni le corps complet du message.

La séparation entre staging et prod importe plus qu’on ne le croit. Un système de staging peut accidentellement spammer de vrais clients s’il partage les mêmes règles d’envoi et d’adresse d’expéditeur. Une garde simple : en staging, bloquez tout e‑mail sortant sauf s’il figure sur une allowlist (par ex. les adresses de l’équipe).

Exemple : vous construisez un portail client dans AppMaster. L’app mobile déclenche « envoie‑moi un code de connexion ». L’app appelle votre backend, le backend lit le secret mail prod ou staging depuis son environnement et envoie l’e‑mail. Si un testeur utilise staging, l’allowlist empêche l’envoi aux vrais clients, et vos logs montrent si l’envoi a réussi sans exposer la clé.

Webhooks : signature, vérification et rotation

La sécurité des webhooks revient à une règle : vérifiez chaque requête côté serveur avec un secret qui ne quitte jamais votre backend. Si un secret est livré à une app web ou mobile, il n’est plus un secret.

Signature et vérification

Traitez un webhook comme un paiement entrant : n’acceptez rien tant que c’est pas vérifié. Le fournisseur envoie un en‑tête de signature calculé à partir du payload et de votre secret partagé. Votre serveur recalcule la signature et compare.

Un flux de vérification simple :

- Lisez le corps brut de la requête tel qu’il a été reçu (sans reformatage).

- Calculez la signature attendue avec votre secret de webhook.

- Comparez en temps constant.

- Rejetez les signatures manquantes ou invalides avec un 401 ou 403 clair.

- Puis seulement parsez le JSON et traitez l’événement.

Utilisez des endpoints webhook distincts et des secrets séparés pour dev, staging et prod. Cela empêche un outil dev ou un test de déclencher des actions en prod et facilite le confinement des incidents. Dans AppMaster, cela se traduit habituellement par des configs d’environnement différentes pour chaque déploiement, avec le secret webhook stocké comme variable côté serveur, pas dans l’UI web ou mobile.

Protection contre la relecture et rotation

Les signatures empêchent la falsification, mais pas la relecture. Ajoutez des vérifications pour que chaque requête soit valide une fois seulement, ou pour une fenêtre temporelle courte. Options courantes : un en‑tête timestamp avec une limite stricte, un nonce, ou une clé d’idempotence que vous stockez et refusez de traiter deux fois.

Planifiez la rotation avant d’en avoir besoin. Un modèle sûr : supporter deux secrets actifs pendant une courte période de chevauchement : acceptez l’ancien et le nouveau pendant la mise à jour fournisseur, puis retirez l’ancien. Définissez une heure de coupure claire et surveillez le trafic signé par l’ancien secret.

Enfin, faites attention aux logs. Les payloads de webhook incluent souvent des e‑mails, adresses ou métadonnées de paiement. Loggez les IDs d’événement, les types et les résultats de vérification, mais évitez d’imprimer des payloads complets ou des en‑têtes qui exposeraient des données sensibles.

Erreurs courantes et pièges à éviter

La plupart des fuites viennent d’habitudes confortables durant le dev, puis copiées en staging et production.

Traiter un fichier .env local comme un lieu sûr pour toujours est une erreur fréquente. C’est acceptable sur votre laptop, mais dangereux dès qu’il est copié dans un repo, un zip partagé ou une image Docker. Si vous utilisez .env, assurez‑vous qu’il est ignoré par le contrôle de version et remplacé par des paramètres d’environnement dans les vrais déploiements.

Utiliser les mêmes identifiants partout est un autre problème courant. Une seule clé réutilisée pour dev, staging et prod signifie qu’une erreur en dev peut devenir un incident prod. Des clés séparées facilitent aussi la rotation, la révocation et l’audit.

Injecter les secrets au moment de la build pour les frontends et apps mobiles est particulièrement risqué. Si un secret se retrouve dans un bundle compilé ou un paquet d’app, supposez qu’il peut être extrait. Les frontends ne doivent recevoir que de la configuration publique (par ex. URL d’API). Tout ce qui est sensible doit rester côté serveur.

Les logs sont une source discrète de fuite. Un print de debug « temporaire » peut rester des mois et être partagé. Si vous devez confirmer une valeur, logguez seulement une version masquée (par ex. les 4 derniers caractères) et retirez immédiatement la ligne.

Signaux d’alerte qui annoncent souvent des problèmes

- Des secrets apparaissent dans l’historique Git, même s’ils ont été supprimés par la suite.

- Une même clé fonctionne dans tous les environnements.

- Une app mobile contient des clés vendor ou mots de passe SMTP.

- Tickets de support incluent des dumps de requêtes complets avec en‑têtes.

- Des valeurs sont « cachées » avec du base64 ou dans des champs de formulaire.

L’encodage n’est pas une protection, et les champs cachés restent visibles pour les utilisateurs.

Si vous développez avec AppMaster, conservez les valeurs sensibles dans la configuration par niveau d’environnement pour chaque cible de déploiement (dev, staging, prod) et ne passez que des paramètres non sensibles aux apps clientes. Règle rapide : si le navigateur peut le voir, traitez‑le comme public.

Checklist rapide avant de livrer

Faites une passe finale avec l’état d’esprit « qu’est‑ce qui peut fuir ». La plupart des incidents sont triviaux : une clé collée dans un ticket, une capture d’écran montrant un panneau de config, ou un artefact de build qui inclut silencieusement un secret.

Avant de livrer, vérifiez :

- Les secrets n’apparaissent pas dans l’historique du repo, les issues, la doc, les captures d’écran ou les logs de chat. Si vous en avez collé un quelque part, supposez qu’il est compromis et faites une rotation.

- Vos builds web et mobiles ne contiennent que des paramètres publics (URL d’API, feature flags). Les clés privées, mots de passe SMTP et secrets de webhook doivent rester côté serveur ou dans des stores de secrets spécifiques par environnement.

- Staging est isolé de la production : ses propres clés API, compte SMTP et endpoints de test. Staging ne doit pas pouvoir lire les bases prod ou les gestionnaires de secrets prod.

- Les logs CI, monitoring et rapports d’erreur n’impriment pas de valeurs sensibles. Vérifiez la sortie de build, les rapports de crash et le logging de debug. Masquez les tokens et censurez les en‑têtes comme

Authorization. - Vous pouvez faire une rotation et révoquer rapidement sans changer le code. Assurez‑vous que les secrets sont injectés au moment du déploiement (variables d’environnement ou gestionnaire de secrets), de sorte qu’un changement de clé soit une mise à jour de configuration, pas une reconstruction d’urgence.

Si vous utilisez AppMaster, traitez les secrets comme une configuration au moment du déploiement pour chaque environnement, pas comme des valeurs intégrées aux écrans UI ou aux builds exportés. Un contrôle utile : recherchez dans les artefacts compilés et les logs des motifs courants comme sk_live, Bearer ou des noms d’hôtes SMTP.

Notez le « kill switch » pour chaque intégration : où désactiver la clé et qui peut le faire en moins de cinq minutes.

Scénario d’exemple : paiements, e‑mail et webhooks

Une équipe de trois personnes gère un portail client (web), une app mobile compagnon et un petit job en arrière‑plan qui envoie des reçus et synchronise des données. Ils ont trois environnements : dev sur laptops, staging pour la QA et prod pour les vrais utilisateurs. Ils veulent une configuration de secrets qui n’entrave pas le travail quotidien.

En dev, ils n’utilisent que des clés de paiement sandbox et un compte SMTP de test. Chaque développeur garde ses secrets dans des variables d’environnement locales (ou un fichier local non tracké chargé dans les env vars), donc rien n’atterrit dans le repo. L’app web, l’app mobile et le job lisent les mêmes noms de variables, comme PAYMENTS_KEY, SMTP_USER et WEBHOOK_SECRET, mais les valeurs diffèrent selon l’environnement.

En staging, le CI déploie le build, et la plateforme injecte les secrets à l’exécution. Staging utilise son propre compte de paiement, ses propres identifiants SMTP et son propre secret de signature webhook. La QA peut tester des flux réels sans risque de toucher la prod.

En prod, les mêmes artefacts de build sont déployés, mais les secrets proviennent d’un store dédié (ou du gestionnaire de secrets du cloud) et ne sont disponibles qu’aux services en cours d’exécution. L’équipe applique des permissions plus strictes : seul le job en arrière‑plan peut lire les identifiants SMTP, et seul le handler webhook peut lire le secret webhook.

Lorsqu’une clé est exposée (par ex. une capture d’écran montrant une clé API), ils suivent un playbook fixe :

- Révoquer la clé exposée immédiatement et faire la rotation des secrets liés.

- Rechercher dans les logs toute utilisation suspecte pendant la fenêtre d’exposition.

- Redéployer les services pour récupérer les nouvelles valeurs.

- Documenter l’incident et ajouter un garde‑fou (par exemple un scan pre‑commit).

Pour garder le travail local simple, ils ne partagent jamais les secrets prod. Les développeurs utilisent des comptes sandbox, et s’ils utilisent un outil no‑code comme AppMaster, ils stockent des valeurs d’environnement séparées pour dev, staging et prod afin que la même logique applicative fonctionne en toute sécurité partout.

Étapes suivantes : rendre cela répétable dans votre workflow

Traitez le travail sur les secrets comme de l’hygiène. La première fois est pénible. Ensuite, cela doit devenir routinier.

Commencez par écrire une carte simple des secrets en langage clair pour que n’importe qui puisse la mettre à jour :

- Quel est le secret (clé API, mot de passe SMTP, secret webhook)

- Où il est utilisé (service, job, app mobile, tableau de bord fournisseur)

- Où il est stocké par environnement (dev, staging, prod)

- Qui peut y accéder (humains, CI/CD, runtime seulement)

- Comment le faire pivoter (étapes et quoi surveiller)

Ensuite, choisissez un modèle de stockage par environnement et tenez‑vous‑y. La cohérence bat l’ingéniosité. Exemple : les développeurs utilisent un store de secrets local, staging utilise des secrets gérés avec accès limité, et la production utilise les mêmes secrets gérés plus un audit renforcé.

Ajoutez un calendrier de rotation et un petit plan d’incident que les gens suivront réellement :

- Faites tourner les clés à haut risque selon un calendrier (et immédiatement après un changement de personnel).

- Supposez que des fuites se produisent : révoquez, remplacez et confirmez que le trafic revient à la normale.

- Journalisez qui a fait la rotation, quand et pourquoi.

- Décidez des vérifications d’étendue (paiements, envoi d’e‑mail, webhooks).

Si vous construisez avec AppMaster (appmaster.io), gardez les clés privées dans la configuration côté serveur et déployez par environnement pour que les builds web et mobiles n’incorporent pas de secrets. Puis validez le processus une fois avec staging : faites la rotation d’une clé bout en bout (mettre à jour le store, redéployer, vérifier, révoquer l’ancienne clé). Répétez ensuite pour le secret suivant.

FAQ

Un secret est toute valeur qui prouve une identité ou donne accès, comme des clés API, mots de passe de base de données, identifiants SMTP ou secrets de signature de webhook. La config est une valeur qui peut être publique sans dommage, comme des timeouts, des noms de feature flags ou l’URL de base d’un site public.

Si la divulgation d’une valeur (par capture d’écran ou dépôt) peut causer des dégâts, traitez-la comme un secret.

Utilisez des secrets séparés pour réduire le rayon d’action d’une fuite. Si un laptop de dev, un serveur de test ou une app staging fuit une clé, vous ne voulez pas que cette clé ouvre aussi la production.

Des environnements séparés permettent également d’appliquer des permissions plus souples en dev/staging et des contrôles plus stricts et auditables en production.

Considérez que tout ce qui est compilé, empaqueté ou exporté peut être copié et inspecté. Évitez les secrets dans le code source et dans les variables injectées au moment de la build ; injectez-les à l’exécution via des variables d’environnement ou un gestionnaire de secrets.

Si vous pouvez remplacer un secret sans reconstruire l’app, vous êtes généralement sur la bonne voie.

Un fichier local .env est acceptable pour le développement personnel s’il n’est jamais ajouté au contrôle de version et n’est jamais inclus dans des images ou artefacts. Ajoutez-le à .gitignore et évitez de le partager via chat, tickets ou archives.

Pour staging et production, préférez des paramètres d’environnement protégés ou un gestionnaire de secrets pour éviter que des fichiers circulent.

Ne mettez pas de clés privées, mots de passe SMTP, identifiants de base de données ou secrets de webhook dans une application cliente. Si le code s’exécute sur un appareil utilisateur ou dans un navigateur, supposez que des attaquants peuvent extraire les valeurs.

Faites passer les actions sensibles par votre backend pour que le secret reste côté serveur et que le client envoie juste une requête.

Concevez la rotation comme un changement de configuration, pas comme une modification de code. Stockez les secrets hors du code, redéployez pour récupérer les nouvelles valeurs et attribuez un propriétaire et un rappel pour chaque clé.

Quand possible, autorisez un court chevauchement où l’ancien et le nouveau secret sont valides, puis retirez l’ancien après vérification du trafic.

Vérifiez chaque requête webhook côté serveur en utilisant un secret qui ne quitte jamais le backend. Recalculez la signature attendue à partir du corps brut de la requête tel qu’il a été reçu et comparez-la en toute sécurité avant de parser et traiter l’événement.

Utilisez des endpoints et des secrets distincts par environnement pour que les événements de test ne déclenchent pas d’actions de production.

Évitez d’imprimer des secrets, des en-têtes complets ou des payloads entiers dans les logs, les sorties de build ou les rapports de crash. Pour le dépannage, journalisez des métadonnées comme les IDs d’événements, les codes de statut et des valeurs masquées, pas des identifiants.

Considérez tout log collé dans un ticket ou un chat comme potentiellement public et censurez-le avant de le partager.

Staging doit reproduire le comportement de production tout en restant isolé. Utilisez des comptes ou projets fournisseurs séparés si possible, des identifiants SMTP dédiés, des clés de paiement distinctes et des secrets de webhook séparés.

Ajoutez un garde-fou pour empêcher staging de lire les secrets ou bases de données de production, même en cas de mauvaise configuration.

Dans AppMaster, conservez les valeurs sensibles dans les paramètres d’exécution spécifiques à chaque environnement, pas dans les écrans UI ou la configuration côté client. Ainsi, les builds web et mobile exportés n’intègrent que des paramètres publics, et les secrets restent côté serveur.

Une bonne pratique : garder les mêmes noms de variables entre dev, staging et prod et ne changer que les valeurs selon l’environnement.