Zelfbedieningsklantportaal: gegevens veilig tonen, beheerders beschermen

Leer hoe je een zelfbedieningsklantportaal ontwerpt dat klanten alleen toont wat ze nodig hebben, sleutelacties ondersteunt en interne admin-workflows beschermt.

Welk probleem moet een zelfbedieningsportaal oplossen

Een zelfbedieningsklantportaal is een kleine, gerichte voordeur naar je bedrijfsystemen. Het laat klanten de status bekijken van wat ze al hebben gekocht of aangevraagd, en zelf een paar veilige taken uitvoeren. Het is geen kopie van je interne admin-app en het zou niet alles moeten tonen wat je team kan zien.

Interne data direct tonen is riskant omdat die meestal voor medewerkers is ontworpen, niet voor klanten. Eén "Orders"-tabel kan interne notities, fraudeflags, leverancierskosten, medewerkersnamen of links naar andere klanten bevatten. Zelfs als je een paar velden verbergt, is het makkelijk iets gevoeligs over het hoofd te zien en moeilijk later uit te leggen waarom een klant het heeft gezien.

Het doel is eenvoudig: geef genoeg zichtbaarheid om supporttickets te verminderen zonder te veel te delen of nieuwe beveiligingsproblemen te creëren. Klanten willen meestal duidelijke antwoorden op een paar vragen: wat is de huidige status? Wat is er veranderd sinds de vorige keer? Wat heeft u van mij nodig? Wanneer is de volgende stap?

Portaalgebruikers variëren ook meer dan veel teams verwachten. Je kunt een betaler hebben die facturen betaalt, een aanvrager die servicetickets opent en een klantzijde-admin die het bedrijfsprofiel, gebruikers of locaties beheert. Ze behoren allemaal tot dezelfde klant, maar hebben verschillend toegangsniveau nodig.

Een concreet voorbeeld: als iemand vraagt: "Waar is mijn levering?", zou het portaal de verzendstatus, afleveradres en bewijs van aflevering moeten tonen als dat beschikbaar is. Het moet niet je magazijn-picklist, interne escalatienotities of medewerkerchatgeschiedenis tonen.

Behandel het portaal als een eigen productoppervlak: een schone set schermen, databeelden en acties die eerst voor klanten zijn ontworpen, niet een spiegel van interne workflows.

Bepaal wat klanten moeten zien en doen

Een zelfbedieningsklantportaal werkt het beste wanneer het dezelfde vragen beantwoordt die je supportteam de hele dag krijgt. Haal 20 tot 50 recente tickets of chatthreads en groepeer ze op intentie. Je ontwerpt nog geen volledig dashboard; je kiest wat je blootgeeft zodat klanten zichzelf kunnen helpen zonder admin-workflows aan te raken.

Veelvoorkomende categorieën met veel volume zijn statuscontroles (bestelling, project, zaak), facturen en betalingen, bedrijfs- en contactupdates, planning- of wijzigingsverzoeken en documentdownloads (ontvangsten, contracten, rapporten).

Voor elke categorie identificeer je de minimale gegevens die de vraag betrouwbaar beantwoorden. "Betrouwbaar" is belangrijk: als medewerkers een veld vaak handmatig corrigeren, toon het dan nog niet. Begin met een klein aantal velden dat je vertrouwt, zoals huidige status, laatst bijgewerkt-tijd, factuurtotaal, vervaldatum, bezorgvenster en trackingnummer.

Kies vervolgens een paar klantacties die heen-en-weer communicatie verminderen. Goede portaalacties zijn simpel, omkeerbaar en gemakkelijk te auditen: een factuur betalen, betaalgegevens bijwerken, een document uploaden, een wijziging aanvragen of een gesloten ticket heropenen. Als een actie complexe interne stappen triggert, bied het aan als een verzoek in plaats van directe controle.

Schrijf ook op wat intern moet blijven. Typische "niet tonen"-velden zijn medewerkersnotities, interne statussen (zoals fraudchecks of margeflags), interne eigenaar-namen, escalatietags en elk veld dat proceszwaktes onthult.

Een praktische test: als je een veld niet in een e-mail naar de klant zou plakken, hoort het niet in het portaal.

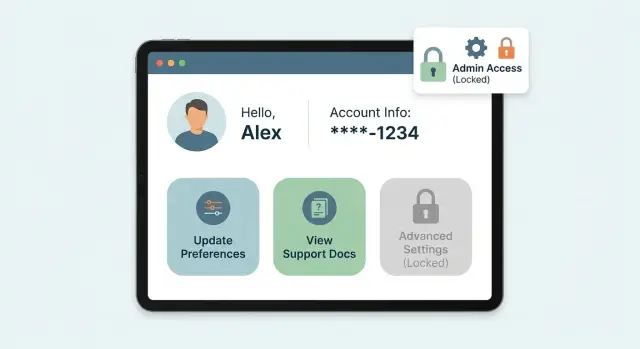

Stel duidelijke grenzen: rollen, tenants en datascope

Een klantportaal werkt alleen als de regels simpel zijn: wie is de gebruiker, bij welke organisatie hoort die en welke data mag die aanraken. Als je die grenzen goed instelt, wordt alles anders (schermen, knoppen, API's) veiliger.

Begin met rollen die passen bij echt gedrag. De meeste portalen hebben drie niveaus nodig: publiek (geen login), geauthenticeerde klantgebruikers en een klant-adminrol die mensen binnen hun eigen bedrijf kan beheren. Houd klant-admin gericht op klanttaken zoals teamleden uitnodigen of notificatievoorkeuren instellen. Houd je interne admin-workflows gescheiden.

Tenancy is de ononderhandelbare lijn. Elk record dat in het portaal verschijnt, moet gekoppeld zijn aan een tenant-identifier zoals account_id of organization_id, en elke query moet standaard op die tenant filteren. Dat is het hart van portaaltoegangscontrole en voorkomt de ergste situatie: een klant die de data van een andere klant ziet.

Record-level regels volgen daarna. Zelfs binnen één organisatie mag niet iedereen alles zien. Een eenvoudige aanpak is records te koppelen aan een eigenaar (created_by) en een team of afdeling. Bijvoorbeeld: een klantgebruiker kan alleen de tickets zien die zij hebben geopend, terwijl een klant-admin alle tickets voor de organisatie kan bekijken.

Veldniveau-regels zijn de laatste vangrail. Soms mag een klant een factuur zien maar nooit interne notities, kostprijs, risicovlaggen of contactgegevens alleen voor personeel. Behandel deze als aparte "portal-veilige" velden, niet alleen als verborgen UI-elementen.

Als je de scope wilt opschrijven, houd het dan korte regels:

- Public: een loginprompt en echt publieke pagina's alleen

- Klantgebruiker: lees eigen bestellingen, facturen en tickets; werk beperkte velden bij

- Klant-admin: het voorgaande, plus gebruikers en bedrijfsprofiel beheren

- Interne admin: volledige toegang tot goedkeuringen, bewerkingen, terugbetalingen en uitzonderingen

Ontwerp een veilig datamodel voor portalweergaven

Een portaal faalt wanneer het het "juiste" record laat zien maar de verkeerde betekenis. Interne tabellen zijn gebouwd voor staffworkflows, audits en randgevallen. Portaalschermen zijn gebouwd voor klanten die snelle antwoorden en duidelijke acties willen. Zie die als twee verschillende modellen.

Maak een speciaal portal view-model, ook al weerspiegelt het delen van je interne data. Dit kan een databaseview, een read-model of een aparte tabel zijn die vanuit interne events wordt gevuld. Het belangrijkste is dat portalvelden geselecteerd, stabiel en veilig zijn om te tonen.

Interne workflowstatussen zijn meestal rommelig: "PendingReview", "BackofficeHold", "RetryPayment", "FraudCheck". Klanten hebben dat niet nodig. Map veel interne statussen naar een kleine set klantvriendelijke statussen.

Bijvoorbeeld kan een bestelling 12 interne statussen hebben, maar het portaal heeft alleen nodig:

- Processing

- Shipped

- Delivered

- Action needed

- Canceled

Geef de voorkeur aan samenvattingen eerst, dan details op aanvraag. Een lijstpagina zou de essentie moeten tonen (status, laatst bijgewerkt, totaal, referentie). Een detailpagina kan lijnitems, bijlagen of eventgeschiedenis tonen. Dit beperkt onbedoelde lekken en houdt pages snel.

Maak opmaak consistent en begrijpelijk. Gebruik één datumformaat in het hele portaal, toon bedragen met valuta en vermijd interne identificaties die mensen verwarren. Als je een ID moet tonen, geef dan een klantgerichte referentie zoals "Factuur INV-20418" in plaats van een database-UUID.

Een simpele test: als een klant een screenshot van de pagina maakt en naar support mailt, begrijpt je team het dan zonder interne jargon te vertalen? Zo niet, verfijn het portal view-model totdat het leest als een klantgericht document, niet als een adminrecord.

Plan klantacties zonder admin-workflows bloot te geven

Een portaal hoeft geen alleen-leesvenster te zijn, maar de veiligste portalen houden klantacties smal en voorspelbaar en laten operationele controle aan interne tools.

Begin met acties waar klanten al om vragen en die gemakkelijk te valideren zijn. Typische voorbeelden zijn contactgegevens en notificatievoorkeuren bijwerken, een factuur betalen of betaalmethode bijwerken, een wijziging aanvragen (adres, bezorgvenster, abonnementsniveau), een ticket openen met bijlagen en facturen of ontvangstbewijzen downloaden.

Definieer toegestane transities voor elke actie. Denk in simpele statussen: een verzoek kan Draft, Submitted, Approved, Rejected of Completed zijn. Klanten kunnen het vooruit bewegen (Draft naar Submitted) maar zouden het niet moeten kunnen "completeren". Die laatste stap hoort bij admins en backoffice-systemen.

Stel duidelijke regels rond wat wanneer kan worden gewijzigd. Laat een adreswijziging bijvoorbeeld alleen toe voordat een zending Packed is. Daarna zou het portaal moeten schakelen van "Adres bewerken" naar "Wijziging aanvragen", zodat de klant kan vragen zonder operationele data direct te overschrijven.

Voor onomkeerbare acties voeg je een extra bevestiging toe. "Abonnement annuleren" en "terugbetalingsverzoek" zijn veelvoorkomende pijnpunten. Gebruik een tweede stap zoals e-mail opnieuw invoeren, typ CANCEL, of bevestigen via een eenmalige code. Houd de boodschap helder: wat er zal gebeuren, wat niet ongedaan kan worden en wie te contacteren bij vergissing.

Houd een auditspoor voor elke klantgerichte actie. Leg vast wie het deed (gebruikers-ID), wat ze deden (actienaam), wat er veranderde (voor/na) en wanneer (tijdstempel). Als je het vastlegt, registreer consistent ook waar (IP/apparaat).

Stapsgewijs: bouw de portallaag (data, API, UI)

Een goed portaal is geen "venster naar je database". Zie het als een aparte laag: een kleine set portalobjecten, een kleine set acties en UI-schermen die alleen die veilige onderdelen gebruiken.

Begin met het mappen van interne bronnen naar portalobjecten. Interne tabellen bevatten vaak velden die klanten nooit mogen zien (kortingsregels, fraudenotities, interne tags). Bouw een portal view-model dat alleen bevat wat klanten nodig hebben, zoals Order, Invoice, Shipment en Support Ticket.

Een praktische bouwvolgorde:

- Definieer portalobjecten en -velden en documenteer vervolgens welke rol wat kan zien (viewer, billing contact, admin).

- Bouw API-endpoints rond die objecten en voer checks uit op elk verzoek (tenant, eigenaarschap, status, rol).

- Maak UI-schermen en navigatie gebaseerd op klanttaken, niet je adminmenu.

- Voeg validatie- en misbruikcontroles toe op acties (invoervalidatie, rate limits, veilige foutmeldingen).

- Test end-to-end met echte klantscenario's voordat je live gaat.

Ontwerp endpoints rondom uitkomsten. "Factuur betalen" is veiliger dan "factuur bijwerken". "Adreswijziging aanvragen" is veiliger dan "klantrecord bewerken". Elk endpoint moet verifiëren wie het aanroept, tot welke tenant ze behoren en of het object in een toegestane status verkeert.

Houd de UI eenvoudig: een dashboard, een lijst en een detailpagina.

Test vóór livegang alsof je een klant bent die het portaal probeert te breken: probeer een factuur van een ander account te bekijken, acties snel te herhalen, rare inputs te sturen en oude links te gebruiken. Als het portaal saai blijft onder druk, is het klaar.

Beveiligingsbasiszaken die het meest tellen

Een klantportaal werkt alleen als klanten het vertrouwen en je team gerust kan slapen. De meeste portaalincidenten zijn geen geavanceerde hacks. Het zijn simpele hiaten zoals "de UI verbergt het" of "de link was voorspelbaar."

Begin met identiteit en sessies

Gebruik authenticatie die past bij je risico. E-mail-login met een eenmalige code kan voor veel portalen voldoende zijn. Voor grotere klanten voeg SSO toe zodat toegang volgt uit hun offboardingregels.

Houd sessies kort genoeg om schade te beperken, maar niet zo kort dat gebruikers constant worden uitgelogd. Bescherm sessies met secure cookies, rotatie na login en een logout die de sessie echt beëindigt.

Handhaaf autorisatie bij elk verzoek

Vertrouw niet op de UI om adminknoppen te verbergen. Elke API-aanroep moet beantwoorden: "Wie is deze gebruiker en mag die dit doen op dit exacte record?" Voer die check uit, zelfs als het verzoek valide lijkt.

Een veelvoorkomend falen ziet er zo uit: een klant opent een factuur-URL en bewerkt vervolgens het ID in de adresbalk om iemand anders' factuur te zien. Voorkom dit door veilige identifiers te gebruiken (willekeurige UUID's, geen opeenvolgende ID's) en eigendom of tenantlidmaatschap op elke read en write te verifiëren.

Auditlogs: je vangnet

Logging is niet alleen voor securityteams. Het helpt support antwoord te geven op "wie heeft dit veranderd" en helpt je bewijzen wat er gebeurde.

Log minimaal login-events (inclusief mislukte pogingen), lezingen van gevoelige records (facturen, tickets, bestanden), wijzigingen (updates, annuleringen, goedkeuringen), permissie- of rolwijzigingen en bestandsuploads/-downloads.

Behandel bijlagen als een apart product

Bestanden zijn waar portalen het meest vaak lekken. Beslis wie mag uploaden, bekijken, vervangen en verwijderen en maak dat consistent over het portaal.

Sla bestanden op met toegangscontroles, niet met publieke URL's. Scan uploads, beperk bestandstypen en -grootte en registreer welke gebruiker elk bestand heeft geüpload. Als een klantaccount wordt gesloten, zorg dat de bestandsrechten ook worden ingetrokken.

Veelgemaakte fouten en valkuilen

De meeste portaalproblemen zijn geen grote hacks. Het zijn kleine ontwerpkeuzes die ongemerkt het verkeerde blootgeven of klanten meer laten doen dan bedoeld.

Een veelgemaakte fout is per ongeluk interne-only velden tonen. Interne notities, staff-only tags en verborgen statussen zitten vaak vlak naast klantvriendelijke data in hetzelfde record. Een portaalpagina die "alles" uit de database toont, zal uiteindelijk iets lekken, vooral wanneer later nieuwe velden worden toegevoegd. Behandel portalweergaven als een apart contract: kies alleen de velden die klanten nodig hebben.

Een andere valkuil is vertrouwen op de UI om data of knoppen te verbergen. Als de backend het verzoek nog toestaat, kan een nieuwsgierige gebruiker het endpoint direct aanroepen en de data krijgen of de actie uitvoeren. Permissies moeten server-side worden afgedwongen, niet alleen in de interface.

Tenant-lekken zijn het schadelijkst en ook gemakkelijk te missen. Het kost maar één query die filtert op record-ID maar niet op account of organisatie. Dan kan een klant een ander klant-ID raden en hun records zien. Scope altijd reads en writes op tenant, niet alleen op "ingelogd".

Wees voorzichtig met "behulpzame" klantbewerkingen. Klanten toestaan bedragen, statussen, eigenaren of datums te wijzigen kan admin-workflows omzeilen en goedkeuringen breken. Neem een verzoek op en routeer het voor beoordeling in plaats van het hoofdrecord direct te bewerken.

Een paar controles voorkomen de meeste problemen:

- Bouw portal-specifieke weergaven die standaard interne velden uitsluiten

- Handhaaf toegangsregels in de backend voor elk endpoint en elke actie

- Scope elke query op tenant en rol, niet alleen op record-ID

- Beperk klantacties tot veilige toestandswijzigingen of verzoeken

- Houd een audittrail bij voor geschillen

Snelle checklist voordat je lanceert

Voordat je een portaal voor echte gebruikers opent, doe nog één laatste rondgang gericht op twee dingen: wat klanten kunnen zien en wat ze kunnen veranderen. De meeste fouten komen van kleine overzichten zoals een missende filter op één scherm.

Doe een droge run met twee testklanten van verschillende organisaties. Log in als Klant A, zoek een factuurnummer dat bij Klant B hoort en probeer het te bekijken door te zoeken, een URL-parameter te wijzigen of een API-aanroep te doen. Als je het eenmaal kunt bereiken, kun je het opnieuw bereiken.

Een korte pre-launch checklist:

- Tenant-isolatie: elke lijst, zoekopdracht, export en detailpagina toont alleen de records van de organisatie van de klant

- Veldhygiëne: verwijder interne velden overal (UI, API-responses, exports), inclusief staffnotities, marge, interne statuscodes en admin-only tags

- Veilige acties: definieer regels voor elke actie (betalen, annuleren, verzetten, details bijwerken), toon een duidelijke bevestiging en maak resultaten makkelijk te begrijpen

- Autorisatie op elke route: bescherm elk API-endpoint met dezelfde permissiechecks, niet alleen de UI

- Monitoring: log gevoelige lezingen en wijzigingen en waarschuw bij verdachte patronen zoals snel records scannen

Als dit klopt, kun je met vertrouwen lanceren en later kleinere gebruiksvriendelijkheidsproblemen oplossen zonder de admin-workflowbescherming te riskeren.

Voorbeeld: een factuur- en leveringsportaal dat veilig blijft

Een veelgehoorde portaalvraag is simpel: "Laat me mijn facturen zien, betaal wat ik verschuldigd ben en volg leveringen." Het risico is ook simpel: zodra je dezelfde schermen blootgeeft die je team gebruikt, gaan klanten notities, flags en statussen zien die nooit het bedrijf mochten verlaten.

Hier is een veilig patroon voor een factuur- en leveringsportaal.

Wat de klant ziet en kan doen

Geef klanten een gerichte weergave die hun vragen beantwoordt zonder te onthullen hoe je team de backoffice runt. Een sterke klantweergave bevat factuurlijsten met totalen, vervaldatums en betaalstatus; factuurdetails met lijnitems en belastingen voor hun eigen account; betalingsgeschiedenis met een downloadbaar ontvangstbewijs na betaling; leveringsstatus met trackingevents en een verwachte datum; en een formulier "Melding leveringsprobleem" gekoppeld aan een specifieke zending.

Voor acties houd ze smal en recordgebonden: betaal een factuur, download een ontvangstbewijs, open een issue. Elke actie moet duidelijke regels hebben (bijvoorbeeld "Betalen" verschijnt alleen op openstaande facturen en "Melding" alleen op geleverde of vertraagde zendingen).

Wat intern blijft (maar dezelfde records gebruikt)

Support en finance kunnen aan dezelfde facturen en leveringen werken, maar met interne-only velden en tools: kredietrisicoflags en kredietlimietbeslissingen, staffcomments en interne bijlagen, interne queue-states (triage, escalaties, SLA-timers) en handmatige overrides zoals refunds, afschrijvingen of adrescorrecties.

De sleutel is het scheiden van klantgerichte velden en operationele velden, zelfs als ze op hetzelfde onderliggende record staan.

Volgende stappen: veilig uitrollen en itereren

Behandel je portaal als een product, niet als een datastortplaats. De veiligste uitrol begint met een smalle, read-only laag die topvragen beantwoordt (status, geschiedenis, facturen, tickets) en breidt uit zodra je ziet hoe mensen het daadwerkelijk gebruiken.

Een praktisch uitrolpad:

- Lanceer eerst read-only, met duidelijke labels en tijdstempels

- Voeg 1 of 2 laag-risico, omkeerbare acties toe (contactgegevens bijwerken, callback aanvragen)

- Plaats elke actie achter expliciete permissies en auditlogs

- Rol uit naar een kleine klantgroep en vergroot de toegang in fasen

- Herzie toegangsregels na elke wijziging, niet alleen bij de lancering

Na release let op "verward maar technisch correct" data. Klanten blijven hangen op interne codes, gedeeltelijke statussen of velden die eruitzien alsof ze bewerkbaar zijn maar dat niet zijn. Vervang interne termen door duidelijke taal en verberg alles wat je niet in één zin kunt uitleggen.

Houd teams op één lijn door rollen en permissies op één plek te beschrijven: wie wat kan zien, wie wat kan doen, wat er gebeurt na een actie en wat admins kunnen overrulen. Dit voorkomt sluipende veranderingen waarbij nieuwe velden worden toegevoegd, support iets belooft en het portaal langzaam meer blootgeeft dan bedoeld.

Als je een portaal wilt bouwen zonder handmatig te coderen, kan AppMaster je helpen portal-veilige data te modelleren, toegangsregels in businesslogica af te dwingen en productieklare backends, webapps en native mobiele apps te genereren. Als je flexibiliteit in deployment nodig hebt, ondersteunt AppMaster clouddeployments en export van broncode, zodat het portaal in je bestaande setup past (appmaster.io).

FAQ

Een zelfbedieningsportaal moet repetitieve supportvragen verminderen door de paar vragen te beantwoorden die klanten het vaakst stellen: actuele status, wat er is veranderd, wat er van hen nodig is en wat er daarna gebeurt. Het moet niet proberen je interne admin-app te repliceren of interne workflowdetails te tonen.

Interne tabellen vermengen vaak klantgerichte data met velden alleen voor medewerkers, zoals notities, fraudeflags, kosten en interne tags. Zelfs als je velden in de UI verbergt, is het gemakkelijk iets gevoeligs over het hoofd te zien en kunnen toekomstige schemawijzigingen per ongeluk nieuwe velden blootgeven.

Begin met het bekijken van recente supporttickets en groepeer ze op intentie. Kies vervolgens de kleinste set velden die die vragen betrouwbaar beantwoordt. Als je team vaak een veld handmatig corrigeert, toon het dan nog niet; laat zien wat je met vertrouwen nauwkeurig kunt houden, zoals status, totalen, vervaldatums en laatst-bijgewerkt-tijdstempels.

Bied standaard eenvoudige, omkeerbare en gemakkelijk te auditen acties aan, zoals het betalen van een factuur, het bijwerken van contactgegevens, het uploaden van een document of het heropenen van een ticket. Als een actie complexe interne stappen triggert, bied het dan als een verzoek dat je team beoordeelt in plaats van klanten directe bewerkingsrechten te geven.

Definieer eerst de tenant-scope en pas die toe op elke read en write zodat gebruikers alleen records zien die aan hun organisatie zijn gekoppeld. Zo voorkom je de ergste foutmodus waarin een gebruiker een ID in een URL of API-aanroep wijzigt en andermans facturen of tickets kan bekijken.

Gebruik rollen die overeenkomen met echt gedrag: een geauthenticeerde klantgebruiker voor hun eigen items en een klantbeheerder die gebruikers en bedrijfsinstellingen binnen hun organisatie beheert. Houd interne admin-permissies gescheiden en voorkom dat “klantbeheerder”-rollen stilletjes mini-medewerkersaccounts worden.

Behandel portal-veilige velden als een apart contract in plaats van “alles behalve een paar verborgen velden”. Maak een speciaal portal view-model (view, read model of samengestelde tabel) dat alleen bevat wat klanten mogen zien, en vertaal rommelige interne statussen naar een kleine set klantvriendelijke statussen.

Dwing autorisatie af op elk verzoek in de backend, niet alleen in de UI, en scope elke query naar tenant en rol. Gebruik niet-raadpleegbare identifiers, houd sessies veilig en zorg dat bijlagen achter toegangscontroles staan en geen publieke file-URL's gebruiken.

Log wie wat deed, op welk record en wanneer, zodat support conflicten kan beantwoorden en je incidenten kunt onderzoeken. Leg minimaal logins (inclusief mislukte pogingen), lezingen van gevoelige records, wijzigingen, rolupdates en bestandsuploads/-downloads vast met consistente tijdstempels en gebruikers-ID's.

Begin met een smalle read-only release die de belangrijkste supportvragen dekt, voeg daarna 1 of 2 laag-risico acties toe met duidelijke toestandsregels en bevestigingen. Als je handmatig coderen wilt vermijden, kan AppMaster helpen bij het modelleren van portal-veilige data, het afdwingen van toegangsregels in businesslogica en het genereren van backend en apps, zodat je kunt itereren zonder rommelige workarounds.