Geheimen en configuratiebeheer voor dev, staging en prod

Leer geheimen- en configuratiebeheer voor dev, staging en prod met eenvoudige patronen voor API-sleutels, SMTP-inloggegevens en webhook-secrets zonder lekken.

Welk probleem lossen we op

Geheimen- en configuratiebeheer gaat over het buitenhouden van gevoelige waarden uit plekken waar ze per ongeluk gekopieerd, gecachet of gedeeld kunnen worden.

Een secret is alles wat toegang verleent of identiteit aantoont, zoals een API-sleutel, een databasewachtwoord, een SMTP-login of een webhook-handtekeningsecret. Normale config is een waarde die publiek kan zijn zonder schade, zoals een feature-flag-naam, een timeout of een basis-URL voor een publieke site.

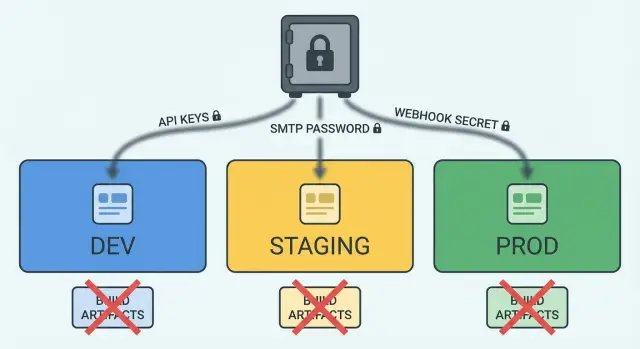

Dev, staging en prod hebben verschillende waarden nodig omdat ze verschillende doelen dienen. Dev is voor snelle iteratie en veilig testen. Staging moet op prod lijken maar geïsoleerd blijven. Prod moet dichtgedraaid, controleerbaar en stabiel zijn. Als je dezelfde secrets overal hergebruikt, kan één lek in dev uitgroeien tot een incident in prod.

Met “lekken in builds” bedoelen we dat een secret onderdeel wordt van iets dat gepackaged en gedeeld wordt, zoals een gecompileerde backend-binary, een mobiele app-bundel of een front-end bundle. Zodra een secret in een build-artifact zit, kan het verspreiden naar plekken buiten jouw controle.

Per ongeluk lekken gebeuren meestal via een paar voorspelbare routes:

- Hardcoden van secrets in broncode, voorbeelden of opmerkingen

- Een lokale

.env-file of config-export committen naar een repo - Secrets inbouwen in front-end of mobiele builds die op gebruikersapparaten draaien

- Secrets afdrukken in logs, crashreports of build-output

- Productiewaarden kopiëren naar staging “even voor een snelle test”

Een eenvoudig voorbeeld: een ontwikkelaar voegt een SMTP-wachtwoord toe aan een configbestand om “e-mail werkend te krijgen”, daarna wordt het bestand gecommit of in een release-build gepackaged. Zelfs als je het wachtwoord later roteert, kan de oude build nog in een CI-cache, een app store-upload of iemands downloadmap blijven staan.

Het doel is duidelijk: houd secrets buiten code en builds, en injecteer de juiste waarden per omgeving tijdens runtime of via een veilige deploystap.

Basisprincipes die de meeste lekken voorkomen

De meeste veiligheid komt van een paar gewoonten die je elke keer volgt.

Houd geheimen uit code en build-output. Code verspreidt zich. Het wordt gekopieerd, gereviewd, gelogd en gecachet. Builds verspreiden zich ook: artifacts kunnen in CI-logs, app-bundles, container registries of gedeelde mappen terechtkomen. Behandel alles dat gecommit of gecompileerd wordt als publiek.

Scheid credentials per omgeving (least privilege). Je dev-key mag alleen in dev werken en moet beperkt zijn in wat die kan doen. Als een sleutel van een laptop of testserver lekt, blijft de schade beperkt. Hetzelfde geldt voor SMTP-accounts, database-wachtwoorden en webhook-secrets.

Maak rotatie saai. Ga ervan uit dat je secrets zult roteren, want dat gebeurt. Ontwerp zodat je een waarde kunt vervangen zonder code aan te passen en zonder elke app opnieuw te bouwen. Dat betekent vaak dat je secrets tijdens runtime leest (uit omgevingsvariabelen of een secret store) en meer dan één actieve secret ondersteunt tijdens een overgang.

Beperk en log toegang. Secrets moeten alleen leesbaar zijn door de service die ze nodig heeft, en alleen in de omgeving waar die draait. Menselijke toegang moet zeldzaam, tijdelijk en controleerbaar zijn.

Als je een kleine set regels wilt die de meeste gevallen dekt:

- Commit geen secrets en plak ze niet in tickets, chats of screenshots.

- Gebruik gescheiden credentials voor dev, staging en prod.

- Geef de voorkeur aan runtime-config boven het inbakken van waarden in images of mobiele builds.

- Roteer volgens schema en na elke vermoedelijke blootstelling.

- Beperk wie en wat secrets kan lezen, en houd toegangslogs bij.

Deze principes gelden of je nu een traditionele code-stack gebruikt of een no-code platform zoals AppMaster. Het veiligere pad is hetzelfde: houd geheimen buiten de build en scope ze nauw tot waar ze gebruikt worden.

Waar geheimen het vaakst uitlekken

De meeste lekken zijn geen “hacks”. Ze gebeuren tijdens normaal werk: een snelle test, een behulpzame screenshot, een build die te veel print. Een goed beginpunt is weten waar die kleine foutjes meestal optreden.

Source control is de klassieke bron. Iemand plakt een API-sleutel in een configbestand “even voor nu”, commit en het verspreidt zich via branches, pull requests en code-reviewcomments. Zelfs als je het later verwijdert, kan de sleutel voor altijd in de geschiedenis of in een gekopieerde patch blijven bestaan.

Alles wat je naar gebruikers verzendt is een andere belangrijke lekkagebron. Front-end bundles en mobiele app-binaries zijn gemakkelijk te inspecteren. Als een secret in JavaScript, een iOS/Android-app of een “ingebakken” config zit, beschouw het dan als publiek. Client-apps mogen publieke identifiers hebben, maar geen private keys.

Secrets lekken ook via “behulpzaam lawaai” in automatisering en support. Veelvoorkomende voorbeelden zijn CI-logs die omgevingsvariabelen echoën, debug-prints die SMTP-gegevens bevatten, crashreports die configuratie en uitgaande verzoeken vangen, containerimages en buildcaches die per ongeluk .env-bestanden bewaren, en supporttickets met gekopieerde logs of screenshots van instellingenpagina’s.

Een veelvoorkomend patroon is dat een secret eenmaal de build-pijplijn inkomt en vervolgens overal wordt gekopieerd: in een containerlaag, in een gecached artifact, in een log en in een ticket. De oplossing is zelden één tool. Het is een gewoonte: houd geheimen uit code, uit builds en uit alles wat mensen in chat plakken.

Veelvoorkomende secrettypes en hun risico’s

Het helpt om te weten met welk type secret je te maken hebt, wat het kan doen als het lekt en waar het nooit mag verschijnen.

API-sleutels (Stripe, maps, analytics en andere services) zijn vaak project-level credentials. Ze identificeren je app en staan specifieke acties toe, zoals het incasseren van een kaart of het lezen van gebruiksstatistieken. Ze zijn niet hetzelfde als user-tokens. Tokens vertegenwoordigen een sessie en horen te vervallen. Veel API-sleutels verlopen niet automatisch, waardoor lekken ernstiger zijn.

SMTP-inloggegevens zijn meestal een gebruikersnaam en wachtwoord voor een mailserver. Als die lekken, kan een aanvaller spam versturen namens je domein en je deliverability ruïneren. API-gebaseerde e-mailproviders vervangen ruwe SMTP-wachtwoorden vaak door API-keys met beperkte permissies, wat veiliger kan zijn, maar het risico blijft hoog als de key e-mails voor je account kan verzenden.

Webhook-secrets (signing secrets of verificatiesleutels) beschermen inkomende verzoeken. Als het signing-secret lekt, kan iemand “betaling gelukt” of “abonnement geannuleerd” events vervalsen en je systeem misleiden. Het gevaar is niet alleen dat data blootligt, maar dat businesslogica op basis van vervalste events wordt uitgevoerd.

Andere hoog-impact secrets zijn database-URLs (vaak met embedded wachtwoorden), service account-credentials en encryptiesleutels. Een gelekte database-URL kan volledige datadiefstal betekenen. Een gelekte encryptiesleutel kan historische en toekomstige data leesbaar maken; rotatie is dan pijnlijk.

Een snelle manier om impact te evalueren:

- Kan geld uitgeven of acties triggeren: payment keys, admin API-keys, webhook-signing secrets

- Kan zich als jou voordoen: SMTP-wachtwoorden, e-mailkeys, messaging-bot-tokens

- Kan alle data blootleggen: database-credentials, cloud service accounts

- Kan privacy permanent schenden: encryptie- en signing-keys

- Vaak veilig om te shippen: publishable keys bedoeld voor de browser (beperk wel per domein/app)

Zet deze nooit in client-apps (web, iOS, Android): secret API-keys, SMTP-inloggegevens, databasewachtwoorden, service-accounts, private encryptiesleutels en webhook-signing secrets. Als een client een derde-partij API moet aanroepen, routeer dat via je backend zodat het secret server-side blijft.

Patronen om secrets op te slaan zonder ze in builds te stoppen

Een veilige default is simpel: bak geen secrets in iets dat gecompileerd, geëxporteerd of gedeeld wordt. Behandel builds als publieke artifacts, zelfs als je denkt dat ze privé zijn.

Kies de juiste container voor elke omgeving

Voor lokale ontwikkeling kan een configbestand prima zijn, zolang het uit versiebeheer blijft en makkelijk te vervangen is (bijvoorbeeld een lokale-only .env-file). Voor staging en productie heeft een echte secret store de voorkeur: de secret manager van je cloudprovider, een dedicated vault of de beschermde omgevingsinstellingen van je platform.

Omgevingsvariabelen zijn een goed uitgangspunt omdat ze makkelijk tijdens runtime geïnjecteerd kunnen worden en gescheiden blijven van de codebase. Het belangrijkste detail is timing: runtime-injectie is veiliger dan build-time injectie omdat de secret nooit onderdeel wordt van het build-output of client-bundle.

Een praktische splitsing die voor veel teams werkt:

- Local dev: lokale env-vars of een lokaal secrets-bestand, uniek per ontwikkelaarsmachine

- Staging: een secret manager of beschermde omgevingsinstellingen, gescopeerd naar staging

- Production: een secret manager met strengere toegangscontrole, auditlogs en rotatie

Houd naamgeving en grenzen consistent

Gebruik dezelfde key-namen in elke omgeving zodat de app hetzelfde gedrag vertoont: SMTP_HOST, SMTP_USER, SMTP_PASS, STRIPE_SECRET_KEY, WEBHOOK_SIGNING_SECRET. Alleen de waarden veranderen.

Wanneer omgevingen belangrijker worden (betalingen, e-mail, webhooks), gebruik dan waar mogelijk gescheiden projecten of cloud-accounts per omgeving. Bijvoorbeeld: bewaar staging Stripe-keys en webhook-secrets in een staging-only store zodat een staging-fout geen productie kan raken.

Als je deployt met een platform zoals AppMaster, geef de voorkeur aan runtime-omgevingsinstellingen voor backend-services zodat secrets server-side blijven en niet in geëxporteerde code of client-apps terechtkomen.

Stapsgewijze setup voor dev, staging en prod

Maak het standaard moeilijk om secrets fout te gebruiken.

-

Inventariseer wat je hebt en waar het gebruikt wordt. Neem API-keys, SMTP-gebruikers en -wachtwoorden, webhook-secrets, databasewachtwoorden, JWT-signing-keys en third-party tokens op. Noteer per item de eigenaar (team of vendor), de component die het leest (backend, worker, mobile, web) en hoe vaak het realistisch geroteerd kan worden.

-

Maak aparte waarden voor dev, staging en prod, plus gescheiden permissies. Dev-secrets moeten veilig te gebruiken zijn vanaf laptops en lokale containers. Staging moet als prod aanvoelen, maar mag nooit prod-credentials of accounts delen. Prod moet alleen leesbaar zijn door de productie-runtime-identity, niet standaard door mensen.

-

Verplaats secrets naar runtime-config, niet naar build-tijd. Als een secret aanwezig is tijdens een build, kan het in build-logs, Docker-lagen, client-bundles of crashreports terechtkomen. De simpele regel: builds produceren artefacts die veilig gekopieerd mogen worden; secrets worden alleen geïnjecteerd wanneer de app start.

-

Gebruik een consistente deploymentflow. Een aanpak die teams vaak uit de problemen houdt:

- Maak één secret store per omgeving (of een strikte namespace per omgeving).

- Geef de application runtime-identity alleen leesrechten tot de secrets van haar eigen omgeving.

- Injecteer secrets bij startup via omgevingsvariabelen of gemounte bestanden, en houd ze uit images en front-end bundles.

- Voeg rotatieregels toe (vervaldata, eigenaar en een herinneringscadans) voor elk secret.

- Voeg een harde test toe: staging-deploys moeten falen als ze ooit proberen een prod-secret te lezen.

Lockdown betekent vooral verminderen wie en wat elk secret kan lezen. Vermijd gedeelde accounts, langelevende tokens waar mogelijk, en maak leespermissies smaller dan schrijfrechten.

Als je een no-code platform zoals AppMaster gebruikt, geldt dezelfde aanpak: houd third-party credentials in omgevingsspecifieke runtime-instellingen, en behandel gegenereerde build-artifacts als publiek binnen je team. Die ene beslissing voorkomt veel ongelukkige lekken.

Praktische patronen voor API-keys en SMTP-gegevens

Veel lekken ontstaan wanneer een app iets moet “versturen” en de snelste oplossing is om credentials in de client te plakken of in een config die in de build belandt. Een goede vuistregel: web- en mobiele clients mogen nooit SMTP-gebruikers, SMTP-wachtwoorden of provider-keys die kunnen verzenden bevatten.

Voor e-mail heeft de voorkeur een e-mailprovider-API-key boven ruwe SMTP. API-gebaseerd verzenden is makkelijker te scopen (alleen verzenden), te roteren en te monitoren. Als je SMTP moet gebruiken, houd het dan server-side en maak de backend de enige plek die met de mailserver praat.

Een praktisch veilige opzet:

- Zet e-mailverzending achter een backend-endpoint (bijv. “verstuur wachtwoordreset” of “verstuur factuur”).

- Sla de API-key of SMTP-wachtwoord op als een omgevingssecret op de backend, niet in broncode of UI-instellingen.

- Gebruik aparte credentials voor dev, staging en prod (bij voorkeur aparte accounts en afzenderdomeinen).

- Voeg in staging een allowlist voor ontvangers toe zodat alleen goedgekeurde adressen mail kunnen ontvangen.

- Log afleverresultaten (message ID, provider-respons, ontvanger-domein) maar log nooit credentials of volledige berichtinhouden.

De scheiding tussen staging en prod is belangrijker dan men denkt. Een staging-systeem kan per ongeluk echte klanten spammen als het dezelfde afzender- en ontvangerregels deelt. Een eenvoudige beschermingslaag is: blokkeren in staging tenzij de ontvanger op een allowlist staat (bijv. de adressen van je team).

Voorbeeld: je bouwt een customer portal in AppMaster. De mobiele app triggert “stuur mij een login-code”. De app roept je backend aan, de backend leest de prod- of staging-mail-secret uit zijn omgeving en verstuurt de e-mail. Als een tester staging gebruikt, verhindert de allowlist berichten naar echte klanten, en je logs laten nog steeds zien of de verzending geslaagd is zonder de key bloot te geven.

Webhook-secrets: signing, verificatie en rotatie

Webhook-beveiliging komt neer op één regel: verifieer elk verzoek op de server met een secret die nooit je backend verlaat. Als een secret naar een web- of mobiele app shipped, is het geen geheim meer.

Signing en verificatie

Behandel een webhook als een inkomende kaartbetaling: accepteer niets totdat het geverifieerd is. De provider stuurt een signature-header die is berekend uit de payload en je gedeelde secret. Je server herberekent de signature en vergelijkt die.

Een eenvoudige verificatiestroom:

- Lees de ruwe request-body precies zoals ontvangen (geen herformattering).

- Bereken de verwachte signature met je webhook-secret.

- Vergelijk met een constant-time vergelijking.

- Weiger ontbrekende of ongeldige signatures met een duidelijke 401 of 403.

- Parse JSON en verwerk het event pas daarna.

Gebruik gescheiden webhook-endpoints en gescheiden secrets voor dev, staging en prod. Dit voorkomt dat een dev-tool of testsysteem prod-acties triggert en maakt incidenten makkelijker te beperken. In AppMaster betekent dat meestal verschillende omgevingsconfigs per deployment, met de webhook-secret als server-side variabele, niet in de web- of mobiele UI.

Replay-bescherming en rotatie

Signatures stoppen tampering, maar niet automatisch replay. Voeg controles toe die elk verzoek slechts één keer of alleen binnen een korte tijdsvenster geldig maken. Veelgebruikte opties zijn een timestamp-header met een strikte tijdslimiet, een nonce of een idempotency-key die je opslaat en niet twee keer verwerkt.

Plan rotatie voordat je het nodig hebt. Een veilig patroon is twee actieve secrets korte tijd te ondersteunen: accepteer tijdelijk beide secrets tijdens provider-updates en retireer dan de oude. Houd een duidelijke cutoff-tijd en monitor voor verkeer met oude signatures.

Wees tenslotte voorzichtig met logs. Webhook-payloads bevatten vaak e-mails, adressen of betaalmetadata. Log event-ID's, types en verificatieresultaten, maar vermijd het printen van volledige payloads of headers die gevoelige data kunnen blootleggen.

Veelgemaakte fouten en valkuilen om te vermijden

De meeste lekken zijn simpele gewoonten die handig lijken tijdens ontwikkeling en vervolgens worden doorgekopieerd naar staging en productie.

Een lokale .env-file eeuwig als veilige plek behandelen is een veelvoorkomende valkuil. Het is prima voor je laptop, maar gevaarlijk zodra het in een repo, een gedeelde zip of een Docker-image terechtkomt. Als je .env gebruikt, zorg dat het in .gitignore staat en vervang het door omgevingsinstellingen in echte deployments.

Dezelfde credentials overal gebruiken is een andere frequente fout. Een enkele API-key hergebruikt in dev, staging en prod betekent dat elke fout in dev een productie-incident kan worden. Gescheiden keys maken ook rotatie, intrekking en auditing eenvoudiger.

Secrets tijdens build-time injecteren voor webfrontends en mobiele apps is bijzonder riskant. Als een secret in een gecompileerde bundle of app-package terechtkomt, kun je ervan uitgaan dat het geëxtraheerd kan worden. Frontends mogen alleen publieke configuratie ontvangen (zoals een basis-API-URL). Alles gevoeligs moet op de server blijven.

Logs zijn een stille lekkagebron. Een “tijdelijke” debug-print kan maanden blijven bestaan en worden gedeeld. Als je een waarde moet bevestigen, log dan alleen een gemaskeerde versie (bijv. de laatste 4 tekens) en verwijder de regel meteen.

Rode vlaggen die gewoonlijk problemen betekenen

- Secrets verschijnen in Git-geschiedenis, zelfs als ze later verwijderd zijn.

- Één sleutel werkt in elke omgeving.

- Een mobiele app bevat vendor-keys of SMTP-wachtwoorden.

- Supporttickets bevatten volledige request-dumps met headers.

- Waarden worden “verborgen” met base64 of in formuliervelden.

Encodering is geen bescherming en verborgen velden zijn nog steeds zichtbaar voor gebruikers.

Als je met AppMaster bouwt, houd gevoelige waarden in omgevingsniveau-configuratie voor elk deployment-target (dev, staging, prod) en geef alleen niet-gevoelige instellingen door aan client-apps. Een snelle realiteitscheck: als de browser het kan zien, behandel het als publiek.

Snelle checklist voordat je shipt

Doe een laatste check met de gedachte “wat kan lekken”. De meeste incidenten zijn saai: een sleutel geplakt in een ticket, een screenshot met een configpaneel of een build-artifact dat stilletjes een secret bevat.

Voordat je release:

- Secrets staan niet in je repo-geschiedenis, issues, documentatie, screenshots of chatlogs. Als je ooit een secret hebt geplakt, ga ervan uit dat het gecompromitteerd is en roteer het.

- Je web- en mobiele builds bevatten alleen publieke instellingen (zoals API-base-URL's of feature-flags). Private keys, SMTP-wachtwoorden en webhook-signing secrets moeten server-side of in omgevingsspecifieke secret-stores blijven.

- Staging is geïsoleerd van productie. Het gebruikt eigen API-keys, eigen SMTP-accounts en test-betaal/webhook-endpoints. Staging mag geen prod-databases of prod-secret-managers kunnen lezen.

- CI-logs, monitoring en foutrapporten printen geen gevoelige waarden. Controleer build-output, crashreports en debug-logging. Masker tokens en redacteer headers zoals

Authorization. - Je kunt snel roteren en intrekken zonder codewijzigingen. Zorg dat secrets bij deploy-tijd geïnjecteerd worden (omgevingsvariabelen of een secret manager), zodat een sleutelwijziging een configuratie-update is, geen noodrebuild.

Als je AppMaster gebruikt, behandel secrets als deploy-tijd configuratie per omgeving, niet als waarden ingebakken in UI-schermen of geëxporteerde builds. Een nuttige laatste check is zoeken in gecompileerde artifacts en logs naar patronen als sk_live, Bearer of SMTP-hostnamen.

Schrijf voor elke integratie de “kill switch” op: waar je de key uitschakelt en wie dat binnen vijf minuten kan doen.

Voorbeeldscenario: betalingen, e-mail en webhooks

Een team van drie draait een customer portal (web), een companion mobile app en een kleine achtergrondjob die bonnetjes verstuurt en data sync't. Ze hebben drie omgevingen: dev op laptops, staging voor QA en prod voor echte gebruikers. Ze willen een setup voor geheimen en configuratie die het dagelijks werk niet vertraagt.

In dev gebruiken ze alleen sandbox-betaalkeys en een test-SMTP-account. Elke ontwikkelaar bewaart secrets in lokale omgevingsvariabelen (of een lokaal, niet-getrackte file geladen in env-vars), zodat niets in de repo belandt. De webapp, mobiele app en achtergrondjob lezen allemaal dezelfde variabelnamen, zoals PAYMENTS_KEY, SMTP_USER en WEBHOOK_SECRET, maar de waarden verschillen per omgeving.

In staging deployt CI de build en injecteert het platform secrets tijdens runtime. Staging gebruikt een eigen betaalaccount, eigen SMTP-gegevens en eigen webhook-signing secret. QA kan echte flows testen zonder risico op prod.

In prod worden dezelfde build-artifacts gebruikt, maar komen secrets uit een dedicated secrets store (of de secret manager van de cloudprovider) en zijn alleen beschikbaar voor de draaiende services. Het team stelt ook scherpere permissies in zodat alleen de achtergrondjob SMTP-gegevens kan lezen en alleen de webhook-handler het webhook-secret kan lezen.

Wanneer een key wordt blootgesteld (bijv. een screenshot toont een API-key), volgen ze een vast draaiboek:

- Herroep de blootgestelde key onmiddellijk en roteer gerelateerde secrets.

- Doorzoek logs op verdachte activiteit tijdens de blootstellingsperiode.

- Redeploy services om de nieuwe waarden op te halen.

- Documenteer wat er gebeurde en voeg een vangrail toe (bijv. een pre-commit scan).

Om lokaal werken makkelijk te houden, delen ze nooit prod-secrets. Devs gebruiken sandbox-accounts en als ze een no-code tool zoals AppMaster gebruiken, slaan ze gescheiden omgevingswaarden op voor dev, staging en prod zodat dezelfde app-logica overal veilig draait.

Volgende stappen: maak het repeteerbaar in je workflow

Behandel secret-management als hygiëne. De eerste keer is vervelend. Daarna moet het routine worden.

Begin met het opschrijven van een eenvoudige secret-map in gewone taal zodat iedereen het kan bijwerken:

- Wat het secret is (API-key, SMTP-wachtwoord, webhook-secret)

- Waar het gebruikt wordt (service, job, mobile app, vendor-dashboard)

- Waar het per omgeving wordt opgeslagen (dev, staging, prod)

- Wie er toegang toe heeft (mensen, CI/CD, alleen runtime)

- Hoe het geroteerd wordt (stappen en wat te monitoren)

Kies daarna één opslagpatroon per omgeving en houd je daaraan. Consistentie is belangrijker dan slimheid. Bijvoorbeeld: ontwikkelaars gebruiken een lokale secret store, staging gebruikt beheerde secrets met beperkte toegang en productie gebruikt hetzelfde beheerde secret plus strengere audit.

Voeg een rotatieschema en een klein incidentplan toe dat mensen daadwerkelijk zullen volgen:

- Roteer hoogrisico-keys volgens kalender (en direct na personeelswisselingen).

- Ga uit van lekken: herroep, vervang en bevestig dat verkeer herstelt.

- Log wie wat roteerde, wanneer en waarom.

- Bepaal de blast-radius checks (betalingen, e-mail, webhooks).

Als je met AppMaster bouwt, bewaar private keys in server-side configuratie en deploy per omgeving zodat web- en mobiele builds geen secrets embedden. Voer het proces één keer uit in staging: roteer een sleutel end-to-end (update store, redeploy, verifieer, herroep oude sleutel). Herhaal dat daarna voor het volgende secret.

FAQ

Een secret is elke waarde die identiteit bewijst of toegang verleent, zoals API-sleutels, database-wachtwoorden, SMTP-inloggegevens en webhook-handtekeningsecrets. Config is een waarde die zonder schade publiek kan zijn, zoals time-outs, feature-flag-namen of de basis-URL van een publieke site.

Als het kopiëren van een waarde uit een screenshot of repo schade kan veroorzaken, behandel het dan als een secret.

Gebruik gescheiden secrets om de blast radius klein te houden. Als een dev-laptop, testserver of staging-app een sleutel lekt, wil je niet dat die sleutel ook productie ontgrendelt.

Gescheiden omgevingen laten je bovendien veiligere permissies gebruiken in dev en staging, en strengere, controleerbare toegang in productie.

Ga ervan uit dat alles wat gecompileerd, gebundeld, geëxporteerd of geüpload wordt later gekopieerd en geïnspecteerd kan worden. Houd secrets uit de broncode en uit build-tijdvariabelen, en injecteer ze bij runtime via omgevingsvariabelen of een secret manager.

Als je een secret kunt uitwisselen zonder de app te herbouwen, zit je meestal op de veilige weg.

Een lokale .env-file is prima voor persoonlijk development als die nooit in versiebeheer komt en nooit wordt ingebakken in images of artifacts. Zet hem in je ignore-regels en deel hem niet via chat, tickets of zip-bestanden.

Voor staging en productie heeft een secret manager of beschermde omgevingsinstellingen de voorkeur, zodat bestanden niet rondreizen.

Stop geen private keys, SMTP-wachtwoorden, database-referenties of webhook-handtekeningsecrets in client-apps. Als code op een apparaat van een gebruiker of in een browser draait, kun je ervan uitgaan dat aanvallers waarden kunnen extraheren.

Laat gevoelige acties via je backend lopen zodat het secret server-side blijft en de client alleen een verzoek stuurt.

Ontwerp rotatie als een configuratiewijziging, niet als een codewijziging. Sla secrets buiten de codebase op, redeploy services om nieuwe waarden op te pikken, en wijs voor elke sleutel een eigenaar en herinnering toe.

Waar mogelijk, laat een korte overlap toe waarin oude en nieuwe secrets werken, en schakel de oude uit nadat het verkeer de verandering bevestigt.

Verifieer elk webhook-verzoek op de server met een secret die nooit de backend verlaat. Bereken de verwachte handtekening op basis van de ruwe request-body precies zoals ontvangen en vergelijk die veilig voordat je het event parsed en verwerkt.

Gebruik verschillende webhook-endpoints en secrets per omgeving zodat test-events geen productie-acties kunnen triggeren.

Vermijd het printen van secrets, volledige headers of volledige payloads naar logs, build-output of crashreports. Als je moet debuggen, log dan metadata zoals event-ID's, statuscodes en gemaskeerde waarden, geen credentials.

Behandel geplakte logs in tickets of chats als potentieel publiek en redacteer ze voordat je deelt.

Staging moet productiegedrag nabootsen maar geïsoleerd blijven. Gebruik aparte vendor-accounts of projecten waar mogelijk, aparte SMTP-gegevens, aparte betaal-keys en aparte webhook-secrets.

Voeg een vangrail toe zodat staging geen toegang kan krijgen tot productie-secret-stores of databases, zelfs niet bij een misconfiguratie.

In AppMaster bewaar je gevoelige waarden in omgevingsspecifieke runtime-instellingen voor elk deployment-target, niet in UI-schermen of client-side configuratie. Zo zorg je dat gegenereerde web- en mobiele builds alleen publieke instellingen bevatten, terwijl secrets op de server blijven.

Een goede gewoonte is om dezelfde variabelnamen te gebruiken in dev, staging en prod en alleen de waarden per omgeving te wijzigen.