Webhook-integraties debuggen: handtekeningen, herpogingen, herafspelen en gebeurtenislogboeken

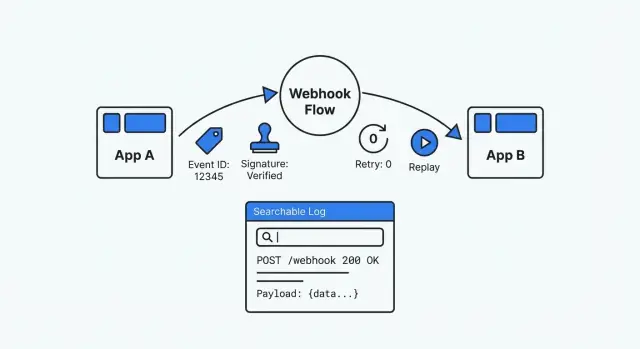

Leer webhook-integraties debuggen door handtekeningen te standaardiseren, herpogingen veilig af te handelen, replay mogelijk te maken en eventlogs te bewaren die makkelijk doorzoekbaar zijn.

Waarom webhook-integraties een black box worden

Een webhook is gewoon één app die jouw app aanroept wanneer er iets gebeurt. Een betalingsprovider meldt “betaling geslaagd”, een formuliertool zegt “nieuwe inzending”, of een CRM geeft “deal bijgewerkt” door. Het voelt simpel totdat er iets fout gaat en je beseft dat er geen scherm is om te openen, geen duidelijke geschiedenis en geen veilige manier om te herafspelen wat er gebeurde.

Daarom zijn webhook-problemen zo frustrerend. De request komt aan (of niet). Je systeem verwerkt het (of faalt). Het eerste signaal is vaak een vage ticket als “klanten kunnen niet afrekenen” of “de status werd niet bijgewerkt”. Als de provider opnieuw probeert, kun je duplicaten krijgen. Als ze een payloadveld veranderen, kan je parser voor slechts sommige accounts breken.

Veelvoorkomende symptomen:

- “Ontbrekende” events waarbij je niet kunt achterhalen of ze nooit verzonden zijn of gewoon niet verwerkt werden

- Dubbele leveringen die dubbele neveneffecten creëren (twee facturen, twee e-mails, twee statuswijzigingen)

- Payload-wijzigingen (nieuwe velden, ontbrekende velden, verkeerde types) die alleen soms falen

- Handtekeningchecks die in de ene omgeving slagen en in een andere falen

Een debugbare webhook-opzet is het tegenovergestelde van giswerk. Het is traceerbaar (je kunt elke levering vinden en zien wat je ermee deed), herhaalbaar (je kunt veilig een verleden event herafspelen) en verifieerbaar (je kunt authenticiteit en verwerkingsresultaten aantonen). Als iemand vraagt “wat is er met dit event gebeurd?”, moet je binnen enkele minuten met bewijs kunnen antwoorden.

Als je apps bouwt op een platform zoals AppMaster, telt deze mindset nog meer. Visuele logica verandert snel, maar je hebt nog steeds een duidelijke eventgeschiedenis en veilige replay nodig zodat externe systemen nooit een black box worden.

De minimale gegevens die je nodig hebt om webhooks observeerbaar te maken

Als je onder druk debugt, heb je elke keer dezelfde basis nodig: een record dat je vertrouwt, kunt doorzoeken en kunt herafspelen. Zonder dat wordt elke webhook een eenmalig mysterie.

Bepaal wat één webhook “event” betekent in je systeem. Behandel het als een ontvangstbewijs: één inkomend request is één opgeslagen event, zelfs als verwerking later plaatsvindt.

Sla minimaal op:

- Event-ID: gebruik de ID van de provider wanneer beschikbaar; anders genereer je er zelf één.

- Betrouwbare ontvangstgegevens: wanneer je het ontving en wie het stuurde (providernaam, endpoint, IP als je dat bewaart). Houd

received_atlos van timestamps in de payload. - Verwerkingsstatus plus reden: gebruik een klein setje staten (received, verified, handled, failed) en sla een korte faalreden op.

- Raw request en een geparsed view: sla raw body en headers exact op zoals ontvangen (voor audits en handtekeningchecks), plus een geparseerde JSON-weergave voor zoeken en support.

- Correlatiesleutels: één of twee velden waarop je kunt zoeken (order_id, invoice_id, user_id, ticket_id).

Voorbeeld: een payments-provider stuurt “payment_succeeded” maar je klant staat nog als onbetaald. Als je eventlog de raw request bevat, kun je de handtekening bevestigen en precies het bedrag en de valuta zien. Als het ook invoice_id bevat, kan support het event via de factuur vinden, zien dat het in “failed” vastzit en engineering een duidelijke foutreden geven.

In AppMaster is één praktische aanpak een “WebhookEvent”-tabel in de Data Designer, met een Business Process die de status bijwerkt naarmate elke stap voltooid wordt. Het gereedschap is niet het punt. Het consistente record is dat wel.

Standaardiseer event-structuur zodat logs leesbaar zijn

Als elke provider een andere payloadvorm stuurt, zullen je logs altijd rommelig aanvoelen. Een stabiele event-“envelope” maakt debuggen sneller omdat je naar dezelfde velden kunt scannen, zelfs als de data verandert.

Een nuttige envelope bevat meestal:

id(unieke event-id)type(duidelijke eventnaam zoalsinvoice.paid)created_at(wanneer het event gebeurde, niet wanneer jij het ontving)data(de business-payload)version(zoalsv1)

Hier is een eenvoudig voorbeeld dat je kunt loggen en zo opslaan:

{

"id": "evt_01H...",

"type": "payment.failed",

"created_at": "2026-01-25T10:12:30Z",

"version": "v1",

"correlation": {"order_id": "A-10492", "customer_id": "C-883"},

"data": {"amount": 4990, "currency": "USD", "reason": "insufficient_funds"}

}

Kies één naamgevingsstijl (snake_case of camelCase) en houd je eraan. Wees ook strikt over types: maak amount niet soms een string en soms een nummer.

Versionering is je vangnet. Wanneer je velden moet veranderen, publiceer v2 terwijl v1 nog een tijd blijft werken. Het voorkomt supportincidenten en maakt upgrades veel eenvoudiger om te debuggen.

Handtekeningverificatie die consistent en testbaar is

Handtekeningen houden je webhook-endpoint uit de open deur. Zonder verificatie kan iedereen die je URL kent nep-events sturen en kunnen aanvallers echte requests proberen te manipuleren.

Het meest voorkomende patroon is een HMAC-handtekening met een gedeeld geheim. De afzender ondertekent de raw request body (het beste) of een canonical string. Jij recomputeert de HMAC en vergelijkt. Veel providers nemen een timestamp op in wat ze ondertekenen zodat vastgelegde requests later niet opnieuw afgespeeld kunnen worden.

Een verificatieroutine moet saai en consistent zijn:

- Lees de raw body exact zoals ontvangen (voordat je JSON parsed).

- Recomputeer de handtekening met het algoritme van de provider en je geheim.

- Vergelijk met een constant-time functie.

- Weiger oude timestamps (gebruik een korte window, bijvoorbeeld een paar minuten).

- Fail closed: als iets ontbreekt of malformed is, behandel het als ongeldig.

Maak het testbaar. Zet verificatie in één kleine functie en schrijf tests met bekende-goede en bekende-slechte voorbeelden. Een veelvoorkomend tijdverlies is het ondertekenen van geparsed JSON in plaats van raw bytes.

Plan secret-rotatie vanaf dag één. Ondersteun twee actieve secrets tijdens transities: probeer de nieuwere eerst en val terug op het vorige geheim.

Wanneer verificatie faalt, log genoeg om te debuggen zonder geheimen te lekken: providernaam, timestamp (en of deze te oud was), signature-versie, request-/correlatie-ID en een korte hash van de raw body (niet de body zelf).

Herpogingen en idempotentie zonder dubbele neveneffecten

Herpogingen zijn normaal. Providers proberen opnieuw bij timeouts, netwerkproblemen of 5xx-responses. Zelfs als je systeem het werk al deed, heeft de provider mogelijk je response niet op tijd ontvangen, dus hetzelfde event kan opnieuw binnenkomen.

Bepaal van tevoren welke responses “herprobeer” versus “stop” betekenen. Veel teams gebruiken regels zoals:

- 2xx: geaccepteerd, stop met herproberen

- 4xx: configuratie- of requestprobleem, meestal stop met herproberen

- 408/429/5xx: tijdelijke fout of rate limit, probeer opnieuw

Idempotentie betekent dat je hetzelfde event meerdere keren veilig kunt afhandelen zonder herhaalde neveneffecten (tweemaal incasseren, dubbele orders aanmaken, twee e-mails sturen). Behandel webhooks als at-least-once delivery.

Een praktische aanpak is om elke inkomende event-unique ID met de uitkomst van verwerking op te slaan. Bij herhaalde levering:

- Als het succesvol was, geef 2xx terug en doe niets.

- Als het gefaald heeft, probeer interne verwerking opnieuw (of geef een retryable status terug).

- Als het in uitvoering is, voorkom parallel werk en geef een korte “accepted”-response terug.

Voor interne herpogingen gebruik je exponential backoff en cap het aantal pogingen. Na de cap verplaats je het event naar een “needs review”-status met de laatste fout. In AppMaster past dit netjes in een kleine tabel voor event-IDs en statussen, plus een Business Process die herpogingen plant en herhaalde fouten routet.

Replay-tools die supportteams helpen problemen snel te verhelpen

Herpogingen zijn automatisch. Replay is intentioneel.

Een replay-tool verandert “we denken dat het verzonden is” in een herhaalbare test met exact dezelfde payload. Het is alleen veilig wanneer twee dingen waar zijn: idempotentie en een audittrail. Idempotentie voorkomt dubbele incasso, dubbele verzending of dubbele e-mails. De audittrail toont wat herafspeeld is, door wie en wat er gebeurde.

Replay van één event versus replay over een tijdsbereik

Replay van één event is de gebruikelijke supportcase: één klant, één mislukt event, opnieuw afleveren nadat er een fix is toegepast. Replay over een tijdsbereik is voor incidenten: een providerstoring in een specifiek venster en je moet alles opnieuw verzenden dat faalde.

Houd selectie eenvoudig: filter op eventtype, tijdsbereik en status (failed, timed out, of delivered maar niet bevestigd), en speel dan één event of een batch opnieuw af.

Beschermingen die ongelukken voorkomen

Replay moet krachtig, maar niet gevaarlijk zijn. Een paar guardrails helpen:

- Rolgebaseerde toegang

- Rate limits per bestemming

- Verplichte reden-opmerking opgeslagen in het auditrecord

- Optionele goedkeuring voor grote batch-replays

- Een dry-run-modus die valideert zonder te verzenden

Na replay, toon de resultaten naast het originele event: succes, nog steeds falend (met de laatste fout), of genegeerd (duplicaat gedetecteerd via idempotentie).

Eventlogs die nuttig zijn tijdens incidenten

Wanneer een webhook faalt tijdens een incident, heb je binnen enkele minuten antwoorden nodig. Een goede log vertelt een duidelijk verhaal: wat er binnenkwam, wat je ermee deed en waar het stopte.

Sla het raw request exact op zoals ontvangen: timestamp, pad, methode, headers en raw body. Die raw payload is je grondwaarheid wanneer leveranciers velden veranderen of je parser data verkeerd leest. Masker gevoelige waarden voordat je ze opslaat (authorization-headers, tokens en persoonlijke of betalingsgegevens die je niet nodig hebt).

Raw data alleen is niet genoeg. Sla ook een geparseerde, doorzoekbare weergave op: eventtype, externe event-ID, klant-/accountidentificatoren, gerelateerde object-IDs (invoice_id, order_id) en je interne correlatie-ID. Dit is wat support toelaat om “alle events voor klant 8142” te vinden zonder elke payload te openen.

Houd tijdens verwerking een korte stap-tijdlijn bij met consistente bewoording, bijvoorbeeld: “validated signature”, “mapped fields”, “checked idempotency”, “updated records”, “queued follow-ups”.

Retentie doet ertoe. Bewaar genoeg geschiedenis om echte vertragingen en geschillen te dekken, maar hamstert niet oneindig. Overweeg eerst raw payloads te verwijderen of te anonimiseren terwijl je lichtere metadata langer bewaart.

Stapsgewijs: bouw een debugbare webhook-pijplijn

Bouw de receiver als een kleine pijplijn met duidelijke checkpoints. Elk request wordt een opgeslagen event, elke verwerkingsrun wordt een poging en elke fout wordt doorzoekbaar.

Receiver-pipeline

Behandel de HTTP-endpoint als intake alleen. Doe het minimale werk vooraf en verplaats verwerking daarna naar een worker zodat timeouts geen mysterieus gedrag veroorzaken.

- Capture headers, raw body, receipt timestamp en provider.

- Verify the signature (of sla een duidelijke status “failed verification” op).

- Enqueue verwerking keyed by een stabiele event-ID.

- Process in een worker met idempotency-checks en business-acties.

- Record het eindresultaat (succes/failure) en een nuttig foutbericht.

In de praktijk wil je twee kernrecords: één rij per webhook-event en één rij per verwerkingspoging.

Een solide eventmodel bevat: event_id, provider, received_at, signature_status, payload_hash, payload_json (of raw payload), current_status, last_error, next_retry_at. Attempt-records kunnen opslaan: attempt_number, started_at, finished_at, http_status (indien van toepassing), error_code, error_text.

Zodra de data er is, voeg een kleine admin-pagina toe zodat support kan zoeken op event-ID, klant-ID of tijdsbereik en filteren op status. Houd het saai en snel.

Stel alerts in op patronen, niet op éénmalige fouten. Bijvoorbeeld: “provider faalde 10 keer in 5 minuten” of “event blijft in failed hangen”.

Verwachtingen van de sender

Als jij de verzendende zijde controleert, standaardiseer drie dingen: stuur altijd een event-ID mee, onderteken de payload altijd op dezelfde manier en publiceer een retry-policy in gewone taal. Dat voorkomt eindeloze heen-en-weer communicatie wanneer een partner zegt “we hebben het verzonden” en jouw systeem niets laat zien.

Voorbeeld: payments-webhook van 'failed' naar 'fixed' met replay

Een veelvoorkomend patroon is een Stripe-webhook die twee dingen doet: een Order-record aanmaken en daarna een ontvangstbewijs via e-mail/SMS versturen. Het klinkt simpel totdat één event faalt en niemand weet of de klant in rekening is gebracht, of de order bestaat of of de ontvangstmail is verzonden.

Hier is een realistisch falen: je roteert je Stripe-signing-secret. Voor een paar minuten verifieert je endpoint nog met het oude geheim, dus Stripe levert events maar je server wijst ze af met een 401/400. Het dashboard toont “webhook failed”, terwijl je applicatielogs alleen “invalid signature” zeggen.

Goede logs maken de oorzaak duidelijk. Voor het gefaalde event moet het record een stabiele event-ID tonen plus genoeg verificatiedetails om de mismatch te pinpointen: signature-versie, signature-timestamp, verificatieresultaat en een duidelijke reject-rede (verkeerd geheim versus timestamp-drift). Tijdens rotatie helpt het ook om te loggen welk geheim geprobeerd werd (bijv. “current” vs “previous”), niet het ruwe geheim.

Zodra het geheim is gefixt en zowel “current” als “previous” voor een korte window geaccepteerd worden, moet je nog steeds de achterstand afhandelen. Een replay-tool verandert dat in een snelle taak:

- Vind het event op event_id.

- Bevestig dat de faalreden is opgelost.

- Speel het event opnieuw af.

- Verifieer idempotentie: de Order wordt één keer aangemaakt, de ontvangstmail wordt één keer gestuurd.

- Voeg het replay-resultaat en timestamps toe aan het ticket.

Veelgemaakte fouten en hoe ze te vermijden

De meeste webhook-problemen voelen mysterieus omdat systemen alleen de eindfout registreren. Behandel elke levering als een klein incidentrapport: wat arriveerde, wat besliste je en wat gebeurde daarna.

Een paar fouten verschijnen steeds weer:

- Alleen exceptions loggen in plaats van de volledige lifecycle (received, verified, queued, processed, failed, retried)

- Volledige payloads en headers opslaan zonder masking, en later ontdekken dat je geheimen of persoonlijke data vastlegde

- Herpogingen behandelen als compleet nieuwe events, wat dubbele incasso of dubbele berichten veroorzaakt

- 200 OK teruggeven voordat het event duurzaam opgeslagen is, zodat dashboards groen lijken terwijl werk later faalt

Praktische fixes:

- Sla een minimaal, doorzoekbaar requestrecord op plus statuswijzigingen.

- Masker standaard gevoelige velden en beperk toegang tot raw payloads.

- Handhaaf idempotentie op database-niveau, niet alleen in code.

- Bevestig pas nadat het event veilig is opgeslagen.

- Bouw replay als een ondersteunde flow, niet als een one-off script.

Als je AppMaster gebruikt, passen deze onderdelen natuurlijk in het platform: een eventtabel in de Data Designer, een statusgestuurde Business Process voor verificatie en verwerking en een admin-UI voor zoeken en replay.

Snelle checklist en volgende stappen

Streef naar dezelfde basis elke keer:

- Elk event heeft een unieke event_id en je slaat de raw payload op zoals ontvangen.

- Handtekeningverificatie draait op elk request en fouten bevatten een duidelijke reden.

- Herpogingen zijn voorspelbaar en handlers zijn idempotent.

- Replay is beperkt tot geautoriseerde rollen en laat een audittrail achter.

- Logs zijn doorzoekbaar op event_id, provider-id, status en tijd, met een korte “wat gebeurde”-samenvatting.

Het missen van slechts één van deze punten kan een integratie nog steeds in een black box veranderen. Als je de raw payload niet opslaat, kun je niet bewijzen wat de provider stuurde. Als handtekeningfouten niet specifiek zijn, verspil je uren met discussies over wie er fout zat.

Als je dit snel wilt bouwen zonder elk onderdeel handmatig te coderen, kan AppMaster (appmaster.io) je helpen het datamodel, verwerkingsflows en admin-UI op één plek samen te stellen, terwijl het toch echte broncode genereert voor de uiteindelijke app.