Broncode‑export versus beheerde cloudimplementatie: een checklist

Gebruik deze checklist voor broncode‑export vs beheerde cloudimplementatie om te beslissen tussen zelf hosten en een beheerde runtime op basis van compliance, vaardigheden en updates.

Wat voor beslissing neem je eigenlijk?

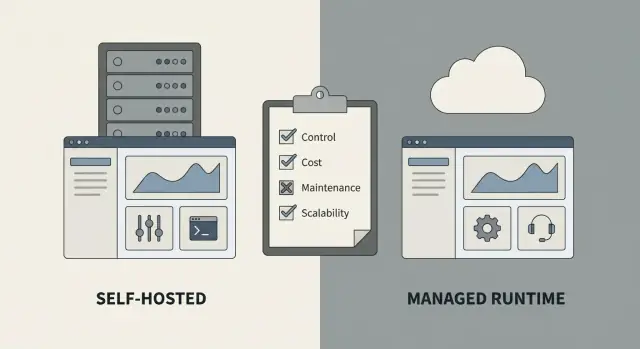

Het kiezen tussen broncode‑export en een beheerde cloudimplementatie gaat niet alleen over waar je app draait. Het gaat erom wie het dagelijkse werk doet om de app gezond te houden.

Bij een beheerde runtime host het platform de applicatie voor je. Jij deployed, en de aanbieder verzorgt veel van het onderliggende werk: het onderhouden van de runtime, basismonitoring en de omgeving die je app nodig heeft.

Bij broncode‑export en zelf hosten neem je de gegenereerde code en draai je deze in je eigen infrastructuur (of in je eigen cloudaccount). Je krijgt controle over servers, netwerken en beleid, maar je neemt ook het bijbehorende werk op je.

Die keuze beïnvloedt direct drie dingen: snelheid (hoe snel je kunt uitrollen), risico (wat kan stukgaan en wie repareert het) en kosten (niet alleen hostingkosten, maar ook inzet van personeel).

In de praktijk komen de grootste verschillen vaak naar voren bij infrastructuureigendom, monitoring en backups, incidentrespons, update‑flow (one‑click deploy versus een DevOps‑achtige releaseprocedure), toegangscontrole tot logs en databases, en hoe je compliance‑bewijs produceert.

Als je een platform zoals AppMaster gebruikt, is het verschil praktisch: de app kan worden gegenereerd als de eisen veranderen. In een beheerde setup wordt het runtime‑deel grotendeels voor je verzorgd. In een zelf‑gehoste setup bepaal jij hoe regeneratie, testen en uitrol in jouw omgeving verlopen.

Er is niet één juist antwoord. Een startup die snel wil leveren kiest mogelijk voor beheerde hosting om ops‑werk te verminderen. Een gereguleerd team kan code exporteren om aan strenge eisen te voldoen. De beste keuze past bij je beperkingen en je capaciteit om het systeem wekelijks te beheren, niet alleen om het één keer te lanceren.

Begin met constraints, niet met voorkeuren

De snelste manier om te beslissen is te beginnen met wat je niet kunt opgeven. Voorkeuren veranderen. Constraints meestal niet.

Schrijf de controles op die je zelf moet blijven houden. Die worden vaak gedreven door klantcontracten, regelgevers of je eigen risicotolerantie. Als een van deze echt ononderhandelbaar is, wijst dat vaak op export en zelf hosten.

Veel voorkomende "moet beheerd worden"‑constraints zijn waar data zich bevindt (land, regio of een specifiek cloudaccount), wie de encryptiesleutels heeft en hoe die worden geroteerd, netwerkgrenzen (private subnets, VPNs, allowlists), logtoegang en retentie (auditing, SIEM, onveranderlijke opslag) en goedkeuringsvereisten voor wijzigingen (reviews, handtekeningen, bewijs).

Wees vervolgens eerlijk over wat je graag uitbesteedt. Veel teams hoeven niet elk operationeel detail te beheren, en beheerde runtimes kunnen veel continu werk wegnemen, zoals uptime‑monitoring, basisreactie op incidenten, OS‑ en dependency‑patching, backups en routinematig hersteltesten, en het afhandelen van verkeerspieken.

Een vraag lost veel discussie op: wie is eigenaar van incidenten om 02:00 's nachts? Als je team geen betrouwbare dekking heeft voor buiten kantoortijd, kan zelf hosten snel stress veroorzaken. Als je zelf host, benoem dan een eigenaar, definieer escalatie en bepaal wat "dienst hersteld" betekent.

Voorbeeld: een klein ops‑team bouwt een intern portaal. Ze willen "volledige controle", maar kunnen zich niet committeren aan patching en on‑call. Tenzij een compliance‑regel zelf hosten afdwingt, is beheerde hosting vaak de veiligere keuze op basis van constraints. Met AppMaster kun je de optie openhouden: deploy naar een beheerde cloud nu en exporteer later broncode als een nieuwe klant of audit dat vereist.

Compliance‑ en beveiligingsvragen om eerst te stellen

Als je app gereguleerde of gevoelige data raakt, begin hier. Compliance‑behoeften beslissen vaak de export‑vs‑managed keuze omdat ze harde regels stellen over waar data mag staan en welk bewijs je moet bewaren.

Wees duidelijk over welke data je opslaat en welke regels van toepassing zijn. "Klant‑emails" en "gezondheidsgegevens" brengen heel verschillende eisen met zich mee. Bepaal ook hoe lang je records moet bewaren en wie ze mag verwijderen. Retentie‑regels kunnen database‑instellingen, backups en zelfs de vormgeving van admin‑schermen beïnvloeden.

De vier gebieden die meestal beslissen

Deze vragen helpen je ononderhandelbare punten naar boven te halen voordat je platforms vergelijkt:

- Regulated data: Behandel je betaalgegevens, gezondheidsdata, kinderdata of overheidsdata? Heb je formeel beleid nodig voor toegangs‑ en wijzigingsbeheer?

- Residency: Moet data in een specifiek land of cloudaccount blijven? Moet je exacte regio, netwerk en encryptiesleutels beheren?

- Identity: Heb je SSO nodig met je identityprovider, MFA voor alle gebruikers en role‑based access control tot op handelingenniveau?

- Evidence: Kun je auditsporen leveren die laten zien wie wat wanneer deed, plus logs voor security‑reviews en incidentrespons?

Als je de vraag over bewijs niet zeker kunt beantwoorden, pauzeer dan. Veel teams ontdekken dit pas als een auditor vraagt om bewijs van toegang, wijzigingen en verwijderingen.

Logging en bewijs zijn onderdeel van beveiliging

Beveiliging is niet alleen preventie. Het gaat ook om kunnen aantonen wat er gebeurde.

Bepaal welke logs je nodig hebt (aanmeldpogingen, permissiewijzigingen, data‑exports, admin‑acties) en waar ze moeten worden opgeslagen. Sommige organisaties eisen dat logs onveranderlijk zijn en voor een vaste periode worden bewaard.

Voorbeeld: een HR‑intern tool kan werknemersgegevens bevatten. Als je bedrijf SSO, strikte toegangrollen en een jaarlijkse audit verplicht, geef je misschien de voorkeur aan zelf hosten na export van broncode zodat je securityteam netwerkcontrols en logretentie kan beheren. Als je behoeften lichter zijn, kan een beheerde runtime de last verlagen terwijl het nog steeds gangbare controls zoals authenticatie en toegangsregels ondersteunt.

Teamvaardigheden en operationele capaciteit

Het lastigste deel van deze beslissing is niet de technologie. Het is of je team de app dagelijks veilig kan draaien, ook 's nachts, in het weekend en tijdens vakanties.

Begin met realistisch te zijn over wat "24/7 operatie" voor jou betekent. Als de app klanten, betalingen of cruciaal intern werk ondersteunt, wordt downtime een people‑probleem: iemand moet het opmerken, reageren en repareren.

Zelf hosten vereist doorgaans minstens basiskennis van cloud‑operaties (servers, netwerken, firewalls, load balancers), database‑operaties (backups, restores, upgrades, performance), security‑operaties (secretsbeheer, toegangscontrole, incidentrespons), betrouwbaarheid (monitoring, alerts, logs, capaciteitsplanning) en een on‑call eigenaar.

Maak vervolgens een lijst van de "kleine maar constante" taken die zich opstapelen: OS‑ en dependency‑patches, TLS‑certificaten, secret‑rotatie en audit‑logging. Als dat simpel klinkt, stel je voor ze tijdens een productie‑uitval te doen.

Beheerde runtimes verminderen die last, maar nemen de verantwoordelijkheid niet volledig weg. Iemand moet nog steeds omgevingen beheren, wijzigingen beoordelen en bepalen wanneer te releasen. Platforms zoals AppMaster kunnen updates makkelijker maken omdat de applicatie opnieuw gegenereerd en schoon gedeployed kan worden als eisen veranderen, maar het operationele werk verdwijnt niet als je geëxporteerde code zelf host.

Let tenslotte op key‑person risico. Als één persoon de deployment‑stappen, het databaseherstelproces en waar secrets liggen kent, heb je geen team, maar een single point of failure.

Stel deze vragen voordat je je commit:

- Als onze lead‑engineer een week offline is, wie kan deployen en rollbacks doen?

- Hebben we geteste backups en een schriftelijk restore‑runbook?

- Wie ontvangt alerts en wat is de verwachte responstijd?

- Kunnen we onze security patch‑planning halen zonder achterstanden?

- Zijn we bereid een on‑call rotatie te draaien?

Update‑workflow en releasebeheer

De release‑workflow is waar deze keuze echt concreet wordt. De betere optie is meestal degene die je toestaat wijzigingen veilig te publiceren en problemen snel op te lossen, zonder van elke release een mini‑project te maken.

Wees eerlijk over hoe vaak je releaset. Als je wekelijkse verbeteringen en dezelfde dag hotfixes verwacht, heb je een route nodig die publiceren en rollback routineus maakt. Beheerde runtimes maken dit vaak eenvoudiger omdat het surface‑area om te coördineren kleiner is. Als je exporteert en zelf host, kun je ook snel bewegen, maar alleen als je al een sterk proces hebt en iemand die het onder druk kan uitvoeren.

Goedkeuringen, rollbacks en wie op de knop drukt

Schrijf op hoe deployments worden goedgekeurd en wat er gebeurt als iets misgaat. Een eenvoudig beleid is beter dan een perfect beleid dat niemand volgt.

- Wie kan naar productie deployen (één persoon, een team of een geautomatiseerde pipeline)

- Wat "klaar" betekent (tests geslaagd, stakeholder‑goedkeuring, change ticket)

- Hoe rollback werkt (vorige build, database‑wijzigingen, feature flags)

- Streeftijd om service te herstellen na een slechte release

- Waar release‑notities en beslissingen worden vastgelegd

Als je geëxporteerde code zelf host, zorg dat rollbacks ook databasemutaties omvatten. Een code‑rollback is makkelijk; een incompatibele database‑wijziging is dat niet.

Behandel configuratiewijzigingen anders dan codewijzigingen

Veel "noodreleases" zijn eigenlijk config‑updates: API‑sleutels, connection strings, e‑mail/SMS‑instellingen of betalingsinstellingen zoals Stripe. Scheid die van code zodat je ze kunt aanpassen zonder alles opnieuw te bouwen en deployen.

Ongeacht waar je draait, definieer één plek voor configuratie (en wie die kan bewerken), hoe secrets worden opgeslagen en geroteerd, en hoe je wijzigingen audit (wie wat wanneer wijzigde).

Houd dev, staging en prod consistent. Kleine verschillen in omgevingsinstellingen kunnen problemen veroorzaken die alleen in productie optreden. Als je een platform zoals AppMaster gebruikt, bepaal dan vooraf hoe je omgevingsvariabelen en externe integraties over omgevingen spiegelt voordat de eerste release plaatsvindt.

Voorbeeld: een klantenserviceportaal heeft een zelfde‑dag fix nodig voor een loginprobleem. Met beheerde hosting kun je de fix uitrollen en indien nodig snel terugdraaien. Met zelf hosten kan dat ook, maar alleen als build‑, deploy‑ en rollback‑stappen al zijn gescript en getest.

Kosten, schaalbaarheid en support‑afwegingen

Geld is maar de helft van het verhaal. De echte kosten komen vaak naar voren als tijd: wie is verantwoordelijk als er om 02:00 iets stukgaat en hoe snel herstel je?

Zelf hosten kan op papier goedkoper lijken omdat infrastructuurkosten zichtbaar en makkelijk te vergelijken zijn. Maar je neemt ook verantwoordelijkheid op je. Beheerde hosting kan per maand meer kosten, maar het kan veel mensuren besparen omdat patching, basisbetrouwbaarheid en routinematig ops‑werk voor je worden geregeld.

Teams missen vaak deze kostenposten:

- Monitoring en alerting (dashboards, logs, on‑call setup)

- Backups en restores (testen van restores, niet alleen backups nemen)

- Incidentrespons (triage, hotfixes, postmortems)

- Security‑onderhoud (OS‑updates, dependency‑scans, secret‑rotatie)

- Compliance‑bewijs (rapporten, wijzigingslogs, toegangsreviews)

Schaal is vergelijkbaar. Als je belasting voorspelbaar is, kan zelf hosten efficiënt en stabiel zijn. Als je pieken verwacht (een marketingcampagne, seizoenspieken of "iedereen logt in om 9:00"), behandelen beheerde omgevingen verassingen meestal met minder planning. Bij zelf hosten moet je ontwerpen voor pieken, testen en betalen voor capaciteit of risico accepteren.

Support en contracten tellen het meest zodra de app business‑kritisch wordt. Vraag wat je intern of naar klanten toe moet beloven: uptime‑targets, responstijden en duidelijke eigendom. In een beheerde setup (bijv. deployen naar AppMaster Cloud of een grote cloudprovider) kun je vaak duidelijkere grenzen krijgen voor infrastructuurproblemen. Bij zelf hosten is het eigendom op papier eenvoudiger (het is van jou), maar de bewijslast en werklast worden ook jouw verantwoordelijkheid.

Een nuttige vuistregel: als downtime meer kost dan de managed‑fee, koop je niet alleen servers. Je koopt nachtrust.

Stap‑voor‑stap: kiezen in minder dan een uur

Behandel dit als een snelle workshop. Je bepaalt wie eigenaar is van dagelijkse operatie.

Een beslisflow van 60 minuten

- Schrijf je must‑haves op (10 minuten). Beperk je tot 10 items: datalocatie, auditlogs, SSO, uptime‑target, backupregels, encryptiebehoeften en harde deadlines.

- Scoreer beide opties (15 minuten). Geef elk een 1‑5 score over vier categorieën: compliance/security, teamvaardigheden/ops‑capaciteit, snelheid van oplevering en totale kosten (inclusief on‑call‑tijd).

- Benoem de grootste risico's (10 minuten). Schrijf voor elke optie de top 3 manieren waarop het kan misgaan (bijvoorbeeld: "niemand kan servers snel patchen" of "beheerde runtime voldoet niet aan een specifieke data‑residency regel") en één praktische mitigatie.

- Run een kleine pilot (15 minuten nu, 2–4 weken in real time). Kies één echte workflow en lever een dunne versie. Meet time‑to‑release, incidentafhandeling en hoe updates worden uitgerold.

- Kies een standaard en stel een review‑trigger in (10 minuten). Bepaal wat je standaard gaat gebruiken en noteer wanneer je het heroverweegt (nieuwe compliance‑eis, verkeersgroei of nieuwe teamhire).

Een score‑shortcut die eerlijk houdt: als je patching, monitoring, backups en rollback‑plan niet duidelijk kunt beschrijven, is zelf hosten waarschijnlijk iets voor later, niet voor dag één.

Voorbeeld: een klein ops‑team bouwt een intern tool en kan beginnen met beheerde hosting om wekelijks veilig te releasen. Als een audit later volledige controle over netwerkgrenzen vereist, kunnen ze broncode exporteren en zelf hosten zodra er eigenaren zijn voor updates, incidentrespons en wijzigingsgoedkeuring.

Als je bouwt met een no‑code platform zoals AppMaster, voeg één pilot‑check toe: hoe exports passen in je releaseproces (wie bouwt, wie deployed en hoe snel je kunt regenereren en wijzigingen uitrollen).

Veelgemaakte fouten die later pijn doen

De grootste spijt ontstaat wanneer deployment als voorkeur wordt gezien in plaats van als operationeel model. Teams kiezen vaak wat vertrouwd aanvoelt en ontdekken dan pas het verborgen werk zodra gebruikers van de app afhankelijk worden.

Een veelgemaakte fout is denken dat zelf hosten vanzelf goedkoper is. Cloudkosten zijn makkelijk zichtbaar, maar arbeid niet: servers patchen, secrets roteren, logs bekijken, incidenten behandelen en security‑vragenlijsten beantwoorden. Als je team moet stoppen met productwerk om de boel draaiende te houden, wordt "goedkoper" snel duur.

Het omgekeerde gebeurt ook: kiezen voor een beheerde runtime en later behoefte hebben aan diepe infrastructuurcontrole (custom netwerregels, speciale identityproviders, ongebruikelijke monitoringagents of strikte residency‑regels). Als die behoeften waarschijnlijk zijn, valideer ze vroeg of plan vanaf dag één voor export en zelf hosten.

Backups en disaster recovery zijn waar veel zelf‑gehoste projecten stilletjes falen. Backups die nooit hersteld worden zijn slechts hoop. Plan hersteltesten en documenteer wie wat doet als er iets stukgaat.

Release‑workflowproblemen veroorzaken ook storingen. Teams deployen zonder changelog, zonder rollback‑plan of met hotfixes die niemand bijhoudt. Of je nu op een beheerde runtime deployt of zelf host, je hebt een eenvoudige release‑routine nodig die mensen volgen, zelfs in drukke weken.

De problemen die het vaakst later een gedwongen switch veroorzaken:

- Geen echte inschatting van operationele arbeid (on‑call, patching, monitoring)

- Ontbrekend plan voor backups, restores en disaster recovery‑testen

- Geen rollback‑pad voor slechte releases en geen geschreven changelog

- Het onderschatten van toegangsbeheer, offboarding en auditsporen

- Kiezen voor managed hosting terwijl je diepe infrastructuurcontrole nodig hebt

Voorbeeld: een klein ops‑team lanceert snel een intern portaal en een aannemer vertrekt maar heeft nog steeds toegang tot het adminpaneel omdat offboarding nooit formeel geregeld was. Die enkele fout kan uitmonden in een compliance‑incident.

Als je met AppMaster bouwt, bepaal vroeg wie runtime‑operaties beheert en schrijf je day‑2 taken op (toegangsreviews, backup‑tests, release‑stappen) voordat echte gebruikers komen.

Snelle beslissingschecklist

Markeer elke regel met Ja, Nee of Niet zeker. Als je meer dan twee "Niet zeker"‑antwoorden hebt, vul die gaten dan voordat je je commit.

Compliance en risico

- Weet je precies waar data moet staan (land of regio) en kun je dit bewijzen met logs, rapporten of een auditor‑vriendelijk spoor?

- Kun je op verzoek bewijs leveren van toegang, wijzigingen en incidenten (wie wat wanneer en waarom deed)?

- Heb je een helder plan voor secrets en toegangsbeheer (wie sleutels kan zien, hoe ze roteren en wat er gebeurt bij vertrek van iemand)?

Als de meeste van deze strikte vereisten zijn en je al compliant infrastructuur runt, past export en zelf hosten vaak beter. Als je vooral goede beveiliging zonder zwaar bewijs nodig hebt, is beheerde hosting meestal eenvoudiger.

Operaties en updates

- Is er een benoemde eigenaar verantwoordelijk voor securitypatches, incidentresponse en on‑call beslissingen, ook in het weekend?

- Is je releaseproces opgeschreven, inclusief goedkeuringen, rollback‑plan en hoe je de fix verifieert na rollback?

- Zijn backups gedefinieerd (wat, hoe vaak, waar) en heb je een echte restore getest, niet alleen "we hebben snapshots"?

Zelf hosten werkt alleen goed als deze antwoorden solide zijn. Beheerde deployment werkt het beste als je wilt dat het platform het voortdurende operationele werk doet.

Future‑proofing

Bepaal hoe je later kunt verhuizen als dat nodig is.

- Kun je in één pagina uitleggen hoe je naar een andere cloud of terug on‑prem migreert, inclusief database‑migratie en DNS‑cutover?

- Weet je welke monitoring je nodig hebt (uptime, fouten, performance) en wie er gealarmeerd wordt?

Voorbeeld: als je een intern tool in AppMaster bouwt en audits volgend jaar verwacht, kun je broncode exporteren en in je gecontroleerde omgeving draaien. Als je grootste risico trage releases zijn, is beheerde hosting met een helder rollback‑proces waarschijnlijk veiliger.

Voorbeeldscenario: intern tool met compliance‑zorgen

Een klein operations‑team wil een intern admin‑tool voor klantenservice bouwen: klanten zoeken, wachtwoorden resetten, terugbetalingen doen en auditgeschiedenis bekijken. Ze kunnen UI en logica snel bouwen in een no‑code tool zoals AppMaster, maar moeten kiezen tussen exporteren en zelf hosten of een beheerde runtime.

Hun constraints zijn duidelijk. Klantgegevens zijn gevoelig en er is een compliance‑review die duidelijke residency‑eisen, toegangscontrole en auditsporen vereist. Tegelijkertijd hebben ze beperkte ops‑tijd. Niemand wil on‑call zijn voor database‑tuning, serverpatching of 2‑uur‑s nachts alerts najagen.

Ze doorlopen de checklist en kiezen een praktische verdeling:

- Als compliance een beheerde runtime in een goedgekeurde regio toelaat en ze voldoen aan logging‑ en toegangsvereisten, starten ze met beheerde deployment om operationele last te verminderen.

- Als de reviewer private networking, een specifiek cloudaccount of striktere controle over encryptiesleutels eist, exporteren ze en hosten ze productie in het eigen AWS/Azure/GCP‑account.

In dit geval zegt de compliance‑officer dat productie in het bedrijfscloudaccount moet draaien met private database‑toegang en strikte IAM‑policies. Ze exporteren dus broncode voor productie, maar houden een fallbackplan: een beheerde runtime voor staging zodat productwijzigingen getest kunnen worden zonder te wachten op interne infra.

Om latere chaos te vermijden documenteren ze vanaf dag één vier zaken: doelregio en datastores, vereiste logs en audit‑events, release‑stappen (wie goedkeurt, wie deployt, rollback‑regels) en wat configuratie is versus code. Ze houden ook een inventaris bij van integraties (Stripe, e‑mail/SMS, Telegram) en waar secrets liggen, zodat een toekomstige overstap gecontroleerd is.

Volgende stappen: zorg dat de keuze standhoudt

Een deployment‑beslissing helpt alleen als je hem onder druk herhaalt. Schrijf de beslissing op één pagina: wat je koos, waarom, wat je niet doet en wanneer je het opnieuw wil overwegen.

Houd het praktisch: je top 3 redenen (bijvoorbeeld compliance‑eisen, huidige ops‑capaciteit of snelheid van updates) en je top 3 risico's (bijvoorbeeld on‑call last, trage patches of vendorlimieten). Die pagina wordt een beslisboom als meningen later verschuiven.

Maak daarna een kort runbook dat een nieuwe collega zonder giswerk kan volgen:

- Hoe te deployen (wie drukt, waar het draait, hoe lang het duurt)

- Hoe terug te draaien (welke knop of commando en wat "goed" eruitziet)

- Hoe te herstellen (waar backups staan, hoe je een restore test)

- Welke alerts ertoe doen (uptime, errors, database‑opslag, certificaten)

- Waar release‑notities staan (wat veranderde, wanneer en wie het goedkeurde)

Kies een reviewdatum na je eerste echte releasecyclus. Een goed moment is 2–4 weken nadat gebruikers op de app vertrouwen. Vraag: voelden updates veilig, werden incidenten soepel afgehandeld en besteedde het team meer tijd aan leveringen of aan babysitten?

Als je AppMaster gebruikt, vergelijk direct export voor zelf hosten en deployen naar een beheerde runtime met dezelfde checklist, vooral rond compliance‑bewijs, wie patching doet en hoe snel je moet leveren. Als je snel beide paden wilt uitproberen, is AppMaster (appmaster.io) bedoeld om je toe te staan een volledige app te bouwen en vervolgens te kiezen tussen managed deployment en broncode‑export op basis van je operationele constraints.

Tot slot: run een kleine end‑to‑end pilot: bouw één eenvoudige app, deploy, maak één rollback en herstel eenmaal uit backup. Als dat pijnlijk aanvoelt, moet je keuze vermoedelijk aangepast worden.

FAQ

Beheerde clouddeployment is meestal de beste standaardkeuze als je snel wilt lanceren en geen vaste tijd kunt vrijmaken voor patching, monitoring en on‑call. Het verkleint het aantal bewegende onderdelen dat je zelf moet onderhouden en verlaagt vaak het operationele risico in de eerste maanden.

Zelf hosten betekent dat je de runtime en het werk daaromheen beheert: servers, netwerken, security‑updates, monitoring, backups, restores en incidentrespons. Beheerde deployment verschuift veel van dat dagelijkse infrastructuurwerk naar de provider, terwijl jij verantwoordelijk blijft voor applicatiegedrag en releasedecisies.

Als je dataresidency in een specifiek land of cloudaccount moet garanderen, je eigen encryptiesleutels moet beheren, private netwerkregels moet afdwingen of strikt audit‑bewijs moet leveren, past exporteren en zelf hosten vaak beter. Als die constraints ononderhandelbaar zijn, begin daar en plan de operationele verantwoordelijkheid vooraf.

Begin met het exact opschrijven van welke events je moet vastleggen: inlogpogingen, permissiewijzigingen, admin‑acties, data‑exports en verwijderingen. Bepaal vervolgens retentie, wie toegang heeft tot logs en of logs onveranderlijk moeten zijn. Die details beïnvloeden opslag, toegangscontrole en hoe je audits beantwoordt.

De eenvoudigste test is: benoem wie reageert op een storing om 02:00 en hoe de service wordt hersteld. Als je geen dekking hebt voor alerts, patching en databaseherstel, is beheerde deployment meestal gezonder totdat je duidelijke eigenaars en een runbook hebt.

Beheerde deployments maken meestal releases en rollbacks routinematig omdat er minder infrastructuur te coördineren is. Zelf hosten kan even snel zijn, maar alleen als je al een betrouwbaar build‑, deploy‑ en rollbackproces hebt dat gescript, getest en herhaalbaar is onder druk.

Behandel configuratie los van code zodat je sleutels en instellingen kunt wijzigen zonder alles opnieuw te bouwen. Definieer één bron van waarheid voor omgevingsvariabelen en secrets, beperk wie ze mag bewerken en houd dev, staging en productie gesynchroniseerd om "werkt in staging"‑verrassingen te voorkomen.

Beheerde hosting kan meer maandelijkse kosten hebben, maar bespaart vaak personeelsuren voor patching, monitoring, backups en incidentrespons. Zelf hosten kan op papier goedkoper lijken, maar de verborgen kosten zijn arbeid en het risico op trager herstel wanneer iets misgaat.

Een van de grootste operationele fouten na kiezen voor zelf hosten is het niet testen van restores: backups die nooit zijn hersteld zijn geen plan. Plan hersteltesten en schrijf een kort recovery‑runbook. Definieer ook rollback‑regels die databasemutaties meenemen, want code terugzetten is makkelijk, data‑incompatibiliteiten niet.

Bouw een kleine pilot en meet hoe lang het duurt om te deployen, rollback te doen en te herstellen vanuit backup. Met AppMaster kun je de app met no‑code bouwen en flexibiliteit behouden: deploy eerst naar een beheerde runtime en exporteer later broncode als compliance‑eisen dat vragen.