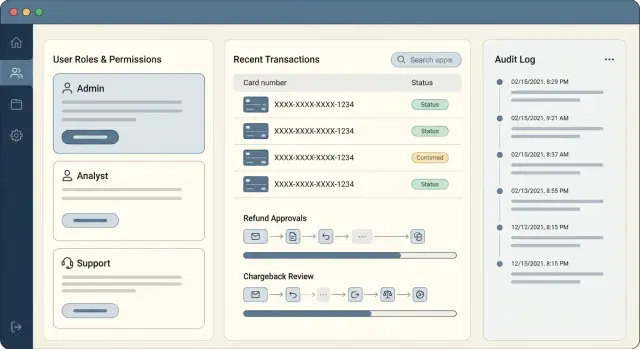

Beveiligd intern adminpaneel voor betalingen: rollen en workflows

Leer hoe je een veilig intern adminpaneel voor betalingen ontwerpt met duidelijke rollen, gemaskeerde data en praktijkgerichte workflows voor terugbetalingen, geschillen en chargebacks.

Waarom payments-adminpanelen risico's opleveren

Een payments-adminpaneel is krachtig omdat het geld kan verplaatsen, gevoelige details kan tonen en normale klantprocessen kan overrulen. Die combinatie maakt het een intern hulpmiddel met hoog risico. De grootste problemen ontstaan meestal bij gewone werkzaamheden onder druk: een supportmedewerker klikt de verkeerde terugbetaling aan, een collega van finance keurt iets goed zonder voldoende context, of iemand kopieert data naar een spreadsheet die nooit het systeem had mogen verlaten.

De meeste problemen vallen in drie categorieën: fouten, fraude en datalekken.

Fouten zijn bijvoorbeeld dubbele terugbetalingen, de verkeerde klant terugbetalen of een status wijzigen die een automatische uitbetaling triggert. Fraude is wanneer insiders terugbetalingen naar hun eigen kaarten uitvoeren, een kennis helpen controles te omzeilen of stilletjes records aanpassen om een fout te verbergen. Datalekken zijn het tonen van volledige kaart- of bankgegevens op het scherm, screenshots delen in chat of te veel mensen exporteren laten uitvoeren.

Terugbetalingen, geschillen en chargebacks hebben strengere controles nodig dan gewone admin-acties omdat ze sterke impact hebben en tijdkritisch zijn. Ze bevatten vaak slechts gedeeltelijke informatie, strikte deadlines en heen-en-weer met een verwerker. Eén verkeerde handeling kan direct verlies veroorzaken (geld weg), indirect verlies (kosten) en compliance-problemen.

Dagelijks komt “veilig” neer op drie controleerbare dingen:

- Minimaal toegangsrecht: mensen kunnen alleen wat hun rol vereist.

- Zichtbaarheid: gevoelige velden zijn standaard gemaskeerd en worden alleen getoond met een reden.

- Traceerbaarheid: elke kritieke actie wordt gelogd met wie, wat, wanneer en waarom.

Dit is vooral belangrijk wanneer support, finance ops en risk moeten samenwerken, en engineering regels moet vertalen naar praktijk zonder iedereen te vertragen.

Rollen en scheiding van taken: begin bij echte mensen

Een veilig payments-adminpaneel begint met een eenvoudige vraag: wie raakt een betalingszaak aan van begin tot eind?

Als één persoon alles kan bekijken, alles kan wijzigen en zijn eigen acties kan goedkeuren, ben je één fout (of één slechte actor) verwijderd van een kostbaar incident.

De meeste teams krijgen een paar gebruikelijke rollen:

- Supportagent: leest klantcontext, opent cases, vraagt acties aan

- Payments ops: voert operationele acties uit (terugbetalingen, reactie op geschillen)

- Finance: maakt afstemming, keurt hoge uitbetalingen/terugbetalingen goed, beheert limieten

- Risk: beoordeelt verdachte patronen, zet blokkades en keurt uitzonderingen goed

- Teamlead of manager: behandelt escalaties, overridet met motivatie

Een praktische scheiding van taken is om permissies in drie typen op te splitsen: bekijken, uitvoeren en goedkeuren.

Support kan zien wat ze nodig hebben om de klant te helpen, maar mag geen terugbetalingen uitvoeren. Payments ops kan acties doen, maar voor bepaalde acties is goedkeuring nodig. Auditors zijn alleen-lezen, met toegang tot logs en rapporten, niet tot knoppen.

Definieer vier-ogen regels vroeg, voordat je schermen bouwt. Goede kandidaten zijn hoge terugbetalingen, herhaalde terugbetalingen voor dezelfde klant, terugbetalingen nadat een geschil is ingediend en het wijzigen van bank- of uitbetalingsgegevens. Houd de rest éénstaps, anders gaat je team om het hulpmiddel heen werken.

Escalatiepaden moeten expliciet en snel zijn. Bijvoorbeeld:

- Terugbetaling boven een vast bedrag gaat naar Finance voor goedkeuring

- Derde geschil deze maand gaat naar Risk review

- VIP-klant of bijzondere uitzondering gaat naar een Team Lead

Toegangsbeheer dat eenvoudig draait in de dagelijkse praktijk

Payments-adminpanelen falen vaak op de saaie momenten: iemand is ziek, een nieuwe collega start, een manager heeft eenmalig een rapport nodig of een supportagent wil snel een transactie controleren. Als je toegangmodel moeilijk te bedienen is, gaan mensen er omheen werken.

Begin met rollen, niet met personen. Definieer een kleine set rollen die bij echte werkzaamheden passen (Support Agent, Payments Ops, Finance Manager, Admin). Wijs vervolgens gebruikers aan rollen toe. Als iemand van team verandert, verplaats je ze tussen rollen in plaats van lange lijsten met custom permissies te bewerken.

Voeg daarna fijne-granulaire permissies alleen toe waar het risico echt bestaat. Een eenvoudig patroon is lezen, wijzigen en goedkeuren te scheiden. Veel teams splitsen “export” ook als aparte permissie omdat dat een veelvoorkomend lekpad is.

Voor zeldzame taken gebruik je tijdelijke verhoogde toegang in plaats van permanente machtigingen. Voorbeeld: een supportlead heeft 30 minuten exporttoegang nodig om een verzoek van een regulator te beantwoorden. Geef het met een vervaltijd en laat het automatisch intrekken.

Toegangswijzigingen hebben ook een helder workflow nodig zodat het geen achterdeurtje wordt:

- Verzoek: beschrijf de rol/permissie en de reden

- Goedkeuring: manager of eigenaar keurt (niet de verzoeker)

- Toepassen: grant toegang met begin- en eindtijd indien nodig

- Registreren: leg vast wie heeft goedgekeurd, wanneer en wat er veranderde

Gevoelige data maskeren zonder supportwerk te blokkeren

Een payments-adminpaneel moet gevoelige velden standaard als “nooit tonen” behandelen. Sommige data is gewoon niet nodig voor operaties, en tonen creëert alleen maar risico.

Betalingsgeheimen zoals het volledige kaartnummer (PAN) en CVV mogen nooit in je admin-UI, logs of exports verschijnen. Als je systeem tokens opslaat, behandel die ook als geheimen. Ze kunnen misbruikt worden als ze in de verkeerde plaats worden gekopieerd.

Voor alles wat overblijft: masker eerst en toon alleen bij een duidelijke reden. Support moet zien wat nodig is om een klant en transactie te identificeren, maar niet genoeg om een datalek te veroorzaken.

Een praktisch standaardoverzicht:

- Kaart: merk en laatste 4 cijfers (en vervaldatum alleen als je die echt nodig hebt)

- Klant: gedeeltelijk e-mail of telefoon (bijvoorbeeld j***@domain.com)

- Adres: stad/land zichtbaar, straatregels verborgen

- IDs: interne ID’s tonen; externe verwerker-ID’s verbergen tenzij nodig

- Notities: vermijd ruwe PII in vrije tekst; geef de voorkeur aan gestructureerde velden

Als iemand meer moet zien, maak “reveal” dan een actie, geen pagina-indeling. Vereis een korte reden, controleer permissies opnieuw en overweeg een extra stap voor hoog-risico reveals (herauthenticatie of goedkeuring van een leidinggevende). Beperk de tijd dat het zichtbaar blijft zodat het na een minuut weer gemaskeerd wordt.

Exports zijn waar maskering vaak faalt. Als CSV-export voor terugbetalingsrapportage is toegestaan, exporteer dan standaard gemaskeerde velden en eis een aparte permissie voor ongemaskerde exports. Je kunt screenshots of kopiëren niet volledig stoppen, maar je kunt ongelukken reduceren door gevoelige weergaven te watermerken, wie kan onthullen te beperken en elke reveal en export in auditlogs te laten verschijnen.

Datamodel basics voor terugbetalingen, geschillen en chargebacks

Payments-operaties worden makkelijker als het datamodel saai en consistent is. Het doel is elke zaak op één plek leesbaar te maken, zelfs maanden later.

Begin met een klein aantal kernrecords die je in verschillende flows kunt hergebruiken:

- Customer (wie betaalde)

- Payment (de originele transactie)

- Refund (geld terug, gedeeltelijk of volledig)

- Dispute (een claim ingediend door de bank of het kaartnetwerk van de klant)

- Chargeback (de uitkomst van het geschil die fondsen verplaatst)

Voeg twee ondersteunende objecten toe die de geschiedenis duidelijk houden zonder alles in één veld te proppen: Evidence (bestanden, tekst, deadlines) en Notes (interne opmerkingen, overdrachten, beslissingen).

Statussen zijn waar teams vaak rommelig worden. Houd een kleine, gedeelde woordenschat over Refund, Dispute en Chargeback zodat dashboards en filters hetzelfde gedrag tonen. Veelvoorkomende staten zijn draft, pending approval, submitted, won, lost en reversed. Als je extra detail nodig hebt, voeg dan een apart redenveld toe in plaats van 20 statussen.

Elke zaak moet een tijdlijn hebben die toont wat er in volgorde gebeurde. Vertrouw niet alleen op “laatst bijgewerkt”. Modelleer een Event-tabel en schrijf events wanneer iets belangrijks verandert:

- created, assigned, approved of denied

- submitted naar de verwerker

- evidence toegevoegd

- deadline aangepast

- status veranderd

Sla externe referenties op als eersteklas velden: PSP/verwerker-ID’s, Stripe payment- of dispute-ID’s en elk zaaknummer van het netwerk. Dit houdt support snel en maakt audits schoner als iemand vraagt: “Welke exacte verwerkerzaak is dit?”

Workflow-ontwerp voor terugbetalingen, geschillen en chargebacks

Een goede workflow houdt snelheid waar het veilig is en voegt frictie toe waar geld kan worden verloren. Behandel terugbetalingen, geschillen en chargebacks als verschillende sporen, ook al delen ze dezelfde payment-record.

Terugbetalingen: houd ze snel, maar gecontroleerd

Terugbetalingen beginnen meestal als een verzoek van support of operations. De volgende stap is validatie: controleer de originele capture, het terugbetalingsvenster, beschikbare balans en of de klant al een open geschil heeft.

Na validatie voeg je een goedkeuringsstap toe die afhangt van bedrag en risico. Kleine terugbetalingen kunnen auto-goedgekeurd worden, grotere vereisen een tweede persoon. Dien daarna de terugbetaling in via je betalingsprovider, stem af wanneer de provider bevestigt en informeer de klant en het interne team.

Voorbeeld: een supportagent vraagt $25 terug voor een dubbele bestelling. Het systeem ziet dat het onder de auto-goedkeur-limiet valt, bevestigt dat er geen geschil is, dient het in en legt het provider-refund-ID vast voor reconciliatie.

Geschillen en chargebacks: deadlines eerst

Geschillen zijn tijdgebonden. Ontwerp de flow rond deadlines en bewijsvoering. Begin met intake (via provider-webhook of ops-formulier), dan bewijsverzameling (orderdetails, bezorgbewijs, klantberichten), interne review en indiening. Als er een uitkomst komt, werk de status bij, boek rekeningnotities en beslis of je opnieuw vertegenwoordigt, terugbetaalt of sluit.

Chargebacks zijn strikter. Bouw representment-stappen en afschrijvingsregels in. Als de deadline te dicht is of het bewijs zwak, routeer naar een write-off-beslissing met gedocumenteerde redencodes.

Guardrails die workflows veiliger maken:

- Bedraglimieten die het goedkeurpad veranderen

- Duplicaatdetectie (zelfde betaling, hetzelfde bedrag, dezelfde reden)

- Cooldown-periodes om herhaalde terugbetalingen te voorkomen

- Deadlinetimers voor geschillen en chargebacks

- One-way doors na indiening, met uitzonderingen alleen voor admins

Stap voor stap: het adminpaneellogica ontwerpen

Een payments-adminpaneel draait vooral om de logica tussen klikken: wie wat mag doen, wanneer ze het mogen doen en wat waar moet zijn voordat een wijziging wordt geaccepteerd.

Begin met het in kaart brengen van elke workflow op één pagina: terugbetaling, reactie op geschil, opvolging chargeback. Voor elk van deze, lijst acties en beslispunten. Koppel het aan echte rollen (Support, Risk, Finance, Admin) zodat je gaten ziet zoals “wie mag een terugbetaling annuleren nadat deze is goedgekeurd?”

Zet permissiechecks op elke actie, niet alleen op schermen. Iemand kan een endpoint aanroepen vanaf een oude bookmark, een exportflow of een ander intern hulpmiddel. De regel hoort bij de actie zelf te leven: approve refund, upload evidence, edit customer email, mark as paid.

Voeg validaties toe die slechte toestanden vroeg stoppen:

- Eligibility rules (order is captured, niet gevoid)

- Tijdsvensters (terugbetaling toegestaan binnen X dagen)

- Vereiste velden (reden, notities, evidence-bestanden)

- Bedragslimieten (gedeeltelijke terugbetaling mag niet meer zijn dan het gecapte bedrag)

- Staatsovergangen (je kunt geen terugbetaling goedkeuren die al verzonden is)

Ontwerp daarna goedkeuringen en wachtrijen. Bepaal wie wat vervolgens ziet: Support maakt een verzoek, Finance keurt boven een drempel, Risk reviewt alles dat gemarkeerd is en het systeem routeert de zaak naar de juiste queue.

Definieer tot slot notificaties en timers, vooral voor geschillen waar deadlines strikt zijn:

- “Dispute opened” melding naar de dispute-queue

- Dagelijkse herinnering wanneer bewijs ontbreekt

- Escalatie wanneer nog 48 uur over zijn

- Automatische vergrendeling van bewerkingen na indiening

Auditlogs en monitoring die je daadwerkelijk gebruikt

Een payments-adminpaneel leeft of sterft bij zijn audittrail. Als er iets misgaat heb je binnen minuten antwoorden nodig, niet een discussie over wat waarschijnlijk gebeurd is.

Behandel het auditlog als een productfeature, niet als een debugtool. Elke gevoelige actie moet een append-only event creëren dat niet via de admin-UI bewerkt of verwijderd kan worden. Als iemand een fout moet herstellen, gebeurt dat met een nieuwe actie die naar de oude verwijst.

Vang minimaal deze velden voor elk event:

- Wie: user ID, rol en impersonatie-informatie (als gebruikt)

- Wat: actienaam en object (refund, dispute case, payout)

- Wanneer/waar: timestamp, IP-adres, apparaat/session-ID

- Voor/na: sleutelvelden die veranderden (bedrag, status, eigenaar)

- Waarom: een verplichte reden voor hoog-risico acties

Monitoring moet zich richten op signalen die echt risico aanduiden, niet op ruis. Kies een paar alerts waarop je daadwerkelijk reageert, routeer ze naar het juiste kanaal en review ze wekelijks om drempels bij te stellen.

Goede triggers om mee te beginnen:

- Terugbetalingen boven een vastgesteld bedrag of buiten normale uren

- Herhaalde reversals op dezelfde betaling of klant

- Meerdere mislukte permissiechecks door dezelfde gebruiker

- Bulk-exports van betalingsgerelateerde data

- Geschillen dichtbij deadline zonder recente actie

Voeg eenvoudige operationele rapporten toe die dagelijkse werkzaamheden ondersteunen: wachtende goedkeuringen, verouderende wachtrijen (refunds/disputes/chargebacks) en gemiste deadlines.

Veelgemaakte fouten en valkuilen om te vermijden

De meeste problemen in payment-ops tools worden niet door hackers veroorzaakt. Ze ontstaan door kleine shortcuts die zich opstapelen totdat een terugbetaling of geschil misgaat en niemand duidelijk kan uitleggen wat er gebeurde.

Een valkuil is “tijdelijke” toegang die nooit verwijderd wordt. Iemand dekt een weekenddienst en krijgt verhoogde permissies, en maanden later heeft die persoon ze nog steeds. Los dit op met tijdgebonden toegang (vervaldata) en een eenvoudig beoordelingsschema.

Een andere fout is vertrouwen op UI-verbergen in plaats van echte permissiechecks. Als de backend een actie accepteert, is het verbergen van een knop geen beveiliging. Handhaaf permissies op elke write-actie server-side, niet alleen in de pagina.

Het bewerken van kernbetalingsgegevens is ook riskant. Supportwerk heeft soms correcties nodig, maar het wijzigen van bedragen, valuta’s, klant-ID’s of verwerkerreferenties zonder spoor creëert boekhoud- en juridische problemen. Maak deze velden immutabel na capture en gebruik expliciete aanpassingsrecords wanneer iets moet veranderen.

Veelvoorkomende valkuilen:

- Te brede rollen (“Ops Admin” kan alles) in plaats van taakgebaseerde rollen

- Geen consistent statusmodel, waardoor mensen vertrouwen op vrije-tekstnotities en chat

- Disputedeadlines bijgehouden in iemands agenda in plaats van een queue met timers

- Handmatige terugbetalingen zonder tweede goedkeuring voor hoge bedragen

- Acties die geen audit event creëren (wie, wat, wanneer, voor/na)

Voorbeeld: een agent markeert een zaak als “resolved” om de lijst te legen, maar de processorgeschil staat nog op “needs evidence.” Zonder aparte interne en processor-statussen kan de deadline stilletjes verlopen.

Snelle checklist voordat je live gaat

Voordat je een payments-adminpaneel in dagelijks gebruik brengt, doe een laatste check gericht op wat mensen daadwerkelijk doen onder druk. Het doel is niet perfecte papier‑beveiliging. Het doel is minder verkeerde klikken, minder verrassingen en duidelijkere verantwoordelijkheid.

Begin met rollen. Zorg dat elke permissie gekoppeld is aan een echte taakbehoefte, niet aan een titel die maanden geleden goed leek. Review rollen minstens elk kwartaal en neem randgevallen mee (nieuwe supportlaag, contractor-toegang, tijdelijke dekking).

Masker gevoelige data standaard. Als iemand iets moet onthullen, eis dan een reden die opgeslagen wordt (zoals “verifieer laatste 4 cijfers voor klantterugbellen”). Houd reveals kortstondig en maak op het scherm duidelijk wanneer data is ontmaskerd zodat screenshots niet ongemerkt een datalek worden.

Een korte sanity-check voor lancering:

- Rollen elk kwartaal beoordeeld en gekoppeld aan echte taken

- Gevoelige velden standaard gemaskeerd; onthullen vereist een reden

- Elke terugbetaling, geschil of chargeback-actie creëert een audit-event

- Goedkeuring vereist boven een bepaald bedrag en voor risicopatronen (herhaalde terugbetalingen, ongebruikelijke snelheid, nieuwe ontvanger)

- Wachtrijen, deadlines en uitkomsten zichtbaar op één scherm

Test permissies als een gebruiker, niet als admin. Schrijf eenvoudige testgevallen voor elke rol die zowel “kan bekijken” als “kan uitvoeren” dekken. Bijvoorbeeld: een supportagent kan een geschil bekijken en notities toevoegen, maar mag geen bewijs indienen of een hoge terugbetaling uitvoeren.

Voorbeeldscenario: terugbetalingsverzoek dat uitmondt in een geschil

Een klant schrijft dat hij een abonnement van $79 wil terug omdat hij het niet verwachtte. Een goed payments-adminpaneel maakt dit saai en herhaalbaar, niet tot een heldenmoment.

Support (Tier 1) opent een case en zoekt op e-mail. Ze zien orderstatus, tijdstempels en de payment-fingerprint, maar kaartdata is gemaskeerd (kaartmerk plus laatste 4). Support ziet ook of de betaling al is terugbetaald en of er een geschil bestaat, maar niet alle factuurgegevens.

Ops (Payments) neemt de zaak over. Zij zien meer: de processor-transactie-ID, AVS/CVV-resultaten en regels voor terugbetaalbaarheid. Ze zien nog steeds geen volledige kaartnummers. Ops voert een terugbetaling uit en markeert de zaak als “Refunded - waiting period” met een notitie: “Refunded in processor, expected to settle in 3-5 business days.”

Twee weken later komt er een geschil binnen voor dezelfde transactie. De zaak heropent automatisch en gaat naar Ops met status “Dispute received.” Een teamlead bekijkt de tijdlijn en keurt bewijsindiening goed omdat er nu financieel en compliance-risico is.

De overdracht blijft schoon omdat:

- Elke stap een korte notitie toevoegt en de volgende eigenaar toewijst

- Auditlogs vastleggen wie bekeek, veranderde, goedkeurde en iets exporteerde

- Het geschilpakket alleen opvraagt wat nodig is (bon, beleidsstekst, supportgeschiedenis)

Eindresultaat: het geschil wordt in het voordeel van de klant beslist omdat de terugbetaling plaatste nadat het geschil was ingediend. Ops boekt het als “refund + dispute loss”, werkt grootboekvelden bij en Support stuurt een korte bevestiging over de terugbetalingstijdlijn en dat er geen verdere actie nodig is.

Volgende stappen: van ontwerp naar een werkend intern hulpmiddel

Schrijf je regels eerst in gewone taal en zet ze dan om in iets dat je kunt bouwen en reviewen. Een eenvoudige rollen‑tot‑acties matrix houdt je eerlijk en maakt goedkeuringen makkelijker.

Een compact format dat op één pagina past:

- Rollen (support, payments ops, finance, admin)

- Acties (view, refund, partial refund, evidence upload, write-off)

- Drempels (bedragslimieten, dagelijkse caps, high-risk triggers)

- Goedkeuringen (wie moet goedkeuren en in welke volgorde)

- Uitzonderingen (break-glass toegang en wanneer toegestaan)

Prototypeer schermen rondom hoe werk binnenkomt en wordt opgelost. Wachtrijen en tijdlijnen winnen het meestal van ruwe tabellen. Bijvoorbeeld: een refund-queue met filters (pending approval, waiting on customer, blocked) plus een case‑tijdlijn van events (request, approval, payout, reversal) helpt het team snel te handelen zonder extra data bloot te geven.

Bouw één workflow end-to-end voordat je meer toevoegt. Terugbetalingen zijn een goede eerste keuze omdat ze de meeste bouwstenen raken: rolchecks, gemaskeerde data, goedkeuringen, notities en een audittrail. Zodra terugbetalingen betrouwbaar werken, breid je dezelfde patronen uit naar geschillen en chargebacks.

Als je wilt bouwen zonder veel te programmeren, kan een no-code platform zoals AppMaster een praktische optie zijn voor dit soort interne tooling: je kunt een PostgreSQL-database modelleren, rollen definiëren en goedkeuringsflows afdwingen als visuele bedrijfsprocessen, en vervolgens productieklare web- en mobiele apps genereren.

Houd de eerste versie dun: één wachtrij, één case-pagina met tijdlijn en één veilige actieknop die goedkeuringen afdwingt. Als dat onder druk werkt, kun je de “nice-to-have” schermen toevoegen zonder de kernlogica te herbouwen.

FAQ

Behandel het als hoog risico omdat het geld kan verplaatsen en gevoelige gegevens kan blootstellen. Begin met minimaal toegangsrecht per rol, voeg goedkeuringsstappen toe voor acties met grote impact en zorg dat elke kritieke actie auditeerbaar is zodat je snel kunt zien wat er gebeurd is en waarom.

Splits permissies in bekijken, uitvoeren en goedkeuren. Support kan context bekijken en verzoeken aanmaken, payments ops kan laag-risico acties uitvoeren, en finance of risk keurt grote of verdachte acties goed zodat één persoon niet zowel kan starten als afronden.

Stel standaard een kleine set functiegebaseerde rollen in en wijs mensen aan rollen toe, niet aan bundels met aangepaste permissies. Voeg fijne-granulaire permissies alleen toe voor echt risicovolle acties zoals terugbetalingen, export en het wijzigen van uitbetalingsgegevens. Gebruik tijdelijke verhoogde toegang voor zeldzame gevallen.

Vertrouw niet op het verbergen van knoppen; handhaaf permissies op de actie zelf (server-side) voor elke schrijfoperatie. Dat voorkomt dat iemand een oud endpoint aanroept, een gebookmarked flow gebruikt of een alternatief intern pad neemt dat je UI-checks omzeilt.

Laat nooit volledige kaartnummers of CVV zien, en voorkom dat geheimen of tokens in de UI, logs of exports verschijnen. Masker gevoelige velden standaard en sta een tijdsgebonden “reveal” toe alleen wanneer nodig, met een verplichte reden en een auditlog-vermelding.

Maak “reveal” een bewuste actie in plaats van de standaardweergave. Vereis de juiste permissie, leg een korte reden vast, mask weer automatisch na korte tijd en registreer de reveal in de auditlogs zodat gevoelige toegang zichtbaar en controleerbaar is.

Gebruik een eenvoudige en consistente modelstructuur met aparte records voor Payment, Refund, Dispute en Chargeback, plus Notes en een Event-tijdlijn. Een append-only geschiedenis maakt zaken maanden later leesbaar en voorkomt dat context verloren raakt in vrije-tekstvelden.

Terugbetalingen moeten snel zijn voor laag-risico gevallen en strenger voor hoge bedragen of ongewone patronen. Bouw eerst validaties (geschiktheid, tijdsvensters, duplicaatchecks), routeer dan naar goedkeuringen op basis van bedrag of risico en lock of beperk bewerkingen zodra een terugbetaling is ingediend.

Leg vast wie het deed, wat er veranderde, wanneer en vanuit waar, welke before/after-waarden er waren, en waarom voor risicovolle acties. Maak het logboek append-only in de admin UI zodat fouten worden gecorrigeerd met nieuwe events en niet door bewerkingen.

Begin met tijdgebonden verhoogde toegang en regelmatige toegangsreviews zodat “tijdelijke” permissies niet blijven hangen. Bewerk ook geen kernbetalinggegevens na capture; gebruik correctierecords zodat boekhouding en onderzoeken een duidelijke, betrouwbare sporen achterlaten.