Bestandsuploads op schaal: validatie, opslag en toegang

Bestandsuploads op schaal hebben duidelijke validatie, nette opslagpaden, vervallende downloadlinks en sterke permissies nodig om gebruikersbestanden te beschermen.

Wat maakt gebruikersuploads moeilijk op schaal

Uploads lijken eenvoudig met een handvol testgebruikers. Het wordt lastig zodra echte mensen echte bestanden sturen: grote foto's, gescande PDF's en mysterieuze documenten met de verkeerde extensie. Dan is uploaden niet langer een knop op een formulier, maar een veiligheids- en operatieprobleem.

De eerste scheuren verschijnen meestal op drie plekken: beveiliging, kosten en privacy. Aanvallers proberen malware te uploaden, gebruikers sturen bestanden die je app niet kan openen, en teams zetten per ongeluk gevoelige documenten openbaar via een URL. De opslagkosten lopen op, en de bandbreedte groeit als hetzelfde bestand steeds opnieuw wordt gedownload.

Afbeeldingen en PDF's veroorzaken verschillende problemen. Afbeeldingen kunnen enorm zijn, in veel formaten komen en vaak verborgen metadata (zoals locatie) bevatten. Je hebt ook thumbnails en resizing nodig om de app snel te houden. PDF's zijn lastig om veilig te previewen, kunnen ingesloten inhoud bevatten en bevatten vaak gevoelige gegevens (facturen, ID's, contracten) die niet breed toegankelijk mogen zijn.

Op schaal heb je meestal meer gelijktijdige uploads, grotere bestanden en meer totale opslag, meer downloads en retries door onstabiele netwerken, en meer regels: verschillende teams, rollen en retentie-eisen.

Het doel is niet alleen dat uploads werken. Het doel is veilige uploads die maanden later nog makkelijk te beheren zijn: duidelijke regels, voorspelbare opslagpaden, auditvriendelijke metadata en toegangscontroles die passen bij hoe je organisatie echt bestanden deelt.

Breng je bestandstypen en wie er toegang toe heeft in kaart

Voordat je opslag of beveiliging afstemt, wees duidelijk over wat mensen zullen uploaden en wie het mag zien. De meeste uploadproblemen op schaal zijn niet echt opslagproblemen. Het zijn mismatches in verwachtingen over toegang, retentie en risico.

Begin met het opsommen van reële bestandscategorieën, niet alleen documenten en afbeeldingen. Een avatar gedraagt zich anders dan een contract-PDF, en een support-screenshot verschilt van een maandrapport.

Een praktische manier om uploads in kaart te brengen is elk type te koppelen aan een toegangs patroon:

- Avatars en openbare profielfoto's zijn vaak door veel mensen te lezen en alleen door de eigenaar te bewerken.

- Bonnen en facturen zijn standaard privé en worden alleen gedeeld met finance-rollen of de accounteigenaar.

- Contracten en compliance-bestanden zijn sterk beperkt en hebben vaak auditlogs en strengere retentieregels nodig.

- Rapporten en exports kunnen binnen een team gedeeld worden, maar moeten geclusterd zijn per workspace of klant.

- Bijlagen bij tickets zijn meestal privé voor de ticketdeelnemers en soms tijdelijk.

Maak vervolgens een snel risicoshot. Uploads kunnen malware verbergen, gevoelige data lekken (ID's, bankgegevens, medische details) of gebroken permissies blootstellen waarbij het raden van een URL toegang geeft. Daarom gaat het bij uploads op schaal net zozeer om toegangscontrole als om bytes.

Prestaties doen er ook toe. Grote PDF's, hoge-res afbeeldingen en wankele mobiele netwerken veroorzaken gedeeltelijke uploads en retries. Bepaal van tevoren welke uploads betrouwbaar moeten slagen (facturen, ID's) en welke optioneel zijn (een profielbanner).

Beantwoord voor elk bestandstype vroeg een paar vragen zodat je later niet hoeft te herschrijven:

- Wie kan het uploaden, bekijken, vervangen en verwijderen?

- Is het privé, gedeeld binnen een groep of openbaar?

- Moet toegang vervallen of direct herroepbaar zijn?

- Wat gebeurt er als de upload wordt onderbroken en opnieuw geprobeerd?

- Hoe lang bewaar je het en wie kan het exporteren?

Als je bouwt met een tool als AppMaster, behandel deze antwoorden eerst als productregels en implementeer ze daarna in je datamodel en endpoints zodat permissies consistent blijven tussen web en mobiel.

Validatieregels voor uploads die problemen vroegtijdig voorkomen

Als je wilt dat uploads op schaal veilig en voorspelbaar blijven, is validatie je eerste verdedigingslinie. Goede regels stoppen slechte bestanden voordat ze opslag bereiken en verkleinen supporttickets omdat gebruikers duidelijke feedback krijgen.

Begin met een allowlist, niet met een blocklist. Controleer zowel de bestandsnaamextensie als de MIME-type die uit de inhoud wordt gedetecteerd. Vertrouwen op alleen de extensie is makkelijk te omzeilen. Vertrouwen op alleen MIME kan inconsistent zijn tussen apparaten.

Groottebeperkingen moeten passen bij het bestandstype en je productregels. Afbeeldingen kunnen acceptabel zijn bij 5–10 MB, terwijl PDF's een hogere limiet nodig hebben. Video's zijn weer een ander probleem en hebben meestal hun eigen pipeline. Als je betaalde tiers hebt, koppel limieten aan het plan zodat je kunt zeggen: “Je plan staat PDF's tot 10 MB toe,” in plaats van een vage foutmelding.

Sommige bestanden vragen diepere controles. Voor afbeeldingen valideer breedte en hoogte (en soms beeldverhouding) om gigantische uploads te vermijden die pagina's vertragen. Voor PDF's kan het aantal pagina's relevant zijn als jouw use case een klein bereik verwacht.

Hernoem bestanden bij upload. Gebruikersnamen bevatten vaak spaties, emoji's of herhaalde namen zoals scan.pdf. Gebruik een gegenereerde ID plus een veilige extensie en sla de originele naam in metadata op voor weergave.

Een validatie-baseline die voor veel apps werkt ziet er zo uit:

- Allowlist types (extensie + MIME), geweiger alles wat niet op de lijst staat.

- Stel maxgrootte per type in (en optioneel per plan).

- Valideer afbeeldingsafmetingen en weiger extreme formaten.

- Valideer PDF-pagina's als je use case dat vereist.

- Hernoem naar een veilige, unieke bestandsnaam en bewaar de originele als metadata.

Als validatie faalt, toon dan één duidelijke boodschap waar de gebruiker iets mee kan, zoals “PDF's moeten kleiner zijn dan 20 MB en maximaal 50 pagina's.” Log tegelijkertijd technische details voor beheerders (gedetecteerde MIME, grootte, user ID en reden). In AppMaster kunnen deze checks in je Business Process leven zodat elke uploadroute dezelfde regels volgt.

Datamodel voor uploads en bestandsmetadata

Een goed datamodel maakt uploads saai. Het doel is vastleggen wie een bestand bezit, waar het voor is en of het veilig te gebruiken is, zonder je app aan één opslagleverancier te binden.

Een betrouwbaar patroon is een tweestapsflow. Maak eerst een uploadrecord in je database en geef een upload-ID terug. Upload daarna de binary naar opslag met die ID. Dit voorkomt mysteriebestanden in een bucket zonder corresponderende rij en stelt je in staat permissies af te dwingen voordat bytes verplaatst worden.

Een eenvoudige uploads-tabel (of collectie) is meestal voldoende. In AppMaster koppelt dit netjes aan een PostgreSQL-model in de Data Designer en kan het gebruikt worden in web en mobiel.

Sla op wat je later echt nodig hebt voor support en audits:

- Owner reference (

user_id) en scope (org_idofteam_id) - Purpose (avatar, invoice_pdf, ticket_attachment)

- Originele bestandsnaam, gedetecteerde MIME-type en

size_bytes - Storage-pointer (bucket/container,

object_key) plus checksum (optioneel) - Timestamps (

created_at,uploaded_at) en uploader's IP/device (optioneel)

Houd het statemodel klein zodat het leesbaar blijft. Vier statussen dekken de meeste producten:

pending: record bestaat, upload nog niet voltooiduploaded: bytes opgeslagenverified: controles doorstaan en klaar voor gebruikblocked: gefaald in checks of policy

Plan opschoning vanaf dag één. Verlaten pending uploads ontstaan wanneer gebruikers een tab sluiten of de verbinding verliezen. Een dagelijkse taak kan opslagobjecten verwijderen voor verlopen pending rijen, rijen als geannuleerd markeren voor rapportage, oude blocked items verwijderen na een retentieperiode en verified bestanden bewaren tot je zakelijke regels anders bepalen.

Dit model geeft traceerbaarheid en controle zonder extra complexiteit.

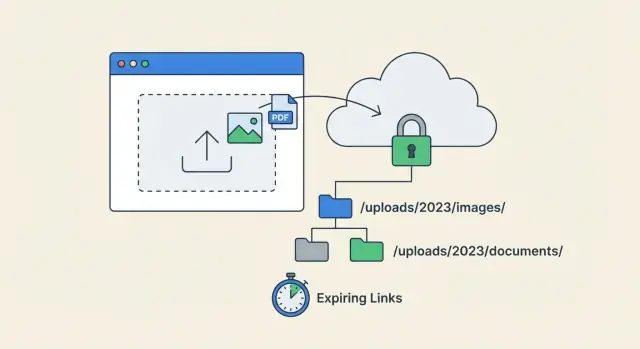

Opslagorganisatie die netjes blijft na verloop van tijd

Wanneer uploads op schaal zich opstapelen, is het grootste risico niet de opslagkosten. Het is rommel. Als je team niet kan zien wat een bestand is, bij wie het hoort en of het actueel is, zul je bugs uitrollen en data lekken.

Kies één voorspelbare mappenstrategie en houd je eraan. Veel teams organiseren op tenant (bedrijf), dan op doel, dan op datum. Anderen doen tenant, gebruiker, doel. De exacte keuze is minder belangrijk dan consistentie. Datums helpen zodat directories niet onbeperkt groeien en maken opschoontaken eenvoudiger.

Vermijd het plaatsen van persoonlijke data in paden of bestandsnamen. Plaats geen e-mailadressen, volledige namen, factuurnummers of telefoonnummers. Gebruik in plaats daarvan random IDs. Als je op menselijke betekenis wilt zoeken, bewaar die in database-metadata, niet in de objectkey.

Houd originelen en afgeleiden gescheiden zodat regels duidelijk blijven. Sla het originele uploadbestand één keer op en zet thumbnails of previews onder een ander prefix. Dat maakt het eenvoudiger om verschillende retentiebeleid en permissies toe te passen (een preview mag op meer plekken beschikbaar zijn dan het origineel).

Een eenvoudige, duurzame naamgevingsaanpak:

- Partitioneer op tenant-ID (of workspace-ID)

- Voeg een purpose-prefix toe (avatars, invoices, attachments)

- Voeg een tijdsbucket toe (YYYY/MM)

- Gebruik een ondoorzichtige file-ID als bestandsnaam

- Sla afgeleiden op onder een apart prefix (previews, thumbnails)

Bepaal hoe je omgaat met versies. Als gebruikers bestanden kunnen vervangen, overschrijf dan hetzelfde object key (simpel, zonder historie) of maak een nieuwe versie en markeer de oude als inactief (auditvriendelijker). Veel teams bewaren geschiedenis voor compliance-documenten en overschrijven profielfoto's.

Schrijf je naamgevingsregels op. In AppMaster behandel je het als een gedeelde conventie: zet het in je projectdocs zodat backendlogica, UI-builders en toekomstige integraties allemaal dezelfde paden genereren.

Patronen voor permissies en toegangscontrole

Bij uploads op schaal zijn permissies waar kleine shortcuts tot grote incidenten leiden. Begin met deny-by-default: elk geüpload bestand is privé totdat een regel expliciet toegang verleent.

Het helpt twee vragen te scheiden: wie kan het record zien en wie kan de bytes opvragen. Dat zijn niet per se dezelfde mensen. Veel apps laten iemand metadata zien (bestandsnaam, grootte, uploaddatum) zonder het bestand te mogen downloaden.

Veelvoorkomende toegangs patronen

Kies voor elk bestandstype één primair patroon en voeg uitzonderingen voorzichtig toe:

- Alleen-eigenaar: alleen de uploader (en service-accounts) kan downloaden.

- Team-based: workspace/projectleden kunnen downloaden.

- Role-based: rollen zoals Finance of HR kunnen downloaden over teams heen.

- Delen-via-link: een speciaal token geeft downloadrecht, meestal met expiry en scope.

Randgevallen hebben heldere regels nodig, geen ad-hoc fixes. Bepaal hoe admins werken (globale toegang of alleen voor bepaalde categorieën), hoe support tijdelijke toegang krijgt (tijdgebonden en gelogd) en wat er gebeurt als een gebruiker wordt verwijderd (bestanden bewaren voor compliance, eigendom herassigneren of verwijderen).

Behandel metadata en downloads apart

Een simpele aanpak is twee checks: (1) kan de gebruiker het uploadrecord lezen, (2) kan de gebruiker een downloadresponse aanvragen. Die tweede check is waar je “privé tenzij toegestaan” afdwingt, zelfs als iemand een ID raadt.

Voor gevoelige documenten log je toegang. Noteer minimaal wie gedownload heeft (user ID en rol), wat ze gedownload hebben (file ID en type), wanneer het gebeurde (timestamp), waarom het was toegestaan (beleidsresultaat, share token, admin override) en waar het vandaan kwam (IP of device, indien gepast).

In AppMaster leven deze regels vaak in de Business Process Editor: één flow voor het weergeven van uploadmetadata en een strengere flow voor het genereren van een downloadresponse.

Verlopende downloadlinks: veiliger downloaden zonder frictie

Verlopende downloadlinks zijn een goed compromis tussen “iedereen met de URL kan altijd downloaden” en “gebruikers moeten elke keer inloggen.” Ze werken goed voor eenmalige downloads, het delen van een document per e-mail of tijdelijke toegang voor een contractant. Op schaal verminderen ze ook supportissues omdat je toegang kunt geven zonder je hele opslag open te zetten.

Twee veelvoorkomende patronen:

- Signed URLs verlopen automatisch. Ze zijn simpel en snel, maar intrekking is lastig als de link al verspreid is.

- Een token-gebaseerde downloadendpoint geeft meer controle. De link bevat een kort token, je app controleert permissies bij elk verzoek en serveert of redirect naar het bestand.

Een praktische opzet:

- Gebruik korte vervaltijden voor gedeelde links (10 tot 60 minuten) en vernieuw op aanvraag.

- Bewaar langere vervaltijden alleen voor vertrouwde, ingelogde sessies (bijv. “Download opnieuw” genereert een nieuwe link).

- Scope links nauw: één bestand, één gebruiker (of ontvanger), één actie (view vs download).

- Log creatie en gebruik van links zodat je lekken kunt traceren zonder te gokken.

Scope is belangrijk omdat view meestal inline tonen betekent, terwijl download het opslaan van een kopie impliceert. Als je beide nodig hebt, maak dan aparte links met aparte regels.

Plan voor intrekking. Als een gebruiker toegang verliest (teruggave, rolwijziging, contract eindigt) zijn alleen signed URLs mogelijk onvoldoende. Met een token-endpoint kun je tokens direct ongeldig maken. Bij signed URLs houd je vervaltijden kort en roteer je signing keys alleen als dat echt nodig is (key-rotatie intrekt alles, gebruik voorzichtig).

Voorbeeld: een factuurlink in een klantportaal die naar een accountant wordt gemaild, verloopt na 30 minuten, staat alleen view toe en is gekoppeld aan dat factuurnummer plus de klantaccount. Als de klant uit de account verwijderd wordt, wordt het token geweigerd, zelfs als de e-mail wordt doorgestuurd.

Stapsgewijs: een schaalbare uploadflow

Een betrouwbare uploadflow scheidt drie zorgen: wat je toestaat, waar de bytes heen gaan en wie ze later kan ophalen. Wanneer die gemengd zijn, veranderen kleine randgevallen in productie-incidenten.

Een praktische flow voor afbeeldingen, PDF's en de meeste user-generated bestanden:

- Definieer doelgebaseerde regels. Voor elk doel (avatar, factuur, ID-document) stel je toegestane types, maxgrootte en eventuele extra checks zoals maximaal aantal pagina's in.

- Maak een uploadaanvraag op je backend. De client vraagt toestemming om te uploaden. De backend retourneert een uploadtarget (zoals een object storage key plus een kortlevend token) en maakt een nieuwe uploadrij met

pending. - Upload de bytes naar opslag en bevestig daarna. De client uploadt naar objectopslag en roept daarna je backend aan om voltooiing te bevestigen. De backend controleert de verwachte key en basisproperties en markeert de rij als

uploaded. - Voer asynchrone verificatie uit. Op de achtergrond verifieer je het echte bestandstype (bij voorkeur inclusief magic bytes), handhaaf je grootte, extraheer je veilige metadata (afmetingen, paginataantal) en voer je optioneel malware-scanning uit. Als het faalt, markeer je de upload als

blockeden voorkom je downloads. - Bedien downloads via beleid. Bij download verifieer je of de gebruiker toegang heeft tot de eigenaar van het bestand (user, org, ticket, order). Proxy de download daarna of retourneer vervallende downloadlinks om opslag privé te houden.

Voeg opschoning toe. Verwijder verlaten pending uploads na een korte periode en verwijder ongebruikte bestanden (bijv. een gebruiker uploadde een afbeelding maar heeft het formulier nooit opgeslagen).

Als je dit in AppMaster bouwt, modelleer uploads als een eigen entiteit met een statusveld en eigenaarreferenties en dwing dezelfde permissiecontroles af in elke download Business Process.

Voorbeeld: facturen in een klantportaal

Een klantportaal waar gebruikers facturen als PDF's uploaden klinkt simpel totdat je duizenden bedrijven, meerdere rollen en dezelfde factuur die drie keer wordt vervangen hebt.

Voor opslagorganisatie bewaar je het raw-bestand in een voorspelbaar pad dat aansluit bij hoe mensen zoeken. Bijvoorbeeld: invoices/<company_id>/<yyyy-mm>/<upload_id>.pdf. Het bedrijf en de maand maken opschoning en rapportage makkelijker, terwijl upload_id botsingen voorkomt wanneer twee bestanden dezelfde naam delen.

Sla in de database metadata op die uitlegt wat het bestand is en wie er toegang toe heeft:

company_idenbilling_monthuploaded_by_user_idenuploaded_atoriginal_filenameencontent_typesize_bytesen checksum (optioneel)- status (active, replaced, quarantined)

Delen: een billingmanager wil één factuur 24 uur naar een externe accountant sturen. In plaats van globale permissies te wijzigen, genereer je een vervallende downloadlink gekoppeld aan die specifieke factuur, met een strikte vervaltijd en één doel (alleen downloaden). Wanneer de accountant klikt, controleert je app het token, bevestigt dat het niet is verlopen en serveert het bestand.

Als een gebruiker de verkeerde PDF uploadt of een bestand vervangt, overschrijf dan niet het oude object. Markeer de vorige record als replaced, bewaar het voor audit en wijs de factuurentry naar de nieuwe upload_id. Als je retentieregels moet naleven, kun je vervangen bestanden later automatisch verwijderen met een geplande taak.

Bij een supportticket “kan niet downloaden” helpt metadata snel bij diagnose: is de link verlopen, is de factuur als vervangen gemarkeerd, hoort de gebruiker bij het juiste bedrijf of is het bestand in quarantaine gezet? In AppMaster kunnen deze checks in een Business Process leven zodat elke download dezelfde regels volgt.

Veelgemaakte fouten en hoe ze te vermijden

Wanneer teams voor het eerst uploads op schaal behandelen, zijn de bugs zelden mysterieus. Ze komen voort uit een paar voorspelbare shortcuts die in een demo onschuldig lijken en later pijn doen.

- Alleen vertrouwen op de bestandsnaamextensie of alleen op de MIME-type. Aanvallers kunnen bestanden hernoemen en browsers kunnen liegen. Controleer beide en verifieer magic bytes server-side.

- Publieke opslag gebruiken en hopen dat permissies genoeg zijn. Een publieke bucket/container verandert elke gemiste regel in een datalek. Houd opslag standaard privé en regel toegang via je app.

- Gebruikersnamen in opslagpaden of URL's plaatsen. Namen als invoice_john_smith.pdf lekken persoonsgegevens en maken raden makkelijker. Gebruik random IDs voor objectkeys en bewaar de weergavenaam als metadata.

- Tenant-bestanden mengen in hetzelfde pad zonder sterke checks. Een pad als /uploads/2026/01/ is geen permissiemodel. Verifieer altijd tenant- en gebruikersrechten voordat je een download teruggeeft.

- Opschoning voor mislukte of verlaten uploads overslaan. Multipart-uploads en retries laten rommel achter. Voeg een achtergrondtaak toe die pending uploads verwijdert die nooit zijn voltooid.

Een fout die teams vergeten is geen plan hebben voor retries en duplicaten. Mobiele netwerken vallen uit. Gebruikers tikken twee keer. Je systeem moet behandeling van “hetzelfde bestand nogmaals uploaden” normaal vinden.

Een praktische aanpak is eerst een upload-ID genereren, dan chunks of één bestand accepteren en het record pas verifiëren nadat validatie is geslaagd. Als dezelfde upload wordt herhaald, retourneer dan het bestaande record in plaats van een tweede kopie te maken.

Als je dit in AppMaster bouwt, houd kernregels op één plek (backendlogica) zodat web en mobiel hetzelfde gedrag tonen, zelfs als de UI verandert.

Snelle checklist voordat je live gaat

Voordat je uploads openzet voor echte gebruikers, loop kort de basis na. De meeste problemen bij uploads op schaal komen door kleine gaten die pas zichtbaar worden als je veel gebruikers, veel bestanden en veel randgevallen hebt.

- Allowlist bestandstypes en stel groottegrenzen per use case in (avatars vs facturen). Valideer zowel de extensie als het echte contenttype.

- Sla uploadmetadata op in je database: wie het bezit (user, team, account), waar het voor is en een duidelijke status zoals

pending,verifiedofblocked. - Houd opslag standaard privé en voer permissiecontroles uit bij elke download (vertrouw niet op verborgen URL's).

- Gebruik vervallende downloadlinks waar delen nodig is en houd leeftijden kort (minuten of uren, niet dagen).

- Vermijd persoonlijke data in paden en bestandsnamen. Gebruik random IDs en toon een vriendelijke weergavenaam in de UI.

Heb een antwoord klaar voor verlaten uploads. Het is normaal dat gebruikers starten met uploaden en nooit afronden, of bestanden vaak vervangen.

Een simpel opschoningsplan:

- Verwijder verweesde bestanden die nooit

verifiedwerden na een ingestelde tijd. - Houd een retentievenster voor vervangen bestanden aan en verwijder ze daarna.

- Log sleutelgebeurtenissen (upload, validatie, download, verwijder) zodat support kan onderzoeken.

Als je dit in AppMaster bouwt, sla metadata op in PostgreSQL via de Data Designer, dwing checks af in de Business Process Editor en genereer kortlevende downloadtokens voordat je bestanden serveert.

Volgende stappen: release veilig, verbeter klein

De snelste weg naar een veilige release is één uploadaanpak kiezen en je daaraan houden. Bepaal of bestanden eerst via je backend gaan of direct naar objectopslag met een kortlevend token. Schrijf daarna de exacte stappen op en wie verantwoordelijk is (client, backend, opslag). Consistentie is belangrijker dan slimheid bij uploads op schaal.

Begin met strikte defaults. Beperk bestandstypes tot wat je écht nodig hebt, houd groottebeperkingen conservatief en vereis authenticatie voor alles wat niet publiek bedoeld is. Als gebruikers om grotere bestanden of meer formaten vragen, versoepel dan één regel tegelijk en meet het effect.

Voeg vroeg basismonitoring toe zodat problemen snel zichtbaar worden:

- Upload-faalpercentage (per device, browser en bestands-type)

- Gemiddelde en p95 uploadgrootte

- Tijd om te uploaden (vooral op mobiele netwerken)

- Opslaggroei per dag of per week

- Downloadfouten (inclusief verlopen of geweigerde links)

Als dit uploadsysteem deel uitmaakt van een grotere app, houd datamodel en permissies dicht bij je businesslogica. Teams die AppMaster gebruiken, plaatsen vaak uploadrecords in PostgreSQL, implementeren validatie en bestandsaccesscontrol in Business Processes en hergebruiken dezelfde logica over backend, webapp en native mobiele apps.

Een nuttige volgende verbetering is previews toevoegen voor gangbare formaten, auditlogs voor gevoelige documenten of eenvoudige retentieregels (bijv. tijdelijke uploads automatisch na 30 dagen verwijderen). Kleine, stabiele verbeteringen houden het systeem betrouwbaar naarmate het gebruik groeit.

FAQ

Begin met het opschrijven van de echte categorieën die je verwacht: avatars, facturen, contracten, bijlagen bij tickets, exports, enzovoort. Voor elke categorie bepaal je wie kan uploaden, wie kan bekijken, wie kan vervangen of verwijderen, of delen moet vervallen en hoe lang je het bewaart. Die beslissingen bepalen je databasemodel en permissiecontroles, zodat je later niet alles hoeft te herbouwen.

Gebruik een allowlist en controleer zowel de bestandsnaamextensie als de gedetecteerde MIME-type van de inhoud. Stel duidelijke groottegrenzen per bestandsdoel in en voeg diepgaandere controles toe waar dat relevant is, zoals afbeeldingsafmetingen of paginataantallen in PDF's. Hernoem bestanden naar een gegenereerde ID en sla de originele naam als metadata op om botsingen en onveilige namen te vermijden.

Extensies zijn makkelijk te vervalsen en MIME-typen kunnen inconsistent zijn tussen apparaten en browsers. Beide controleren vangt veel eenvoudige spoofing af, maar voor uploads met hoger risico moet je ook de bestandshandtekening (magic bytes) op de server verifiëren tijdens de verificatiestap. Alles wat faalt, behandel je als blocked en voorkom je downloads totdat het is beoordeeld of verwijderd.

Maak eerst een database-record en geef een upload-ID terug, upload dan de bytes en bevestig voltooiing. Dit voorkomt “mystery files” in je opslag zonder eigenaar of doel en maakt het mogelijk om permissies af te dwingen voordat er data beweegt. Het maakt schoonmaken ook eenvoudig, omdat je onbeëindigde pending uploads betrouwbaar kunt vinden.

Maak opslag standaard privé en regel toegang via de permissielogica van je app. Gebruik voorspelbare maar niet-persoonlijke objectkeys: tenant- of workspace-ID plus een ondoorzichtige upload-ID, en bewaar mensvriendelijke details in de database. Scheid originelen van afgeleiden zoals thumbnails zodat retentie en permissies niet verstrengeld raken.

Behandel metadata-toegang en byte-toegang als verschillende permissies. Veel gebruikers mogen weten dat een bestand bestaat zonder het te mogen downloaden. Hanteer altijd deny-by-default op downloads, log toegang voor gevoelige documenten en vertrouw niet op "veiligheid door onraadbare URL" als hoofdcontrole.

Signed URLs zijn snel en simpel, maar zodra een link gedeeld is kun je die meestal niet intrekken tot hij verloopt. Een token-gebaseerde download-endpoint laat je permissies bij elk verzoek controleren en tokens onmiddellijk ongeldig maken. In de praktijk verminderen korte vervalperiodes gecombineerd met strakke scope het risico zonder veel wrijving toe te voegen.

Ontwerp retries als normaal gedrag: mobiele verbindingen vallen weg, gebruikers verversen en uploads kunnen worden gedupliceerd. Genereer eerst een upload-ID, accepteer de upload tegen dat ID en maak de bevestigingsstap idempotent zodat herhaling geen extra kopieën maakt. Als je duplicaten wilt beperken, sla dan na upload een checksum op en detecteer heruploads van dezelfde inhoud voor hetzelfde doel.

Pending uploads stapelen zich op wanneer gebruikers een formulier sluiten of de verbinding verliezen, dus plan opschoning vanaf dag één. Verwijder en expireer oude pending-records en de bijbehorende opslagobjecten, en bewaar blocked-items alleen zo lang als nodig is voor onderzoek. Houd voor vervangen documenten een retentievenster aan en verwijder oude versies daarna.

Modelleer uploads als een eigen entiteit in PostgreSQL met velden voor status, eigenaar, scope en doel, en dwing regels af in één backendflow zodat web en mobiel hetzelfde gedrag tonen. Zet validatie- en verificatiestappen in een Business Process zodat elke uploadroute dezelfde allowlist, limieten en statusovergangen gebruikt. Serveer downloads via een strengere Business Process die permissies controleert en kortlevende downloadtokens uitgeeft bij delen.