Auditlogging voor interne tools: schone patronen voor wijzigingsgeschiedenis

Auditlogging voor interne tools praktisch gemaakt: volg wie wat en wanneer deed bij elke CRUD-wijziging, bewaar diffs veilig en toon een admin-activiteitfeed.

Waarom interne tools auditlogs nodig hebben (en waar ze meestal falen)

De meeste teams voegen auditlogs pas toe nadat er iets misging. Een klant bestrijdt een wijziging, een financieel getal verschuift, of een auditor vraagt: "Wie keurde dit goed?" Als je pas dan begint, probeer je het verleden te reconstrueren uit fragmentarische aanwijzingen: databasetimestamps, Slack-berichten en giswerk.

Voor de meeste interne apps betekent "goed genoeg voor compliance" niet een perfect forensisch systeem. Het betekent dat je een klein aantal vragen snel en consistent kunt beantwoorden: wie maakte de wijziging, welk record werd geraakt, wat veranderde, wanneer het gebeurde en waar het vandaan kwam (UI, import, API, automatisering). Die helderheid is wat een auditlog betrouwbaar maakt.

Waar auditlogs meestal falen is niet de database. Het is de dekking. De geschiedenis ziet er prima uit voor simpele bewerkingen, maar er ontstaan gaten zodra werk met snelheid gebeurt. De gebruikelijke boosdoeners zijn bulkbewerkingen, imports, geplande taken, admin-acties die normale schermen omzeilen (zoals wachtwoordreset of rolwijzigingen), en deletes (vooral harde deletes).

Nog een veelvoorkomende fout is debuglogs en auditlogs door elkaar halen. Debuglogs zijn voor ontwikkelaars: lawaaierig, technisch en vaak inconsistent. Auditlogs zijn voor verantwoordelijkheid: consistente velden, duidelijke bewoording en een stabiel formaat dat je aan niet-technici kunt laten zien.

Een praktisch voorbeeld: een supportmanager wijzigt het plan van een klant, later werkt een automatisering de factureringsgegevens bij. Als je alleen "updated customer" logt, kun je niet zien of een persoon het deed, een workflow, of een import het overschreef.

De auditlogvelden die antwoorden wie, wat, wanneer

Goede auditlogging begint met één doel: een persoon moet één entry kunnen lezen en begrijpen wat er gebeurde zonder te hoeven raden.

Wie deed het

Sla voor elke wijziging een duidelijke actor op. De meeste teams stoppen bij "user id", maar interne tools wijzigen vaak data via meer dan één ingang.

Neem een actor_type en actor_identifier op, zodat je het verschil kunt zien tussen een medewerker, een service-account of een externe integratie. Als je teams of tenants hebt, sla dan ook de organisatie- of workspace-id op zodat events nooit door elkaar lopen.

Wat gebeurde er en welk record

Leg de actie vast (create, update, delete, restore) plus het doel. "Target" moet zowel mensvriendelijk als precies zijn: tabel- of entiteitsnaam, record-id en idealiter een korte label (zoals een ordernummer) voor snelle herkenning.

Een praktisch minimum aan velden:

- actor_type, actor_id (en actor_display_name als je die hebt)

- action en target_type, target_id

- happened_at_utc (timestamp opgeslagen in UTC)

- source (screen, endpoint, job, import) en ip_address (alleen indien nodig)

- reason (optionele opmerking bij gevoelige wijzigingen)

Wanneer het gebeurde

Sla de timestamp in UTC op. Altijd. Toon het vervolgens in de lokale tijd van de kijker in de admin-UI. Dit voorkomt discussies als "twee mensen zagen andere tijden" tijdens een review.

Als je met hoog-risico acties werkt zoals rolwijzigingen, refunds of data-exporten, voeg dan een "reason"-veld toe. Zelfs een korte notitie zoals "Goedgekeurd door manager in ticket 1842" kan een audittrail van ruis tot bewijs maken.

Kies een datamodel: eventlog vs versiegeschiedenis

De eerste ontwerpkeuze is waar de "waarheid" van de wijzigingsgeschiedenis leeft. De meeste teams eindigen met één van twee modellen: een append-only eventlog, of per-entiteit versiegeschiedenis-tabellen.

Optie 1: Eventlog (append-only acties-tabel)

Een eventlog is één enkele tabel die elke actie als een nieuwe rij vastlegt. Elke rij slaat op wie het deed, wanneer het gebeurde, welke entiteit werd geraakt en een payload (vaak JSON) die de wijziging beschrijft.

Dit model is eenvoudig toe te voegen en flexibel als je datamodel evolueert. Het past ook natuurlijk bij een admin activiteitfeed omdat de feed in wezen "nieuwste events eerst" is.

Optie 2: Versioned history (per-entiteit versies)

Een versiegeschiedenis-aanpak maakt history-tabellen per entiteit, zoals Order_history of User_versions, waar elke update een nieuwe volledige snapshot creëert (of een gestructureerde set van gewijzigde velden) met een versienummer.

Dit maakt point-in-time rapportage makkelijker ("hoe zag dit record eruit afgelopen dinsdag?"). Het kan ook duidelijker aanvoelen voor auditors, omdat de tijdlijn van elk record zelf-contained is.

Een praktische manier om te kiezen:

- Kies een eventlog als je één plek wilt om te zoeken, eenvoudige activity feeds en lage frictie wanneer nieuwe entiteiten verschijnen.

- Kies versioned history als je frequente record-niveau tijdlijnen, point-in-time weergaven of makkelijke diffs per entiteit nodig hebt.

- Als opslag een zorg is, zijn eventlogs met veld-gewijze diffs meestal lichter dan volledige snapshots.

- Als rapportage het hoofddoel is, zijn versie-tabellen soms eenvoudiger te query'en dan het parsen van event payloads.

Ongeacht je keuze: houd audit entries onveranderlijk: geen updates, geen deletes. Als er iets fout was, voeg dan een nieuwe entry toe die de correctie uitlegt.

Overweeg ook het toevoegen van een correlation_id (of operation id). Eén gebruikersactie triggert vaak meerdere wijzigingen (bijvoorbeeld: "Deactivate user" werkt de gebruiker bij, intrekt sessies en annuleert openstaande taken). Een gedeelde correlation id laat je die rijen groeperen tot één leesbare operatie.

Leg CRUD-acties betrouwbaar vast (inclusief deletes en bulkbewerkingen)

Betrouwbare auditlogging begint met één regel: elke write gaat via een enkel pad dat ook een audit-event schrijft. Als sommige updates in een achtergrondjob, een import of een quick-edit scherm gebeuren dat de normale save-flow omzeilt, zal je log gaten hebben.

Voor creates, registreer de actor en de bron (UI, API, import). Imports zijn waar teams vaak de "wie" verliezen, dus sla een expliciete "performed by" waarde op, zelfs als de data uit een bestand of integratie kwam. Het is ook nuttig om de initiële waarden op te slaan (ofwel een volledige snapshot of een kleine set sleutelvelden) zodat je kunt uitleggen waarom een record bestaat.

Updates zijn lastiger. Je kunt alleen de gewijzigde velden loggen (klein, leesbaar en snel), of een volledige snapshot opslaan na elke save (eenvoudig te query'en later, maar zwaar). Een praktisch middenweg is diffs opslaan voor normale bewerkingen en snapshots alleen voor gevoelige objecten (zoals permissies, bankgegevens of prijsregels).

Deletes mogen geen bewijs wissen. Geef de voorkeur aan een soft delete (een is_deleted-vlag plus een audit entry). Als je hard moet verwijderen, schrijf het audit-event eerst en neem een snapshot van het record op zodat je kunt aantonen wat verwijderd is.

Behandel undeleten als een eigen actie. "Restore" is niet hetzelfde als "Update", en het scheiden ervan maakt reviews en compliancechecks veel eenvoudiger.

Voor bulkbewerkingen: vermijd één vage entry zoals "updated 500 records." Je hebt genoeg detail nodig om later te kunnen beantwoorden "welke records veranderden?". Een praktisch patroon is een ouder-event plus per-record child-events:

- Parent event: actor, tool/screen, gebruikte filters en batchgrootte

- Child event per record: record id, before/after (of gewijzigde velden) en resultaat (succes/fout)

- Optioneel: één gedeeld reason-veld (beleid update, opschoning, migratie)

Voorbeeld: een supportlead sluit bulk 120 tickets. De parent entry bevat het filter "status=open, ouder dan 30 dagen," en elk ticket krijgt een child entry die status open -> closed toont.

Sla op wat veranderde zonder privacy- of opslagprobleem

Auditlogs veranderen snel in rommel wanneer ze óf te veel opslaan (elk volledig record, voor altijd) óf te weinig (alleen "edited user"). Het doel is een record dat verdedigbaar is voor compliance en leesbaar voor een admin.

Een praktisch standaard is veld-gewijze diffs voor de meeste updates. Sla alleen de velden op die veranderden, met "before" en "after" waarden. Dit houdt opslag klein en maakt de activity feed makkelijk scanbaar: "Status: Pending -> Approved" is duidelijker dan een enorme blob.

Houd volledige snapshots voor momenten die ertoe doen: creates, deletes en grote workflowtransities. Een snapshot is zwaarder, maar beschermt je wanneer iemand vraagt: "Hoe zag het klantprofiel er precies uit voordat het werd verwijderd?"

Gevoelige data heeft maskerregels nodig, anders wordt je audit-tabel een tweede database vol geheimen. Gebruikelijke regels:

- Sla nooit wachtwoorden, API-tokens of private keys op (log alleen "changed")

- Masker persoonlijke data zoals e-mail/telefoon (sla gedeeltelijke of gehashte waarden op)

- Voor notities of vrije tekstvelden: sla een korte preview en een "changed" vlag op

- Log referenties (user_id, order_id) in plaats van hele gerelateerde objecten te kopiëren

Schemawijzigingen kunnen ook auditgeschiedenis breken. Als een veld later wordt hernoemd of verwijderd, sla dan een veilige fallback op zoals "unknown field" plus de originele veldsleutel. Voor verwijderde velden: bewaar de laatst bekende waarde maar markeer als "field removed from schema" zodat de feed eerlijk blijft.

Maak entries tenslotte mensvriendelijk. Sla displaylabels op ("Assigned to") naast ruwe sleutels ("assignee_id"), en formatteer waarden (datums, valuta, statussen).

Stapsgewijs patroon: implementeer auditlogging in je app-flows

Een betrouwbaar auditspoor gaat niet over meer loggen. Het gaat over één herhaalbaar patroon overal gebruiken zodat je geen gaten krijgt zoals "bulk import werd niet gelogd" of "mobiele bewerkingen lijken anoniem."

1) Modelleer de auditdata één keer

Begin in je datamodel en maak een kleine set tabellen die elke wijziging kunnen beschrijven.

Houd het simpel: één tabel voor het event, één voor de gewijzigde velden en een kleine actor-context.

- audit_event: id, entity_type, entity_id, action (create/update/delete/restore), created_at, request_id

- audit_event_item: id, audit_event_id, field_name, old_value, new_value

- actor_context (of velden op audit_event): actor_type (user/system), actor_id, actor_email, ip, user_agent

2) Voeg één gedeelde "Write + Audit" sub-proces toe

Maak een herbruikbaar sub-proces dat:

- De entiteitsnaam, entiteit-id, actie en de before/after waarden accepteert.

- De zakelijke wijziging naar de hoofdtafel schrijft.

- Een audit_event record aanmaakt.

- Gewijzigde velden berekent en audit_event_item rijen toevoegt.

De regel is strikt: elk write-pad moet ditzelfde sub-proces aanroepen. Dat omvat UI-knoppen, API-endpoints, geplande automatiseringen en integraties.

3) Genereer actor en tijd op de server

Vertrouw de browser niet voor "wie" en "wanneer." Lees de actor uit je auth-session en genereer timestamps server-side. Als een automatisering draait, zet actor_type op system en sla de jobnaam op als actor-label.

4) Test met één concreet scenario

Kies één record (zoals een klantticket): maak het aan, wijzig twee velden (status en assignee), verwijder het en herstel het. Je auditfeed moet vijf events tonen, met twee update-items onder de edit-event, en de actor en timestamp elke keer op dezelfde manier ingevuld.

Bouw een admin activiteitfeed die mensen daadwerkelijk gebruiken

Een auditlog is alleen nuttig als iemand het snel kan lezen tijdens een review of incident. Het doel van de admin-feed is simpel: antwoord "wat gebeurde er?" in één oogopslag, en bied vervolgens een dieper inzicht zonder mensen te verdrinken in ruwe JSON.

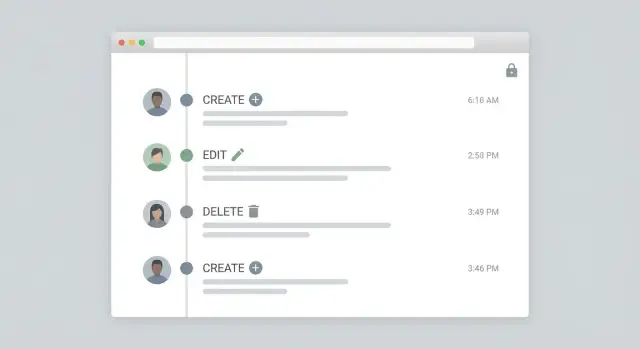

Begin met een tijdlijn-layout: nieuwste eerst, één rij per event, en duidelijke werkwoorden zoals Created, Updated, Deleted, Restored. Elke rij moet de actor tonen (persoon of system), het doel (recordtype plus mensvriendelijke naam) en de tijd.

Een praktische rijindeling:

- Werkwoord + object: "Updated Customer: Acme Co."

- Actor: "Maya (Support)" of "System: Nightly Sync"

- Tijd: absolute timestamp (met timezone)

- Samenvatting van wijziging: "status: Pending -> Approved, limit: 5,000 -> 7,500"

- Tags: Updated, Deleted, Integration, Job

Houd "wat veranderde" compact. Toon 1–3 velden inline en bied vervolgens een drill-down paneel (drawer/modal) dat volledige details onthult: before/after waarden, request source (web, mobile, API) en elk reason/comment veld.

Filteren is wat de feed bruikbaar maakt na de eerste week. Focus op filters die echte vragen beantwoorden:

- Actor (user of system)

- Object type (Customers, Orders, Permissions)

- Actietype (Create/Update/Delete/Restore)

- Datumrange

- Tekstzoekopdracht (recordnaam of ID)

Linking is belangrijk, maar alleen wanneer toegestaan. Als de kijker toegang heeft tot het aangetaste record, toon een "View record" actie. Zo niet, toon een veilige placeholder (bijvoorbeeld "Restricted record") terwijl je de audit entry zichtbaar houdt.

Maak systeemacties duidelijk herkenbaar. Label geplande jobs en integraties duidelijk zodat admins kunnen zien "Dana delete het" versus "Nightly billing sync update het."

Machtigingen en privacyregels voor auditdata

Auditlogs zijn bewijs, maar ook gevoelige data. Behandel auditlogging als een apart product binnen je app: duidelijke toegangsregels, heldere limieten en zorgvuldige omgang met persoonlijke info.

Bepaal wie wat kan zien. Een veelgebruikte verdeling is: systeemadmins zien alles; afdelingsmanagers zien events voor hun team; record-eigenaren zien events die aan records zijn gekoppeld die ze al kunnen bekijken (en niets anders). Als je een activiteitfeed toont, pas dan dezelfde regels toe op elke rij, niet alleen op het scherm.

Row-level zichtbaarheid is cruciaal in multi-tenant of cross-department tools. Je audittafel moet dezelfde scoping-sleutels dragen als de zakelijke data (tenant_id, department_id, project_id), zodat je consistent kunt filteren. Voorbeeld: een supportmanager zou wijzigingen aan tickets in zijn queue moeten zien, maar geen salarisaanpassingen in HR, ook al gebeuren beide in dezelfde app.

Een eenvoudige policy die in de praktijk werkt:

- Admin: volledige audittoegang over tenants en afdelingen

- Manager: audittoegang beperkt door department_id of project_id

- Record-eigenaar: audittoegang alleen voor records die ze kunnen bekijken

- Auditor/compliance: read-only toegang, export toegestaan, bewerkingen geblokkeerd

- Iedereen anders: standaard geen toegang

Privacy is de tweede helft. Sla genoeg op om te bewijzen wat er gebeurde, maar vermijd dat het logboek een kopie van je database wordt. Voor gevoelige velden (BSN, medische notities, betaalgegevens) geef de voorkeur aan redaction: registreer dat het veld veranderde zonder de oude/nieuwe waarde op te slaan. Je kunt "email changed" loggen terwijl je de werkelijke waarde maskert, of een gehashte fingerprint bewaren voor verificatie.

Houd beveiligingsevenementen gescheiden van zakelijke recordwijzigingen. Loginpogingen, MFA-resets, API-key creaties en rolwijzigingen zouden in een security_audit stream moeten gaan met strengere toegang en langere retentie. Zakelijke bewerkingen (statusupdates, goedkeuringen, workflowwijzigingen) kunnen in een algemene auditstream leven.

Wanneer iemand verwijdering van persoonlijke gegevens vraagt, wis dan niet het hele auditspoor. Doe in plaats daarvan:

- Verwijder of anonimiseer het gebruikersprofiel

- Vervang actor-identifiers in logs door een stabiel pseudoniem (bijv. "deleted-user-123")

- Redacteer opgeslagen veldwaarden die persoonlijke data zijn

- Bewaar timestamps, actietypes en recordreferenties voor compliance

Retentie, integriteit en performance voor compliance

Een bruikbare auditlog is niet alleen "we registreren events." Voor compliance moet je drie dingen kunnen bewijzen: je bewaarde de data lang genoeg, het werd niet achteraf aangepast en je kunt het snel terugvinden wanneer iemand erom vraagt.

Retentie: bepaal een beleid dat je kunt uitleggen

Begin met een eenvoudige regel die bij je risico past. Veel teams kiezen 90 dagen voor dagelijkse troubleshooting, 1–3 jaar voor interne compliance en langer alleen voor gereguleerde records. Leg vast wat de klok reset (vaak: event time) en wat uitgesloten is (bijvoorbeeld logs die velden bevatten die je niet mag bewaren).

Als je meerdere omgevingen hebt, stel dan verschillende retenties per omgeving in. Productielogs hebben doorgaans de langste retentie; testlogs vaak geen.

Integriteit: maak manipulatie moeilijk

Behandel auditlogs als append-only. Update rijen niet en sta normale admins niet toe ze te verwijderen. Als een delete echt nodig is (wetsverzoek, dataopruiming), registreer die actie ook als een eigen event.

Een praktisch patroon:

- Alleen de server schrijft audit-events, nooit de client

- Geen UPDATE/DELETE permissies op de audittabel voor reguliere rollen

- Een aparte "break glass" rol voor zeldzame purge-acties

- Periodieke export snapshot opgeslagen buiten de hoofdapp-database

Exports, performance en monitoring

Auditors vragen vaak om CSV of JSON. Plan een export die filtert op datumbereik en objecttype (zoals Invoice, User, Ticket) zodat je niet op het slechtste moment de database hoeft te bevragen.

Voor performance, indexeer voor hoe je zoekt:

- created_at (tijdsbereik queries)

- object_type + object_id (volledige geschiedenis van één record)

- actor_id (wie deed wat)

Let op stille fouten. Als audit schrijven faalt, verlies je bewijs en merk je het vaak niet. Voeg een simpele alert toe: als de app writes verwerkt maar audit-events nul worden voor een periode, waarschuw dan de eigenaren en log de fout luid.

Veelgemaakte fouten die auditlogs waardeloos maken

De snelste manier om tijd te verspillen is veel rijen te verzamelen die de echte vragen niet beantwoorden: wie veranderde wat, wanneer en van waar.

Een veelgemaakte valkuil is volledig leunen op database-triggers. Triggers kunnen registreren dat een rij veranderde, maar missen vaak de zakelijke context: welk scherm de gebruiker gebruikte, welke request het veroorzaakte, welke rol ze hadden en of het een normale bewerking of een geautomatiseerde regel was.

Fouten die compliance en dagelijkse bruikbaarheid het vaakst breken:

- Volledige gevoelige payloads (wachtwoordresets, tokens, private notes) opnemen in plaats van een minimale diff en veilige identifiers.

- Mensen toestaan auditrecords te bewerken of te verwijderen "om de geschiedenis te corrigeren."

- Niet denken aan niet-UI schrijfpaths zoals CSV-imports, integraties en achtergrondjobs.

- Inconsistente actienamen gebruiken zoals "Updated," "Edit," "Change," "Modify," waardoor de feed klinkt als ruis.

- Alleen het object ID loggen zonder de mensvriendelijke objectnaam op het moment van wijziging (namen veranderen later).

Standaardiseer je event-vocabulaire vroeg (bijv.: user.created, user.updated, invoice.voided, access.granted) en vereis dat elk schrijfpad één event emitteert. Behandel auditdata als write-once: als iemand de verkeerde wijziging deed, log dan een nieuwe corrigerende actie in plaats van de geschiedenis te herschrijven.

Snelle checklist en vervolgstappen

Voordat je het af noemt, voer een paar snelle checks uit. Een goede auditlog is op de beste manier saai: compleet, consistent en makkelijk te lezen wanneer er iets misgaat.

Gebruik deze checklist in een testomgeving met realistische data:

- Elke create, update, delete, restore en bulk edit produceert precies één audit-event per getroffen record (geen gaten, geen duplicaten).

- Elk event bevat actor (user of system), timestamp (UTC), actie en een stabiele objectreferentie (type + ID).

- De "wat veranderde" weergave is leesbaar: veldnamen zijn duidelijk, oude/nieuwe waarden worden getoond en gevoelige velden zijn gemaskeerd of samengevat.

- Admins kunnen de activiteitfeed filteren op tijdsbereik, actor, actie en object, en ze kunnen resultaten exporteren voor reviews.

- De log is moeilijk te manipuleren: schrijf-only voor de meeste rollen en wijzigingen aan de auditlog zelf zijn geblokkeerd of apart geaudit.

Als je interne tools bouwt met AppMaster (appmaster.io), is een praktische manier om dekking hoog te houden het routeren van UI-acties, API-endpoints, imports en automatiseringen via hetzelfde Business Process-patroon dat zowel de dataverandering als het audit-event schrijft. Zo blijft je CRUD-auditspoor consistent zelfs als schermen en workflows veranderen.

Begin klein met één workflow die ertoe doet (tickets, goedkeuringen, factureringswijzigingen), maak de activiteitfeed leesbaar en breid dan uit totdat elk schrijfpad een voorspelbaar, doorzoekbaar audit-event uitzendt.

FAQ

Voeg auditlogs toe zodra de tool echte data kan wijzigen. Het eerste geschil of auditverzoek komt meestal eerder dan je verwacht, en het later terugvullen van geschiedenis is grotendeels giswerk.

Een nuttige auditlog kan beantwoorden wie het deed, welk record werd geraakt, wat er veranderde, wanneer het gebeurde en waar het vandaan kwam (UI, API, import of job). Als je één van die vragen niet snel kunt beantwoorden, zal men het logboek niet vertrouwen.

Debuglogs zijn voor ontwikkelaars en zijn vaak luidruchtig en inconsitent. Auditlogs zijn voor verantwoording: ze hebben stabiele velden, duidelijke bewoording en een formaat dat ook voor niet-technici leesbaar blijft.

Coverage faalt meestal wanneer wijzigingen buiten het normale bewerkingsscherm plaatsvinden. Bulkbewerkingen, imports, geplande jobs, admin-snelkoppelingen en deletes zijn de gebruikelijke plekken waar teams vergeten audit-events uit te sturen.

Sla een actor-type en een actor-identificator op, niet alleen een user-id. Zo kun je duidelijk onderscheid maken tussen een medewerker, een systeemjob, een service-account of een externe integratie en vermijd je de ambiguïteit van “iemand deed het”.

Sla timestamps in UTC op in de database en toon ze vervolgens in de lokale tijd van de kijker in de admin-UI. Dit voorkomt discussie over tijdzones en maakt exports consistent.

Gebruik een append-only eventlog als je één plek wilt om te zoeken en een eenvoudige activiteitfeed. Gebruik versioned history als je vaak point-in-time weergaven van een enkel record nodig hebt; in veel apps dekt een eventlog met field-level diffs de meeste behoeften met minder opslag.

Geef de voorkeur aan soft deletes en log de delete-actie expliciet. Als je echt hard moet verwijderen, schrijf dan eerst het audit-event en includeer een snapshot of sleutelvelden zodat je later kunt bewijzen wat verwijderd is.

Een praktisch uitgangspunt is veld-gewijze diffs voor updates en snapshots voor creates en deletes. Voor gevoelige velden registreer je dat er een waarde veranderde zonder het geheim zelf op te slaan; redacteer of mask persoonlijke data zodat het auditlog geen tweede kopie van je database wordt.

Maak één gedeeld “write + audit” pad en dwing af dat elke schrijfactie dit gebruikt, inclusief UI-acties, API-endpoints, imports en achtergrondjobs. In AppMaster implementeren teams dit vaak als een herbruikbaar Business Process dat zowel de dataverandering uitvoert als het audit-event in dezelfde flow schrijft om hiaten te voorkomen.