Portale clienti self-service: esporre i dati in sicurezza, proteggere gli amministratori

Scopri come progettare un portale clienti self‑service che mostri ai clienti solo ciò che serve, supporti azioni chiave e protegga i flussi amministrativi interni.

Quale problema deve risolvere un portale self‑service

Un portale clienti self‑service è una piccola, mirata porta d'accesso ai sistemi della tua azienda. Permette ai clienti di controllare lo stato di ciò che hanno acquistato o richiesto e di completare alcune operazioni sicure autonomamente. Non è una copia della tua app amministrativa interna e non dovrebbe esporre tutto ciò che il tuo team può vedere.

Mostrare direttamente i dati interni è rischioso perché di solito sono pensati per il personale, non per i clienti. Una singola tabella “Ordini” può includere note interne, flag di frode, costi dei fornitori, nomi dei dipendenti o link ad altri clienti. Anche se nascondi qualche campo, è facile dimenticare qualcosa di sensibile e poi spiegare perché un cliente l'ha visto diventa complicato.

L'obiettivo è semplice: dare visibilità sufficiente per ridurre i ticket di supporto senza esporre troppo o creare nuovi problemi di sicurezza. I clienti di solito vogliono risposte chiare a poche domande: qual è lo stato attuale? Cosa è cambiato dall'ultima volta? Cosa vi serve da me? Quando avverrà il prossimo passo?

Gli utenti del portale variano anche più di quanto molti team si aspettino. Potresti avere un responsabile acquisti che paga le fatture, un richiedente che apre ticket di servizio e un amministratore lato cliente che gestisce il profilo aziendale, gli utenti o le sedi. Tutti appartengono allo stesso cliente, ma necessitano di diversi livelli di accesso.

Un esempio concreto: se qualcuno chiede “Dov'è la mia consegna?”, il portale dovrebbe mostrare lo stato della spedizione, l'indirizzo di consegna e la prova di consegna quando disponibile. Non dovrebbe esporre la lista di prelievo del magazzino, note di escalation interne o cronologie di chat dei dipendenti.

Tratta il portale come una superficie prodotto a sé: un set pulito di schermate, viste dati e azioni progettate prima di tutto per i clienti, non uno specchio dei flussi interni.

Decidi cosa i clienti devono vedere e fare

Un portale self‑service funziona meglio quando risponde alle stesse domande che il tuo team di supporto riceve tutto il giorno. Estrai 20–50 ticket o thread di chat recenti e raggruppali per intento. Non stai progettando una dashboard completa: stai scegliendo cosa esporre affinché i clienti possano risolvere da soli i problemi senza toccare i flussi amministrativi.

Categorie comuni ad alto volume includono controlli di stato (ordine, progetto, pratica), fatture e pagamenti, aggiornamenti aziendali e contatti, richieste di programmazione o modifica e download di documenti (ricevute, contratti, report).

Per ogni categoria, identifica il minimo di dati che la soddisfano in modo affidabile. “Affidabile” è importante: se il personale corregge spesso un campo manualmente, non mostrarlo ancora. Parti con un piccolo insieme di campi di cui ti fidi, come stato corrente, ora dell'ultimo aggiornamento, totale fattura, data di scadenza, finestra di consegna e numero di tracking.

Poi scegli poche azioni cliente che riducano il continuo scambio di messaggi. Buone azioni per il portale sono semplici, reversibili e facili da auditare: pagare una fattura, aggiornare i dati di fatturazione, caricare un documento, richiedere una modifica o riaprire un ticket chiuso. Se un'azione attiva passi interni complessi, esponila come richiesta anziché come controllo diretto.

Annota anche ciò che deve restare interno. I campi tipici da non mostrare includono note del personale, stati interni (come controlli antifrode o flag sui margini), nomi dei responsabili interni, tag di escalation e qualsiasi campo che riveli punti deboli nel processo.

Un test pratico: se non copieresti un campo dentro a un'email al cliente, non dovrebbe apparire nel portale.

Stabilisci confini chiari: ruoli, tenant e ambito dei dati

Un portale funziona solo quando le regole sono semplici: chi è l'utente, a quale organizzazione appartiene e quali dati può toccare. Se imposti correttamente questi confini, tutto il resto (schermate, pulsanti, API) diventa più sicuro.

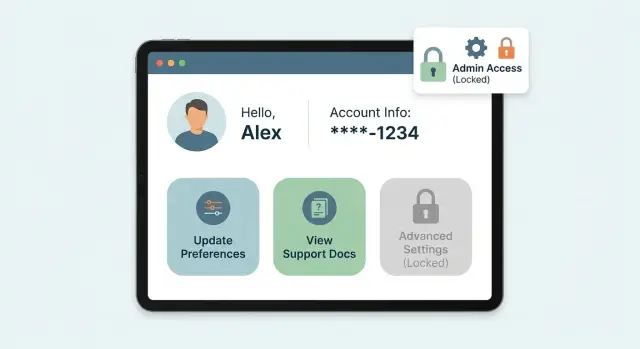

Inizia con ruoli che rispecchino il comportamento reale. La maggior parte dei portali necessita di tre livelli: pubblico (nessun login), utenti cliente autenticati e un ruolo customer‑admin che può gestire persone nella propria azienda. Mantieni il customer‑admin focalizzato su attività cliente come invitare colleghi o impostare preferenze di notifica. Tieni separati i flussi amministrativi interni.

La separazione per tenant è la linea non negoziabile. Ogni record che appare nel portale dovrebbe essere associato a un identificatore tenant come account_id o organization_id e ogni query dovrebbe filtrare per quel tenant di default. Questo è il cuore del controllo accessi del portale e previene lo scenario peggiore: un cliente che vede i dati di un altro cliente.

Le regole a livello di record vengono dopo. Anche all'interno di una stessa organizzazione, non tutti devono vedere tutto. Un approccio semplice è collegare i record a un proprietario (created_by) e a un team o reparto. Per esempio, un utente cliente può visualizzare solo i ticket che ha aperto, mentre un customer‑admin può vedere tutti i ticket dell'organizzazione.

Le regole a livello di campo sono l'ultima barriera. A volte un cliente può vedere una fattura ma non deve mai vedere note interne, prezzo di costo, flag di rischio o contatti riservati allo staff. Tratta questi come campi separati “sicuri per il portale”, non solo elementi nascosti nell'interfaccia.

Se devi mettere lo scoping per iscritto, mantienilo in regole brevi:

- Pubblico: prompt di login e pagine veramente pubbliche soltanto

- Utente cliente: leggere i propri ordini, fatture e ticket; aggiornare campi limitati

- Customer‑admin: quanto sopra, più gestire utenti e profilo aziendale

- Admin interno: accesso completo ad approvazioni, modifiche, rimborsi ed eccezioni

Progetta un modello dati sicuro per le viste del portale

Un portale fallisce quando mostra il “record giusto” ma con il significato sbagliato. Le tabelle interne sono costruite per i workflow dello staff, audit e casi limite. Le schermate del portale sono pensate per clienti che vogliono risposte rapide e azioni chiare. Tratta i due modelli come entità differenti.

Crea un modello di vista dedicato per il portale, anche se riflette parti dei dati interni. Questo può essere una view di database, un read model o una tabella separata popolata da eventi interni. L'importante è che i campi del portale siano curati, stabili e sicuri da esporre.

Gli stati dei workflow interni sono spesso disordinati: “PendingReview”, “BackofficeHold”, “RetryPayment”, “FraudCheck”. I clienti non ne hanno bisogno. Mappa molti stati interni in un piccolo insieme di stati comprensibili ai clienti.

Per esempio, un ordine potrebbe avere 12 stati interni, ma il portale ha bisogno solo di:

- In lavorazione

- Spedito

- Consegnato

- Richiesta di azione

- Annullato

Preferisci riassunti prima e dettagli su richiesta. Una pagina lista dovrebbe mostrare l'essenziale (stato, ultimo aggiornamento, totale, riferimento). Una pagina dettaglio può mostrare linee, allegati o la cronologia degli eventi. Questo limita i leak accidentali e mantiene le pagine veloci.

Rendi il formato coerente e comprensibile. Usa un formato data unico in tutto il portale, mostra gli importi con valuta e evita identificatori interni che confondono le persone. Se devi mostrare un ID, fornisci un riferimento pensato per il cliente come “Fattura INV‑20418” piuttosto che un UUID del database.

Un test semplice: se un cliente fa uno screenshot della pagina e lo invia al supporto, il tuo team lo capisce senza dover tradurre gergo interno? In caso contrario, affina il modello di vista del portale finché non si legge come un documento cliente, non come un record amministrativo.

Pianifica le azioni cliente senza esporre i flussi amministrativi

Un portale non dovrebbe essere solo una finestra in sola lettura, ma i portali più sicuri mantengono le azioni cliente strette e prevedibili lasciando il controllo operativo agli strumenti interni.

Inizia con le azioni che i clienti già chiedono al supporto e che sono facili da validare. Esempi tipici: aggiornare i recapiti e le preferenze di notifica, pagare una fattura o aggiornare il metodo di pagamento, richiedere una modifica (indirizzo, finestra di consegna, piano), aprire un ticket con allegati e scaricare fatture o ricevute.

Definisci transizioni consentite per ogni azione. Pensa a stati semplici: una richiesta può essere Bozza, Inviata, Approvata, Rifiutata o Completata. I clienti possono far avanzare la richiesta (Bozza → Inviata) ma non dovrebbero poterla “completare”. Quell'ultimo passo appartiene agli amministratori e ai sistemi di back office.

Metti regole chiare su cosa si può cambiare e quando. Per esempio, consenti la modifica dell'indirizzo solo prima che una spedizione sia Imballata. Dopo quel punto, il portale dovrebbe passare da “Modifica indirizzo” a “Richiedi modifica”, così il cliente può chiedere senza riscrivere direttamente i dati operativi.

Per azioni irreversibili, aggiungi una conferma extra. “Annulla abbonamento” e “richiesta di rimborso” sono punti critici comuni. Usa un secondo passaggio come reinserire l'email, digitare CANCELLA o confermare via codice monouso. Mantieni il messaggio chiaro: cosa succederà, cosa non può essere annullato e chi contattare in caso di errore.

Tieni una traccia di audit per ogni azione rivolta al cliente. Registra chi l'ha fatta (user ID), cosa ha fatto (nome azione), cosa è cambiato (prima/dopo) e quando (timestamp). Se la raccogli, cattura anche dove (IP/dispositivo) in modo coerente.

Passo dopo passo: costruire lo strato portale (dati, API, UI)

Un buon portale non è una “finestra sul database”. Pensalo come un layer separato: un piccolo set di oggetti del portale, un piccolo set di azioni e schermate UI che usano solo quei pezzi sicuri.

Inizia mappando le sorgenti interne in oggetti del portale. Le tabelle interne spesso contengono campi che i clienti non dovrebbero vedere (regole di sconto, note antifrode, tag interni). Costruisci un modello di vista del portale che includa solo ciò che serve ai clienti, come Ordine, Fattura, Spedizione e Ticket di Supporto.

Un sequenziamento pratico per la costruzione:

- Definisci oggetti e campi del portale, poi documenta cosa può vedere ogni ruolo (visualizzatore, contatto di fatturazione, admin).

- Costruisci endpoint API attorno a quegli oggetti, applicando controlli su ogni richiesta (tenant, proprietà, stato, ruolo).

- Crea schermate UI e la navigazione basate sui compiti del cliente, non sul menu amministrativo.

- Aggiungi validazione e controlli anti‑abuso sulle azioni (regole di input, rate limit, messaggi di errore sicuri).

- Testa end‑to‑end con scenari clienti reali prima del lancio.

Progetta gli endpoint attorno agli esiti: “Paga fattura” è più sicuro di “aggiorna fattura”. “Richiedi cambio indirizzo” è più sicuro di “modifica record cliente”. Ogni endpoint dovrebbe verificare chi lo chiama, a quale tenant appartiene e se l'oggetto è in uno stato consentito.

Per l'UI, mantienila semplice: una dashboard, una lista e una pagina dettaglio.

Prima di andare live, testa come se fossi un cliente che cerca di romperlo: prova a visualizzare la fattura di un altro account, ripeti azioni rapidamente, invia input strani e usa link vecchi. Se il portale resta noioso sotto pressione, è pronto.

Fondamentali di sicurezza che contano davvero

Un portale funziona solo se i clienti si fidano e il tuo team può dormire la notte. La maggior parte degli incidenti non sono attacchi sofisticati ma lacune semplici come “l'interfaccia lo nasconde” o “il link era indovinabile”.

Inizia da identità e sessioni

Usa un'autenticazione che rispecchi il rischio. Il login via email con codice monouso può essere sufficiente per molti portali. Per clienti più grandi, aggiungi SSO così l'accesso segue le regole di offboarding aziendale.

Mantieni le sessioni abbastanza brevi da ridurre il danno, ma non così corte da espellere continuamente gli utenti. Proteggi le sessioni con cookie sicuri, rotazione dopo il login e un logout che termini davvero la sessione.

Applica l'autorizzazione a ogni richiesta

Non fare affidamento sull'interfaccia per nascondere i pulsanti amministrativi. Ogni chiamata API deve rispondere a: “Chi è questo utente e può fare questa azione su questo preciso record?” Esegui quel controllo anche se la richiesta sembra valida.

Un errore comune è questo: un cliente apre un URL di fattura, poi modifica l'ID nella barra degli indirizzi per vedere la fattura di qualcun altro. Previeni ciò usando identificatori non indovinabili (UUID casuali, non ID sequenziali) e verificando la proprietà o l'appartenenza al tenant su ogni lettura e scrittura.

Log di audit: la tua rete di sicurezza

Il logging non è solo per i team di sicurezza. Aiuta il supporto a rispondere a “chi ha cambiato questo?” e ti aiuta a dimostrare cosa è accaduto.

Al minimo, registra eventi di login (inclusi i fallimenti), letture di record sensibili (fatture, ticket, file), modifiche (update, cancellazioni, approvazioni), cambi di permessi o ruoli e upload/download di file.

Tratta gli allegati come un prodotto a sé

I file sono dove i portali perdono più dati. Decidi chi può caricare, visualizzare, sostituire e cancellare allegati e rendi coerente quel comportamento in tutto il portale.

Archivia i file con controlli di accesso, non con URL pubblici. Scansiona gli upload, limita tipi di file e dimensione e registra quale utente ha caricato ogni file. Se un account cliente viene chiuso, assicurati che anche l'accesso ai suoi file venga revocato.

Errori comuni e trappole

La maggior parte dei problemi del portale non sono “grandi attacchi” ma piccole scelte di design che espongono la cosa sbagliata o permettono ai clienti di fare più del previsto.

Un errore comune è mostrare accidentalmente campi riservati allo staff. Note interne, tag esclusivi per il personale e stati nascosti spesso stanno vicini ai dati orientati al cliente nello stesso record. Una pagina del portale che mostra “tutto” dal database finirà per perdere qualcosa, specialmente quando si aggiungono nuovi campi. Tratta le viste del portale come un contratto separato: scegli solo i campi necessari.

Un'altra trappola è fare affidamento sull'interfaccia per nascondere dati o pulsanti. Se il backend permette ancora la richiesta, un utente curioso può chiamare direttamente l'endpoint e ottenere i dati o eseguire l'azione. Le autorizzazioni devono essere applicate lato server, non solo nell'interfaccia.

I leak tra tenant sono i più dannosi e anche facili da perdere di vista. Basta una query che filtra per ID record ma non per account o organizzazione. Poi un cliente può indovinare l'ID di un altro cliente e vedere i suoi record. Scopea sempre letture e scritture per tenant, non solo per “utente loggato”.

Fai attenzione anche alle modifiche “utile per il cliente”. Permettere ai clienti di cambiare importi, stati, responsabili o date può bypassare i workflow amministrativi e rompere approvazioni. Raccogli la richiesta e instradala per revisione invece di modificare il record principale.

Alcuni controlli semplici prevengono la maggior parte dei problemi:

- Costruisci viste specifiche per il portale che escludano di default i campi interni

- Applica regole di accesso nel backend per ogni endpoint e azione

- Scopea ogni query per tenant e ruolo, non solo per ID record

- Limita le azioni cliente a cambi di stato sicuri o a richieste

- Tieni una traccia di audit per le dispute

Checklist rapida prima del lancio

Prima di aprire il portale agli utenti reali, fai un'ultima verifica concentrata su due cose: cosa possono vedere i clienti e cosa possono cambiare. La maggior parte dei problemi deriva da piccole dimenticanze come un filtro mancante su una schermata.

Esegui un test con due clienti di prova di organizzazioni diverse. Accedi come Cliente A, trova un numero di fattura che appartiene al Cliente B e prova a visualizzarlo cercando, cambiando un parametro nell'URL o usando un'API. Se ci riesci una volta, ci riuscirai ancora.

Una checklist pre‑lancio breve:

- Isolamento tenant: ogni lista, ricerca, esportazione e pagina dettaglio mostra solo i record dell'organizzazione del cliente

- Igiene dei campi: rimuovi i campi interni ovunque (UI, risposte API, esportazioni), incluse note staff, margini, codici di stato interni e tag admin

- Azioni sicure: definisci regole per ogni azione (paga, annulla, riprogramma, aggiorna), mostra una conferma chiara e rendi i risultati facili da capire

- Autorizzazione su ogni rotta: proteggi ogni endpoint API con gli stessi controlli di permessi, non solo l'interfaccia

- Monitoraggio: registra letture e scritture sensibili e allerta su pattern sospetti come scansioni rapide di record

Se questo passa, puoi lanciare con fiducia e risolvere piccoli problemi di usabilità successivi senza mettere a rischio i flussi amministrativi.

Esempio: un portale fatture e consegne che resta sicuro

Una richiesta comune è semplice: “Fammi vedere le fatture, pagare ciò che devo e tracciare le consegne.” Il rischio è semplice: nel momento in cui esponi le stesse schermate che usa il tuo team, i clienti iniziano a vedere note, flag e stati che non dovevano uscire dall'azienda.

Ecco un pattern sicuro per un portale di fatture e consegne.

Cosa vede e può fare il cliente

Dai ai clienti una vista focalizzata che risponda alle loro domande senza rivelare come il tuo team gestisce il back office. Una vista cliente solida include liste di fatture con totali, date di scadenza e stato di pagamento; dettagli della fattura con righe e imposte per il proprio account; cronologia pagamenti con possibilità di scaricare la ricevuta dopo il pagamento; stato di consegna con eventi di tracciamento e data prevista; e un modulo “Segnala problema di consegna” collegato a una spedizione specifica.

Per le azioni, mantienile strette e basate sui record: paga una fattura, scarica una ricevuta, apri una segnalazione. Ogni azione dovrebbe avere regole chiare (per esempio, “Paga” appare solo sulle fatture non pagate e “Segnala problema” appare solo su spedizioni consegnate o in ritardo).

Cosa resta interno (ma usa comunque gli stessi record)

Supporto e finanza possono lavorare sulle stesse fatture e consegne, ma con campi e strumenti interni: flag di rischio creditizio e decisioni sui limiti di credito, commenti del personale e allegati interni, stati di coda interna (triage, escalation, timer SLA) e override manuali come rimborsi, storni o correzioni di indirizzo.

La chiave è separare i campi rivolti al cliente da quelli operativi, anche se risiedono sullo stesso record sottostante.

Prossimi passi: distribuire in sicurezza e iterare

Tratta il portale come un prodotto, non come uno scarico di dati. Il lancio più sicuro parte con una fetta ristretta in sola lettura che risponde alle principali domande (stato, cronologia, fatture, ticket) e poi si espande man mano che comprendi come le persone lo usano davvero.

Un percorso pratico di rollout:

- Pubblica prima in sola lettura, con etichette e timestamp chiari

- Aggiungi 1–2 azioni a basso rischio e reversibili (aggiorna recapiti, richiedi richiamata)

- Metti ogni azione dietro permessi espliciti e log di audit

- Rilascia a un piccolo gruppo di clienti, poi amplia gradualmente

- Revisiona le regole di accesso dopo ogni cambiamento, non solo al lancio

Dopo il rilascio, controlla per dati “confusi ma tecnicamente corretti”. I clienti rimangono bloccati su codici interni, stati parziali o campi che sembrano modificabili ma non lo sono. Sostituisci i termini interni con un linguaggio chiaro e nascondi tutto ciò che non puoi spiegare in una frase.

Mantieni i team allineati scrivendo ruoli e permessi in un unico posto: chi può vedere cosa, chi può fare cosa, cosa succede dopo un'azione e cosa gli admin possono forzare. Questo evita che nuove funzionalità aggiungano silenziosamente campi e il portale esponga più di quanto dovrebbe.

Se vuoi costruire un portale senza scrivere tutto a mano, AppMaster può aiutarti a modellare dati sicuri per il portale, applicare regole di accesso nella business logic e generare backend pronti per la produzione, web app e app native. Se ti serve flessibilità nel deployment, AppMaster supporta deployment su cloud e l'esportazione del codice sorgente, così il portale può integrarsi nella tua infrastruttura esistente.

FAQ

Un portale self‑service dovrebbe ridurre le richieste di supporto ripetitive rispondendo alle poche domande che i clienti fanno più spesso: stato attuale, cosa è cambiato, cosa serve da parte loro e quale sarà il passo successivo. Non dovrebbe cercare di replicare la tua app amministrativa interna né esporre dettagli sui flussi di lavoro interni.

Perché i database interni spesso combinano dati rivolti ai clienti con campi riservati allo staff come note, flag di frode, costi e tag interni. Anche se nascondi campi nell'interfaccia, è facile dimenticarne qualcuno, e modifiche future allo schema possono accidentalmente esporre nuovi campi.

Inizia rivedendo i ticket recenti e raggruppandoli per intento, poi scegli il più piccolo insieme di campi che rispondono in modo affidabile a quelle richieste. Se il tuo team corregge spesso un campo manualmente, non mostrarlo ancora; mostra invece ciò che puoi mantenere accurato con fiducia, come stato, totali, date di scadenza e timestamp dell'ultimo aggiornamento.

Un buon punto di partenza è offrire azioni semplici, reversibili e facilmente tracciabili come pagare una fattura, aggiornare i recapiti, caricare un documento o riaprire un ticket. Se un'azione scatena passi interni complessi, esponila come richiesta che il team può revisionare invece di consentire modifiche dirette ai record operativi.

Definisci prima l'ambito tenant, poi applicalo a ogni lettura e scrittura affinché gli utenti vedano sempre solo i record legati all'identificatore della loro organizzazione. Questo evita il peggior caso: un utente che modifica un parametro nell'URL o nella chiamata API e visualizza fatture o ticket di altri clienti.

Usa ruoli che rispecchino comportamenti reali: un utente cliente autenticato per i propri elementi e un customer‑admin per gestire utenti e impostazioni aziendali all'interno della propria organizzazione. Mantieni separate le autorizzazioni amministrative interne e evita che il ruolo "customer‑admin" diventi una specie di account staff.

Tratta i campi sicuri per il portale come un contratto separato invece di “tutto tranne qualche campo nascosto”. Crea un modello di vista per il portale (view, read model o tabella curata) che includa solo ciò che i clienti devono vedere e mappa gli stati interni confusi in un piccolo insieme di stati comprensibili per i clienti.

Applica l'autorizzazione a ogni richiesta nel backend, non solo nell'interfaccia, e filtra ogni query per tenant e ruolo. Usa identificatori non indovinabili, proteggi le sessioni e assicurati che gli allegati siano archiviati dietro controlli di accesso invece di usare URL pubblici.

Registra chi ha fatto cosa, su quale record e quando, così il supporto può rispondere a contestazioni e tu puoi investigare incidenti. Al minimo, cattura accessi (inclusi i fallimenti), letture di record sensibili, modifiche, aggiornamenti di ruoli e upload/download di file con timestamp e ID utente coerenti.

Lancia inizialmente una versione ristretta in sola lettura che copra le domande principali del supporto, poi aggiungi una o due azioni a basso rischio con regole di stato e conferme chiare. Se vuoi evitare di scrivere tutto a mano, AppMaster può aiutarti a modellare dati sicuri per il portale, applicare regole di accesso nella business logic e generare backend e app per iterare senza accumulare workaround tecnici.