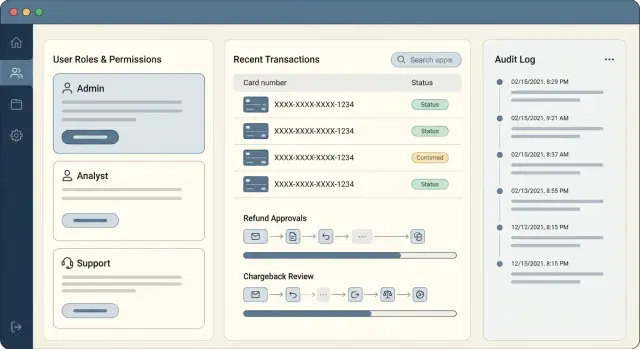

Pannello amministrativo interno per pagamenti sicuro: ruoli e flussi di lavoro

Scopri come progettare un pannello amministrativo interno per i pagamenti sicuro: ruoli chiari, dati mascherati e workflow pratici per rimborsi, dispute e chargeback.

Cosa rende rischiosi i pannelli admin per i pagamenti

Un pannello amministrativo pagamenti è potente perché può muovere denaro, esporre dettagli sensibili e sovrascrivere i flussi clienti normali. Questa combinazione lo rende uno strumento interno ad alto rischio. I problemi più grandi arrivano quasi sempre dal lavoro ordinario sotto pressione: un agente di supporto clicca il tipo di rimborso sbagliato, un collega finance approva qualcosa senza contesto, o qualcuno copia dati in un foglio che non avrebbe mai dovuto uscire dal sistema.

La maggior parte dei problemi rientra in tre categorie: errori, frodi e fughe di dati.

Gli errori includono rimborsi doppi, rimborsare il cliente sbagliato o cambiare uno stato che attiva un pagamento automatico. Le frodi includono insider che emettono rimborsi sulle proprie carte, aiutano un amico a bypassare i controlli o modificano silenziosamente i record per coprire una cattiva decisione. Le fughe includono mostrare numeri di carta o dati bancari completi a schermo, condividere screenshot in chat o permettere a troppe persone di esportare dati.

Rimborsi, dispute e chargeback richiedono controlli più rigidi rispetto alle azioni amministrative normali perché hanno impatto elevato e sono sensibili ai tempi. Spesso coinvolgono informazioni parziali, scadenze stringenti e interazioni con un processor. Un’azione sbagliata può creare perdita diretta (uscita di denaro), perdita indiretta (commissioni) e problemi di compliance.

Nella pratica, “sicuro” si riduce a tre cose verificabili:

- Minimo accesso: le persone possono fare solo ciò che il loro ruolo richiede.

- Visibilità: i campi sensibili sono mascherati di default e rivelati solo con una motivazione.

- Tracciabilità: ogni azione critica è registrata con chi, cosa, quando e perché.

Questo è importante soprattutto quando support, finance ops e risk devono collaborare, e l’ingegneria deve rendere le regole operative senza rallentare il lavoro.

Ruoli e separazione dei compiti: parti dai ruoli reali

Un pannello pagamenti sicuro inizia con una domanda semplice: chi gestisce un problema di pagamento dall’inizio alla fine?

Se una persona può vedere tutto, modificare tutto e approvare le proprie azioni, sei a un errore (o a un cattivo attore) da un incidente costoso.

La maggior parte dei team finisce per avere alcuni ruoli comuni:

- Support agent: legge il contesto cliente, apre i casi, richiede azioni

- Payments ops: esegue azioni operative (rimborsi, risposte a dispute)

- Finance: riconcilia, approva payout/rimborsi di alto valore, controlla i limiti

- Risk: revisiona pattern sospetti, imposta blocchi, approva eccezioni

- Team lead o manager: gestisce escalation, effettua override con giustificazione

Una separazione pratica è dividere i permessi in tre tipi: view, act e approve.

Il support può vedere quanto gli serve per aiutare il cliente, ma non può eseguire rimborsi. Payments ops può agire, ma certe azioni richiedono approvazione. Gli auditor dovrebbero essere in sola lettura, con accesso a log e report, non a pulsanti.

Definisci le regole a quattro occhi presto, prima di costruire le schermate. Buoni candidati includono rimborsi di alto valore, rimborsi ripetuti per lo stesso cliente, rimborsi dopo che è stata aperta una disputa e modifiche a dettagli bancari o di payout. Mantieni il resto a singolo passo, altrimenti il team troverà scorciatoie.

I percorsi di escalation devono essere espliciti e rapidi. Per esempio:

- Rimborso oltre una soglia passa all’approvazione Finance

- Terza disputa nel mese passa a revisione Risk

- Cliente VIP o eccezione particolare va al Team Lead

Controllo dell'accesso semplice da gestire quotidianamente

I pannelli admin per i pagamenti di solito falliscono nei momenti noiosi: qualcuno è assente, arriva un nuovo assunto, un manager ha bisogno di un report una tantum o un agente deve verificare velocemente una transazione. Se il tuo modello di accesso è difficile da usare, le persone lo aggireranno.

Parti dai ruoli, non dalle persone. Definisci un piccolo set di ruoli che corrispondono a lavori reali (Support Agent, Payments Ops, Finance Manager, Admin). Poi assegna gli utenti ai ruoli. Quando qualcuno cambia team, spostalo tra i ruoli invece di modificare una lunga lista di permessi custom.

Dopo, aggiungi permessi granulari solo dove il rischio è reale. Un pattern semplice è separare read, change e approval. Molti team separano anche “export” come permesso a sè perché è una via comune di fuga dati.

Per compiti rari, usa accesso elevato temporaneo invece di poteri permanenti. Esempio: un lead del support ha bisogno di export per 30 minuti per rispondere a una richiesta regolatoria. Concedilo con una scadenza e revocalo automaticamente.

Le modifiche di accesso hanno inoltre bisogno di un workflow chiaro così non diventano canali laterali:

- Richiesta: indica il ruolo/permesso e la motivazione

- Approvazione: manager o owner firma (non il richiedente)

- Applicazione: concedi l’accesso, con data di inizio e fine se serve

- Registrazione: conserva chi ha approvato, quando e cosa è cambiato

Mascherare i dati sensibili senza bloccare il lavoro di supporto

Un pannello admin di pagamenti dovrebbe trattare i campi sensibili come “mai mostrati” per default. Alcuni dati non servono per le operazioni e mostrarli crea solo rischio.

Segreti di pagamento come il numero di carta completo (PAN) e il CVV non devono mai apparire nell’interfaccia, nei log o negli export. Se il sistema memorizza token, trattali come segreti: possono essere usati in modo improprio se copiati nel posto sbagliato.

Per tutto il resto, maschera prima e rivela solo quando c’è una chiara ragione. Il support dovrebbe vedere quanto serve per identificare cliente e transazione, ma non abbastanza da creare una fuga di dati.

Una vista predefinita pratica:

- Carta: brand più ultime 4 cifre (e scadenza solo se davvero necessaria)

- Cliente: email o telefono parziali (es. j***@domain.com)

- Indirizzo: città/paese visibili, righe di indirizzo nascoste

- ID: mostra ID interni; nascondi gli identificatori esterni del processor se non necessari

- Note: evita PII grezza nei campi di testo libero; preferisci campi strutturati

Quando qualcuno deve vedere di più, rendi la “rivelazione” un’azione, non il layout della pagina. Richiedi una breve motivazione, ricontrolla i permessi e considera un passo extra per rivelazioni ad alto rischio (re-auth o approvazione supervisore). Limita la durata della rivelazione in modo che i dati si rimaschino dopo un minuto.

Gli export sono dove il mascheramento spesso si rompe. Se permetti esportazioni CSV per report rimborsi, esporta campi mascherati per default e richiedi un permesso separato per qualsiasi export non mascherato. Non puoi fermare completamente screenshot o copia, ma puoi ridurre gli incidenti watermarkando le visualizzazioni sensibili, limitando chi può rivelare e facendo comparire ogni rivelazione ed export nei log di audit.

Nozioni di base sul modello dati per rimborsi, dispute e chargeback

Le operazioni di pagamento sono più semplici quando il modello dati è noioso e coerente. L’obiettivo è rendere ogni caso leggibile in un solo posto, anche mesi dopo.

Parti da un piccolo set di record core riutilizzabili nei diversi flussi:

- Customer (chi ha pagato)

- Payment (la transazione originale)

- Refund (denaro che torna indietro, parziale o totale)

- Dispute (una contestazione aperta dalla banca o network)

- Chargeback (esito della disputa che sposta fondi)

Aggiungi due oggetti di supporto che mantengono chiara la storia senza infilare tutto in un unico campo: Evidence (file, testi, scadenze) e Notes (commenti interni, passaggi, decisioni).

Gli status sono dove i team diventano disordinati. Mantieni un piccolo vocabolario condiviso tra Refund, Dispute e Chargeback così dashboard e filtri si comportano allo stesso modo. Stati comuni includono draft, pending approval, submitted, won, lost e reversed. Se serve più dettaglio, aggiungi un campo reason separato invece di creare 20 stati.

Ogni caso dovrebbe avere una timeline che mostra cosa è successo in ordine. Non fare affidamento solo su “last updated”. Modella una tabella Event e registra eventi quando qualcosa di importante cambia:

- created, assigned, approved or denied

- submitted to processor

- evidence added

- deadline changed

- status changed

Conserva riferimenti esterni come campi di prima classe: ID PSP/processor, Stripe payment o dispute IDs, e qualsiasi numero pratica dal network. Questo velocizza il supporto e rende gli audit più puliti quando qualcuno chiede: “Quale caso del processor è esattamente questo?”

Progettare workflow per rimborsi, dispute e chargeback

Un buon workflow mantiene la velocità dove è sicura e aggiunge attrito dove si può perdere denaro. Tratta rimborsi, dispute e chargeback come tracce diverse, anche se condividono lo stesso record di pagamento.

Rimborsi: mantieni la velocità, ma controlla

I rimborsi di solito nascono come richiesta dal support o dalle ops. Il passo successivo è la validazione: controlla la cattura originale, la finestra per rimborsare, il saldo disponibile e se il cliente ha già una disputa aperta.

Dopo la validazione, aggiungi un passo di approvazione che dipende da importo e rischio. I rimborsi piccoli possono essere auto-approvati, quelli più grandi richiedono una seconda persona. Poi invia il rimborso attraverso il provider, riconcilia quando il provider conferma e notifica cliente e team interno.

Esempio: un agente di support richiede un rimborso di $25 per un ordine duplicato. Il sistema vede che è sotto la soglia di auto-approvazione, conferma l’assenza di dispute, lo invia e registra l’ID rimborso del provider per la riconciliazione.

Dispute e chargeback: prima le scadenze

Le dispute sono vincolate nel tempo. Progetta il flusso attorno alle scadenze e all’evidenza. Inizia con l’intake (webhook del provider o form ops), poi raccolta di evidenze (dettagli ordine, prova di consegna, messaggi cliente), revisione interna e invio. Quando arriva l’esito, aggiorna lo stato, registra note contabili e decidi se ritentare la consegna, rimborsare o chiudere.

I chargeback sono più severi. Prevedi passaggi di rappresentment e regole di write-off. Se la scadenza è troppo vicina o l’evidenza è debole, instrada verso una decisione di write-off con codici di motivazione documentati.

Guardrail che rendono i workflow più sicuri:

- Limiti di importo che cambiano il percorso di approvazione

- Rilevamento duplicati (stesso pagamento, stesso importo, stessa ragione)

- Periodi di cooldown per prevenire rimborsi ripetuti

- Timer per le scadenze di dispute e chargeback

- Porte ad una via sola dopo l’invio, con eccezioni solo per admin

Passo dopo passo: progettare la logica del pannello admin

Un pannello amministrativo pagamenti è soprattutto la logica tra i clic: chi può fare cosa, quando può farlo e cosa deve essere vero prima che una modifica sia accettata.

Inizia mappando ogni workflow su una singola pagina: rimborso, risposta a disputa, follow-up chargeback. Per ciascuno, elenca azioni e punti decisionali. Tienilo legato ai ruoli reali (Support, Risk, Finance, Admin) così individui buchi come “chi può annullare un rimborso dopo che è stato approvato?”

Metti controlli di permesso su ogni azione, non solo sulle schermate. Qualcuno potrebbe colpire un endpoint da un bookmark vecchio, un flusso di export o un altro strumento interno. La regola dovrebbe vivere con l’azione stessa: approve refund, upload evidence, edit customer email, mark as paid.

Aggiungi validazioni che fermano stati non validi in anticipo:

- Regole di eligibility (ordine è catturato, non annullato)

- Finestre temporali (rimborso permesso entro X giorni)

- Campi obbligatori (reason code, note, file di evidence)

- Limiti di importo (un rimborso parziale non può superare l’importo catturato)

- Transizioni di stato (non puoi approvare un rimborso già inviato)

Poi progetta approvazioni e code. Decidi chi vede cosa dopo: Support crea la richiesta, Finance approva oltre una soglia, Risk rivede i casi segnalati e il sistema instrada il caso nella coda giusta.

Infine, definisci notifiche e timer, soprattutto per le dispute dove le scadenze sono critiche:

- Avviso “Dispute aperta” alla coda dispute

- Promemoria giornaliero quando manca evidenza

- Escalation quando mancano 48 ore

- Blocco automatico delle modifiche dopo l’invio

Log di audit e monitoring che userai davvero

Un pannello admin pagamenti vive o muore dalla sua traccia di audit. Quando qualcosa va storto, hai bisogno di risposte in minuti, non di un dibattito su cosa probabilmente è successo.

Tratta l’audit log come una feature di prodotto, non uno strumento di debug. Ogni azione sensibile deve creare un evento append-only che non può essere modificato o cancellato dall’UI admin. Se qualcuno deve correggere un errore, lo fa con una nuova azione che riferisce la precedente.

Al minimo, cattura questi campi per ogni evento:

- Who: user ID, ruolo e info di impersonificazione (se usata)

- What: nome dell’azione e oggetto coinvolto (refund, dispute case, payout)

- When/where: timestamp, indirizzo IP, device/session ID

- Before/after: campi chiave cambiati (importo, stato, owner)

- Why: una nota motivo obbligatoria per azioni ad alto rischio

Il monitoring dovrebbe focalizzarsi su segnali che indicano rischio reale, non rumore. Scegli alcuni alert a cui risponderai davvero, indirizzali al canale giusto e revisionali settimanalmente per tarare le soglie.

Buoni trigger per iniziare:

- Rimborsi sopra una soglia o fuori orario

- Ripetute inversioni sullo stesso pagamento o cliente

- Molteplici falliti controlli di permesso dallo stesso utente

- Esportazioni massive di dati legati ai pagamenti

- Dispute vicine alla scadenza senza azioni recenti

Aggiungi report operativi semplici che supportino il lavoro quotidiano: approvazioni in attesa, code in aging (rimborsi/dispute/chargeback) e scadenze mancate.

Errori comuni e trappole da evitare

La maggior parte dei problemi negli strumenti di payment ops non è causata da hacker. Nascono da scorciatoie che si accumulano finché un rimborso o una disputa va storto e nessuno sa spiegare chiaramente cosa è successo.

Una trappola è l’accesso “temporaneo” che non viene mai rimosso. Un collega copre un turno, ottiene permessi elevati e mesi dopo li ha ancora. Risolvi con accessi a tempo (date di scadenza) e una semplice cadenza di revisione.

Un altro errore comune è affidarsi al nascondere elementi nell’UI invece di veri controlli di permesso. Se il backend accetta un’azione, nascondere un pulsante non è sicurezza. Applica i permessi su ogni operazione di scrittura server-side, non solo nella pagina.

Modificare fatti core del pagamento è anche rischioso. Il support spesso deve correggere, ma cambiare importi, valute, customer ID o riferimenti processor senza traccia crea problemi contabili e legali. Rendi questi campi immutabili dopo la cattura e usa record di aggiustamento espliciti quando qualcosa deve cambiare.

Trappole ricorrenti:

- Ruoli troppo ampi (“Ops Admin” può fare tutto) invece di ruoli per compito

- Nessun modello di stato coerente, quindi si fanno affidamento su note e chat

- Scadenze di dispute tracciate nelle agende personali invece che in code con timer

- Rimborsi manuali senza seconda approvazione per importi elevati

- Azioni che non creano eventi di audit (chi, cosa, quando, prima/dopo)

Esempio: un agente marca un caso “risolto” per pulire la lista, ma la disputa al processor è ancora “needs evidence”. Senza stati interni separati da quelli del processor, la scadenza può passare da sola.

Checklist rapida prima del rilascio

Prima di mettere in uso quotidiano un pannello admin pagamenti, fai un ultimo controllo su cosa le persone faranno sotto pressione. L’obiettivo non è sicurezza perfetta sulla carta, ma meno clic sbagliati, meno sorprese e una responsabilità più chiara.

Inizia dai ruoli. Assicurati che ogni permesso corrisponda a un bisogno lavorativo reale, non a un titolo che suonava bene mesi fa. Revisiona i ruoli almeno trimestralmente e includi casi limite (nuovo tier di support, contractor, copertura temporanea).

Maschera i dati sensibili per default. Se qualcuno deve rivelarli, richiedi una ragione che verrà salvata (es. “verifica ultime 4 cifre per richiamata cliente”). Mantieni le rivelazioni a breve termine e rendi ovvio a schermo quando i dati sono sbloccati così gli screenshot non diventino una fuga di dati silenziosa.

Una breve verifica di senso prima del lancio:

- Ruoli rivisti trimestralmente e legati a bisogni reali

- Campi sensibili mascherati per default; la rivelazione richiede una motivazione

- Ogni azione di rimborso, disputa o chargeback crea un evento di audit

- Approvazione richiesta oltre una soglia e per pattern rischiosi (rimborsi ripetuti, velocità insolita, nuovo beneficiario)

- Code, scadenze e risultati visibili in un’unica schermata

Testa i permessi come un utente, non come admin. Scrivi casi di test semplici per ogni ruolo che coprano sia “può vedere” sia “può agire”. Per esempio, un support agent può visualizzare una disputa e aggiungere note, ma non inviare evidenze o emettere un rimborso di alto valore.

Scenario di esempio: richiesta di rimborso che diventa disputa

Un cliente scrive chiedendo il rimborso di un rinnovo di $79 che dice di non aspettarsi. Un buon pannello pagamenti dovrebbe rendere questo noioso e ripetibile, non un momento eroico.

Support (Tier 1) apre un caso e cerca per email. Può vedere stato ordine, timestamp e fingerprint del pagamento, ma i dati della carta sono mascherati (brand e ultime 4 cifre). Support vede anche se il pagamento è già stato rimborsato o se esiste una disputa, ma non i dettagli di fatturazione completi.

Ops (Payments) prende il caso dopo. Può vedere di più: l’ID transazione del processor, i codici AVS/CVV e le regole di eleggibilità al rimborso. Ancora non vede numeri di carta completi. Ops emette il rimborso e marca il caso come “Refunded - waiting period”, aggiungendo una nota: “Refunded in processor, expected to settle in 3-5 business days.”

Due settimane dopo, arriva una disputa per la stessa transazione. Il caso si riapre automaticamente e va in Ops con status “Dispute received”. Un team lead revisiona la timeline e approva l’invio di evidenze perché ora c’è rischio finanziario e di compliance.

Il passaggio resta pulito perché:

- Ogni step aggiunge una nota breve e assegna il prossimo proprietario

- I log di audit registrano chi ha visto, cambiato, approvato ed esportato qualcosa

- Il pacchetto di disputa contiene solo il necessario (ricevuta, testo della policy, cronologia support)

Esito finale: la disputa viene risolta a favore del cliente perché il rimborso è stato emesso dopo l’apertura della disputa. Ops lo riconcilia come “refund + perdita per disputa”, aggiorna i campi di ledger e Support invia un messaggio semplice che conferma i tempi del rimborso e che non è richiesta altra azione.

Prossimi passi: trasformare il design in uno strumento interno funzionante

Scrivi le regole in lingua naturale prima, poi trasformale in artefatti che puoi costruire e rivedere. Una matrice compatta ruoli-azioni ti mantiene onesto e facilita le approvazioni.

Un formato compatto che sta su una pagina:

- Ruoli (support, payments ops, finance, admin)

- Azioni (view, refund, partial refund, evidence upload, write-off)

- Soglie (limiti di importo, cap giornalieri, trigger ad alto rischio)

- Approvazioni (chi deve approvare e in quale ordine)

- Eccezioni (accesso break-glass e quando è permesso)

Prototipa schermate attorno a come il lavoro arriva e viene risolto. Code e timeline battono spesso tabelle grezze. Per esempio, una coda rimborsi con filtri (pending approval, waiting on customer, blocked) più una pagina caso con la timeline degli eventi (request, approval, payout, reversal) aiuta il team ad agire velocemente senza esporre dati extra.

Costruisci un workflow end-to-end prima di aggiungerne altri. I rimborsi sono una buona prima scelta perché toccano la maggior parte degli elementi: controlli di ruolo, dati mascherati, approvazioni, note e audit trail. Quando i rimborsi funzionano sotto pressione, estendi gli stessi pattern a dispute e chargeback.

Se vuoi costruire senza troppo codice, una piattaforma no-code come AppMaster (appmaster.io) può essere adatta: puoi modellare un database PostgreSQL, definire ruoli e imporre flussi di approvazione come processi aziendali visuali, poi generare app web e mobile pronte per la produzione.

Mantieni la prima versione snella: una coda, una pagina caso con timeline e un pulsante azione sicuro che applica le approvazioni. Quando questo regge sotto pressione, aggiungi schermate “nice to have” senza rifare la logica core.

FAQ

Consideralo ad alto rischio perché può muovere denaro ed esporre dati sensibili. Parti dal principio del minimo accesso per ruolo, aggiungi passaggi di approvazione per azioni ad alto impatto e rendi ogni azione critica tracciabile in modo da poter vedere rapidamente cosa è successo e perché.

Dividi i permessi in view, act e approve. Il support può visualizzare il contesto e creare richieste, payments ops può eseguire azioni a basso rischio, mentre finance o risk approvano azioni ad alto valore o sospette, così una singola persona non può sia avviare che finalizzare una modifica rischiosa.

Prediligi un piccolo set di ruoli basati sul lavoro reale e assegna le persone ai ruoli, non a pacchetti personalizzati di permessi. Aggiungi permessi dettagliati solo per azioni veramente rischiose (rimborsi, esportazioni, modifica dei dati di pagamento) e usa accesso elevato temporaneo per casi rari.

Non limitarti a nascondere i pulsanti: applica i controlli di autorizzazione sull'azione stessa (server-side) per ogni operazione di scrittura. Questo evita che qualcuno usi un endpoint vecchio, un bookmark o uno strumento alternativo che salta i controlli dell’interfaccia.

Non mostrare mai i numeri di carta completi né il CVV, e evita di esporre segreti o token nell’interfaccia, nei log o negli export. Maschera i campi sensibili per default e consenti una “rivelazione” a tempo limitato solo quando necessario, con motivo obbligatorio e voce nell’audit log.

Rendi la “rivelazione” un’azione intenzionale anziché una vista predefinita. Richiedi il permesso corretto, registra una breve motivazione, ri-maschera automaticamente dopo poco tempo e registra la rivelazione nei log di audit così l’accesso sensibile è visibile e verificabile.

Usa un modello semplice e coerente con record separati per Payment, Refund, Dispute e Chargeback, più Notes e una timeline Event. Mantenere la storia come eventi append-only rende i casi leggibili anche mesi dopo e evita di perdere il contesto in campi di testo libero.

I rimborsi devono essere rapidi per i casi a basso rischio e più controllati per quelli ad alto valore o con pattern insoliti. Costruisci prima le validazioni (idoneità, finestre temporali, controllo duplicati), poi instrada le approvazioni per importo o rischio, e blocca o limita le modifiche una volta inviato il rimborso.

Registra chi ha fatto l’azione, cosa è stato cambiato, quando e da dove, i valori prima/dopo e il motivo per le azioni ad alto rischio. Rendi il log append-only nell’UI amministrativa così gli errori si correggono con nuove azioni che referenziano le precedenti, non con modifiche dirette.

Applica accessi elevati con scadenze e revisioni regolari così i permessi temporanei non restano attivi. Evita anche di modificare fatti fondamentali del pagamento dopo la cattura; usa record di rettifica espliciti in modo che contabilità e indagini abbiano una traccia chiara e affidabile.