Log di audit per strumenti interni: modelli puliti per la cronologia delle modifiche

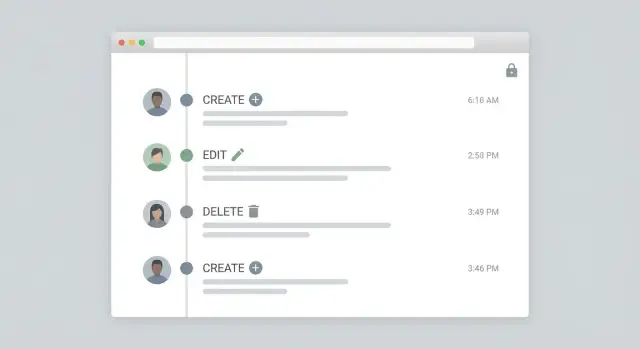

Log di audit pratici per strumenti interni: traccia chi ha fatto cosa e quando su ogni modifica CRUD, conserva diff in modo sicuro e mostra un feed attività admin.

Perché gli strumenti interni hanno bisogno di log di audit (e dove di solito falliscono)

La maggior parte dei team aggiunge i log di audit solo dopo che qualcosa è andato storto. Un cliente contesta una modifica, un valore finanziario si sposta, o un auditor chiede: "Chi ha approvato questo?" Se inizi solo allora, finisci per ricostruire il passato da indizi parziali: timestamp del database, messaggi Slack e supposizioni.

Per la maggior parte delle app interne, "sufficiente per la conformità" non significa un sistema forense perfetto. Significa poter rispondere a un piccolo insieme di domande in modo rapido e coerente: chi ha fatto la modifica, quale record è stato interessato, cosa è cambiato, quando è successo e da dove è partita l'azione (UI, import, API, automazione). Questa chiarezza è ciò che rende un log di audit qualcosa di cui le persone si fidano.

Dove i log di audit falliscono di solito non è il database. È la copertura. La cronologia sembra a posto per modifiche semplici, poi appaiono gap nel momento in cui il lavoro accelera. I colpevoli comuni sono modifiche in blocco, import, job pianificati, azioni admin che bypassano le schermate normali (come resettare password o cambiare ruoli) e cancellazioni (soprattutto hard delete).

Un altro fallimento frequente è mescolare i log di debug con i log di audit. I log di debug sono fatti per sviluppatori: rumorosi, tecnici e spesso incoerenti. I log di audit servono alla responsabilità: campi coerenti, wording chiaro e un formato stabile che puoi mostrare ai non ingegneri.

Un esempio pratico: un manager del supporto cambia il piano di un cliente, poi un'automazione aggiorna i dettagli di fatturazione più tardi. Se registri solo "updated customer", non puoi dire se l'ha fatto una persona, un workflow o se un import l'ha sovrascritto.

I campi del log di audit che rispondono a chi, cosa, quando

Un buon audit logging parte da un obiettivo: una persona dovrebbe leggere una voce e capire cosa è successo senza indovinare.

Chi l'ha fatto

Memorizza un attore chiaro per ogni modifica. Molti team si fermano a "user id", ma gli strumenti interni spesso modificano dati da più porte.

Includi un tipo di attore e un identificatore dell'attore, così puoi distinguere tra un membro dello staff, un account di servizio o un'integrazione esterna. Se hai team o tenant, memorizza anche l'id dell'organizzazione o dello workspace così gli eventi non si mescolano.

Cosa è successo e a quale record

Cattura l'azione (create, update, delete, restore) più il target. "Target" dovrebbe essere sia comprensibile per un umano che preciso: nome della tabella o dell'entità, id del record e idealmente un'etichetta breve (come un numero d'ordine) per una rapida lettura.

Un set minimo pratico di campi:

- actor_type, actor_id (e actor_display_name se lo hai)

- action e target_type, target_id

- happened_at_utc (timestamp memorizzato in UTC)

- source (screen, endpoint, job, import) e ip_address (solo se necessario)

- reason (commento opzionale per cambi sensibili)

Quando è successo

Memorizza il timestamp in UTC. Sempre. Poi mostralo nel fuso orario del viewer nell'interfaccia admin. Questo evita discussioni del tipo "due persone hanno visto orari diversi" durante una review.

Se gestisci azioni ad alto rischio come cambi di ruolo, rimborsi o esportazioni di dati, aggiungi un campo "reason". Anche una nota breve come "Approvato dal manager nel ticket 1842" può trasformare una traccia di audit da rumore a prova.

Scegli un modello dati: event log vs history versionata

La prima scelta progettuale è dove risiede la "verità" della cronologia delle modifiche. La maggior parte dei team finisce con uno dei due modelli: un event log append-only, o tabelle di history versionate per entità.

Opzione 1: Event log (tabella actions append-only)

Un event log è una singola tabella che registra ogni azione come una nuova riga. Ogni riga memorizza chi l'ha fatta, quando è avvenuta, quale entità ha toccato e un payload (spesso JSON) che descrive la modifica.

Questo modello è semplice da aggiungere e flessibile quando il modello dati evolve. Si mappa anche in modo naturale su un feed attività admin perché il feed è fondamentalmente "eventi più recenti prima".

Opzione 2: History versionata (versioni per entità)

L'approccio versioned history crea tabelle di history per entità, come Order_history o User_versions, dove ogni aggiornamento crea un nuovo snapshot completo (o un set strutturato di campi cambiati) con un numero di versione.

Questo rende più facile il reporting point-in-time ("come era questo record martedì scorso?"). Può anche sembrare più chiaro per gli auditor, perché la timeline di ogni record è autocontenuta.

Un modo pratico per scegliere:

- Scegli un event log se vuoi un unico posto dove cercare, feed attività semplici e minore attrito quando compaiono nuove entità.

- Scegli versioned history se hai bisogno di timeline frequenti a livello di record, viste point-in-time o diff facili per ogni entità.

- Se lo storage è una preoccupazione, gli event log con diff a livello di campo sono di solito più leggeri degli snapshot completi.

- Se il reporting è l'obiettivo principale, le tabelle di versione possono essere più semplici da interrogare rispetto al parsing di payload di eventi.

Qualunque sia la scelta, mantieni le voci di audit immutabili: niente aggiornamenti, niente cancellazioni. Se qualcosa era sbagliato, aggiungi una nuova voce che spiega la correzione.

Considera anche di aggiungere un correlation_id (o operation id). Una singola azione utente spesso genera più modifiche (per esempio, "Disattiva utente" aggiorna l'utente, revoca sessioni e cancella task pendenti). Un correlation id condiviso ti permette di raggruppare quelle righe in un'unica operazione leggibile.

Cattura le azioni CRUD in modo affidabile (inclusi delete e modifiche in blocco)

Un audit logging affidabile parte da una regola: ogni write passa per un'unica strada che scrive anche l'evento di audit. Se alcuni aggiornamenti avvengono in un job in background, in un import o in una schermata di modifica veloce che bypassa il flusso di salvataggio, i tuoi log avranno buchi.

Per le create, registra l'attore e la source (UI, API, import). Gli import sono dove i team spesso perdono il "chi", quindi memorizza un valore esplicito "performed by" anche se i dati vengono da un file o da un'integrazione. È utile anche salvare i valori iniziali (o uno snapshot completo o un piccolo insieme di campi chiave) così puoi spiegare perché esiste un record.

Gli update sono più complessi. Puoi registrare solo i campi cambiati (piccolo, leggibile e veloce), o salvare uno snapshot completo dopo ogni salvataggio (semplice da interrogare dopo, ma pesante). Un compromesso pratico è salvare diff per le modifiche normali e snapshot solo per oggetti sensibili (come permessi, dati bancari o regole di prezzo).

Le delete non devono cancellare le prove. Preferisci una soft delete (un flag is_deleted più un evento di audit). Se devi fare hard delete, scrivi prima l'evento di audit e includi uno snapshot del record così puoi dimostrare cosa è stato rimosso.

Tratta l'undelete come un'azione a sé. "Restore" non è la stessa cosa di "Update", e separarla rende revisioni e controlli di conformità molto più semplici.

Per le modifiche in blocco, evita una singola voce vaga come "updated 500 records." Devi avere abbastanza dettaglio per rispondere a "quali record sono cambiati?" più tardi. Un pattern pratico è un evento parent più eventi child per record:

- Evento parent: actor, strumento/schermata, filtri usati e dimensione batch

- Evento child per record: record id, before/after (o campi cambiati), e outcome (success/fail)

- Opzionale: un campo reason condiviso (aggiornamento policy, pulizia, migrazione)

Esempio: un team leader del supporto chiude in blocco 120 ticket. La voce parent cattura il filtro "status=open, older than 30 days," e ogni ticket ottiene una voce child che mostra status open -> closed.

Memorizza cosa è cambiato senza creare un problema di privacy o storage

I log di audit si trasformano in spazzatura in fretta quando o memorizzano troppo (ogni record completo, per sempre) o troppo poco (solo "edited user"). L'obiettivo è una registrazione difendibile per la conformità e leggibile da un admin.

Un default pratico è memorizzare un diff a livello di campo per la maggior parte degli aggiornamenti. Salva solo i campi che sono cambiati, con i valori "before" e "after". Questo mantiene lo storage basso e rende il feed attività facile da scorrere: "Status: Pending -> Approved" è più chiaro di un gigantesco blob.

Conserva snapshot completi per i momenti che contano: create, delete e transizioni di workflow importanti. Uno snapshot è più pesante, ma ti protegge quando qualcuno chiede "Com'era esattamente il profilo cliente prima che venisse rimosso?"

I dati sensibili richiedono regole di mascheramento, altrimenti la tabella di audit diventa un secondo database pieno di segreti. Regole comuni:

- Non memorizzare mai password, token API o chiavi private (logga solo "changed")

- Maschera dati personali come email/telefono (salva valori parziali o hash)

- Per note o campi di testo libero, salva un'anteprima breve e un flag "changed"

- Registra riferimenti (user_id, order_id) invece di copiare oggetti correlati interi

I cambi di schema possono anche rompere la cronologia di audit. Se un campo viene rinominato o rimosso in seguito, memorizza un fallback sicuro come "unknown field" più la chiave del campo originale. Per i campi eliminati tieni l'ultimo valore noto ma segnalalo come "field removed from schema" così il feed resta onesto.

Infine, rendi le voci leggibili per gli umani. Memorizza etichette di visualizzazione ("Assigned to") insieme alle chiavi raw ("assignee_id"), e formatta i valori (date, valuta, nomi di stato).

Pattern passo dopo passo: implementare l'audit logging nei flussi dell'app

Una traccia di audit affidabile non riguarda il loggare di più. Riguarda l'uso di un pattern ripetibile ovunque così non finisci con buchi tipo "l'import in blocco non è stato registrato" o "le modifiche da mobile sembrano anonime."

1) Modella una volta i dati di audit

Inizia nel modello dati e crea un piccolo set di tabelle che possano descrivere qualsiasi cambiamento.

Mantienilo semplice: una tabella per l'evento, una per i campi cambiati e un piccolo contesto attore.

- audit_event: id, entity_type, entity_id, action (create/update/delete/restore), created_at, request_id

- audit_event_item: id, audit_event_id, field_name, old_value, new_value

- actor_context (o campi su audit_event): actor_type (user/system), actor_id, actor_email, ip, user_agent

2) Aggiungi un unico sotto-processo condiviso "Write + Audit"

Crea un sotto-processo riutilizzabile che:

- Accetta il nome dell'entità, l'id dell'entità, l'azione e i valori before/after.

- Scrive la modifica business nella tabella principale.

- Crea un record in audit_event.

- Calcola i campi cambiati e inserisce le righe audit_event_item.

La regola è ferrea: ogni percorso di scrittura deve chiamare questo stesso sotto-processo. Questo include pulsanti UI, endpoint API, automazioni pianificate e integrazioni.

3) Genera attore e orario sul server

Non fidarti del browser per il "chi" e il "quando." Leggi l'attore dalla sessione di autenticazione e genera i timestamp lato server. Se un'automazione gira, imposta actor_type su system e salva il nome del job come label dell'attore.

4) Testa con uno scenario concreto

Scegli un singolo record (come un ticket cliente): crealo, modifica due campi (status e assignee), cancellalo, poi ristabiliscilo. Il feed di audit dovrebbe mostrare cinque eventi, con due item di update sotto l'evento di edit, e attore e timestamp popolati nello stesso modo ogni volta.

Costruisci un activity feed admin che la gente possa davvero usare

Un log di audit è utile solo se qualcuno lo può leggere rapidamente durante una review o un incidente. L'obiettivo del feed admin è semplice: rispondere a "cosa è successo?" a colpo d'occhio, e poi permettere un approfondimento senza annegare le persone in JSON raw.

Inizia con un layout a timeline: più recenti prima, una riga per evento, e verbi chiari come Created, Updated, Deleted, Restored. Ogni riga dovrebbe mostrare l'attore (persona o sistema), il target (tipo di record più un nome leggibile), e l'ora.

Un formato di riga pratico:

- Verbo + oggetto: "Updated Customer: Acme Co."

- Attore: "Maya (Support)" o "System: Nightly Sync"

- Ora: timestamp assoluto (con timezone)

- Riassunto cambiamenti: "status: Pending -> Approved, limit: 5,000 -> 7,500"

- Tag: Updated, Deleted, Integration, Job

Mantieni "cosa è cambiato" compatto. Mostra 1-3 campi inline, poi offri un pannello di drill-down (drawer/modal) che rivela i dettagli completi: valori before/after, source della request (web, mobile, API) e ogni campo reason/comment.

Il filtraggio è ciò che rende il feed usabile dopo la prima settimana. Concentrati su filtri che rispondono a domande reali:

- Attore (user o system)

- Tipo di oggetto (Customers, Orders, Permissions)

- Tipo di azione (Create/Update/Delete/Restore)

- Intervallo di date

- Ricerca testuale (nome record o ID)

Linkare è utile, ma solo quando permesso. Se il viewer ha accesso al record interessato, mostra un'azione "View record". Altrimenti mostra un placeholder sicuro (per esempio, "Restricted record") mantenendo visibile la voce di audit.

Rendi le azioni di sistema evidenti. Etichetta job schedulati e integrazioni distintamente così gli admin possono distinguere "Dana l'ha cancellato" da "Nightly billing sync l'ha aggiornato."

Permessi e regole di privacy per i dati di audit

I log di audit sono prove, ma sono anche dati sensibili. Tratta l'audit logging come un prodotto separato dentro la tua app: regole di accesso chiare, limiti definiti e gestione attenta delle informazioni personali.

Decidi chi può vedere cosa. Una divisione comune è: system admin vede tutto; manager di dipartimento vede eventi per il proprio team; il proprietario del record vede eventi legati ai record che già può visualizzare (e nient'altro). Se esponi un activity feed, applica le stesse regole a ogni riga, non solo alla schermata.

La visibilità a livello di riga è cruciale in strumenti multi-tenant o cross-department. La tabella di audit dovrebbe avere le stesse chiavi di scoping dei dati business (tenant_id, department_id, project_id), così puoi filtrare in modo coerente. Esempio: un manager del supporto dovrebbe vedere le modifiche ai ticket della sua coda, ma non gli aggiustamenti salariali in HR, anche se avvengono nella stessa app.

Una policy semplice che funziona nella pratica:

- Admin: accesso completo agli audit across tenants e dipartimenti

- Manager: accesso limitato agli audit per department_id o project_id

- Proprietario del record: accesso agli audit solo per i record che può già visualizzare

- Auditor/compliance: accesso read-only, esportazione permessa, modifiche bloccate

- Tutti gli altri: nessun accesso di default

La privacy è la seconda metà. Conserva abbastanza per dimostrare cosa è successo, ma evita di trasformare il log in una copia del database. Per campi sensibili (SSN, note mediche, dettagli di pagamento) preferisci la redazione: registra che il campo è cambiato senza memorizzare il vecchio/nuovo valore. Puoi loggare "email changed" mascherando il valore reale, o salvare un'impronta hash per verifica.

Mantieni gli eventi di sicurezza separati dalle modifiche di record business. Tentativi di login, reset MFA, creazione di API key e cambi di ruolo dovrebbero andare in uno stream security_audit con accesso più restrittivo e retention più lunga. Le modifiche business (aggiornamenti di stato, approvazioni, cambi di workflow) possono vivere in uno stream generale di audit.

Quando qualcuno richiede la cancellazione dei dati personali, non cancellare l'intero audit trail. Invece:

- Cancella o anonimizza il profilo utente

- Sostituisci gli identificatori attore nei log con uno pseudonimo stabile (per esempio, "deleted-user-123")

- Redigi i valori di campo personali memorizzati

- Conserva timestamp, tipi di azione e riferimenti ai record per conformità

Retention, integrità e performance per la conformità

Un audit log utile non è solo "registriamo eventi." Per la conformità, devi dimostrare tre cose: hai conservato i dati abbastanza a lungo, non sono stati modificati dopo il fatto e puoi recuperarli rapidamente quando servono.

Retention: decidi una policy che sai spiegare

Inizia con una regola semplice che corrisponda al tuo rischio. Molti team scelgono 90 giorni per il troubleshooting quotidiano, 1-3 anni per la compliance interna e più a lungo solo per record regolamentati. Metti per iscritto cosa resetta il conteggio (spesso: event time) e cosa è escluso (per esempio, log che includono campi che non dovresti conservare).

Se hai più ambienti, imposta retention diverse per ambiente. I log di produzione generalmente richiedono la retention più lunga; i log di test spesso non ne hanno bisogno.

Integrità: rendi la manomissione difficile

Tratta i log di audit come append-only. Non aggiornare le righe e non permettere agli admin normali di cancellarle. Se una cancellazione è davvero necessaria (richiesta legale, pulizia dati), registra anche quell'azione come evento a sé.

Un pattern pratico:

- Solo il server scrive eventi di audit, mai il client

- Niente permessi UPDATE/DELETE sulla tabella di audit per ruoli normali

- Un ruolo "break glass" separato per rare azioni di purge

- Uno snapshot di export periodico conservato fuori dal database principale dell'app

Esportazioni, performance e monitoraggio

Gli auditor spesso richiedono CSV o JSON. Pianifica un'esportazione che filtri per intervallo di date e tipo di oggetto (come Invoice, User, Ticket) così non stai interrogando il DB nel peggior momento.

Per le performance, indicizza in base a come cerchi:

- created_at (query per range temporale)

- object_type + object_id (storia completa di un record)

- actor_id (chi ha fatto cosa)

Tieni d'occhio i fallimenti silenziosi. Se la scrittura degli audit fallisce, perdi prove e spesso non te ne accorgi. Aggiungi un alert semplice: se l'app elabora scritture ma gli eventi di audit scendono a zero per un periodo, notifica i proprietari e logga l'errore in modo evidente.

Errori comuni che rendono i log di audit inutili

Il modo più veloce per perdere tempo è raccogliere molte righe che non rispondono alle vere domande: chi ha cambiato cosa, quando e da dove.

Una trappola comune è affidarsi solo a trigger del database. I trigger possono registrare che una riga è cambiata, ma spesso perdono il contesto business: quale schermata ha usato l'utente, quale request l'ha causata, quale ruolo aveva e se è stata una modifica normale o una regola automatica.

Errori che più spesso rompono la conformità e l'usabilità quotidiana:

- Registrare payload sensibili completi (reset password, token, note private) invece di diff minimali e identificatori sicuri.

- Permettere alle persone di editare o cancellare i record di audit "per correggere" la storia.

- Dimenticare percorsi di scrittura non-UI come import CSV, integrazioni e job in background.

- Usare nomi di azione incoerenti come "Updated," "Edit," "Change," "Modify," così il feed sembra rumore.

- Loggare solo l'ID dell'oggetto, senza il nome umano al momento della modifica (i nomi cambiano dopo).

Standardizza il vocabolario degli eventi presto (per esempio: user.created, user.updated, invoice.voided, access.granted) e richiedi a ogni percorso di scrittura di emettere un evento. Tratta i dati di audit come write-once: se qualcuno ha fatto la modifica sbagliata, logga una nuova azione correttiva invece di riscrivere la storia.

Checklist rapida e passi successivi

Prima di considerarlo fatto, esegui alcuni controlli rapidi. Un buon audit log è noioso nel modo migliore: completo, coerente e facile da leggere quando qualcosa va storto.

Usa questa checklist in un ambiente di test con dati realistici:

- Ogni create, update, delete, restore e bulk edit produce esattamente un evento di audit per record interessato (niente buchi, niente duplicati).

- Ogni evento include attore (user o system), timestamp (UTC), azione e un riferimento stabile all'oggetto (tipo + ID).

- La vista "cosa è cambiato" è leggibile: nomi campi chiari, valori old/new mostrati e campi sensibili mascherati o riassunti.

- Gli admin possono filtrare il feed attività per intervallo, attore, azione e oggetto, e possono esportare i risultati per revisioni.

- Il log è difficile da manomettere: write-only per la maggior parte dei ruoli, e le modifiche allo stesso log sono bloccate o anch'esse auditate.

Se costruisci strumenti interni con AppMaster (appmaster.io), un modo pratico per mantenere alta la copertura è instradare azioni UI, endpoint API, import e automazioni attraverso lo stesso Business Process che scrive sia la modifica dei dati sia l'evento di audit. Così il tuo audit trail CRUD resta coerente anche quando schermi e workflow cambiano.

Inizia in piccolo con un workflow che conta (ticket, approvazioni, modifiche di fatturazione), rendi leggibile il feed attività, poi estendi finché ogni percorso di scrittura emette un evento di audit prevedibile e cercabile.

FAQ

Aggiungi i log di audit non appena lo strumento può modificare dati reali. La prima disputa o richiesta di audit arriva spesso prima di quanto pensi, e ricostruire la storia dopo è per lo più lavoro di congetture.

Un log di audit utile deve rispondere a chi ha fatto la modifica, quale record è stato interessato, cosa è cambiato, quando è successo e da dove è partita l'azione (UI, API, import o job). Se non puoi rispondere rapidamente a una di queste, il log non sarà affidabile.

I log di debug sono destinati agli sviluppatori: rumorosi e incoerenti. I log di audit servono alla responsabilità: campi stabili, wording chiaro e un formato leggibile anche per non ingegneri nel tempo.

La copertura spesso fallisce quando le modifiche avvengono fuori dalla schermata di modifica normale. Modifiche in blocco, import, job schedulati, scorciatoie admin e cancellazioni sono i punti comuni dove si dimentica di emettere eventi di audit.

Conserva un tipo di attore e un identificatore dell'attore, non solo un user id. Così puoi distinguere chiaramente un membro dello staff da un job di sistema, un account di servizio o un'integrazione esterna e evitare l'ambiguità del tipo "qualcuno l'ha fatto".

Memorizza i timestamp in UTC nel database, poi mostrali nel fuso orario del visualizzatore nell'interfaccia admin. Questo evita discussioni sui fusi orari e rende le esportazioni coerenti tra team e sistemi.

Usa un event log append-only quando vuoi un unico posto per cercare ed un feed attività semplice. Usa versioned history quando necessiti frequentemente di viste point-in-time di un singolo record; in molte app, un event log con diff a livello di campo copre la maggior parte dei casi con meno spazio.

Preferisci soft delete e registra esplicitamente l'azione di cancellazione. Se devi fare hard delete, scrivi prima l'evento di audit e includi uno snapshot o i campi chiave così da poter dimostrare cosa è stato rimosso.

Una pratica comune è memorizzare diff a livello di campo per gli aggiornamenti e snapshot per create e delete. Per i campi sensibili registra che il valore è cambiato senza salvare il segreto stesso, e redigi o maschera i dati personali così che il log non diventi una copia del database.

Crea un unico percorso "write + audit" e obbliga ogni scrittura a usarlo: azioni UI, endpoint API, import e job in background. In AppMaster, i team spesso implementano questo come un Business Process riutilizzabile che esegue la modifica dei dati e scrive l'evento di audit nello stesso flusso per evitare buchi.