Gestione di segreti e configurazione per dev, staging, prod

Impara la gestione di segreti e configurazioni in dev, staging e prod con pattern semplici per API key, credenziali SMTP e segreti webhook senza perdite.

Che problema risolviamo

La gestione di segreti e configurazioni riguarda il mantenere valori sensibili fuori da posti dove possono essere copiati, memorizzati nella cache o condivisi per errore.

Un segreto è qualsiasi cosa che conceda accesso o provi identità, come una API key, una password di database, un login SMTP o un segreto per la firma di webhook. La config normale è un valore che può essere pubblico senza danni, come il nome di una feature flag, un timeout o l'URL base di un sito pubblico.

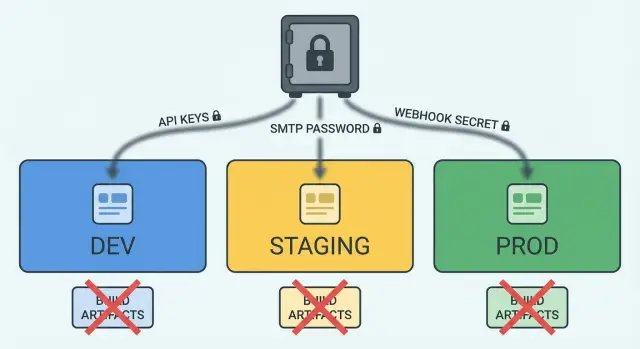

Dev, staging e prod richiedono valori diversi perché servono obiettivi differenti. Dev serve per iterare velocemente e testare in sicurezza. Staging dovrebbe assomigliare a prod ma rimanere isolato. Prod deve essere bloccato, controllabile e stabile. Se riusi gli stessi segreti ovunque, una perdita in dev può diventare una violazione in prod.

“Perdere nei build” significa che un segreto diventa parte di qualcosa che viene impacchettato e condiviso, come un binario backend compilato, un bundle di un'app mobile o un bundle front-end. Una volta che un segreto è in un artefatto di build, può diffondersi in posti che non controlli.

Perdite accidentali avvengono solitamente attraverso alcuni percorsi prevedibili:

- Hardcodare segreti nel codice sorgente, negli esempi o nei commenti

- Committare un file

.envlocale o un'esportazione di configurazione in un repo - Includere segreti nei build front-end o mobile che girano sui device degli utenti

- Stampare segreti nei log, nei report di crash o nell'output di build

- Copiare valori di produzione in staging “solo per un test veloce”

Un esempio semplice: uno sviluppatore aggiunge una password SMTP in un file di config per “far funzionare le email”, poi il file viene committato o incluso in un build di rilascio. Anche se ruoti poi la password, il vecchio build potrebbe restare in una cache CI, in un upload allo store o nella cartella download di qualcuno.

L'obiettivo è semplice: tieni i segreti fuori dal codice e dai build, e inietta i valori corretti per ambiente a runtime o tramite uno step di deployment sicuro.

Principi di base che prevengono la maggior parte delle perdite

La maggior parte della sicurezza viene da poche abitudini che segui ogni volta.

Tieni i segreti fuori dal codice e dagli output di build. Il codice si propaga. Viene copiato, revisionato, loggato, memorizzato nella cache e caricato. Anche i build si propagano: gli artefatti possono finire nei log CI, nei bundle di app, nei registri di container o nelle cartelle condivise. Tratta qualsiasi cosa che viene committata o compilata come pubblica.

Separa le credenziali per ambiente (least privilege). La tua chiave dev deve funzionare solo in dev e deve avere permessi limitati. Se una chiave perde da un laptop o un server di test, il danno resta contenuto. Lo stesso vale per utenti SMTP, password di database e segreti di firma webhook.

Rendi la rotazione banale. Dai per scontato che rivolterai i segreti, perché succederà. Progetta in modo da poter sostituire un valore senza modificare il codice e senza ricompilare ogni app. Per molti sistemi ciò significa leggere i segreti a runtime (da variabili d'ambiente o da uno secret store) e supportare più di un segreto attivo durante la transizione.

Limita e registra gli accessi. I segreti dovrebbero essere leggibili solo dal servizio che ne ha bisogno e solo nell'ambiente in cui girano. L'accesso umano dovrebbe essere raro, limitato nel tempo e verificabile tramite audit log.

Se vuoi una piccola serie di regole che copra la maggior parte dei casi:

- Non committare segreti né incollarli in ticket, chat o screenshot.

- Usa credenziali separate per dev, staging e prod.

- Preferisci la config a runtime rispetto all'inclusione nei container o nei build mobile.

- Ruota secondo un calendario e dopo qualsiasi esposizione sospetta.

- Restringi chi e cosa può leggere i segreti e conserva i log di accesso.

Questi principi valgono sia che tu usi uno stack di codice tradizionale sia una piattaforma no-code come AppMaster. Il percorso più sicuro è lo stesso: tieni i segreti fuori dal build e strettamente limitati a dove vengono usati.

Da dove perdono segreti più spesso

La maggior parte delle perdite non sono “attacchi”. Accadono durante il lavoro normale: un test veloce, uno screenshot d'aiuto, un build che stampa troppo. Un buon punto di partenza è sapere dove questi piccoli errori succedono di solito.

Il controllo sorgente è il classico. Qualcuno incolla una API key in un file di config “solo per ora”, la committa e si diffonde tra branch, pull request e commenti di code review. Anche se la rimuovi dopo, il segreto può vivere per sempre nella storia o in una patch copiata.

Qualsiasi cosa che spedisci agli utenti è un'altra fonte importante. I bundle front-end e i binari mobile sono facili da ispezionare. Se un segreto è in JavaScript, in un'app iOS/Android o in una config "baked", assumilo pubblico. Le app client possono contenere identificatori pubblici, ma non chiavi private.

I segreti perdono anche tramite “rumore utile” in automazioni e supporto. Esempi comuni includono log CI che echoano variabili d'ambiente, stampe di debug che includono credenziali SMTP, report di crash che catturano configurazioni e richieste in uscita, immagini di container e cache di build che memorizzano accidentalmente file .env, e ticket di supporto con log copiati o screenshot di pagine di impostazioni.

Un pattern comune è un segreto che entra nella pipeline di build una volta e poi viene copiato ovunque: in un layer del container, in un artefatto cache, in un log e in un ticket. La soluzione raramente è un solo strumento. È un'abitudine: tieni i segreti fuori dal codice, fuori dai build e fuori da qualsiasi cosa gli umani incollano in chat.

Tipi comuni di segreti e i loro rischi

Aiuta sapere che tipo di segreto stai trattando, cosa può fare se perde e dove non deve mai apparire.

API keys (Stripe, mappe, analytics e altri servizi) sono spesso credenziali a livello di progetto. Identificano la tua app e permettono azioni specifiche, come addebitare una carta o leggere statistiche d'uso. Non sono la stessa cosa dei token utente. I token rappresentano una sessione utente e dovrebbero scadere. Molte API key non scadono automaticamente, il che rende le perdite più dannose.

Credenziali SMTP sono di solito username e password per un server di posta. Se perdono, un attacker può inviare spam dal tuo dominio e rovinare la deliverability. I provider email con API sostituiscono le password SMTP raw con API key e permessi scoping, che possono essere più sicuri, ma il rischio rimane alto se la key può inviare email dal tuo account.

Segreti webhook (segreti di firma o chiavi di verifica) proteggono le richieste in ingresso. Se il segreto di firma perde, qualcuno può forgiare eventi come “pagamento riuscito” o “abbonamento cancellato” e ingannare il tuo sistema. Il pericolo non è solo esposizione di dati: è l'esecuzione della logica di business su eventi falsi.

Altri segreti ad alto impatto includono URL di database (spesso con password incorporate), credenziali di account di servizio e chiavi di cifratura. Un URL di database esposto può significare furto totale dei dati. Una chiave di cifratura esposta può rendere leggibili dati passati e futuri, e la rotazione può essere dolorosa.

Un modo rapido per pensare all'impatto:

- Può spendere denaro o innescare azioni: chiavi di pagamento, API admin, segreti di firma webhook

- Può impersonarti: password SMTP, chiavi invio email, token di bot di messaggistica

- Può esporre tutti i dati: credenziali database, account cloud

- Può rompere la privacy in modo permanente: chiavi di cifratura, chiavi di firma

- Spesso sicure da distribuire: chiavi pubblicabili pensate per il browser (ancora: limitarle per dominio/app)

Non spedire mai questi alle app client (web, iOS, Android): API key segrete, credenziali SMTP, password di database, account di servizio, chiavi private di cifratura e segreti per la firma dei webhook. Se un client deve chiamare un'API di terze parti, instrada la chiamata attraverso il backend così il segreto resta server-side.

Modelli per memorizzare segreti senza metterli nei build

Un default sicuro è semplice: non includere segreti in nulla che venga compilato, esportato o condiviso. Tratta i build come artefatti pubblici, anche se li ritieni privati.

Scegli il contenitore giusto per ogni ambiente

Per lo sviluppo locale, un file di config può andare bene se resta fuori dal controllo versione ed è facile da sostituire (per esempio un file locale .env non tracciato). Per staging e produzione, preferisci un vero secret store: il secret manager del tuo cloud provider, un vault dedicato o le impostazioni protette della tua piattaforma.

Le variabili d'ambiente sono un buon default perché sono facili da iniettare a runtime e tengono separate dal codice. Il dettaglio chiave è il timing: l'iniezione a runtime è più sicura dell'iniezione a build-time perché il segreto non diventa mai parte dell'output di build o del bundle client.

Una suddivisione pratica che funziona per molte squadre:

- Dev locale: variabili d'ambiente locali o un file segreti locale, unico per macchina dello sviluppatore

- Staging: un secret manager o impostazioni d'ambiente protette, scoperate solo per staging

- Produzione: un secret manager con controlli d'accesso più stretti, audit log e rotazione

Mantieni coerenza nei nomi e nei confini

Usa gli stessi nomi di chiave in ogni ambiente così l'app si comporta allo stesso modo: SMTP_HOST, SMTP_USER, SMTP_PASS, STRIPE_SECRET_KEY, WEBHOOK_SIGNING_SECRET. Cambia solo i valori.

Quando gli ambienti iniziano a contare (pagamenti, email, webhook), usa progetti separati o account cloud per ambiente quando possibile. Per esempio, conserva le chiavi Stripe e i segreti webhook di staging in uno store solo per staging così un errore in staging non può toccare la produzione.

Se distribuisci con una piattaforma come AppMaster, preferisci impostazioni d'ambiente a runtime per i servizi backend così i segreti restano server-side e non vengono incorporati nel codice esportato o nelle app client.

Passo dopo passo: setup per dev, staging e prod

Rendi difficile l'uso scorretto dei segreti di default.

-

Fai inventario di cosa hai e dove viene usato. Includi API key, username e password SMTP, segreti per webhook, password di database, chiavi JWT e token di terze parti. Per ognuno, annota il proprietario (team o vendor), il componente che lo legge (backend, worker, mobile, web) e quanto spesso può essere ruotato realisticamente.

-

Crea valori separati per dev, staging e prod, più permessi separati. I segreti dev devono essere sicuri da usare su laptop e container locali. Lo staging deve somigliare a prod ma non condividere credenziali o account di produzione. La produzione deve essere leggibile solo dall'identità runtime di produzione, non dagli umani di default.

-

Sposta i segreti nella configurazione a runtime, non a build-time. Se un segreto è presente durante un build, può finire nei log di build, nei layer Docker, nei bundle client o nei report di crash. La regola semplice: i build producono artefatti sicuri da copiare; i segreti vengono iniettati solo quando l'app parte.

-

Usa un flusso di deployment coerente. Un approccio che tiene la squadra lontana dai guai:

- Crea uno secret store per ambiente (o un namespace molto rigoroso per ambiente).

- Dai all'identità runtime dell'app l'accesso in sola lettura solo ai suoi segreti di ambiente.

- Inietta i segreti allo startup tramite variabili d'ambiente o file montati, e tienili fuori dalle immagini e dai bundle client.

- Aggiungi regole di rotazione (date di scadenza, proprietario e cadenza di promemoria) per ogni segreto.

- Aggiungi un test rigido: le distribuzioni di staging devono fallire se tentano di leggere un segreto di prod.

Lockdown significa principalmente ridurre chi e cosa può leggere ogni segreto. Evita account condivisi, token a lunga vita dove possibile e mantieni i permessi di lettura più stretti rispetto a quelli di scrittura.

Se usi una piattaforma no-code come AppMaster, lo stesso approccio regge: conserva le credenziali di terze parti nelle impostazioni runtime specifiche per ambiente e tratta gli artefatti generati come pubblici all'interno del team. Quella singola decisione evita molte perdite accidentali.

Pattern pratici per API key e credenziali SMTP

Molte perdite succedono quando un'app deve “inviare qualcosa” e la soluzione più veloce è incollare credenziali nel client o in un file di config che finisce nel bundle. Una regola di default: i client web e mobile non dovrebbero mai contenere username SMTP, password SMTP o chiavi provider che possono inviare messaggi.

Per le email, preferisci la API key del provider invece della SMTP raw quando possibile. L'invio basato su API è più facile da scoprire (solo invio), ruotare e monitorare. Se devi usare SMTP, tienilo solo server-side e fai del backend l'unico punto che parla col server di posta.

Setup pratico e sicuro:

- Metti l'invio email dietro un endpoint backend (per esempio: “invia reset password” o “invia fattura”).

- Conserva la API key o la password SMTP come segreto d'ambiente sul backend, non nel codice o nelle impostazioni UI.

- Usa credenziali separate per dev, staging e prod (idealmente account e domini mittenti separati).

- Aggiungi una allowlist destinatari in staging così solo indirizzi approvati possono ricevere mail.

- Registra i risultati di consegna (message ID, risposta del provider, dominio destinatario) ma non i valori delle credenziali o i corpi completi dei messaggi.

La separazione tra staging e prod conta più di quanto si pensi. Un sistema di staging può accidentalmente spamare clienti reali se condivide gli stessi mittenti e regole di destinatario. Una guardia semplice è: in staging blocca tutta la posta uscente a meno che il destinatario non sia in una allowlist (per esempio gli indirizzi del team).

Esempio: costruisci un portale clienti in AppMaster. L'app mobile richiede “inviami un codice di login”. L'app chiama il backend, il backend legge il segreto mail di prod o staging dall'ambiente e invia l'email. Se un tester usa staging, la allowlist impedisce messaggi a clienti reali e i log mostrano comunque se l'invio è andato a buon fine senza esporre la chiave.

Webhook: firma, verifica e rotazione

La sicurezza dei webhook si riduce a una regola: verifica ogni richiesta sul server con un segreto che non lascia mai il backend. Se un segreto viene inviato a un'app web o mobile, non è più un segreto.

Firma e verifica

Tratta un webhook come un pagamento in ingresso: non accettare nulla finché non è verificato. Il provider invia un header di firma calcolato sul payload usando il tuo segreto condiviso. Il tuo server ricalcola la firma e la confronta.

Un semplice flusso di verifica:

- Leggi il body della richiesta grezzo esattamente come è stato ricevuto (nessuna riformattazione).

- Calcola la firma attesa usando il tuo segreto webhook.

- Confronta usando una comparazione a tempo costante.

- Rifiuta header mancanti o firme non valide con un chiaro 401 o 403.

- Solo dopo parsare il JSON e processare l'evento.

Usa endpoint webhook separati e segreti separati per dev, staging e prod. Questo evita che uno strumento di test o un sistema di sviluppo attivi azioni di produzione e rende gli incidenti più facili da contenere. In AppMaster, di solito significa configurazioni d'ambiente diverse per ogni deployment, con il segreto webhook memorizzato come variabile server-side, non nella UI web o mobile.

Protezione da replay e rotazione

Le firme fermano la manomissione, ma non fermano automaticamente i replay. Aggiungi controlli che rendano valida ogni richiesta una sola volta, o solo per una finestra temporale breve. Opzioni comuni includono un header timestamp con limite stretto, un nonce o una idempotency key che memorizzi e rifiuti al secondo utilizzo.

Pianifica la rotazione prima di averne bisogno. Un pattern sicuro è supportare due segreti attivi per una breve sovrapposizione: accetta entrambe le firme mentre aggiorni il provider, poi ritira la vecchia. Mantieni un cut-off chiaro e monitora traffico con firme vecchie.

Infine, fai attenzione ai log. I payload dei webhook spesso contengono email, indirizzi o metadata di pagamento. Registra ID evento, tipi e risultati di verifica, ma evita di stampare payload o header completi che potrebbero esporre dati sensibili.

Errori comuni e trappole da evitare

La maggior parte delle perdite sono abitudini semplici che sembrano comode durante lo sviluppo e poi vengono replicate in staging e produzione.

Trattare un file .env locale come posto sicuro per sempre è uno sbaglio comune. Va bene per il laptop, ma diventa pericoloso nel momento in cui viene copiato in un repo, uno zip condiviso o in un'immagine Docker. Se usi .env, assicurati che sia ignorato dal version control e sostituito da impostazioni d'ambiente nei deployment reali.

Usare le stesse credenziali ovunque è un altro problema frequente. Una singola chiave riutilizzata in dev, staging e prod significa che qualsiasi errore in dev può causare un incidente in produzione. Chiavi separate rendono anche più facile ruotare, revocare e fare audit.

Iniettare segreti a build-time per front-end e app mobile è particolarmente rischioso. Se un segreto finisce dentro un bundle compilato o un pacchetto app, assumilo estraibile. I front-end dovrebbero ricevere solo configurazione pubblica (come l'URL base dell'API). Qualsiasi cosa sensibile deve restare sul server.

I log sono una fonte silenziosa di perdite. Una stampa di debug “temporanea” può vivere per mesi e venire spedita. Se devi confermare un valore, logga solo una versione mascherata (per esempio gli ultimi 4 caratteri) e rimuovi la stampa subito.

Segnali d'allarme che di solito significano guai

- Segreti compaiono nella storia Git, anche se rimossi dopo.

- Una chiave funziona in ogni ambiente.

- Un'app mobile contiene chiavi vendor o password SMTP.

- I ticket di supporto includono dump di richieste con header.

- I valori sono “nascosti” con base64 o in campi form.

La codifica non è protezione e i campi nascosti sono comunque visibili agli utenti.

Se costruisci con AppMaster, conserva i valori sensibili nella configurazione a livello d'ambiente per ogni target di deployment (dev, staging, prod) e passa solo impostazioni non sensibili nelle app client. Un controllo di realtà rapido: se il browser può vederlo, trattalo come pubblico.

Checklist rapida prima di spedire

Fai un passaggio finale con la mentalità “cosa potrebbe fuoriuscire”. La maggior parte degli incidenti sono banali: una chiave incollata in un ticket, uno screenshot con un pannello di config o un artefatto di build che include silenziosamente un segreto.

Prima di spedire, verifica queste basi:

- I segreti non sono nella storia del repo, nelle issue, nella documentazione, negli screenshot o nei log di chat. Se hai mai incollato uno, assumi che sia compromesso e ruotalo.

- I build web e mobile contengono solo impostazioni pubbliche (come URL base API o feature flag). Chiavi private, password SMTP e segreti per la firma webhook devono vivere server-side o in secret store specifici per ambiente.

- Staging è isolato da produzione. Deve usare le sue API key, il suo account SMTP e i suoi endpoint di test per pagamenti/webhook. Lo staging non dovrebbe poter leggere database di produzione o secret manager di produzione.

- Log CI, monitoraggio e report di errore non stampano valori sensibili. Controlla output di build, report di crash e logging di debug. Maschera token e redigi header come

Authorization. - Puoi ruotare e revocare velocemente senza cambiare codice. Assicurati che i segreti siano iniettati al deploy (variabili d'ambiente o secret manager), così cambiare una chiave è un aggiornamento di configurazione, non una ricompilazione d'emergenza.

Se usi AppMaster, tratta i segreti come configurazione a deploy per ogni ambiente, non come valori incorporati negli screen UI o nei build esportati. Un controllo utile finale è cercare negli artefatti compilati e nei log pattern comuni come sk_live, Bearer o host SMTP.

Annota lo “switch kill” per ogni integrazione: dove disabiliti la chiave e chi può farlo in meno di cinque minuti.

Scenario d'esempio: pagamenti, email e webhook

Un team di tre persone gestisce un portale clienti (web), un'app mobile companion e un piccolo job background che invia ricevute e sincronizza dati. Hanno tre ambienti: dev su laptop, staging per QA e prod per utenti reali. Vogliono una configurazione di segreti che non rallenti il lavoro quotidiano.

In dev usano solo chiavi di sandbox per i pagamenti e un account SMTP di test. Ogni sviluppatore mantiene i segreti in variabili d'ambiente locali (o in un file locale non tracciato caricato nelle env var), così nulla finisce nel repo. Web app, app mobile e job leggono gli stessi nomi di variabile, per esempio PAYMENTS_KEY, SMTP_USER e WEBHOOK_SECRET, ma i valori differiscono per ambiente.

In staging, la CI distribuisce il build e la piattaforma inietta i segreti a runtime. Lo staging usa il proprio account pagamenti, le proprie credenziali SMTP e il proprio segreto webhook. QA può testare i flussi reali senza toccare i sistemi di produzione.

In prod, gli stessi artefatti di build vengono deployati, ma i segreti provengono da uno secret store dedicato (o dal secret manager del cloud provider) e sono disponibili solo ai servizi in esecuzione. Il team imposta permessi più stretti così solo il job background può leggere le credenziali SMTP e solo l'handler webhook può leggere il segreto webhook.

Quando una chiave è esposta (per esempio uno screenshot mostra una API key), seguono una playbook fissata:

- Revocare immediatamente la chiave esposta e ruotare i segreti correlati.

- Cercare nei log usi sospetti durante la finestra di esposizione.

- Ridistribuire i servizi per prendere i nuovi valori.

- Documentare l'accaduto e aggiungere una guardrail (per esempio una scansione pre-commit).

Per mantenere semplice il lavoro locale, non condividono mai i segreti di produzione. Gli sviluppatori usano account sandbox e, se usano uno strumento no-code come AppMaster, conservano valori d'ambiente separati per dev, staging e prod così la stessa logica dell'app gira ovunque in sicurezza.

Prossimi passi: rendilo ripetibile nel tuo workflow

Tratta il lavoro sui segreti come igiene. La prima volta è fastidiosa. Dopo diventa routine.

Inizia scrivendo una semplice mappa dei segreti in linguaggio chiaro così chiunque può aggiornarla:

- Qual è il segreto (API key, password SMTP, segreto webhook)

- Dove viene usato (servizio, job, app mobile, dashboard vendor)

- Dove è immagazzinato per ambiente (dev, staging, prod)

- Chi può accedervi (umani, CI/CD, solo runtime)

- Come ruotarlo (passi e cosa monitorare)

Poi scegli un pattern di storage per ambiente e mantienilo. La coerenza batte l'ingegno. Per esempio: gli sviluppatori usano uno secret store locale, lo staging usa secrets gestiti con accesso limitato e la produzione usa gli stessi secrets gestiti più audit più stretti.

Aggiungi un calendario di rotazione e un piccolo piano d'incidente che la gente seguirà davvero:

- Ruota le chiavi ad alto rischio secondo calendario (e subito dopo cambi di staff).

- Assumi che le perdite succedano: revoca, sostituisci e verifica il recupero del traffico.

- Registra chi ha ruotato cosa, quando e perché.

- Decidi i controlli del raggio d'impatto (pagamenti, invio email, webhook).

Se costruisci con AppMaster (appmaster.io), conserva le chiavi private nella configurazione server-side e distribuisci per ambiente così i build web e mobile non incorporano segreti. Poi prova il processo una volta con staging: ruota una chiave end-to-end (aggiorna lo store, ridistribuisci, verifica, revoca la vecchia chiave). Dopo ciò, ripeti per il segreto successivo.

FAQ

Un segreto è qualsiasi valore che dimostra identità o concede accesso, come API key, password di database, login SMTP e segreti per la firma dei webhook. La configurazione è un valore che può essere pubblico senza danni, come timeout, nomi di feature flag o l'URL base di un sito pubblico.

Se un valore potrebbe causare problemi se copiato da uno screenshot o da un repo, trattalo come un segreto.

Usa segreti separati per mantenere piccolo il raggio d'azione di un problema. Se un laptop di sviluppo, un server di test o un'app di staging perde una chiave, non vuoi che quella chiave sblocchi anche la produzione.

Ambienti separati permettono inoltre permessi più permissivi in dev/staging e accessi più stretti e controllabili in produzione.

Dai per scontato che qualsiasi cosa compilata, impacchettata o caricata possa essere copiata e ispezionata in seguito. Tieni i segreti fuori dal codice sorgente e dalle variabili a build-time, e iniettali a runtime tramite variabili d'ambiente o un secret manager.

Se puoi sostituire un segreto senza ricompilare l'app, sei generalmente sulla strada più sicura.

Un file .env locale va bene per lo sviluppo personale se non entra mai nel controllo versione e non viene mai inserito in immagini o artefatti. Mettilo nelle regole di ignore e evita di condividerlo tramite chat, ticket o zip.

Per staging e produzione, preferisci impostazioni d'ambiente protette o un secret manager per non affidarti a file che viaggiano in giro.

Non mettere chiavi private, password SMTP, credenziali di database o segreti per la firma dei webhook in nessuna app client. Se il codice gira su un dispositivo utente o in un browser, assumi che gli attaccanti possano estrarre i valori.

Se il client deve chiamare un'API di terze parti, instrada la richiesta tramite il backend in modo che il segreto rimanga lato server.

Progetta la rotazione come una modifica di configurazione, non come una modifica al codice. Memorizza i segreti fuori dal codice, ridistribuisci i servizi per prendere i nuovi valori e assegna un proprietario e una cadenza di promemoria per ogni chiave.

Quando possibile, permetti un breve periodo di sovrapposizione in cui vecchio e nuovo segreto sono entrambi validi, poi ritira il vecchio dopo aver verificato il traffico.

Verifica ogni richiesta webhook sul server usando un segreto che non lascia mai il backend. Calcola la firma attesa dal corpo della richiesta grezzo esattamente come è stato ricevuto e confrontala in modo sicuro prima di parsare e processare l'evento.

Usa endpoint e segreti webhook diversi per ambiente così eventi di test non possono attivare azioni in produzione.

Evita di stampare segreti, header completi o payload completi nei log, nell'output di build o nei report di crash. Se serve fare troubleshooting, registra metadati come ID evento, codici di stato e valori mascherati, non le credenziali.

Tratta qualsiasi log incollato in un ticket o in una chat come potenzialmente pubblico e redigi prima di condividerlo.

Lo staging dovrebbe imitare il comportamento di produzione ma rimanere isolato. Usa account o progetti vendor separati quando possibile, credenziali SMTP diverse, chiavi di pagamento separate e segreti webhook distinti.

Aggiungi una salvaguardia così lo staging non può leggere secret store o database di produzione, anche in caso di errore di configurazione.

In AppMaster, conserva i valori sensibili nelle impostazioni runtime specifiche per ambiente per ogni target di deployment, non negli screen UI o nella configurazione client-side. Così build web e mobile generati conterranno solo impostazioni pubbliche, mentre i segreti resteranno sul server.

Una buona pratica è mantenere gli stessi nomi di variabile in dev, staging e prod e cambiare solo i valori per ambiente.