Esportazione del codice sorgente vs distribuzione cloud gestita: una checklist

Usa questa checklist per decidere tra esportazione del codice sorgente e distribuzione cloud gestita in base a compliance, competenze e aggiornamenti.

Quale decisione stai realmente prendendo

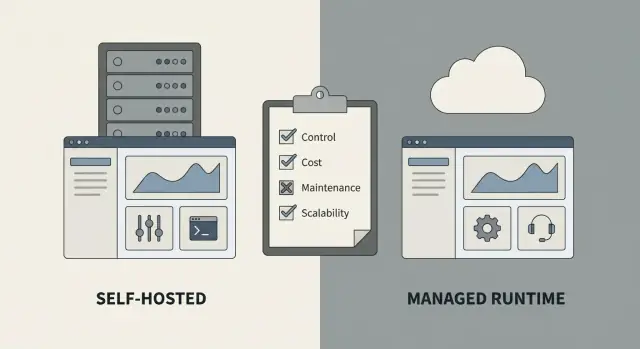

Scegliere tra esportazione del codice sorgente e una distribuzione cloud gestita non riguarda solo dove gira la tua app. Riguarda chi si occupa quotidianamente di mantenerla sana.

Con un runtime gestito, la piattaforma ospita l'applicazione per te. Tu fai il deploy e il fornitore si occupa di gran parte del lavoro sottostante: mantenimento del runtime, monitoraggio di base e l'ambiente necessario alla tua app.

Con l'esportazione del codice sorgente e l'auto-ospitare, prendi il codice generato ed esegui tutto nella tua infrastruttura (o nel tuo account cloud). Ottieni controllo su server, reti e policy, ma ti assumi anche il lavoro che questo controllo richiede.

Questa scelta impatta subito tre cose: velocità (quanto in fretta puoi spedire), rischio (cosa può rompersi e chi lo sistema) e costo (non solo fatture di hosting, ma anche tempo del personale).

Nella pratica, le differenze maggiori emergono solitamente nella proprietà dell'infrastruttura, nel monitoraggio e nei backup, nella risposta agli incidenti, nel flusso di aggiornamento (deploy con un clic vs processo di rilascio in stile DevOps), nell'accesso ai log e ai database e nella produzione di prove per la compliance.

Se usi una piattaforma come AppMaster, la differenza è molto pratica: l'app può essere rigenerata quando cambiano i requisiti. In un setup gestito, il lato runtime è in gran parte curato per te. In uno self-hosted, decidi tu come avvengono rigenerazione, test e rollout nel tuo ambiente.

Non esiste una risposta giusta per tutti. Una startup che deve rilasciare velocemente potrebbe scegliere l'hosting gestito per ridurre il lavoro operativo. Un team in un settore regolamentato potrebbe esportare il codice per rispettare controlli severi. La scelta migliore è quella che si adatta ai tuoi vincoli e alla tua capacità di operare il sistema ogni settimana, non solo al momento del lancio.

Parti dai vincoli, non dalle preferenze

Il modo più rapido per decidere è partire da ciò su cui non puoi scendere a compromessi. Le preferenze cambiano. I vincoli di solito no.

Scrivi i controlli che devi mantenere. Spesso sono dettati da contratti con i clienti, regolatori o dalla tua tolleranza al rischio. Se uno di questi è davvero non negoziabile, spesso punta verso l'esportazione e l'auto-ospitare.

Vincoli comuni che richiedono controllo includono dove risiedono i dati (paese, regione o un account cloud specifico), chi possiede le chiavi di cifratura e come vengono ruotate, confini di rete (subnet private, VPN, allowlist), accesso ai log e regole di retention (audit, SIEM, storage immutabile) e requisiti di approvazione delle modifiche (revisioni, firme, evidenze).

Poi sii onesto su cosa sei disposto a esternalizzare. Molti team non devono possedere ogni dettaglio operativo: i runtime gestiti possono eliminare molto lavoro ricorrente, come monitoraggio dell'uptime, risposta di base agli incidenti, patch di OS e dipendenze, backup e test di restore di routine e gestione dei picchi di traffico.

Una domanda risolve molte discussioni: chi gestisce gli incidenti alle 2:00 di notte? Se il tuo team non può coprire l'assistenza fuori orario, il self-hosting può diventare subito fonte di stress. Se scegli il self-hosting, nomina un responsabile, definisci l'escalation e decidi cosa significa “servizio ripristinato”.

Esempio: un piccolo team ops sta costruendo un portale interno. Vogliono “pieno controllo”, ma non possono garantire patching e on-call. A meno che una regola di compliance non imponga l'auto-ospitare, l'hosting gestito è spesso la scelta più sicura basata sui vincoli. Con AppMaster, puoi comunque lasciare l'opzione aperta: distribuisci su cloud gestito ora ed esporta il codice sorgente più avanti se un cliente o un audit lo richiede.

Domande di compliance e sicurezza da fare subito

Se la tua app tocca dati regolamentati o sensibili, parti da qui. Le esigenze di compliance spesso decidono la scelta perché fissano regole rigide su dove i dati possono stare e quali evidenze devi conservare.

Sii chiaro sui dati che conservi e sulle regole che si applicano. “Email dei clienti” e “dati sanitari” attivano requisiti molto diversi. Decidi anche per quanto tempo devi conservare i record e chi può cancellarli. Le regole di retention influenzano le impostazioni del database, i backup e persino il design delle schermate di amministrazione.

Le quattro aree che di solito decidono

Queste domande ti aiutano a far emergere i non negoziabili prima di confrontare le piattaforme:

- Regolamentazione: gestite dati di pagamento, sanitari, di minori o dati governativi? Avete bisogno di policy formali per accesso e gestione delle modifiche?

- Residenza: i dati devono rimanere in un paese o account cloud specifico? Devi controllare regione, rete e chiavi di cifratura esatte?

- Identità: richiedete SSO con il vostro identity provider, MFA per ogni utente e controllo degli accessi basato sui ruoli fino alle singole azioni?

- Evidenza: potete produrre audit trail che mostrino chi ha fatto cosa e quando, oltre a log per revisioni di sicurezza e risposta agli incidenti?

Se non sapete rispondere con sicurezza alla domanda sull'evidenza, fermatevi. Molti team scoprono questa lacuna solo quando un auditor chiede prove di accessi, modifiche e cancellazioni.

Logging e prova come parte della sicurezza

La sicurezza non è solo prevenzione. È anche essere in grado di dimostrare cosa è successo.

Decidi quali log ti servono (tentativi di login, cambi di permessi, esportazioni di dati, azioni admin) e dove devono essere conservati. Alcune organizzazioni richiedono che i log siano immutabili e mantenuti per un periodo fisso.

Esempio: uno strumento HR interno può contenere record dei dipendenti. Se la tua azienda richiede SSO, ruoli di accesso rigorosi e un audit annuale, potresti preferire l'auto-ospitare esportando il sorgente così il team di sicurezza può gestire i controlli di rete e la retention dei log. Se i requisiti sono più leggeri, un runtime gestito può ridurre il carico pur supportando controlli comuni come autenticazione e regole di accesso.

Competenze del team e capacità operativa

La parte più difficile di questa decisione non è la tecnologia. È capire se il tuo team può eseguire l'app in sicurezza ogni giorno, compresi notti, weekend e periodi di ferie.

Comincia essendo realistico su cosa significa “operare 24/7” per voi. Se l'app supporta clienti, pagamenti o lavoro interno critico, i downtime diventano un problema di persone: qualcuno deve accorgersi, rispondere e sistemare.

L'auto-ospitare richiede generalmente almeno competenze di base in operazioni cloud (server, networking, firewall, load balancer), operazioni database (backup, restore, upgrade, performance), sicurezza operativa (gestione dei segreti, controllo accessi, risposta agli incidenti), lavoro sulla affidabilità (monitoraggio, alert, log, capacity planning) e un responsabile on-call.

Poi elenca i compiti “piccoli ma costanti” che si accumulano: patch di OS e dipendenze, certificati TLS, rotazione dei segreti e logging di audit. Se ti sembrano semplici, immagina di farli durante un outage di produzione.

I runtime gestiti riducono questo onere, ma non eliminano totalmente la responsabilità. Qualcuno deve comunque gestire gli ambienti, rivedere le modifiche e decidere quando rilasciare. Piattaforme come AppMaster possono rendere gli aggiornamenti più semplici perché l'app può essere rigenerata e ridistribuita pulitamente quando i requisiti cambiano, ma il lavoro operativo non scompare se autodistribuisci il codice esportato.

Infine, stai attento al rischio della persona chiave. Se una sola persona conosce i passaggi di deployment, il processo di recovery del database e dove stanno i segreti, non hai un team: hai un singolo punto di falla.

Domande da fare prima di impegnarsi:

- Se il nostro lead engineer è assente per una settimana, chi può deployare e rollbackare?

- Abbiamo backup testati e un runbook scritto per il restore?

- Chi riceve gli alert e qual è il tempo di risposta atteso?

- Possiamo rispettare il nostro programma di patch senza ritardi?

- Siamo disposti a sostenere una rotazione on-call?

Flusso di aggiornamento e gestione dei rilasci

Il flusso di rilascio è dove questa scelta diventa concreta. L'opzione migliore è quella che ti permette di spedire cambiamenti in sicurezza e risolvere problemi in fretta, senza trasformare ogni rilascio in un mini-progetto.

Sii onesto sulla frequenza dei rilasci. Se prevedi miglioramenti settimanali e hotfix nello stesso giorno, hai bisogno di una strada che renda le pubblicazioni e i rollback abitudinari. I runtime gestiti spesso semplificano perché la superficie di deploy è più piccola. Se esporti e self-hosti, puoi comunque muoverti rapidamente, ma solo se hai già un processo forte e qualcuno che può eseguirlo sotto pressione.

Approvazioni, rollback e chi preme il pulsante

Scrivi come verranno approvati i deploy e cosa succede quando qualcosa si rompe. Una policy semplice batte una policy perfetta che però nessuno segue.

- Chi può deployare in produzione (una persona, un team o una pipeline automatizzata)

- Cosa significa “fatto” (test superati, approvazione stakeholder, ticket di change)

- Come funziona il rollback (build precedente, modifiche al database, feature flag)

- Tempo target per ripristinare il servizio dopo un rilascio fallito

- Dove sono registrate note di rilascio e decisioni

Se self-hosti codice esportato, assicurati che i rollback includano le modifiche ai dati. Tornare indietro con il codice è facile; tornare indietro con una modifica al database incompatibile non lo è.

Tratta i cambi di configurazione in modo diverso rispetto ai cambi di codice

Molti “rilascio d'emergenza” sono in realtà aggiornamenti di configurazione: chiavi API, stringhe di connessione, impostazioni email/SMS o impostazioni di pagamento come Stripe. Separa questi dalla codifica così puoi cambiarli senza ricostruire e ridistribuire tutto.

Indipendentemente da dove esegui, definisci un posto unico per la configurazione (e chi può modificarla), come vengono memorizzati e ruotati i segreti e come auditi i cambi (chi ha cambiato cosa e quando).

Mantieni dev, staging e prod coerenti. Piccole differenze nelle impostazioni d'ambiente possono causare problemi che compaiono solo in produzione. Se usi una piattaforma come AppMaster, decidi come replichi variabili d'ambiente e integrazioni esterne tra gli ambienti prima del primo rilascio.

Esempio: un portale di supporto clienti necessita di una correzione nello stesso giorno per un problema di login. Con hosting gestito potresti spedire la correzione e rollbackare rapidamente se serve. Con self-hosting puoi fare lo stesso, ma solo se i passaggi di build, deploy e rollback sono già scriptati e testati.

Costi, scalabilità e compromessi sul supporto

Il denaro è solo metà della storia. Il costo reale spesso appare come tempo: chi è responsabile quando qualcosa si rompe alle 2:00 e quanto velocemente puoi recuperare.

Lo self-hosting può sembrare più economico sulla carta perché le bollette infrastrutturali sono visibili e facili da confrontare. Ma ti assumi anche responsabilità. L'hosting gestito può costare di più al mese, ma può risparmiare molte ore di lavoro perché patching, affidabilità di base e operazioni routine sono gestite per te.

I team spesso dimenticano questi bucket di costo:

- Monitoraggio e alerting (dashboard, log, setup on-call)

- Backup e restore (test di restore, non solo eseguire backup)

- Risposta agli incidenti (triage, hotfix, postmortem)

- Manutenzione sicurezza (aggiornamenti OS, scansione dipendenze, rotazione segreti)

- Evidenza per la compliance (report, registri di cambi, revisioni accessi)

La scalabilità è analoga. Se il carico è prevedibile, lo self-hosting può essere efficiente e stabile. Se prevedi picchi (una campagna marketing, stagionalità o “tutti si connettono alle 9:00”), gli ambienti gestiti di solito gestiscono le sorprese con meno pianificazione. Quando self-hosti, devi progettare per i picchi in anticipo, testarlo e pagare capacità o accettare rischio.

Supporto e contratti contano di più quando l'app diventa critica per il business. Chiediti cosa devi promettere internamente o ai clienti: target di uptime, tempi di risposta e ownership chiara. In un setup gestito (ad esempio distribuendo su AppMaster Cloud o un grande cloud provider), potresti ottenere confini più chiari per problemi infrastrutturali. Con il self-hosting la proprietà è più semplice sulla carta (è tua), ma anche il carico di prova e il lavoro diventano tuoi.

Una regola utile: se il downtime costa più della tariffa gestita, non stai solo comprando server. Stai comprando la tranquillità.

Passo-passo: come scegliere in meno di un'ora

Tratta questo come un workshop veloce. Stai decidendo chi possiede le operazioni quotidiane.

Un flusso decisionale da 60 minuti

- Scrivi i tuoi must-have (10 minuti). Limitati a 10 elementi: posizione dei dati, log di audit, SSO, target di uptime, regole di backup, esigenze di cifratura e scadenze inderogabili.

- Valuta entrambe le opzioni (15 minuti). Dai un punteggio da 1 a 5 su quattro aree: compliance/sicurezza, competenze del team/capacità ops, velocità di rilascio e costo totale (incluso il tempo on-call).

- Nomina i rischi principali (10 minuti). Per ogni opzione scrivi le 3 modalità principali di fallimento (es. “nessuno può patchare i server rapidamente” o “il runtime gestito non soddisfa la residenza dei dati”) e una mitigazione pratica.

- Esegui un piccolo pilot (15 minuti ora, 2–4 settimane nel tempo reale). Scegli un workflow reale e rilascia una versione leggera. Misura tempo al rilascio, gestione incidenti e come sono distribuiti gli aggiornamenti.

- Scegli un default e imposta una revisione (10 minuti). Decidi cosa userai come predefinito e scrivi quando lo rivedrai (nuovo requisito di compliance, crescita del traffico o nuova assunzione).

Un trucco di valutazione: se non riesci a descrivere chiaramente patching, monitoraggio, backup e piano di rollback, lo self-hosting probabilmente è un obiettivo futuro, non una scelta da giorno 1.

Esempio: un piccolo team ops che costruisce uno strumento interno potrebbe partire con hosting gestito per rilasciare aggiornamenti settimanali in sicurezza. Se un audit in seguito richiede controllo completo dei confini di rete, possono esportare e self-hostare una volta che hanno responsabili per aggiornamenti, risposta agli incidenti e approvazioni delle modifiche.

Se costruisci con una piattaforma no-code come AppMaster, aggiungi un controllo al pilot: come si integrano le esportazioni nel tuo processo di rilascio (chi builda, chi deploya e quanto velocemente puoi rigenerare e spedire cambiamenti).

Errori comuni che causano cambi dolorosi dopo

Il rimpianto più grande è trattare il deployment come una preferenza invece che come un modello operativo. I team spesso scelgono ciò che sembra familiare e scoprono lavoro nascosto solo dopo che gli utenti dipendono dall'app.

Un errore comune è assumere che lo self-hosting sia automaticamente più economico. Le bollette cloud sono facili da vedere, ma il lavoro non lo è: patching server, rotazione segreti, monitoraggio dei log, gestione incidenti e rispondere a questionari di sicurezza. Se il tuo team deve interrompere il lavoro di prodotto per tenere accese le luci, il “più economico” diventa presto costoso.

L'errore opposto è scegliere un runtime gestito e poi aver bisogno di controllo infrastrutturale profondo (regole di rete personalizzate, identity provider particolari, agent di monitoraggio insoliti o regole di residenza stringenti). Se questi bisogni sono probabili, convalidali presto o pianifica l'esportazione e il self-hosting fin dal giorno uno.

Backup e disaster recovery sono dove molti progetti self-hosted falliscono silenziosamente. Backup che non vengono mai ripristinati sono solo speranza. Programma test di restore e documenta chi fa cosa quando qualcosa si rompe.

Problemi nel workflow di rilascio causano anche outage. Team che deployano senza changelog chiaro, senza piano di rollback o con hotfix non tracciati generano guai. Sia che tu distribuisca su runtime gestito o self-hosted, serve una routine di rilascio semplice che la gente segua anche nelle settimane piene.

I problemi che più spesso costringono a un cambio forzato in seguito:

- Nessuna stima reale del lavoro operativo (on-call, patching, monitoraggio)

- Mancanza di un piano per backup, restore e test di disaster recovery

- Nessuna strada di rollback per rilasci falliti e nessun changelog scritto

- Sottovalutazione della gestione degli accessi, offboarding e audit trail

- Scelta di hosting gestito pur richiedendo controllo infrastrutturale profondo

Esempio: un piccolo team ops lancia rapidamente un portale interno, poi un contractor se ne va ma mantiene accesso al pannello admin perché l'offboarding non era formalizzato. Quella singola lacuna può trasformarsi in un incidente di compliance.

Se costruisci con AppMaster, decidi presto chi possiede le operazioni runtime e annota i compiti di day-2 (revisioni accessi, test backup, passi di rilascio) prima che arrivino i primi utenti reali.

Checklist rapida per decidere

Segna ogni riga con Sì, No o Non sicuro. Se hai più di due “Non sicuro”, colma i gap prima di impegnarti.

Compliance e rischio

- Sai esattamente dove devono risiedere i dati (paese o regione) e puoi provarlo con log, report o tracce adatte per un auditor?

- Puoi produrre evidenze di accesso, modifiche e incidenti su richiesta (chi ha fatto cosa, quando e perché)?

- Hai un piano chiaro per segreti e controllo accessi (chi può vedere chiavi, come ruotano e cosa succede quando qualcuno lascia)?

Se la maggior parte di questi è un requisito rigido e già operate infrastrutture compliant, esportare e self-hostare spesso conviene. Se vi serve principalmente buona sicurezza senza prove stringenti, l'hosting gestito è quasi sempre più semplice.

Operazioni e aggiornamenti

- C'è un responsabile nominato per patch di sicurezza, risposta agli incidenti e decisioni on-call, anche nei weekend?

- Il processo di rilascio è scritto, incluse approvazioni, piano di rollback e come verificare il ripristino?

- I backup sono definiti (cosa, con che frequenza, dove) e avete testato un vero restore, non solo “abbiamo snapshot”?

Lo self-hosting funziona bene solo quando queste risposte sono solide. La distribuzione gestita è meglio quando vuoi che la piattaforma si occupi del lavoro operativo continuo.

Prepararsi al futuro

Decidi come ti sposteresti più avanti se servisse.

- Sai spiegare in una pagina come migrare a un altro cloud o tornare on-prem, inclusi spostamento database e cutover DNS?

- Sai quale monitoraggio ti serve (uptime, errori, performance) e chi viene allertato?

Esempio: se costruisci uno strumento interno con AppMaster e prevedi audit l'anno prossimo, potresti esportare e eseguirlo nel tuo ambiente controllato. Se il rischio principale è il rilascio lento, l'hosting gestito con una routine di rollback chiara è la scelta più sicura.

Scenario esempio: tool interno con vincoli di compliance

Un piccolo team operations vuole uno strumento admin interno: cercare clienti, resettare password, rimborsare pagamenti e visualizzare la cronologia di audit. Possono costruire l'interfaccia e la logica rapidamente con uno strumento no-code come AppMaster, ma devono comunque scegliere tra esportare e self-hostare o usare un runtime gestito.

I loro vincoli sono chiari. I dati dei clienti sono sensibili e hanno una revisione di compliance che richiede residenza chiara, controllo accessi e audit trail. Allo stesso tempo hanno poco tempo ops. Nessuno vuole essere on-call per tuning DB, patching server o inseguire alert alle 2:00.

Applicano la checklist e arrivano a una divisione pratica:

- Se la compliance permette un runtime gestito in una regione approvata e possono soddisfare requisiti di logging e accesso, partono con la distribuzione gestita per ridurre il carico operativo.

- Se il revisore richiede private networking, un account cloud specifico o controlli più stretti sulle chiavi, esportano ed eseguono il self-hosting nell'ambiente AWS/Azure/GCP dell'azienda.

Nel loro caso, l'ufficiale della compliance richiede che la produzione stia nell'account cloud aziendale con accesso al DB privato e policy IAM rigide. Quindi esportano il codice sorgente per la produzione, ma mantengono un piano di fallback: usare hosting gestito per staging così i cambi prodotto possono essere testati senza aspettare l'infrastruttura interna.

Per evitare caos successivi documentano quattro cose fin dal primo giorno: regione e store dati target, log e eventi di audit richiesti, passi di rilascio (chi approva, chi deploya, regole di rollback) e cosa è configurazione vs codice. Tengono anche un inventario delle integrazioni (Stripe, email/SMS, Telegram) e di dove vivono i segreti, così una futura migrazione (self-hosted → managed o viceversa) è una transizione controllata, non una ricostruzione.

Prossimi passi: rendere la scelta persistente

Una decisione di deployment aiuta solo se puoi ripeterla sotto pressione. Prima di costruire altre funzionalità, scrivi la decisione in una pagina: cosa hai scelto, perché, cosa non stai facendo e cosa ti farebbe ripensare.

Mantienila pratica: le tue prime 3 ragioni (es. requisiti di compliance, capacità ops esistente o velocità di rilascio) e i tuoi primi 3 rischi (es. carico on-call, patch più lente o limiti del fornitore). Quella pagina diventa il criterio quando le opinioni cambiano.

Poi crea un piccolo runbook che un nuovo collega possa seguire senza indovinare:

- Come deployare (chi preme, dove gira, quanto ci mette)

- Come rollbackare (qual è il comando o il pulsante e cosa significa “tutto ok”)

- Come ripristinare (dove stanno i backup, come testare un restore)

- Quali alert contano (uptime, errori, spazio DB, certificati)

- Dove vivono le note di rilascio (cosa è cambiato, quando e chi ha approvato)

Scegli una data di revisione dopo il primo ciclo reale di rilascio. Un buon momento è 2–4 settimane dopo che gli utenti cominciano a dipendere dall'app. Chiediti: gli aggiornamenti sono stati sicuri, gli incidenti gestiti bene e il team ha passato più tempo a rilasciare o a fare babysitting?

Se usi AppMaster, fai un confronto diretto tra esportare per il self-hosting e distribuire su runtime gestito usando la stessa checklist, specialmente su evidenze di compliance, chi possiede il patching e quanto velocemente devi spedire. Se vuoi un modo rapido per pilotare entrambe le strade, AppMaster (appmaster.io) è pensato per farti costruire un'app completa e poi scegliere tra deployment gestito ed esportazione del sorgente in base ai tuoi vincoli operativi.

Infine, esegui un pilot completo: costruisci un'app semplice, deployala, rollbackala una volta e ripristina da backup una volta. Se questo processo è doloroso, la tua scelta di deployment probabilmente va rivista.

FAQ

La distribuzione cloud gestita è di solito la scelta predefinita migliore quando vuoi lanciare in fretta e non hai tempo dedicato al patching, al monitoraggio e all'on-call. Riduce il numero di responsabilità operative da mantenere personalmente, abbassando spesso il rischio operativo nei primi mesi.

L'auto-ospitare significa che possiedi il runtime e il lavoro intorno ad esso: server, reti, aggiornamenti di sicurezza, monitoraggio, backup, restore e risposta agli incidenti. La distribuzione gestita sposta gran parte di quel lavoro infrastrutturale quotidiano sul fornitore, mentre tu continui a gestire il comportamento dell'app e le decisioni di rilascio.

Se devi controllare la residenza dei dati in un paese specifico o in un account cloud particolare, gestire le tue chiavi di cifratura, imporre regole di rete private o rispettare requisiti stringenti di evidenza d'audit, spesso esportare ed eseguire il self-hosting è la scelta più sicura. Quando questi vincoli sono non negoziabili, inizia da lì e pianifica da subito la responsabilità operativa.

Elenca prima gli eventi esatti da catturare: accessi, cambi di permessi, azioni admin, esportazioni e cancellazioni di dati. Poi definisci la retention, chi può accedere ai log e se i log devono essere immutabili, perché questi dettagli influenzano lo storage, i controlli di accesso e il modo in cui rispondi agli audit.

Il test più semplice è nominare chi risponde a un'interruzione alle 2:00 e come il servizio viene ripristinato. Se non potete coprire alert, patching e recovery del database in modo affidabile, la distribuzione gestita è di solito la scelta più sana fino a quando non avrete responsabilità e runbook chiari.

Le distribuzioni gestite tendono a rendere rilasci e rollback più di routine perché c'è meno infrastruttura da coordinare. Il self-hosting può essere altrettanto rapido, ma solo se avete già un processo robusto di build, deploy e rollback che sia scriptato, testato e ripetibile sotto pressione.

Tratta la configurazione separatamente dal codice così puoi cambiare chiavi e impostazioni senza ricostruire tutto. Definisci una singola fonte di verità per le variabili d'ambiente e i segreti, limita chi può modificarli e mantieni allineati dev, staging e produzione per evitare sorprese che funzionano solo in staging.

L'hosting gestito può costare di più al mese, ma spesso fa risparmiare tempo del personale su patching, monitoraggio, backup e risposta agli incidenti. Lo self-hosting può sembrare più economico sulla carta, ma il costo nascosto è il lavoro e il rischio di recupero lento quando qualcosa si rompe.

I backup che non vengono mai ripristinati non sono un piano: programma test di restore e scrivi un runbook di recupero breve. Inoltre definisci regole di rollback che includano le modifiche al database, perché tornare indietro con il codice è semplice, ma ripristinare dati incompatibili spesso non lo è.

Costruisci un piccolo pilot e cronometra quanto serve per deployare, rollbackare e ripristinare un backup. Con AppMaster puoi costruire l'app con strumenti no-code e mantenere la flessibilità: distribuisci su runtime gestito all'inizio e poi esporta il codice sorgente se nuovi requisiti di compliance richiedono il self-hosting.