Caricamento di file su larga scala: convalida, archiviazione e accesso

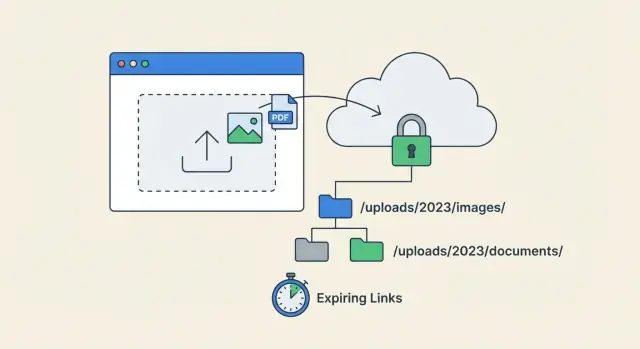

Il caricamento di file su larga scala richiede regole di convalida chiare, percorsi di archiviazione ordinati, link di download con scadenza e permessi robusti per proteggere i file degli utenti.

Cosa rende difficile il caricamento di file su larga scala

Il caricamento da parte degli utenti sembra semplice con pochi utenti di test. Diventa difficile quando persone reali iniziano a inviare file reali: foto grandi, PDF scannerizzati e documenti misteriosi con estensioni sbagliate. A quel punto, il caricamento dei file su larga scala smette di essere un semplice pulsante in un form e diventa un problema di sicurezza e operazioni.

I primi segnali di cedimento compaiono quasi sempre in tre aree: sicurezza, costi e privacy. Gli attaccanti cercano di caricare malware, gli utenti inviano file che la tua app non sa aprire, e i team espongono accidentalmente documenti sensibili tramite un URL pubblico. Le bollette di storage aumentano e la banda cresce quando lo stesso file viene scaricato più volte.

Immagini e PDF creano problemi diversi. Le immagini possono essere enormi, arrivare in molti formati e spesso includere metadata nascosti (come la posizione). Serve anche generare miniature e ridimensionare per mantenere l'app veloce. I PDF sono difficili da anteprimare in sicurezza, possono includere contenuti embedded e spesso contengono record sensibili (fatture, documenti d'identità, contratti) che non dovrebbero essere accessibili pubblicamente.

A scala, di solito hai più utenti che caricano contemporaneamente, file più grandi e più spazio totale, più download e retry da reti instabili, e più regole: team diversi, ruoli e necessità di retention.

L'obiettivo non è solo che gli upload funzionino. L'obiettivo è che siano sicuri e facili da gestire mesi dopo: regole chiare, percorsi di archiviazione prevedibili, metadata per audit e controlli di accesso che rispecchino come la tua azienda condivide davvero i file.

Mappa i tipi di file e chi dovrebbe accedervi

Prima di regolare storage o sicurezza, chiarisci cosa le persone caricheranno e chi può vederlo. La maggior parte dei problemi con gli upload a scala non sono veramente problemi di storage, ma aspettative non allineate su accesso, retention e rischio.

Comincia elencando categorie reali di file, non solo "documenti" e "immagini". Un avatar si comporta molto diversamente da un PDF di contratto, e uno screenshot di supporto è diverso da un report mensile.

Un modo pratico per mappare gli upload è legare ogni categoria a un pattern di accesso:

- Avatar e immagini del profilo pubbliche spesso sono leggibili da molte persone e modificabili solo dal proprietario.

- Ricevute e fatture sono private per default, condivise solo con ruoli finance o con il titolare dell'account.

- Contratti e file di compliance sono altamente riservati e spesso richiedono audit trail e regole di retention più stringenti.

- Report ed esportazioni possono essere condivisi all'interno di un team ma devono essere limitati al workspace o cliente corretto.

- Allegati ai ticket sono di solito privati per i partecipanti al ticket e talvolta limitati nel tempo.

Poi fai una rapida valutazione del rischio. Gli upload possono nascondere malware, divulgare dati sensibili (documenti d'identità, dati bancari, informazioni mediche) o esporre permessi difettosi dove indovinare un URL concede l'accesso. Ecco perché il caricamento dei file su larga scala riguarda tanto il controllo accessi quanto i byte.

La performance conta. PDF grandi, immagini ad alta risoluzione e reti mobili instabili causano upload parziali e retry. Decidi in anticipo quali upload devono riuscire affidabilmente (fatture, documenti d'identità) e quali sono opzionali (una banner del profilo).

Per ogni tipo di file, rispondi a queste domande presto così non dovrai riscrivere tutto dopo:

- Chi può caricare, visualizzare, sostituire e cancellare il file?

- È privato, condiviso all'interno di un gruppo o pubblico?

- L'accesso deve scadere o essere revocabile istantaneamente?

- Cosa succede se l'upload viene interrotto e ripetuto?

- Per quanto tempo lo conservi e chi può esportarlo?

Se costruisci con uno strumento come AppMaster, tratta queste risposte come regole di prodotto prima ancora di implementarle nel tuo modello dati ed endpoint, così i permessi restano coerenti su web e mobile.

Regole di convalida per gli upload che prevengono problemi precoci

Se vuoi che il caricamento di file su larga scala resti sicuro e prevedibile, la convalida è la prima linea di difesa. Buone regole fermano i file dannosi prima che arrivino nello storage e riducono i ticket di supporto perché gli utenti ricevono feedback chiari.

Parti da una allowlist, non da una blocklist. Controlla l'estensione del nome file e verifica anche il MIME type rilevato dal contenuto caricato. Basarsi solo sull'estensione è facile da bypassare. Basarsi solo sul MIME può essere incoerente tra dispositivi.

I limiti di dimensione devono corrispondere al tipo di file e alle regole del prodotto. Le immagini possono andare bene a 5–10 MB, mentre i PDF potrebbero richiedere un tetto più alto. I video sono un problema a parte e solitamente hanno bisogno di una pipeline dedicata. Se hai piani a pagamento, lega i limiti al piano in modo da poter dire: “Il tuo piano permette PDF fino a 10 MB”, invece di mostrare un errore vago.

Alcuni file richiedono controlli più profondi. Per le immagini, convalida larghezza e altezza (e talvolta il rapporto d'aspetto) per evitare upload giganteschi che rallentano le pagine. Per i PDF, il numero di pagine può essere importante quando il tuo caso d'uso prevede un intervallo limitato.

Rinomina i file al momento dell'upload. I nomi utente spesso contengono spazi, emoji o nomi ripetuti come scan.pdf. Usa un ID generato più una estensione sicura e conserva il nome originale nei metadati per la visualizzazione.

Una baseline di convalida che funziona per molte app somiglia a questa:

- Allowlist dei tipi (estensione + MIME), rifiuta tutto il resto.

- Imposta dimensione massima per tipo (e opzionalmente per piano).

- Convalida le dimensioni delle immagini e rifiuta taglie estreme.

- Convalida il numero di pagine PDF quando serve.

- Rinomina in un filename sicuro e unico e conserva l'originale come metadata.

Quando la convalida fallisce, mostra un messaggio chiaro su cosa fare, ad esempio: “I PDF devono essere sotto i 20 MB e 50 pagine.” Contemporaneamente, registra i dettagli tecnici per gli admin (MIME rilevato, dimensione, user ID e motivo). In AppMaster, questi controlli possono vivere nel Business Process così ogni percorso di upload segue le stesse regole.

Modello dati per upload e metadati dei file

Un buon modello dati rende gli upload banali. L'obiettivo è tracciare chi possiede un file, a cosa serve e se è sicuro da usare, senza legare la tua app a un singolo vendor di storage.

Un pattern affidabile è un flusso in due passi. Prima crea un record di upload nel database e restituisci un upload ID. Secondo, carica il binario nello storage usando quell'ID. Questo evita file misteriosi nel bucket senza una riga corrispondente e ti permette di applicare permessi prima che qualsiasi byte si sposti.

Una semplice tabella uploads (o collection) è di solito sufficiente. In AppMaster, questo si mappa bene su un modello PostgreSQL nel Data Designer e può essere usato su web e mobile.

Conserva ciò che ti servirà dopo per supporto e audit:

- Riferimento al proprietario (

user_id) e ambito (org_idoteam_id) - Scopo (avatar, invoice_pdf, ticket_attachment)

- Nome file originale, MIME rilevato e

size_bytes - Puntatore di storage (bucket/container,

object_key) più checksum (opzionale) - Timestamp (

created_at,uploaded_at) e IP/device dell'uploader (opzionale)

Mantieni il modello di stato piccolo così resta leggibile. Quattro stati coprono la maggior parte dei prodotti:

pending: record creato, upload non completatouploaded: bytes memorizzativerified: superati i controlli e pronti all'usoblocked: non superati i controlli o bloccati da policy

Pianifica la pulizia fin dal primo giorno. pending abbandonati accadono quando gli utenti chiudono una scheda o perdono la connessione. Un job giornaliero può cancellare gli oggetti di storage per le righe pending scadute, marcare le righe come cancellate per report, rimuovere elementi blocked dopo una finestra di retention e mantenere i file verified finché le regole di business non dicono altrimenti.

Questo modello ti dà tracciabilità e controllo senza aggiungere complessità.

Organizzazione dello storage che resta ordinata nel tempo

Quando gli upload cominciano ad accumularsi, il rischio più grande non è il costo. È il disordine. Se il tuo team non riesce a capire cosa sia un file, a chi appartenga e se sia ancora valido, finirai per introdurre bug ed esporre dati.

Scegli una strategia di cartelle prevedibile e rispettala. Molti team organizzano per tenant (azienda), poi per scopo, poi per data. Altri fanno tenant, utente, scopo. La scelta esatta conta meno della coerenza. Le date aiutano a evitare che le directory crescano senza limiti e rendono più semplici i job di pulizia.

Evita di mettere dati personali nei path o nei nomi file. Non inserire indirizzi email, nomi completi, numeri fattura o numeri di telefono. Usa ID casuali. Se hai bisogno di cercare per significato umano, salva quelle informazioni nei metadati del database, non nella object key.

Mantieni originali e derivati separati così le regole restano chiare. Conserva l'originale una sola volta e salva miniature o anteprime sotto un prefisso diverso. Così è più semplice applicare politiche di retention e permessi differenti (una preview potrebbe essere visibile in più contesti rispetto all'originale).

Un approccio semplice e duraturo alla nomenclatura:

- Partiziona per tenant ID (o workspace ID)

- Aggiungi un prefisso per lo scopo (avatars, invoices, attachments)

- Aggiungi un time bucket (YYYY/MM)

- Usa un file ID opaco come nome file

- Conserva le derivazioni sotto un prefisso separato (previews, thumbnails)

Decidi come gestire le versioni. Se gli utenti possono sostituire i file, o sovrascrivi la stessa object key (semplice, senza cronologia) o crei una nuova versione e marchi la vecchia come inattiva (più adatto per audit). Molti team tengono la cronologia per documenti di compliance e sovrascrivono per le foto profilo.

Metti le regole di naming per iscritto. In AppMaster, trattale come una convenzione condivisa: tienile nei documenti di progetto così backend, UI builder e future integrazioni generano gli stessi percorsi.

Pattern di permessi e controllo accessi

Con gli upload su larga scala, i permessi sono dove le scorciatoie diventano grandi incidenti. Parti da deny-by-default: ogni file caricato è privato finché una regola non permette esplicitamente l'accesso.

È utile separare due domande: chi può vedere il record e chi può prelevare i byte. Non sono la stessa cosa. Molte app dovrebbero consentire la lettura dei metadati (nome file, dimensione, data) senza permettere il download.

Pattern di accesso comuni

Scegli un pattern primario per ogni tipo di file, poi aggiungi eccezioni con cautela:

- Owner-only: solo chi ha caricato (e account di servizio) può scaricare.

- Team-based: membri del workspace/progetto possono scaricare.

- Role-based: ruoli come Finance o HR possono scaricare attraverso team.

- Share-by-link: un token speciale concede il download, di solito con scadenza e ambito.

I casi limite richiedono regole chiare, non fix ad hoc. Decidi come lavorano gli admin (accesso globale o solo a certe categorie), come il support ottiene accesso temporaneo (limitato nel tempo e loggato) e cosa succede quando un utente viene eliminato (conservare file per compliance, riassegnare proprietà o cancellare).

Tratta metadata e download separatamente

Un pattern semplice sono due controlli: (1) l'utente può leggere il record di upload, (2) l'utente può richiedere una risposta di download. Quel secondo controllo è dove applichi il principio “privato a meno che non sia permesso”, anche se qualcuno indovina un ID.

Per documenti sensibili, registra gli accessi. Al minimo, conserva: chi ha scaricato (user ID e ruolo), cosa è stato scaricato (file ID e tipo), quando è avvenuto (timestamp), perché è stato permesso (risultato della policy, token di condivisione, override admin) e da dove è venuto (IP o device, se appropriato).

In AppMaster queste regole spesso vivono nel Business Process Editor: un flusso per elencare i metadati degli upload e un flusso più restrittivo per generare una risposta di download.

Link di download con scadenza: download più sicuri senza attrito

I link di download con scadenza sono un buon compromesso tra “chiunque abbia l'URL può scaricare per sempre” e “l'utente deve autenticarsi ogni volta”. Funzionano bene per download one-off, per condividere un documento via email o per dare accesso temporaneo a un contractor. A scala riducono anche i ticket di supporto perché puoi concedere l'accesso senza esporre l'intero storage.

Due pattern comuni:

- Signed URLs che scadono automaticamente. Sono semplici e veloci, ma la revoca è difficile se il link è già stato diffuso.

- Un endpoint di download basato su token offre più controllo. Il link contiene un token breve, la tua app verifica i permessi a ogni richiesta e poi serve o reindirizza al file.

Un setup pratico:

- Usa scadenze brevi per i link condivisi (10–60 minuti) e rinnova su richiesta.

- Mantieni scadenze più lunghe solo per sessioni fidate e autenticati (per esempio, “Scarica di nuovo” genera un nuovo link).

- Limita lo scopo dei link: un file, un utente (o destinatario), una sola azione (view vs download).

- Registra la creazione e l'uso dei link così puoi tracciare eventuali fughe senza dover indovinare.

Lo scopo conta perché "view" spesso significa visualizzazione inline, mentre "download" implica salvare una copia. Se hai bisogno di entrambi, crea link separati con regole distinte.

Pianifica la revoca. Se un utente perde l'accesso (rimborso, cambio ruolo, fine contrattuale), le Signed URLs da sole potrebbero non bastare. Con un endpoint a token puoi invalidare i token immediatamente. Con le Signed URLs tieni le scadenze brevi e ruota le chiavi di firma solo quando necessario (la rotazione revoca tutto, quindi usala con cautela).

Esempio: un link a un PDF fattura in un portale clienti inviato all'accountant scade in 30 minuti, permette solo la visualizzazione ed è legato all'ID della fattura più all'account del cliente. Se il cliente viene rimosso dall'account, il token viene rifiutato anche se l'email viene inoltrata.

Flusso step-by-step: un upload scalabile

Un flusso affidabile separa tre preoccupazioni: cosa permetti, dove vanno i byte e chi può recuperarli dopo. Quando queste cose sono miste, piccoli edge case diventano incidenti di produzione.

Un flusso pratico per immagini, PDF e la maggior parte dei file generati dagli utenti:

- Definisci regole basate sullo scopo. Per ogni scopo (avatar, invoice, documento d'identità) imposta tipi permessi, dimensione massima e controlli extra come il numero massimo di pagine.

- Crea una richiesta di upload nel backend. Il client chiede il permesso di caricare. Il backend restituisce un target di upload (per esempio una object storage key più un token a breve scadenza) e crea una nuova riga di upload con stato

pending. - Carica i byte nello storage, poi conferma. Il client carica nello storage, poi chiama il backend per confermare il completamento. Il backend verifica la key attesa e le proprietà di base, poi imposta lo stato su

uploaded. - Esegui la verifica in modo asincrono. In background verifica il tipo reale del file (idealmente includendo i magic bytes), applica limiti di dimensione, estrai metadata sicuri (dimensioni, numero di pagine) e opzionalmente esegui scansione antivirus. Se fallisce, marca l'upload come

blockede impedisci i download. - Servi i download tramite policy. Al download verifica che l'utente abbia accesso all'entità proprietaria del file (utente, org, ticket, ordine). Poi fai proxy del download o restituisci link di download con scadenza per mantenere lo storage privato.

Aggiungi pulizia. Cancella gli upload pending abbandonati dopo una finestra breve e rimuovi i file non referenziati (per esempio l'utente ha caricato un'immagine ma non ha mai salvato il form).

Se lo costruisci in AppMaster, modella gli upload come entità propria con un campo status e riferimenti al proprietario, poi applica gli stessi controlli di permesso in ogni Business Process di download.

Esempio: fatture in un portale clienti

Un portale clienti dove gli utenti caricano fatture in PDF sembra semplice finché non hai migliaia di aziende, ruoli multipli e la stessa fattura sostituita tre volte.

Per l'organizzazione dello storage, conserva il file raw in un percorso prevedibile che rispecchi come le persone cercano. Per esempio: invoices/<company_id>/<yyyy-mm>/<upload_id>.pdf. La company e il mese rendono più semplici cleanup e report, mentre upload_id evita collisioni quando due file hanno lo stesso nome.

Nel database conserva metadati che spiegano cosa è il file e chi può accedervi:

company_idebilling_monthuploaded_by_user_ideuploaded_atoriginal_filenameecontent_typesize_bytese checksum (opzionale)- status (active, replaced, quarantined)

Ora la condivisione: un billing manager vuole inviare una fattura a un consulente esterno per 24 ore. Invece di cambiare i permessi globali, genera un link di download con scadenza legato a quella specifica fattura, con un expiry stringente e un solo scopo (download). Quando il consulente clicca, la tua app verifica il token, controlla che non sia scaduto e poi serve il file.

Se un utente carica il PDF sbagliato o sostituisce un file, non sovrascrivere l'oggetto vecchio. Marca il record precedente come replaced, conservalo per audit e punta la voce della fattura al nuovo upload_id. Se devi rispettare regole di retention, puoi cancellare i file sostituiti più tardi con un job schedulato.

Quando il support riceve un ticket “impossibile scaricare”, i metadati aiutano a diagnosticare rapidamente: il link è scaduto? La fattura è marcata come replaced? L'utente appartiene alla company corretta? Il file è stato segnalato come quarantined? In AppMaster, questi controlli possono stare in un Business Process così ogni download segue le stesse regole.

Errori comuni e come evitarli

Quando i team gestiscono per la prima volta upload a scala, i bug raramente sono misteriosi. Vengono da poche scorciatoie prevedibili che sembrano andare bene in una demo e fanno male dopo.

- Fidarsi solo dell'estensione o solo del MIME. Gli attaccanti possono rinominare i file e i browser possono mentire. Controlla entrambi e verifica anche i magic bytes server-side.

- Usare storage pubblico sperando che i permessi bastino. Un bucket/container pubblico trasforma ogni regola mancata in una fuga di dati. Mantieni lo storage privato per default e fai passare l'accesso attraverso la tua app.

- Mettere nomi forniti dall'utente nei percorsi o negli URL. Nomi come invoice_john_smith.pdf espongono dati personali e facilitano l'indovinare URL. Usa ID casuali per le object key e mostra il nome in UI come metadata.

- Mischiare file di tenant diversi nello stesso path senza controlli forti. Un path come /uploads/2026/01/ non è un modello di permessi. Verifica sempre tenant e diritti utente prima di restituire un download.

- Saltare la pulizia per upload falliti o abbandonati. Upload multipart e retry lasciano dietro sé rifiuti. Aggiungi un job background che rimuove gli upload pending mai completati.

Un errore che i team dimenticano è non avere un piano per retry e duplicati. Le reti mobili falliscono. Gli utenti premono due volte. Il tuo sistema dovrebbe trattare "caricare lo stesso file di nuovo" come normale.

Un approccio pratico è generare prima un upload ID, poi accettare chunk o file singoli e marcare la riga come verified solo dopo che la convalida è passata. Se lo stesso upload viene ripetuto, restituisci il record esistente invece di crearne uno nuovo.

Se lo costruisci in AppMaster, conserva le regole core in un unico posto (logica backend) così web e mobile si comportano allo stesso modo, anche se l'interfaccia cambia.

Checklist rapida prima del rilascio

Prima di aprire gli upload agli utenti reali, passa rapidamente sulle basi. La maggior parte dei problemi con l'upload a scala nasce da piccole lacune che si manifestano quando hai molti utenti, molti file e molti edge case.

- Allowlist dei tipi di file e limiti di dimensione per caso d'uso (avatar vs fatture). Valida sia l'estensione sia il tipo reale del contenuto.

- Salva i metadati di upload nel database: chi lo possiede (user, team, account), a cosa serve e uno stato chiaro come

pending,verifiedoblocked. - Mantieni lo storage privato per default e applica controlli di permesso su ogni download (non fare affidamento su URL nascosti).

- Usa link di download con scadenza quando è necessario condividere e mantieni le durate brevi (minuti o ore, non giorni).

- Evita dati personali nei path e nei nomi file. Usa ID casuali e mostra un nome leggibile nell'interfaccia.

Prevedi un piano per gli upload abbandonati. È normale che gli utenti inizino un upload e non lo completino, o che sostituiscano file spesso.

Un semplice piano di pulizia:

- Elimina i file orfani che non hanno raggiunto

verifieddopo un certo tempo. - Mantieni una finestra di retention per i file sostituiti, poi rimuovili.

- Registra gli eventi chiave (upload, verifica, download, cancellazione) così il support può investigare.

Se usi AppMaster, conserva i metadati in PostgreSQL tramite il Data Designer, applica i controlli nel Business Process Editor e genera token di download a breve durata prima di servire i file.

Prossimi passi: rilascia in sicurezza, poi migliora a piccoli passi

Il modo più rapido per arrivare a un rilascio sicuro è scegliere un approccio di upload e rispettarlo. Decidi se i file passano prima dal tuo backend o se caricano direttamente in object storage con un token a breve durata. Poi scrivi i passaggi esatti e chi è responsabile per ciascuno (client, backend, storage). La coerenza batte la genialata quando gestisci upload su larga scala.

Inizia con default restrittivi. Limita i tipi di file a quelli effettivamente necessari, mantieni limiti di dimensione conservativi e richiedi l'autenticazione per tutto ciò che non è pubblico. Se gli utenti chiedono file più grandi o più formati, allenta una regola alla volta e misura l'impatto.

Aggiungi monitoraggio di base presto così i problemi emergono rapidamente:

- Tasso di fallimento degli upload (per dispositivo, browser e tipo file)

- Dimensione media e p95 degli upload

- Tempo di upload (soprattutto su mobile)

- Crescita dello storage per giorno o settimana

- Errori di download (inclusi link scaduti o forbidden)

Se il sistema di upload fa parte di un'app più ampia, tieni il modello dati e i permessi vicini alla logica di business. I team che usano AppMaster spesso memorizzano i record di upload in PostgreSQL, implementano la convalida e il controllo accessi nei Business Process e riutilizzano la stessa logica tra backend, web e app native.

Un miglioramento utile è aggiungere anteprime per i formati comuni, log di audit per documenti sensibili o semplici regole di retention (per esempio, cancellare automaticamente upload temporanei dopo 30 giorni). Piccoli aggiornamenti costanti mantengono il sistema affidabile con la crescita.

FAQ

Inizia elencando le categorie reali che ti aspetti: avatar, fatture, contratti, allegati ticket, esportazioni e così via. Per ciascuna categoria, decidi chi può caricare, chi può vedere, chi può sostituire o cancellare, se la condivisione deve scadere e per quanto tempo conservi i file. Quelle decisioni guidano il modello dati e i controlli di permesso, così non dovrai ricostruire tutto in seguito.

Usa una allowlist e verifica sia l'estensione del file sia il MIME rilevato dal contenuto. Imposta limiti di dimensione chiari per ciascuno scopo e aggiungi controlli più profondi dove serve, come dimensioni immagine o numero di pagine PDF. Rinomina i file con un ID generato e conserva il nome originale nei metadati per evitare collisioni e nomi non sicuri.

Le estensioni sono facili da falsificare e i MIME possono variare tra dispositivi e browser. Controllare entrambe le cose cattura molti tentativi di spoofing, ma per upload ad alto rischio dovresti anche verificare la firma del file (magic bytes) sul server durante la verifica. Considera tutto ciò che fallisce come blocked e impedisci i download finché non viene rivisto o rimosso.

Crea prima un record nel database e restituisci un ID di upload, poi carica i byte e conferma il completamento. Questo evita file “misteriosi” nello storage senza proprietario o scopo e ti permette di applicare permessi prima che i dati vengano spostati. Rende anche più semplice la pulizia, perché puoi trovare facilmente gli upload pending abbandonati.

Tieni lo storage privato per default e regola l'accesso tramite la logica di permessi dell'app. Usa chiavi oggetto prevedibili ma non personali, ad esempio tenant o workspace ID più un upload_id opaco, e conserva i dettagli leggibili nel database. Separa gli originali dalle derivazioni come miniature in modo che la retention e i permessi non si confondano.

Tratta l'accesso ai metadati e il download dei byte come permessi distinti. Molti utenti possono vedere che un file esiste senza poterne scaricare il contenuto. Applica sempre una regola deny-by-default per i download, registra gli accessi per i documenti sensibili ed evita di fare affidamento su URL non intuibili come unico controllo di sicurezza.

I Signed URLs sono rapidi e semplici, ma una volta condivisi è difficile revocarli prima della scadenza. Un endpoint di download basato su token permette di verificare i permessi a ogni richiesta e di revocare l'accesso immediatamente invalidando i token. Nella pratica, scadenze brevi e scoping ristretto a un singolo file e azione riducono il rischio senza aggiungere molta frizione.

Progetta i retry come comportamento normale: le reti mobili cadono, gli utenti ricaricano e gli upload possono duplicarsi. Genera prima un upload ID, accetta l'upload contro quell'ID e rendi il passaggio di conferma idempotente in modo che ripeterlo non crei copie extra. Per ridurre ulteriormente i duplicati, salva un checksum dopo l'upload e rileva re-upload dello stesso contenuto per lo stesso scopo.

Gli upload pending si accumuleranno quando gli utenti abbandonano un form o perdono connessione, quindi pianifica la pulizia fin dal primo giorno. Scade ed elimina i record pending e i relativi oggetti di storage, conserva i file blocked solo finché servono per le indagini e mantieni le versioni sostituite per un periodo di retention prima di rimuoverle.

Modella gli upload come una loro entità in PostgreSQL con campi per status, proprietario, ambito e scopo, poi applica le regole in un singolo flusso backend così web e mobile si comportano allo stesso modo. Inserisci convalida e verifica in un Business Process in modo che ogni percorso di upload applichi la stessa allowlist, gli stessi limiti e le stesse transizioni di stato. Servi i download tramite un Business Process più restrittivo che controlla i permessi e rilascia token di download a breve durata quando serve condividere.