Gestión de secretos y configuración para dev, staging y prod

Aprende gestión de secretos y configuración para dev, staging y prod con patrones simples para claves API, credenciales SMTP y secretos de webhook sin filtraciones.

Qué problema estamos resolviendo

La gestión de secretos y configuración trata de mantener valores sensibles fuera de lugares donde pueden copiarse, almacenarse en caché o compartirse por accidente.

Un secreto es cualquier cosa que concede acceso o prueba identidad, como una clave API, la contraseña de una base de datos, un acceso SMTP o un secreto de firma de webhook. La config normal es un valor que puede ser público sin daño, como el nombre de un feature flag, un timeout o la URL base de un sitio público.

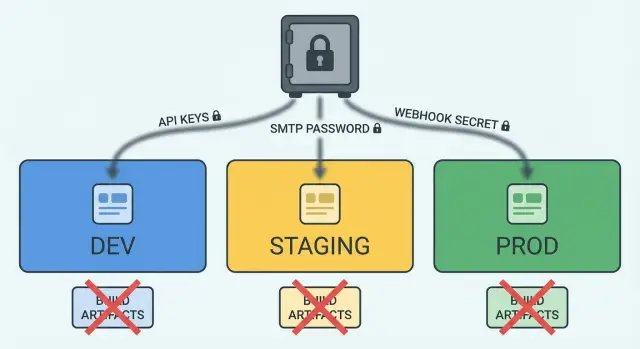

Dev, staging y prod necesitan valores distintos porque sirven objetivos diferentes. Dev es para iteración rápida y pruebas seguras. Staging debería parecerse a producción pero mantenerse aislado. Producción debe estar cerrada, auditable y estable. Si reutilizas los mismos secretos en todos lados, una filtración en dev puede convertirse en una brecha en prod.

“Filtrarse en los builds” significa que un secreto se convierte en parte de algo que se empaqueta y comparte, como un binario backend compilado, un paquete de app móvil o un bundle de front-end. Una vez que un secreto está en un artefacto de build, puede propagarse a sitios que no controlas.

Las filtraciones accidentales suelen ocurrir por vías previsibles:

- Hardcodear secretos en el código fuente, ejemplos o comentarios

- Cometer un archivo local

.envo una exportación de configuración al repositorio - Hornear secretos en builds de front-end o móviles que se ejecutan en dispositivos de usuarios

- Imprimir secretos en logs, reportes de fallos o salida de build

- Copiar valores de producción a staging “solo para una prueba rápida”

Un ejemplo simple: un desarrollador añade una contraseña SMTP a un archivo de configuración para “hacer que el correo funcione”, luego el archivo se comitea o empaqueta en una release. Incluso si rotas la contraseña después, el build antiguo puede seguir en una caché de CI, en una subida a una store o en la carpeta de descargas de alguien.

El objetivo es directo: mantener los secretos fuera del código y de los builds, e inyectar los valores correctos por entorno en tiempo de ejecución o mediante un paso de despliegue seguro.

Principios básicos que previenen la mayoría de filtraciones

La mayor parte de la seguridad viene de unos hábitos que sigues siempre.

Mantén los secretos fuera del código y de los resultados de build. El código se copia: se revisa, se registra, se cachea y se sube. Los builds también se distribuyen: los artefactos pueden acabar en logs de CI, paquetes de apps, registros de contenedores o carpetas compartidas. Trata todo lo que se commitée o compile como público.

Separa credenciales por entorno (mínimo privilegio). Tu clave de dev debe funcionar solo en dev y tener permisos limitados. Si una clave se filtra desde un portátil o un servidor de pruebas, el daño queda contenido. La misma idea se aplica a usuarios SMTP, contraseñas de base de datos y secretos de firma de webhook.

Haz que la rotación sea rutinaria. Asume que rotarás secretos, porque ocurrirá. Diseña para poder reemplazar un valor sin editar código y sin reconstruir cada app. Para muchos sistemas eso significa leer secretos en tiempo de ejecución (desde variables de entorno o un store de secretos) y soportar más de un secreto activo durante la transición.

Limita y registra el acceso. Los secretos deberían ser legibles solo por el servicio que los necesita y solo en el entorno donde se ejecuta. El acceso humano debe ser raro, temporal y auditable.

Si quieres un conjunto de reglas pequeñas que cubren la mayoría de casos:

- No comitees secretos ni los pegues en tickets, chats o capturas.

- Usa credenciales separadas para dev, staging y prod.

- Prefiere configuración en tiempo de ejecución en vez de hornear valores en imágenes o builds móviles.

- Rota según un calendario y tras cualquier sospecha de exposición.

- Restringe quién y qué puede leer secretos y conserva registros de acceso.

Estos principios aplican tanto si usas un stack de código tradicional como si usas una plataforma no-code como AppMaster. El camino más seguro es el mismo: mantener secretos fuera del build y muy acotados a donde se usan.

Dónde se filtran los secretos más a menudo

La mayoría de las filtraciones no son “hackeos”. Ocurren durante el trabajo normal: una prueba rápida, una captura útil, un build que imprime demasiado. Un buen punto de partida es saber dónde suelen ocurrir esos pequeños deslices.

Control de código es el clásico. Alguien pega una clave API en un archivo de configuración “solo por ahora”, la comitea y se propaga por ramas, pull requests y comentarios de revisión. Incluso si la quitas después, el secreto puede vivir en el historial o en un parche copiado.

Todo lo que envías a usuarios es otra fuente importante. Bundles de front-end y binarios móviles son fáciles de inspeccionar. Si un secreto está en JavaScript, una app iOS/Android o una configuración “horneada”, asume que es pública. Las apps cliente pueden llevar identificadores públicos, pero no claves privadas.

Los secretos también se filtran por “ruido útil” en automatizaciones y soporte. Ejemplos comunes: logs de CI que ecoean variables de entorno, prints de debug que incluyen credenciales SMTP, reportes de fallos que capturan configuración y peticiones salientes, imágenes de contenedores y caches de build que almacenan accidentalmente archivos .env, y tickets de soporte con logs copiados o capturas de configuración.

Un patrón común es un secreto entrando una vez en la pipeline de build y luego copiándose por todas partes: en una capa de contenedor, en un artefacto cacheado, en un log y en un ticket. La solución raramente es una sola herramienta. Es un hábito: mantener secretos fuera del código, fuera de los builds y fuera de cualquier cosa que la gente pegue en chat.

Tipos comunes de secretos y sus riesgos

Ayuda saber con qué tipo de secreto tratas, qué puede hacer si se filtra y dónde no debe aparecer nunca.

Claves API (Stripe, mapas, analytics y otros servicios) suelen ser credenciales a nivel de proyecto. Identifican tu app y permiten acciones específicas, como cobrar una tarjeta o leer estadísticas. No son lo mismo que los tokens de usuario. Los tokens representan una sesión de usuario y deberían expirar. Muchas claves API no expiran por sí solas, lo que hace que una filtración sea más dañina.

Credenciales SMTP suelen ser usuario y contraseña de un servidor de correo. Si se filtran, un atacante puede enviar spam desde tu dominio y arruinar la entregabilidad. Los proveedores de correo basados en API sustituyen contraseñas SMTP por claves API y permisos acotados, lo cual puede ser más seguro, pero el riesgo sigue siendo alto si la clave puede enviar correo desde tu cuenta.

Secretos de webhook (secretos de firma o claves de verificación) protegen peticiones entrantes. Si el secreto de firma se filtra, alguien puede forjar eventos como “pago completado” o “suscripción cancelada” y engañar a tu sistema. El peligro no es solo exposición de datos: es ejecutar lógica de negocio con eventos falsos.

Otros secretos de alto impacto incluyen URLs de base de datos (a menudo con contraseñas incrustadas), credenciales de cuentas de servicio y claves de cifrado. Una URL de base de datos filtrada puede significar robo completo de datos. Una clave de cifrado filtrada puede hacer legible datos pasados y futuros, y su rotación puede ser complicada.

Una forma rápida de pensar en el impacto:

- Puede gastar dinero o desencadenar acciones: claves de pago, claves API de administrador, secretos de firma de webhooks

- Puede hacerse pasar por ti: contraseñas SMTP, claves de envío de correo, tokens de bots de mensajería

- Puede exponer todos los datos: credenciales de BD, cuentas de servicio en la nube

- Puede romper la privacidad permanentemente: claves de cifrado, claves de firma

- A menudo seguro de enviar en cliente: claves publicables pensadas para el navegador (aun así restringir por dominio/app)

Nunca envíes estos a apps cliente (web, iOS, Android): claves API secretas, contraseñas SMTP, credenciales de bases de datos, cuentas de servicio, claves privadas de cifrado y secretos de firma de webhook. Si un cliente necesita llamar a una API de terceros, redirígelo por tu backend para que el secreto quede en el servidor.

Patrones para almacenar secretos sin ponerlos en builds

Un defecto seguro por omisión es simple: no hornees secretos en nada que se compile, exporte o comparta. Trata los builds como artefactos públicos, incluso si crees que son privados.

Elige el contenedor correcto por entorno

Para desarrollo local, un archivo de configuración puede servir si permanece fuera del control de versiones y es fácil de reemplazar (por ejemplo, un archivo .env solo local). Para staging y producción, prefiere un gestor de secretos real: el secret manager de tu proveedor cloud, un vault dedicado o los settings protegidos de tu plataforma.

Las variables de entorno son un buen valor por defecto porque son fáciles de inyectar en runtime y se mantienen separadas del código. El detalle clave es el momento: la inyección en tiempo de ejecución es más segura que en tiempo de build porque el secreto nunca forma parte del output de build o del bundle cliente.

Una división práctica que funciona para muchos equipos:

- Local dev: vars de entorno locales o un archivo de secretos local, único por máquina del desarrollador

- Staging: un gestor de secretos o settings protegidos de entorno, acotados solo a staging

- Producción: un gestor de secretos con controles de acceso más estrictos, logs de auditoría y rotación

Mantén nombres y límites consistentes

Usa los mismos nombres de clave en cada entorno para que la app se comporte igual: SMTP_HOST, SMTP_USER, SMTP_PASS, STRIPE_SECRET_KEY, WEBHOOK_SIGNING_SECRET. Solo cambian los valores.

Cuando los entornos importen (pagos, correo, webhooks), usa proyectos o cuentas cloud separadas por entorno cuando sea posible. Por ejemplo, guarda claves de Stripe de staging y secretos de webhook en un store solo de staging para que un error en staging no toque producción.

Si despliegas con una plataforma como AppMaster, prefiere settings de entorno en tiempo de ejecución para servicios backend para que los secretos permanezcan server-side y no se incrusten en código exportado o apps cliente.

Configuración paso a paso para dev, staging y prod

Haz que sea difícil hacer un mal uso de secretos por defecto.

-

Inventaría lo que tienes y dónde se usa. Incluye claves API, usuarios y contraseñas SMTP, secretos de firma de webhook, contraseñas de BD, claves de firma JWT y tokens de terceros. Para cada uno, anota el responsable (equipo o vendor), el componente que lo lee (backend, worker, móvil, web) y con qué frecuencia se podría rotar razonablemente.

-

Crea valores separados para dev, staging y prod, más permisos separados. Los secretos de dev deberían ser seguros para usarse desde portátiles y contenedores locales. Staging debe parecerse a prod, pero nunca compartir credenciales o cuentas de producción. Producción debe ser legible solo por la identidad de runtime de producción, no por humanos por defecto.

-

Mueve secretos a configuración en tiempo de ejecución, no en tiempo de build. Si un secreto está presente durante un build, puede acabar en logs de build, capas de Docker, bundles cliente o reportes de fallos. La regla sencilla: los builds producen artefactos que son seguros de copiar; los secretos se inyectan solo cuando la app arranca.

-

Usa un flujo de despliegue consistente. Un enfoque que mantiene al equipo fuera de problemas:

- Crea un store de secretos por entorno (o un namespace estricto por entorno).

- Da a la identidad de runtime de la aplicación permiso de lectura solo sobre los secretos de su entorno.

- Inyecta secretos al inicio vía variables de entorno o archivos montados, y mantenlos fuera de imágenes y bundles cliente.

- Añade reglas de rotación (fechas de expiración, propietario y recordatorios) para cada secreto.

- Añade una prueba dura: los despliegues de staging deben fallar si intentan leer un secreto de prod.

Cerrar el acceso implica reducir quién y qué puede leer cada secreto. Evita cuentas compartidas, tokens de larga vida cuando sea posible y mantén permisos de lectura más estrechos que los de escritura.

Si usas una plataforma no-code como AppMaster, el mismo enfoque funciona: guarda credenciales de terceros en settings de runtime específicos por entorno y trata los artefactos generados como públicos dentro de tu equipo. Esa sola decisión evita muchas filtraciones accidentales.

Patrones prácticos para claves API y credenciales SMTP

Muchas filtraciones ocurren cuando una app necesita “enviar algo” y la solución rápida es pegar credenciales en el cliente o en un archivo de configuración que se incluye en el build. Una regla por defecto: clientes web y móviles nunca deben contener usuarios SMTP, contraseñas SMTP o claves de proveedor que puedan enviar mensajes.

Para correo, prefiere la clave API del proveedor sobre SMTP bruto cuando puedas. El envío vía API es más fácil de acotar (solo enviar correo), rotar y monitorizar. Si debes usar SMTP, mantenlo solo del lado del servidor y haz que el backend sea el único que hable con el servidor de correo.

Un montaje práctico y seguro:

- Pon el envío de correo detrás de un endpoint del backend (por ejemplo: “enviar código de acceso” o “enviar factura”).

- Almacena la clave API o la contraseña SMTP como secreto de entorno en el backend, no en código fuente ni en settings de UI.

- Usa credenciales separadas para dev, staging y prod (idealmente cuentas y dominios remitentes separados).

- Añade una lista blanca de destinatarios en staging para que solo direcciones aprobadas reciban correo.

- Registra resultados de entrega (ID de mensaje, respuesta del proveedor, dominio del destinatario) pero nunca registres credenciales ni cuerpos completos de mensajes.

La separación entre staging y prod importa más de lo que la gente piensa. Un sistema de staging puede enviar spam a clientes reales si comparte remitentes y reglas de destinatario. Una salvaguarda simple: en staging, bloquea todo correo saliente salvo que el destinatario esté en una allowlist (por ejemplo, direcciones del equipo).

Ejemplo: construyes un portal de clientes en AppMaster. La app móvil pide “enviarme un código de acceso”. La app llama a tu backend, el backend lee el secreto de correo de prod o staging desde su entorno y envía el correo. Si un tester usa staging, la allowlist evita envíos a clientes reales y los logs muestran si el envío tuvo éxito sin exponer la clave.

Webhooks: firma, verificación y rotación

La seguridad de webhooks se reduce a una regla: verifica cada petición en el servidor con un secreto que nunca salga del backend. Si un secreto se envía a una app web o móvil, ya no es secreto.

Firma y verificación

Trata un webhook como un pago entrante: no aceptes nada hasta verificarlo. El proveedor envía un header de firma calculado a partir del payload y tu secreto compartido. Tu servidor vuelve a calcular la firma y la compara.

Un flujo de verificación simple:

- Lee el body de la petición exactamente como llegó (sin reformateos).

- Calcula la firma esperada usando tu secreto de webhook.

- Compara usando una comparación en tiempo constante.

- Rechaza firmas faltantes o inválidas con un claro 401 o 403.

- Solo entonces parsea el JSON y procesa el evento.

Usa endpoints de webhook separados y secretos distintos para dev, staging y prod. Esto evita que una herramienta de desarrollo o un sistema de pruebas dispare acciones en prod y facilita contener incidentes. En AppMaster, eso suele traducirse en configs de entorno diferentes por despliegue, con el secreto del webhook almacenado como variable server-side, no en la UI web o móvil.

Protección contra replay y rotación

Las firmas evitan la manipulación, pero no bloquean automáticamente replays. Añade comprobaciones para que cada petición sea válida solo una vez o solo dentro de una ventana temporal corta. Opciones comunes: un header de timestamp con límite estricto, un nonce o una clave de idempotencia que almacenes y rehuses para rechazar duplicados.

Planifica la rotación antes de necesitarla. Un patrón seguro es soportar dos secretos activos durante un breve solapamiento: acepta cualquiera de los dos mientras actualizas el proveedor y luego retira el viejo. Mantén un corte claro y monitoriza tráfico con firmas antiguas.

Por último, ten cuidado con los logs. Los payloads de webhook suelen incluir emails, direcciones o metadata de pago. Registra IDs de evento, tipos y resultados de verificación, pero evita imprimir payloads completos o headers que puedan exponer datos sensibles.

Errores comunes y trampas a evitar

La mayoría de las filtraciones son hábitos simples que parecen convenientes en desarrollo y luego se copian a staging y producción.

Tratar un .env local como un sitio seguro para siempre es un desliz común. Está bien para tu laptop, pero se vuelve peligroso en cuanto se copia a un repo, un zip compartido o una imagen Docker. Si usas .env, ignóralo en control de versiones y sustitúyelo por settings de entorno en despliegues reales.

Usar las mismas credenciales en todos lados es otro problema frecuente. Una sola clave reutilizada entre dev, staging y prod hace que cualquier error en dev pueda convertirse en un incidente de producción. Claves separadas también facilitan rotar, revocar y auditar accesos.

Inyectar secretos en tiempo de build para frontends y apps móviles es especialmente arriesgado. Si un secreto termina dentro de un bundle compilado o un paquete de app, asume que puede ser extraído. Los frontends deben recibir solo configuración pública (p. ej. URL base de API). Lo sensible debe permanecer en el servidor.

Los logs son una fuente silenciosa de filtraciones. Un console.log temporal puede vivir meses y ser distribuido. Si necesitas confirmar un valor, registra solo una versión enmascarada (por ejemplo, los últimos 4 caracteres) y elimina la declaración de inmediato.

Señales de alerta que suelen indicar problemas

- Secretos aparecen en el historial de Git, aunque se hayan eliminado luego.

- Una clave funciona en todos los entornos.

- Una app móvil contiene claves de vendor o contraseñas SMTP.

- Tickets de soporte incluyen volcados completos de peticiones con headers.

- Valores están “ocultos” con base64 o en campos de formulario.

Codificar no es protección, y los campos ocultos siguen siendo visibles para usuarios.

Si construyes con AppMaster, guarda valores sensibles en la configuración a nivel de entorno para cada target de despliegue (dev, staging, prod) y pasa solo settings no sensibles a las apps cliente. Una comprobación rápida: si el navegador puede verlo, considéralo público.

Lista rápida antes de enviar a producción

Haz una pasada final con la mentalidad “qué podría filtrarse”. La mayoría de incidentes son aburridos: una clave pegada en un ticket, una captura con un panel de configuración o un artefacto de build que incluye un secreto.

Antes de enviar, verifica lo básico:

- Los secretos no están en el historial del repo, issues, docs, capturas o chats. Si alguna vez pegaste uno, asume que está comprometido y rótaalo.

- Tus builds web y móviles contienen solo settings públicos (como URLs base o feature flags). Claves privadas, contraseñas SMTP y secretos de firma de webhooks deben vivir del lado del servidor o en stores de secretos específicos por entorno.

- Staging está aislado de producción. Debe usar sus propias claves API, su propia cuenta SMTP y endpoints de prueba para pagos/webhooks. Staging no debe poder leer bases de datos ni gestores de secretos de producción.

- Logs de CI, monitorización y reportes de errores no imprimen valores sensibles. Revisa la salida de build, reportes de fallos y logs de depuración. Enmascara tokens y redacta headers como

Authorization. - Puedes rotar y revocar rápido sin cambiar código. Asegúrate de que los secretos se inyectan en tiempo de despliegue (variables de entorno o gestor de secretos), de modo que un cambio de clave sea una actualización de configuración y no una reconstrucción de emergencia.

Si usas AppMaster, trata los secretos como configuración en tiempo de despliegue por entorno, no como valores horneados en pantallas UI o builds exportados. Una comprobación útil final es buscar en artefactos compilados y logs patrones comunes como sk_live, Bearer o hostnames SMTP.

Escribe el “interruptor de emergencia” para cada integración: dónde desactivar la clave y quién puede hacerlo en menos de cinco minutos.

Escenario ejemplo: pagos, correo y webhooks

Un equipo de tres personas ejecuta un portal de clientes (web), una app móvil complementaria y un pequeño job en background que envía recibos y sincroniza datos. Tienen tres entornos: dev en portátiles, staging para QA y prod para usuarios reales. Quieren una configuración de secretos y config que no ralentice el trabajo diario.

En dev usan solo claves de pago sandbox y una cuenta SMTP de prueba. Cada desarrollador guarda secretos en variables de entorno locales (o en un archivo local no trackeado cargado en vars), para que nada llegue al repo. La web, la app móvil y el job leen las mismas variables (PAYMENTS_KEY, SMTP_USER, WEBHOOK_SECRET) pero con valores distintos por entorno.

En staging, CI despliega el build y la plataforma inyecta secretos en tiempo de ejecución. Staging usa su propia cuenta de pagos, sus propias credenciales SMTP y su propio secreto de firma de webhook. QA puede probar flujos reales sin riesgo de tocar prod.

En prod, los mismos artefactos de build se despliegan, pero los secretos vienen de un store dedicado (o del secret manager del proveedor cloud) y solo están disponibles para los servicios en ejecución. El equipo también aplica permisos más estrictos: solo el job background puede leer credenciales SMTP y solo el handler de webhook puede leer el secreto de webhook.

Cuando se expone una clave (por ejemplo, una captura muestra una clave API), siguen un playbook fijo:

- Revocar la clave expuesta inmediatamente y rotar secretos relacionados.

- Buscar en logs uso sospechoso durante la ventana de exposición.

- Redeplegar servicios para recoger los nuevos valores.

- Documentar lo ocurrido y añadir una barrera (por ejemplo, un escaneo pre-commit).

Para mantener el trabajo local fácil, nunca comparten secretos de prod. Los devs usan cuentas sandbox, y si usan una herramienta no-code como AppMaster, guardan valores separados por entorno para que la misma lógica de la app corra segura en todas partes.

Próximos pasos: hazlo repetible en tu flujo

Trata el trabajo con secretos como higiene. La primera vez es molesto. Después debería sentirse rutinario.

Empieza escribiendo un mapa simple de secretos en lenguaje claro para que cualquiera pueda actualizarlo:

- Qué es el secreto (clave API, contraseña SMTP, secreto de webhook)

- Dónde se usa (servicio, job, app móvil, dashboard del vendor)

- Dónde se almacena por entorno (dev, staging, prod)

- Quién puede acceder (humanos, CI/CD, solo runtime)

- Cómo rotarlo (pasos y qué monitorizar)

Luego, elige un patrón de almacenamiento por entorno y cúmplelo. La consistencia vence a la astucia. Por ejemplo: los desarrolladores usan un store local, staging usa secretos gestionados con acceso limitado y producción usa los mismos secretos gestionados más auditoría.

Añade un calendario de rotación y un plan de incidentes pequeño que la gente realmente siga:

- Rota claves de alto riesgo según calendario (y de inmediato tras cambios de personal).

- Asume que ocurren filtraciones: revoca, reemplaza y confirma que el tráfico se recupera.

- Registra quién rotó qué, cuándo y por qué.

- Define las comprobaciones del radio de impacto (pagos, envío de correo, webhooks).

Si construyes con AppMaster (appmaster.io), guarda claves privadas en la configuración server-side y despliega por entorno para que los builds web y móviles no embeban secretos. Luego prueba el proceso una vez con staging: rota una clave end to end (actualiza el store, redepliega, verifica, revoca la vieja). Después repite el proceso para el siguiente secreto.

FAQ

Un secreto es cualquier valor que demuestre identidad o conceda acceso, como claves API, contraseñas de bases de datos, accesos SMTP y secretos de firma de webhooks. La configuración (config) es un valor que puede ser público sin causar daño, como timeouts, nombres de feature flags o la URL base de un sitio público.

Si un valor causaría daño si se copiara desde una captura de pantalla o un repositorio, trátalo como un secreto.

Usa secretos separados para mantener el radio de impacto pequeño. Si se filtra una clave en un portátil de desarrollo, un servidor de pruebas o una app de staging, no quieres que esa misma clave desbloquee producción.

Tener entornos separados también te permite usar permisos más permisivos en dev y staging y accesos más estrictos y auditables en producción.

Asume que cualquier cosa compilada, empaquetada o subida puede ser copiada e inspeccionada después. Mantén secretos fuera del código fuente y fuera de variables en tiempo de build; en su lugar, inyecta secretos en tiempo de ejecución mediante variables de entorno o un gestor de secretos.

Si puedes cambiar un secreto sin recompilar la app, normalmente vas por el camino más seguro.

Un archivo local .env está bien para desarrollo personal siempre que nunca entre en control de versiones y nunca se incluya en imágenes o artefactos. Agrégalo a .gitignore y evita compartirlo por chat, tickets o zip.

Para staging y producción, prefiere settings protegidos de entorno o un gestor de secretos para no depender de archivos que viajan.

No pongas claves privadas, contraseñas SMTP, credenciales de bases de datos ni secretos de firma de webhooks en ninguna app cliente. Si el código se ejecuta en un dispositivo de usuario o en un navegador, asume que un atacante puede extraer los valores.

En su lugar, haz que las acciones sensibles pasen por tu backend para que el secreto permanezca del lado del servidor y el cliente solo envíe una petición.

Diseña la rotación como un cambio de configuración, no como un cambio de código. Almacena secretos fuera del código, redepliega servicios para que tomen los nuevos valores y asigna un responsable y un recordatorio para cada clave.

Cuando sea posible, permite un breve solapamiento donde la clave vieja y la nueva funcionen, y luego retira la vieja una vez confirmado el cambio.

Verifica cada petición de webhook en el servidor usando un secreto que nunca salga del backend. Calcula la firma esperada a partir del cuerpo crudo de la petición tal como se recibe y compárala de forma segura antes de parsear y procesar el evento.

Usa endpoints y secretos de webhook distintos por entorno para que eventos de prueba no desencadenen acciones en producción.

Evita imprimir secretos, cabeceras completas o payloads completos en logs, salidas de build o reportes de fallos. Si necesitas depurar, registra metadatos como IDs de evento, códigos de estado y valores enmascarados, no credenciales.

Trata cualquier log pegado en un ticket o chat como potencialmente público y redáctalo antes de compartirlo.

Staging debe imitar el comportamiento de producción pero permanecer aislado. Usa cuentas o proyectos de proveedor separados cuando puedas, credenciales SMTP distintas, claves de pago separadas y secretos de webhook diferentes.

Añade un control que impida que staging lea stores de secretos o bases de datos de producción, incluso si alguien configura mal un despliegue.

En AppMaster, guarda los valores sensibles en settings de tiempo de ejecución específicos por entorno para cada objetivo de despliegue, no en pantallas UI o configuración cliente. Así garantizas que los builds web y móviles llevan solo settings públicos, mientras los secretos quedan en el servidor.

Una buena práctica es usar los mismos nombres de variable en dev, staging y prod y cambiar solo los valores por entorno.