Portal de autoservicio para clientes: exponer datos de forma segura, proteger a los administradores

Aprende a diseñar un portal de autoservicio para clientes que muestre solo lo necesario, admita acciones clave y mantenga protegidos los flujos administrativos internos.

Qué problema debe resolver un portal de autoservicio

Un portal de autoservicio para clientes es una puerta de entrada pequeña y enfocada a tus sistemas de negocio. Permite a los clientes consultar el estado de lo que ya compraron o solicitaron y completar algunas tareas seguras por su cuenta. No es una copia de tu aplicación administrativa interna y no debería exponer todo lo que ve tu equipo.

Mostrar datos internos directamente es arriesgado porque habitualmente están diseñados para el personal, no para los clientes. Una misma tabla de “Pedidos” puede incluir notas internas, banderas de fraude, costes de proveedor, nombres de empleados o enlaces a otros clientes. Incluso si ocultas algunos campos, es fácil pasar por alto algo sensible y luego será difícil explicar por qué un cliente lo vio.

El objetivo es simple: dar la visibilidad suficiente para reducir tickets de soporte sin compartir en exceso ni crear nuevos problemas de seguridad. Los clientes suelen querer respuestas claras a unas pocas preguntas: ¿Cuál es el estado actual? ¿Qué cambió desde la última vez? ¿Qué necesitan de mí? ¿Cuál es el siguiente paso?

Los usuarios del portal también varían más de lo que muchos equipos esperan. Puedes tener a alguien que paga facturas, a otra persona que abre tickets de servicio y a un administrador del lado del cliente que gestiona el perfil de la empresa, los usuarios o las ubicaciones. Todos pertenecen a la misma cuenta, pero necesitan distintos accesos.

Un ejemplo concreto: si alguien pregunta “¿Dónde está mi entrega?”, el portal debería mostrar el estado del envío, la dirección de entrega y la prueba de entrega cuando esté disponible. No debería exponer tu lista de picking del almacén, notas internas de escalado o el historial de chats de empleados.

Trata el portal como su propio producto: un conjunto limpio de pantallas, vistas de datos y acciones diseñadas para clientes primero, no como un espejo de los flujos administrativos.

Decide qué deben ver y hacer los clientes

Un portal de autoservicio funciona mejor cuando responde a las mismas preguntas que recibe tu equipo de soporte todo el día. Extrae entre 20 y 50 tickets o hilos de chat recientes y agrúpalos por intención. No estás diseñando un tablero completo aún. Estás eligiendo qué exponer para que los clientes se ayuden sin tocar los flujos administrativos.

Las categorías de alto volumen comunes incluyen comprobaciones de estado (pedido, proyecto, caso), facturas y pagos, actualizaciones de empresa y contactos, solicitudes de programación o cambios, y descargas de documentos (recibos, contratos, informes).

Para cada categoría, identifica los datos mínimos que la respondan de forma fiable. “Confiable” importa: si el personal corrige a menudo un campo manualmente, no lo muestres todavía. Comienza con un pequeño conjunto de campos en los que confíes, como estado actual, hora de última actualización, total de factura, fecha de vencimiento, ventana de entrega y número de seguimiento.

Luego, elige algunas acciones de cliente que reduzcan la ida y vuelta. Las buenas acciones del portal son simples, reversibles y fáciles de auditar: pagar una factura, actualizar datos de facturación, subir un documento, solicitar un cambio o reabrir un ticket cerrado. Si una acción desencadena pasos internos complejos, preséntala como una solicitud en lugar de control directo.

También escribe lo que debe permanecer interno. Campos típicos “no mostrar” incluyen notas del personal, estados internos (como comprobaciones de fraude o banderas de margen), nombres de propietarios internos, etiquetas de escalado y cualquier campo que revele debilidades en procesos.

Una prueba práctica: si no pegarías un campo en un correo al cliente, no debería aparecer en el portal.

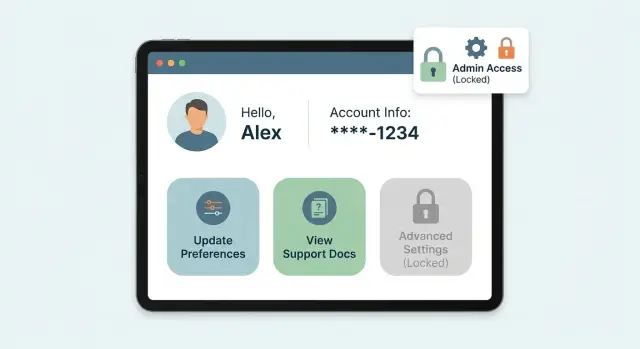

Establece límites claros: roles, tenants y alcance de datos

Un portal solo funciona cuando las reglas son simples: quién es el usuario, a qué organización pertenece y qué datos puede tocar. Si defines bien esos límites, todo lo demás (pantallas, botones, APIs) será más seguro.

Empieza con roles que coincidan con comportamientos reales. La mayoría de portales necesita tres niveles: público (sin inicio de sesión), usuarios clientes autenticados y un rol cliente-admin que pueda gestionar personas en su propia empresa. Mantén cliente-admin enfocado en tareas del cliente como invitar compañeros o configurar preferencias de notificación. Mantén los flujos administrativos internos separados.

La tenencia es la línea innegociable. Cada registro que aparezca en el portal debe estar vinculado a un identificador de tenant como account_id u organization_id, y cada consulta debe filtrar por ese tenant por defecto. Ese es el corazón del control de acceso del portal y evita el peor escenario: que un cliente vea datos de otro.

Las reglas a nivel de registro vienen después. Incluso dentro de una organización, no todos deberían ver todo. Un enfoque sencillo es conectar registros a un propietario (created_by) y a un equipo o departamento. Por ejemplo, un usuario cliente puede ver solo los tickets que abrió, mientras que un cliente-admin puede ver todos los tickets de la organización.

Las reglas a nivel de campo son la última barrera. A veces un cliente puede ver una factura pero nunca debería ver notas internas, precio de coste, banderas de riesgo o datos de contacto solo para personal. Trata estos como campos “seguros para el portal”, no solo elementos ocultos en la UI.

Si necesitas documentar el alcance, mantenlo en reglas cortas:

- Público: un aviso de inicio de sesión y páginas realmente públicas solo

- Usuario cliente: ver sus propios pedidos, facturas y tickets; actualizar campos limitados

- Cliente-admin: lo anterior, además gestionar usuarios y perfil de la empresa

- Admin interno: acceso completo a aprobaciones, ediciones, reembolsos y excepciones

Diseña un modelo de datos seguro para las vistas del portal

Un portal falla cuando muestra el “registro correcto” pero con el significado equivocado. Las tablas internas se construyen para flujos administrativos, auditorías y casos límite. Las pantallas del portal se construyen para clientes que quieren respuestas rápidas y acciones claras. Trátalos como dos modelos distintos.

Crea un modelo de vista dedicado para el portal, aunque refleje partes de tus datos internos. Puede ser una vista de base de datos, un read model o una tabla separada poblada desde eventos internos. La clave es que los campos del portal estén curados, sean estables y seguros para exponer.

Los estados de flujo de trabajo internos suelen ser desordenados: “PendingReview”, “BackofficeHold”, “RetryPayment”, “FraudCheck”. Los clientes no necesitan eso. Mapea muchos estados internos a un pequeño conjunto de estados amigables para el cliente.

Por ejemplo, un pedido puede tener 12 estados internos, pero el portal solo necesita:

- En proceso

- Enviado

- Entregado

- Requiere acción

- Cancelado

Prefiere resúmenes primero y luego detalles a demanda. Una página de lista debe mostrar lo esencial (estado, última actualización, total, referencia). Una página de detalle puede mostrar líneas, adjuntos o historial de eventos. Esto limita fugas accidentales y mantiene las páginas rápidas.

Haz el formato consistente y entendible. Usa un único formato de fecha en todo el portal, muestra importes con la moneda y evita identificadores internos que confundan. Si debes mostrar un ID, proporciona una referencia orientada al cliente como “Factura INV-20418” en lugar de un UUID de base de datos.

Una prueba simple: si un cliente hace una captura de pantalla y la envía a soporte, ¿tu equipo lo entendería sin traducir jerga interna? Si no, refina el modelo de vista del portal hasta que se lea como un documento para el cliente, no como un registro administrativo.

Planifica las acciones de los clientes sin exponer los flujos administrativos

Un portal no debe ser solo una ventana de solo lectura, pero los portales más seguros limitan las acciones de los clientes a cambios previsibles y dejan el control operacional a las herramientas internas.

Comienza con acciones que los clientes ya piden a soporte y que son fáciles de validar. Ejemplos típicos: actualizar datos de contacto y preferencias de notificación, pagar una factura o actualizar un método de pago, solicitar un cambio (dirección, ventana de entrega, nivel de plan), abrir un ticket con adjuntos y descargar facturas o recibos.

Define transiciones permitidas para cada acción. Piensa en estados simples: un pedido puede estar en Borrador, Enviado, Aprobado, Rechazado o Completado. Los clientes pueden avanzar (Borrador a Enviado) pero no deberían poder “completar” una operación. Ese paso final corresponde a admins y sistemas de back office.

Establece reglas claras sobre qué puede cambiarse y cuándo. Por ejemplo, permite cambiar la dirección solo antes de que un envío esté Preparado. Después de eso, el portal debería cambiar de “Editar dirección” a “Solicitar cambio”, de modo que el cliente pida la modificación sin reescribir datos operativos.

Para acciones irreversibles, añade una confirmación extra. “Cancelar suscripción” y “solicitud de reembolso” son puntos problemáticos comunes. Usa un segundo paso como reingresar el correo, escribir CANCELAR o confirmar mediante un código de un solo uso. Mantén el mensaje claro: qué pasará, qué no se puede deshacer y a quién contactar si fue un error.

Mantén un rastro de auditoría para cada acción orientada al cliente. Registra quién lo hizo (ID de usuario), qué hizo (nombre de la acción), qué cambió (antes/después) y cuándo (sello de tiempo). Si lo capturas, registra también desde dónde (IP/dispositivo) de forma consistente.

Paso a paso: construir la capa del portal (datos, API, UI)

Un buen portal no es una “ventana a tu base de datos”. Piénsalo como una capa separada: un pequeño conjunto de objetos del portal, un pequeño conjunto de acciones y pantallas de UI que solo usan esas piezas seguras.

Empieza mapeando las fuentes internas hacia objetos del portal. Las tablas internas suelen contener campos que los clientes nunca deben ver (reglas de descuento, notas de fraude, etiquetas internas). Construye un modelo de vista del portal que incluya solo lo que necesitan los clientes, como Pedido, Factura, Envío y Ticket de Soporte.

Una secuencia práctica de construcción:

- Define objetos y campos del portal, y documenta qué puede ver cada rol (visualizador, contacto de facturación, admin).

- Construye endpoints de API alrededor de esos objetos, aplicando comprobaciones en cada petición (tenant, propiedad, estado, rol).

- Crea pantallas y navegación basada en tareas del cliente, no en tu menú administrativo.

- Añade validación y controles de abuso en las acciones (reglas de entrada, límites de tasa, mensajes de error seguros).

- Prueba de extremo a extremo con escenarios reales de clientes antes del lanzamiento.

Diseña endpoints en torno a resultados. “Pagar factura” es más seguro que “actualizar factura”. “Solicitar cambio de dirección” es más seguro que “editar registro de cliente”. Cada endpoint debe verificar quién llama, a qué tenant pertenece y si el objeto está en un estado permitido.

Para la UI, mantenla simple: un panel, una lista y una página de detalle.

Antes de salir a producción, prueba como si fueras un cliente intentando romperlo: intenta ver la factura de otra cuenta, repite acciones rápidamente, envía entradas extrañas y usa enlaces antiguos. Si el portal se mantiene estable bajo presión, está listo.

Fundamentos de seguridad que importan más

Un portal solo funciona si los clientes confían en él y tu equipo puede dormir tranquilo. La mayoría de incidentes no son hacks sofisticados; son fallos simples como “la UI lo oculta” o “el enlace era adivinable”.

Empieza con identidad y sesiones

Usa autenticación que se ajuste al riesgo. El inicio por correo con código de un solo uso puede ser suficiente para muchos portales. Para clientes grandes, añade SSO para que el acceso siga las reglas de offboarding de su empresa.

Mantén sesiones lo suficientemente cortas para reducir daños, pero no tanto que los usuarios sean desconectados constantemente. Protege sesiones con cookies seguras, rotación tras el inicio de sesión y un cierre de sesión que realmente termine la sesión.

Aplica autorización en cada petición

No confíes en la UI para ocultar botones administrativos. Cada llamada a la API debe responder: “¿Quién es este usuario y puede hacer esto sobre este registro exacto?” Ejecuta esa comprobación incluso si la petición parece válida.

Un fallo común es este: un cliente abre una URL de factura y edita el ID en la barra para ver la factura de otra persona. Evita esto usando identificadores seguros (UUIDs aleatorios, no IDs secuenciales) y verificando la propiedad o pertenencia por tenant en cada lectura y escritura.

Registros de auditoría: tu red de seguridad

Los registros no son solo para equipos de seguridad. Ayudan a soporte a responder “¿quién cambió esto?” y te ayudan a demostrar qué ocurrió.

Como mínimo, registra eventos de inicio de sesión (incluidos fallos), lecturas de registros sensibles (facturas, tickets, archivos), cambios (actualizaciones, cancelaciones, aprobaciones), cambios de permisos o roles y cargas/descargas de archivos.

Trata los adjuntos como un producto separado

Los archivos son donde los portales filtran más datos. Decide quién puede subir, ver, reemplazar y eliminar adjuntos y haz que eso sea consistente en todo el portal.

Almacena archivos con comprobaciones de acceso, no con URLs públicas. Escanea las subidas, limita tipos y tamaños de archivo y registra qué usuario subió cada archivo. Si se cierra una cuenta, asegúrate de que su acceso a archivos también se cierre.

Errores y trampas comunes

La mayoría de problemas en portales no son ataques grandes. Son decisiones de diseño pequeñas que exponen lo incorrecto o permiten que los clientes hagan más de lo previsto.

Un error común es mostrar accidentalmente campos solo para personal. Notas internas, etiquetas de staff y estados ocultos suelen estar junto a datos orientados al cliente en el mismo registro. Una página del portal que muestre “todo” terminará filtrando algo tarde o temprano, especialmente cuando se añadan campos nuevos. Trata las vistas del portal como un contrato separado: elige solo los campos necesarios.

Otra trampa es confiar en la UI para ocultar datos o botones. Si el backend todavía permite la petición, un usuario curioso puede llamar al endpoint directamente y obtener los datos o ejecutar la acción. Las permisiones deben aplicarse en el servidor, no solo en la interfaz.

Las filtraciones por tenant son las más dañinas y también fáciles de pasar por alto. Basta una consulta que filtre por ID de registro pero no por cuenta u organización para que un cliente adivine el ID de otro y vea sus registros. Siempre limita lecturas y escrituras por tenant, no solo por “usuario autenticado”.

Ten cuidado con las “ediciones útiles” del cliente. Permitir que clientes cambien importes, estados, propietarios o fechas puede saltarse flujos administrativos y romper aprobaciones. Captura la solicitud y remítela a revisión en vez de editar el registro principal.

Unos controles previenen la mayoría de problemas:

- Construir vistas específicas del portal que excluyan por defecto campos internos

- Aplicar reglas de acceso en el backend para cada endpoint y acción

- Limitar cada consulta por tenant y rol, no solo por ID de registro

- Restringir acciones de cliente a cambios de estado seguros o a solicitudes

- Mantener un rastro de auditoría para disputas

Lista de verificación rápida antes del lanzamiento

Antes de abrir el portal a usuarios reales, haz una última revisión centrada en dos cosas: qué pueden ver los clientes y qué pueden cambiar. La mayoría de problemas vienen de descuidos pequeños como un filtro faltante en una pantalla.

Haz una prueba con dos clientes de prueba de distintas organizaciones. Inicia sesión como Cliente A, encuentra un número de factura que pertenezca a Cliente B e intenta verlo buscando, cambiando un parámetro de la URL o usando una llamada API. Si puedes acceder una vez, podrás hacerlo de nuevo.

Una lista corta pre-lanzamiento:

- Aislamiento por tenant: cada lista, búsqueda, exportación y página de detalle muestra solo registros de la organización del cliente

- Higiene de campos: elimina campos internos en todas partes (UI, respuestas API, exportaciones), incluidas notas de personal, margen, códigos de estado internos y etiquetas solo para admin

- Acciones seguras: define reglas para cada acción (pagar, cancelar, reprogramar, actualizar detalles), muestra una confirmación clara y haz que los resultados sean fáciles de entender

- Autorización en cada ruta: protege cada endpoint de API con las mismas comprobaciones de permisos, no solo la UI

- Monitorización: registra lecturas y escrituras sensibles y alerta sobre patrones sospechosos como escaneo rápido de registros

Si esto pasa, puedes lanzar con confianza y corregir problemas de usabilidad menores después sin arriesgar los flujos administrativos.

Ejemplo: un portal de facturación y envíos que se mantiene seguro

Una petición común del portal es simple: “Déjame ver mis facturas, pagar lo que debo y seguir entregas.” El riesgo también es simple: en el momento en que expones las mismas pantallas que usa tu equipo, los clientes empiezan a ver notas, banderas y estados que nunca debieron salir de la empresa.

Aquí hay un patrón seguro para un portal de facturas y envíos.

Qué ve y puede hacer el cliente

Ofrece una vista enfocada que responda sus preguntas sin revelar cómo funciona tu back office. Una vista sólida incluye listas de facturas con totales, fechas de vencimiento y estado de pago; detalles de factura con líneas y impuestos para su propia cuenta; historial de pagos con descarga de recibos tras el pago; estado de entrega con eventos de seguimiento y fecha estimada; y un formulario “Reportar incidencia de entrega” vinculado a un envío específico.

Para acciones, mantenlas estrechas y basadas en registros: pagar una factura, descargar un recibo, abrir un reclamo. Cada acción debe tener reglas claras (por ejemplo, “Pagar” solo aparece en facturas impagas y “Reportar incidencia” solo aparece en envíos entregados o retrasados).

Qué permanece interno (pero sigue usando los mismos registros)

Soporte y finanzas pueden trabajar sobre las mismas facturas y envíos, pero con campos y herramientas solo internas: banderas de riesgo crediticio y decisiones de límite de crédito, comentarios del personal y adjuntos internos, estados de colas internas (triage, escalados, temporizadores SLA) y sobreescrituras manuales como reembolsos, bajas o correcciones de dirección.

La clave es separar campos orientados al cliente de los campos operativos, aunque vivan en el mismo registro subyacente.

Siguientes pasos: desplegar de forma segura e iterar

Trata tu portal como un producto, no como un volcado de datos. El lanzamiento más seguro empieza con un corte estrecho y de solo lectura que responda las preguntas principales (estado, historial, facturas, tickets) y luego se amplía cuando veas cómo la gente lo usa.

Una ruta práctica de despliegue:

- Publica primero solo lectura, con etiquetas claras y marcas de tiempo

- Añade 1 o 2 acciones de bajo riesgo y reversibles (actualizar datos de contacto, solicitar llamada)

- Pone cada acción detrás de permisos explícitos y registros de auditoría

- Lanza a un grupo pequeño de clientes y luego amplia el acceso por etapas

- Revisa las reglas de acceso tras cada cambio, no solo en el lanzamiento

Después del lanzamiento, vigila por datos “confusos pero técnicamente correctos”. Los clientes se atascan con códigos internos, estados parciales o campos que parecen editables pero no lo son. Sustituye términos internos por lenguaje llano y oculta todo lo que no puedas explicar en una frase.

Mantén a los equipos alineados escribiendo roles y permisos en un único lugar: quién puede ver qué, quién puede hacer qué, qué sucede tras una acción y qué pueden sobreescribir los admins. Esto evita la deriva silenciosa donde se añaden campos nuevos, soporte promete algo y el portal poco a poco expone más de lo debido.

Si quieres construir un portal sin programar a mano, AppMaster puede ayudarte a modelar datos seguros para el portal, aplicar reglas de acceso en la lógica de negocio y generar backends listos para producción, apps web y nativas. Si necesitas flexibilidad de despliegue, AppMaster soporta despliegues en la nube y exportación de código fuente, de modo que el portal encaje en tu infraestructura existente (appmaster.io).

FAQ

Un portal de autoservicio debe reducir las consultas repetitivas de soporte respondiendo las pocas preguntas que los clientes hacen con más frecuencia: estado actual, qué cambió, qué se necesita de ellos y qué sucede después. No debe intentar replicar tu aplicación administrativa interna ni exponer detalles de los flujos internos.

Las tablas internas suelen mezclar datos para clientes con campos solo para personal, como notas, banderas de fraude, costos y etiquetas internas. Aunque ocultes campos en la interfaz, es fácil pasar por alto algo sensible y futuros cambios en el esquema pueden exponer nuevos campos accidentalmente.

Empieza revisando tickets recientes y agrupándolos por intención; luego elige el conjunto más pequeño de campos que responda de forma fiable a esas solicitudes. Si el equipo corrige frecuentemente un campo manualmente, no lo muestres todavía; muestra lo que puedas mantener preciso con confianza, como estado, totales, fechas de vencimiento y marcas de tiempo de última actualización.

Por defecto, ofrece acciones sencillas, reversibles y fáciles de auditar: pagar una factura, actualizar datos de contacto, subir un documento o reabrir un ticket. Si una acción desencadena pasos internos complejos, preséntala como una solicitud para revisión en lugar de permitir que los clientes cambien registros operativos directamente.

Define primero el ámbito por tenant y aplícalo en cada lectura y escritura para que los usuarios solo vean registros vinculados al identificador de su organización. Esto evita el peor caso, donde un usuario cambia un ID en la URL o en una llamada API y puede ver facturas o tickets de otro cliente.

Usa roles que reflejen comportamientos reales: un usuario cliente autenticado para sus propios elementos y un cliente-admin para gestionar usuarios y ajustes de la empresa dentro de su organización. Mantén las permisiones administrativas internas separadas y evita que un “cliente-admin” se convierta en una cuenta con privilegios de personal.

Considera los campos seguros para el portal como un contrato separado en lugar de “todo menos algunos campos ocultos”. Crea un modelo de vista del portal (view, read model o tabla curada) que incluya solo lo que los clientes deben ver y mapea los estados internos confusos a un conjunto pequeño de estados entendibles por el cliente.

Aplica autorización en todas las peticiones en el backend, no solo en la UI, y limita cada consulta por tenant y rol. Usa identificadores no adivinables, protege las sesiones y asegúrate de que los archivos adjuntos se almacenen detrás de controles de acceso en lugar de URLs públicas.

Registra quién hizo qué, sobre qué registro y cuándo, para que soporte pueda resolver disputas y puedas investigar incidentes. Como mínimo, captura inicios de sesión (incluidos fallos), lecturas de registros sensibles, cambios, actualizaciones de roles y cargas/descargas de archivos con marcas de tiempo y IDs de usuario consistentes.

Lanza primero una versión de solo lectura que cubra las preguntas principales de soporte, luego añade una o dos acciones de bajo riesgo con reglas de estado y confirmaciones claras. Si quieres evitar codificar toda la pila, AppMaster puede ayudarte a modelar datos seguros para el portal, aplicar reglas de acceso en la lógica de negocio y generar el backend y las apps para iterar sin acumular soluciones improvisadas.