Panel administrativo de pagos seguro: roles y flujos

Aprende a diseñar un panel administrativo interno de pagos seguro con roles claros, datos enmascarados y flujos prácticos para reembolsos, disputas y contracargos.

¿Qué hace que los paneles administrativos de pagos sean riesgosos?

Un panel administrativo de pagos es poderoso porque puede mover dinero, exponer detalles sensibles y anular los flujos normales del cliente. Esa combinación lo convierte en una herramienta interna de alto riesgo. Los mayores problemas suelen originarse en tareas comunes bajo presión: un agente de soporte pulsa el tipo de reembolso incorrecto, un compañero de finanzas aprueba algo sin el contexto suficiente o alguien copia datos a una hoja de cálculo que nunca debería salir del sistema.

La mayoría de problemas caen en tres categorías: errores, fraude y fugas.

Los errores incluyen reembolsos dobles, reembolsar al cliente equivocado o cambiar un estado que desencadena un pago automático. El fraude incluye a insiders emitiendo reembolsos a sus propias tarjetas, ayudando a un conocido a eludir controles o editando registros para ocultar una mala decisión. Las fugas incluyen mostrar números completos de tarjeta o datos bancarios en pantalla, compartir capturas en chat o permitir que demasiadas personas exporten datos.

Los reembolsos, disputas y contracargos necesitan controles más estrictos que las acciones administrativas normales porque tienen alto impacto y son sensibles al tiempo. A menudo implican información parcial, plazos estrictos y comunicación con un procesador. Una mala acción puede generar pérdida directa (dinero), pérdida indirecta (comisiones) y problemas de cumplimiento.

En el día a día, “seguro” se reduce a tres cosas que puedes verificar:

- Mínimo acceso: las personas solo pueden hacer lo que su rol requiere.

- Visibilidad: los campos sensibles están enmascarados por defecto y se revelan solo con una razón.

- Trazabilidad: cada acción crítica queda registrada con quién, qué, cuándo y por qué.

Esto importa especialmente cuando soporte, operaciones de finanzas y riesgo deben colaborar, y cuando ingeniería tiene que implementar reglas sin ralentizar al equipo.

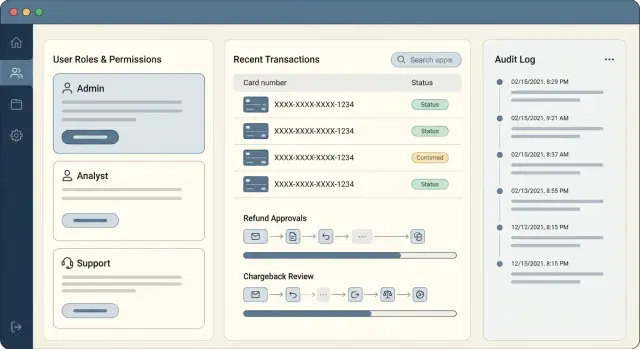

Roles y separación de funciones: empieza por personas reales

Un panel de pagos seguro comienza con una pregunta simple: ¿quién toca un problema de pago de inicio a fin?

Si una sola persona puede ver todo, cambiar cualquier cosa y aprobar sus propias acciones, estás a un error (o a un mal actor) de un incidente costoso.

La mayoría de equipos suelen tener unos roles comunes:

- Agente de soporte: lee el contexto del cliente, abre casos y solicita acciones

- Operaciones de pagos: realiza acciones operativas (reembolsos, respuestas a disputas)

- Finanzas: concilia, aprueba pagos/reembolsos de alto valor y controla límites

- Riesgo: revisa patrones sospechosos, coloca bloqueos y aprueba excepciones

- Líder de equipo o manager: maneja escalaciones y anula con justificación

Una separación práctica de funciones es dividir permisos en tres tipos: ver, actuar y aprobar.

Soporte puede ver lo que necesita para ayudar al cliente, pero no puede ejecutar reembolsos. Operaciones de pagos puede actuar, pero ciertas acciones requieren aprobación. Los auditores deberían ser solo lectura, con acceso a logs e informes, no a botones.

Define reglas de cuatro ojos pronto, antes de construir pantallas. Buenos candidatos incluyen reembolsos de alto valor, reembolsos repetidos para el mismo cliente, reembolsos después de que se haya presentado una disputa y cambios en detalles bancarios o de pago. Mantén el resto en un solo paso, o tu equipo buscará atajos alrededor de la herramienta.

Los caminos de escalación deben ser explícitos y rápidos. Por ejemplo:

- Reembolso por encima de un monto fijado va a aprobación de Finanzas

- Tercera disputa en el mes va a revisión de Riesgo

- Cliente VIP o excepción especial va a un Líder de Equipo

Control de acceso simple para el día a día

Los paneles administrativos de pagos suelen fallar en los momentos aburridos: alguien está de baja, entra un nuevo empleado, un manager necesita un informe puntual o un agente de soporte necesita revisar una transacción rápido. Si tu modelo de acceso es difícil de operar, la gente lo eludirá.

Empieza por roles, no por personas. Define un conjunto pequeño de roles que coincidan con trabajos reales (Agente de Soporte, Operaciones de Pagos, Manager de Finanzas, Admin). Luego asigna usuarios a roles. Cuando alguien cambia de equipo, muévelo entre roles en vez de editar una larga lista de permisos personalizados.

Después añade permisos finos solo donde el riesgo sea real. Un patrón simple es separar lectura, cambio y aprobación. Muchos equipos también separan “exportar” en un permiso propio porque es una vía común de fuga.

Para tareas raras, usa acceso elevado temporal en lugar de poder permanente. Ejemplo: un líder de soporte necesita acceso de exportación por 30 minutos para responder a una solicitud regulatoria. Concedelo con tiempo de expiración y revocación automática.

Los cambios de acceso también necesitan un flujo claro para que no se conviertan en un canal alterno:

- Solicitar: indicar el rol/permiso y la razón

- Aprobar: el manager o propietario da el visto bueno (no el solicitante)

- Aplicar: otorgar acceso, con fecha de inicio y fin si procede

- Registrar: conservar quién aprobó, cuándo y qué cambió

Enmascarar datos sensibles sin bloquear el trabajo de soporte

Un panel administrativo de pagos debe tratar los campos sensibles como “nunca mostrar” por defecto. Algunos datos simplemente no son necesarios para las operaciones, y mostrarlos solo crea riesgo.

Secretos de pago como el número completo de tarjeta (PAN) y el CVV nunca deben aparecer en la UI, logs ni exportaciones. Si tu sistema guarda tokens, trátalos también como secretos. Pueden ser mal usados si se copian fuera del sistema.

Para todo lo demás, enmascara primero y revela solo cuando haya una razón clara. Soporte debe ver lo necesario para identificar a un cliente y una transacción, pero no tanto como para provocar una fuga de datos.

Una vista por defecto práctica:

- Tarjeta: marca y últimos 4 dígitos (y la expiración solo si realmente la necesitas)

- Cliente: email o teléfono parcial (por ejemplo, j***@domain.com)

- Dirección: ciudad/país visible, líneas de calle ocultas

- IDs: muestra IDs internas; oculta identificadores del procesador externo salvo que sean necesarios

- Notas: evita PII en texto libre; prefiere campos estructurados

Cuando alguien necesite ver más, haz que “revelar” sea una acción, no el diseño de la página. Solicita una breve razón, vuelve a comprobar permisos y contempla un paso extra para revelaciones de alto riesgo (reautenticación o aprobación de supervisor). Limita el tiempo de la revelación para que vuelva a enmascararse después de un minuto.

Las exportaciones son donde el enmascarado suele romperse. Si permites exportar CSV para reportes de reembolsos, exporta campos enmascarados por defecto y exige un permiso separado para cualquier exportación sin enmascarar. No puedes evitar capturas de pantalla o copiar/pegar, pero puedes reducir accidentes con marcas de agua en vistas sensibles, limitando quién puede revelar y registrando cada revelación y exportación en los logs de auditoría.

Conceptos básicos del modelo de datos para reembolsos, disputas y contracargos

Las operaciones de pagos son más sencillas cuando el modelo de datos es aburrido y consistente. El objetivo es que cada caso sea legible en un solo lugar, incluso meses después.

Empieza con un conjunto pequeño de registros centrales que puedas reutilizar en distintos flujos:

- Customer (quien pagó)

- Payment (la transacción original)

- Refund (dinero que vuelve: parcial o total)

- Dispute (reclamación abierta por el banco o la red de tarjetas)

- Chargeback (resultado de la disputa que mueve fondos)

Añade dos objetos de soporte que mantengan el historial claro sin meter todo en un solo campo: Evidence (archivos, texto, plazos) y Notes (comentarios internos, traspasos, decisiones).

Los estados son donde los equipos se enredan. Mantén un vocabulario pequeño y compartido entre Refund, Dispute y Chargeback para que paneles y filtros se comporten igual. Estados comunes incluyen draft, pending approval, submitted, won, lost y reversed. Si necesitas más detalle, añade un campo de razón en vez de 20 estados.

Cada caso debe tener una línea de tiempo que muestre lo ocurrido en orden. No te fíes solo de “última actualización”. Modela una tabla de Events y escribe eventos cada vez que algo importante cambie:

- created, assigned, approved o denied

- enviado al procesador

- evidence añadida

- plazo cambiado

- estado cambiado

Guarda referencias externas como campos de primera clase: IDs del PSP/procesador, IDs de pago o disputa de Stripe y cualquier número de caso de la red. Esto agiliza soporte y facilita auditorías cuando alguien pregunte: “¿Cuál es el caso exacto en el procesador?”.

Diseño de flujos para reembolsos, disputas y contracargos

Un buen flujo mantiene la velocidad donde es seguro y añade fricción donde se puede perder dinero. Trata reembolsos, disputas y contracargos como pistas distintas, aunque compartan el mismo registro de pago.

Reembolsos: rápidos, pero controlados

Los reembolsos suelen empezar como una solicitud de soporte u operaciones. El siguiente paso es la validación: comprobar la captura original, la ventana de reembolso, el saldo disponible y si el cliente ya tiene una disputa abierta.

Tras la validación, añade un paso de aprobación que dependa del importe y del riesgo. Reembolsos pequeños pueden aprobarse automáticamente, mientras que los grandes requieren una segunda persona. Luego envía el reembolso al proveedor de pagos, concílialo cuando el proveedor confirme y notifica al cliente y al equipo interno.

Ejemplo: un agente de soporte solicita un reembolso de $25 por un pedido duplicado. El sistema detecta que está por debajo del límite de autoaprobación, confirma que no existe una disputa, lo envía y registra el ID de reembolso del proveedor para conciliación.

Disputas y contracargos: plazos primero

Las disputas están acotadas por plazos. Diseña el flujo alrededor de plazos y evidencia. Empieza con la entrada (webhook del proveedor o un formulario de ops), luego recolección de evidencia (detalles del pedido, prueba de entrega, mensajes con el cliente), revisión interna y envío. Cuando llega un resultado, actualiza el estado, registra notas contables y decide si reintentar la entrega, reembolsar o cerrar.

Los contracargos son más estrictos. Incluye pasos de representment y reglas de baja contable. Si el plazo está muy cerca o la evidencia es débil, enruta a una decisión de baja con códigos de razón documentados.

Guardarraíles que hacen los flujos más seguros:

- Límites por importe que cambian la ruta de aprobación

- Detección de duplicados (mismo pago, mismo importe, misma razón)

- Períodos de enfriamiento para evitar reembolsos repetidos

- Temporizadores de plazos para disputas y contracargos

- Puertas de una sola dirección tras el envío, con excepciones solo para admins

Paso a paso: diseñando la lógica del panel administrativo

Un panel administrativo de pagos trata mayormente de la lógica entre clics: quién puede hacer qué, cuándo puede hacerlo y qué debe ser verdad antes de aceptar un cambio.

Empieza mapeando cada flujo en una sola página: reembolso, respuesta a disputa, seguimiento de contracargo. Para cada uno, lista acciones y puntos de decisión. Manténlo ligado a roles reales (Soporte, Riesgo, Finanzas, Admin) para detectar vacíos como “¿quién puede cancelar un reembolso después de aprobado?”.

Pon comprobaciones de permisos en cada acción, no solo en las pantallas. Alguien podría llamar a un endpoint desde un marcador antiguo, un flujo de exportación o una herramienta interna distinta. La regla debe vivir con la acción misma: aprobar reembolso, subir evidencia, editar email del cliente, marcar como pagado.

Añade validaciones que detengan estados malos temprano:

- Reglas de elegibilidad (el pedido está capturado, no anulado)

- Ventanas de tiempo (reembolso permitido dentro de X días)

- Campos requeridos (código de razón, notas, archivos de evidencia)

- Límites de importe (un reembolso parcial no puede exceder el importe capturado)

- Transiciones de estado (no puedes aprobar un reembolso ya enviado)

Luego diseña aprobaciones y colas. Decide quién ve qué a continuación: soporte crea una solicitud, Finanzas aprueba por encima de un umbral, Riesgo revisa lo marcado y el sistema enruta el caso a la cola correcta.

Finalmente, define notificaciones y temporizadores, especialmente para disputas con plazos estrictos:

- Alerta “Disputa abierta” a la cola de disputas

- Recordatorio diario cuando falta evidencia

- Escalación cuando quedan 48 horas

- Bloqueo automático de ediciones tras el envío

Logs de auditoría y monitoring que realmente usarás

Un panel administrativo de pagos vive o muere por su traza de auditoría. Cuando algo falla, necesitas respuestas en minutos, no una discusión sobre qué pudo haber pasado.

Trata el log de auditoría como una característica de producto, no como una herramienta de depuración. Cada acción sensible debe crear un evento append-only que no pueda editarse ni borrarse desde la UI administrativa. Si alguien necesita corregir un error, lo hace con una nueva acción que referencia la anterior.

Como mínimo, captura estos campos para cada evento:

- Quién: ID de usuario, rol e información de suplantación (si se usó)

- Qué: nombre de la acción y objeto afectado (reembolso, caso de disputa, payout)

- Cuándo/dónde: marca temporal, dirección IP, ID de dispositivo/sesión

- Antes/después: campos clave que cambiaron (importe, estado, propietario)

- Por qué: nota de razón obligatoria para acciones de alto riesgo

El monitoreo debe centrarse en señales que indiquen riesgo real, no ruido. Elige unas pocas alertas que realmente responderás, enrútalas al canal adecuado y revísalas semanalmente para ajustar umbrales.

Buenos disparadores para empezar:

- Reembolsos por encima de un monto fijado o fuera de horas normales

- Reversiones repetidas sobre el mismo pago o cliente

- Múltiples fallos de comprobación de permisos por el mismo usuario

- Exportaciones masivas de datos relacionados con pagos

- Disputas cerca del plazo sin acción reciente

Añade informes operativos simples que apoyen el trabajo diario: aprobaciones pendientes, colas envejecidas (reembolsos/disputas/contracargos) y plazos perdidos.

Errores comunes y trampas a evitar

La mayoría de problemas en herramientas de operaciones de pago no vienen de hackers. Surgen de pequeños atajos que se acumulan hasta que un reembolso o disputa sale mal y nadie puede explicar claramente qué ocurrió.

Una trampa es el acceso “temporal” que nunca se revoca. Un compañero cubre un turno, obtiene permisos elevados y meses después aún los conserva. Soluciona esto con accesos temporales con fecha de expiración y un calendario de revisiones simple.

Otro error común es confiar en ocultar elementos en la UI en lugar de comprobaciones reales de permisos. Si el backend acepta una acción, ocultar un botón no es seguridad. Haz cumplir permisos en cada acción de escritura en servidor, no solo en el diseño de la página.

Editar hechos centrales del pago también es arriesgado. El trabajo de soporte suele necesitar correcciones, pero cambiar importes, monedas, IDs de cliente o referencias de procesador sin rastro crea problemas contables y legales. Haz estos campos inmutables tras la captura y usa registros de ajuste explícitos cuando algo deba cambiar.

Trampas que reaparecen una y otra vez:

- Roles demasiado amplios (“Ops Admin” puede hacerlo todo) en lugar de roles por tarea

- Sin modelo de estados consistente, por lo que la gente recurre a notas de texto libre y chats

- Plazos de disputas llevados en el calendario de alguien en vez de una cola con temporizadores

- Reembolsos manuales sin una segunda aprobación para importes grandes

- Acciones que no generan eventos de auditoría (quién, qué, cuándo, antes/después)

Ejemplo: un agente marca un caso como “resuelto” para limpiar la lista, pero la disputa en el procesador sigue “necesita evidencia”. Sin estados internos y del procesador separados, el plazo puede pasar en silencio.

Lista de verificación rápida antes del lanzamiento

Antes de desplegar un panel administrativo de pagos al uso diario, haz una pasada final centrada en lo que la gente hará bajo presión. El objetivo no es seguridad perfecta en el papel, sino menos clics erróneos, menos sorpresas y responsabilidad clara.

Empieza por los roles. Asegúrate de que cada permiso se corresponda con una necesidad real de trabajo, no con un título que sonó bien hace meses. Revisa roles al menos trimestralmente e incluye casos límite (nueva capa de soporte, acceso de contratistas, cobertura temporal).

Enmascara datos sensibles por defecto. Si alguien necesita revelarlos, exige una razón que quede guardada (por ejemplo: “verificar últimos 4 dígitos para llamada al cliente”). Mantén las revelaciones de corta duración y deja claro en pantalla cuando los datos están desenmascarados para evitar que capturas se conviertan en fugas.

Una comprobación rápida antes del lanzamiento:

- Roles revisados trimestralmente y ligados a necesidades reales de trabajo

- Campos sensibles enmascarados por defecto; revelar exige una razón

- Cada reembolso, disputa o contracargo crea un evento de auditoría

- Aprobación requerida por encima de un monto fijado y para patrones riesgosos (reembolsos repetidos, velocidad inusual, nuevo beneficiario)

- Colas, plazos y resultados visibles en una sola pantalla

Prueba permisos como un usuario, no como administrador. Escribe casos de prueba simples para cada rol cubriendo tanto “puede ver” como “puede actuar”. Por ejemplo, un agente de soporte puede ver una disputa y añadir notas, pero no enviar evidencia ni emitir un reembolso de alto valor.

Escenario de ejemplo: solicitud de reembolso que se convierte en disputa

Un cliente escribe pidiendo reembolso por una renovación de suscripción de $79 que dice no haber esperado. Un buen panel debería hacer esto aburrido y repetible, no una hazaña heroica.

Soporte (Tier 1) abre un caso y busca por email. Pueden ver el estado del pedido, marcas temporales y la huella de pago, pero los datos de tarjeta están enmascarados (marca y últimos 4). Soporte también ve si ya se reembolsó o si existe una disputa, pero no los detalles completos de facturación.

Operaciones recoge el caso a continuación. Pueden ver más: el ID de transacción del procesador, códigos AVS/CVV y reglas de elegibilidad de reembolso. Aún no ven números completos de tarjeta. Operaciones emite un reembolso y marca el caso como “Reembolsado - periodo de espera”, añadiendo una nota: “Reembolsado en procesador, se espera liquidación en 3-5 días hábiles.”

Dos semanas después llega una disputa por la misma transacción. El caso se reabre automáticamente y pasa a Operaciones con estado “Disputa recibida”. Un líder revisa la línea de tiempo y aprueba el envío de evidencia porque ahora hay riesgo financiero y de cumplimiento.

El traspaso se mantiene limpio porque:

- Cada paso añade una nota breve y asigna el siguiente responsable

- Los logs de auditoría capturan quién vio, cambió, aprobó y exportó cualquier cosa

- El paquete de disputa extrae solo lo necesario (recibo, texto de la política, historial de soporte)

Resultado final: la disputa se resuelve a favor del cliente porque el reembolso se publicó después de que se registrara la disputa. Operaciones lo concilia como “reembolso + pérdida por disputa”, actualiza campos contables y Soporte envía un mensaje claro confirmando el cronograma del reembolso y que no se requiere más acción.

Próximos pasos: convertir el diseño en una herramienta interna funcional

Escribe tus reglas en lenguaje llano primero y luego conviértelas en algo que puedas construir y revisar. Una matriz compacta de roles a acciones te mantiene honesto y facilita aprobaciones.

Un formato compacto que cabe en una página:

- Roles (soporte, operaciones de pagos, finanzas, admin)

- Acciones (ver, reembolsar, reembolso parcial, subir evidencia, dar de baja)

- Umbrales (límites por importe, topes diarios, disparadores de alto riesgo)

- Aprobaciones (quién debe aprobar y en qué orden)

- Excepciones (acceso de emergencia y cuándo está permitido)

Prototipa pantallas alrededor de cómo llega el trabajo y cómo se resuelve. Las colas y las líneas de tiempo suelen vencer a las tablas crudas. Por ejemplo, una cola de reembolsos con filtros (pendiente de aprobación, esperando al cliente, bloqueado) más una página de caso con la línea de tiempo de eventos (solicitud, aprobación, pago, reversión) ayuda al equipo a actuar rápido sin exponer datos extra.

Construye un flujo end-to-end antes de añadir más. Los reembolsos son una buena primera opción porque cubren la mayoría de piezas: comprobaciones de rol, datos enmascarados, aprobaciones, notas y traza de auditoría. Cuando los reembolsos funcionen bajo presión, expande los mismos patrones a disputas y contracargos.

Si quieres construir sin mucha programación, una plataforma no-code como AppMaster (appmaster.io) puede encajar de forma práctica para este tipo de herramienta interna: puedes modelar una base de datos PostgreSQL, definir roles y aplicar flujos de aprobación como procesos visuales, y luego generar apps web y móviles listas para producción.

Mantén la primera versión delgada: una cola, una página de caso con línea de tiempo y un botón de acción seguro que haga cumplir aprobaciones. Cuando eso funcione bajo presión, añade las pantallas “agradables de tener” sin rehacer la lógica central.

FAQ

Trátalo como de alto riesgo porque puede mover dinero y exponer datos sensibles. Empieza con el mínimo acceso por rol, añade pasos de aprobación para acciones de alto impacto y haz que cada acción crítica quede auditada para ver rápidamente qué pasó y por qué.

Divide permisos en ver, actuar y aprobar. Soporte puede ver contexto y crear solicitudes, operaciones de pagos puede ejecutar acciones de bajo riesgo, y Finanzas o Riesgos aprueban las acciones de alto valor o sospechosas para que una sola persona no pueda iniciar y finalizar un cambio arriesgado.

Por defecto usa un conjunto pequeño de roles basados en trabajo y asigna personas a esos roles en vez de editar permisos individuales. Añade permisos detallados solo para acciones verdaderamente riesgosas (reembolsos, exportaciones, cambios de cobro) y emplea accesos temporales elevados para casos raros.

No te fíes de ocultar botones; aplica las comprobaciones de permisos en la acción misma (lado servidor) para cada operación de escritura. Así evitas que alguien use un endpoint antiguo, un marcador o una herramienta alternativa que omita las comprobaciones de la interfaz.

Nunca muestres números completos de tarjeta ni CVV, y evita exponer secretos o tokens en la UI, logs o exportaciones. Enmascara los campos sensibles por defecto y permite una “revelación” limitada en el tiempo solo cuando sea necesaria, con motivo requerido y registro en el log de auditoría.

Haz que “revelar” sea una acción deliberada en lugar de la vista por defecto. Requiere el permiso apropiado, captura una breve razón, vuelve a enmascarar automáticamente tras un tiempo corto y registra la revelación en los logs de auditoría para que el acceso sensible sea visible y revisable.

Usa un modelo consistente y sencillo con registros separados para Payment, Refund, Dispute y Chargeback, más Notes y una línea de tiempo de Events. Mantener el historial como eventos append-only hace que los casos sean legibles meses después y evita perder contexto en campos de texto libre.

Los reembolsos deben ser rápidos para casos de bajo riesgo y más estrictos para importes altos o patrones inusuales. Primero valida elegibilidad, ventanas temporales y duplicados; luego enruta a aprobaciones por importe o riesgo; y bloquea o limita ediciones una vez enviado el reembolso.

Registra quién lo hizo, qué cambió, cuándo y desde dónde, cuáles eran los valores antes/después, y por qué se hizo para acciones de alto riesgo. Haz que el log sea append-only en la UI administrativa para que los errores se corrijan con nuevas acciones, no con ediciones.

Aplica accesos elevados con caducidad y revisiones periódicas para que los permisos “temporales” no se queden. Evita editar hechos centrales del pago tras la captura; usa registros de ajuste explícitos para que contabilidad e investigaciones tengan una traza clara y fiable.