Quản lý bí mật và cấu hình cho dev, staging, prod

Tìm hiểu quản lý bí mật và cấu hình cho dev, staging và prod với các mẫu đơn giản cho API key, thông tin đăng nhập SMTP và webhook secret để tránh rò rỉ.

Vấn đề chúng ta đang giải quyết

Quản lý bí mật và cấu hình là việc giữ các giá trị nhạy cảm tránh khỏi những nơi chúng có thể bị sao chép, cache, hoặc chia sẻ vô tình.

Một bí mật là bất kỳ thứ gì cấp quyền truy cập hoặc chứng minh danh tính, như API key, mật khẩu cơ sở dữ liệu, đăng nhập SMTP, hoặc webhook signing secret. Cấu hình bình thường là giá trị có thể công khai mà không gây hại, như tên feature flag, timeout, hoặc base URL cho một site công khai.

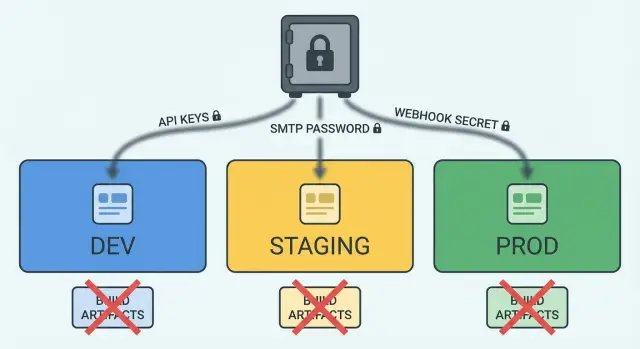

Dev, staging và prod cần các giá trị khác nhau vì mục tiêu khác nhau. Dev để lặp nhanh và test an toàn. Staging nên giống prod nhưng vẫn được cô lập. Prod phải được khóa chặt, có audit và ổn định. Nếu bạn dùng lại cùng bí mật ở mọi nơi, một rò rỉ ở dev có thể biến thành vi phạm ở prod.

“Rò rỉ vào build” nghĩa là một bí mật trở thành một phần của thứ được đóng gói và chia sẻ, như binary backend đã biên dịch, gói app mobile, hoặc bundle front-end. Một khi bí mật nằm trong artifact build, nó có thể lan đến những nơi bạn không kiểm soát.

Các rò rỉ vô tình thường xảy ra qua vài đường đi dễ đoán:

- Hardcode bí mật trong source, sample hoặc comment

- Commit file

.envcục bộ hoặc export cấu hình vào repo - Nướng bí mật vào build front-end hoặc mobile chạy trên thiết bị người dùng

- In bí mật ra logs, báo cáo crash, hoặc output build

- Sao chép giá trị production sang staging “chỉ để chạy thử”

Một ví dụ đơn giản: một dev thêm mật khẩu SMTP vào file config để “đưa email hoạt động”, rồi file đó bị commit hoặc đóng gói vào bản phát hành. Ngay cả khi bạn đổi mật khẩu sau đó, bản build cũ có thể vẫn nằm trong cache CI, upload lên store, hoặc thư mục tải xuống của ai đó.

Mục tiêu rõ ràng: giữ bí mật ngoài code và build, và chèn giá trị đúng theo môi trường lúc runtime hoặc qua bước triển khai an toàn.

Nguyên tắc cơ bản ngăn hầu hết rò rỉ

Phần lớn an toàn đến từ vài thói quen bạn làm mỗi lần.

Giữ bí mật ngoài code và output build. Code thì lan. Nó bị sao chép, review, log, cache và upload. Build cũng lan: artifact có thể vào logs CI, bundle app, registry container, hoặc thư mục chia sẻ. Xem mọi thứ commit hoặc biên dịch là công khai.

Tách credentials theo môi trường (least privilege). Key dev chỉ nên hoạt động ở dev và nên bị giới hạn chức năng. Nếu key rò rỉ từ laptop hoặc server test, thiệt hại sẽ được gói gọn. Ý tưởng tương tự áp dụng cho user SMTP, mật khẩu DB và webhook signing secret.

Làm việc quay vòng (rotation) thành việc nhàm chán. Giả sử bạn sẽ quay vòng bí mật, bởi vì bạn sẽ phải làm. Thiết kế sao cho có thể thay giá trị mà không sửa code và không rebuild mọi app. Với nhiều hệ thống, điều đó nghĩa là đọc bí mật lúc runtime (từ biến môi trường hoặc secret store) và hỗ trợ nhiều secret cùng lúc trong giai đoạn chuyển đổi.

Giới hạn và ghi log truy cập. Bí mật chỉ nên được đọc bởi service cần chúng, và chỉ trong môi trường nơi nó chạy. Truy cập của con người nên hiếm, có giới hạn thời gian và có audit.

Nếu bạn muốn một tập quy tắc nhỏ che phủ hầu hết trường hợp:

- Đừng commit bí mật hoặc paste chúng vào ticket, chat, hay screenshot.

- Dùng credentials riêng cho dev, staging và prod.

- Ưu tiên config lúc runtime hơn là nướng giá trị vào image hoặc build mobile.

- Quay vòng theo lịch và sau bất kỳ nghi ngờ phơi bày nào.

- Hạn chế ai và cái gì có thể đọc bí mật, và giữ log truy cập.

Những nguyên tắc này áp dụng dù bạn dùng stack code truyền thống hay nền tảng no-code như AppMaster. Con đường an toàn giống nhau: giữ bí mật ngoài build và giới hạn chặt nơi chúng được dùng.

Nơi bí mật hay rò rỉ nhất

Hầu hết rò rỉ không phải là “bị hack”. Chúng xảy ra trong công việc thường ngày: test nhanh, screenshot hữu ích, build in ra quá nhiều. Điểm khởi đầu tốt là biết các chỗ những slip nhỏ hay xảy ra.

Source control là nơi kinh điển. Ai đó paste API key vào file config “tạm thời”, commit, và nó lan qua branch, pull request, comment review. Dù bạn xóa sau, bí mật có thể sống mãi trong history hoặc bản patch sao chép.

Bất cứ thứ gì bạn gửi tới người dùng là nguồn rò rỉ lớn khác. Front-end bundle và binary mobile dễ bị inspect. Nếu bí mật nằm trong JavaScript, app iOS/Android, hoặc config “baked”, coi nó là công khai. App client có thể giữ identifier công khai, nhưng không giữ private key.

Bí mật còn rò rỉ qua “tiếng ồn hữu ích” trong automation và support. Ví dụ: logs CI echo biến môi trường, debug print in cả credential SMTP, báo cáo crash chứa config và request đi ra, image container và cache build lưu file .env, ticket hỗ trợ có log hoặc screenshot cấu hình.

Mẫu phổ biến là bí mật vào pipeline build một lần, rồi bị sao chép khắp nơi: vào layer container, artifact cache, log, và ticket. Sửa lỗi hiếm khi chỉ cần một công cụ. Đó là một thói quen: giữ bí mật ngoài code, ngoài build và khỏi những thứ con người paste vào chat.

Các loại bí mật phổ biến và rủi ro của chúng

Hiểu loại bí mật, nguy cơ nếu rò rỉ và nơi nó tuyệt đối không được xuất hiện sẽ giúp.

API keys (Stripe, maps, analytics,…) thường là credentials cấp dự án. Chúng nhận diện app của bạn và cho phép hành động cụ thể, như charge thẻ hoặc đọc số liệu. Chúng khác token người dùng. Token người dùng biểu thị session và nên hết hạn. Nhiều API key không tự hết hạn, nên rò rỉ gây hại hơn.

Thông tin đăng nhập SMTP thường là username và password cho mail server. Nếu lộ, kẻ xấu có thể gửi spam từ domain của bạn và làm hỏng deliverability. Nhà cung cấp email theo API thay cho SMTP raw có thể an toàn hơn vì scope, nhưng rủi ro vẫn cao nếu key có quyền gửi mail từ tài khoản của bạn.

Webhook secrets (signing secrets hoặc verification keys) bảo vệ request vào. Nếu signing secret bị lộ, ai đó có thể giả mạo event "payment succeeded" hoặc "subscription canceled" để lừa hệ thống của bạn. Nguy cơ không chỉ là lộ dữ liệu mà là logic nghiệp vụ thực thi trên event giả.

Các bí mật ảnh hưởng cao khác gồm URL DB (thường kèm mật khẩu), credentials service account, và key mã hoá. URL DB lộ có thể dẫn đến trộm dữ liệu toàn bộ. Key mã hoá lộ khiến dữ liệu quá khứ và tương lai có thể đọc được, và quay vòng sẽ đau đầu.

Cách nhanh để nghĩ về tác động:

- Có thể tiêu tiền hoặc kích hoạt hành động: payment keys, admin API keys, webhook signing secrets

- Có thể mạo danh bạn: mật khẩu SMTP, key gửi email, token bot nhắn tin

- Có thể lộ toàn bộ dữ liệu: credentials DB, account dịch vụ cloud

- Có thể phá vỡ riêng tư vĩnh viễn: key mã hoá, signing key

- Thường an toàn để ship: publishable keys dùng cho browser (vẫn nên giới hạn theo domain/app)

Không bao giờ ship các giá trị này đến client apps (web, iOS, Android): secret API key, mật khẩu SMTP, mật khẩu DB, service account, private encryption key và webhook signing secret. Nếu client cần gọi API bên thứ ba, hãy route qua backend để secret ở phía server.

Mẫu lưu trữ bí mật mà không đưa vào build

Quy tắc an toàn mặc định đơn giản: đừng nướng bí mật vào thứ nào được biên dịch, export, hay chia sẻ. Xem build là artifact công khai, ngay cả khi bạn nghĩ nó riêng tư.

Chọn nơi lưu phù hợp cho mỗi môi trường

Với phát triển cục bộ, file cấu hình có thể ổn nếu nó không vào version control và dễ thay thế (ví dụ file .env chỉ cho local). Với staging và production, ưu tiên secret store thực thụ: secret manager của cloud provider, vault chuyên dụng, hoặc cài đặt môi trường được bảo vệ của nền tảng.

Biến môi trường là mặc định tốt vì dễ chèn lúc runtime và tách khỏi codebase. Chi tiết quan trọng là thời điểm: chèn lúc runtime an toàn hơn chèn lúc build vì bí mật không thành phần của output build hoặc bundle client.

Một phân chia thực tế cho nhiều team:

- Local dev: env var cục bộ hoặc file bí mật local, riêng cho từng máy dev

- Staging: secret manager hoặc cài đặt môi trường được bảo vệ, scope chỉ cho staging

- Production: secret manager với quyền truy cập chặt hơn, log audit và quay vòng

Giữ tên biến và ranh giới nhất quán

Dùng cùng tên key ở mọi môi trường để app hành xử giống nhau: SMTP_HOST, SMTP_USER, SMTP_PASS, STRIPE_SECRET_KEY, WEBHOOK_SIGNING_SECRET. Chỉ đổi giá trị.

Khi môi trường quan trọng (payments, email, webhook), hãy dùng project hoặc account cloud riêng cho mỗi môi trường nếu có thể. Ví dụ, giữ Stripe key và webhook secret riêng cho staging để lỗi ở staging không ảnh hưởng production.

Nếu bạn deploy với nền tảng như AppMaster, ưu tiên cài đặt môi trường runtime cho service backend để bí mật ở phía server và không bị nhúng vào code export hay client app.

Thiết lập từng bước cho dev, staging và prod

Làm cho việc dùng bí mật sai trở nên khó ngay từ đầu.

-

Lập inventory những gì bạn có và dùng ở đâu. Bao gồm API key, username/password SMTP, webhook signing secret, mật khẩu DB, JWT signing key, và token bên thứ ba. Ghi rõ owner (team hoặc vendor), component đọc chúng (backend, worker, mobile, web) và tần suất có thể quay vòng.

-

Tạo giá trị riêng cho dev, staging và prod, cùng với quyền khác nhau. Bí mật dev nên an toàn dùng từ laptop và container local. Staging giống prod nhưng không dùng account prod. Prod chỉ nên đọc bởi runtime identity production, không phải con người mặc định.

-

Di chuyển bí mật sang config runtime, không phải build time. Nếu bí mật có mặt trong build, nó có thể vào logs build, layer Docker, bundle client hoặc báo cáo crash. Quy tắc đơn giản: build tạo artifact có thể copy; bí mật chỉ được chèn khi app khởi động.

-

Dùng flow triển khai nhất quán. Một cách tiếp cận giữ team tránh sai:

- Tạo một secret store cho mỗi môi trường (hoặc namespace nghiêm ngặt cho mỗi môi trường).

- Cho runtime identity của ứng dụng quyền đọc chỉ các bí mật môi trường của nó.

- Chèn bí mật lúc startup qua biến môi trường hoặc file mount, giữ chúng khỏi images và client bundles.

- Thêm quy tắc quay vòng (expiry, owner, nhắc nhở) cho mọi bí mật.

- Thêm bài test cứng: deployment staging phải fail nếu cố đọc bí mật prod.

Lockdown chủ yếu là giảm ai và cái gì có thể đọc mỗi bí mật. Tránh tài khoản chia sẻ, tránh token sống lâu khi có thể, và giữ quyền đọc hẹp hơn quyền ghi.

Nếu dùng nền tảng no-code như AppMaster, cách tiếp cận vẫn đúng: giữ credential bên thứ ba trong runtime settings theo môi trường, và coi artifact được tạo ra là công khai trong team. Quyết định đơn lẻ đó ngăn nhiều rò rỉ vô tình.

Mẫu thực tế cho API key và SMTP credentials

Nhiều rò rỉ xảy ra khi app cần “gửi cái gì đó” và cách nhanh nhất là paste credential vào client hoặc file config đóng gói. Quy tắc mặc định tốt: web và mobile client không bao giờ giữ username/password SMTP hoặc key nhà cung cấp có quyền gửi.

Với email, ưu tiên API key của nhà cung cấp thay cho SMTP raw khi có thể. Gửi theo API dễ scope (chỉ gửi mail), dễ quay vòng và giám sát. Nếu phải dùng SMTP, giữ nó phía server và backend là nơi duy nhất nói chuyện với mail server.

Cài đặt thực tế an toàn:

- Đặt gửi email sau endpoint backend (ví dụ: “gửi mã đặt lại mật khẩu” hoặc “gửi hoá đơn”).

- Lưu API key hoặc mật khẩu SMTP như bí mật môi trường trên backend, không trong source hoặc cài đặt UI.

- Dùng credentials riêng cho dev, staging và prod (tốt nhất là account và domain gửi khác nhau).

- Thêm allowlist người nhận ở staging để chỉ địa chỉ đã duyệt mới nhận mail.

- Log kết quả gửi (message ID, phản hồi provider, domain người nhận) nhưng không log credential hoặc toàn bộ nội dung message.

Tách staging và prod quan trọng hơn nhiều người nghĩ. Staging có thể spam khách thật nếu dùng cùng sender và quy tắc nhận. Một guard đơn giản: ở staging, chặn toàn bộ email ra ngoài trừ khi người nhận nằm trong allowlist (ví dụ địa chỉ team).

Ví dụ: bạn xây portal khách hàng trên AppMaster. Mobile app gọi “gửi mã đăng nhập”. App gọi backend, backend đọc bí mật mail prod hoặc staging từ môi trường và gửi email. Nếu tester dùng staging, allowlist ngăn gửi tới khách thật, và logs vẫn cho biết gửi thành công hay không mà không lộ key.

Webhook secrets: ký, xác thực và quay vòng

Bảo mật webhook gói gọn trong một quy tắc: xác thực mọi request trên server bằng một bí mật không bao giờ rời backend. Nếu bí mật được gửi tới web hoặc mobile app, nó không còn là bí mật.

Ký và xác thực

Xem webhook như một thanh toán thẻ đến: không chấp nhận gì cho đến khi xác thực. Provider gửi header chữ ký tính từ payload và bí mật chia sẻ của bạn. Server của bạn tính lại chữ ký và so sánh.

Luồng xác thực đơn giản:

- Đọc raw request body chính xác như nhận được (không reformat).

- Tính chữ ký mong đợi bằng webhook secret.

- So sánh bằng constant-time comparison.

- Từ chối header thiếu hoặc chữ ký không hợp lệ với 401 hoặc 403 rõ ràng.

- Sau đó mới parse JSON và xử lý event.

Dùng endpoint và secret webhook riêng cho dev, staging và prod. Điều này ngăn công cụ dev hoặc hệ thống test kích hoạt hành động prod và giúp dễ khoanh vùng sự cố. Trong AppMaster, điều này thường nghĩa là config môi trường khác nhau cho mỗi deployment, với webhook secret lưu như biến phía server, không trong UI web hay mobile.

Chống replay và quay vòng

Signature ngăn tampering nhưng không tự động ngăn replay. Thêm kiểm tra để mỗi request chỉ hợp lệ một lần, hoặc chỉ trong khung thời gian ngắn. Các chọn phổ biến: header timestamp với giới hạn thời gian chặt, nonce, hoặc idempotency key bạn lưu và từ chối xử lý lần hai.

Lên kế hoạch quay vòng trước khi cần. Mẫu an toàn là hỗ trợ hai secret hoạt động chồng trong một thời gian ngắn: chấp nhận cả hai secret khi chuyển, rồi retire cái cũ. Giữ thời hạn cắt rõ ràng và giám sát traffic dùng chữ ký cũ.

Cuối cùng, cẩn thận với logs. Payload webhook thường chứa email, địa chỉ, hoặc metadata thanh toán. Log event ID, type và kết quả xác thực, nhưng tránh in payload đầy đủ hoặc header có thể lộ dữ liệu nhạy cảm.

Sai lầm hay gặp và bẫy cần tránh

Hầu hết rò rỉ bắt nguồn từ thói quen tiện lợi khi phát triển rồi bị copy vào staging và production.

Xem file .env local như nơi an toàn mãi mãi là một vấp ngã phổ biến. Nó ổn với laptop, nhưng nguy hiểm ngay khi bị copy vào repo, zip chia sẻ hoặc image Docker. Nếu dùng .env, nhớ ignore version control và thay bằng cài đặt môi trường trong deploy thực sự.

Dùng cùng credentials ở mọi nơi là vấn đề thường gặp. Một API key dùng chung dev, staging và prod nghĩa là sai lầm ở dev có thể thành sự cố production. Key riêng cũng dễ quay vòng, thu hồi và audit hơn.

Chèn bí mật lúc build cho frontend và mobile đặc biệt rủi ro. Nếu bí mật nằm trong bundle đã biên dịch, coi như có thể trích xuất. Frontend chỉ nhận cấu hình công khai (như base API URL). Cái gì nhạy cảm phải nằm server.

Logs là nguồn rò rỉ lặng lẽ. Một dòng debug “tạm thời” có thể sống vài tháng và được gửi đi. Nếu cần xác nhận giá trị, log phiên bản che bớt (ví dụ 4 ký tự cuối) và xóa statement ngay.

Dấu hiệu đỏ thường báo trouble

- Bí mật xuất hiện trong lịch sử Git, dù đã xóa sau.

- Một key hoạt động ở mọi môi trường.

- App mobile chứa vendor key hoặc mật khẩu SMTP.

- Ticket support có dump request đầy đủ kèm header.

- Giá trị được “ẩn” bằng base64 hoặc trường ẩn.

Mã hoá hay ẩn không phải là bảo vệ, và trường ẩn vẫn hiển thị với người dùng.

Nếu bạn xây trên AppMaster, giữ giá trị nhạy cảm trong cấu hình theo môi trường cho mỗi deployment target (dev, staging, prod) và chỉ truyền cấu hình không nhạy cảm vào client apps. Kiểm tra thực tế nhanh: nếu trình duyệt có thể thấy nó, coi nó như công khai.

Checklist nhanh trước khi phát hành

Làm một lượt cuối với tư duy “cái gì có thể rò rỉ”. Hầu hết sự cố là tẻ nhạt: key paste vào ticket, screenshot có panel cấu hình, hoặc artifact build chứa bí mật.

Trước khi ship, xác minh những điều cơ bản:

- Bí mật không nằm trong lịch sử repo, issues, docs, screenshot hoặc chat. Nếu từng paste, coi như bị xâm phạm và quay vòng.

- Build web và mobile chỉ chứa cài đặt công khai (như API base URL hoặc feature flag). Private key, mật khẩu SMTP và webhook signing secret phải nằm phía server hoặc trong secret store theo môi trường.

- Staging được cô lập khỏi production. Nó phải dùng API key riêng, account SMTP riêng và endpoint payment/webhook test riêng. Staging không nên đọc DB prod hoặc secret manager prod.

- Logs CI, monitoring và báo cáo lỗi không in giá trị nhạy cảm. Kiểm tra output build, báo cáo crash và debug logging. Che token và redact header như

Authorization. - Bạn có thể quay vòng và thu hồi nhanh mà không cần code change. Đảm bảo bí mật được chèn khi deploy (env var hoặc secret manager), vậy đổi key là cập nhật config chứ không phải rebuild khẩn cấp.

Nếu dùng AppMaster, coi bí mật là cấu hình thời điểm triển khai cho từng môi trường chứ không phải giá trị nướng vào UI hay build. Một kiểm tra cuối hữu ích là search artifact biên dịch và logs cho các pattern như sk_live, Bearer , hoặc hostname SMTP.

Ghi lại “kill switch” cho từng tích hợp: nơi bạn vô hiệu hóa key và ai có thể làm điều đó trong dưới năm phút.

Ví dụ kịch bản: thanh toán, email và webhook

Một team ba người chạy customer portal (web), app mobile kèm và một job background gửi hoá đơn và sync dữ liệu. Họ có dev trên laptop, staging cho QA và prod cho người dùng thật. Họ cần setup bí mật và cấu hình không làm chậm công việc hàng ngày.

Trong dev, họ chỉ dùng payment key sandbox và account SMTP test. Mỗi dev giữ bí mật trong biến môi trường local (hoặc file local không track nạp vào env vars), nên không có gì vào repo. Web, mobile và job background cùng đọc tên biến giống nhau như PAYMENTS_KEY, SMTP_USER, WEBHOOK_SECRET, nhưng giá trị khác nhau theo môi trường.

Trong staging, CI deploy build và platform chèn bí mật lúc runtime. Staging dùng account payment riêng, SMTP credentials riêng và webhook secret riêng. QA có thể test luồng thực mà không động tới hệ thống prod.

Trong prod, cùng artifact build được deploy nhưng bí mật lấy từ secret store chuyên dụng (hoặc secret manager cloud) và chỉ có runtime services đọc. Team cũng thiết quyền chặt hơn: chỉ job background đọc SMTP credentials, chỉ handler webhook đọc webhook secret.

Khi một key bị phơi bày (ví dụ screenshot lộ API key), họ làm theo playbook:

- Thu hồi key lộ ngay và quay vòng các bí mật liên quan.

- Tìm logs để xem hoạt động đáng ngờ trong cửa sổ phơi bày.

- Redeploy services để lấy giá trị mới.

- Ghi lại sự việc và thêm guardrail (như pre-commit scan).

Để giữ công việc local đơn giản, họ không chia sẻ prod secrets. Devs dùng sandbox account, và nếu dùng no-code như AppMaster, họ lưu các giá trị môi trường riêng cho dev, staging và prod để cùng logic app chạy an toàn mọi nơi.

Bước tiếp theo: làm thành quy trình lặp lại được

Xử lý bí mật như công việc vệ sinh. Lần đầu khó chịu, nhưng sau đó phải thành thói quen.

Bắt đầu bằng việc viết bản đồ bí mật (secret map) bằng ngôn ngữ đơn giản để ai cũng có thể cập nhật:

- Bí mật là gì (API key, mật khẩu SMTP, webhook secret)

- Dùng ở đâu (service, job, mobile app, vendor dashboard)

- Lưu ở đâu theo môi trường (dev, staging, prod)

- Ai có quyền truy cập (con người, CI/CD, chỉ runtime)

- Cách quay vòng (các bước và điều gì cần giám sát)

Tiếp theo, chọn một mẫu lưu trữ cho mỗi môi trường và dính theo nó. Tính nhất quán thắng sự khéo léo. Ví dụ: dev dùng store bí mật local, staging dùng managed secrets với quyền hạn, và production dùng cùng managed secrets với audit chặt hơn.

Thêm lịch quay vòng và kế hoạch sự cố nhỏ mà mọi người thực sự sẽ làm theo:

- Quay vòng key rủi ro cao theo lịch (và ngay sau thay đổi nhân sự).

- Giả sử rò rỉ xảy ra: thu hồi, thay, và xác nhận traffic phục hồi.

- Ghi ai đã quay vòng gì, khi nào và vì sao.

- Quyết định kiểm tra phạm vi ảnh hưởng (payments, gửi email, webhook).

Nếu bạn xây với AppMaster (appmaster.io), giữ private key trong cấu hình phía server theo môi trường và deploy từng môi trường để web và mobile builds không nhúng bí mật. Sau đó chứng minh quy trình một lần với staging: quay vòng một key end-to-end (update store, redeploy, verify, retire key cũ). Lặp lại cho bí mật tiếp theo.

Câu hỏi thường gặp

Một bí mật là bất kỳ giá trị nào chứng minh danh tính hoặc cấp quyền truy cập, như API key, mật khẩu cơ sở dữ liệu, đăng nhập SMTP, hoặc webhook signing secret. Cấu hình (config) là giá trị có thể công khai mà không gây hại, như thời gian chờ, tên feature flag, hoặc base URL công khai của site.

Nếu một giá trị gây hại khi bị chép từ ảnh chụp màn hình hoặc repo, hãy coi nó là bí mật.

Dùng các bí mật riêng để hạn chế phạm vi thiệt hại. Nếu laptop dev, server test, hoặc staging bị lộ key, bạn không muốn key đó mở được cửa production.

Tách môi trường cũng cho phép cấp quyền nhẹ hơn ở dev và staging, và cấp quyền nghiêm ngặt, có audit ở production.

Giả sử mọi thứ được biên dịch, đóng gói hay tải lên đều có thể bị sao chép và kiểm tra sau này. Giữ bí mật ngoài code và ngoài biến thời gian build; chèn chúng lúc runtime qua biến môi trường hoặc secret manager.

Nếu bạn có thể thay một bí mật mà không rebuild app, đó thường là cách an toàn hơn.

File .env cục bộ ổn để phát triển cá nhân miễn là nó không vào version control và không bị mang vào image hay artifact. Hãy bỏ vào .gitignore và tránh chia sẻ qua chat, ticket hay file nén.

Với staging và production, ưu tiên dùng cấu hình môi trường được bảo vệ hoặc secret manager để không phải dựa vào file di chuyển.

Đừng đặt private key, mật khẩu SMTP, thông tin đăng nhập DB, hoặc webhook signing secret vào bất kỳ app client nào. Nếu code chạy trên thiết bị người dùng hoặc trong trình duyệt, giả định rằng kẻ tấn công có thể trích xuất giá trị.

Thay vào đó, chuyển các hành động nhạy cảm qua backend để thông tin nhạy cảm chỉ nằm phía server.

Thiết kế quay vòng (rotation) như một thay đổi cấu hình, không phải thay đổi code. Lưu bí mật ngoài codebase, redeploy service để nó đọc giá trị mới, và có người chịu trách nhiệm cùng lịch nhắc cho từng key.

Khi có thể, cho phép chồng chéo ngắn giữa old và new secret để chuyển đổi mượt, rồi retire key cũ sau khi xác nhận traffic.

Xác thực mọi request webhook trên server bằng một bí mật không bao giờ rời backend. Tính signature mong đợi từ raw request body chính xác như nhận được và so sánh an toàn trước khi parse và xử lý sự kiện.

Dùng endpoint và secret khác nhau cho dev, staging và prod để test không thể kích hoạt hành động production.

Tránh in ra bí mật, toàn bộ header hay payload đầy đủ vào logs, output build hay báo cáo crash. Nếu cần debug, log metadata như event ID, status code, và giá trị đã bị che (masked), không phải credentials.

Mọi log dán vào ticket hay chat hãy coi là có thể công khai và cần redact trước khi chia sẻ.

Staging nên bắt chước hành vi production nhưng phải được cô lập. Dùng tài khoản vendor hoặc project riêng nếu được, credentials SMTP riêng, payment key riêng, và webhook secret riêng.

Thêm guardrail để staging không thể đọc secret store hoặc database production ngay cả khi deployment bị cấu hình sai.

Trong AppMaster, giữ các giá trị nhạy cảm trong cấu hình runtime riêng theo môi trường cho từng target triển khai, không để trong UI hay config client. Điều này giúp build web và mobile chỉ mang cấu hình công khai, còn bí mật nằm phía server.

Thói quen tốt là dùng cùng tên biến qua dev, staging, prod và chỉ đổi giá trị theo môi trường.