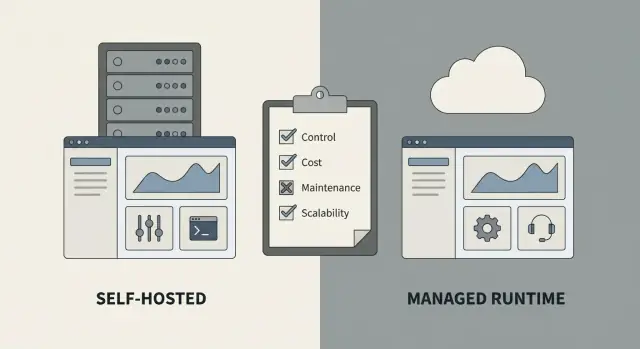

ソースコードのエクスポート vs マネージドクラウド運用:チェックリスト

コンプライアンス、スキル、更新フローの観点からセルフホスティングとマネージドランタイムを比較するための、ソースコードのエクスポートとマネージドクラウド運用のチェックリストです。

本当に何を決めているのか

ソースコードのエクスポートとマネージドクラウド運用の選択は、単にアプリがどこで動くかという話ではありません。日々の健全性を誰が維持するか、つまりその運用責任を誰が持つかを決める選択です。

マネージドランタイムではプラットフォームがアプリをホストしてくれます。あなたはデプロイを行い、プロバイダがランタイムの保守、基本的な監視、アプリに必要な環境の多くを担当します。

一方、ソースコードをエクスポートしてセルフホストする場合は、生成されたコードを自分のインフラ(あるいは自分のクラウドアカウント内)で動かします。サーバーやネットワーク、ポリシーを制御できますが、その制御に伴う作業も自分たちで引き受けることになります。

この選択は即座に3つの面に影響します:スピード(どれだけ早く出せるか)、リスク(何が壊れて誰が直すか)、そしてコスト(ホスティング費だけでなく人的コストも含む)です。

実務では、違いは主にインフラの所有、監視とバックアップ、インシデント対応、更新フロー(ワンクリックデプロイか DevOps 型のリリースか)、ログやデータベースへのアクセス制御、そしてコンプライアンス証跡の作り方に現れます。

AppMaster のようなプラットフォームを使うと、要件が変わったときにアプリを再生成できる点が実務的な違いになります。マネージドではランタイム側の作業が大部分処理されますが、セルフホストでは再生成、テスト、ロールアウトを自分たちの環境でどう行うかを決めます。

正解は一つではありません。早く出す必要があるスタートアップはオペスの作業を減らすためにマネージドを選ぶかもしれません。規制の厳しいチームは厳格な管理のためにソースをエクスポートするかもしれません。重要なのは、リリース時だけでなく、週単位で実際にシステムを運用できるかどうかに合った選択をすることです。

好みではなく制約から始める

最短で決める方法は、妥協できない条件から始めることです。好みは変わりますが、制約は通常変わりません。

手元に残さなければならない統制を書き出してください。これらは顧客契約、規制、あるいは自社のリスク許容度から生じることが多いです。もし本当に交渉できない条件があるなら、多くの場合それはエクスポートしてセルフホストする方向を指し示します。

一般的な「必ず管理すべき」制約には、データの所在地(国、リージョン、特定のクラウドアカウント)、暗号鍵の保有とローテーション方法、ネットワーク境界(プライベートサブネット、VPN、許可リスト)、ログのアクセスと保持ルール(監査、SIEM、不変ストレージ)、変更承認要件(レビュー、サインオフ、証跡)などがあります。

次に、どこを外注して構わないか正直に考えましょう。多くのチームは全ての運用の細部を持つ必要はなく、マネージドランタイムは稼働率監視、基本的なインシデント対応、OSや依存関係のパッチ、バックアップと復元テスト、トラフィック急増時の処理などの継続的な作業を軽減してくれます。

一つの質問で多くの議論が決まります:深夜2時に発生したインシデントの責任は誰が持ちますか?チームが夜間対応を確実にカバーできないなら、セルフホストはすぐにストレス源になります。セルフホストするなら担当者を決め、エスカレーションを定義し、「サービス復旧」の定義を決めてください。

例:小規模なオプスチームが社内ポータルを作っています。「完全なコントロールが欲しい」と言うものの、パッチ適用やオンコールを約束できない場合、コンプライアンス要件が強制しない限り、マネージドホスティングの方が安全な選択です。AppMaster を使えば選択肢は残せます:今はマネージドクラウドにデプロイし、将来顧客や監査の要請で必要になればソースをエクスポートできます。

まず確認すべきコンプライアンスとセキュリティの問い

アプリが規制対象データや機密データに触れるなら、ここから始めてください。コンプライアンス要件は多くの場合、データの居場所や保持すべき証跡を定めるため、エクスポート対マネージドの選択を決めてしまいます。

どのデータを保存しているか、それにどんなルールが適用されるかを明確にしてください。「顧客のメール」と「医療データ」では必要な対応が大きく異なります。また、記録をどれだけ長く保持するか、誰が削除できるかも決めてください。保持ルールはデータベース設定、バックアップ、管理画面設計に影響します。

普通はこれらの4領域が決め手になります

以下の質問で交渉の余地がない要件を洗い出しましょう:

- 規制データ:決済データ、健康データ、児童データ、政府データを扱っていますか?アクセス管理や変更管理の正式なポリシーが必要ですか?

- 居住性:データは特定の国やクラウドアカウント内に留める必要がありますか?リージョンやネットワーク、暗号鍵まで厳密に管理する必要がありますか?

- アイデンティティ:SSO、全ユーザーの多要素認証、特定アクション単位のロールベースアクセス制御が必要ですか?

- 証跡:誰がいつ何をしたかを示す監査トレイルや、セキュリティレビュー用のログを出せますか?

証跡に自信が持てないなら、ここで止まってください。多くのチームは監査人から証明を求められて初めて証跡の欠落に気づきます。

ログと証跡もセキュリティの一部です

セキュリティは防止だけではありません。何が起きたかを証明できることも重要です。

どのログが必要か(ログイン試行、権限変更、データエクスポート、管理操作など)を決め、それをどこに保管するかを決めましょう。不変ログが必要で一定期間保持する必要がある組織もあります。

例:従業員記録を扱う HR ツールなら、SSO、厳格なアクセスロール、年次監査が求められるかもしれません。そうならセキュリティチームがネットワーク制御やログ保持を管理できるセルフホストを好む場合があります。要件が軽ければ、マネージドランタイムで一般的な認証やアクセス制御を活用する方が負担を減らせます。

チームのスキルと運用体制

この決断で最も難しいのは技術ではなく、チームが毎日・夜間・休暇中もアプリを安全に運用できるかどうかです。

「24時間365日の運用」が自分たちにとって何を意味するかを現実的に考えてください。アプリが顧客対応、決済、重要な社内業務を支えるなら、ダウンタイムは人の問題になります:誰かが気づいて対応し、修復する必要があります。

セルフホスティングには通常、少なくとも以下の基礎が求められます:クラウド運用(サーバー、ネットワーク、ファイアウォール、ロードバランサ)、データベース運用(バックアップ、復元、アップグレード、パフォーマンス)、セキュリティ運用(シークレット管理、アクセス制御、インシデント対応)、信頼性作業(監視、アラート、ログ、キャパシティ計画)、そしてオンコール担当者。

加えて、時間とともに積み重なる「小さいが絶え間ない」作業をリストアップしてください:OS と依存関係のパッチ、TLS 証明書、シークレットローテーション、監査ログなど。これらが簡単に見えても、本番障害の最中に行うのは全く別問題です。

マネージドランタイムは負担を減らしますが、責任が完全になくなるわけではありません。誰かが環境を管理し、変更をレビューし、リリースのタイミングを決める必要は残ります。AppMaster のようなプラットフォームは要件変更時にアプリを再生成して再デプロイしやすくしますが、ソースをエクスポートしてセルフホストする場合、その運用作業は消えません。

最後に、キー担当者リスクに気をつけてください。デプロイ手順やデータベース復旧方法、シークレットの所在を一人だけが知っているなら、それはチームではなく単一障害点です。

コミットする前に次を問ってください:

- 主要エンジニアが一週間不在なら、誰がデプロイとロールバックをできるか?

- テストされたバックアップと文書化された復元手順はあるか?

- 誰がアラートを受け取り、応答時間の期待値は何か?

- セキュリティパッチのスケジュールを守れるか?

- オンコールローテーションを運用する意志はあるか?

更新ワークフローとリリース管理

リリースワークフローは、選択が現実になる場面です。安全に変更を出し、問題を素早く修正できる方が良い選択です。

どのくらいの頻度でリリースするか正直に決めてください。週次の改善や当日中のホットフィックスを想定するなら、公開とロールバックが日常的にできる道筋が必要です。マネージドランタイムは表面上の調整点が少ないので簡単になることが多いです。ソースをエクスポートしてセルフホストする場合も迅速に動けますが、手順が十分に整っていることが前提です。

承認、ロールバック、誰がボタンを押すか

デプロイの承認方法と、何か壊れたときのフローを書き出してください。シンプルな運用ルールの方が、誰も守らない完璧なルールより有用です。

- 誰が本番にデプロイできるか(一人かチームか、自動パイプラインか)

- 「完了」の定義(テスト合格、ステークホルダー承認、チェンジチケットなど)

- ロールバック方法(前のビルド、データベース変更、機能フラグ)

- 不具合後のサービス復旧の目標時間

- リリースノートと決定の記録場所

ソースをエクスポートしてセルフホストする場合、ロールバックにはデータの変更を含めて考えてください。コードのロールバックは簡単でも、互換性のないデータ変更は厄介です。

設定変更をコード変更と分けて扱う

多くの「緊急リリース」は実際には設定の更新です:API キー、接続文字列、メール/SMS 設定、決済設定など。これらはコードと分離しておけば、すべてを再ビルド/再デプロイせずに変更できます。

どこを設定の単一ソースにするか、誰が編集できるか、シークレットの保存とローテーション方法、変更の監査(誰がいつ何を変えたか)を決めてください。

開発・ステージング・本番の整合性を保つこと。環境差分があると本番でしか起きない問題が発生します。AppMaster を使う場合は、最初のリリース前に環境変数や外部連携をどうミラーリングするかを決めておきましょう。

例:カスタマーサポートポータルでログイン問題の即日修正が必要になったとします。マネージドホスティングなら迅速に修正を出して必要ならロールバックできます。セルフホストでも同様にできますが、ビルド/デプロイ/ロールバック手順が既にスクリプト化され、テスト済みであることが前提です。

コスト、スケーリング、サポートのトレードオフ

お金は半分の話です。本当のコストは時間と責任に現れます:深夜2時に何かが壊れたとき誰が責任を負い、どれだけ早く復旧できるか。

セルフホストは請求額だけ見ると安く見えることがありますが、責任も抱えることになります。マネージドホスティングは月額が高めでも、パッチ適用や基本的な信頼性、日常オペを処理してくれるため多くの人時を節約できます。

チームが見落としがちなコスト要素:

- 監視とアラート(ダッシュボード、ログ、オンコール体制)

- バックアップと復元(復元テストを含む)

- インシデント対応(トリアージ、ホットフィックス、ポストモーテム)

- セキュリティ維持(OS アップデート、依存関係スキャン、シークレットローテーション)

- コンプライアンス証跡(レポート、変更記録、アクセスレビュー)

スケーリングも同様です。負荷が予測可能ならセルフホストは効率的なことが多いです。マーケティングキャンペーンや季節性、特定時間帯の集中などスパイクが想定されるなら、マネージド環境の方が準備が少なく済むことが多いです。セルフホストではスパイクを見越して設計・テスト・容量確保が必要になります。

サポートと契約はアプリが事業クリティカルになったときに最も重要になります。社内や顧客に対して何を約束するかを明確にしてください:稼働率目標、応答時間、明確な所有範囲など。マネージド構成(たとえば AppMaster Cloud や主要クラウドプロバイダへのデプロイ)ではインフラの問題についてより明確な境界が得られる場合があります。セルフホストは所有権は単純ですが、証明責任と作業負荷もあなたのものになります。

便利なルール:ダウンタイムのコストがマネージド料を上回るなら、単にサーバーを買うのではなく「安眠」を買っていると考えてください。

1時間で決めるステップバイステップ

これは速いワークショップのように扱ってください。あなたは日々の運用を誰が持つかを決めます。

60分決定フロー

- 必須条件を書き出す(10分)。 データの所在地、監査ログ、SSO、稼働率目標、バックアップルール、暗号要件、期限など最大10項目までに絞って書き出します。

- 両オプションを採点する(15分)。 「コンプライアンス/セキュリティ」「チームスキル/運用能力」「出荷速度」「総コスト(オンコール含む)」の4つの観点で1〜5点を付けます。

- 最大のリスクを挙げる(10分)。 各オプションについて失敗するトップ3例と実践的な軽減策を一つ書きます(例:「誰もサーバーを素早くパッチできない」「マネージドが特定の居住性ルールを満たせない」など)。

- 小さなパイロットを動かす(今15分、実運用では2〜4週間)。 実際のワークフローを一つ選んで薄いバージョンを出し、リリース時間、インシデント対応、更新方法を計測します。

- デフォルトを決め、見直し条件を設定する(10分)。 初期採用策を決め、いつ再検討するか(新たなコンプライアンス、トラフィック増、チーム増員など)を書きます。

正直な採点のショートカット:パッチ適用、監視、バックアップ、ロールバック計画を明確に説明できないなら、セルフホストは後回しにすべきです。

例:小さなオプスチームはマネージドで週次リリースを安全に行い、監査が必要になったらソースをエクスポートしてセルフホストに移行する、という方針にすることがよくあります。

AppMaster を使う場合は、ソースエクスポートがあなたのリリースプロセス(誰がビルドし、誰がデプロイし、再生成してどれくらいで出せるか)にどう合うかをパイロットで確認してください。

後で痛い目を見ないためのよくある誤り

最大の後悔は、デプロイを単なる好みで扱い、運用モデルとして考えなかったことです。馴染みのある選択をしても、実際にユーザーが依存したら隠れた作業が見えてきます。

よくある誤りはセルフホストが自動的に安いと考えることです。クラウド請求は見やすいですが、労力は見えにくい:パッチ、シークレット回転、ログ監視、インシデント対応、セキュリティ質問書対応など。チームがプロダクト作業を止めて灯を守ることになれば、「安い」はすぐに高くつきます。

逆のミスもあります:マネージドを選んだ後に深いインフラ制御が必要になるケース(カスタムネットワーク、特殊な IdP、監視エージェント、厳しい居住性ルールなど)。そうしたニーズが想定されるなら早めに検証するか、最初からエクスポートとセルフホストを見据えておきましょう。

バックアップと災害復旧は多くのセルフホストプロジェクトがひっそり失敗するポイントです。復元テストをスケジュールし、誰が何をするか文書化してください。

リリースワークフローもトラブルを招きます。チェンジログがなく、ロールバック計画がなく、誰も追跡しないホットフィックスを繰り返すと障害が起きます。どの運用形態でも、人が多忙でもルーチンを守れるシンプルな運用を確立してください。

後で強制的に移行を招く問題例:

- 運用労力(オンコール、パッチ、監視)の実見積がない

- バックアップ/復元テストの計画がない

- 不具合時のロールバック経路がない/変更履歴がない

- アクセス管理やオフボーディング、監査証跡を過小評価している

- インフラ制御が必要なのにマネージドを選んでしまった

例:小さなオプスチームが内部ポータルを素早く立ち上げたが、契約で雇ったコントラクタが退職した後も管理パネルにアクセス権を持っていた、という事例があります。オフボーディングが形式化されていないだけでコンプライアンス事故になります。

AppMaster で構築するなら、ランタイム運用の責任者を早期に決め、初期ユーザーが来る前に日常運用タスク(アクセスレビュー、バックアップテスト、リリース手順)を文書化してください。

クイック決定チェックリスト

各項目を Yes / No / Not sure でマークしてください。"Not sure" が2つ以上あるなら、コミット前にギャップを埋めてください。

コンプライアンスとリスク

- データの正確な居場所(国やリージョン)を把握しており、ログやレポートで証明できますか?

- アクセス、変更、インシデントの証跡を即座に出せますか(誰がいつ何をしたか)?

- シークレットとアクセス制御の明確な計画がありますか(誰が鍵を見られるか、ローテーション、退職時の対応)?

これらが厳格で既に準備できているなら、エクスポートしてセルフホストする方が合うことが多いです。軽いセキュリティ要件でよければマネージドが簡単です。

運用と更新

- セキュリティパッチ、インシデント対応、オンコールの責任者が明確に決まっていますか?

- 承認、ロールバック、修正確認を含むリリースプロセスが文書化されていますか?

- バックアップ(何を、頻度、保存場所)が定義され、実際に復元テストを行いましたか?

セルフホストはこれらが固まっているときにうまく機能します。マネージドは継続的運用をプラットフォームに委ねたい場合に向いています。

将来への備え

後で移行するときの手順を考えておいてください。

- 1枚の紙で他クラウドやオンプレへ移行する手順(DB 移行、DNS 切替)を説明できますか?

- どの監視が必要か(稼働、エラー、性能)と、誰がアラートを受けるかを把握していますか?

例:AppMaster で内部ツールを作り、翌年監査が来る見込みなら、初めからソースをエクスポートして自社環境で運用する計画を作ると安全です。リリースが遅いことが最大のリスクなら、マネージドで明確なロールバック手順を持つ方が良いでしょう。

例シナリオ:コンプライアンスを重視する内部ツール

ある小さなオプスチームが顧客対応用の内部管理ツールを作成します:顧客検索、パスワードリセット、返金処理、監査履歴の閲覧など。ノーコードツールの AppMaster で UI とロジックは素早く作れますが、本番はソースをエクスポートしてセルフホストするか、マネージドランタイムを使うかの選択が残ります。

彼らの制約は明確です。顧客データは機密で、コンプライアンスレビューで居住性、アクセス制御、監査履歴が求められます。一方でオプス時間は限られており、データベース調整やサーバーパッチ、深夜対応を誰もやりたくありません。

チェックリストを実行した結果、実用的な分割方針になりました:

- コンプライアンスが承認リージョン内のマネージドランタイムで要件を満たすなら、まずはマネージドで運用してオペ負荷を減らす。

- もしレビュアーがプライベートネットワークや特定クラウドアカウント、より厳しい IAM を要求するなら、プロダクションを社内の AWS/Azure/GCP にエクスポートしてセルフホストする。

このケースではコンプライアンス担当が「本番は会社のクラウドアカウント内で私有データベースアクセスと厳格な IAM ポリシーが必要」と言ったため、本番はソースをエクスポートしてセルフホスト、一方でステージングはマネージドで運用してプロダクト変更を素早くテストする、という折衷案を採りました。

混乱を避けるために、初日から次の4点を文書化しました:対象リージョンとデータストア、必要なログと監査イベント、リリース手順(誰が承認し誰がデプロイしロールバックするか)、設定とコードの区別。さらに Stripe、メール/SMS、Telegram などの連携とシークレットの所在をインベントリ化しておけば、将来の切替が統制された移行になり再構築にはなりません。

次の一手:決断を定着させる

デプロイの決断は、プレッシャー下でも繰り返せるようにして初めて役に立ちます。機能を増やす前に、1枚の紙に決定を書いてください:何を選んだか、なぜか、何をしないか、そして何が起きたら見直すか。

実用的に:トップ3の理由(例:コンプライアンス、既存の運用キャパ、更新速度)とトップ3のリスク(例:オンコール負荷、パッチ遅延、ベンダー制約)を書き記してください。この1枚が将来意見が分かれたときの決定打になります。

次に、新しいメンバーが迷わず従える小さなランブックを作ってください:

- デプロイ方法(誰が、どこに、どれくらい時間がかかるか)

- ロールバック方法(どのボタンやコマンドで、何が「正常」か)

- 復元手順(バックアップの所在と復元テスト方法)

- 重要なアラート(稼働、エラー、DB ストレージ、証明書)

- リリースノートの保管場所(何が変わったか、いつ、誰が承認したか)

最初の本格的なリリースサイクルの 2〜4 週間後を見直し時期に設けてください。問いはこうです:更新は安全に感じられたか、インシデントはスムーズに処理されたか、チームは機能開発より運用に時間を割いていないか?

AppMaster を使うなら、ソースエクスポートとマネージドランタイムの両方を同じチェックリストで比較し、特にコンプライアンス証跡、パッチの所有者、リリース速度について評価してください。両経路をパイロットで試せるのが利点です。

最後に、エンドツーエンドの小さなパイロットを実行してください:アプリを一つ作り、デプロイし、一度ロールバックし、バックアップから一度復元してみる。もしこれが辛ければ、あなたのデプロイ選択は見直しが必要です。

(注:AppMaster や appmaster.io のようなプラットフォームは、構築後にマネージド運用とソースエクスポートを選べる柔軟性を提供します。)

よくある質問

マネージドクラウドデプロイは、パッチ適用、監視、オンコールの時間を専任で取れない場合に最も早くローンチできる既定の選択肢です。初期数か月の運用リスクを減らし、自分たちで管理する要素を減らせます。

セルフホスティングはランタイムの責任とその周辺作業を自分たちで負います:サーバー、ネットワーク、セキュリティ更新、監視、バックアップ、復旧、インシデント対応など。マネージドデプロイはインフラの多くの日常的な作業をプロバイダに委ね、あなたはアプリの動作やリリース判断を保持します。

もしデータの居住地を特定の国やクラウドアカウントで制御する必要がある、暗号鍵を自分で管理する必要がある、プライベートネットワークが必須、または監査証跡が厳格に求められる場合は、ソースをエクスポートしてセルフホストする方が安全なことが多いです。これらが妥協できない要件なら、最初からセルフホストを計画してください。

必要なイベントを洗い出しましょう:ログイン試行、権限変更、管理操作、データのエクスポートや削除など。次に保持期間、誰が閲覧できるか、不変ログが必要かを決めます。これらの要件が保存方法やアクセス制御、監査対応に影響します。

最も単純なテストは、深夜2時の障害に誰が対応するかを指名できるかどうかです。アラート対応、パッチ適用、データベース復旧を確実にカバーできないなら、まずはマネージドデプロイが現実的です。セルフホストするならオンコール体制と運用手順を明確にしてください。

マネージドデプロイはインフラの要素が少ないため、リリースやロールバックがより日常的になります。セルフホストでも同等の速度は出せますが、ビルド・デプロイ・ロールバック手順が既にスクリプト化され、テストされ、プレッシャー下でも再現できることが前提です。

設定はコードと分離して扱い、キーや設定をコード再ビルドなしで変更できるようにしましょう。環境変数やシークレットの一元管理先を決め、編集権限を制限し、開発・ステージング・本番で整合性を保つことが重要です。

月額のホスティング費用は高くなるかもしれませんが、パッチ適用、監視、バックアップ、インシデント対応にかかる人件費を削減できるため、結果的に手間とコストを節約することがあります。セルフホストは表面的には安く見えても、人的コストや復旧の遅れが隠れた負担になります。

最も多いミスは、バックアップを取るだけで復元テストをしていないことです。定期的に復元テストをスケジュールし、短い復旧ランブックを用意してください。また、データ互換性のない変更があった場合に備えたロールバックルールも定義しておく必要があります。

小さなパイロットを実行して、デプロイ、ロールバック、バックアップからの復元にどれだけ時間がかかるかを計測してください。AppMaster ならノーコードでアプリを作り、まずはマネージドランタイムにデプロイしておき、将来コンプライアンス要件が出たらソースをエクスポートしてセルフホストに移行する、といった柔軟な運用が可能です。