セルフサーブ顧客ポータル:データを安全に公開し、管理者を保護する

顧客に必要な情報だけを見せ、主要な操作をサポートしつつ内部の管理ワークフローを保護するセルフサーブ顧客ポータルの設計方法を学びましょう。

セルフサーブポータルが解決すべき課題

セルフサーブ顧客ポータルは、あなたの業務システムへの小さく焦点を絞った入り口です。顧客が既に購入またはリクエストしたものの状況を確認し、安全な範囲でいくつかの操作を自分で完了できるようにします。内部の管理アプリのコピーではなく、チームが見ているすべてを露出すべきではありません。

内部データをそのまま表示するのはリスクがあります。内部向けに設計されたデータには、社内メモ、詐欺フラグ、仕入れコスト、従業員名、他の顧客へのリンクなどが含まれることが多いからです。いくつかのフィールドを隠しても、敏感な項目を見落としやすく、後で顧客がそれを見た理由を説明するのが難しくなります。

目標は単純です:サポートチケットを減らすために十分な可視性を与えつつ、過剰に情報を出さず新たなセキュリティ問題を作らないこと。顧客が通常知りたいのは次のような質問です:現在のステータスは? 前回から何が変わった? 私に何が必要? 次のステップはいつ?

ポータルの利用者は多様で、チームが思っている以上にバリエーションがあります。請求を支払う購買担当、サービスチケットを起票する依頼者、会社プロフィールやユーザー、拠点を管理する顧客側管理者などがいるかもしれません。同じ顧客に属していても、求められるアクセスは異なります。

具体例:誰かが「配送はどこにありますか?」と尋ねたら、ポータルは配送状況、配送先住所、利用可能なら配達証明を表示すべきです。倉庫のピックリスト、内部のエスカレーションメモ、従業員のチャット履歴は表示してはいけません。

ポータルを単なる画面群ではなく、顧客優先に設計された独立したプロダクト面として扱ってください。

顧客に何を見せ、何をさせるかを決める

セルフサーブポータルは、サポートチームが一日中受ける同じ問い合わせに答えられるときに最も効果的です。最近のチケットやチャットスレッドを20〜50件抽出して意図別にグループ化します。ここで設計するのはダッシュボード全体ではなく、管理ワークフローに触らずに顧客が自己解決できるように露出する項目の選定です。

よくある高頻度カテゴリには、状況確認(注文、プロジェクト、ケース)、請求書と支払い、会社・連絡先の更新、スケジューリングや変更リクエスト、ドキュメントのダウンロード(領収書、契約書、レポート)などがあります。

各カテゴリについて、信頼して確実に答えられる最小限のデータを特定してください。「信頼できる」ことが重要です:スタッフが頻繁に手動で訂正するフィールドは表示しないでください。最初は、現在のステータス、最終更新時刻、請求合計、支払期日、配達予定、追跡番号など、信頼できる少数のフィールドから始めます。

次に、やり取りを減らすいくつかの顧客操作を選びます。良いポータル操作はシンプルで、取り消し可能かつ監査しやすいものです:請求書の支払い、請求先の更新、ドキュメントのアップロード、変更のリクエスト、クローズ済みチケットの再開などです。操作が内部で複雑な手順を引き起こす場合は、直接制御として公開するのではなく、リクエストとして扱ってください。

また、内部に残すべきものを書き出してください。典型的な「表示しない」フィールドにはスタッフメモ、内部ステータス(詐欺チェックやマージンフラグなど)、内部担当者名、エスカレーションタグ、プロセスの弱点を露呈するフィールドがあります。

実用的なテスト:あるフィールドを顧客にメールで貼り付けて説明しないだろうなら、ポータルにも表示してはいけません。

境界を明確にする:役割、テナント、データ範囲

ポータルが機能するにはルールをシンプルにすることが重要です:ユーザーが誰で、どの組織に属し、どのデータに触れるか。これらの境界が正しく設定されていれば、画面、ボタン、APIなど他の部分は安全になります。

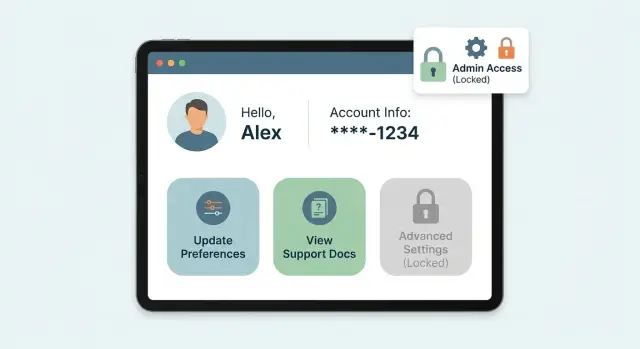

現実の振る舞いに合う役割から始めてください。多くのポータルでは三つのレベルが必要です:パブリック(ログイン不要)、認証済み顧客ユーザー、そして自社の人を管理できる顧客管理者ロール。顧客管理者はチーム招待や通知設定といった顧客タスクに集中させ、内部管理ワークフローとは分離します。

テナンシーは譲れない線です。ポータルに表示されるすべてのレコードは account_id や organization_id のようなテナント識別子に紐づいているべきで、すべての問い合わせはデフォルトでそのテナントでフィルタされるべきです。これがポータルアクセス制御の核心であり、最悪の事態――ある顧客が別の顧客のデータを見る――を防ぎます。

レコードレベルのルールも重要です。同じ組織内でも誰もがすべてを見てよいわけではありません。単純なアプローチはレコードを作成者(created_by)やチーム/部署に紐づけることです。例えば、顧客ユーザーは自分が開いたチケットのみ閲覧でき、顧客管理者は組織全体のチケットを閲覧できます。

フィールドレベルのルールは最後の防波堤です。ある顧客が請求書を見られても内部メモや原価、リスクフラグ、スタッフ専用の連絡先は決して見せるべきではありません。これらは単なるUI上の非表示ではなく、「ポータル表示可能な」フィールドとして扱ってください。

スコープを書く必要がある場合は短くルールにしてください:

- Public: ログイン促進と本当に公開してよいページのみ

- Customer user: 自分の注文、請求書、チケットを閲覧;限定フィールドを更新

- Customer-admin: 上記に加え、ユーザーと会社プロフィールを管理

- Internal admin: 承認、編集、返金、例外処理を含むフルアクセス

ポータル表示のための安全なデータモデルを設計する

ポータルは「正しい」レコードを表示しても、意味を誤って伝えると失敗します。内部テーブルはスタッフのワークフロー、監査、エッジケースのために作られていることが多く、ポータル画面は迅速な回答と分かりやすい操作を求める顧客向けに作られます。これらは別のモデルとして扱ってください。

内部データの一部を反映していても、専用のポータルビュー・モデルを作成しましょう。これはデータベースビュー、リードモデル、内部イベントから作られる別テーブルなどがあり得ます。重要なのは、ポータルのフィールドが精選され、安定しており、安全に公開できることです。

内部のワークフローステートはしばしば混乱しています:「PendingReview」「BackofficeHold」「RetryPayment」「FraudCheck」など。顧客はそこまでの情報を必要としません。多くの内部状態を少数の顧客向けステータスにマッピングしてください。

例:注文は内部で12の状態を持つかもしれませんが、ポータルでは次の程度で十分です:

- 処理中

- 出荷済み

- 配達済み

- 対応が必要

- キャンセル

まずサマリを優先し、詳細は要求があれば表示します。一覧ページは必須項目(ステータス、最終更新、合計、参照番号)を表示し、詳細ページで明細、添付、イベント履歴を見せると良いでしょう。これにより偶発的な情報漏洩を減らし、ページの表示も速くなります。

フォーマットは一貫して分かりやすくしてください。日付形式はポータル全体で統一し、金額は通貨を明示し、ユーザーを混乱させる内部識別子は避けます。IDを表示する場合はデータベースのUUIDではなく「Invoice INV-20418」のような顧客向け参照を提供してください。

簡単なテスト:顧客がページをスクリーンショットしてサポートにメールしたとき、あなたのチームが内部用語を翻訳せずに理解できるか?できないなら、ポータルビュー・モデルを改善して顧客文書のように読めるようにしてください。

管理ワークフローを公開せずに顧客操作を設計する

ポータルは単なる閲覧窓ではなく、顧客操作を提供してもよいですが、安全なポータルは顧客操作を限定的かつ予測可能にし、実際の運用コントロールは内部ツールに残します。

まずサポートで求められる操作のうち、検証が容易なものから始めます。典型例は連絡先の更新、通知設定の変更、請求書支払いや支払方法の更新、住所や配送窓口の変更リクエスト、添付ファイル付きのチケット起票、請求書や領収書のダウンロードなどです。

各操作に許可される遷移を定義してください。状態はシンプルに:「Draft」「Submitted」「Approved」「Rejected」「Completed」など。顧客はDraftからSubmittedに進められても、最終的な「完了」は管理者やバックオフィスの仕事にしておくべきです。

何がいつ変更できるかを明確にしてください。例えば、出荷がPackedになる前なら住所変更を許可し、Packed後は「住所を編集」ではなく「変更をリクエスト」として顧客が操作できるようにして、運用データを直接書き換えさせないでください。

戻せない操作には追加確認を入れてください。「サブスクリプションを解約」「返金要求」などは問題が起きやすいので、メール再入力、特定ワードの入力(CANCELなど)、ワンタイムコード確認などの二段階を用意します。説明は簡潔に:「何が起こるか」「取り消せない点」「誤操作時の連絡先」を明示してください。

すべての顧客向け操作に対して監査ログを残してください。誰が(ユーザーID)、何をしたか(操作名)、何が変わったか(変更前/変更後)、いつ(タイムスタンプ)を記録します。可能ならどこから(IP/デバイス)実行されたかも一貫して収集してください。

ステップバイステップ:ポータルレイヤーを構築する(データ、API、UI)

良いポータルは「データベースへの窓」ではありません。小さなポータルオブジェクト群、小さな操作群、そしてそれらの安全な断片のみを使うUIスクリーンとして考えてください。

まず内部ソースをポータルオブジェクトにマッピングします。内部テーブルには顧客に見せるべきでないフィールド(割引ルール、詐欺メモ、内部タグなど)が含まれていることが多いです。Order、Invoice、Shipment、Support Ticket のようなポータル向けオブジェクトを定義し、顧客に必要なフィールドだけを持たせます。

実用的な構築手順:

- ポータルオブジェクトとフィールドを定義し、各役割(閲覧者、請求担当、管理者)が何を見られるか文書化する。

- それらのオブジェクトを中心にAPIエンドポイントを作り、リクエストごとにテナント、所有権、状態、役割のチェックを強制する。

- 顧客のタスクに基づいたUI画面とナビゲーションを作る(管理メニューのコピーにしない)。

- 操作に対する検証と濫用対策を追加する(入力ルール、レート制限、安全なエラーメッセージ)。

- 実際の顧客シナリオでエンドツーエンドテストを行ってから公開する。

エンドポイントは結果(アウトカム)に基づいて設計します。「請求書を支払う」は「請求書を更新する」より安全です。「住所変更をリクエストする」は顧客レコードを直接編集するより安全です。各エンドポイントは、呼び出しているユーザー、所属テナント、オブジェクトが許可された状態にあるかを検証するべきです。

UIはシンプルに:ダッシュボード、一覧、詳細ページ。

公開前に、顧客が壊そうとするかのようにテストしてください:別アカウントの請求書を見ようとする、短時間に同じ操作を繰り返す、不正な入力を送る、古いリンクを使うなど。ポータルが圧力下で退屈(安全)であれば、公開準備完了です。

重要なセキュリティの基本

顧客が信頼でき、チームが安心して眠れることがポータル成功の条件です。多くのインシデントは派手な攻撃ではなく、「UIで隠しているだけ」や「推測可能なリンク」というシンプルな穴から起きます。

アイデンティティとセッションから始める

リスクに見合った認証を使ってください。メールのワンタイムコードで十分な場合も多く、大口の顧客にはSSOを追加してオフボーディングルールに従わせます。

セッションは被害を減らすのに短めに設定しますが、頻繁にログアウトさせ過ぎないようにバランスを取ります。セッションはセキュアなクッキーで保護し、ログイン後に回転させ、ログアウトが実際にセッションを終了させることを確認してください。

すべてのリクエストで認可を強制する

UIだけで管理ボタンを隠すのに頼らないでください。すべてのAPI呼び出しは「このユーザーは誰で、このレコードに対してこれを行う権限があるか?」を常に答えなければなりません。

よくある失敗パターンは、顧客が請求書のURLを開いてアドレスバーのIDを編集し、別の請求書を表示できてしまうケースです。これを防ぐには連番ではなく推測されにくい識別子(ランダムUUIDなど)を使い、読み取り/書き込みのたびに所有権やテナントメンバーシップを検証します。

監査ログ:最後の安全網

ログはセキュリティチームだけのものではありません。サポートが「誰がこれを変更したのか?」に答えられるようにし、調査の際の証拠になります。

最低限、ログインイベント(失敗を含む)、機密レコードの閲覧、変更(更新、キャンセル、承認)、権限や役割の変更、ファイルのアップロード/ダウンロードを記録してください。

添付ファイルは別プロダクトとして扱う

ファイルはポータルで最もデータ漏洩しやすい部分です。誰がアップロード/閲覧/差し替え/削除できるかを決め、ポータル全体で一貫させてください。

ファイルは公開URLではなくアクセスチェックで保護して保存し、アップロードをスキャンし、ファイル種別とサイズを制限し、各ファイルにどのユーザーがアップロードしたかを記録してください。顧客アカウントが閉鎖されたら、そのファイルアクセスも確実に閉じること。

よくあるミスと罠

多くのポータル問題は“大きなハック”ではなく、設計上の小さな選択が静かに誤った情報を露出させたり、顧客に想定以上の操作を許してしまったりすることです。

よくあるミスは内部専用フィールドを誤って表示してしまうことです。内部メモ、スタッフ専用タグ、隠しステータスは顧客向けデータのすぐ隣に存在することが多く、「データベースの全項目を表示する」ページは、新しいフィールドが追加されると何かを漏らします。ポータルビューは別契約として、顧客に必要なフィールドだけを選んでください。

もう一つの罠は、UIでの非表示に頼ることです。バックエンドがまだリクエストを許可しているなら、好奇心のあるユーザーはエンドポイントを直接呼び出してデータを取得したり操作を実行したりできます。権限はサーバーサイドで強制してください。

テナント漏洩は最も有害で、かつ見落としやすい問題です。レコードIDでフィルタしているが、アカウントや組織でスコープしていないクエリが1つあるだけで、顧客は他者のデータを閲覧できてしまいます。すべての読み書きはテナントでスコープしてください。

「親切な」顧客編集にも注意してください。金額、ステータス、担当者、日付を顧客に変更させると承認フローを迂回してしまうことがあります。主要レコードは編集させず、リクエストとして回す方が安全です。

多くの問題は次のチェックで防げます:

- デフォルトで内部フィールドを除外するポータル専用ビューを作る

- すべてのエンドポイントと操作でバックエンドのアクセスルールを強制する

- すべてのクエリをテナントと役割でスコープする(レコードIDだけでなく)

- 顧客の操作を安全な状態変更かリクエストに限定する

- 紛争解決のために監査トレイルを残す

ローンチ前のクイックチェックリスト

本番公開前に最後の確認は「顧客が何を見られるか」と「顧客が何を変更できるか」に集中してください。多くの問題は1つの画面のフィルタ漏れなどの小さな見落としから起きます。

異なる組織のテスト顧客を2つ用意してドライランしてください。Customer Aとしてログインし、Customer Bに属する請求書番号を見つけ、検索、URLパラメータの変更、API呼び出しで参照できないか試します。一度でも到達できれば、また到達できます。

事前チェックリスト:

- テナント分離:一覧、検索、エクスポート、詳細ページはすべて自組織のレコードのみを表示しているか

- フィールドの整理:内部フィールドをUI、APIレスポンス、エクスポートのすべてから削除しているか(スタッフメモ、マージン、内部ステータスコード、管理者専用タグなど)

- 安全な操作:各操作(支払い、キャンセル、再スケジュール、詳細更新)にルールを定義し、明確な確認を出して結果を理解しやすくしているか

- すべてのルートで認可:UIだけではなくすべてのAPIエンドポイントを同じ権限チェックで保護しているか

- 監視:機密データの読み書きをログに取り、急速なレコード走査などの疑わしいパターンにアラートを出すか

これらをクリアすれば、自信を持って公開でき、使い勝手の小さな問題は公開後に改善していけます。

例:安全を保つ請求書と配送ポータル

一般的な要求はシンプルです:「請求書を見たい、支払いたい、配送を追跡したい」。リスクもシンプルです:チームが使う同じ画面を公開すると、顧客が社内メモやフラグ、ステータスなどを見るようになります。

安全な請求書・配送ポータルのパターン:

顧客が見るものとできること

顧客の質問に答える集中ビューを提供しますが、バックオフィスの運用方法は隠します。強力な顧客ビューには、合計、支払期日、支払状況を含む請求書一覧、自社アカウントの請求明細と税額、支払履歴と支払い後の領収書ダウンロード、追跡イベントと予想到着日のある配送状況、特定の配送に紐づく「配送問題を報告」フォームなどが含まれます。

操作は記録ベースで狭く保ちます:請求書の支払い、領収書のダウンロード、問題の報告。各操作は明確なルールを持つべきです(例えば「支払う」は未払いの請求書のみ表示、「問題を報告」は配達済みまたは遅延した配送のみ表示)。

内部に残るもの(同じレコードを使うが非表示)

サポートや財務は同じ請求書や配送レコードで作業できますが、内部専用フィールドとツールを使います:与信フラグや与信限度の判断、スタッフコメントや内部添付、内部キューステート(トリアージ、エスカレーション、SLAタイマー)、返金や償却、住所修正のような手動のオーバーライドです。

重要なのは、基になるレコードが同じでも、顧客向けフィールドと運用フィールドを分離することです。

次のステップ:安全に展開して反復する

ポータルをデータの集積所ではなくプロダクトとして扱ってください。最も安全なローンチは、トップの質問に答える狭い読み取り専用の断片から始め、実際の利用を見ながら機能を広げるやり方です。

実用的なローンチパス:

- まずは読み取り専用で出荷し、明確なラベルとタイムスタンプを付ける

- 1〜2の低リスクで取り消し可能な操作(連絡先更新、コールリクエスト)を追加する

- すべての操作に明確な権限と監査ログを付ける

- 小さな顧客グループに展開し、段階的に広げる

- 変更ごとにアクセスルールを見直す(ローンチ時だけでなく)

公開後は「技術的には正しいが混乱する」データに注意してください。顧客は内部コード、部分的なステータス、編集できそうに見えて編集できないフィールドでつまずきます。内部用語を日常語に置き換え、1文で説明できないものは隠してください。

役割と権限を一箇所に書き留めてチームを整合させておくと良いです:誰が何を見られるか、誰が何をできるか、操作後に何が起きるか、管理者が何を上書きできるか。これにより、新しいフィールドが追加され、サポートが何かを約束してしまい、ポータルが徐々に露出を増やすという静かな変化を防げます。

手作業で全てをコーディングせずにポータルを構築したい場合、AppMasterはポータル安全データのモデリング、ビジネスロジックでのアクセスルール強制、プロダクション対応のバックエンド、Webアプリ、ネイティブモバイルアプリの生成を支援します。デプロイの柔軟性が必要なら、AppMasterはクラウドへのデプロイとソースコードのエクスポートをサポートしているので、既存のセットアップに統合できます(appmaster.io)。

よくある質問

セルフサーブポータルは、顧客がよく尋ねる少数の質問に答えて反復的なサポート要求を減らすことを目的とします:現在の状況、何が変わったか、顧客に何が必要か、次に何が起こるか。内部管理アプリを再現したり、内部ワークフローの詳細を公開したりしてはいけません。

内部テーブルは顧客向けのデータとスタッフ専用のフィールド(メモ、詐欺フラグ、コスト、内部タグなど)が混在していることが多いです。UIでフィールドを隠しても、敏感な項目を見落とすのは簡単で、将来スキーマ変更が新たなフィールドを誤って露出させる可能性があります。

まず最近のサポートチケットを確認して意図ごとにグループ化し、これらの要求に確実に答える最小限のフィールドを選びます。チームが頻繁に手動で修正しているフィールドはまだ表示しないでください。優先は、ステータス、合計、支払期日、最終更新時刻など、信頼して正確に保てる項目です。

デフォルトでは、請求書の支払い、連絡先情報の更新、ドキュメントのアップロード、チケットの再開など、単純で取り消し可能、監査しやすい操作を提供するのが良いです。内部で複雑な手順を引き起こす操作は、顧客が直接変更できるようにするのではなく、レビュー用のリクエストとして扱ってください。

まずテナントスコープを定義し、それをすべての読み取りと書き込みに適用してください。ユーザーは常に自分の組織識別子に結びついたレコードしか見られないようにします。これにより、URLやAPIパラメータを変更して他の顧客の請求書やチケットを見られるという最悪のケースを防げます。

実際の行動に合った役割を使ってください。通常は、各自の項目を見る認証済み顧客ユーザーと、組織内のユーザーや設定を管理する顧客管理者(customer-admin)を用意します。内部管理者の権限は別にして、顧客管理者がいつのまにか小規模なスタッフアカウントにならないよう注意します。

ポータル用のフィールドを別の契約として扱い、「隠しフィールドを除く全て」ではなく、顧客に見せて良いフィールドだけを含む専用のポータルビュー(ビュー、リードモデル、精選テーブル)を作成します。内部で混乱しやすい状態は、顧客向けに少数の分かりやすいステータスへマッピングしてください。

最も重要なのは、バックエンドでリクエストごとに認可を強制し、UIだけに頼らないことです。また、推測されにくい識別子を使い、セッションを保護し、添付ファイルを公開URLで公開せずアクセスチェックの背後に保管してください。すべてのクエリはテナントと役割でスコープしてください。

誰がいつ何をしたかを記録して、サポートが争いに答えられるようにします。最低限、ログイン(失敗を含む)、機密レコードの閲覧、変更、役割更新、ファイルのアップロード/ダウンロードを一貫したタイムスタンプとユーザーIDでキャプチャしてください。

まずはトップの質問に答える狭いリードオンリー版を出し、小さな顧客グループに展開してから段階的に機能を広げます。AppMasterを使えば、ポータル安全データのモデリング、アクセスルールのビジネスロジックでの強制、バックエンドやアプリの自動生成が可能で、手作業で全てをコーディングせずに反復できます。なお、AppMasterやappmaster.ioはそのままの表記で扱ってください。