成長するSaaSスタックのための統合ハブ設計

多くのサービスにまたがるSaaSスタックの成長に伴い、認証情報を集中管理し、同期状態を可視化し、エラーを一貫して扱う統合ハブ設計を学びましょう。

なぜ成長するSaaSスタックはすぐに混乱するのか

SaaSスタックは最初は単純に始まることが多い:1つのCRM、1つの請求ツール、1つのサポート受信箱。そこにマーケティング自動化、データウェアハウス、2つ目のサポートチャネル、そして「ちょっと同期すればいい」系のニッチツールが増えていきます。気づくと、誰も完全には管理していない点対点の接続の網ができあがっています。

最初に壊れるのはたいていデータ自体ではなく、その周りの接着剤です。

資格情報は個人アカウント、共有スプレッドシート、ランダムな環境変数に散らばります。トークンは期限切れになり、人が辞めると「その統合」は誰も見つけられないログインに依存するようになります。セキュリティがうまく扱われていても、シークレットをローテーションするのは面倒です。なぜなら各接続ごとに設定や更新箇所がバラバラだからです。

次に可視性が崩れます。各統合はステータスを別々に(あるいは全く)報告します。あるツールは「接続済み」と言いながら内部で同期に失敗していることがあります。別のツールはあいまいなメールを送り、それが無視される。営業担当が顧客がプロビジョニングされていない理由を尋ねると、答えを探してログ、ダッシュボード、チャットスレッドをまたがって探す羽目になります。

サポート負荷は急増します。障害の診断が難しく、同じ失敗が繰り返されやすいからです。レート制限、スキーマ変更、部分的なリトライのような小さな問題が、イベント発生からデータ到着までの全経路を誰も見られないと長期のインシデントになります。

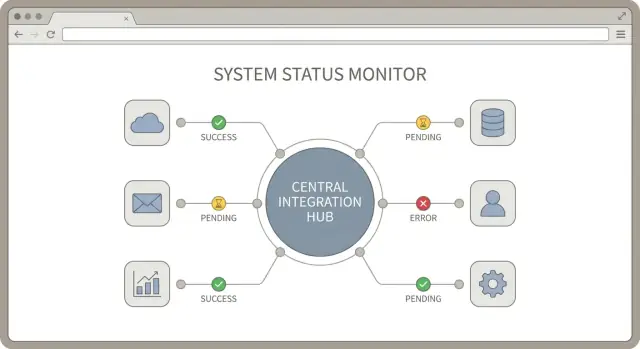

統合ハブは単純なアイデアです:サードパーティサービスへの接続を集中管理し、監視し、サポートする一箇所を作ること。良い統合ハブ設計は、統合の認証方法、同期ステータスの報告、エラー処理の一貫したルールを作ります。

実用的なハブは四つの成果を目指します:障害を減らす(共通のリトライと検証パターン)、修復を速くする(追跡が簡単)、アクセスを安全にする(資格情報の中央所有)、サポート工数を減らす(標準化されたアラートとメッセージ)。

AppMasterのようなプラットフォーム上にスタックを構築する場合でも目標は同じです:専門でない人が何が起きているか理解でき、専門家が速やかに修正できるように統合運用を簡単に保つこと。

統合の一覧とデータフローをマップする

大きな統合判断をする前に、既に接続している(または接続予定の)ものを明確に把握してください。ここを飛ばすと後で驚きが生じます。

まずはスタック内のすべてのサードパーティサービスをリストアップします。小さなものも含め、誰が所有しているか(個人かチームか)、稼働中か計画中か実験的かも書きます。

次に、顧客が見える統合とバックグラウンドの自動化を分けます。ユーザー向けの統合は「Salesforceアカウントを接続する」といったものです。内部自動化は「Stripeで請求書が支払われたら、データベースで顧客を有効にする」のような処理です。期待される信頼性や失敗の出方が異なります。

データフローは一つの問いでマップしてください:誰がそのデータを使って仕事をするのか? プロダクトはオンボーディングのための利用イベントが必要かもしれません。運用はアカウントの状態やプロビジョニングを必要とします。財務は請求書、返金、税フィールドが必要です。サポートはチケット、会話履歴、ユーザーの識別照合を必要とします。これらのニーズはベンダーのAPIよりも統合ハブの設計に影響します。

最後に、各フローのタイミング期待を設定します:

- リアルタイム:ユーザーがトリガーする操作(接続、切断、即時更新)

- 準リアルタイム:数分で良い(ステータス同期、権利更新)

- 日次:レポート、バックフィル、財務エクスポート

- オンデマンド:サポートツールや管理者操作

例:「支払い済み請求書」はアクセス制御なら準リアルタイムが必要で、財務サマリなら日次で良いかもしれません。これを早めに捉えれば監視とエラー処理を標準化しやすくなります。

統合ハブに何をさせるか決める

良い統合ハブ設計は境界から始まります。ハブが何でもやろうとすると各チームのボトルネックになります。逆にやりすぎないと、挙動の違うワンオフスクリプトが山ほどになってしまいます。

ハブが所有するものとしないものを書き出してください。実用的な分け方は:

- ハブが所有するもの:接続セットアップ、資格情報ストレージ、スケジューリング、一貫したステータスとエラーの契約

- 下流サービスが所有するもの:どの顧客に請求するか、何を有効リードとするか等のビジネス判断

すべての統合のために一つの入口を選び、それに固執します。その入口はAPI(他システムがハブを呼ぶ)でも、ジョブランナー(ハブがスケジュールでプル/プッシュを実行)でも構いません。両方を使う場合でも、内部パイプラインを共有してリトライ、ログ、アラートの挙動を統一してください。

ハブに焦点を持たせるためのいくつかの決定事項:統合のトリガー方式を標準化する(webhook、スケジュール、手動再実行)、境界となるペイロード形状を合意する(パートナーごとに差があっても)、何を永続化するか(生イベント、正規化レコード、両方、あるいはどちらもなし)、「完了」とは何か(受理、配信、確認)、パートナー固有のクセの所有者を決める。

変換をどこで行うかも決めてください。ハブで正規化すると下流サービスはシンプルになりますが、ハブ側は強いバージョニングとテストが必要になります。逆にハブを薄くして生のペイロードを通すと、各下流が各パートナー形式を理解する必要があります。多くのチームは中間を選びます:共通フィールド(ID、タイムスタンプ、基本ステータス)だけを正規化し、ドメインルールは下流に残す方法です。

最初からマルチテナントを念頭に設計してください。隔離単位を顧客、ワークスペース、組織のどれにするか決めると、レート制限、資格情報保管、バックフィルに影響します。一つの顧客のSalesforceトークンが期限切れになったときは、そのテナントのジョブだけを停止し、パイプライン全体を止めないようにする必要があります。AppMasterのようなツールはテナントやワークフローを視覚的にモデル化するのに役立ちますが、境界は構築前に明確にしてください。

資格情報を中央化しつつセキュリティリスクを作らない

資格情報ボールトは、あなたの運用を落ち着かせるか、永続的なインシデントリスクに変えるかのどちらかになり得ます。目標は単純です:アクセスを1箇所に保管しつつ、すべてのシステムやメンバーに余分な権限を与えないこと。

OAuthとAPIキーは異なる場所に現れます。OAuthはGoogle、Slack、Microsoft、多くのCRMのようなユーザー向けアプリで一般的です。ユーザーがアクセスを承認し、アクセストークンとリフレッシュトークンを保存します。APIキーはサーバー間や古いAPIでよく使われ、長寿命になりがちで安全な保管とローテーションがより重要です。

すべてを暗号化して保存し、適切なテナントにスコープしてください。マルチカスタマーの製品では資格情報を顧客データとして扱います。厳格に隔離して、テナントAのトークンが誤ってテナントBに使われないようにします。また、どの接続に属するか、いつ期限切れになるか、どの権限が付与されたかなど、後で運用に必要なメタデータも保存してください。

ほとんどの問題を防ぐ実用的ルール:

- 最小権限のスコープを使う。同期に今日必要な権限だけを要求する。

- 資格情報をログ、エラーメッセージ、サポートのスクリーンショットに残さない。

- 可能ならキーをローテーションし、どのシステムが古いキーを使っているか追跡する。

- 環境を分ける。本番の資格情報をステージングで使い回さない。

- 管理UIで誰が接続を表示または再承認できるかを制限する。

同期を壊さずにリフレッシュと取り消しを計画してください。OAuthではリフレッシュをバックグラウンドで自動的に行い、ハブは「トークン期限切れ」を受けたら一度リフレッシュして安全に再試行するべきです。取り消し(ユーザーが切断、セキュリティチームがアプリを無効化、スコープが変更)の場合は、同期を停止し、接続を needs_auth にマークして、何が起きたかの監査証跡を残します。

AppMasterでハブを構築する場合は、資格情報を保護されたデータモデルとして扱い、アクセスをバックエンド限定ロジックに置き、UIには接続済み/切断のみを表示するようにしてください。オペレータは秘密を見ずに接続を修正できます。

同期ステータスを可視化し一貫性を持たせる

多くのツールを接続すると「動いているか?」が日常的な疑問になります。解決策はログを増やすことではなく、すべての統合で同じように見える小さく一貫した同期シグナルのセットを持つことです。良い統合ハブ設計はステータスを第一級の機能として扱います。

まず短い接続状態のリストを定義し、それを管理UI、アラート、サポートのノートで共通して使います。名前は平易にして、非技術者が対応できるようにしてください。

- 接続済み(connected):資格情報が有効で同期が稼働している

- 再承認が必要(needs_auth):ユーザーが再承認する必要がある(トークン期限切れ、アクセス取り消し)

- 一時停止(paused):意図的に停止している(メンテナンス、顧客の要望)

- 障害発生(failing):繰り返しのエラーが発生し、人の対応が必要

各接続で三つのタイムスタンプを追跡してください:最終同期開始、最終同期成功、最終エラー時刻。これらは掘らなくても短時間で状況を伝えます。

各統合の小さなビューがサポートチームの迅速な対応を助けます。各接続ページは現在の状態、そのタイムスタンプ、最後のエラーメッセージをクリーンでユーザ向けの形式(スタックトレースは不可)で表示すべきです。短い推奨アクション行も追加します(例:「再認証が必要」や「レート制限、再試行中」)。

ユーザーが気づく前に問題を予測するヘルスシグナルもいくつか追加してください:バックログサイズ、リトライ回数、レート制限ヒット、最終成功スループット(直近の実行で同期した件数の概算)など。

例:CRM同期は接続済みだがバックログが増え、レート制限ヒットが急増している。まだ障害ではないが、同期頻度を下げるかバッチ化を検討する明確なサインです。AppMasterでハブを構築する場合、これらのステータスフィールドはData Designerモデルと簡単なサポートダッシュボードUIに綺麗にマップできます。

データ同期フローを段階的に設計する

信頼できる同期は派手なロジックではなく、繰り返し可能なステップで成り立ちます。まず一つの明確な実行モデルを決め、必要なときだけ複雑さを追加してください。

1) 作業がハブに入ってくる方法を選ぶ

多くのチームは混合を使いますが、各コネクタごとに主要なトリガーを決めておくと理解しやすいです:

- イベント(Webhook):準リアルタイムの変更

- ジョブ:完了まで実行する必要があるアクション(例:「請求書を作成し、その後支払い済みにする」)

- スケジュール取得:プロバイダがプッシュできない場合や安全なバックフィル用

AppMasterで構築する場合、これはWebhookエンドポイント、バックグラウンドプロセス、スケジュールタスクに対応し、すべて同じ内部パイプラインに流すことが多いです。

2) まず正規化してから処理する

ベンダーごとに同じものを別名で持っていることが多い(customerId vs contact_id、ステータス文字列、日付フォーマット)。受信ペイロードをすべて内部フォーマットに変換してからビジネスルールを適用してください。これでハブの他の部分がシンプルになり、コネクタの変更も楽になります。

3) すべての書き込みを冪等にする

リトライは普通に起きます。ハブは同じアクションを2回実行しても重複を作らないべきです。一般的な方法は外部IDと「最終処理バージョン」(タイムスタンプ、シーケンス番号、イベントID)を保存することです。同じアイテムが来たらスキップか安全に更新します。

4) 作業をキュー化し待機の上限を設ける

サードパーティAPIは遅いかハングすることがあります。正規化されたタスクを耐久キューに入れ、明示的なタイムアウトで処理してください。呼び出しが長引く場合は失敗として記録し、後でリトライする。全体をブロックするのではなく順番に処理する設計にします。

5) 意図的にレート制限を尊重する

429や5xxにはバックオフとコネクタ毎のスロットリングを組み合わせます。バックオフは上限を設定し、コネクタごとに並列実行数を分け(CRMと請求は別扱い)、リトライにジッタを加えてリトライの集中を避けます。

例:請求の「新規支払い請求書」がWebhookで来て、正規化されキューに入る。その後CRMに対応するアカウントを作成・更新する。CRMがレート制限を返したら、そのコネクタだけ遅くなり、サポート用のチケット同期は遅延しません。

実際にサポートできるエラー処理

「時々失敗する」ハブはハブがないより悪いことがあります。解決はエラーを記述する共通の方法、次に何が起きるかの決定、非技術管理者に何をすべきか伝えることです。

まず各コネクタが返す標準エラー形状を定義してください。第三者のペイロードが異なっても、これに揃えることでUI、アラート、サポートプレイブックが一貫します。

- code:安定した識別子(例:

RATE_LIMIT) - message:短く読みやすい要約

- retryable:true/false

- context:安全なメタデータ(統合名、エンドポイント、レコードID)

- provider_details:トラブルシューティング用のサニタイズされた断片

次に障害をいくつかのバケットに分類します(数は少なめに保つ):認証、検証、タイムアウト、レート制限、サービス停止。

各バケットに明確なリトライルールを付けます。レート制限は遅延リトライとバックオフ、タイムアウトは短い間隔で少数回リトライ、検証エラーはデータが修正されるまで手動対応、認証は統合を停止して管理者に再接続を求める、など。

生のサードパーティ応答は保持しますが、安全に保存してください。シークレット(トークン、APIキー、カード情報の全体など)はマスクまたは削除して保存します。アクセスを許す可能性があるものはログに残さないでください。

エラーごとに管理者向けメッセージとエンジニア向けメッセージを二つ用意してください。管理者向けは例:「Salesforce接続が期限切れです。再接続すると同期が再開します。」エンジニア向けにはサニタイズされた応答、リクエストID、失敗したステップなどを含めます。一貫したハブを持つことで、コードで実装してもビジュアルツール(例えばAppMasterのBusiness Process Editor)で実装しても効果が出ます。

よくある罠と回避方法

多くの統合プロジェクトは地味な理由で失敗します。ハブはデモでは動くが、テナントやデータ型、エッジケースが増えると崩れることが多いです。

一つの大きな罠は接続ロジックとビジネスロジックを混ぜることです。APIとのやり取り方法が顧客レコードの意味と同じコードパスにあると、新しいルールがコネクタを壊すリスクが増えます。アダプタは認証、ページング、レート制限、マッピングに集中させ、ビジネスルールはアダプタの後の別レイヤーに置いてサードパーティAPIを叩かずにテストできるようにしてください。

もう一つの一般的な問題はテナント状態をグローバル扱いすることです。B2B製品では各テナントに独自のトークン、カーソル、同期チェックポイントが必要です。もし「最終同期時刻」を共有の一箇所に保存すると、一人の顧客が他人を上書きして更新が欠落したりクロステナントのデータリークが起きます。

よく出る五つの罠と簡単な修正:

- 接続ロジックとビジネスロジックが絡まっている。修正:明確なアダプタ境界(接続、取得、送信、変換)を作り、その後でビジネスルールを実行する。

- トークンを一箇所で保存しテナント間で使い回す。修正:資格情報とリフレッシュトークンはテナントごとに保存し安全にローテーションする。

- リトライが無限に回る。修正:バックオフ付きで上限を設け、明確な停止条件を実装する。

- すべてのエラーをリトライ可能として扱う。修正:エラーを分類し認証問題は即座に目立たせる。

- 監査証跡がない。修正:誰が何をいつ同期し、なぜ失敗したか(リクエストIDや外部オブジェクトIDを含む)をログに残す。

リトライは特に注意が必要です。作成APIがタイムアウトした場合、再試行で重複が生まれる可能性があります。冪等キーや強力なアップサート戦略を使ってください。プロバイダが冪等性をサポートしない場合はローカルの書き込み台帳で重複を検出して回避します。

監査ログは省かないでください。サポートが記録がないレコードの理由を尋ねてきたときに、数分で答えを出せるようにしておく必要があります。AppMasterのようなビジュアルツールで構築する場合でも、ログとテナントごとの状態は第一級にしてください。

信頼できる統合ハブのための簡単チェックリスト

良い統合ハブは最高の意味で地味です:接続し、ヘルスを明確に報告し、チームが理解できる方法で失敗します。

セキュリティと接続の基本

各統合がどのように認証するか、資格情報をどう扱うかを確認します。ジョブを実行するのに必要な最小限の権限だけを要求してください(可能なら読み取り専用)。秘密は専用のシークレットストアや暗号化ボールトに保管し、コード変更なしでローテーションできるようにします。ログやエラーメッセージにトークン、APIキー、リフレッシュトークン、生ヘッダを含めないことを確認してください。

資格情報が安全なら、次に各顧客接続に単一で明確な信頼できる情報源があることを確認してください。

可視性、リトライ、サポート準備

運用上の明快さが、顧客やサードパーティが何十もいる状態で統合を管理可能にします。

接続状態は顧客単位で追跡し(connected、needs_auth、paused、failing)、管理UIに表示します。オブジェクトや同期ジョブごとに最終成功同期タイムスタンプを記録し、「昨日何か走った」だけでは不十分です。最後のエラーは見つけやすく、どの顧客、どの統合、どのステップ、どの外部リクエストで何が起きたかの文脈を含めてください。

リトライは上限を設け(最大試行回数と打ち切りウィンドウ)、書き込みは冪等に設計して再実行で重複が起きないようにします。サポート目標として、チームの誰かが最新の障害と詳細を2分以内にコードを読まずに見つけられるようにしてください。

ハブUIとステータス追跡を素早く作るなら、AppMasterのようなプラットフォームが内部ダッシュボードとワークフローを素早く出しつつ本番用のコードを生成する手助けになります。

現実的な例:3つの統合、1つのハブ

あるSaaS製品が一般的に必要とする統合を三つ想像してください:請求はStripe、営業の引き継ぎはHubSpot、サポートチケットはZendesk。各ツールをアプリに直接繋ぐ代わりに、すべてを一つの統合ハブ経由にします。

オンボーディングは管理パネルから始まります。管理者が「Connect Stripe」「Connect HubSpot」「Connect Zendesk」をクリックします。各コネクタは資格情報をハブに保存し、ランダムなスクリプトや社員のノートPCには残しません。次にハブは初期インポートを実行します:

- Stripe:顧客、サブスクリプション、請求書(および新イベント用のWebhook設定)

- HubSpot:企業、連絡先、商談

- Zendesk:組織、ユーザー、最近のチケット

インポート後、最初の同期が始まります。ハブは各コネクタごとに同期レコードを書き、誰もが同じストーリーを見るようにします。単純な管理ビューで多くの質問に答えられます:接続状態、最終同期成功時刻、現在のジョブ(インポート中、同期中、アイドル)、エラー要約とコード、次回の実行予定。

盛況な時間帯にStripeがAPIのレート制限を返したとします。システム全体が失敗する代わりに、Stripeコネクタはジョブをリトライ中としてマークし、進捗の一部(例:「10:40までの請求書」)を保存してバックオフします。HubSpotとZendeskは同期を続けます。

サポートに「請求が古い」というチケットが来たら、ハブを開くとStripeがレート制限エラーでfailingになっているのが見えます。解決手順は手続き的です:

- トークンが本当に無効でない限りStripeを再認証しない

- 保存されたチェックポイントから最後に失敗したジョブを再生する

- 最終同期時刻と小さなスポットチェック(一件の請求書、一件のサブスクリプション)で成功を確認する

AppMaster上で構築すると、これらのフローはジョブ状態、リトライ、管理画面に視覚的にマップされ、同時に実運用に使えるコードが生成されます。

次のステップ:反復的に作り運用をシンプルに保つ

良い統合ハブ設計は一度に全部を作ることではなく、新しい接続ごとに予測可能にすることです。最初のバージョンが「単純すぎる」と感じても、すべてのコネクタが従う共有ルールを少数用意して始めてください。

一貫性から始めます:同期ジョブの標準状態(pending、running、succeeded、failed)、短いエラーカテゴリセット(auth、rate limit、validation、upstream outage、unknown)、誰がいつどのレコードを実行したかを答えられる監査ログ。ステータスとログを信用できないなら、ダッシュボードとアラートはノイズにしかなりません。

コネクタは1つずつ、同じテンプレートと規約を使って追加します。各コネクタは同じ資格情報フロー、同じリトライルール、同じステータス更新方式を再利用するべきです。その繰り返しが、3つではなく10の統合を持つときにハブを保守可能にします。

実用的なローアウトプラン:

- 実使用がある1つのパイロットテナントを選び、明確な成功基準を設定する

- 1つのコネクタをステータスとログ込みでエンドツーエンドで作る

- 1週間運用して上位3つの障害モードを修正し、ルールを文書化する

- 次のコネクタはカスタム修正ではなく同じルールで追加する

- ロールアウトは段階的に行い、簡単なロールバック計画を用意する

基盤となるステータスデータが正しいまではダッシュボードとアラートを追加しないでください。まずは一つの画面で最終同期時刻、最後の結果、次回の実行、最新エラーメッセージとカテゴリを表示します。

ノーコードのアプローチを好むなら、AppMasterでデータをモデリングし、同期ロジックを構築し、ステータス画面を公開した後でクラウドにデプロイするか、ソースコードをエクスポートできます。最初のバージョンは地味で観測可能にし、運用が安定してからパフォーマンスやエッジケースの改善を行ってください。

よくある質問

まずはシンプルなインベントリから始めてください:すべてのサードパーティツール、誰が所有しているか、稼働中か計画中かを一覧にします。次に、システム間で移動するデータと、それが各チーム(サポート、財務、運用)にとってなぜ重要かを書き出してください。そのマップが、どのデータがリアルタイムであるべきか、どれが日次でよいか、どれに強い監視が必要かを教えてくれます。

共有する配管部分をハブに持たせます:接続セットアップ、資格情報の保管、スケジューリング/トリガー、一貫したステータス報告とエラー処理。プロダクト固有の判断(どの顧客に請求するか、何を有効リードとするか)はハブの外に置いてください。これにより、コネクタコードを毎回変更する必要がなくなり、ハブがボトルネックになりません。

コネクタごとに主なエントリポイントを一つ持つのが分かりやすく、障害対応が容易になります。近リアルタイムが必要ならWebhook、プロバイダがpushできないならスケジュール取得、順序を守る処理が必要ならジョブベースを使います。どれを選んでも、リトライ、ログ、ステータス更新はすべて同じにしてください。

資格情報は顧客データとして扱い、暗号化して厳密にテナント分離してください。トークンをログやUI、サポートのスクリーンショットに表示しないでください。ステージングで本番のシークレットを使い回さないこと、期限、スコープ、どのテナント/接続に属するかといった運用に必要なメタデータを保存することも忘れないでください。

ユーザー自身が自分のアカウントを接続するならOAuthが適しており、取り消し可能でスコープ付きの権限管理ができます。サーバー間連携ではAPIキーが使われることが多いですが長寿命になりがちなので、回転とアクセス制御を厳密に管理してください。可能ならユーザー向け接続はOAuthを優先し、キーは厳しく限定して定期的にローテーションするのが良いです。

すべてのテナント状態を分離してください:トークン、カーソル、チェックポイント、リトライカウンタ、バックフィル進捗など。あるテナントの障害がコネクタ全体を停止させないようにし、一つの顧客の不具合で他の顧客に影響が出ないようにします。これが守られていないとクロステナントのデータ漏れや見落としが発生します。

すべてのコネクタで共通の短い状態セットを使って表示してください。たとえば、connected、needs_auth、paused、failing のような状態を全コネクタで統一し、接続ごとに「最終同期開始」「最終同期成功」「最終エラー時刻」の3つのタイムスタンプを記録します。これで多くの「動いているか?」の質問にログを読まずに答えられます。

すべての書き込みを冪等に設計してください。通常は外部オブジェクトIDと「最終処理マーカー」(タイムスタンプ、シーケンス番号、イベントIDなど)を保持し、同じアイテムが来たらスキップするか安全に更新します。プロバイダが冪等性をサポートしない場合は、ローカルの書き込み台帳で重複を検出して回避します。

レート制限は意図的に扱ってください:コネクタごとにスロットリングし、429や一時的なエラーではバックオフし、リトライの順番にジッタを加えてバーストを避けます。処理は耐久キューに入れ、APIが遅いときに他の統合をブロックしないようタイムアウトを設定します。目標は一つのコネクタを遅らせてもハブ全体が止まらないことです。

ローコード/ノーコードで素早く構築したいなら、AppMasterで接続、テナント、ステータスフィールドをData Designerでモデリングし、同期ワークフローをBusiness Process Editorで実装します。資格情報はバックエンド限定ロジックに保持し、UIには安全なステータスと操作案内のみを出すようにしてください。内部の運用ダッシュボードを速く出しつつ、本番用の生成コードを得られます。